Routing Problem seit dem pfSense upgrade von 2.0.3 auf 2.1

Hallo,

ich habe pfSense hinter einem Modem bzw. NAT-Router (FritzBox). Vor dem Upgrade auf 2.1 konnte ich problemlos auf das Interface der FB zugreifen.

Jetzt nicht mehr. Habe etwas recherchiert und die Beschreibung doc.pfsense.org/index.php/Accessing_modem_from_inside_firewall entdeckt.

Unten gibt es einen Kapitel für pfSense 2.0, es stimmt aber nicht, was dort steht. Mit 2.0 gab es das Problem nicht. Und mit 2.1 kann ich kein weiteres Interface auf dem Port erstellen, auf dem das WAN-Interface registriert ist, es kommt zu Fehlermeldung:

The following input errors were detected:

Port vr1 was assigned to 2 interfaces: WAN OPT2

Any ideas?

Gruß

justas

ich habe pfSense hinter einem Modem bzw. NAT-Router (FritzBox). Vor dem Upgrade auf 2.1 konnte ich problemlos auf das Interface der FB zugreifen.

Jetzt nicht mehr. Habe etwas recherchiert und die Beschreibung doc.pfsense.org/index.php/Accessing_modem_from_inside_firewall entdeckt.

Unten gibt es einen Kapitel für pfSense 2.0, es stimmt aber nicht, was dort steht. Mit 2.0 gab es das Problem nicht. Und mit 2.1 kann ich kein weiteres Interface auf dem Port erstellen, auf dem das WAN-Interface registriert ist, es kommt zu Fehlermeldung:

The following input errors were detected:

Port vr1 was assigned to 2 interfaces: WAN OPT2

Any ideas?

Gruß

justas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 227440

Url: https://administrator.de/forum/routing-problem-seit-dem-pfsense-upgrade-von-2-0-3-auf-2-1-227440.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

17 Kommentare

Neuester Kommentar

Was hast Du denn unter "Interfaces: Assign network ports" überhaupt für Zuordungsmöglichkeiten für vr1 ?

vr1 ist normalerweise dem WAN zugeordnet, (bei mir z.B. pppoE).

Bei Dir, wenn ein Router (FB) davor ist, eine LAN-IP.

Dann, je nach Einstellung in der FB muss im WAN-Interface der pfSense entweder DHCP oder statische IP´s

angegeben werden und dann in "Interfaces: Assign network ports" entsprechend zugeordnet.

Gruß orcape

vr1 ist normalerweise dem WAN zugeordnet, (bei mir z.B. pppoE).

Bei Dir, wenn ein Router (FB) davor ist, eine LAN-IP.

Dann, je nach Einstellung in der FB muss im WAN-Interface der pfSense entweder DHCP oder statische IP´s

angegeben werden und dann in "Interfaces: Assign network ports" entsprechend zugeordnet.

Gruß orcape

vr1 ist auf WAN konfiguriert und bekommt von der FB die IP per DHCP.

Ok...Mit WAN ist aber das Netz hinter der FB gemeint (Internet).

..WAN der pfSense = LAN der FB und die Eiwahldaten sind auf der FB.Wenn Du darauf so keinen Zugriff hast, solltest die Rules auf der pfSense checken und das ganze mitloggen.

Hier blockt wohl die FW. Kannst Du das Netz wenigstens pingen ?

Gruß orcape

Hi justas,

so wie ich das interpretiere, solltest Du vr1 auf das neu angelegten Interface OPT1 (oder wie auch immer Du das dann nennst) legen. Da sich keine 2 Interfaces auf vr1 legen lassen, musst Du das WAN als Schnittstelle komplett abschalten und dann noch eine NAT-Regel erstellen.

so wie ich das interpretiere, solltest Du vr1 auf das neu angelegten Interface OPT1 (oder wie auch immer Du das dann nennst) legen. Da sich keine 2 Interfaces auf vr1 legen lassen, musst Du das WAN als Schnittstelle komplett abschalten und dann noch eine NAT-Regel erstellen.

Add an Outbound NAT rule as described above but do NOT choose the WAN interface, choose your

new OPT interface.

Gruß orcapenew OPT interface.

Hast du am WAN Port das Blocken von "RFC 1918 Networks" abgeschaltet (Haken entfernt ?).

Ansonsten werden alle privaten IP Netze an diesem Port geblockt und damit auch die Antwortpakete deiner FritzBox !!

Ansonsten mal in das Firewall Log der pfSense gesehen (voher löschen und dann Zugriff versuchen) dort steht meist schwarz auf weiss woran es klemmt !

Mit Sicherheit ein Konfig Fehler ?!

Ansonsten werden alle privaten IP Netze an diesem Port geblockt und damit auch die Antwortpakete deiner FritzBox !!

Ansonsten mal in das Firewall Log der pfSense gesehen (voher löschen und dann Zugriff versuchen) dort steht meist schwarz auf weiss woran es klemmt !

Mit Sicherheit ein Konfig Fehler ?!

Das ist auch eigentlich normal am WAN Port, dort wird im Firewall Mode global NAT gemacht und man kann diese Rule gar nicht löschen. Ausnahme man stellt in den System Settings das Routing komplett aus was aber sinnfrei wäre. Ist also schon komisch was du da machst oder gemacht hast ?!

Ggf. hast du damit die NAT Firewall deaktiviert ?

Normalerweise kann dieses Verhalten niemals sein und zeugt eher von einem grundsetzlichen Fehler im Setup !!

Wenn die FB mit dem Internet und der LAN FB Port mit dem WAN Port der pfSense verbunden ist und zusätzlich der Haken zum blocken der Privaten IP Netze entfernt wurde (die FB arbeitet im Default im 192.168.178.0er Netz) funktioniert das fehlerlos !

So ein Szenario sähe so aus FritzBox mit LAN IP .178.1 und pfSense WAN IP 192.168.178.254:

(Internet)--DSL---WAN=FritzBox=LAN---192.168.168.0/24---WAN=pfSense=LAN---192.168.1.0---(PC)

Wenn der PC nun den Browser öffnet um auf das WebGUI der FB zuzugreifen kommt er mit einer Absender IP von 192.168.1.100 und einer Ziel IP von 192.168.178.1 (FritzBox) an der pfSense an.

Die pfSense NATet das nun auf die 192.168.178.254 als Absender IP und die Ziel IP 192.168.178.1 bleibt logischerweise.

So kommt das Paket nun an der FB an.

Diese "denkt" jetzt die GUI Anfrage kommt von einem lokalen PC in ihrem LAN Netz da der Absender ja die 192.168.178.254 ist.

Folglich antwortet sie nun auch mit dem HTTP GUI auf diese IP 192.168.178.254 und ihrer eigenen IP als Absender 192.168.178.1.

So landet das Antwortpaket nun am WAN Port der pfSense.

Da dort der Filter zum generell Blocken der Privaten IPs deaktiviert wurde darf das Paket mit der Absender IP 192.168.178.254 passieren (Würde der Filter aktiv sein würde es geblockt)

Die pfSense "sieht" in der NAT Tabelle das es eine gültige NAT Session mit der .1.100 gibt und ändert die Ziel IP dann in 192.168.1.100 bevor sie das Paket an den Ziel PC weiterleitet.

Der empfängt es und zeigt das GUI auf dem Schirm !

So einfach ist das. Das ist ein Szenario was die pfSense ganz einfach so ohne jegliche Konfiguration schon im Default von sich aus macht !

Haken bei den Privaten Netzwerken natürlich entfernt !

Da muss man rein gar nix für konfigurieren oder Rules irgendwo entfernen, das ist Unsinn !

Nimm einen Wireshark und miss das an der FB nach, dann wirst auch du das schwarz auf weiss sehen !

Irgendwie also hast du da generell was falsch gemacht !

Aber egal...wenns dir reicht und es für deine Zwecke klappt ist ja gut. Vermutlich hast du nun nur die Firewall gänzlich ausgehebelt ?!

Ggf. hast du damit die NAT Firewall deaktiviert ?

Normalerweise kann dieses Verhalten niemals sein und zeugt eher von einem grundsetzlichen Fehler im Setup !!

Wenn die FB mit dem Internet und der LAN FB Port mit dem WAN Port der pfSense verbunden ist und zusätzlich der Haken zum blocken der Privaten IP Netze entfernt wurde (die FB arbeitet im Default im 192.168.178.0er Netz) funktioniert das fehlerlos !

So ein Szenario sähe so aus FritzBox mit LAN IP .178.1 und pfSense WAN IP 192.168.178.254:

(Internet)--DSL---WAN=FritzBox=LAN---192.168.168.0/24---WAN=pfSense=LAN---192.168.1.0---(PC)

Wenn der PC nun den Browser öffnet um auf das WebGUI der FB zuzugreifen kommt er mit einer Absender IP von 192.168.1.100 und einer Ziel IP von 192.168.178.1 (FritzBox) an der pfSense an.

Die pfSense NATet das nun auf die 192.168.178.254 als Absender IP und die Ziel IP 192.168.178.1 bleibt logischerweise.

So kommt das Paket nun an der FB an.

Diese "denkt" jetzt die GUI Anfrage kommt von einem lokalen PC in ihrem LAN Netz da der Absender ja die 192.168.178.254 ist.

Folglich antwortet sie nun auch mit dem HTTP GUI auf diese IP 192.168.178.254 und ihrer eigenen IP als Absender 192.168.178.1.

So landet das Antwortpaket nun am WAN Port der pfSense.

Da dort der Filter zum generell Blocken der Privaten IPs deaktiviert wurde darf das Paket mit der Absender IP 192.168.178.254 passieren (Würde der Filter aktiv sein würde es geblockt)

Die pfSense "sieht" in der NAT Tabelle das es eine gültige NAT Session mit der .1.100 gibt und ändert die Ziel IP dann in 192.168.1.100 bevor sie das Paket an den Ziel PC weiterleitet.

Der empfängt es und zeigt das GUI auf dem Schirm !

So einfach ist das. Das ist ein Szenario was die pfSense ganz einfach so ohne jegliche Konfiguration schon im Default von sich aus macht !

Haken bei den Privaten Netzwerken natürlich entfernt !

Da muss man rein gar nix für konfigurieren oder Rules irgendwo entfernen, das ist Unsinn !

Nimm einen Wireshark und miss das an der FB nach, dann wirst auch du das schwarz auf weiss sehen !

Irgendwie also hast du da generell was falsch gemacht !

Aber egal...wenns dir reicht und es für deine Zwecke klappt ist ja gut. Vermutlich hast du nun nur die Firewall gänzlich ausgehebelt ?!

Bitte lasse den Unsinn mit externen Bilderlinks und Zwangswerbung hier im Forum ! Wenn du deinen original Thread oben mit Klick auf "Bearbeiten" editierst wird dir die Bilder Upload Funktion hier ja nicht entgangen sein, oder ?

Die kannst du klicken, deine Bilder hochladen dann hochladen und den dann erscheinenden Bilder URL einfach mit einem Rechtsklick Cut and Pasten und hier in jeglichen Text einbinden. Statt des URLs wird dann immer...et voila...dein Bild angezeigt. So schwer kann das doch nun wahrlich nicht sein, oder ?

Kann man übrigens auch immer noch nachträglich machen !

Die kannst du klicken, deine Bilder hochladen dann hochladen und den dann erscheinenden Bilder URL einfach mit einem Rechtsklick Cut and Pasten und hier in jeglichen Text einbinden. Statt des URLs wird dann immer...et voila...dein Bild angezeigt. So schwer kann das doch nun wahrlich nicht sein, oder ?

Kann man übrigens auch immer noch nachträglich machen !

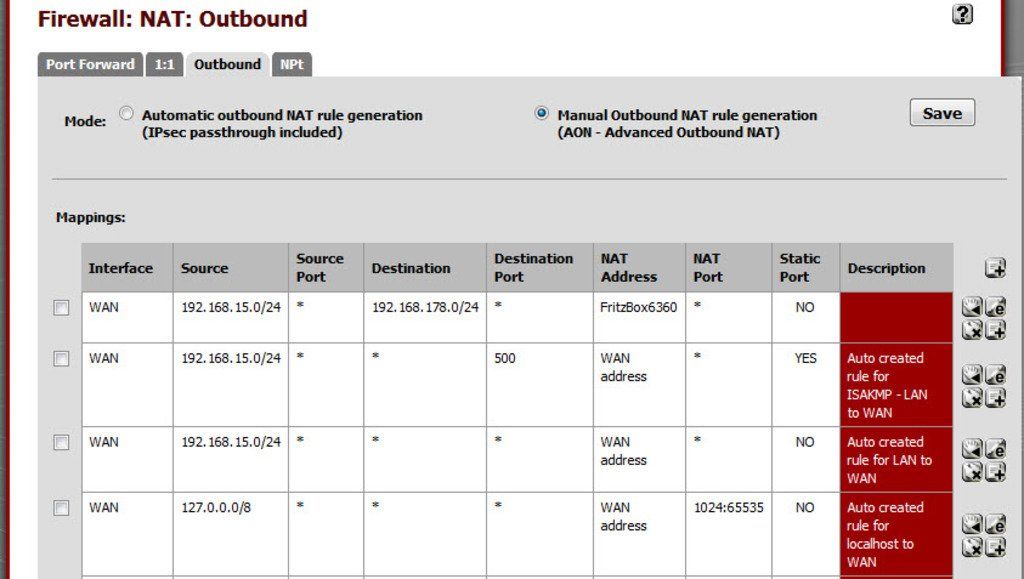

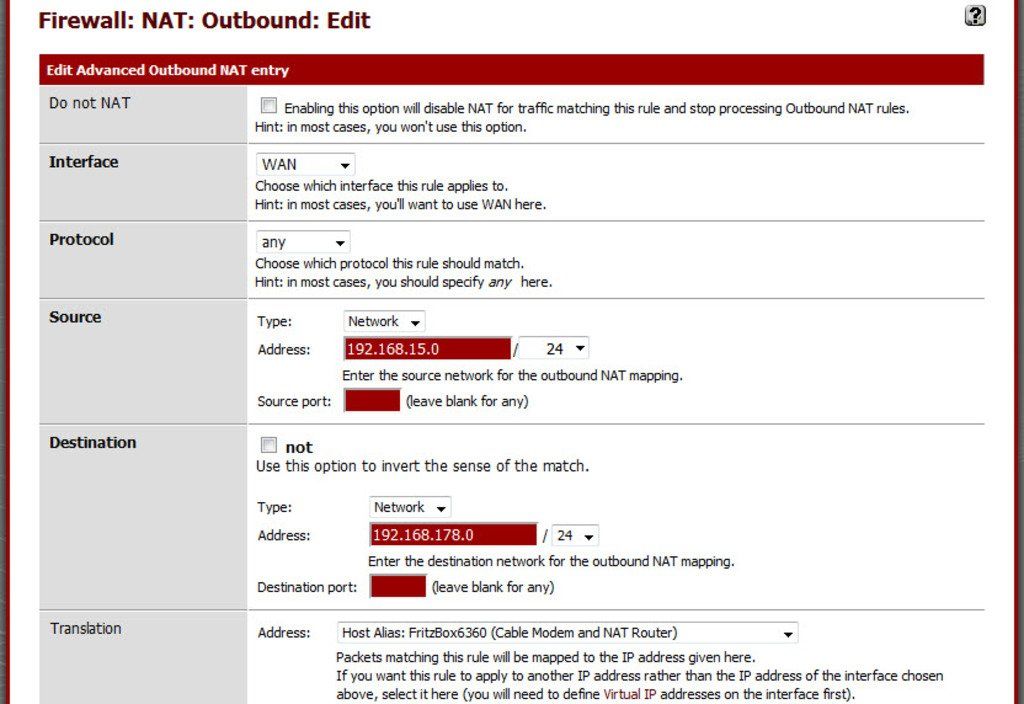

Sorry, aber deine NAT Regeln sind total wirr und irgendwie Murks und nicht nachzuvollziehen.

Was soll denn der tiefere Sinn sein das .178er Netz aus dem NAT rauszunehmen ? Das ist doch eigentlich unsinnig, denn auch mit NAT kommst du problemlos auf den vorgeschalteten Router und sein GUI wie oben mit dem Paket Walkthrough ja auch beschrieben.

Was also bezweckst du denn damit ??

Und auch UDP 500 ist einzeln ausgenommen...warum ?? Das kommt immer in Verbindung mit ESP oder AH vor (IPsec) aber nie einzeln. Auch das erschliesst sich einem normalen Netzwerk nicht wirklich...sorry ?!

Was soll denn der tiefere Sinn sein das .178er Netz aus dem NAT rauszunehmen ? Das ist doch eigentlich unsinnig, denn auch mit NAT kommst du problemlos auf den vorgeschalteten Router und sein GUI wie oben mit dem Paket Walkthrough ja auch beschrieben.

Was also bezweckst du denn damit ??

Und auch UDP 500 ist einzeln ausgenommen...warum ?? Das kommt immer in Verbindung mit ESP oder AH vor (IPsec) aber nie einzeln. Auch das erschliesst sich einem normalen Netzwerk nicht wirklich...sorry ?!