Routing über 3 Netze (mit VPN Gateway)

Ich hoffe, keine bereíts gegebene Lösung für mein Problem übersehen zu haben. Hier mein Problem:

Ich habe 2 Standorte über einen VPN-Gateway verbunden, auf der einen Seite gibt es ein Netzsegment, auf der anderen 2 Segmente. Im Moment stehe ich völlig auf dem Schlauch, da ich es nicht hinbekomme, vom 1. Standort bis ins zweite Segment am 2. Standort zu routen (und vice versa).

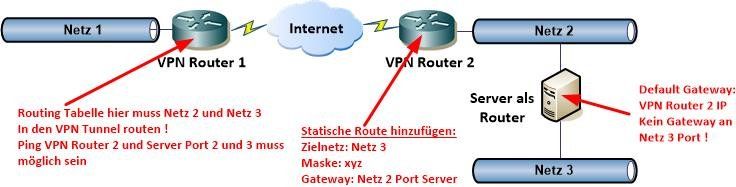

Nachfolgend zur Verdeutlichung skizziert:

Netz 1 <---> VPN Gateway1 <--> (INet) <--> VPN Gateway2 (<-DefaultGW) - ((Server A W2k8r2) - Netz 2+3) - (<-DefaultGW) - ((Server B W2K12R2) - Netz 3)

Die Gateways haben statische Routen zu den notwendigen Zielen (GW2 z.b. Route nach Netz 3 über Server A).

Server A hat zwei NW-Karten zu Netz 2 und Netz 3, Server B hat nur eine aktive NW-Karte.

Routing/IP Forwarding ist auf Server A aktiviert.

Bin ich nur zu Blind, oder hat der W2K8R2 (mir nicht bekannte) Routing-Probleme?

Für einen Tipp wäre ich dankbar.

Ich habe 2 Standorte über einen VPN-Gateway verbunden, auf der einen Seite gibt es ein Netzsegment, auf der anderen 2 Segmente. Im Moment stehe ich völlig auf dem Schlauch, da ich es nicht hinbekomme, vom 1. Standort bis ins zweite Segment am 2. Standort zu routen (und vice versa).

Nachfolgend zur Verdeutlichung skizziert:

Netz 1 <---> VPN Gateway1 <--> (INet) <--> VPN Gateway2 (<-DefaultGW) - ((Server A W2k8r2) - Netz 2+3) - (<-DefaultGW) - ((Server B W2K12R2) - Netz 3)

- Ich komme von Netz 1 problemlos bis zu Server A

- von Netz 2 (Server A) sind alle Ziele erreichbar

- ebenso von Netz 3 (Server B) ins INet

- aber keine Verbindung von Netz 1 zu Netz 3 (Server B) und natürlich auch nicht zurück

Die Gateways haben statische Routen zu den notwendigen Zielen (GW2 z.b. Route nach Netz 3 über Server A).

Server A hat zwei NW-Karten zu Netz 2 und Netz 3, Server B hat nur eine aktive NW-Karte.

Routing/IP Forwarding ist auf Server A aktiviert.

Bin ich nur zu Blind, oder hat der W2K8R2 (mir nicht bekannte) Routing-Probleme?

Für einen Tipp wäre ich dankbar.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 289477

Url: https://administrator.de/forum/routing-ueber-3-netze-mit-vpn-gateway-289477.html

Ausgedruckt am: 26.07.2025 um 03:07 Uhr

15 Kommentare

Neuester Kommentar

Ich habe 2 Standorte über einen VPN-Gateway verbunden

Ist das "VPN Gateway" auch gleichzeitig der Router oder die Firewall wie es gemeinhin üblich und sinnvoll ist oder realisierst du den Tunnel über eine Software (Server etc.) hinter dem NAT Router ??Das ist aus deiner obigen Beschreibung nicht klar ersichtlich.

Desweiteren wäre hilfreich zu wissen welches VPN Protokoll du verwendest ? (IPsec, L2TP, PPTP, SSL etc.)

Bei den Komponeten wo es nicht geht:

- Was sagt ein Traceroute oder Pathping ? Wo an welchem Knoten geht es nicht mehr weiter.

- Was zeigt die Routing Tabelle an an diesem Knoten wo es kneift ? Ist das Zielnetz in der Routing Tabelle vorhanden ?

- Rennt auf diesem Knoten ggf. eine lokale Firewall oder ist dieser Knoten eine Firewall wo Zugriffsregeln auf das Zielnetz fehlen ?

Diese Fragen hast du ebenfalls nicht beantwortet...

Ich habe den VPN Tunnel über zwei Cisco RV042G realisiert, verwende also keine VPN-Software.

Doch, du verwendest die embeddete IPsec VPN Software auf den Routern ! Nochmal zur Klarstellung: Dein Netzwerk sieht so aus, richtig ??

Die ToDos sind:

- VPN Router 1 muss Netz 2 und Netz 3 in den VPN Tunnel routen (Routing Tabelle !)

- VPN Router 2 muss Netz 1 in den VPN Tunnel routen und muss zusätzlich eine statische Route zu Netz 3 via LAN Port Netz 2 Server konfiguriert haben (Routing Tabelle !)

- Server braucht an LAN Port Netz 2 lediglich ein Default Gateway auf VPN Router 2. LAN Port Netz 3 darf KEIN Gateway eingetragen haben !

- Der Server muss IPv4 Forwarding aktiviert haben und die lokalen Firewall müssen alle 3 Netze passieren lassen dort ! Siehe dazu auch: Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

- Ping und Traceroute von Endgerät Netz 3 an LAN Port 2 und 3 des Servers muss möglich sein !

- Ping und Traceroute von Endgerät Netz 3 an LAN Port VPN Router 2 muss möglich sein !

- Ping und Traceroute von Endgerät Netz 3 an LAN Port VPN Router 1 muss möglich sein !

Im Netz 1 (bzw. auf dem Rechner im Netz 1, der Netz 3 erreichen soll) ist eine Route eingetragen die auf Netz 3 zeigt

Das ist natürlich Blödsinn und völliger Quatsch, denn was hast du denn da für ein Next Hop Gateway eingetragen ??Das kann logischerweise ja nur der VPN Router 1 sein den dieser Client in Netz 1 ja so oder so als Defalt Gateway hat. Vergiss also den Unsinn mit einer separaten Route und lösche diese wieder bzw. belasse in den Clients an Netz 1 einfach den Router 1 als Default Gateway !

Die Route zu Netz 3 MUSS logischerweise im Router 1 definiert werden, denn DER muss ja wissen das er Traffic für Netz 3 in den VPN Tunnel zu Router 2 schicken soll und NICHT zum Provider !

In der Routing Tabelle des Router 1 muss also als Next Hop Gateway für das Netz 3 das IPsec Interface stehen !

So wird ein Schuh draus....

Na ganz einfach, dem VPN Tunnel muss die Verbindung Netz 1 - Netz 3 bekannt sein.

VG,

Thomas

Oha, das ist aber tödlich aus Routing Sicht, denn damit hast du ja nun einen Subnet Mismatch, denn die Subnetze der Router passen nicht mit den aktuellen deines Netzes. Möglich das daraus Folgefehler resultieren.

Das ist auf Dauer gefährlich auch wenn es erstmal oberflächlich das Problem löst. Das verstösst klar gegen IP Standards.

Must du selber sehen ob du damit leben kannst....

Leider ist das bei Consumer Billighardware oft der Fall das die sehr eingeschränkte Funktionen haben und die Investition sich dann so gut wie immer als Fehlkauf rausstellt.

Ob es dann mit solchen dirty Workarounds getan ist muss dann jeder für sich selber entscheiden. Die Investition von ein paar Euro mehr in ein sinnvolleres produkt wäre der bessere Weg gewesen aber nundenn. Wenns für dich erstmal reicht ist ja OK.

Das ist auf Dauer gefährlich auch wenn es erstmal oberflächlich das Problem löst. Das verstösst klar gegen IP Standards.

Must du selber sehen ob du damit leben kannst....

Leider ist das bei Consumer Billighardware oft der Fall das die sehr eingeschränkte Funktionen haben und die Investition sich dann so gut wie immer als Fehlkauf rausstellt.

Ob es dann mit solchen dirty Workarounds getan ist muss dann jeder für sich selber entscheiden. Die Investition von ein paar Euro mehr in ein sinnvolleres produkt wäre der bessere Weg gewesen aber nundenn. Wenns für dich erstmal reicht ist ja OK.

Ein Vergleichbarer Router aus der oberen Cisco-Klasse, wäre schon wieder so teuer gewesen, dass er nicht mehr ins Budget gepasst hätte (das übliche leidige Problem).

Eigentlich Blödsinn, denn ein 886va kostet um die 250 Euronen und wäre das allemal wert gewesen.In einem Firmennetzwerk eigentlich ein Muß wo es auf Verlässlichkeit ankommt. Das mit billigen Consumer Plastikroutern zu machen ist fahrlässig und wie immer am falschen Ende gespart. Wie immer auch hier das leidige Problem und täglich Brot des Forums nur der anderen Seite, das Laien denken sie können eine zuverlässige Firmenvernetzung mit Blödmarkt Ware erledigen nur um ein paar Euro zu sparen die dann auf dem Altar der Zuverlässigkeit und Flexibilität geopfert werden. Aber normal für die heutige Zeit. Das obige Leidenszenario ist ein Paradebeispiel dafür...aber egal.

Wenns nun rennt ist ja alles gut...und der Erfolg gibt dir fürs Erste recht.