RSTP Switche mit Non-RSTP Switche mischen

Hallo,

ich möchte bei meinem Kunden eine Redundanz (Backup-Link) etablieren.

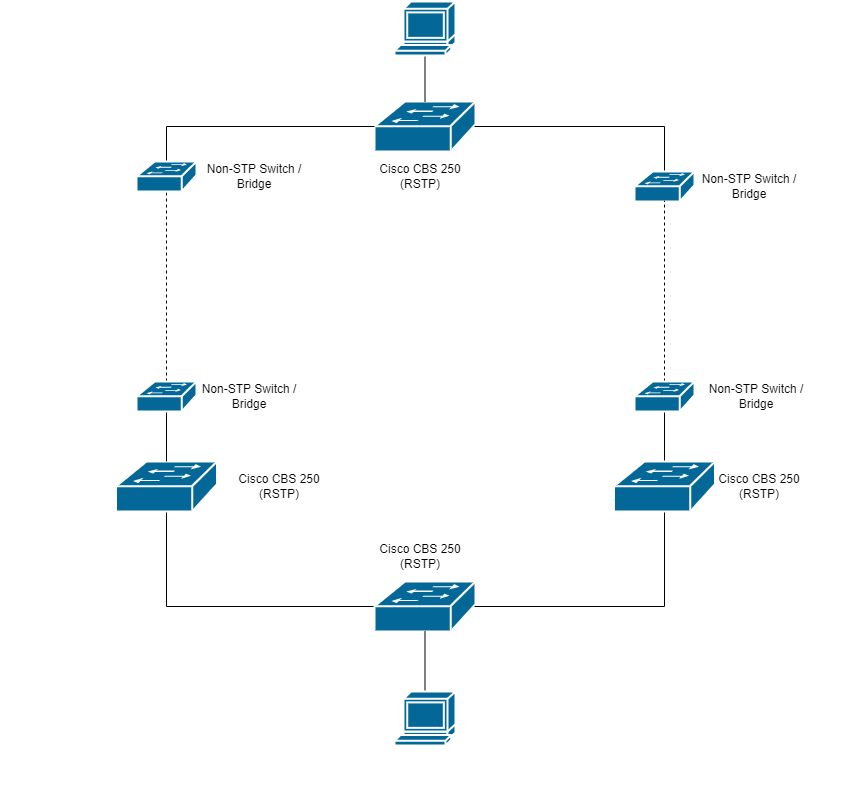

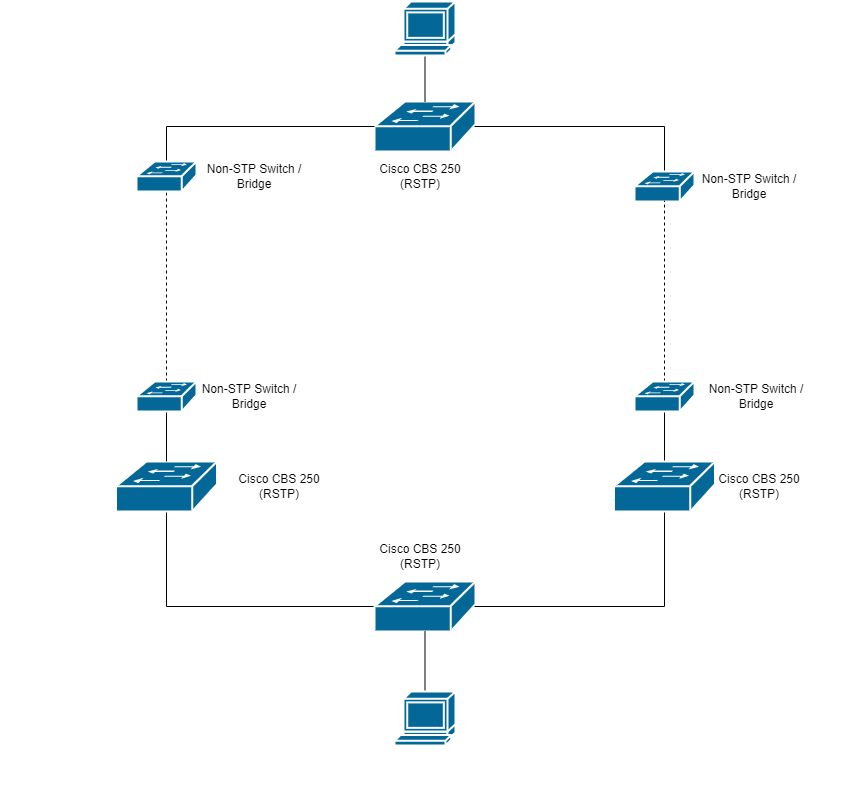

Der Kunde hat 4 Netzwerke, die dann ringförmig miteinender verbunden werden sollen (siehe Grafik). Alle Links sind permanent Online, außer im Fehlerfall natürlich.

Das kann man natürlich mit Routern lösen, hier soll es jedoch um eine Switch-Lösung gehen, weil RSTP da wohl sehr viel schneller im "umschalten" sein soll.

Jedes Netzwerk bekommt einen RSTP-Border-Switch, soweit klar.

Nun gibt es aber auch Richtfunk-Bridges, die sich wie ein Ethernet-Switch verhalten und kein RSTP können.

Kann man die trotzdem so mischen? Werden die Non-RSTP-Switche die BPDU-Frames weiterleiten an die RSTP Switche? Müssten sie doch eigentlich, weil das Broadcast/Multicast Datenverkehr ist, oder?

LG

Micky

ich möchte bei meinem Kunden eine Redundanz (Backup-Link) etablieren.

Der Kunde hat 4 Netzwerke, die dann ringförmig miteinender verbunden werden sollen (siehe Grafik). Alle Links sind permanent Online, außer im Fehlerfall natürlich.

Das kann man natürlich mit Routern lösen, hier soll es jedoch um eine Switch-Lösung gehen, weil RSTP da wohl sehr viel schneller im "umschalten" sein soll.

Jedes Netzwerk bekommt einen RSTP-Border-Switch, soweit klar.

Nun gibt es aber auch Richtfunk-Bridges, die sich wie ein Ethernet-Switch verhalten und kein RSTP können.

Kann man die trotzdem so mischen? Werden die Non-RSTP-Switche die BPDU-Frames weiterleiten an die RSTP Switche? Müssten sie doch eigentlich, weil das Broadcast/Multicast Datenverkehr ist, oder?

LG

Micky

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 3303742090

Url: https://administrator.de/forum/rstp-switche-mit-non-rstp-switche-mischen-3303742090.html

Ausgedruckt am: 29.07.2025 um 20:07 Uhr

11 Kommentare

Neuester Kommentar

die dann ringförmig miteinender verbunden werden solle

Ein sehr schlechtes Design in einem Ethernet Umfeld das eigentlich eine sternförmige Vernetzung erzwingt. Solltest du besser nochmal überdenken oder wenn es zwingend sein muss, die speziellen Ringprotokolle nutzen die die meisten (besseren) Hersteller in ihren Produkten haben.Ringstrukturen im Spanning Tree mit mehr als 2 Hops sind wegen der extrem schlechten Recovery Zeiten extrem kontraproduktiv. Solche simplen Basics solltest du als Netzwerk Admin und Designer aber eigentlich auch wissen?!

Kann man die trotzdem so mischen?

Das kommt darauf an WIE diese Komponenten mit BPDU Paketen umgehen. Dazu machst du leider keinerlei Angaben so das eine zielführende Antwort auf die Frage unmöglich ist.Ebenso fehlt vollständig die Angabe der STP Priorities (Root und Backup Root Switches) in diesem Design. Ohne eine saubere STP Priority Steuerung und damit Vorgabe der STP Hierarchie wäre sowas ein NoGo. Was es aber auch so schon ist.

Viele Komponenten blocken BPDU Frames so das es dann zu einer Unterbrechnung und inkonsistenten Spanning Tree Konfig kommt was sehr fatal wäre für ein redundantes Netzwerk. Zudem erhöht es die Gefahr eines Loops.

Andere wiederum fluten BPDU Frames, nehmen aber aktiv am Spanning Tree dann nicht teil was ebenso zu einer Verzerrung der STP Topologie führt denn dann ist es keine Punkt zu Punkt Topologie mehr auf die STP beruht. Die Gefahr von Loops bleibt ebenso bestehen.

Beides also nicht wirklich gut und wenig professionell.

Ein weiteres Design Problem ist das du ein Bridging über die Funkverbindung machst. Kein Netzwerker würde sowas machen weil bei einem so großen Netz es zu einer erheblichen Grundbelastung des in der Bandbreite deutlich schwächeren Funkverbindung mit der kumulierten Broad- und Multicast Last aller Netze führt und damit zu einer sehr schlechten Linkverbindung.

Auch das ein sehr schlechter Designaspekt des o.a. Netzes.

Verantwortungsvolle Netzwerker würden ein Weitverkehrsnetz wie das deinige niemals mit einem Bridging Konzept versehen sondern zumindestens alle Weitverkehrslinks und besonders die Funkverbindungen als reines, geroutetes Layer 3 Netz auslegen, also immer rein routen.

Mit UDLD oder BFD Detection Protokollen kann man die passiven Komponenten dann auch problemlos in Link Failure Detection mit einbeziehen.

An diesem Manko krankt leider das gesamte Grundkonzept dieses Netzes.

Würdest du es auf den Weiterverkehrslinks strikt routen, wie es generell ja auch best Practise ist, würde sich die gesamte Spanning Tree Problematik und Bandbreiten Nachteile gar nicht erst stellen.

Auch Ethernet Ringstrukturen wären, rein L3 geroutet, mit deutlich weniger Problemen und Nachteilen behaftet als in einem Layer 2 Design wie bei dir.

Besser also du gehst da nochmal wirklich in dich und denkst nochmal genau nach ob du es wirklich so mit allen diesen gravierenden Nachteilen umsetzen willst. Später wird sich das rächen und dir auf die Füße fallen wenn Redundanz und Performance davon abhängig sind.

Mit einem Routing Konzept und dynmaischem Routing Protokoll bist du da deutlich besser beraten. Keinerlei STP und Funk Bandbreite Probleme, mit UDLD oder BFD Überwachung der P2P Links auch der passiven Komponenten, deutlich schnelleres Failover mit dyn. L3 Routing. Alle Punkte die auch in der Praxis immer für solche gerouteten Konzepte in einem Umfeld wie dem obigen sprechen.

Ich Frage mich, ob man sowas wirklich in Betrieb nehmen möchte nur weil es möglich ist?!

Der erste Gedanke der mir käme, wenn dieser Kunde anruft ist diese Konstruktion und meine Puls würde auch 10 Schläge spontan sich erhöhen.

Ansonsten wie in Post #2 angemerkt, die Brücken sind zu Routen.

Der erste Gedanke der mir käme, wenn dieser Kunde anruft ist diese Konstruktion und meine Puls würde auch 10 Schläge spontan sich erhöhen.

Ansonsten wie in Post #2 angemerkt, die Brücken sind zu Routen.

sondern von einer externen Beraterfirma.

Oha...die geben aber nicht wirklich ein gutes Bild ab wenn sie euch zu so einem Design raten. Deren "Expertise" sollte man da dann doch mit erhöhter Vorsicht begegnen, denn denen fehlt vermutlich die Erfahrung im Weitverkehrsbereich. Vom Spanning Tree Design mal gar nicht zu reden. Aber nundenn...Gibt es Router, die sich besonders gut dafür eignen

Du benötigst keine Router, denn das können die Switches alles erledigen. Allerdings sind die CBS250 keine gute Wahl, zumindestens nicht an den Layer 3 Edges, denn dort wäre es sinnvoll L3 Switches mit Support für dynamische Routing Protokolle zu verwenden. Das können die CBS250 nicht und da musst du mindestens auf 350er gehen. Die 250er kannst du dann im L2 Mode laufen lassen.

Naja... "Business" ist ja ein sehr dehnbarer Begriff. Was wären denn Catalyst Modelle??

Die CBS Reihe ist eher SoHo bzw. KMU aber generell in dem Bereich natürlich nicht verkehrt. Die 550X kratzen ja schon deutlich an Catalyst Funktionen.

IOS wäre natürlich deutlich besser, zudem diese auch deutlich effizientere Routing Protokolle sowie UDLD und BFD supporten. Aber natürlich auch zu einem entsprechenden Preis. Ist also immer Budget abhängig aber immer auch welche Ansprüche du/ihr an die Funktion und besonders Verfügbarkeit stellst?! Preis ist da bekanntlich nicht alles...

Denkbar ist natürlich auch ein Mischbetrieb also die Layer 3 Edges mit höheren CBS Modellen oder Catalysten auszustatten und die Peripherie mit den einfachen CBS Modellen. Im reinen Layer 2 würden dann sogar 220er reichen.

Für einen belastbare Aussage musste man aber alle Parameter betrachten die in dem Design für den Betrieb relevant sind.

Die CBS Reihe ist eher SoHo bzw. KMU aber generell in dem Bereich natürlich nicht verkehrt. Die 550X kratzen ja schon deutlich an Catalyst Funktionen.

IOS wäre natürlich deutlich besser, zudem diese auch deutlich effizientere Routing Protokolle sowie UDLD und BFD supporten. Aber natürlich auch zu einem entsprechenden Preis. Ist also immer Budget abhängig aber immer auch welche Ansprüche du/ihr an die Funktion und besonders Verfügbarkeit stellst?! Preis ist da bekanntlich nicht alles...

Denkbar ist natürlich auch ein Mischbetrieb also die Layer 3 Edges mit höheren CBS Modellen oder Catalysten auszustatten und die Peripherie mit den einfachen CBS Modellen. Im reinen Layer 2 würden dann sogar 220er reichen.

Für einen belastbare Aussage musste man aber alle Parameter betrachten die in dem Design für den Betrieb relevant sind.

was die Funktionalität der Verschiedenen Modell(reihen) betrifft.

Die ist überall gleich wenn da IOS oder IOS-XE drauf ist. Der einzige Unterschied ist da derzeit nur ob L3 oder Full L3 bzw. die HW Ausstattung. Das IOS Kommandoset bzw. Funktion ist immer gleich.Dazu kommt dass die Catalyst eigentlich fast alle in der 10G oder höher Liga spielen

Nein, sorry, das ist schlicht falsch. Beispiel die aktuellen 9200L Modelle. OK das die Uplinks heutzutage 10G haben ist ja mittlerweile Standard. Aber die Accessports sind da alle 1G.Was die Cat 1000er anbetrifft hast du Recht das sind primär einfache L2 Switches. Sie supporten auch L3 aber rein nur mit statischem Routing.

Die Feature Übersicht ist immer abhängig von der Modellreihe.

Wenn du es einfacher haben willst sieh dir als gute Alternative einmal Ruckus ICX Switches an. Dort supporten auch die einfachen ICX 7150 Full L3 (außer Compact Modelle). CLI und auch Spanning Tree ist komplett Cisco kompatibel.

Ich würde eine Dual WAN Lösung (Router oder Firewall) Besorgen und dann die WLAN und DSL Line

als WAN deklarieren.

Die Switche kann man wenn denn nicht zu viele auch größere (schnellere) benutzen, und die halten dann eben

länger, allerdings kann man dann auch Stapel (im Ring) aufsetzen und mehr gebotene Möglichkeiten auch

nutzen. Wenn die alle Layer3 sind kann man auch mittels eines Ausfalls den rest mit hälfte der Geschwindigkeit

weiterrouten (verarbeiten). Macht also schon Sinn wenn man langfristiger plant.

Netgear M5300 wenn man sie günstig bekommt, mit Stacking Modulen und Optiken sollte das für

lange Zeit erledigen können. Oder die neue M4300 Serie sollte das auch locker abwickeln können.

Dobby

als WAN deklarieren.

Die Switche kann man wenn denn nicht zu viele auch größere (schnellere) benutzen, und die halten dann eben

länger, allerdings kann man dann auch Stapel (im Ring) aufsetzen und mehr gebotene Möglichkeiten auch

nutzen. Wenn die alle Layer3 sind kann man auch mittels eines Ausfalls den rest mit hälfte der Geschwindigkeit

weiterrouten (verarbeiten). Macht also schon Sinn wenn man langfristiger plant.

Netgear M5300 wenn man sie günstig bekommt, mit Stacking Modulen und Optiken sollte das für

lange Zeit erledigen können. Oder die neue M4300 Serie sollte das auch locker abwickeln können.

Dobby

Wäre auch eine richtige Wahl wenn du da mit dedizierten Routern leben kannst! Mit OSPF bist du deutlich besser aufgestellt als RIPv2, denn die Konvergenzzeiten bei Ausfall sind erheblich kürzer (3 Sek). Zudem supportet OSPF ein ECMP Last Balancing was dir bei gleicher Cost beide Links besser ausnutzt. BFD und UDLD kann der auch.