S2S Wireguard Verbindung Fritzbox Handshake ok Rest nicht

Hallo Leute,

ich bin dabei und versuche eine Wireguard Verbindung von meinem Mikrotik Router ( WG Server ) zur Fritz box von meinem Bruder aufzubauen.

Irgendwie klappt das noch nicht so recht. Der Handshake entsteht und ist ok. Aber ich kann die Fritz box nicht erreichen unter der LAN IP.

Aktuell läuft parallel eine IPSEC Tunnel vom Mikrotik zur fritzbox dort komme ich auf die LAN IP drauf.

Wo hab ich meinen Denkfehler?

WG Server :

- Adresse: 10.10.10.1/24

- WG Port ist Frei 51820 und erreichbar.

- WG Iphone zum WG Server klappt und steht dort Allowed Adress 0.0.0.0/0, ::/0

IPSEC Konfig:

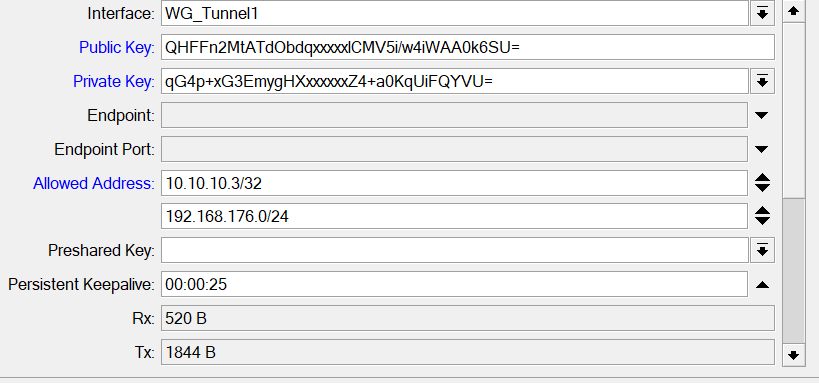

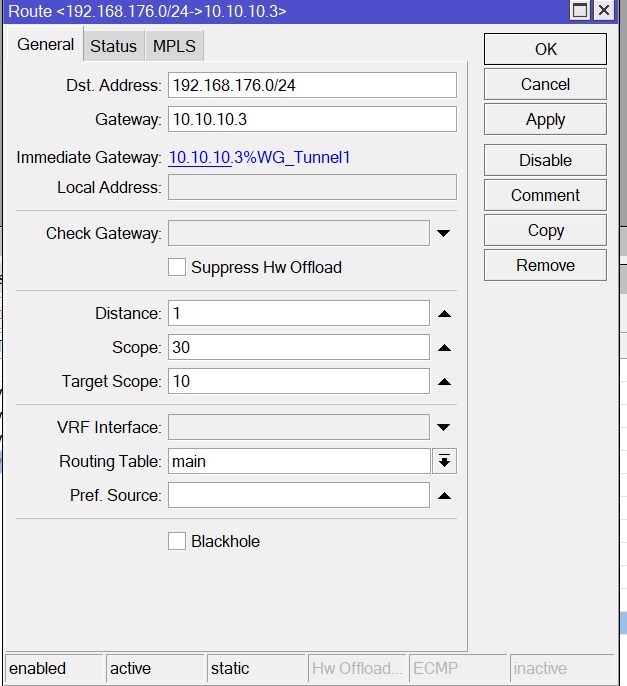

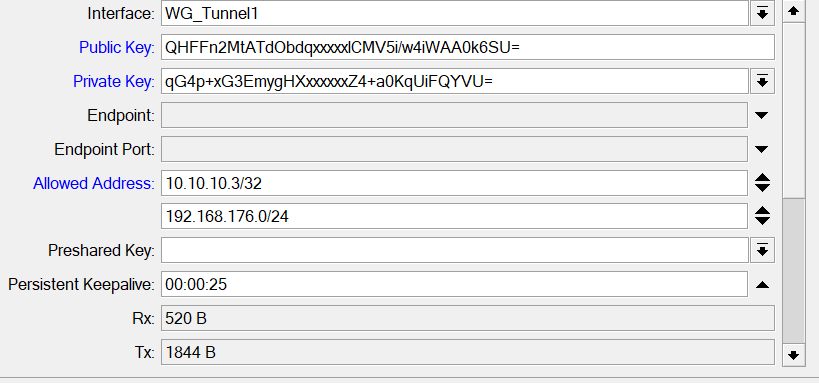

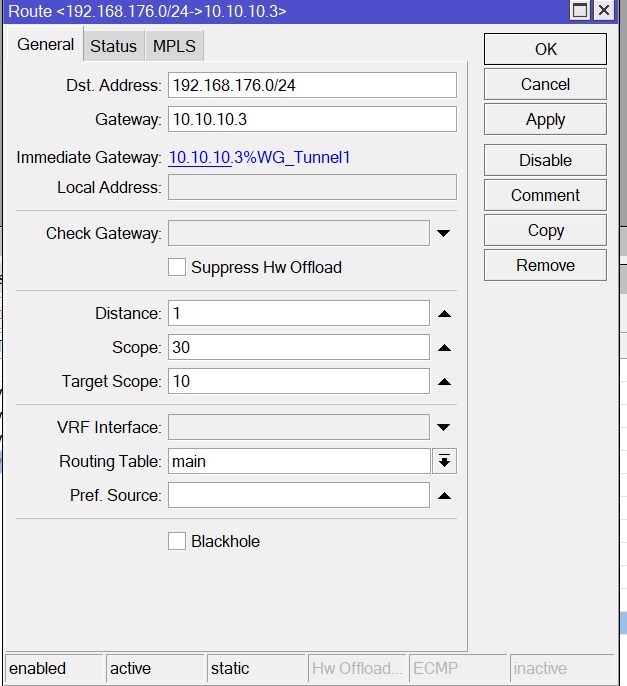

WG Konfig:

WG Server:

ich bin dabei und versuche eine Wireguard Verbindung von meinem Mikrotik Router ( WG Server ) zur Fritz box von meinem Bruder aufzubauen.

Irgendwie klappt das noch nicht so recht. Der Handshake entsteht und ist ok. Aber ich kann die Fritz box nicht erreichen unter der LAN IP.

Aktuell läuft parallel eine IPSEC Tunnel vom Mikrotik zur fritzbox dort komme ich auf die LAN IP drauf.

Wo hab ich meinen Denkfehler?

WG Server :

- Adresse: 10.10.10.1/24

- WG Port ist Frei 51820 und erreichbar.

- WG Iphone zum WG Server klappt und steht dort Allowed Adress 0.0.0.0/0, ::/0

IPSEC Konfig:

connections {

enabled = yes;

editable = yes;

use_ikev2 = no;

conn_type = conntype_lan;

name = "Mikrotik";

boxuser_id = 0;

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

remoteip = ::;

local_virtualip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

remotehostname = "daxxxxx.ipv64.net";

keepalive_ip = 172.16.0.1;

localid {

fqdn = "$$$$FSL3OQAXHOXK6JSSU5DIxxxxxxx5IY3AASK1XU6WE6LHR6BOUANJJZMQW1VCGPCPA1QZSWLHQNTAQA";

}

remoteid {

fqdn = "$$$$OB2YZL2USKLTSQU4BPSWFG5VX4xxxxxxxPD5RV3BWS62YF5B4S1LYZ6OW63K5PWMUU";

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "$$$$ZJE5IINBQSFOOU1FDY2SG3OFWxxxxxxxxxxxxxxxxxxxxKR3PWZVLESKUONA1QIKO2WNKQ1XR2CCGMGA3DT5QFTLJACWJMMXZTZRKQQMRFUCB25G2ER63JV5YX1ZUZC23WGR2151SOXEWIZX1V6O4BUARTFKKHQFXDPT5GEE6RVW";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.176.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 172.16.0.0;

mask = 255.255.0.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 172.16.0.0 255.255.0.0"; WG Konfig:

enabled = yes;

editable = yes;

use_ikev2 = no;

conn_type = conntype_wg;

name = "Mikrotik01";

boxuser_id = 0;

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = ::;

remoteip = ::;

local_virtualip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

keepalive_ip = 0.0.0.0;

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2ss = "esp-all-all/ah-none/comp-all/no-pfs";

app_id = 0;

wg_public_key = "t7s4u8ZQBfgxxxxxxxxjDbiczN27PKup3rbhvGt9u5ClM=";

wg_preshared_key = "";

wg_allowed_ips = "10.10.10.0/24", "172.16.0.0/16";

wg_persistent_keepalive = 25;

wg_endpoint = "datxxxxxxx.ipv64.net:51820";

wg_dyndns = "bbsrfq53xxxxxi8w.myfritz.net";

wg_slave_network = 0.0.0.0;

wg_slave_mask = 0.0.0.0;

wg_hide_network = no;

wg_fulltunnel = no;

wg_configured = yes;

}WG Server:

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 7827618730

Url: https://administrator.de/forum/s2s-wireguard-verbindung-fritzbox-handshake-ok-rest-nicht-7827618730.html

Ausgedruckt am: 14.07.2025 um 14:07 Uhr

6 Kommentare

Neuester Kommentar

meinem Mikrotik Router ( WG Server ) zur Fritz box von meinem Bruder aufzubauen.

Das entsprechende Foren Tutorial dazu hast du im Detail gelesen und auch entsprechend umgesetzt?? 🤔Wireguard mit Mikrotik Server (Responder) und Fritzbox Client (Initiator)

Das sollte seine Chance zum selber lesen und verstehen einfacher Routing Grundlagen sein... 😉

Ob die Fritzbox in der Lage ist beide VPN Tunnel korrekt zu handhaben ist noch eine ganz andere Frage. Falls es partout nicht klappt solltest du den IPsec Peer im FB VPN Setup ggf. besser temporär deaktivieren. Nur Deaktivieren reicht aus, er muss NICHT gelöscht werden.

Ob die Fritzbox in der Lage ist beide VPN Tunnel korrekt zu handhaben ist noch eine ganz andere Frage. Falls es partout nicht klappt solltest du den IPsec Peer im FB VPN Setup ggf. besser temporär deaktivieren. Nur Deaktivieren reicht aus, er muss NICHT gelöscht werden.

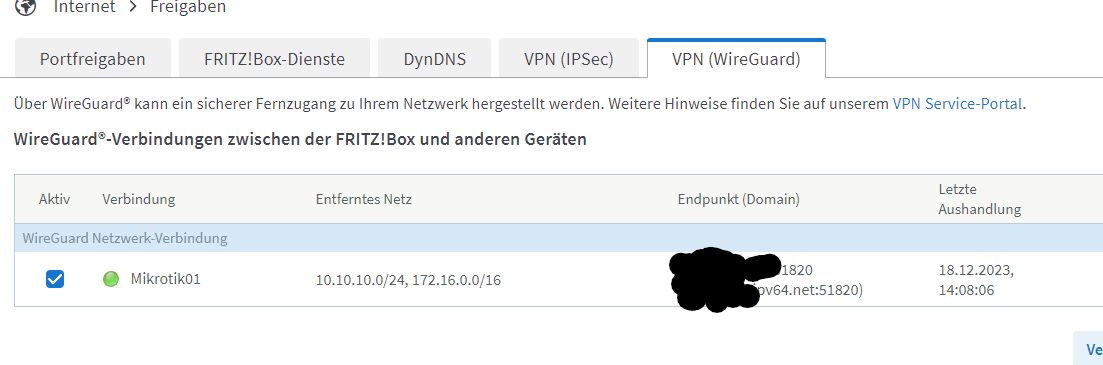

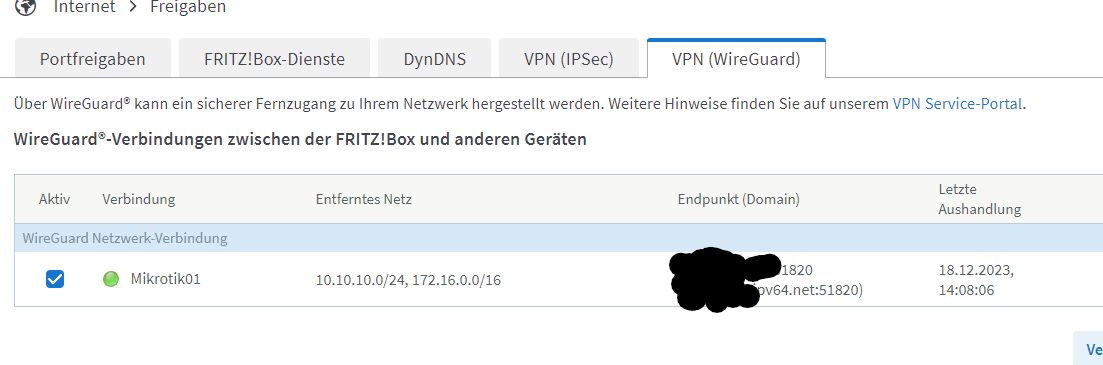

So Steht es in der FB ist doch soweit richtig?

Bis auf...- 2mal den gleichen DNS Server eintragen ist Quatsch! Wenn dein Bruderherz keinen DNS Server nutzen muss in deinem Netz lässt du die DNS Angabe GANZ weg in der FB Konfig Datei! Lokale Clients nutzen dann bei bestehendem Tunnel weiter die lokale FB als DNS.

- Preshared Key ist ebenso überflüssiger Quatsch wenn man mit Keys arbeitet, den gibt es auf dem MT bzw. Beisspielkonfig auch gar nicht und gehört da nicht hin.

- Der Listen Port ist ebenso unnötiger Quatsch und auch kontraproduktiv bei einem Initiator (Client) weil der kein Server ist und das nicht benötigt.

3mal Quatsch also in deiner FritzBox WG Client Konfig was so auch NICHT im Tutorial steht und zum Scheitern führt und zusätzlich zeigt das du das Tutorial doch nicht richtig gelesen oder verstanden hast! 😡

Die Fritzbox Konfig Client Datei lässt man NICHT durch eine FB erstellen sondern editiert sie selber in einem Text Editor wie Notepad++ und cut and pastet da die jeweils extern (MT) generierten privaten und öffentlichen WG Keys rein und fertig ist der Lack! Steht alles im Tutorial...wenn man es denn mal liest?!

Ist das dann richtig das Für jeden Client ich einen andere 10.10.10.x/32 IP nehmen muss ?

Du hast das Tutorial wirklich nicht gelesen... Ja, für klassische nicht AVM Clients. Nein für Fritzboxen da ist es nur virtuell muss aber angegeben werden. Fritzboxen haben leider eine nicht Standard konforme Wireguard Implementierung.

sind können die das selbst auch miteinander Kommunizieren?

Wenn du das in den "AllowedIPs" konfigurierst dann ja. (Siehe auch hier).Tutorial lesen hilft wirklich! 😉