Samba4 LDAP Search

Hallo zusammen,

mich quälen im Moment zwei Fragen zum Thema Samba4. Folgender Hintergrund: mittlerweile macht es sich doch immer mehr bemerkbar, das Samba3 mit einem LDAP Server im Hintergrund und einer NT Domäne nicht mehr mehr so ganz stand der Zeit ist und doch allmählich mal aktualisiert werden muss. Dazu kommt ein massiver schief stand im LDAP, wo ich mich jeden Tag frage, wie das überhaupt seit Jahren funktionieren kann. Aber sei es so.

Aufgrund der Fehler und der Altlasten im LDAP, habe ich mich entscheiden mit Samba 4 und einem AD quasi auf der grünen Wiese anzufangen. Dazu habe ich je Standort einen neuen Ubuntu Server installiert und diese in in eine Samba 4 Domäne gebracht. Das ganze schein auch sauber zu funktionieren. Jedenfalls finde ich weder im Log noch im Syncstatus irgendwelche Fehler. Auch Änderungen werden bisher problemlos hin und her gesynct.

Ich habe jetzt nur noch zwei Probleme:

1. Ich würde andere Systeme Webapplikationen, DMS Systeme etc an das AD anbinden. Dazu würde ich gerne auf das AD per LDAP zugreifen. (Aktuell greifen alle System noch auf den alten OpenLDAP zu)

Im ersten Schritt habe ich ein LDAP Search probiert und bin dabei promt gegen die Wand gelaufen:

ergibt:

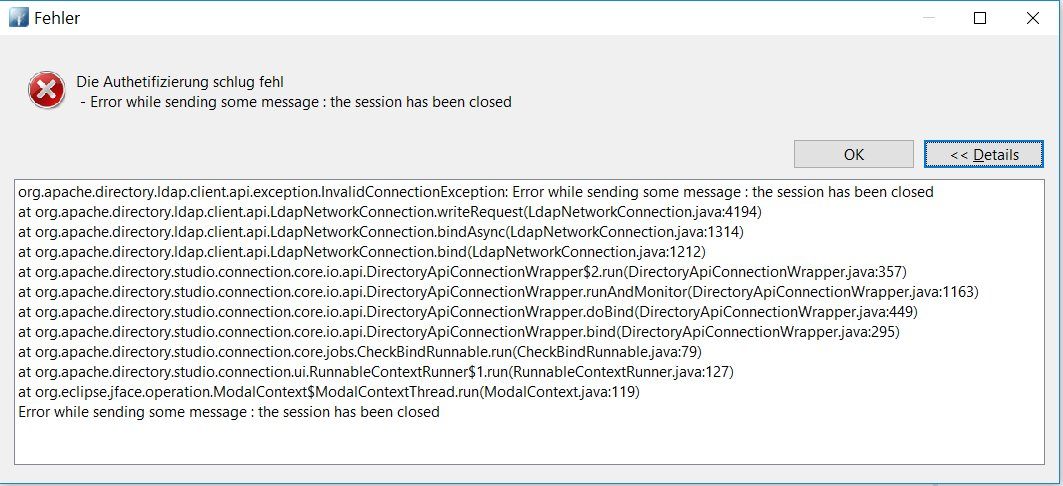

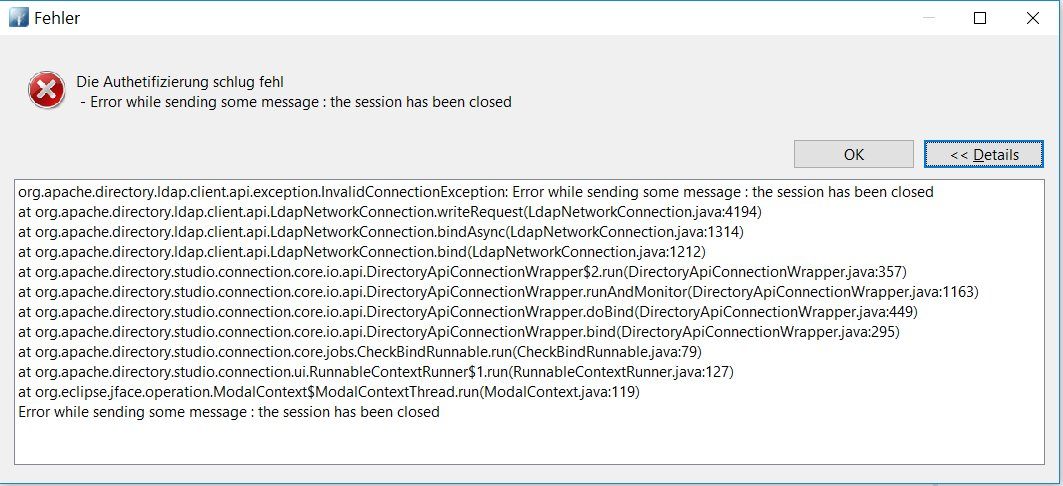

Außerdem komme ich per Apache Directory Studio genau so weit.

LDAPS ergibt folgendes:

Ohne Verschlüsselung folgendes:

Ohne Verschlüsselung folgendes:

Hat jemand eine Idee, wodran das liegen könnte?

2. ich frage mich, wie ich am geschicktesten die bestehenden Linux Server auf das neue AD Umstellen kann. Im Moment nutze ich dafür libpam-ldapd. Soweit ich das gelesen habe, würde das ja auch wieder mit dem neuen AD Funktionieren, vorausgesetzt der LDAP Zugriff klappt. Alternativ hatte ich über winbind nach gedacht.

Allerdings habe ich damit bisher quasi nichts zu tun gehabt und ich habe mich gefragt, welche vorteile ich dadurch habe.

Wenn ich die Anleitung zum Thema winbind im Ubuntu Wiki richtig verstanden habe, müsste dann auf jedem Server Samba installiert werden und das finde ich nicht wirklich gut. Ist das überhaupt richtig, das zwingend Samba installiert sein muss. Im Grunde möchte ich mich ja nur mit meinen AD Benutzern auf den Linuxservern anmelden können und die Gruppen aus dem AD sollen ziehen. Das reicht mir unterm strich. SSO oder ähnliches brauche ich eigentlich nicht.

mich quälen im Moment zwei Fragen zum Thema Samba4. Folgender Hintergrund: mittlerweile macht es sich doch immer mehr bemerkbar, das Samba3 mit einem LDAP Server im Hintergrund und einer NT Domäne nicht mehr mehr so ganz stand der Zeit ist und doch allmählich mal aktualisiert werden muss. Dazu kommt ein massiver schief stand im LDAP, wo ich mich jeden Tag frage, wie das überhaupt seit Jahren funktionieren kann. Aber sei es so.

Aufgrund der Fehler und der Altlasten im LDAP, habe ich mich entscheiden mit Samba 4 und einem AD quasi auf der grünen Wiese anzufangen. Dazu habe ich je Standort einen neuen Ubuntu Server installiert und diese in in eine Samba 4 Domäne gebracht. Das ganze schein auch sauber zu funktionieren. Jedenfalls finde ich weder im Log noch im Syncstatus irgendwelche Fehler. Auch Änderungen werden bisher problemlos hin und her gesynct.

Ich habe jetzt nur noch zwei Probleme:

1. Ich würde andere Systeme Webapplikationen, DMS Systeme etc an das AD anbinden. Dazu würde ich gerne auf das AD per LDAP zugreifen. (Aktuell greifen alle System noch auf den alten OpenLDAP zu)

Im ersten Schritt habe ich ein LDAP Search probiert und bin dabei promt gegen die Wand gelaufen:

ldapsearch -h dc1.mydomain.local -D Administrator@mydomain.local -w ******* -b "DC=mydomain,DC=local" ldap_bind: Strong(er) authentication required (8)

additional info: BindSimple: Transport encryption required.LDAPS ergibt folgendes:

Hat jemand eine Idee, wodran das liegen könnte?

2. ich frage mich, wie ich am geschicktesten die bestehenden Linux Server auf das neue AD Umstellen kann. Im Moment nutze ich dafür libpam-ldapd. Soweit ich das gelesen habe, würde das ja auch wieder mit dem neuen AD Funktionieren, vorausgesetzt der LDAP Zugriff klappt. Alternativ hatte ich über winbind nach gedacht.

Allerdings habe ich damit bisher quasi nichts zu tun gehabt und ich habe mich gefragt, welche vorteile ich dadurch habe.

Wenn ich die Anleitung zum Thema winbind im Ubuntu Wiki richtig verstanden habe, müsste dann auf jedem Server Samba installiert werden und das finde ich nicht wirklich gut. Ist das überhaupt richtig, das zwingend Samba installiert sein muss. Im Grunde möchte ich mich ja nur mit meinen AD Benutzern auf den Linuxservern anmelden können und die Gruppen aus dem AD sollen ziehen. Das reicht mir unterm strich. SSO oder ähnliches brauche ich eigentlich nicht.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 368974

Url: https://administrator.de/forum/samba4-ldap-search-368974.html

Ausgedruckt am: 25.07.2025 um 06:07 Uhr

2 Kommentare

Neuester Kommentar

Moin,

zu Punkt 1.

Du musst LDAPSearch noch den Parameter -Z übergeben, sodass eine gesicherte Verbindung genutzt wird:

Dann ggf. noch in der /etc/ldap/ldap.conf ein

Dies sollte nicht im Produktiven Einsatz genutzt werden, da so die LDAP Utils nicht das Zertifikat vom AD validieren.

Unter Windows nutze ich immer LdapAdmin, das läuft immer einwandfrei, wenn man mal schnell was an der LDAP einstellen möchte.

2.

Soweit ich weiß heißt Samba installieren nicht unbedingt, dass du auch einen Samba SERVER betreibst . Hier fungiert das Samba Paket wohl einfach als Client, das für Winbind erforderlich ist. Solange du es nicht provisionnierst oder Shares erstellst, ist es auch kein Server

. Hier fungiert das Samba Paket wohl einfach als Client, das für Winbind erforderlich ist. Solange du es nicht provisionnierst oder Shares erstellst, ist es auch kein Server  .

.

Winbind, und somit auch Samba, muss aber auf jeden Server installiert werden. Diesen joint man dann mit "net ads join" der Domäne.

In der smb.conf musst du dann nur das Mapping zwischen Windows SIDs und Unix IDs angeben, z.B. ad oder rid.

Dann hängt sich Winbind ins Linux System ein und du kannst dich z.B. mit "su DOMÄNE//Nutzername" einfach mit den Benutzern anmelden, als wenn es lokale Benutzer wären.

Um was für Dienste geht es hier denn genau, dass sich Nutzer einloggen sollen?

zu Punkt 1.

Du musst LDAPSearch noch den Parameter -Z übergeben, sodass eine gesicherte Verbindung genutzt wird:

ldapsearch -H ldap://localhost:389 -D cn=Administrator,cn=Users,dc=...,dc=...,dc=... -ZTLS_REQCERT neverUnter Windows nutze ich immer LdapAdmin, das läuft immer einwandfrei, wenn man mal schnell was an der LDAP einstellen möchte.

2.

Soweit ich weiß heißt Samba installieren nicht unbedingt, dass du auch einen Samba SERVER betreibst

Winbind, und somit auch Samba, muss aber auf jeden Server installiert werden. Diesen joint man dann mit "net ads join" der Domäne.

In der smb.conf musst du dann nur das Mapping zwischen Windows SIDs und Unix IDs angeben, z.B. ad oder rid.

Dann hängt sich Winbind ins Linux System ein und du kannst dich z.B. mit "su DOMÄNE//Nutzername" einfach mit den Benutzern anmelden, als wenn es lokale Benutzer wären.

Um was für Dienste geht es hier denn genau, dass sich Nutzer einloggen sollen?