Sinn oder Unsinn von USGs, SGWs, NGFWs

Hallo Zusammen,

ich möchte an dieser Stelle mal die Frage über Sinn oder Unsinn von sogenannten USG’s (Unified Security Gateways) / SGW’s (Security Gateways) / NGFW’s (Next-Generation Firewalls) stellen, die immer weiter auf dem Vormarsch sind.

Warum benötigt jedes Unternehmen unbedingt eine solche Appliance? Welche Vor- oder Nachteile haben solche zentralen Netzwerksecurity-Ansätze gegenüber Endpoint Protection Lösungen (Server inbegriffen)? Grundsätzliche Standards im Bereich normaler SPI-Firewalls, Netzweksegmentierung/VLAN’s etc. müssen hier denke ich nicht zur Debatte stehen.

Aus unserer Erfahrung als kleiner IT-Dienstleister (wir betreuen KMU’s von 10-150 Mitarbeitern) kann ich nur berichten, dass ich o.g. Appliances bereits viel zu oft ohne richtige Konfiguration bei Unternehmen vorgefunden habe. Oft werden sie als Wundermittel gegen alle Cyberrisiken verkauft, ohne sich überhaupt damit zu beschäftigen und den eigentlichen Zweck dahinter zu verstehen.

Unserer Meinung nach sind solche Applicances in vielen Fällen nicht zielführend, aber es gibt natürlich auch sinnvolle Einsatzszenarien:

Für alle sonstigen Schutzbedürfnisse sehen wir aber bei guten und zentral verwalteten Endpoint Protection Lösungen aber keine Nachteile, sondern eher Vorteile. Hier einige Punkte dazu:

Unsere These: Unter den o.g. Endpoint Protection Voraussetzungen stehen Umgebungen mit regulären SPI-Firewalls, sauber segmentierten Netzwerken, VPN-Zugängen, sauber administrierten Clients und eingeschränkten Benutzerrechten denjenigen, die einfach auf eine Security Appliance setzen, in nichts nach.

Natürlich gehe ich davon aus, dass es hier auch zahlreiche Admins mit vollkommen anderer Sichtweise geben wird und ich bin mir bewusst, dass ich es in diesem kurzen Beitrag keinesfalls schaffe, die ganze Komplexität und alle relevanten Aspekte darzustellen. Gerade deswegen wäre ich auf Grundlage der o.g. Beispiele aber an einem regen Austausch sehr interessiert:

Viele Grüße

Joshua

ich möchte an dieser Stelle mal die Frage über Sinn oder Unsinn von sogenannten USG’s (Unified Security Gateways) / SGW’s (Security Gateways) / NGFW’s (Next-Generation Firewalls) stellen, die immer weiter auf dem Vormarsch sind.

Warum benötigt jedes Unternehmen unbedingt eine solche Appliance? Welche Vor- oder Nachteile haben solche zentralen Netzwerksecurity-Ansätze gegenüber Endpoint Protection Lösungen (Server inbegriffen)? Grundsätzliche Standards im Bereich normaler SPI-Firewalls, Netzweksegmentierung/VLAN’s etc. müssen hier denke ich nicht zur Debatte stehen.

Aus unserer Erfahrung als kleiner IT-Dienstleister (wir betreuen KMU’s von 10-150 Mitarbeitern) kann ich nur berichten, dass ich o.g. Appliances bereits viel zu oft ohne richtige Konfiguration bei Unternehmen vorgefunden habe. Oft werden sie als Wundermittel gegen alle Cyberrisiken verkauft, ohne sich überhaupt damit zu beschäftigen und den eigentlichen Zweck dahinter zu verstehen.

Unserer Meinung nach sind solche Applicances in vielen Fällen nicht zielführend, aber es gibt natürlich auch sinnvolle Einsatzszenarien:

- Sicherer Betrieb / Hosting öffentlicher Dienste (bspw. Webserver, API’s, etc.)

- Schutz von bestimmten Anwendungen oder Applikationsservern

- Schutz von On-Premise Exchange Servern vor Angriffen und Mailfilterung (Wobei hier durch Cloudanbieter ala M365 eher wieder externe Anbieter zur E-Mail Protection erforderlich werden)

- Content-Filterung für beliebige, teilweise nicht verwaltete, Endgeräte

Für alle sonstigen Schutzbedürfnisse sehen wir aber bei guten und zentral verwalteten Endpoint Protection Lösungen aber keine Nachteile, sondern eher Vorteile. Hier einige Punkte dazu:

- Wozu SSL-Verschlüsselung als MITM aufbrechen und Traffic prüfen, statt lokal auf dem Client?

- Warum eine zentrale und teils eingeschränkte ATP (Advanced Thread Protection), wenn diese direkt auf Clients oder Servern sogar besser agieren kann? (Verdächtiges Softwareverhalten kann nicht zentralseitig ermittelt werden, bspw. Supply-Chain-Angriff 3CX, hier konnten vor allem lokale Lösungen punkten)

- Mobile Clients werden von zentralen Appliances gar nicht geschützt, da sich deren Wirkungsbereich ausschließlich auf das interne Unternehmensnetz beschränkt. Warum nicht durch Endpoint Protection interne wie externe Clients gleichermaßen schützen, gerne auch mit zusätzlicher Softwarefirewall für den Betrieb in fremden Netzwerken?

- Selbst Content-Filterung und Einschränkungen/Freigaben bestimmter Onlinedienste können auf Endpoint-Basis nicht nur für interne, sondern auch für mobile Clients zuverlässig implementiert werden

- Einzelne verbreitete Appliances stellen auch an sich wieder ein großes und sicher sehr beliebtes Angriffsziel dar

- Endpoint Protection Lösungen können auch Datenabfluss oder Infizierung durch externe Speichermedien effektiv verhindern

Unsere These: Unter den o.g. Endpoint Protection Voraussetzungen stehen Umgebungen mit regulären SPI-Firewalls, sauber segmentierten Netzwerken, VPN-Zugängen, sauber administrierten Clients und eingeschränkten Benutzerrechten denjenigen, die einfach auf eine Security Appliance setzen, in nichts nach.

Natürlich gehe ich davon aus, dass es hier auch zahlreiche Admins mit vollkommen anderer Sichtweise geben wird und ich bin mir bewusst, dass ich es in diesem kurzen Beitrag keinesfalls schaffe, die ganze Komplexität und alle relevanten Aspekte darzustellen. Gerade deswegen wäre ich auf Grundlage der o.g. Beispiele aber an einem regen Austausch sehr interessiert:

- Gibt es Punkte, denen ihr komplett zustimmt oder widersprecht?

- Gibt es weitere Aspekte, die ich komplett übersehen habe?

- Wie sind eure praktischen Erfahrungen und welche Lösungen setzt Ihr konkret (vielleicht auch in Kombination) ein?

Viele Grüße

Joshua

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 8111311258

Url: https://administrator.de/forum/sinn-oder-unsinn-von-usgs-sgws-ngfws-8111311258.html

Ausgedruckt am: 23.07.2025 um 17:07 Uhr

23 Kommentare

Neuester Kommentar

Moin,

Grundsätzlich berechtigte Frage.

Aber schließt du als Hausbesitzer immer alle Zimmertüren ab und lässt die Haustür nur zugezogen oder siehst du zu, dass das Haus selbst auch vernünftig verschlossen ist?

Und bedenke auch: in Firmen gibt es nicht nur PCs und Server.

Wie schützt du Switche, WebCams, TK-Anlagen, SPSen, APs,… vor fremden Eindringlingen? Da wirst du wohl kaum eine Endpoint Protection installiert bekommen. Und man rennt ja auch nicht wöchentlich los und aktualisiert alles (sofern es überhaupt Schutz gegen aktuelle Bedrohungen gibt).

Wenn ich die bösen Burschen aber schon an der Haustür oder besser an der Hofeinfahrt, weitestgehend abwehren kann…

Grundsätzlich berechtigte Frage.

Aber schließt du als Hausbesitzer immer alle Zimmertüren ab und lässt die Haustür nur zugezogen oder siehst du zu, dass das Haus selbst auch vernünftig verschlossen ist?

Und bedenke auch: in Firmen gibt es nicht nur PCs und Server.

Wie schützt du Switche, WebCams, TK-Anlagen, SPSen, APs,… vor fremden Eindringlingen? Da wirst du wohl kaum eine Endpoint Protection installiert bekommen. Und man rennt ja auch nicht wöchentlich los und aktualisiert alles (sofern es überhaupt Schutz gegen aktuelle Bedrohungen gibt).

Wenn ich die bösen Burschen aber schon an der Haustür oder besser an der Hofeinfahrt, weitestgehend abwehren kann…

Hallo,

Gruß,

Peter

Zitat von @JoRu1407:

Grundsätzlich richtig, aber Switche gehören in ein Config-VLAN, TK-Anlagen in ein VoIP VLAN und Industrieautomation gehört auch separiert

Können die dann nicht komprimitiert werden? Nur vLANs zu haben reicht doch nicht. Und nur weil es schwer ist den Datenstrom in https zu lesen, bedeutet nicht das es nicht geht. Was tust du um nicht per Social Engineering gehackt werden zu können? Nichts?Grundsätzlich richtig, aber Switche gehören in ein Config-VLAN, TK-Anlagen in ein VoIP VLAN und Industrieautomation gehört auch separiert

Next-Gen Firewalls wären in dem Beispiel eher die Investition in 3 Zusatzschlösser an der Haustüre,

Und das Küchenfenster im EG ist auf Kipp und du bist im Urlaub. Die Tür ist ja vierfach abgeschlossen Warum nicht durch Endpoint Protection interne wie externe Clients gleichermaßen schützen,

Weil du nur mit Einschränkungen direkt an "von deinen internen LAN betrachtet" externe Clients kommst. Und weil nicht jeder zugriff aufs konto von Elon Musk hat, um das dann zu bezahlen...Aus unserer Erfahrung als kleiner IT-Dienstleister (wir betreuen KMU’s von 10-150 Mitarbeitern) kann ich nur berichten, dass ich o.g. Appliances bereits viel zu oft ohne richtige Konfiguration bei Unternehmen vorgefunden habe. Oft werden sie als Wundermittel gegen alle Cyberrisiken verkauft, ohne sich überhaupt damit zu beschäftigen und den eigentlichen Zweck dahinter zu verstehen.

Zeigt das der dortige Vertriebler sein Handwerk verstehtGruß,

Peter

Hallo Joshua,

einzelnen Aussagen kann ich zustimmen, was aber insgesamt in der Darstellung fehlt ist die "Defense in Depth".

Schlecht aufgestellt sind Organisationen immer dann, wenn die Verantwortlichen schon im ersten Ansatz Angriffs-Maßnahmen-Paare bilden, anstatt eine möglichst weitgehende Umsetzung erprobter Maßnahmenkataloge anzustreben. Diese Kataloge sind methodisch überlappend. Im Idealfall gibt es zu jeder Präventionsschicht mindestens eine weitere Präventionsschicht, welche den Aufwand eines kombinierten Angriffes stark erhöht, zumindest aber eine Detektionsschicht, die einen erfolgreichen Angriff auf die Primärmaßnahme noch erkennbar macht. Es sollte gerade nicht mit dem vermeintlich besten Ansatz auf Kante genäht werden.

Insofern ergänzen sich Endpunkt- und Netzwerksicherheit und sind beide notwendig. Die zentrale Erwartung an Netzwerksicherheit ist ihre im Vergleich höhere Robustheit, sodass sie im Zweifel den kompromittierten Endpunkt erkennen und isolieren kann.

Endpunkte wie Drucker, Kameras, IoT im Allgemeinen kommen außerdem gar nicht als Host für eine wirksame Abwehrschicht infrage. Verfahren, die früher nicht allgemein üblich waren, sind heute an sich allgemein erforderlich, etwa IPS aufgrund IPv6/ICMP.

Die UTMs sind ein Versuch, Netzwerksicherheit im Paket bereitzustellen. Dass sie falsch ausgewählt oder nicht konfiguriert werden, kann man ihnen nicht anlasten. Ihr Hauptproblem sehe ich darin, dass sie als einzelne Appliance Mehrschichtigkeit natürlich nicht architektonisch verwirklichen können. Das führt im teils zu schwierigen Abwägungsentscheidungen, die zum Verzicht auf die Nutzung einer Funktion führen können, oder zu Zusatzinvestitionen. Die E-Mail-Filterung ist da für mich der Klassiker, denn einerseits - wie es meist anzutreffen ist - in jeder ausgehenden E-Mail den genauen Typ seiner entscheidenden Netzwerksicherheitslösung mit einem Header zu verewigen, und andererseits von ihr die Anhänge jeder eingehenden Mail entpacken und scannen zu lassen, das ist wirklich Geschmackssache.

Grüße

Richard

einzelnen Aussagen kann ich zustimmen, was aber insgesamt in der Darstellung fehlt ist die "Defense in Depth".

Schlecht aufgestellt sind Organisationen immer dann, wenn die Verantwortlichen schon im ersten Ansatz Angriffs-Maßnahmen-Paare bilden, anstatt eine möglichst weitgehende Umsetzung erprobter Maßnahmenkataloge anzustreben. Diese Kataloge sind methodisch überlappend. Im Idealfall gibt es zu jeder Präventionsschicht mindestens eine weitere Präventionsschicht, welche den Aufwand eines kombinierten Angriffes stark erhöht, zumindest aber eine Detektionsschicht, die einen erfolgreichen Angriff auf die Primärmaßnahme noch erkennbar macht. Es sollte gerade nicht mit dem vermeintlich besten Ansatz auf Kante genäht werden.

Insofern ergänzen sich Endpunkt- und Netzwerksicherheit und sind beide notwendig. Die zentrale Erwartung an Netzwerksicherheit ist ihre im Vergleich höhere Robustheit, sodass sie im Zweifel den kompromittierten Endpunkt erkennen und isolieren kann.

Endpunkte wie Drucker, Kameras, IoT im Allgemeinen kommen außerdem gar nicht als Host für eine wirksame Abwehrschicht infrage. Verfahren, die früher nicht allgemein üblich waren, sind heute an sich allgemein erforderlich, etwa IPS aufgrund IPv6/ICMP.

Die UTMs sind ein Versuch, Netzwerksicherheit im Paket bereitzustellen. Dass sie falsch ausgewählt oder nicht konfiguriert werden, kann man ihnen nicht anlasten. Ihr Hauptproblem sehe ich darin, dass sie als einzelne Appliance Mehrschichtigkeit natürlich nicht architektonisch verwirklichen können. Das führt im teils zu schwierigen Abwägungsentscheidungen, die zum Verzicht auf die Nutzung einer Funktion führen können, oder zu Zusatzinvestitionen. Die E-Mail-Filterung ist da für mich der Klassiker, denn einerseits - wie es meist anzutreffen ist - in jeder ausgehenden E-Mail den genauen Typ seiner entscheidenden Netzwerksicherheitslösung mit einem Header zu verewigen, und andererseits von ihr die Anhänge jeder eingehenden Mail entpacken und scannen zu lassen, das ist wirklich Geschmackssache.

Grüße

Richard

Die erste Frage ist doch schon ziemlich unsinnig - "braucht" man das? Was bringt es dir wenn du aber damit nicht umgehen kannst? Dasselbe gilt aber auch für JEDEN anderen Bereich - was bringt dir eine "Endpoint-Security" wenn der Admin aus Faulheit einfach jedem volle Rechte gibt (und nix anderes ist ne Firewall mit any-any-Regel, ohne das jemand auf die Logs schaut,...)? Was bringt dir nen Türschloss wenn du aus Faulheit aber einfach die Tür NEBEN den Rahmen stellst - ist dann auch egal ob 1, 2 oder 50, ob es ne Papiertür oder ne 20cm Stahltür ist...

WENN du jedoch damit umgehen kannst (und jemand auch die Zeit dafür hat - was grad in kleinen Läden noch schwerer zu finden ist!) dann sorgt es schon für einiges an Gewinn... ZB. deine oben beschriebene Firma mit VPN-Zugang soll ja ggf. eben nicht überall hinkommen sondern nur daran wo die auch ran soll. Und wenn die aber nen Virus / sonstigen Blödsinn auf deren Rechner hauen willst du ja ggf. trotzdem nicht das der fröhlich munter sendet.

Das sind eben keine Geräte die man hinstellt, einschaltet und "jetzt is alles sicher", da ist schon etwas mehr Aufwand hinter... (deshalb bin ich privat mittlerweile wieder weg davon weil ich eben weder die Zeit noch die Lust habe mich nach der Arbeit mit sowas auseinanderzusetzen - und dann wäre es höchstens noch nen Lufterwärmer...)

WENN du jedoch damit umgehen kannst (und jemand auch die Zeit dafür hat - was grad in kleinen Läden noch schwerer zu finden ist!) dann sorgt es schon für einiges an Gewinn... ZB. deine oben beschriebene Firma mit VPN-Zugang soll ja ggf. eben nicht überall hinkommen sondern nur daran wo die auch ran soll. Und wenn die aber nen Virus / sonstigen Blödsinn auf deren Rechner hauen willst du ja ggf. trotzdem nicht das der fröhlich munter sendet.

Das sind eben keine Geräte die man hinstellt, einschaltet und "jetzt is alles sicher", da ist schon etwas mehr Aufwand hinter... (deshalb bin ich privat mittlerweile wieder weg davon weil ich eben weder die Zeit noch die Lust habe mich nach der Arbeit mit sowas auseinanderzusetzen - und dann wäre es höchstens noch nen Lufterwärmer...)

Moin Zusammen,

ich finde es ist eine Abwägung von Preis/Leistung/Zeit/Wissen.

Wenn Du alles hast, dann kannst Du Deine Infrastruktur so sicher wie möglich mit Deiner Hardware oder Software planen und umsetzen.

Aber wie Du selbst schon geschrieben hast, haben viele Produkte im Einsatz die nicht richtig konfiguriert sind, weil die Verantwortlichen keine Ahnung haben oder keine Zeit haben sich damit zu beschäftigen!

Wenn die Pest erst einmal im Netz ist spielt deine Sicherheits-Struktur nur noch eine untergeordnete Rolle. Ab diesem Zeitpunkt ist es nur noch eine Frage der Zeit bis sich dieser "Jemand" mehr Rechte verschafft "Credential stealing" und sich so per "Leteral Movement" weiter ins Netz vorarbeitet. Dann hast du entweder ein gutes IDPS in Betrieb, oder du bist geliefert... und nein NG-Firewall sind nicht das Heilmittel, aber ja richtig Kofiguriert sind diese besser als zentral Verwaltete "Endpoint Protection".

ich finde es ist eine Abwägung von Preis/Leistung/Zeit/Wissen.

Wenn Du alles hast, dann kannst Du Deine Infrastruktur so sicher wie möglich mit Deiner Hardware oder Software planen und umsetzen.

Aber wie Du selbst schon geschrieben hast, haben viele Produkte im Einsatz die nicht richtig konfiguriert sind, weil die Verantwortlichen keine Ahnung haben oder keine Zeit haben sich damit zu beschäftigen!

Wenn die Pest erst einmal im Netz ist spielt deine Sicherheits-Struktur nur noch eine untergeordnete Rolle. Ab diesem Zeitpunkt ist es nur noch eine Frage der Zeit bis sich dieser "Jemand" mehr Rechte verschafft "Credential stealing" und sich so per "Leteral Movement" weiter ins Netz vorarbeitet. Dann hast du entweder ein gutes IDPS in Betrieb, oder du bist geliefert... und nein NG-Firewall sind nicht das Heilmittel, aber ja richtig Kofiguriert sind diese besser als zentral Verwaltete "Endpoint Protection".

Moin,

imho vergleichst Du hier Äpfel mit Birnen. Firewalls schützen Netze. Endpoint Protection schützt, wie der Name schon sagt, den einzelnen Client.

SPI ist eine veraltete Technik, die aus den Neunzigern stammt. Für den Hausgebrauch schön und gut aber im professionellen Umfeld bei Weitem nicht mehr ausreichend. Hier wird stumpf auf die Pakete geschaut und es findet keinerlei Inhaltskontrolle statt. Das ist relativ einfach auszuhebeln und schon steht der Client nackt im Netz.

Damit der schädliche Inhalt gar nicht erst beim Client ankommt. Was machst Du denn auf dem Client, wenn er schon mit Schadsoftware befallen ist und somit SPI und alles, was Du auf dem Client machst, hinfällig sind? Wenn dann keine Instanz da ist, die außerhalb des Clients prüft, ob hier was faul ist, dann kann der Angreifer machen, was er will.

Aus dem gleichen Grund. Verdächtiges Verhalten kann ich nur von außen feststellen. Nie von innen. Ist ein Client befallen, dann wird mit das erste sein, was die Schadsoftware macht, die auf dem Client laufende Schutzsoftware zu analysieren und auszuhebeln. Dann ist wieder Essig mit dem Konzept, alles auf dem Endpoint zu prüfen und davor nur eine stumpfe FW mit veralteter Technik zu haben.

Echt? Schonmal was von Zwangsproxy gehört? Wenn man es richtig macht (machen will), dann läuft auch der Verkehr der externen Geräte durch die FW des Unternehmens. Ob das im Einzelfall notwendig und sinnvoll ist, bleibt abzuwägen.

Warum ist das ein Gegensatz zu einer modernen NG-Firewall?

Wie gesagt, das lässt sich auch mit anderen Mitteln zuverlässig, ja sogar zuverlässiger implementieren.

Nein. Da widerspreche ich ganz vehement. Ist der Client infiziert oder der User zu blöd oder bösartig, dann nützen Endpoint-Lösungen gar nichts.

Ich gebe Dir recht damit, dass es immer wieder vorkommt, dass Entscheider glauben, mit der Anschaffung einer FW-Lösung, die einige zigtausend Euro kostet, sei alles in Butter. Guckt man genauer hin, dann gibt es in der FW nur eine ANY-ANY-ANY-Regel und in der Endpoint-Protection ist auch so gut wie alles erlaubt. Dann macht das keinen Sinn. Aber diese Kritik gilt für alle Sicherheitslösungen. Genauso wie eine schlecht oder gar nicht konfigurierte NG-Firewall keinen Schutz bietet, genauso verhält es sich auch bei der Endpoint-Protection. Auch hier muss ich viel Hirnschmalz und Zeit aufbringen, um ein für meine Verhältnisse korrekte Konzept zu erarbeiten, umzusetzen und zu pflegen.

Fazit:

1. Jeder braucht eine NG-Firewall und jemanden, der sich damit auskennt.

2. Eine NG-Firewall-Lösung umfasst eine gute Endpoint-Protection, die die Funktionen ergänzt. Da einen Gegensatz zu sehen, ist Unsinn.

3. Jede Firewall-Lösung ist nur dann sinnvoll, wenn man sie korrekt konfiguriert und pflegt. Sind hier keine ausreichenden Kenntnisse vorhanden, dann müssen sie sich beschafft werden (Schulungen, externe Dienstleister).

4. Firewall-Lösungen, die nicht korrekt implementiert sind, sind nutzlos und sogar gefährlich (falsches Gefühl der Sicherheit).

Liebe Grüße

Erik

imho vergleichst Du hier Äpfel mit Birnen. Firewalls schützen Netze. Endpoint Protection schützt, wie der Name schon sagt, den einzelnen Client.

SPI ist eine veraltete Technik, die aus den Neunzigern stammt. Für den Hausgebrauch schön und gut aber im professionellen Umfeld bei Weitem nicht mehr ausreichend. Hier wird stumpf auf die Pakete geschaut und es findet keinerlei Inhaltskontrolle statt. Das ist relativ einfach auszuhebeln und schon steht der Client nackt im Netz.

Wozu SSL-Verschlüsselung als MITM aufbrechen und Traffic prüfen, statt lokal auf dem Client?

Damit der schädliche Inhalt gar nicht erst beim Client ankommt. Was machst Du denn auf dem Client, wenn er schon mit Schadsoftware befallen ist und somit SPI und alles, was Du auf dem Client machst, hinfällig sind? Wenn dann keine Instanz da ist, die außerhalb des Clients prüft, ob hier was faul ist, dann kann der Angreifer machen, was er will.

Warum eine zentrale und teils eingeschränkte ATP (Advanced Thread Protection), wenn diese direkt auf Clients oder Servern sogar besser agieren kann? (Verdächtiges Softwareverhalten kann nicht zentralseitig ermittelt werden, bspw. Supply-Chain-Angriff 3CX, hier konnten vor allem lokale Lösungen punkten)

Aus dem gleichen Grund. Verdächtiges Verhalten kann ich nur von außen feststellen. Nie von innen. Ist ein Client befallen, dann wird mit das erste sein, was die Schadsoftware macht, die auf dem Client laufende Schutzsoftware zu analysieren und auszuhebeln. Dann ist wieder Essig mit dem Konzept, alles auf dem Endpoint zu prüfen und davor nur eine stumpfe FW mit veralteter Technik zu haben.

Mobile Clients werden von zentralen Appliances gar nicht geschützt, da sich deren Wirkungsbereich ausschließlich auf das interne Unternehmensnetz beschränkt.

Echt? Schonmal was von Zwangsproxy gehört? Wenn man es richtig macht (machen will), dann läuft auch der Verkehr der externen Geräte durch die FW des Unternehmens. Ob das im Einzelfall notwendig und sinnvoll ist, bleibt abzuwägen.

Warum nicht durch Endpoint Protection interne wie externe Clients gleichermaßen schützen, gerne auch mit zusätzlicher Softwarefirewall für den Betrieb in fremden Netzwerken?

Warum ist das ein Gegensatz zu einer modernen NG-Firewall?

Selbst Content-Filterung und Einschränkungen/Freigaben bestimmter Onlinedienste können auf Endpoint-Basis nicht nur für interne, sondern auch für mobile Clients zuverlässig implementiert werden

Wie gesagt, das lässt sich auch mit anderen Mitteln zuverlässig, ja sogar zuverlässiger implementieren.

Einzelne verbreitete Appliances stellen auch an sich wieder ein großes und sicher sehr beliebtes Angriffsziel dar

Endpoint Protection Lösungen können auch Datenabfluss oder Infizierung durch externe Speichermedien effektiv verhindern

Endpoint Protection Lösungen können auch Datenabfluss oder Infizierung durch externe Speichermedien effektiv verhindern

Nein. Da widerspreche ich ganz vehement. Ist der Client infiziert oder der User zu blöd oder bösartig, dann nützen Endpoint-Lösungen gar nichts.

Ich gebe Dir recht damit, dass es immer wieder vorkommt, dass Entscheider glauben, mit der Anschaffung einer FW-Lösung, die einige zigtausend Euro kostet, sei alles in Butter. Guckt man genauer hin, dann gibt es in der FW nur eine ANY-ANY-ANY-Regel und in der Endpoint-Protection ist auch so gut wie alles erlaubt. Dann macht das keinen Sinn. Aber diese Kritik gilt für alle Sicherheitslösungen. Genauso wie eine schlecht oder gar nicht konfigurierte NG-Firewall keinen Schutz bietet, genauso verhält es sich auch bei der Endpoint-Protection. Auch hier muss ich viel Hirnschmalz und Zeit aufbringen, um ein für meine Verhältnisse korrekte Konzept zu erarbeiten, umzusetzen und zu pflegen.

Fazit:

1. Jeder braucht eine NG-Firewall und jemanden, der sich damit auskennt.

2. Eine NG-Firewall-Lösung umfasst eine gute Endpoint-Protection, die die Funktionen ergänzt. Da einen Gegensatz zu sehen, ist Unsinn.

3. Jede Firewall-Lösung ist nur dann sinnvoll, wenn man sie korrekt konfiguriert und pflegt. Sind hier keine ausreichenden Kenntnisse vorhanden, dann müssen sie sich beschafft werden (Schulungen, externe Dienstleister).

4. Firewall-Lösungen, die nicht korrekt implementiert sind, sind nutzlos und sogar gefährlich (falsches Gefühl der Sicherheit).

Liebe Grüße

Erik

Zitat von @erikro:

Würde ich alles so unterschreiben.

Ich habe mich jetzt nie tiefgreifend damit auseinander gesetzt und will hier keine Romane schreiben, hier noch drei Gedanken:

a) Mich stört bei "End-Point-Security" der End-Point. Jedes Stück Software auf dem Client kann Fehler enthalten und ist damit kompromitierbar, daher habe ich vor allem eine Abneigung gegen die klassischen SOHO Virenscanner. Aber auch teure Lösungen können hierbei theoretisch versagen und eventuell eine Sicherheitslücke erst schaffen. Natürlich gilt das auch für jede Firewall, ich behaupte aber es ist immer einfacher eine Netzwerkkomponente zu sichern als eine in ein Betriebssystem integrierte Software.

b) Ich bin jetzt bei der Definition nicht ganz sicher ob Next Gen auch gleich Cloud bedeutet aber einen Aspekt finde ich dabei besonders interssant. Theoretisch versetzen die in einer gemeinsammen Cloud gesammelten Informationen mich (oder auch Anderde) in de Lage, Gefahren und Muster nachträglich zu erkennen und verzögert darauf zu reagieren. Die meisten lokalen Lösungen bieten das nicht oder nur wenig ausgeprägt an, vor allem haben sie aber nicht so viele Informationen. Wenn jetzt aber ein Angreifer mehrere Ziele angreift und diese Ziele ihre Information kombinieren entstehen neue Möglichkeiten. Zumindest theoretsich ein Gewinn.

c) Viele Unternehmen sind nicht in der Lage und werden aus es auch nie sein das Thema selbst ausreichend umzusetzen. Sie sollten sich natürlich nicht blind auf Software X verlassen aber dennoch kann es für sie zu einem Gewinn an Sicherheit führen.

Am Ende hat alles Vor- und Nachteile. Jeder muss für sich entscheiden ob und was für ihn ein SIcherheitsgewinn darstellt.

a) Mich stört bei "End-Point-Security" der End-Point. Jedes Stück Software auf dem Client kann Fehler enthalten und ist damit kompromitierbar, daher habe ich vor allem eine Abneigung gegen die klassischen SOHO Virenscanner. Aber auch teure Lösungen können hierbei theoretisch versagen und eventuell eine Sicherheitslücke erst schaffen. Natürlich gilt das auch für jede Firewall, ich behaupte aber es ist immer einfacher eine Netzwerkkomponente zu sichern als eine in ein Betriebssystem integrierte Software.

b) Ich bin jetzt bei der Definition nicht ganz sicher ob Next Gen auch gleich Cloud bedeutet aber einen Aspekt finde ich dabei besonders interssant. Theoretisch versetzen die in einer gemeinsammen Cloud gesammelten Informationen mich (oder auch Anderde) in de Lage, Gefahren und Muster nachträglich zu erkennen und verzögert darauf zu reagieren. Die meisten lokalen Lösungen bieten das nicht oder nur wenig ausgeprägt an, vor allem haben sie aber nicht so viele Informationen. Wenn jetzt aber ein Angreifer mehrere Ziele angreift und diese Ziele ihre Information kombinieren entstehen neue Möglichkeiten. Zumindest theoretsich ein Gewinn.

c) Viele Unternehmen sind nicht in der Lage und werden aus es auch nie sein das Thema selbst ausreichend umzusetzen. Sie sollten sich natürlich nicht blind auf Software X verlassen aber dennoch kann es für sie zu einem Gewinn an Sicherheit führen.

Am Ende hat alles Vor- und Nachteile. Jeder muss für sich entscheiden ob und was für ihn ein SIcherheitsgewinn darstellt.

Unserer Meinung nach sind solche Applicances in vielen Fällen nicht zielführend, aber es gibt natürlich auch sinnvolle Einsatzszenarien:

Setzt grundsätzlich voraus, dass Ressourcen (Personal und zeit) sowie Geld vorhanden sind. Denn Planung, Umsetzung und Wartung ist dabei unerlässlich.Sicherer Betrieb / Hosting öffentlicher Dienste (bspw. Webserver, API’s, etc.)

Hängt meiner Meinung nach von der Appliance ab. Natürlich kann ein IPS/IDS ein Grundschutz darstellen, aber in der Regel kann ein USG/SGW/NGFW keine WAF ersetzen.Schutz von On-Premise Exchange Servern vor Angriffen und Mailfilterung (Wobei hier durch Cloudanbieter ala M365 eher wieder externe Anbieter zur E-Mail Protection erforderlich werden)

Da möchte ich dir bezüglich Angriffe wiedersprechen. Wie viele Hersteller im Bereich USG/SGW/NGFW kennst du, welche einen Exchange Server vor Angriffen schützen können? Mir fällt kein einziger ein.Content-Filterung für beliebige, teilweise nicht verwaltete, Endgeräte

Ein gewisste Grundschutz, wenn die Geräte im Unternehmensnetzerk sind. Aber das ist doch heute mit mobilen Arbeiten und Homeoffice nur noch die halbe Miete. Was geschieht unterwegs (z.B. Bahn, Hotel, etc.) und zu Hause. Gibst du deinen Kundene eine mobile USG/SGW/NGFW mit?Wozu SSL-Verschlüsselung als MITM aufbrechen und Traffic prüfen, statt lokal auf dem Client?

um möglichen Schäden so früh wie möglich zu verhindern/blockieren. Am Besten schon in der DMZ anstatt in einem VLAN.Warum eine zentrale und teils eingeschränkte ATP (Advanced Thread Protection), wenn diese direkt auf Clients oder Servern sogar besser agieren kann?

Es hängt in der Regel von der Lösung ab. Es gibt Lösungen am Markt, wo dein Argument nicht zutrifft.Mobile Clients werden von zentralen Appliances gar nicht geschützt, da sich deren Wirkungsbereich ausschließlich auf das interne Unternehmensnetz beschränkt.

Ein Arugment könnte hier ein AlwaysOn VPN Verbindung sein. Machen wir in der Tat auch bei eningen Insel Netzwerken bei uns so.Gruß.

Dani

Moin @erikro,

👍👍👍, das unterschreibe ich 1:1 mit.

Gruss Alex

Fazit:

1. Jeder braucht eine NG-Firewall und jemanden, der sich damit auskennt.

2. Eine NG-Firewall-Lösung umfasst eine gute Endpoint-Protection, die die Funktionen ergänzt. Da einen Gegensatz zu sehen, ist Unsinn.

3. Jede Firewall-Lösung ist nur dann sinnvoll, wenn man sie korrekt konfiguriert und pflegt. Sind hier keine ausreichenden Kenntnisse vorhanden, dann müssen sie sich beschafft werden (Schulungen, externe Dienstleister).

4. Firewall-Lösungen, die nicht korrekt implementiert sind, sind nutzlos und sogar gefährlich (falsches Gefühl der Sicherheit).

1. Jeder braucht eine NG-Firewall und jemanden, der sich damit auskennt.

2. Eine NG-Firewall-Lösung umfasst eine gute Endpoint-Protection, die die Funktionen ergänzt. Da einen Gegensatz zu sehen, ist Unsinn.

3. Jede Firewall-Lösung ist nur dann sinnvoll, wenn man sie korrekt konfiguriert und pflegt. Sind hier keine ausreichenden Kenntnisse vorhanden, dann müssen sie sich beschafft werden (Schulungen, externe Dienstleister).

4. Firewall-Lösungen, die nicht korrekt implementiert sind, sind nutzlos und sogar gefährlich (falsches Gefühl der Sicherheit).

👍👍👍, das unterschreibe ich 1:1 mit.

Gruss Alex

Moin Zusammen,

meiner Meinung nach sollten wir uns bei dieser Diskussion, zuerst mal auf eine gemeinsame Linie einigen was Begriffe wie Firewall (FW), Nextgeneration-Firewall (NGFW) und Security-Gateway (SGW) angeht.

Den momentan herrscht hier betreffend dieser Begriffe, meiner Ansicht nach noch zu viel Wirrwarr.

Grober Vorschlag:

Eine traditionelle Firewall (FW) überwacht lediglich den eingehenden und ausgehenden Netzwerkverkehr basierend auf vordefinierten Sicherheitsregeln auf IP, Port oder Protokoll (TCP, UDP, ICMP, ...) Ebene.

Eine Next-Generation-Firewall (NGFW) ist eine erweiterte Version einer Firewall, die zusätzliche Funktionen wie zum Beispiel Intrusion Prevention, Application-Level-Inspection und Identitätsprüfung bietet. Sie kann darüber hinaus den Netzwerkverkehr auf Anwendungsebene überwachen, was eine traditionelle Firewall nicht kann.

Ein Security-Gateway (SGW) stellt im Vergleich zum NGFW noch weitere Schutzfunktionen wie z.B. Virenschutz, Spamfilterung, Deep Packet Inspection (DPI), ATP, WAF, & Co bereit.

Gruss Alex

meiner Meinung nach sollten wir uns bei dieser Diskussion, zuerst mal auf eine gemeinsame Linie einigen was Begriffe wie Firewall (FW), Nextgeneration-Firewall (NGFW) und Security-Gateway (SGW) angeht.

Den momentan herrscht hier betreffend dieser Begriffe, meiner Ansicht nach noch zu viel Wirrwarr.

Grober Vorschlag:

Eine traditionelle Firewall (FW) überwacht lediglich den eingehenden und ausgehenden Netzwerkverkehr basierend auf vordefinierten Sicherheitsregeln auf IP, Port oder Protokoll (TCP, UDP, ICMP, ...) Ebene.

Eine Next-Generation-Firewall (NGFW) ist eine erweiterte Version einer Firewall, die zusätzliche Funktionen wie zum Beispiel Intrusion Prevention, Application-Level-Inspection und Identitätsprüfung bietet. Sie kann darüber hinaus den Netzwerkverkehr auf Anwendungsebene überwachen, was eine traditionelle Firewall nicht kann.

Ein Security-Gateway (SGW) stellt im Vergleich zum NGFW noch weitere Schutzfunktionen wie z.B. Virenschutz, Spamfilterung, Deep Packet Inspection (DPI), ATP, WAF, & Co bereit.

Gruss Alex

Moin @Dani,

Sophos XGW + EAS Proxy (MDM). 😉

Gruss Alex

Da möchte ich dir bezüglich Angriffe wiedersprechen. Wie viele Hersteller im Bereich USG/SGW/NGFW kennst du, welche einen Exchange Server vor Angriffen schützen können? Mir fällt kein einziger ein.

Sophos XGW + EAS Proxy (MDM). 😉

Gruss Alex

Moin @MysticFoxDE

Gruß,

Dani

Sophos XGW + EAS Proxy (MDM). 😉

wenn ich mich richtig erinnere, fehlt der Sophos Produktwelt nach wie vor u.a. Pre-Auth für OWA, EAS, ECP, Outlook Anywhere, etc.?!Gruß,

Dani

Moin @Dani,

und genau das, also Pre-Auth für OWA, EAS, ECP, Outlook Anywhere, etc., macht der EAS Proxy. 😉

doc.sophos.com/central/Mobile/help/de-de/StartupGuide/EASProxy/i ...

doc.sophos.com/central/Mobile/help/de-de/TechnicalGuide/EASProxy ...

Gruss Alex

wenn ich mich richtig erinnere, fehlt der Sophos Produktwelt nach wie vor u.a. Pre-Auth für OWA, EAS, ECP, Outlook Anywhere, etc.?!

und genau das, also Pre-Auth für OWA, EAS, ECP, Outlook Anywhere, etc., macht der EAS Proxy. 😉

doc.sophos.com/central/Mobile/help/de-de/StartupGuide/EASProxy/i ...

doc.sophos.com/central/Mobile/help/de-de/TechnicalGuide/EASProxy ...

Gruss Alex

Moin,

Unabhängig davon ist das Sophos Mobile nicht Bestandstand der Sophos Firewall - weder in XG noch SG. Sophos Mobile ist nichts anderes als ein Unified Endpoint Management (UEM) für mobile Geräte.

Ein klassisches PreAuth ist es auch nicht. Im Grund erfolgt die Authentifizierung mit Hilfe von Client Zertifikate, welche durch das UEM (In deinem Fall Sophos Mobile) bereitgestellt werden. Das Ganze ist optional. Das ist doch nichts anderes als eine klassische Device Authentification. Von SAML/oAuth lese ich in Docs von Sophos nichts. In der Sophos Community gibt es über die Jahre hinweg mehrere Beiträge - leider ohne offizielle Antwort.

Gruß,

Dani

und genau das, also Pre-Auth für OWA, EAS, ECP, Outlook Anywhere, etc., macht der EAS Proxy. 😉

Von einer Unterstützung von OWA, ECP, Outlook Anywhere lese ich weder den Links noch in Install/Admin Manual etwas .Es ist ausschließlich die Rede von EAS (Active Sync). Daran hat sich also nichts geändert.Unabhängig davon ist das Sophos Mobile nicht Bestandstand der Sophos Firewall - weder in XG noch SG. Sophos Mobile ist nichts anderes als ein Unified Endpoint Management (UEM) für mobile Geräte.

Ein klassisches PreAuth ist es auch nicht. Im Grund erfolgt die Authentifizierung mit Hilfe von Client Zertifikate, welche durch das UEM (In deinem Fall Sophos Mobile) bereitgestellt werden. Das Ganze ist optional. Das ist doch nichts anderes als eine klassische Device Authentification. Von SAML/oAuth lese ich in Docs von Sophos nichts. In der Sophos Community gibt es über die Jahre hinweg mehrere Beiträge - leider ohne offizielle Antwort.

Gruß,

Dani

Moin @Dani,

wenn ein Client sich am EAS erfolgreich authentifiziert hat, dann kann er durch diesen meiner Kenntnis nach, anschliessend auf alle Exchange Webdienste zugreifen.

Ja, es ist ein zusätzliches Produkt welches auf einem Server in einer DMZ laufen sollte und spätestens hier kommt die XGS noch mit ins Spiel.

Ja, es wird dabei mit Client Zertifikaten Authentifiziert, aber ich sehe dadurch keinen Nachteil, im Gegenteil, es ist ein zusätzlicher Faktor. 😁

Das ist korrekt.

Ja, es ist +- eine klassische Device Pre-Authentification.

Und genau das ist schon vollkommen ausreichend, um in über 99,99% der Fälle einen Exchange vor einer Rupfung zu schützen, die anderen 0,009999%, kann man mit anderen Mitteln auch noch abfangen. 😁

Warum auch, der EAS macht so wie du es auch schon selber geschrieben hast, "lediglich" eine klassische Device Authentification und dafür benötigt man weder SAML noch oAuth.

Gruss Alex

Von einer Unterstützung von OWA, ECP, Outlook Anywhere lese ich weder den Links noch in Install/Admin Manual etwas .Es ist ausschließlich die Rede von EAS (Active Sync). Daran hat sich also nichts geändert.

wenn ein Client sich am EAS erfolgreich authentifiziert hat, dann kann er durch diesen meiner Kenntnis nach, anschliessend auf alle Exchange Webdienste zugreifen.

Unabhängig davon ist das Sophos Mobile nicht Bestandstand der Sophos Firewall - weder in XG noch SG. Sophos Mobile ist nichts anderes als ein Unified Endpoint Management (UEM) für mobile Geräte.

Ja, es ist ein zusätzliches Produkt welches auf einem Server in einer DMZ laufen sollte und spätestens hier kommt die XGS noch mit ins Spiel.

Ein klassisches PreAuth ist es auch nicht. Im Grund erfolgt die Authentifizierung mit Hilfe von Client Zertifikate, welche durch das UEM (In deinem Fall Sophos Mobile) bereitgestellt werden.

Ja, es wird dabei mit Client Zertifikaten Authentifiziert, aber ich sehe dadurch keinen Nachteil, im Gegenteil, es ist ein zusätzlicher Faktor. 😁

Das Ganze ist optional.

Das ist korrekt.

Das ist doch nichts anderes als eine klassische Device Authentification.

Ja, es ist +- eine klassische Device Pre-Authentification.

Und genau das ist schon vollkommen ausreichend, um in über 99,99% der Fälle einen Exchange vor einer Rupfung zu schützen, die anderen 0,009999%, kann man mit anderen Mitteln auch noch abfangen. 😁

Von SAML/oAuth lese ich in Docs von Sophos nichts. In der Sophos Community gibt es über die Jahre hinweg mehrere Beiträge - leider ohne offizielle Antwort.

Warum auch, der EAS macht so wie du es auch schon selber geschrieben hast, "lediglich" eine klassische Device Authentification und dafür benötigt man weder SAML noch oAuth.

Gruss Alex

Ich sehe in einer NGFW kein Wunderheilmittel. Vielmehr ist es eine weitere Hürde um den "bad guys" das Leben etwas schwerer zu machen.

Eine NGFW ersetzt in meinen Augen keine Endpoint Security. Und anders herum ersetzt eine Endpoint Security keine NGFW. Es ist viel mehr eine weitere Schutzschicht.

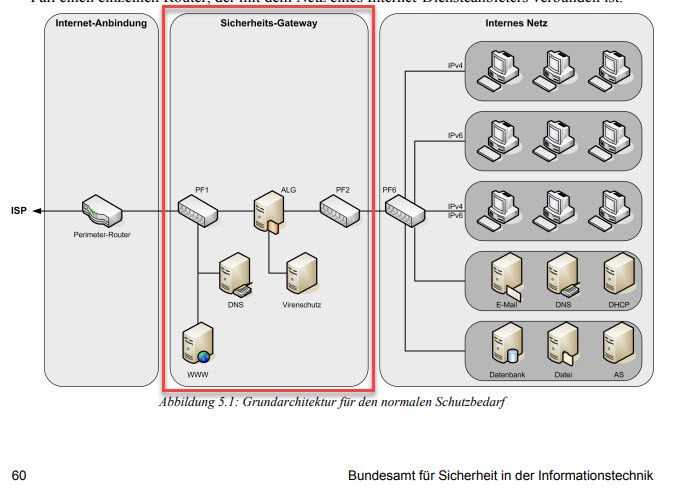

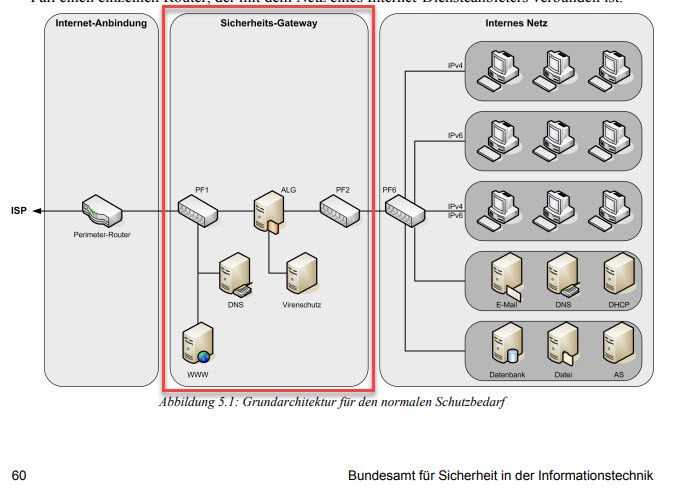

Alleine sollte man die natürlich nicht einsetzen. Das BSI empfiehlt hier auch das PAP-Schema: Packet Firewall -> Negt-Gen Firewall -> Packet Firewall. Ob man die inner Packet Firewall auch nimmt, ist Ansichtssache, und beruht auch viel auf der inneren Struktur, aber prinzipiell würde ich immer auf ein Zwiebelmodell setzen.

Die Packetfirewall kann ich mit diversen Listen/IPs füttern, die mir das ganze Grundrauschen schon einmal vom Hals hält. Danach kommt dann halt die NGFW - und ganz am Ende die Client Security als letzte Instanz, wenn alle vorherigen Linien durchbrochen wurden.

Interessant ist aber insbesodnere eben auch die SSL-Decryption. Es gibt haufenweise IOCs, die auf irgendwelche Cloud-IPs zeigen. Wenn man bedenkt, wie viele IPs in den diversen Listen von Abuse.ch oder ISC auf squarespace, akamai & co. zeigen, wird schnell klar, dass ein drop auf bestimmte IPs ganze andere Probleme bringen kann.

Über SSL-Decryption sehe ich aber auch den genauen URL der aufgerufen wurde, welcher Datentyp übertragen wurde, etc. Das kann insbesondere für die Incident Response, bzw. First Response sehr wichtig werden.

Davon mal abgsehen wird die Endpoint Security ganz junge Bedrohungen vermutlich gar nicht gleich erkennen. Und dann ist es eigentlich schon zu spät. Auf dem Client wird man dann keine Erkenntnisse gewinnen. Da wird es dann interessant, was in den nachfolgenden Protokollen steht. Blöd, wenn das dann nur IPs und Ports sind.

Natürlich bieten NGFSs noch eine Reihe anderer Features with eine Correlation Engine oder Advanced Threat Protection und eben Anti-Virus. Ebenfalls kann ich den Download diverser Dateitypen gleich komplett blockieren oder auf bestimmte Gruppen/Benutzer einschränken. Ebenfalls kann ich auch den Zugriff auf bestimmte Kategorien von Internet-Seiten einschränken.

All das ist keine Wunderwaffe - aber all das senkt eben das Risiko. Allein daher ist eine NGFW kein Ersatz für Endpoint Security.

Fazit ist: Alle jene Techniken werden nie zu 100% das Worst Case Szenario verhindern können. Aber es ist immer gut, wenn man im Falle das Falle noch irgendwo ein paar Spuren hat, an denen man sich entlanghangeln kann. Und ich bin hier der Meinung, dass der Client dann die wenigsten Informationen liefern wird. Mit vernünftiger Segmentierung, IT/OT-Trennung, etc. wird man dann dankbar um jede Information aus einer NGFW, Syslog oder SIEM sein, sofern diese nicht auch kompromittiert wurden.

Und: Was ich auch immer noch zu schätzen weiß: Das durchsuchen der historischen Daten. Mitunter war ein Threat zu neu, um ihn zu erkennen. Mit den Abgleich aus einschlägigen Listen ein paar Tage später kann man auch gute Erkenntnisse gewinnen. Vielleicht war es nur ein Streifschuss, oder ein Kollateralschaden, etc. - aber wenn man bestimmte Techniken eher als Substitutivgut statt Komplementärgut sieht, wird man für einige Probleme definitiv blind bleiben.

Eine NGFW ersetzt in meinen Augen keine Endpoint Security. Und anders herum ersetzt eine Endpoint Security keine NGFW. Es ist viel mehr eine weitere Schutzschicht.

Alleine sollte man die natürlich nicht einsetzen. Das BSI empfiehlt hier auch das PAP-Schema: Packet Firewall -> Negt-Gen Firewall -> Packet Firewall. Ob man die inner Packet Firewall auch nimmt, ist Ansichtssache, und beruht auch viel auf der inneren Struktur, aber prinzipiell würde ich immer auf ein Zwiebelmodell setzen.

Die Packetfirewall kann ich mit diversen Listen/IPs füttern, die mir das ganze Grundrauschen schon einmal vom Hals hält. Danach kommt dann halt die NGFW - und ganz am Ende die Client Security als letzte Instanz, wenn alle vorherigen Linien durchbrochen wurden.

Interessant ist aber insbesodnere eben auch die SSL-Decryption. Es gibt haufenweise IOCs, die auf irgendwelche Cloud-IPs zeigen. Wenn man bedenkt, wie viele IPs in den diversen Listen von Abuse.ch oder ISC auf squarespace, akamai & co. zeigen, wird schnell klar, dass ein drop auf bestimmte IPs ganze andere Probleme bringen kann.

Über SSL-Decryption sehe ich aber auch den genauen URL der aufgerufen wurde, welcher Datentyp übertragen wurde, etc. Das kann insbesondere für die Incident Response, bzw. First Response sehr wichtig werden.

Davon mal abgsehen wird die Endpoint Security ganz junge Bedrohungen vermutlich gar nicht gleich erkennen. Und dann ist es eigentlich schon zu spät. Auf dem Client wird man dann keine Erkenntnisse gewinnen. Da wird es dann interessant, was in den nachfolgenden Protokollen steht. Blöd, wenn das dann nur IPs und Ports sind.

Natürlich bieten NGFSs noch eine Reihe anderer Features with eine Correlation Engine oder Advanced Threat Protection und eben Anti-Virus. Ebenfalls kann ich den Download diverser Dateitypen gleich komplett blockieren oder auf bestimmte Gruppen/Benutzer einschränken. Ebenfalls kann ich auch den Zugriff auf bestimmte Kategorien von Internet-Seiten einschränken.

All das ist keine Wunderwaffe - aber all das senkt eben das Risiko. Allein daher ist eine NGFW kein Ersatz für Endpoint Security.

Fazit ist: Alle jene Techniken werden nie zu 100% das Worst Case Szenario verhindern können. Aber es ist immer gut, wenn man im Falle das Falle noch irgendwo ein paar Spuren hat, an denen man sich entlanghangeln kann. Und ich bin hier der Meinung, dass der Client dann die wenigsten Informationen liefern wird. Mit vernünftiger Segmentierung, IT/OT-Trennung, etc. wird man dann dankbar um jede Information aus einer NGFW, Syslog oder SIEM sein, sofern diese nicht auch kompromittiert wurden.

Und: Was ich auch immer noch zu schätzen weiß: Das durchsuchen der historischen Daten. Mitunter war ein Threat zu neu, um ihn zu erkennen. Mit den Abgleich aus einschlägigen Listen ein paar Tage später kann man auch gute Erkenntnisse gewinnen. Vielleicht war es nur ein Streifschuss, oder ein Kollateralschaden, etc. - aber wenn man bestimmte Techniken eher als Substitutivgut statt Komplementärgut sieht, wird man für einige Probleme definitiv blind bleiben.

Moin @HellstormDe,

ja, eine NGFW oder am besten ein SGW senken je nach Konfiguration, zum Teil extremst das Risiko für einen Infekt/Infiltration und genau das ist auch das was sie machen sollten. Das wesentlich an dem Ganzen ist jedoch die korrekte Konfiguration und weniger der Anbieter, zumindest wenn wir von den üblichen Platzhirschen wie Sophos, Fortinet & Co. sprechen.

👍

Deine Interpretation von PAP ist nicht ganz richtig, denn PAP bedeutet keineswegs „Packet Firewall -> Negt-Gen Firewall -> Packet Firewall“ sondern nur „Paketfilter“ -> ALG (Application-Layer-Gateway) -> Paketfilter und zwar eher logisch und nicht hardwaremässig gesehen.

Sprich, das PAP-Prinzip steckt bei genauer Betrachtung eh schon in so gut wie jeder/m NGFW/SGW drin. 😉

Den PF6 kann man übrigens meistens auch übers das SGW abfackeln. 😁

Und nein, ich saug mir das jetzt nicht einfach so aus den Fingern, sondern habe genau diese Punkte, erst vor Monaten mit dem BSI im Rahmen eines kommunalen Projekts genaustens besprochen gehabt. 😉

Die SSL-Decryption ist meiner Erfahrung nach primär weniger für Incident Response wichtig, womit ich nun aber keineswegs sagen möchte, dass diese bei einem solchen nicht relevant wäre. Vielmehr sorgt eine ordentliche SSL-Decryption jedoch dafür, dass es zu einem Incident, am Besten überhaupt erst gar nicht kommt.

Ja, so ist das auch, aber nur wenn das entsprechende NGFW oder das SGW richtig konfiguriert sind und auch fortlaufend kompetent betreut werden und sich nicht nur im Besitz befinden. 🙃

Ein Worst Case bedeutet im Normalfall einen massiven nichtwiederherstellbaren Schaden und gegen einem solchen, kann man sich beim Einsatz der richtigen Technik und vor allem wenn man diese auch richtig einsetzt, heutzutage sehr wohl zu 100% vorbeugen.

Es ist aber alles andere als einfach und kostet meistens auch einiges an Geld und fordert/verschlingt zudem auch nicht wenig Fachkompetenz. 😔

Gruss Alex

Ich sehe in einer NGFW kein Wunderheilmittel. Vielmehr ist es eine weitere Hürde um den "bad guys" das Leben etwas schwerer zu machen.

ja, eine NGFW oder am besten ein SGW senken je nach Konfiguration, zum Teil extremst das Risiko für einen Infekt/Infiltration und genau das ist auch das was sie machen sollten. Das wesentlich an dem Ganzen ist jedoch die korrekte Konfiguration und weniger der Anbieter, zumindest wenn wir von den üblichen Platzhirschen wie Sophos, Fortinet & Co. sprechen.

Eine NGFW ersetzt in meinen Augen keine Endpoint Security. Und anders herum ersetzt eine Endpoint Security keine NGFW. Es ist viel mehr eine weitere Schutzschicht.

👍

Das BSI empfiehlt hier auch das PAP-Schema: Packet Firewall -> Negt-Gen Firewall -> Packet Firewall. Ob man die inner Packet Firewall auch nimmt, ist Ansichtssache, und beruht auch viel auf der inneren Struktur, aber prinzipiell würde ich immer auf ein Zwiebelmodell setzen.

Deine Interpretation von PAP ist nicht ganz richtig, denn PAP bedeutet keineswegs „Packet Firewall -> Negt-Gen Firewall -> Packet Firewall“ sondern nur „Paketfilter“ -> ALG (Application-Layer-Gateway) -> Paketfilter und zwar eher logisch und nicht hardwaremässig gesehen.

Sprich, das PAP-Prinzip steckt bei genauer Betrachtung eh schon in so gut wie jeder/m NGFW/SGW drin. 😉

Den PF6 kann man übrigens meistens auch übers das SGW abfackeln. 😁

Und nein, ich saug mir das jetzt nicht einfach so aus den Fingern, sondern habe genau diese Punkte, erst vor Monaten mit dem BSI im Rahmen eines kommunalen Projekts genaustens besprochen gehabt. 😉

Über SSL-Decryption sehe ich aber auch den genauen URL der aufgerufen wurde, welcher Datentyp übertragen wurde, etc. Das kann insbesondere für die Incident Response, bzw. First Response sehr wichtig werden.

Die SSL-Decryption ist meiner Erfahrung nach primär weniger für Incident Response wichtig, womit ich nun aber keineswegs sagen möchte, dass diese bei einem solchen nicht relevant wäre. Vielmehr sorgt eine ordentliche SSL-Decryption jedoch dafür, dass es zu einem Incident, am Besten überhaupt erst gar nicht kommt.

All das ist keine Wunderwaffe - aber all das senkt eben das Risiko. Allein daher ist eine NGFW kein Ersatz für Endpoint Security.

Ja, so ist das auch, aber nur wenn das entsprechende NGFW oder das SGW richtig konfiguriert sind und auch fortlaufend kompetent betreut werden und sich nicht nur im Besitz befinden. 🙃

Fazit ist: Alle jene Techniken werden nie zu 100% das Worst Case Szenario verhindern können.

Ein Worst Case bedeutet im Normalfall einen massiven nichtwiederherstellbaren Schaden und gegen einem solchen, kann man sich beim Einsatz der richtigen Technik und vor allem wenn man diese auch richtig einsetzt, heutzutage sehr wohl zu 100% vorbeugen.

Es ist aber alles andere als einfach und kostet meistens auch einiges an Geld und fordert/verschlingt zudem auch nicht wenig Fachkompetenz. 😔

Gruss Alex

Moin @watIsLos,

indem dieses im Vorfeld so gut es geht verhindert, dass Mimikatz überhaupt erst von Extern nach Intern rein kommt, sprich, irgendwie eingeschleust wird. 😉

Gruss Alex

und inwiefern hilft eine NGFW wenn z.B. Mimikatz deinen Lokalen Speicher ausliest?

indem dieses im Vorfeld so gut es geht verhindert, dass Mimikatz überhaupt erst von Extern nach Intern rein kommt, sprich, irgendwie eingeschleust wird. 😉

Gruss Alex