Site 2 Site VPN Zyxel - FritzBox immer wieder Ausfälle

Hallo,

habe nach der Anleitung von ZyWALL USG 20 mit FritzBOX WLAN 7360 via IPSecVPN verbinden erfolgreich ein S2S-VPN zwischen einer USG60W und meiner Fritte 7490 eingerichtet.

Aber es gibt noch größere Probleme.

1. VPN wird nur aufgebaut, wenn ich auf der Zyxel - VPN auf Verbinden klicke. Ein Ping in das Netzwerksegment hinter dem Tunnel reicht nicht aus.

2. Von seitens der Fritte wird das VPN nicht aufgebaut, immer nur wenn es vom Zyxel kommt.

3. Trotz eines "Nailed-Up" Tunnels bricht die Verbindung immer mal wieder zusammen für 20-30 Sekunden, danach geht es wieder.

Mein Netz: 192.168.200.0/24 hinter der Fritte mit Dyndns

Gegenseite 192.168.0.0/24 hinter der Zyxel mit statischer Adresse, dennoch mal ein Dyndns Account verbunden.

Hier die Config der Fritte:

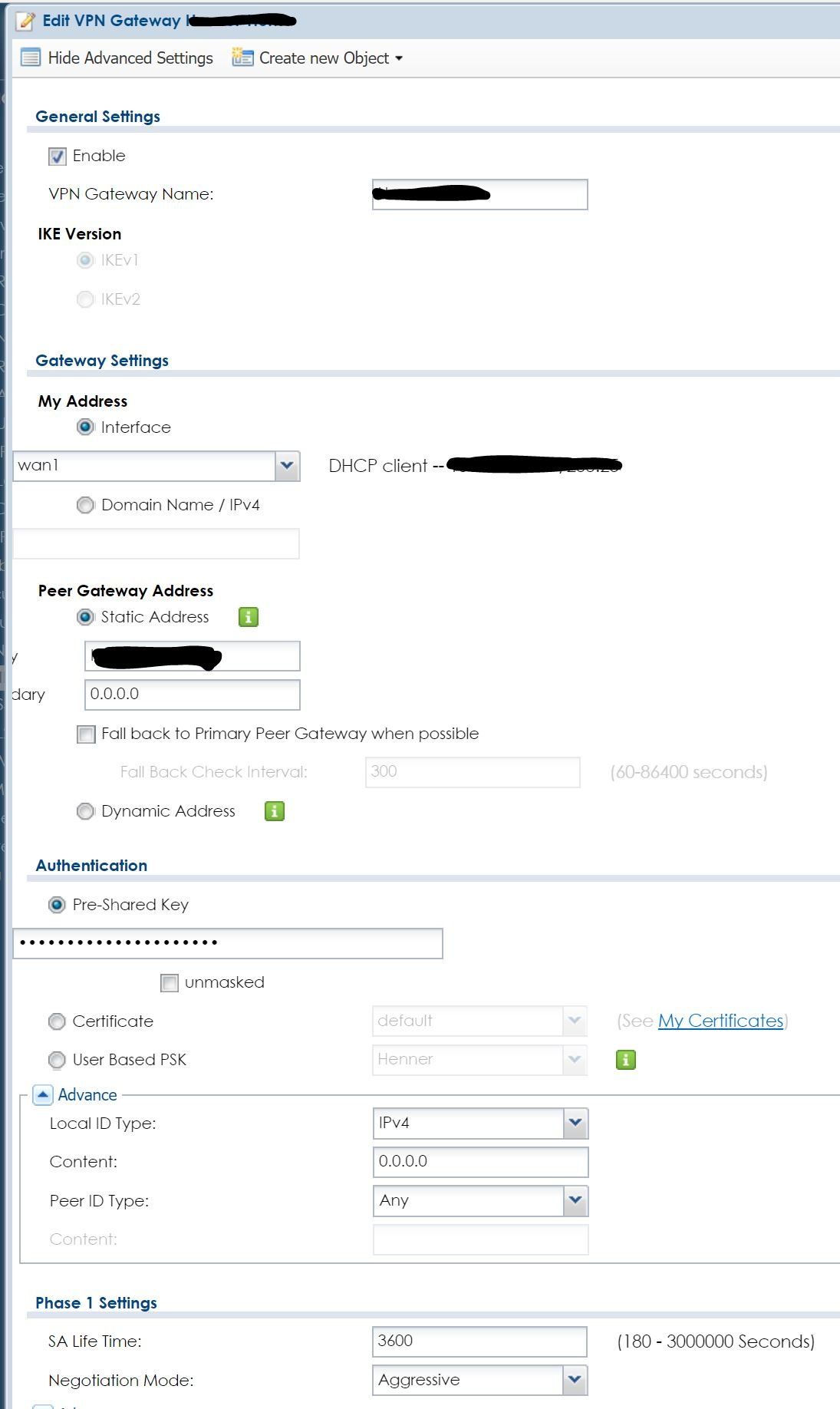

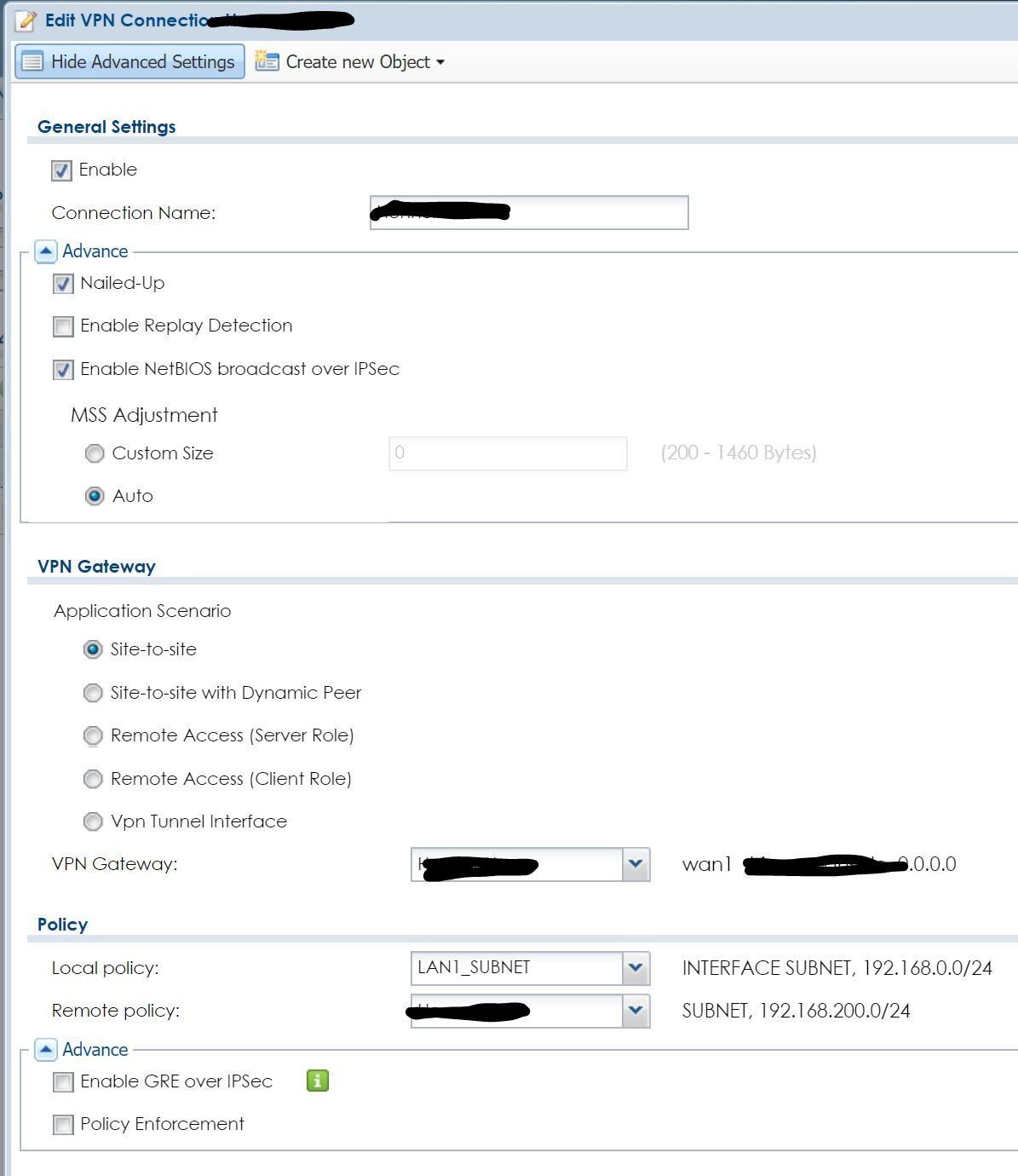

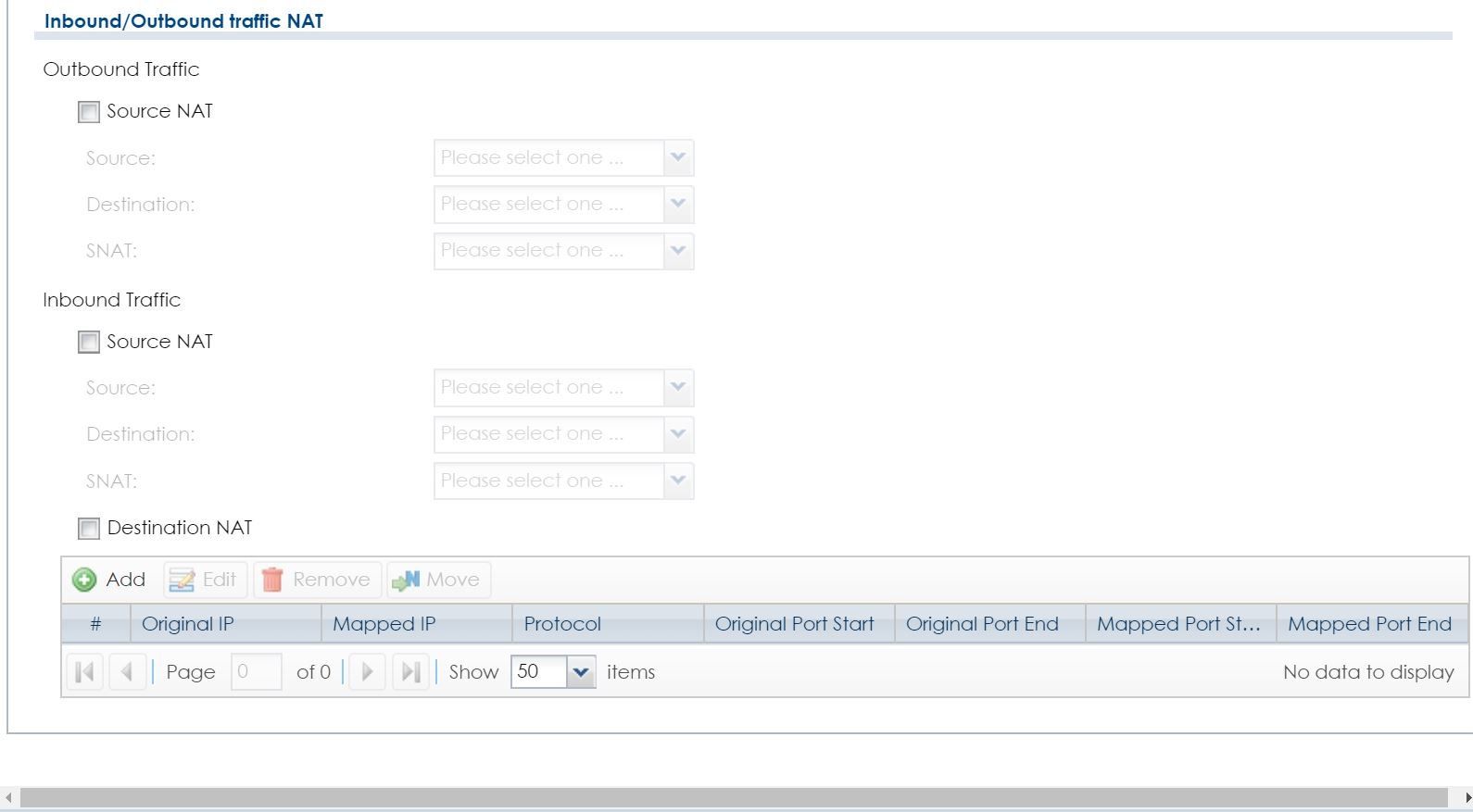

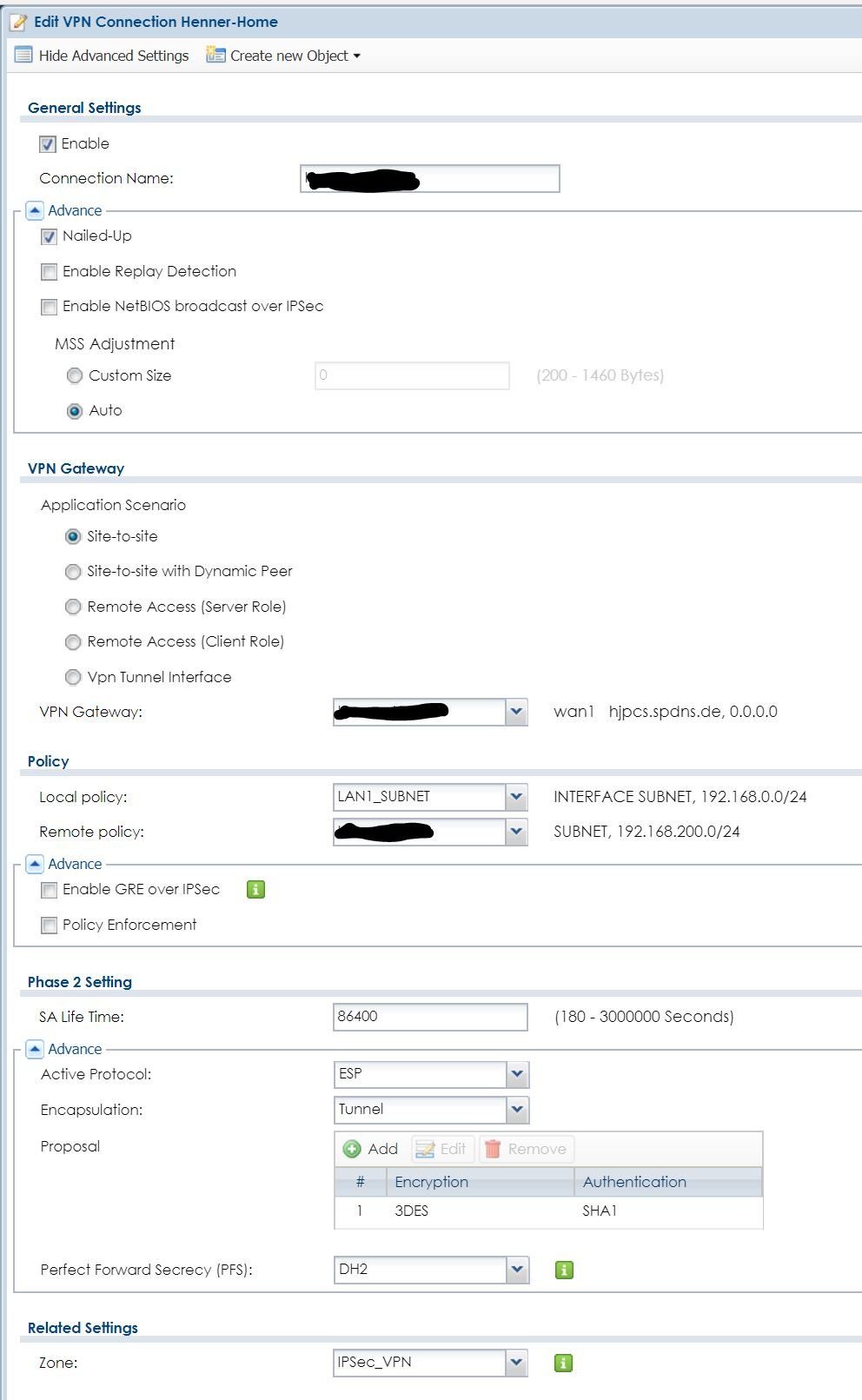

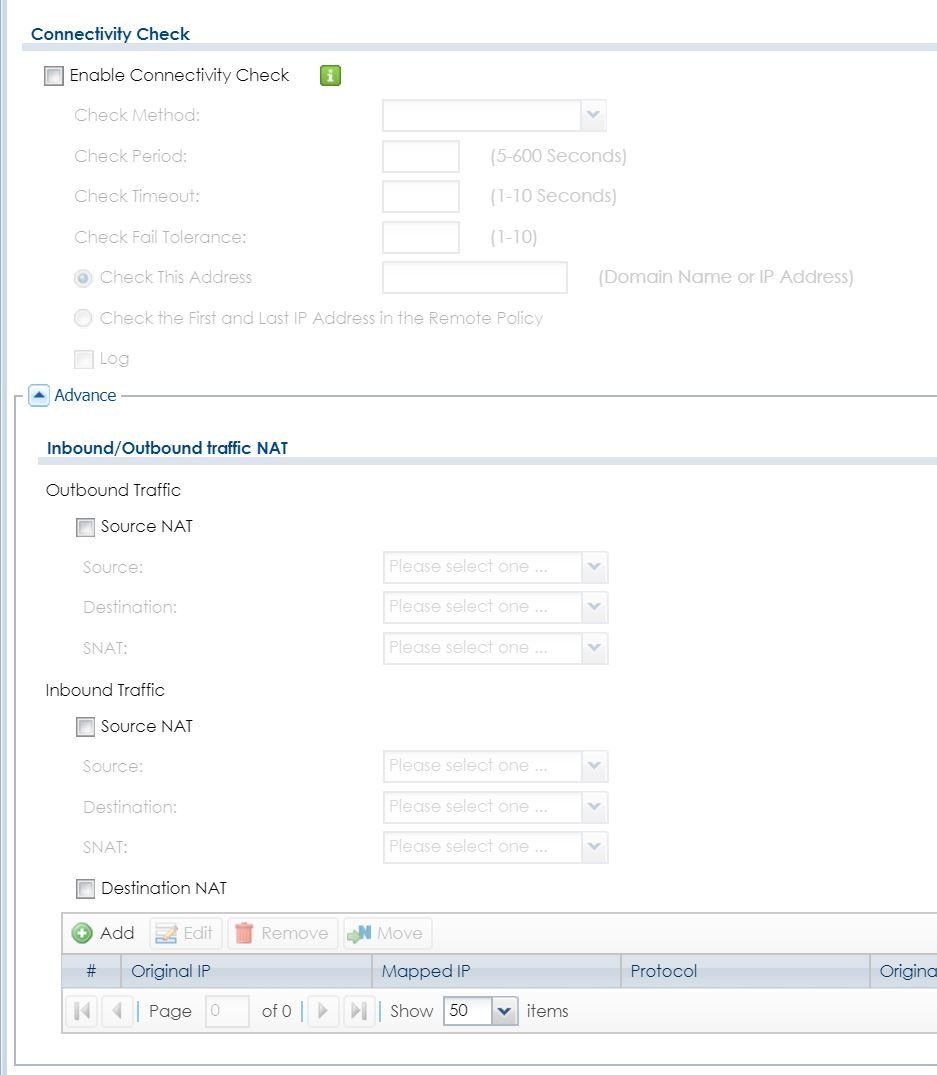

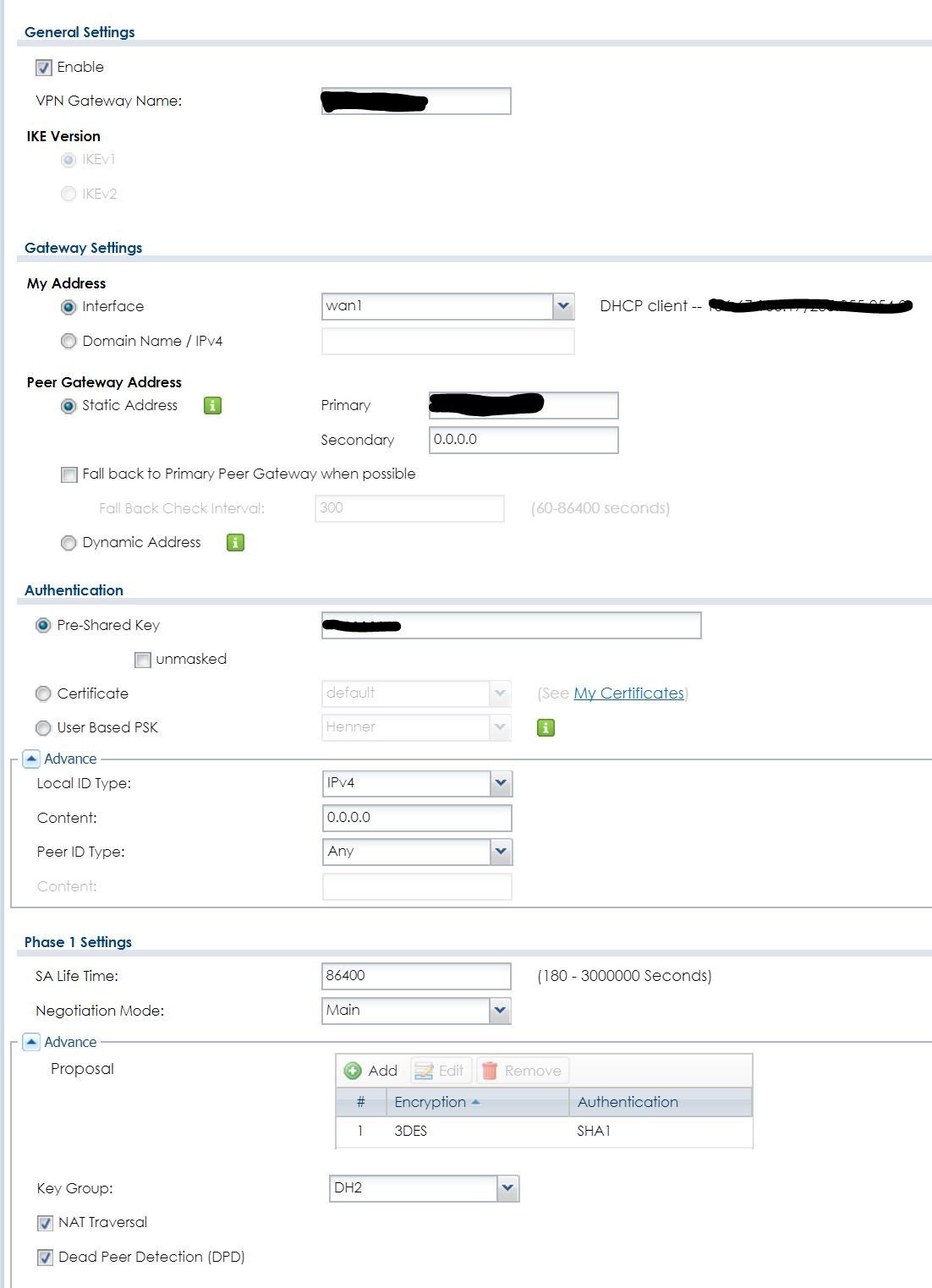

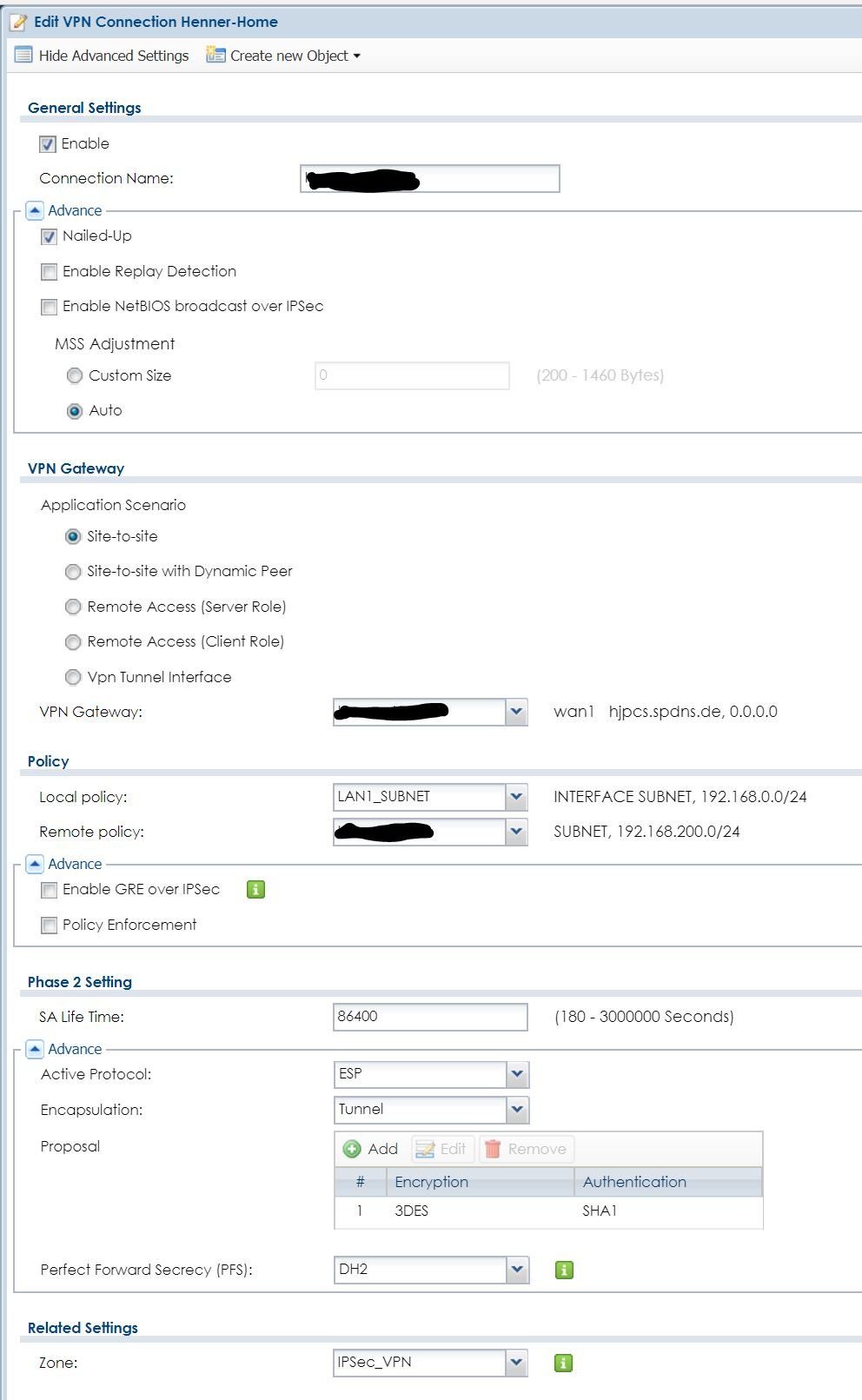

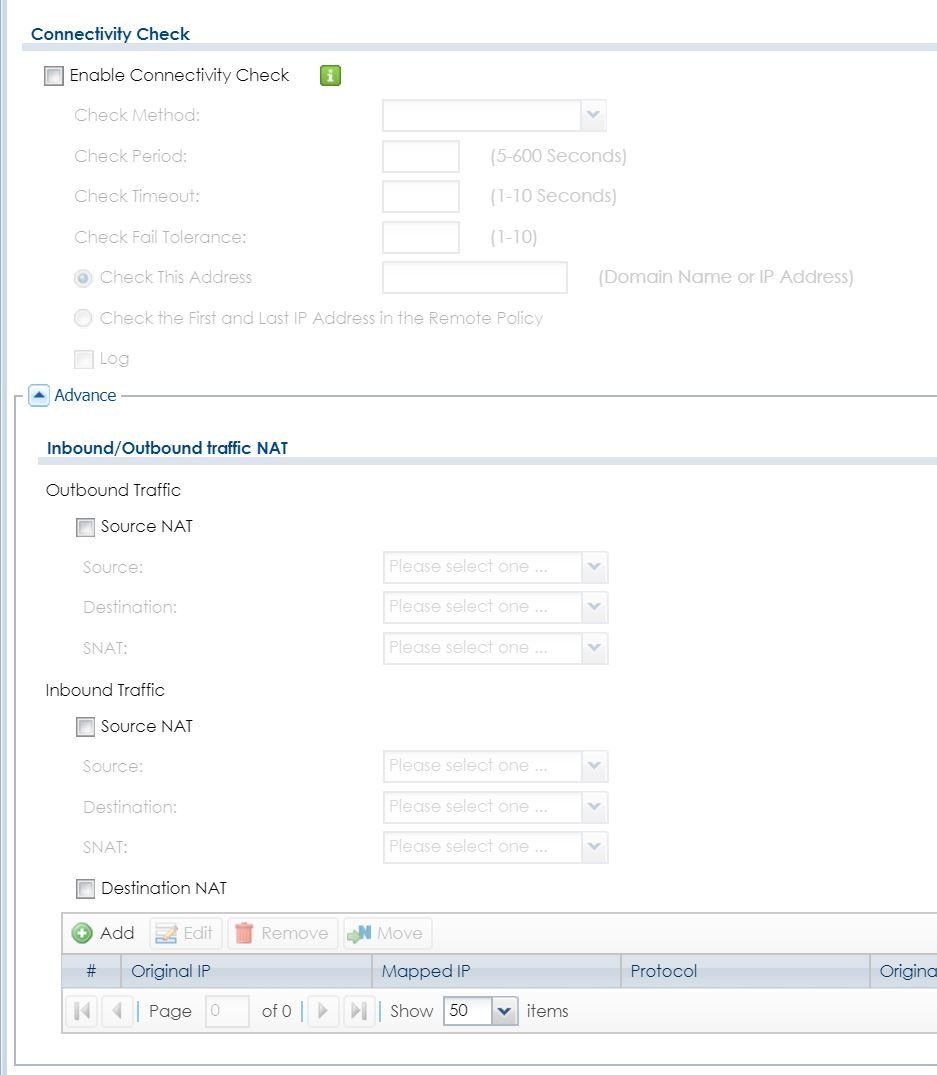

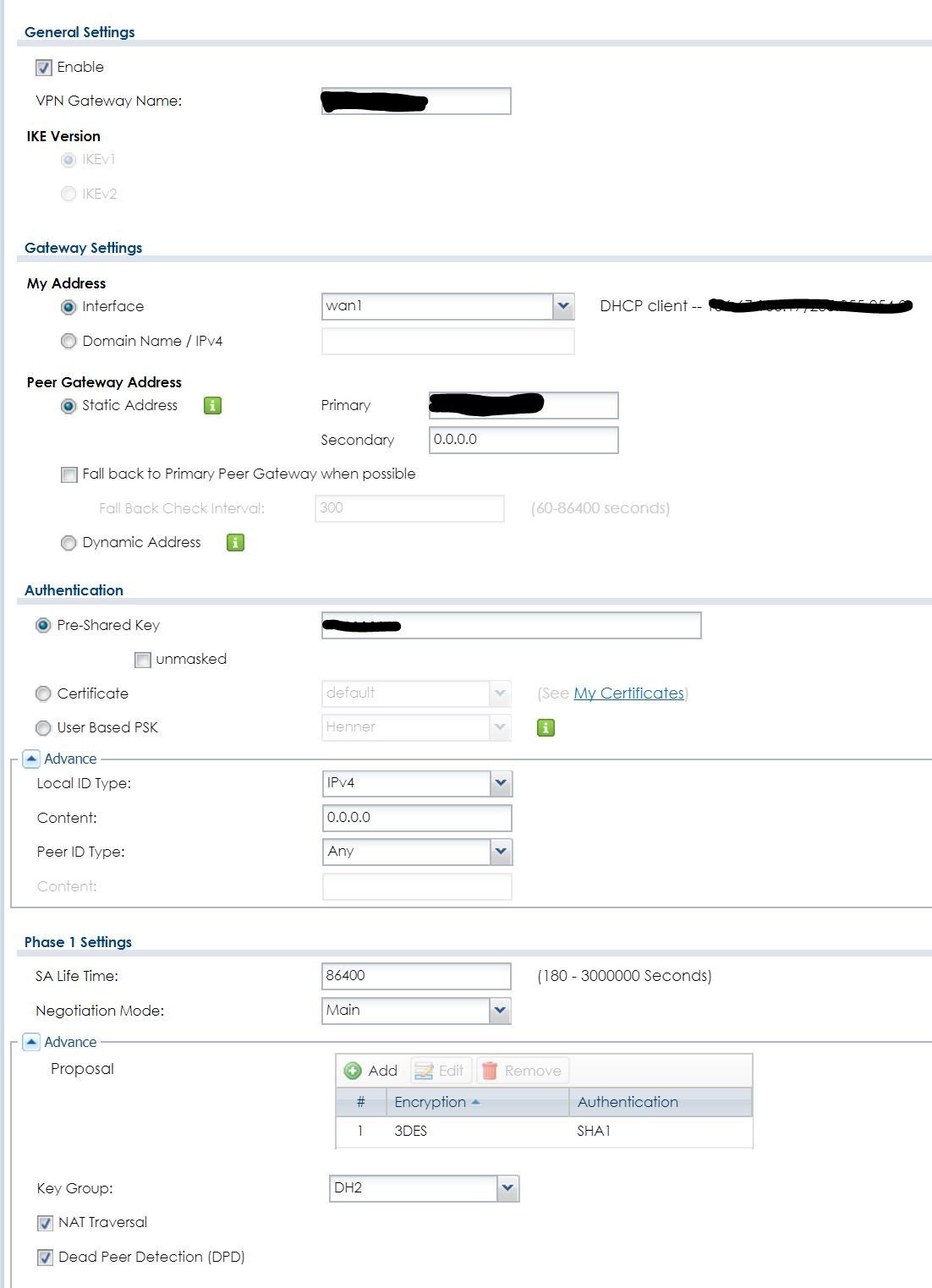

Seitens der USG60W sind folgende Einstellungen getroffen:

Dauerping von beiden Seiten aus ins Internet ohne Ausfälle. Provider und ähnliches kann ich ausschliessen.

Es taucht auch nix im Log der USG60W auf..... Auszüge kann ich bei Bedarf gerne nachreichen.

Grüße, Henere

habe nach der Anleitung von ZyWALL USG 20 mit FritzBOX WLAN 7360 via IPSecVPN verbinden erfolgreich ein S2S-VPN zwischen einer USG60W und meiner Fritte 7490 eingerichtet.

Aber es gibt noch größere Probleme.

1. VPN wird nur aufgebaut, wenn ich auf der Zyxel - VPN auf Verbinden klicke. Ein Ping in das Netzwerksegment hinter dem Tunnel reicht nicht aus.

2. Von seitens der Fritte wird das VPN nicht aufgebaut, immer nur wenn es vom Zyxel kommt.

3. Trotz eines "Nailed-Up" Tunnels bricht die Verbindung immer mal wieder zusammen für 20-30 Sekunden, danach geht es wieder.

Mein Netz: 192.168.200.0/24 hinter der Fritte mit Dyndns

Gegenseite 192.168.0.0/24 hinter der Zyxel mit statischer Adresse, dennoch mal ein Dyndns Account verbunden.

Hier die Config der Fritte:

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "XXX.XXX.XXX.XXX";

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 156.67.X.X;

remote_virtualip = 0.0.0.0;

localid {

fqdn = "XXX.XXX.XXX";

}

remoteid {

ipaddr = 156.67.X.X;

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "XXXXXXXXX";

cert_do_server_auth = no;

use_nat_t = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.200.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.0.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-aes256-3des-sha/ah-no/comp-lzs-no/pfs";

accesslist = "permit ip any 192.168.0.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

// EOFSeitens der USG60W sind folgende Einstellungen getroffen:

Dauerping von beiden Seiten aus ins Internet ohne Ausfälle. Provider und ähnliches kann ich ausschliessen.

Es taucht auch nix im Log der USG60W auf..... Auszüge kann ich bei Bedarf gerne nachreichen.

Grüße, Henere

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 361038

Url: https://administrator.de/forum/site-2-site-vpn-zyxel-fritzbox-immer-wieder-ausfaelle-361038.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

23 Kommentare

Neuester Kommentar

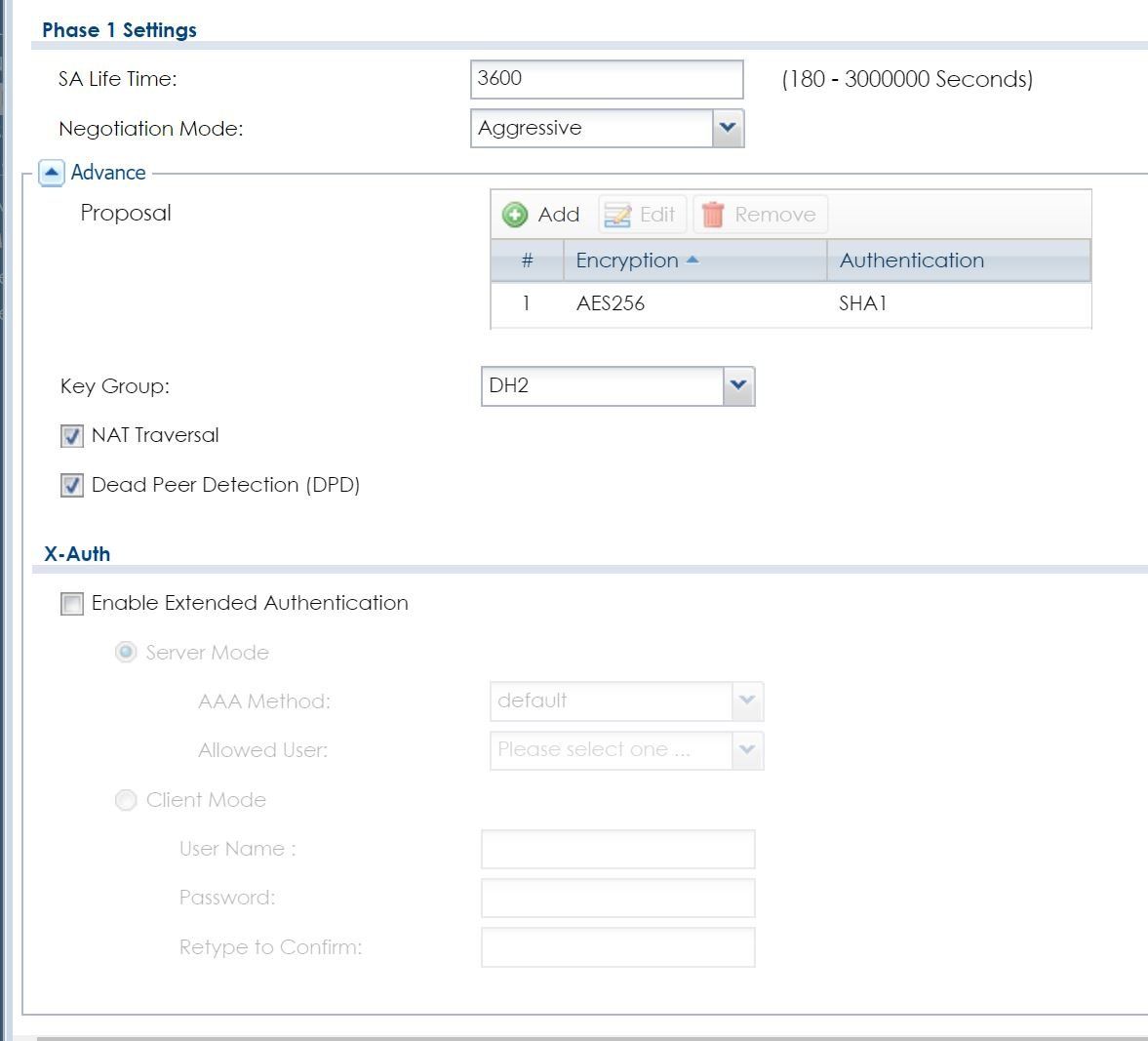

Schau nochmal ganz genau auf die SA Lifetimes, die sind bei dir viel zu lang! Die müssen mit der Fritte matchen sonst kommt es nämlich genau zu diesem Abbrüchen wenn mitten drin die SAs absaufen.

Das ist richtig ! Die Cipher Suite Timer müssen zwingend auf beiden Seiten identisch sein. Das ist immer der typische Fehler wenn es in heterogenen Umgebungen zu solchen Abbrüchen kommt.

Zu Punkt 2 wäre noch interessant was dann am Zyxel im Log steht !!

Leider fehlen hier wie immer die Log Auszüge so das man hier nur frei raten kann ohne zielführende Informationen

Vermutlich stimmt hier auch etwas in den Credentials nicht ?!

Grundlagen zur IPsec VPN Kopplung findet man sonst auch hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Zu Punkt 2 wäre noch interessant was dann am Zyxel im Log steht !!

Leider fehlen hier wie immer die Log Auszüge so das man hier nur frei raten kann ohne zielführende Informationen

Vermutlich stimmt hier auch etwas in den Credentials nicht ?!

Grundlagen zur IPsec VPN Kopplung findet man sonst auch hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Hi,

das du überhaupt ein VPN aufbauen kannst verwundert mich.

Wie schon von Anderen festgestellt wurde:

Negotiation Mode ist unterschiedlich

die SA Lifetime Phase Einstellung für Phase 1 und 2 sieht nicht richtig aus.

Üblich ist häufig 28800(8h) und 3600 (1h)

-

Ebenso scheint das "Application Scenario" verkehrt zu sein: Es muß Site-to-Site with Dynamic Peer sein

Gruß

CH

das du überhaupt ein VPN aufbauen kannst verwundert mich.

Wie schon von Anderen festgestellt wurde:

Negotiation Mode ist unterschiedlich

die SA Lifetime Phase Einstellung für Phase 1 und 2 sieht nicht richtig aus.

Üblich ist häufig 28800(8h) und 3600 (1h)

-

Ebenso scheint das "Application Scenario" verkehrt zu sein: Es muß Site-to-Site with Dynamic Peer sein

Gruß

CH

Moin!

Nimm mal eine Lifetime von 3600s für beide Phasen. Das ist das default der FB.

(Es gibt seit einiger Zeit andere Einstellungen mit mehreren Stunden, die könntest du später ja noch anpassen) siehe z.b. hier: blog.webernetz.net/fritzos-ab-06-23-ipsec-p2-proposals-erweitert ...

Dann auf "aggressive" und "Dynamic Peer" umstellen .

"always_renew" in der FB auf "yes" (Damit stellt sie die Verbindung nach Ablauf wieder her)

Ich habe besere Erfahrungen, wenn nur die FB die Verbindung initiiert, daher mal die Zyxel auf Responder umstellen.

Kann die Zyxel kein AES-256?

Gruß

Buc

Nimm mal eine Lifetime von 3600s für beide Phasen. Das ist das default der FB.

(Es gibt seit einiger Zeit andere Einstellungen mit mehreren Stunden, die könntest du später ja noch anpassen) siehe z.b. hier: blog.webernetz.net/fritzos-ab-06-23-ipsec-p2-proposals-erweitert ...

Dann auf "aggressive" und "Dynamic Peer" umstellen .

"always_renew" in der FB auf "yes" (Damit stellt sie die Verbindung nach Ablauf wieder her)

Ich habe besere Erfahrungen, wenn nur die FB die Verbindung initiiert, daher mal die Zyxel auf Responder umstellen.

Kann die Zyxel kein AES-256?

Gruß

Buc

Das Peer not reachable irritiert mich.

Kollege sk hat hier absolut Recht. Eine Seite im Agressive Mode und eine im Main Mode kann niemals klappen bei IPsec !In einem heterogenen Umfeld (unterschiedliche Hersteller) nimmt man beidseitig IMMER den Aggressive Mode !

Also damit mal probieren, Timer anpassen das die gleich sind und dann nochmals die Logs posten von beiden Maschinen beim Verbindungsaufbau !

Vermutlich löst das eh schon das Problem.

Zitat von @Henere:

Wie bekomme ich das Log aus der USG exportiert ?

Das einzige was ich sehe, ist die Möglichkeit das per Mail zu schicken. Das macht sie aber nicht.

Testmail und den Daily Report bekomme ich raus, beim Log bekomme ich immer nen Fehler: ...

Verstehe ich noch nicht, der next-hop-mailer ist eingetragen und der mailer (postfix) hat die ext IP in mynetworks. Da blockiert nix.

Wie bekomme ich das Log aus der USG exportiert ?

Das einzige was ich sehe, ist die Möglichkeit das per Mail zu schicken. Das macht sie aber nicht.

Testmail und den Daily Report bekomme ich raus, beim Log bekomme ich immer nen Fehler: ...

Verstehe ich noch nicht, der next-hop-mailer ist eingetragen und der mailer (postfix) hat die ext IP in mynetworks. Da blockiert nix.

Entweder auf einen USB-Stick oder auf einen Syslog-Server schreiben lassen

Gruß

sk

Moin!

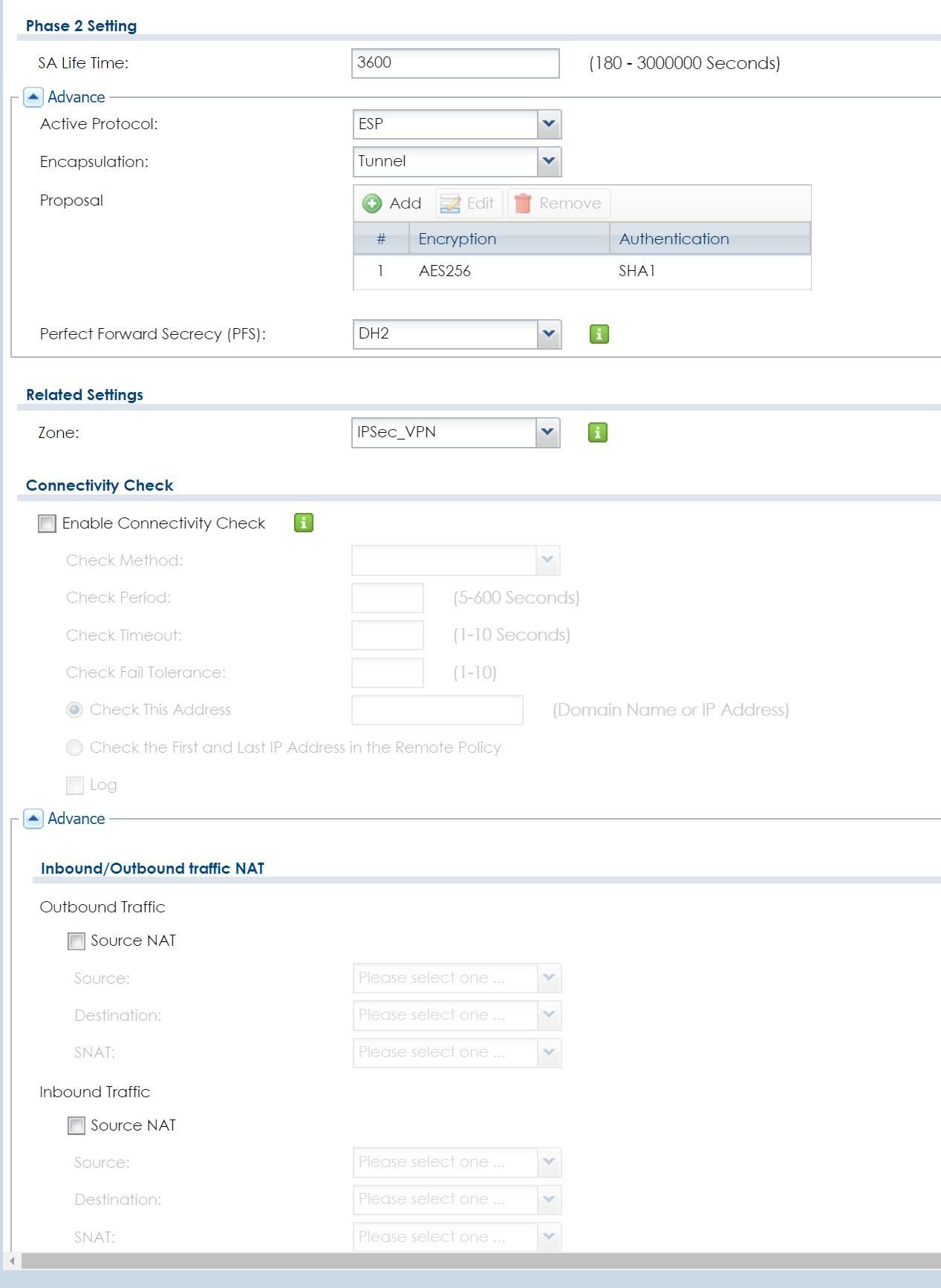

Ist irgendwas in der Phase 2 obwohl das erstmal gut aussieht.

Du hast auf der Zyxel NAT-T gesetzt, auf der FB aber use_nat_t=no.

Setze mal use_nat_t=yes.

Und versuche mal: phase2ss = "esp-all-all/ah-none/comp-all/pfs";

Wie es sein kann, dass die Verbindung steht, aber gleichzeitig "no proposal chosen" ausgegeben wird?

Nicht ganz kongruent.

Die Zyxel mit Dynamic Host geht nicht?

Gruß

Buc

Ist irgendwas in der Phase 2 obwohl das erstmal gut aussieht.

Du hast auf der Zyxel NAT-T gesetzt, auf der FB aber use_nat_t=no.

Setze mal use_nat_t=yes.

Und versuche mal: phase2ss = "esp-all-all/ah-none/comp-all/pfs";

Wie es sein kann, dass die Verbindung steht, aber gleichzeitig "no proposal chosen" ausgegeben wird?

Nicht ganz kongruent.

Die Zyxel mit Dynamic Host geht nicht?

Gruß

Buc

Gut. Dann folgt jetzt das Hardening.

1) Mainmode statt Aggressivmode

m.heise.de/security/artikel/Zu-Schnell-271296.html

2) Nur Crypto- und Hashing-Algos verwenden, die noch als sicher gelten.

Gruß

sk

1) Mainmode statt Aggressivmode

m.heise.de/security/artikel/Zu-Schnell-271296.html

2) Nur Crypto- und Hashing-Algos verwenden, die noch als sicher gelten.

Gruß

sk

Hallo @Henere ,

Ist zwar ne weile her mit dem Thema aber ich brauch deine Hilfe.

Ich habe alles wie beschrieben umgesetzt. Verbindung zwischen Fritzbox 7590 und Zyxel USG310 ist hergestellt.

Nur kann ich nicht zwischen beiden Netzen pingen.

Hier ist meine Config :

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "VPN4";

always_renew = yes;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 172.233.XX.XX;

remote_virtualip = 0.0.0.0;

remoteid {

ipaddr = 172.233.XX.XX;

}

localid {

ipaddr = 93.240.XX.XX;

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "XXXXXXXX";

cert_do_server_auth = no;

use_nat_t = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.178.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 172.16.0.0;

mask = 255.255.252.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 172.16.0.0 255.255.252.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

Ist zwar ne weile her mit dem Thema aber ich brauch deine Hilfe.

Ich habe alles wie beschrieben umgesetzt. Verbindung zwischen Fritzbox 7590 und Zyxel USG310 ist hergestellt.

Nur kann ich nicht zwischen beiden Netzen pingen.

Hier ist meine Config :

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "VPN4";

always_renew = yes;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 172.233.XX.XX;

remote_virtualip = 0.0.0.0;

remoteid {

ipaddr = 172.233.XX.XX;

}

localid {

ipaddr = 93.240.XX.XX;

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "XXXXXXXX";

cert_do_server_auth = no;

use_nat_t = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.178.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 172.16.0.0;

mask = 255.255.252.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 172.16.0.0 255.255.252.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}