SSH Key mit Windows Hello absichern

Grüße,

ich möchte meinen SSH Key statt mit einer Passphrase mit meinem Windows Hello (Fingerabdruck/PIN) absichern.

Windows Hello ist eingerichtet, ich nutze es zum Rechner Login und als WebAuthN credential bei diversen Websites.

Ich habe herausgefunden dass OpenSSH ab Version 8.9 das erstellen von Keys mit FIDO erlaubt:

man.openbsd.org/ssh-keygen#FIDO_AUTHENTICATOR

Windows 10/11 kommen mit älteren Versionen daher, also hab ich einfach mal mit winget aktualisiert (`winget install Microsoft.OpenSSH.Beta`).

Danach klappts so halb. Wenn ich einen Key erstelle (`ssh-keygen -t ed25519-sk`) bittet mich Windows einen USB Sicherheitsschlüssel einzustecken. Aber Windows Hello / mein Fingerabdruck kommt garnicht zur Auswahl.

Sicherheit sollte nicht so schwer sein... Es war schon kompliziertgenug so weit zu kommen :/

Jemand einen Plan wie ich den letzten Schritt schaffe und Windows Hello / mein TPM nutzen kann?

ich möchte meinen SSH Key statt mit einer Passphrase mit meinem Windows Hello (Fingerabdruck/PIN) absichern.

Windows Hello ist eingerichtet, ich nutze es zum Rechner Login und als WebAuthN credential bei diversen Websites.

Ich habe herausgefunden dass OpenSSH ab Version 8.9 das erstellen von Keys mit FIDO erlaubt:

man.openbsd.org/ssh-keygen#FIDO_AUTHENTICATOR

Windows 10/11 kommen mit älteren Versionen daher, also hab ich einfach mal mit winget aktualisiert (`winget install Microsoft.OpenSSH.Beta`).

Danach klappts so halb. Wenn ich einen Key erstelle (`ssh-keygen -t ed25519-sk`) bittet mich Windows einen USB Sicherheitsschlüssel einzustecken. Aber Windows Hello / mein Fingerabdruck kommt garnicht zur Auswahl.

Sicherheit sollte nicht so schwer sein... Es war schon kompliziertgenug so weit zu kommen :/

Jemand einen Plan wie ich den letzten Schritt schaffe und Windows Hello / mein TPM nutzen kann?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 83764727937

Url: https://administrator.de/forum/ssh-key-mit-windows-hello-absichern-83764727937.html

Ausgedruckt am: 23.07.2025 um 11:07 Uhr

7 Kommentare

Neuester Kommentar

Moin,

mit KeePassXC lässt sich das Ganze auch einfach umsetzen.

Fertig. Die Datenbank lässt sich per Windows Hello entsperren, der SSH-Key wird automatisch zum SSH-Agent hinzugefügt und beim schließen der Datenbank wieder entfernt.

Gruß Thomas

mit KeePassXC lässt sich das Ganze auch einfach umsetzen.

- Datenbank anlegen. Sobald diese später erneut entsperrt wird, bietet Windows Hello automatisch an, dass Passwort zu speichern.

- Den Windows-Dienst "OpenSSH Authentication Agent" starten und auf Starttyp "Automatisch starten" stellen. Alternativ über Powershell (als Admin):

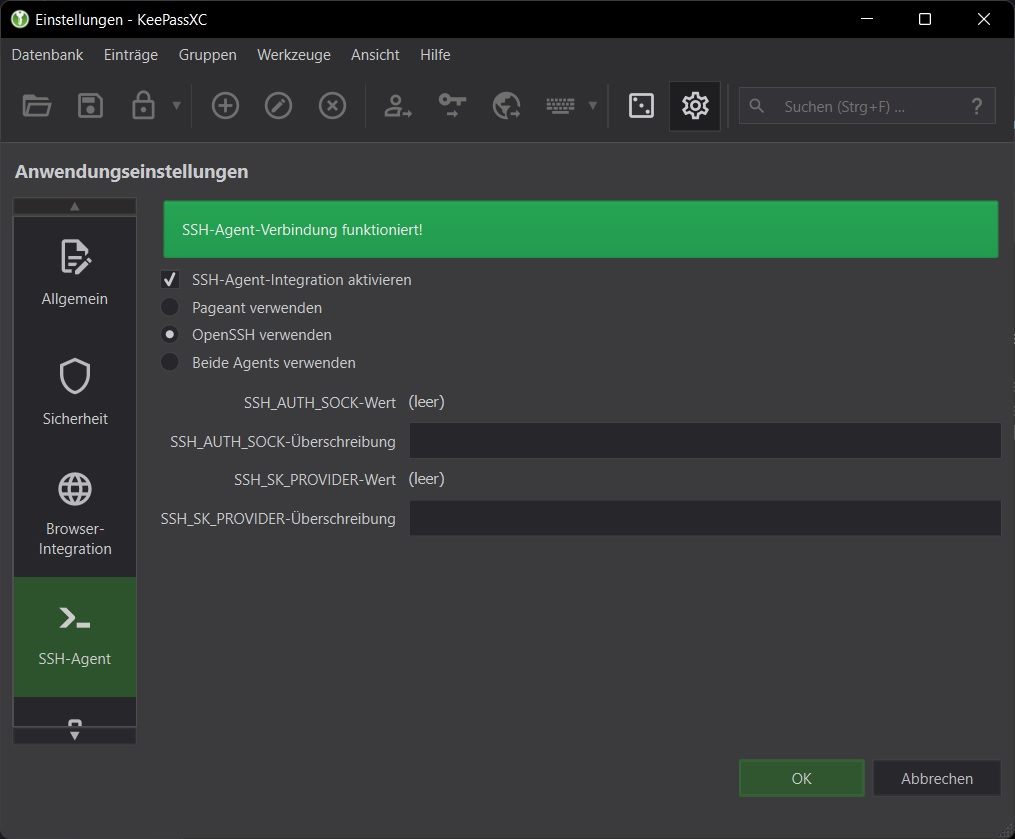

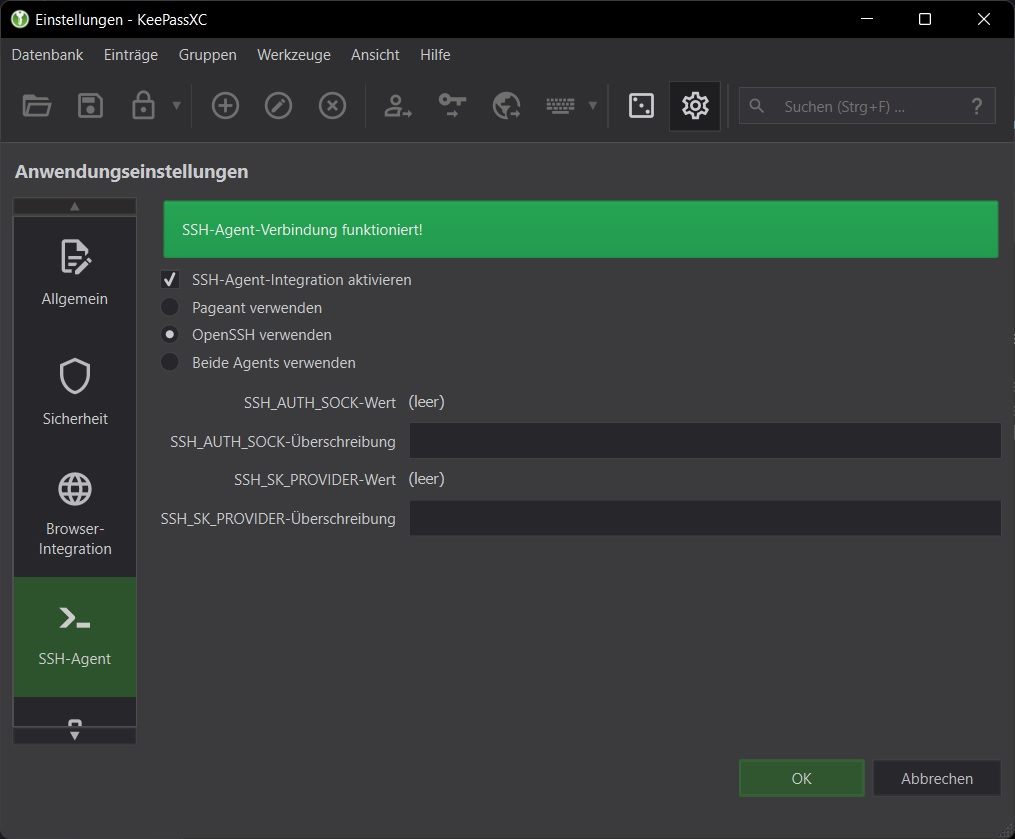

Set-Service ssh-agent -StartupType Automatic -Status Running- in KeepassXC "Werkzeuge > Einstellungen" unter "SSH-Agent" die Integration aktivieren und "OpenSSH verwenden" auswählen

- SSH-Key ohne Passphrase generieren

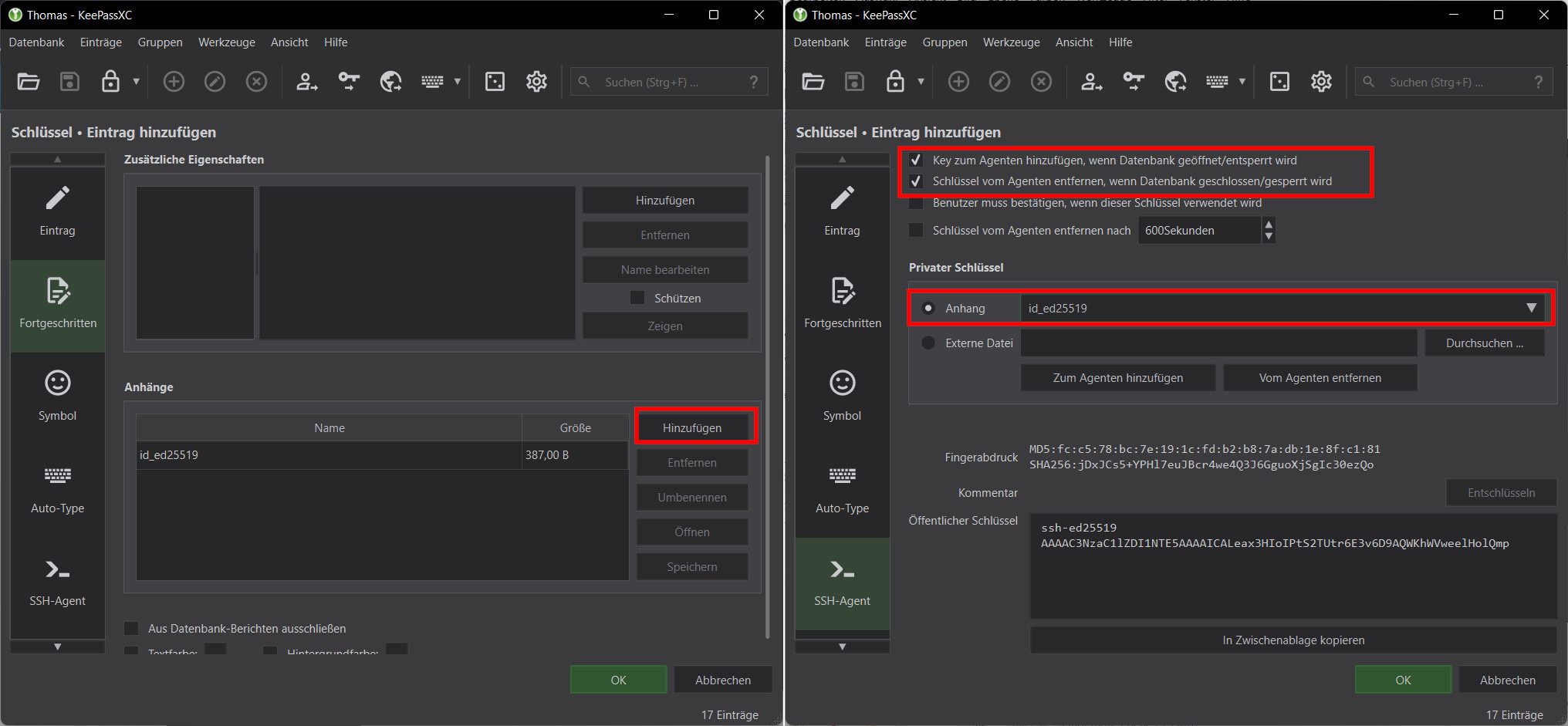

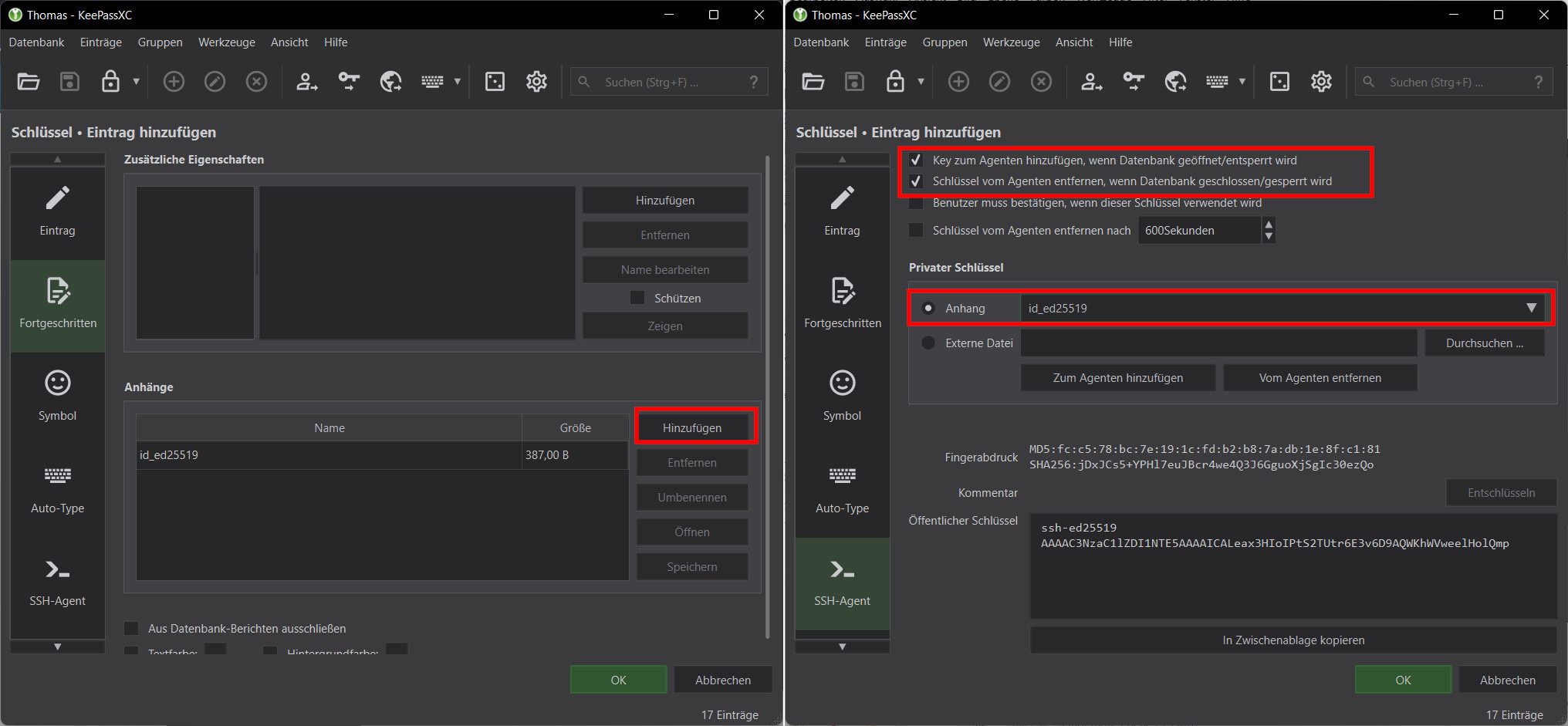

- in der Datenbank einen Eintrag anlegen, unter Fortgeschritten als Anhang den generierten SSH-Key auswählen, dann im Bereich SSH-Agent "Key zum Agenten hinzufügen, wenn Datenbank geöffnet/entsperrt wird" und "Schlüssel vom Agenten entfernen, wenn Datenbank geschlossen wird" aktivieren, unter Anhang den Schlüssel auswählen.

- nicht vergessen, dass Keyfile vom Rechner zu löschen

Fertig. Die Datenbank lässt sich per Windows Hello entsperren, der SSH-Key wird automatisch zum SSH-Agent hinzugefügt und beim schließen der Datenbank wieder entfernt.

Gruß Thomas