Static route IPSEC Tunnel

Guten Abend,

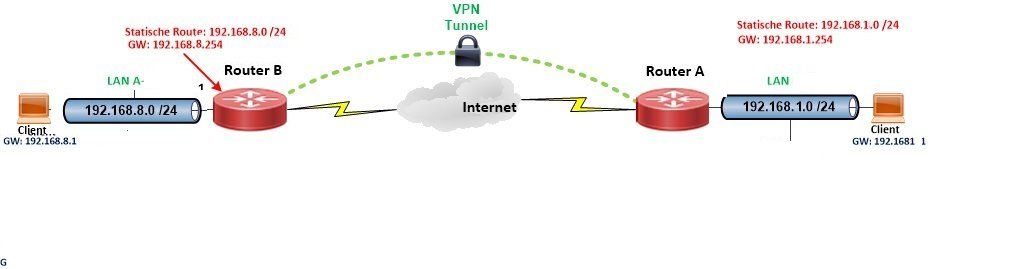

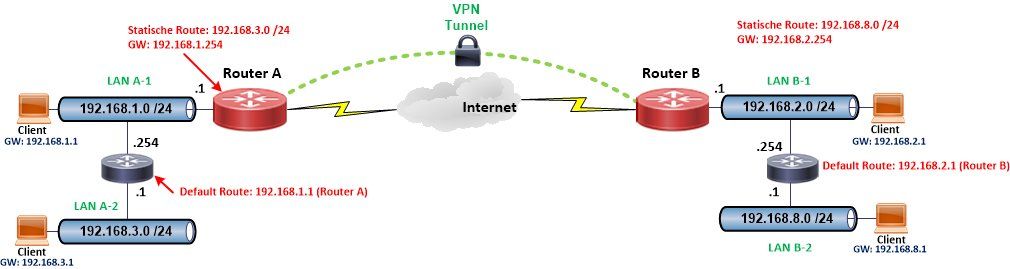

Ein Standard NetzwerkA (192.168.1.100-105) mit Standardgateway 192.168.1.254.

Nun erweitert sich das NetzwerkA um NetzwerkB über ein IPSEC VPN Tunnel.

Das ganze ist bis jetzt nur um den Tunnel erweitert worden.

Auf 192.168.1.100 hängt ein SMB Server wo alle Clients aus .1.x und .8.x zugreifen sollen.

Standardgateway ist immer 192.168.1.254, den man nicht ändern kann, sonnst sind alle ips veränderbar.

Zur Verfügung stehen 2xmr600 (tunnel und static ips) und wenn nötig 2xddwrt router mit wan und lan port.

Mit Static routes soll das ganze gerouted werden. Die Tunnel laufen stabil.

Mfg

Fluffz

Ein Standard NetzwerkA (192.168.1.100-105) mit Standardgateway 192.168.1.254.

Nun erweitert sich das NetzwerkA um NetzwerkB über ein IPSEC VPN Tunnel.

Das ganze ist bis jetzt nur um den Tunnel erweitert worden.

NetzwerkA

<---IPSEC VPN-192.168.3.1 mr600--><---><192.168.1.254 Gateway><---><192.168.1.100 Server -105 Clients>

NetzwerkB

<---IPSEC VPN-192.168.2.1 mr600--><---><192.168.8.1-5 Clients>Auf 192.168.1.100 hängt ein SMB Server wo alle Clients aus .1.x und .8.x zugreifen sollen.

Standardgateway ist immer 192.168.1.254, den man nicht ändern kann, sonnst sind alle ips veränderbar.

Zur Verfügung stehen 2xmr600 (tunnel und static ips) und wenn nötig 2xddwrt router mit wan und lan port.

Mit Static routes soll das ganze gerouted werden. Die Tunnel laufen stabil.

Mfg

Fluffz

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 625064

Url: https://administrator.de/forum/static-route-ipsec-tunnel-625064.html

Ausgedruckt am: 27.07.2025 um 13:07 Uhr

7 Kommentare

Neuester Kommentar

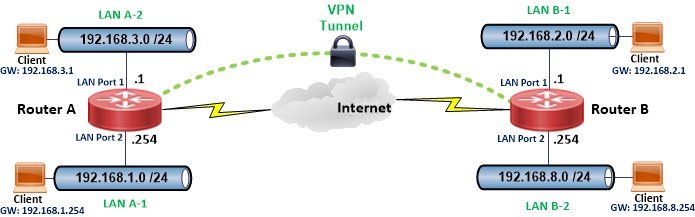

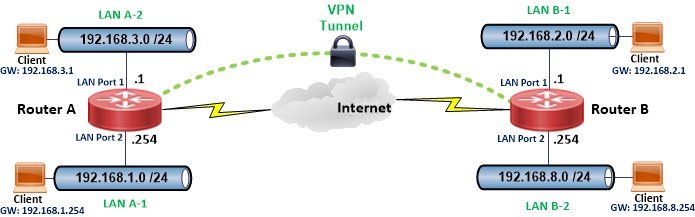

Die Zeichnung ist leider etwas zweideutig, so das nicht ganz klar ist was technisch genau mit "Erweitern" gemeint ist ?!

Wie muss man sich das vorstellen ? Haben die vorhandenen Router mehrere LAN Schnittstellen an denen jetzt nur weitere IP Netze aktiviert wurden also quasi so:

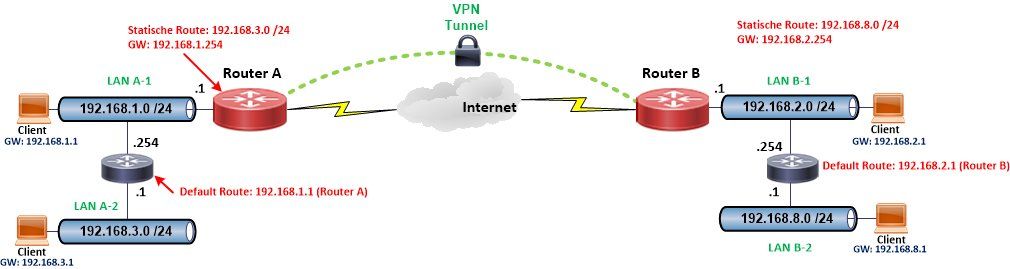

Oder sind dort separate Router dazugekommen die diese neuen IP Netze ankoppeln wie hier dargestellt, denn mit 2 IP Netzen gemeinsam auf "einem Draht" zu arbeiten ist technisch nicht möglich und zudem ein Verstoß gegen den TCP/IP Standard.

Einzig nur in Szenario 2 (zusätzliche Router zur Ankopplung) sind überhaupt statische Routen auf den beteiligten Routern erforderlich.

In Szenario 1 benötigst du keinerlei statische Routen ! Logisch, denn die zusätzlichen IP Netze sind an den vorhandenenen Routern ja direkt angeschlossen und somit "kennen" die dann ihre IP Netze, was statische Routen dann folglich sinnfrei macht.

Um die jeweils neuen IP Netze auf der anderen Seite via VPN bekannt zu machen, musst du lediglich eine 2te Phase 2 SA in die VPN Konfig hinzufügen und fertig ist der Lack. IPsec distribuiert die Routen bekanntlich damit automatisch.

Das geht jetzt allerdings davon aus das die VPN Kopplung das IPsec Protokoll verwendet. Leider ist deine o.a. Beschreibung dort auch sehr oberflächlich und die Angabe des verwendeten VPN Protokolls fehlt, so das wir leider im freien Fall raten müssen hier.

Wie sowas mit mehreren Phase 2 SAs aussieht zeigen dir diese Threads:

2 PfSensen mit OpenVPN verbinden 1x Server 1x Client

PfSense IPsec hub and spoke

PFSense mit Fritzboxen verbinden

Wie bereits gesagt: IPsec jetzt frei geraten... Bei OpenVPN o.ä. sähe die VPN Routing Konfig natürlich anders aus.

Wie muss man sich das vorstellen ? Haben die vorhandenen Router mehrere LAN Schnittstellen an denen jetzt nur weitere IP Netze aktiviert wurden also quasi so:

Oder sind dort separate Router dazugekommen die diese neuen IP Netze ankoppeln wie hier dargestellt, denn mit 2 IP Netzen gemeinsam auf "einem Draht" zu arbeiten ist technisch nicht möglich und zudem ein Verstoß gegen den TCP/IP Standard.

Einzig nur in Szenario 2 (zusätzliche Router zur Ankopplung) sind überhaupt statische Routen auf den beteiligten Routern erforderlich.

In Szenario 1 benötigst du keinerlei statische Routen ! Logisch, denn die zusätzlichen IP Netze sind an den vorhandenenen Routern ja direkt angeschlossen und somit "kennen" die dann ihre IP Netze, was statische Routen dann folglich sinnfrei macht.

Um die jeweils neuen IP Netze auf der anderen Seite via VPN bekannt zu machen, musst du lediglich eine 2te Phase 2 SA in die VPN Konfig hinzufügen und fertig ist der Lack. IPsec distribuiert die Routen bekanntlich damit automatisch.

Das geht jetzt allerdings davon aus das die VPN Kopplung das IPsec Protokoll verwendet. Leider ist deine o.a. Beschreibung dort auch sehr oberflächlich und die Angabe des verwendeten VPN Protokolls fehlt, so das wir leider im freien Fall raten müssen hier.

Wie sowas mit mehreren Phase 2 SAs aussieht zeigen dir diese Threads:

2 PfSensen mit OpenVPN verbinden 1x Server 1x Client

PfSense IPsec hub and spoke

PFSense mit Fritzboxen verbinden

Wie bereits gesagt: IPsec jetzt frei geraten... Bei OpenVPN o.ä. sähe die VPN Routing Konfig natürlich anders aus.

Sorry, aber deine manipulierte Zeichnung oben ist ohne Aussage und die obige weiter verwirrende Beschreibung ("...ist noch ein Router 192.168.1.254, der macht noch ein Routing nach 10.240.x.x....") macht es unmöglich dein Design hier richtig zu verstehen. Zumal hier jetzt auch noch IP Netze auftauchen die im Originalpost gar nicht vorkommen.

Bevor wir uns hier also alle endlos im Kreis drehen und aneinander vorbeireden solltest du besser eine kurze Topologieskizze hier posten wie wir dein Netzwerk Design denn nun zu verstehen haben ! So ist es vollkommen unmöglich dir eine zielführendfe und helfende Antwort zu geben ohne im freien Fall raten zu müssen. Das kann ja auch nicht in deinem Sinne für eine Lösung sein, oder ?

Winblows = Visio oder Draw vom Libre Office

Mac = Omnigraffle

Linux = dia oder Draw ebenso aus Libre Office

Alles nutzt die freien Cisco Network Topology Icons: cisco.com/c/en/us/about/brand-center/network-topology-icons.html

Und nun bist du erstmal dran mit einer verwendbaren Topologie Zeichnung zu deiner Frage...

Bevor wir uns hier also alle endlos im Kreis drehen und aneinander vorbeireden solltest du besser eine kurze Topologieskizze hier posten wie wir dein Netzwerk Design denn nun zu verstehen haben ! So ist es vollkommen unmöglich dir eine zielführendfe und helfende Antwort zu geben ohne im freien Fall raten zu müssen. Das kann ja auch nicht in deinem Sinne für eine Lösung sein, oder ?

Wie nennt sich das Tool fürs Zeichnen des Netzwerks?

Da gibt es mehrere:Winblows = Visio oder Draw vom Libre Office

Mac = Omnigraffle

Linux = dia oder Draw ebenso aus Libre Office

Alles nutzt die freien Cisco Network Topology Icons: cisco.com/c/en/us/about/brand-center/network-topology-icons.html

Und nun bist du erstmal dran mit einer verwendbaren Topologie Zeichnung zu deiner Frage...

damit static routing auch im b netzwerk

Warum static wenn mit RIPv2 nun alles dynamisch ist ?!