Statische Route zwischen zwei Netzwerken mit Cisco RV180 und FritzBox 4020 einrichten

Ich habe zwei Netzwerke A 192.168.2.0/24 und B 192.168.3.0/24. Ich möchte über eine statische Route vom Netzwerk B das Netwerk A erreichen.

Netzwerk A wird von Cisco RV180 192.168.2.1, Netzwerk B von FritzBox 4020 192.168.3.1 verwaltet. Die FritzBox ist mit dem Cisco unter 192.168.2.3 als Kabelmodem/Internetrouter eingetragen. Die FritzBox hat über den Cisco-Router Zugang ins Internet und baut zu einem anderen Netzwerk eine VPN-Verbindung auf.

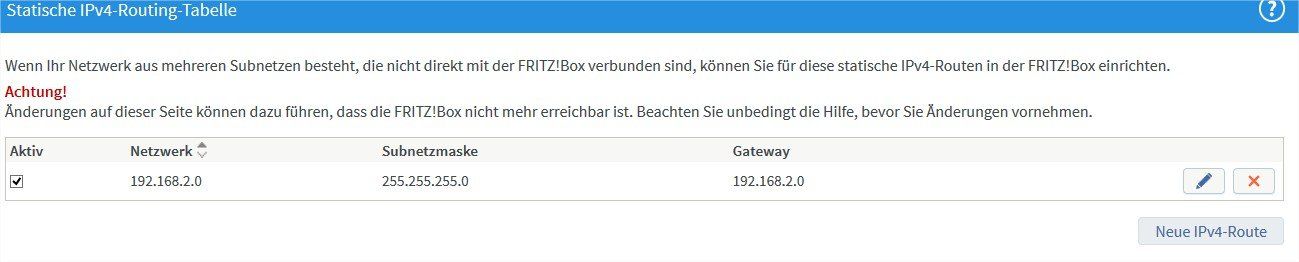

In der FritzBox 4020 habe ich folgende statische IPv4-Route eigerichtet: IPv4 Netzwerk 192.168.2.0 / Subnetzmaske 255.255.255.0 / Gateway 192.168.3.1

Damit erreiche ich vom Netzwerk A aus den Cisco Router RV180 im Netzwerk B. Andere IP-Adressen in Netzwerk A sind vom Netzwerk B aus nicht erreichbar. Im Cisco-Router sind keine anderen Einstellungen vorhanden. Was muss ich einstellen, damit ich vom Netzwerk B den kompletten Bereich des Netzwerks A erreiche?

Netzwerk A wird von Cisco RV180 192.168.2.1, Netzwerk B von FritzBox 4020 192.168.3.1 verwaltet. Die FritzBox ist mit dem Cisco unter 192.168.2.3 als Kabelmodem/Internetrouter eingetragen. Die FritzBox hat über den Cisco-Router Zugang ins Internet und baut zu einem anderen Netzwerk eine VPN-Verbindung auf.

In der FritzBox 4020 habe ich folgende statische IPv4-Route eigerichtet: IPv4 Netzwerk 192.168.2.0 / Subnetzmaske 255.255.255.0 / Gateway 192.168.3.1

Damit erreiche ich vom Netzwerk A aus den Cisco Router RV180 im Netzwerk B. Andere IP-Adressen in Netzwerk A sind vom Netzwerk B aus nicht erreichbar. Im Cisco-Router sind keine anderen Einstellungen vorhanden. Was muss ich einstellen, damit ich vom Netzwerk B den kompletten Bereich des Netzwerks A erreiche?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 388551

Url: https://administrator.de/forum/statische-route-zwischen-zwei-netzwerken-mit-cisco-rv180-und-fritzbox-4020-einrichten-388551.html

Ausgedruckt am: 02.08.2025 um 15:08 Uhr

20 Kommentare

Neuester Kommentar

Moin.

Das Gateway in der Fritzbox solte die 192.168.2.1 sein.

Und ggf. muss dem Cisco noch gesagt werden, dass er das Netz 192.168.3.0/24 über die 192.168.2.3 erreichen kann.

HTH

MK

In der FritzBox 4020 habe ich folgende statische IPv4-Route eigerichtet: IPv4 Netzwerk 192.168.2.0 / Subnetzmaske 255.255.255.0 / Gateway 192.168.3.1

Das Gateway in der Fritzbox solte die 192.168.2.1 sein.

Und ggf. muss dem Cisco noch gesagt werden, dass er das Netz 192.168.3.0/24 über die 192.168.2.3 erreichen kann.

HTH

MK

Moin.

Die Fritzbox beherrscht natürlich das Routing nativ. Dsa Gateway solte aber aus dem 192.168.2.0/24 Netzwerk in der Fritzbox sein,

da sonst das Standardgateway gefagrt wird.

Im Cisco wäre dann die Route 192.168.3.0 Mask 255.255.255.0 mmit dem Gateway 192.168.2.3 korrekt.

Das macht dann auch Sinn.

HTH

MK

Die Fritzbox beherrscht natürlich das Routing nativ. Dsa Gateway solte aber aus dem 192.168.2.0/24 Netzwerk in der Fritzbox sein,

da sonst das Standardgateway gefagrt wird.

Im Cisco wäre dann die Route 192.168.3.0 Mask 255.255.255.0 mmit dem Gateway 192.168.2.3 korrekt.

Das macht dann auch Sinn.

HTH

MK

Das Routing Tutorial hier im Forum hast du zu dem Thema gelesen ??

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Das sollte eigentlich alle deine Fragen beantworten.

Entscheident ist hier das der Koppelrouter kein NAT (IP Adress Translation) macht !

Der Rest steht alles im Tutorial !

Zur Frage der Nichtereichbarkeit einiger Resourcen:

Das der Koppelrouter KEIN NAT machen sollte stand ja schon oben, ist aber nur die halbe Miete.

Hier solltest du IMMER die lokale Firewall der Endgeräte auf dem Radar haben. Die Winblows FW lässt in der Regel keinen Traffic zu der aus anderen Netzen kommt. Hier musst du die FW ggf. entsprechend customizen !

Traceroute (tracert) und Pathping sind wie immer deine besten Freunde beim Troubleshooting.

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Das sollte eigentlich alle deine Fragen beantworten.

Entscheident ist hier das der Koppelrouter kein NAT (IP Adress Translation) macht !

Der Rest steht alles im Tutorial !

Zur Frage der Nichtereichbarkeit einiger Resourcen:

Das der Koppelrouter KEIN NAT machen sollte stand ja schon oben, ist aber nur die halbe Miete.

Hier solltest du IMMER die lokale Firewall der Endgeräte auf dem Radar haben. Die Winblows FW lässt in der Regel keinen Traffic zu der aus anderen Netzen kommt. Hier musst du die FW ggf. entsprechend customizen !

Traceroute (tracert) und Pathping sind wie immer deine besten Freunde beim Troubleshooting.

Die Frage ist nochmal wie genau dein Netzwerk Design aussieht.

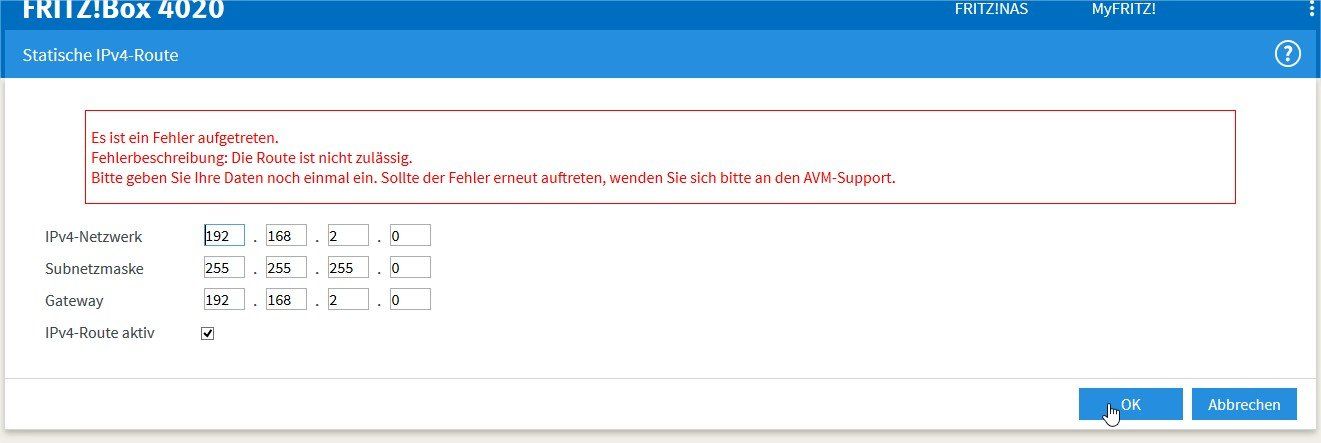

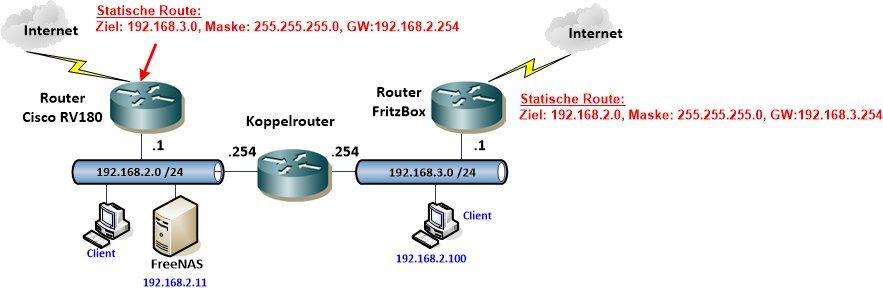

Das Standard Design zur Kopplung zweier IP Netze mit einfachen Internet Routern erfordert immer einen Koppelrouter der beide Netze verbindet (Mikrotik etc.) und sähe dann immer so aus:

Diese einfachen DSL Router wie z.B. die FritzBox haben immer nur 2 Router Interfaces WAN/Internet und LAN, deshalb ist immer ein externer Koppel Router zwingend erforderlich. Beim RV180 bin ich aktuell nicht sicher ob der ggf. auch mehrere LAN Ports supportet. Ich checke das Handbuch bzw. Datenblatt dazu.

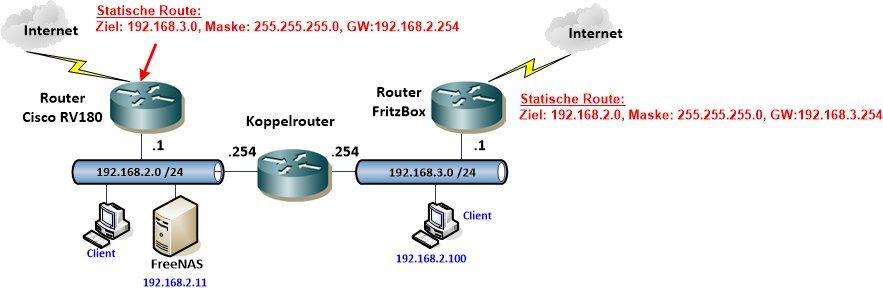

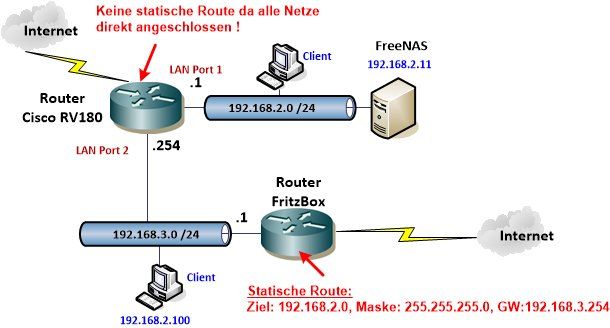

Wenn dem so wäre dann könnte das Design so aussehen:

Das hängt aber zwingend davon ab ob der RV 180 einen zweiten routebaren LAN Port supportet. Wenn nicht bleibt es beim Koppelrouter !

Das sind auf alle Fälle deine Designs die du umsetzen musst. Je nach Möglichkeiten des RV 180.

Die FritzBox supportet definitiv keine 2 routebaren LAN Ports !

(Client IP Druckfehler ! Richtig ist natürlich 192.168.3.100 !)

Das Standard Design zur Kopplung zweier IP Netze mit einfachen Internet Routern erfordert immer einen Koppelrouter der beide Netze verbindet (Mikrotik etc.) und sähe dann immer so aus:

Diese einfachen DSL Router wie z.B. die FritzBox haben immer nur 2 Router Interfaces WAN/Internet und LAN, deshalb ist immer ein externer Koppel Router zwingend erforderlich. Beim RV180 bin ich aktuell nicht sicher ob der ggf. auch mehrere LAN Ports supportet. Ich checke das Handbuch bzw. Datenblatt dazu.

Wenn dem so wäre dann könnte das Design so aussehen:

Das hängt aber zwingend davon ab ob der RV 180 einen zweiten routebaren LAN Port supportet. Wenn nicht bleibt es beim Koppelrouter !

Das sind auf alle Fälle deine Designs die du umsetzen musst. Je nach Möglichkeiten des RV 180.

Die FritzBox supportet definitiv keine 2 routebaren LAN Ports !

(Client IP Druckfehler ! Richtig ist natürlich 192.168.3.100 !)

die Skizzen spiegeln meine Situation wieder.

Welche denn ?? Sind ja 2 etwas unterschiedliche Desgins zur Lösung.Zuerst sollte es ein 886 werden,

Der kann sowas natürlich ohne Probleme. Siehe HIER !Am Ende wurde es "wieder" eine FritzBox...

Fehler... Jetzt erst verstehe ich, daß das Betriebssystem der FritzBoxe...

Richtig verstanden. Das ist ein preiswertes Consumer Massenprodukt und da sieht die Situation wie von dir beschrieben so aus. Ökonomisch aus AVM Sicht auch verständlich und nachvollziehbar.Dennoch ist die FB in diesem Segment aber ein sehr gutes Produkt.

Ich melde mich zu gegebener Zeit, wie es weitergeht.

Wir sind gespannt.... Apropos 887: dieser Router hat von Haus aus VoIP.

Ja, das ist Standard bei Cisco Premium Routern:Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

um von beiden Orten mit den Cisco-IP-Telefonen über den Festnetzanschluß telefonieren zu können.

Dafür brauchst du nicht einmal eine VoIP Funktion oder auch VPN im Router, denn das können die Cisco Telefone ja auch schon von sich aus selber ! Guckst du hier:Cisco Telefon für All IP Anschluss, FritzBox und andere VoIP Anlagen fit machen

Erlaube mir bitte noch folgende Fragen:

Aber immer doch !! Kann ich jeden Cisco-Router aus der Baureihe 880-890 kaufen, um damit die Cisco-Telefone anzuschließen

Ja !Du kannst dafür auch JEDEN belibigen anderen Router nehmen !!

Die Telefone sprechen doch wie ein PC oder anderes Endgerät direkt mit dem VoIP SIP Provider. Eine VoIP Anlage auf dem Router usw. ist dafür NICHT unbedingt erforderlich.

Deshalb kann man auch jeden x-beliebigen Router nehmen.

Ich habe derzeit meine Cisco-Telefon über eine FritzBox angeschlossen.

Ja das macht bei einer FB auch Sinn, denn diese hat ja eine kleine interne Telefonanlage um auch lokal zu telefonieren.Man braucht das aber nicht zwingend. SIP Telefone können ja auch mit dem Provider direkt sprechen.

Gibt es die Möglichkeit, daß sich die Telefone einmalig die Konfiguration vom TFTP herunterladen und diese Einstellung dauerhaft, also auch nach einem Stromausfall oder IP-Wechsel des Routers behalten

Ja !Das ist übrigens der Normalfall. Die Telefone funktionieren auch wenn du dein FreeNAS ausstellst oder entfernst.

Sie "merken" sich die letzte aktuelle Konfig. Es ginbt eine kleine Timeout Verzögerung wenn der TFTP Server nicht gefunden wurde und dann starten sie mit ihrer letzten Konfig.

Fazit: Die Telefone funktionieren auch vollkommen ohne TFTP Server, was ja auch irgendwie Sinn macht, denn du willst ja nicht immer auch einen TFTP Server aktiv haben wenn du nur ein bischen telefonieren willst

oder müssen sie immer per TFTP verbunden sein, um sich nach einem Restart einzubuchen?

Nein, siehe oben.die Konfiguration von dem immer laufenden Cisco-Router zu bekommen

Das ginge auch, denn der Cisco Router kann TFTP/BOOTP Server sein von seinem Flash. Ist wie du oben aber lesen kannst gar nicht erforderlich !Wenn du den FreeNAS nur einfach mal testweise weggelassen hättest hättest du das auch ohne Thread hier gesehen

können die Cisco-IP-Telefone "per Hand" programmiert werden

Jein.Einige modernere Modelle können das aber die älteren nicht. Dort musst du für die Grundkonfig immer den Konfig File anfassen und den mindestens einmal neu booten lassen.

Danach brauchst du aber keinen TFTP Server mehr.

oder ist das ein falscher Denkansatz und ich benötige neben dem IP-Telefoni IMMER eine weitere Hardware

Das ist wie du oben schon lesen kannst ein FALSCHER Denkansatz.Das Telefon kann natürlich auch immer direkt mit dem Provider "sprechen". Es braucht KEINE zusätzliche andere Hardware oder speziellen Router.

Einzig muss es nur ein einziges Mal die neue Konfig Datei booten sofern man was an den SIP Credentials umgestellt hat.

Du kannst damit also problemlos deinen brach liegenden DUS.net-Account wieder aktivieren.

Aufbau bestehend aus einem "nur" DSL-Modem und einem Rechner mit Open-Source als eine komfortable Lösung.

Ja, dem ist auch so. Mit der pfSense auf einem APU Board machst du nichts falsch in dieser Beziehung.Auch für einen Anfänger ist das VPN Geschäft damit durch das einfache GUI kein Problem:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

lerne ich, wie eine Firewall von A-Z eingerichtet wird und wie man VPNs konfiguriert.

das ist der positive Nebeneffekt Die Anbindung ins Netzwerk - ein Kinderspiel. Selten, daß ich so eine problemlose Installation gesehen habe

So sollte es sein meine FritzBox 7270 v2 doch noch als DSL-Modem benutzen kann

Aktuelle Versionend es FritzOS supporten diese Funktion (PPPoE Passthrough) nicht mehr. Es wäre Zufall wenn doch.Besser ist immer ein dediziertes NUR Modem zu beschaffen:

reichelt.de/adsl2-ethernet-modem-annex-b-und-j-allnet-all0333c-p ...

reichelt.de/adsl2-ethernet-modem-annex-b-und-j-d-link-dsl321bv2- ...

Oder wenn du VDSL hast ein Hybridmodem was ADSL und auch VDSL supportet:

reichelt.de/vdsl2-adsl-modem-annex-b-und-j-allnet-allbm200v-p217 ...

draytek.de/vigor130.html

Wie belegt denn die FritzBox nach dem Umschalten in reinen DSL-Modem-Betrieb?

Nicht anders als im Routerbetrieb auch. Die xDSL Leitung macht Center Pinning. Die mittleren pins der RJ11 Buchse halten die 2 Drahtleitung. Da musst du nix ändern.Wichtig ist eher wie sie das Tagging abhandelt sofern du einen BNG Anschluss hast.

Entweder musst du den Tag 7 mitgeben über die pfSense oder das Modem macht das sofern es autark Tagged.

Hast du keinen BNG Anschluss darfst du nicht taggen und musst der FB das abschlaten, sollte sie es automatisch machen.

Guckst du auch hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Die 4 NICs sind keine einzelnen NICs sondern ein kleiner embeddeter Hardware Switch !!!

Der Switch selber hängt dann quasi als einzelne NIC (LAN Port) am Router Bein.

Bei der Konfiguration eines NUR Modems ist das gesamte IP Forwarding ausgeschaltet. Durch die Switchfunktion der 4 Ports ist es dann egal an welchem Port man das Modem anschliesst (vermutlich ?!)

Also einer der 4 Ports ist dann der LAN/Ethernet Port des Modems für die Verbindung ans Endgerät mit Ethernet RJ-45 Port.

Der WAN Port (RJ-11) der FritzBox ist dann die xDSL Amtsleitung des Providers sprich der a/b Draht wenn man es noch so bezeichnen will.

Dieser "Amtsdraht" liegt auf den beiden mittleren Pins der RJ-11 Buchse also der DSL Buchse.

netzmafia.de/skripten/netze/twisted.html#t.2

netzmafia.de/skripten/telefon/index.html

Der Switch selber hängt dann quasi als einzelne NIC (LAN Port) am Router Bein.

Bei der Konfiguration eines NUR Modems ist das gesamte IP Forwarding ausgeschaltet. Durch die Switchfunktion der 4 Ports ist es dann egal an welchem Port man das Modem anschliesst (vermutlich ?!)

Also einer der 4 Ports ist dann der LAN/Ethernet Port des Modems für die Verbindung ans Endgerät mit Ethernet RJ-45 Port.

Der WAN Port (RJ-11) der FritzBox ist dann die xDSL Amtsleitung des Providers sprich der a/b Draht wenn man es noch so bezeichnen will.

Dieser "Amtsdraht" liegt auf den beiden mittleren Pins der RJ-11 Buchse also der DSL Buchse.

Oder verträgt sich das Center Pinning gleichzeitig mit IP?

Nein ! Niemals, denn dort liegen ganz anderes Pinning an (1, 2, 3 und 6) und auch völlig andere Signalisierung und Pegel. Das sollte man aber wissen:netzmafia.de/skripten/netze/twisted.html#t.2

netzmafia.de/skripten/telefon/index.html