Stehe auf dem Schlauch: eure Meinung zum Heimnetzwerk-Entwurf

Moinsen,

ich habe nach einigem Lesen hier und an anderen Orten viele Ideen für einen zukünftigen Netzwerkaufbau. Grundverkabelung: Router mit DSL im Keller, von dort 4 LAN-Kabel (1 x EG, 1 x Wohnzimmer, 1 x Homeoffice 1. Stock und 1 x eigenes Zimmer 1. Stock.

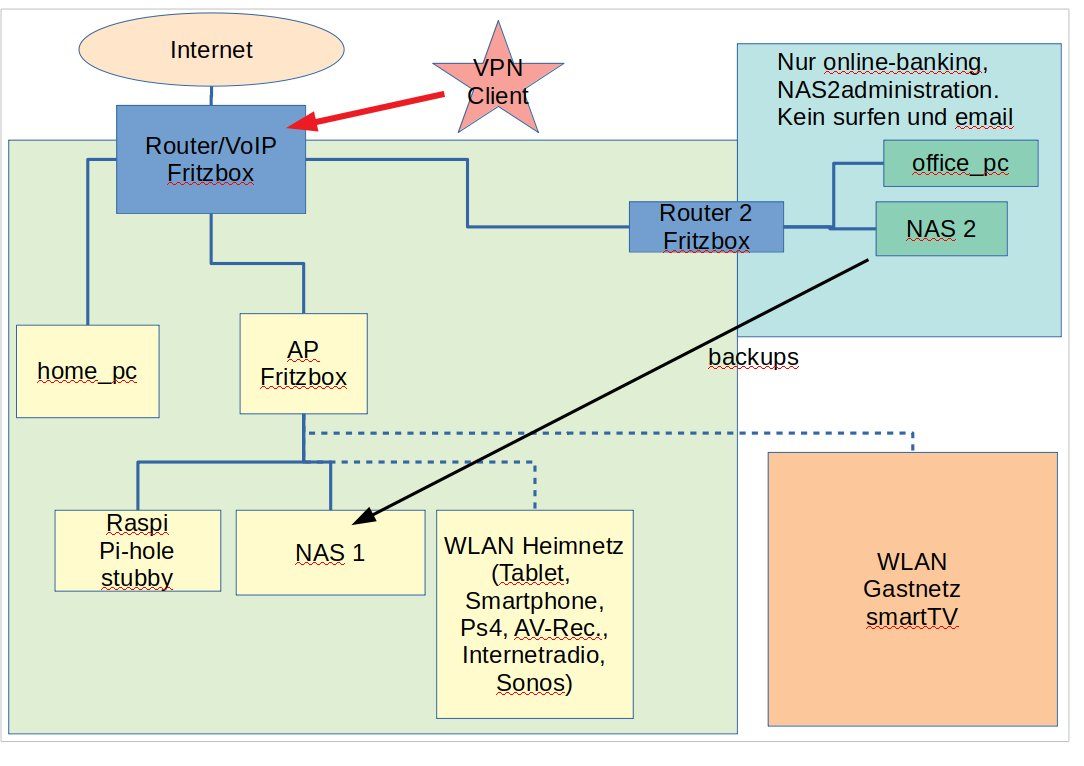

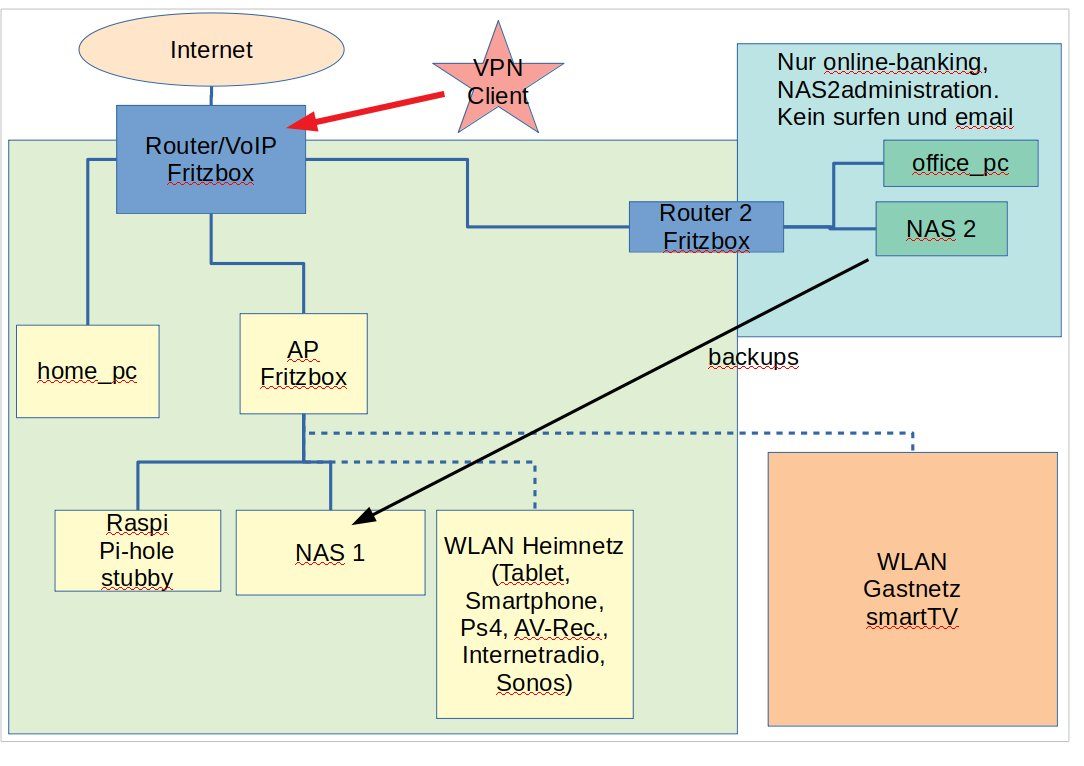

Zur Zeit sieht es netzwerktechnisch daher bei mir etwa so aus (entschuldigt die Bonbonfarben) wie im Bild "IST Routerkaskade".

Ich möchte aber

1. das Heimnetz segmentierter haben

2. die Routerkaskade gegen eine Router/Firewall Lösung mittels pfsense oder opnsense tauschen (aus diversen Gründen mit Fritzbox nicht mehr zufrieden)

3. ein abgetrenntes Netz für office / Online-Banking, ein separates Gäste-WLAN, den "Fuhrpark" im Heimnetz vom home_pc trennen

4. mittlels VPN vom smartphone (extern) auf nas zugreifen

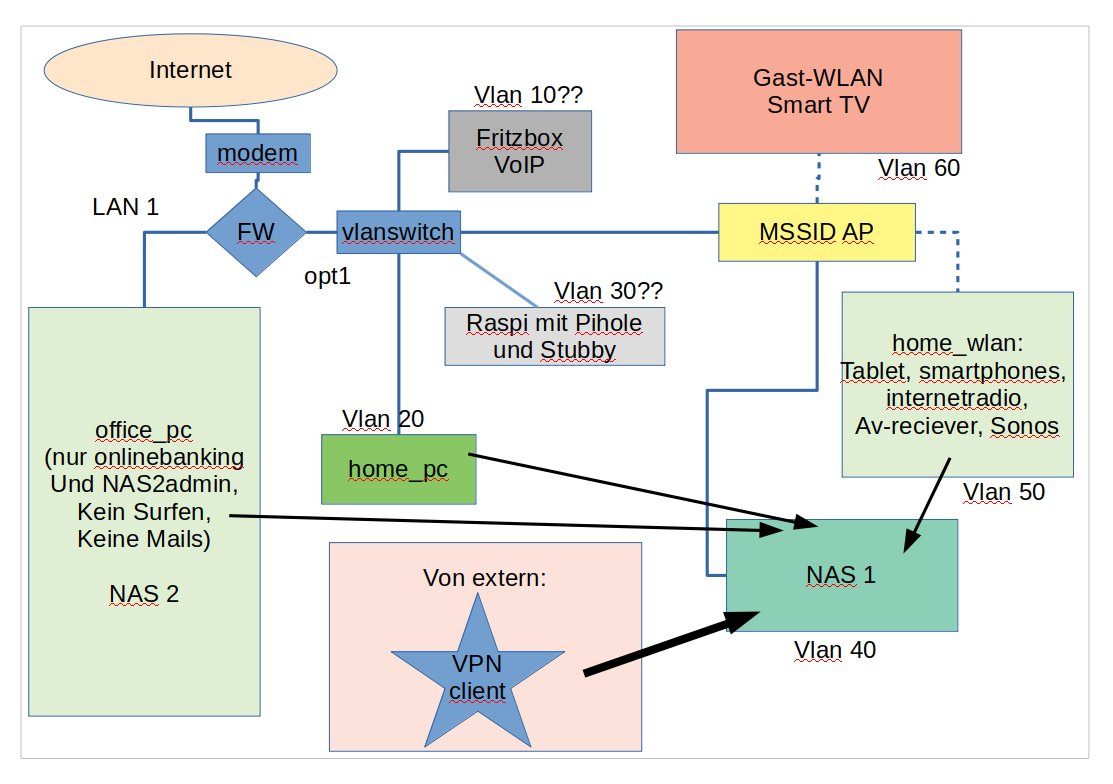

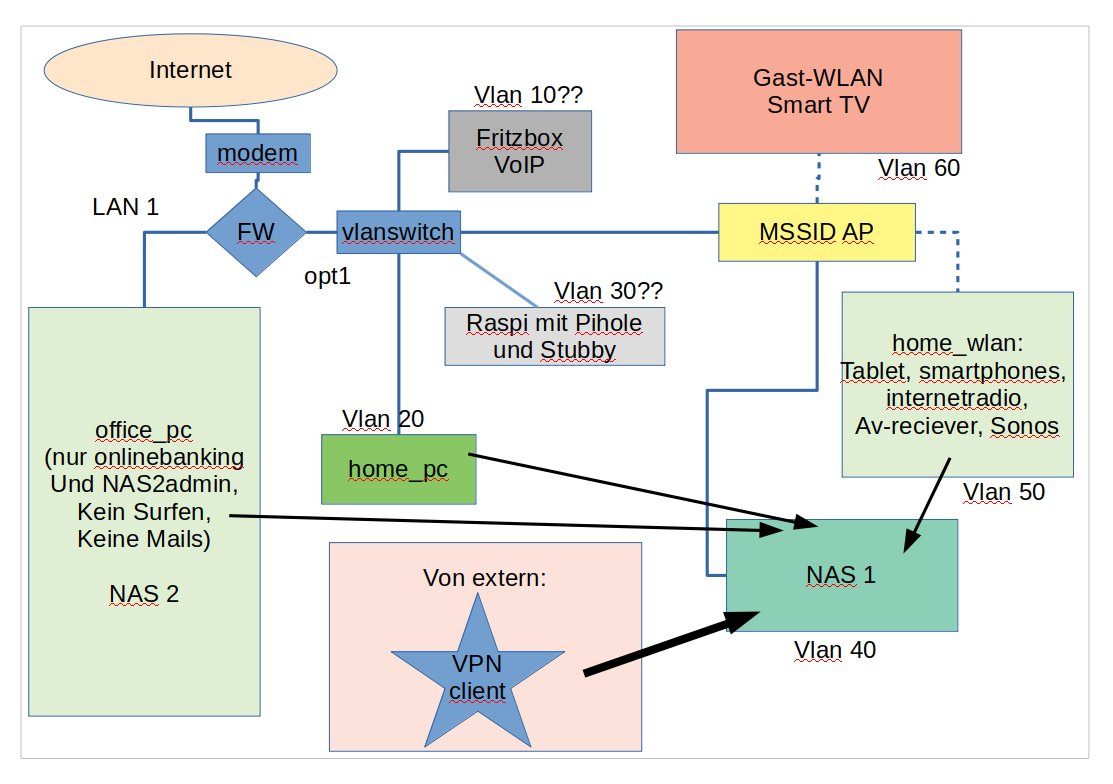

Daher habe ich einen Entwurf gemacht (Bild "NeuesNetzwerkSchema")...(vpn natürlich hier über die xxsense, nicht direkt zum nas)

Je länger ich nachdenke, desto unsicherer werde ich, ob das so stimmig ist oder ob ich vor lauter Informationen den Wald nicht mehr sehe:

Wie ihr bestimmt sofort merkt, bin ich ziemlicher Laie, was das Thema angeht...die Anleitungen hier (diverser Art von aqui) habe ich wie gesagt mehrfach gelesen, aber mir fehlt irgendwie ein feedback zu meinem Plan...viele Ideen, wenig Ahnung und Praxiswissen, denke ich zu kompliziert oder in völlig falsche Rictungen?... nehmt es also bitte nicht krumm, dass ich hier so noob-mäßig vollspamme und Danke für ein paar Meinungen und Ideen dazu!!

Grüßle

th30ther

ich habe nach einigem Lesen hier und an anderen Orten viele Ideen für einen zukünftigen Netzwerkaufbau. Grundverkabelung: Router mit DSL im Keller, von dort 4 LAN-Kabel (1 x EG, 1 x Wohnzimmer, 1 x Homeoffice 1. Stock und 1 x eigenes Zimmer 1. Stock.

Zur Zeit sieht es netzwerktechnisch daher bei mir etwa so aus (entschuldigt die Bonbonfarben) wie im Bild "IST Routerkaskade".

Ich möchte aber

1. das Heimnetz segmentierter haben

2. die Routerkaskade gegen eine Router/Firewall Lösung mittels pfsense oder opnsense tauschen (aus diversen Gründen mit Fritzbox nicht mehr zufrieden)

3. ein abgetrenntes Netz für office / Online-Banking, ein separates Gäste-WLAN, den "Fuhrpark" im Heimnetz vom home_pc trennen

4. mittlels VPN vom smartphone (extern) auf nas zugreifen

Daher habe ich einen Entwurf gemacht (Bild "NeuesNetzwerkSchema")...(vpn natürlich hier über die xxsense, nicht direkt zum nas)

Je länger ich nachdenke, desto unsicherer werde ich, ob das so stimmig ist oder ob ich vor lauter Informationen den Wald nicht mehr sehe:

- Reicht die vlan Trennung (mit dann noch anzupassenden Firewall-Regeln, omg!) zwischen Heimlan, Heimwlan, Gästewlan aus, oder ist es, wie hier einmal gelesen, grundsätzlich besser, das generelle Heimnetz schon in der xxsense vom Gästenetz zu trennen? Um dann anschließend mehrere vlans aufzuspannen...

- Ist die Segmentierung in 6 vlans übertrieben? Muss die Fritzbox für VoIP in ein eigenes vlan? Es geht hier nur um den privaten Gebrauch, auch wenn homebanking natürlich immer brisant ist...(und dafür all die Regeln eintragen, ohje, ich werd hier noch häufiger posten, sorry).

- Über den Gebrauch des Raspi hinter der xxsense: dieser soll für den gesamten Heimnetzbereich arbeiten, muss also von allen Geräten im Heimnetz als "DNS-Server" mit fester IP erreicht werden.

Wie ihr bestimmt sofort merkt, bin ich ziemlicher Laie, was das Thema angeht...die Anleitungen hier (diverser Art von aqui) habe ich wie gesagt mehrfach gelesen, aber mir fehlt irgendwie ein feedback zu meinem Plan...viele Ideen, wenig Ahnung und Praxiswissen, denke ich zu kompliziert oder in völlig falsche Rictungen?... nehmt es also bitte nicht krumm, dass ich hier so noob-mäßig vollspamme und Danke für ein paar Meinungen und Ideen dazu!!

Grüßle

th30ther

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 400433

Url: https://administrator.de/forum/stehe-auf-dem-schlauch-eure-meinung-zum-heimnetzwerk-entwurf-400433.html

Ausgedruckt am: 17.07.2025 um 08:07 Uhr

12 Kommentare

Neuester Kommentar

Hallo,

ich halte das für deutlich übertrieben.

Ich habe chaotische Stiefsöhne mit versoffenen Kumpels und arbeite als Administrator im HomeOffice. Und selbst da reichen eine Fritz!Box, eine pfSense und ein dLAN mit zusätzlichen WLAN-Adaptern völlig aus.

Das Ganze muss ja auch noch zu handlen sein und man will sich ja nicht nur mit seiner Infrastruktur beschäftigen.

Gruß,

Jörg

ich halte das für deutlich übertrieben.

Ich habe chaotische Stiefsöhne mit versoffenen Kumpels und arbeite als Administrator im HomeOffice. Und selbst da reichen eine Fritz!Box, eine pfSense und ein dLAN mit zusätzlichen WLAN-Adaptern völlig aus.

Das Ganze muss ja auch noch zu handlen sein und man will sich ja nicht nur mit seiner Infrastruktur beschäftigen.

Gruß,

Jörg

Moin ....

Sehe das zwar nicht ganz so übertrieben wie Kollege @fa-jka, aber man sollte ja auch etwas Umweltbewusstsein und einen Blick auf die Stromrechnung mit einbringen.

Ich denke für ein heimisches Netzwerk darfst du das schon etwas einfacher gestalten.

Die FB vorne weg statt dem Modem, die kann an der Stelle locker die Telefonie und das Gastnetz abfackeln.

Hinter die FB dann die FW für alles was dir schützenswert erscheint aber nur das.

Ob man zur Firewall/IDS noch nen pihole schalten muss lass ich mal offen ... das ist aus meiner Sicht eher eine Glaubensfrage.

VG

Sehe das zwar nicht ganz so übertrieben wie Kollege @fa-jka, aber man sollte ja auch etwas Umweltbewusstsein und einen Blick auf die Stromrechnung mit einbringen.

Ich denke für ein heimisches Netzwerk darfst du das schon etwas einfacher gestalten.

Die FB vorne weg statt dem Modem, die kann an der Stelle locker die Telefonie und das Gastnetz abfackeln.

Hinter die FB dann die FW für alles was dir schützenswert erscheint aber nur das.

Ob man zur Firewall/IDS noch nen pihole schalten muss lass ich mal offen ... das ist aus meiner Sicht eher eine Glaubensfrage.

VG

Hoi!

1.) dein Projekt klingt ein wenig wie aus einem Praxisübung aus einem Netzwerk Labor in der Schule, in der möglichst viele Trennungen in einem Netzwerk passieren sollen und das Ganze am Ende vom Tag auch funktionieren soll. Rein funktionell ist der beschriebene Aufbau komplett übertrieben. Wenn es dir jedoch darum geht das Thema zu erlernen und es dir (und deiner family) auch nichts ausmacht, wenn die Infrastruktur mal für Tage oder Wochen offline ist: just do it, Übung macht den Meister und wenn du das Ding von deinem aktuellen Wissensstand ohne Erfüllungsgehilfen zum Laufen bekommst, dann bist du, zumindest was VLANS angeht, Profi ;)

2.) mSSID ist mir als solche Abkürzung nicht wirklich geläufig, wenn sich dahinter jedoch virtuelle AccessPoints, wie bei Mikrotik oder Unifi verbergen brauchst du dir keine Sorgen machen solange die unterschiedlichen Netze auch unterschiedliche Passphrases haben.

Meiner Meinung nach brauchst du zwei, max. 3 segregierte Netze, nämlich: Gast und Home.

Der Grund dafür ist easy:

1.) es macht keinen Sinn das verkabelte vom nicht verkabelten (Home-) LAN zu trennen. Wenn du nicht möchtest, dass der Office PC nicht Internet surfen kann (ausgn. Online Banking) dann regelst du das über eine/mehrere eigene Filterrule(s), die nur für den Rechner gilt. Die Rules können entweder sämtliche Zugänge, ausgenommen die IPs fürs OnlineBanking sperren; es wäre auch möglich das mit einer L7-Rule durchzuführen.

2.) die NAS soll eh von überall erreichbar sein, d.h. ab ins Home-LAN damit und für den Zugriff aus dem Gäste-VLAN sperren. Zugriff für die IPs von VPN erlauben und alles ist paletti

3.) wenn dein VoIP nur aus einer DECT Basisstation besteht, ebenfalls ins Home-Netz damit. Wenn du QoS realisieren willst ist es IMO intelligenter das auf der Firewall auf L3 zu erledigen. Solltest du mehrere VoIP Telefone im Netzwerk haben würde ein VLAN zu doch Sinn machen.

Mein Rat zu deinem Projekt ist: Versteif dich in der Realisation des Projektes nicht nur auf eine Möglichkeit der Durchführung. Wenn du mehrere unterschiedliche Varianten berücksichtigst mag das am Anfang möglicherweise mehr zum Lernen und verstehen sein, macht dir aber auf lange Sicht deutlich mehr Durchblick und gibt dir mehr Möglichkeiten.

LG

Areanod

1.) dein Projekt klingt ein wenig wie aus einem Praxisübung aus einem Netzwerk Labor in der Schule, in der möglichst viele Trennungen in einem Netzwerk passieren sollen und das Ganze am Ende vom Tag auch funktionieren soll. Rein funktionell ist der beschriebene Aufbau komplett übertrieben. Wenn es dir jedoch darum geht das Thema zu erlernen und es dir (und deiner family) auch nichts ausmacht, wenn die Infrastruktur mal für Tage oder Wochen offline ist: just do it, Übung macht den Meister und wenn du das Ding von deinem aktuellen Wissensstand ohne Erfüllungsgehilfen zum Laufen bekommst, dann bist du, zumindest was VLANS angeht, Profi ;)

2.) mSSID ist mir als solche Abkürzung nicht wirklich geläufig, wenn sich dahinter jedoch virtuelle AccessPoints, wie bei Mikrotik oder Unifi verbergen brauchst du dir keine Sorgen machen solange die unterschiedlichen Netze auch unterschiedliche Passphrases haben.

Meiner Meinung nach brauchst du zwei, max. 3 segregierte Netze, nämlich: Gast und Home.

Der Grund dafür ist easy:

1.) es macht keinen Sinn das verkabelte vom nicht verkabelten (Home-) LAN zu trennen. Wenn du nicht möchtest, dass der Office PC nicht Internet surfen kann (ausgn. Online Banking) dann regelst du das über eine/mehrere eigene Filterrule(s), die nur für den Rechner gilt. Die Rules können entweder sämtliche Zugänge, ausgenommen die IPs fürs OnlineBanking sperren; es wäre auch möglich das mit einer L7-Rule durchzuführen.

2.) die NAS soll eh von überall erreichbar sein, d.h. ab ins Home-LAN damit und für den Zugriff aus dem Gäste-VLAN sperren. Zugriff für die IPs von VPN erlauben und alles ist paletti

3.) wenn dein VoIP nur aus einer DECT Basisstation besteht, ebenfalls ins Home-Netz damit. Wenn du QoS realisieren willst ist es IMO intelligenter das auf der Firewall auf L3 zu erledigen. Solltest du mehrere VoIP Telefone im Netzwerk haben würde ein VLAN zu doch Sinn machen.

Mein Rat zu deinem Projekt ist: Versteif dich in der Realisation des Projektes nicht nur auf eine Möglichkeit der Durchführung. Wenn du mehrere unterschiedliche Varianten berücksichtigst mag das am Anfang möglicherweise mehr zum Lernen und verstehen sein, macht dir aber auf lange Sicht deutlich mehr Durchblick und gibt dir mehr Möglichkeiten.

LG

Areanod

mit versoffenen Kumpels und arbeite als Administrator im HomeOffice.

Na ja für die versoffenen Kumpels sollte man aber schon ein extra Segment vorsehen (Gastnetz) damit die dein Heim NAS in Ruhe lassen Grundsätzlich ist eine Segmentierung wie der TO es vorhat aber nicht falsch und der richtige Weg.

Sowas wie Gastnetze, Hausautomation usw. sollte man schon sicher trennen.

Anregungen gibts dazu wie immer hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Kleiner 20 Euro VLAN Switch und 20 Euro VLAN Router kann also nicht schaden und halten den finanziellen Aufwand in Grenzen...

Router Fritzbox lasse ich vor der xxsense für Voip

Das müsstest du nicht. Du kannst die FB als VoIP Server auch im internen LAN betreiben wenn du eine Router Kaskade mit doppeltem NAT vermeiden willst. Technisch ist so eine doppelte NAT Kaskade nicht die allerbeste Lösung geht aber auch.Bedeutet dann aber auch das du ein reines extra NUR Modem (kein Router) nochmal für die pfSense beschaffen musst:

reichelt.de/adsl2-ethernet-modem-annex-b-und-j-d-link-dsl321bv2- ...

bzw. VDSL:

amazon.de/DrayTek-Vigor-Supervectoring-Annex-B-AT-CH/dp/B07KM8LH ...

Siehe auch hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Beides ist möglich und machbar.

Moin ..

Nur als Hinweis: Die pfSense geht hinter der Fritzbox latürnich auch ohne NAT und stattdessen mit Routing.

VG

Zitat von @aqui:

Bedeutet dann aber auch das du ein reines extra NUR Modem (kein Router) nochmal für die pfSense beschaffen musst:

Router Fritzbox lasse ich vor der xxsense für Voip

Das müsstest du nicht. Du kannst die FB als VoIP Server auch im internen LAN betreiben wenn du eine Router Kaskade mit doppeltem NAT vermeiden willst. Technisch ist so eine doppelte NAT Kaskade nicht die allerbeste Lösung geht aber auch.Bedeutet dann aber auch das du ein reines extra NUR Modem (kein Router) nochmal für die pfSense beschaffen musst:

Nur als Hinweis: Die pfSense geht hinter der Fritzbox latürnich auch ohne NAT und stattdessen mit Routing.

VG

Zitat von @the.other:

ps:@ashnod wenn die pf das kann gehe ich jetzt mal stumpf davon aus, dass die opnsense das auch kann, oder?

ps:@ashnod wenn die pf das kann gehe ich jetzt mal stumpf davon aus, dass die opnsense das auch kann, oder?

Jupp, die meisten Gerätschaften oder Anwendungen lassen es zu NAT abzuschalten .... selbst der Fritze lässt das unter bestimmten Bedingungen zu ...

Ist eher die Ausnahme das sich NAT gar nicht abschalten lässt.

VG

warum ist doppelt NAT technisch eher unvorteilhaft?

Denk mal etwas selber nach... Der IP Header muss mit jedem NAT Durchlauf komplett umgeschrieben werden. Das kostet massiv Performance und die mickrigen SoC Chips auf einfachen Consumer Systemen sind damit häufig überfordert. Zudem ist es ja sinnfrei die IP 2mal umzuschreiben.

Desweiteren schafft das massiv Probleme wenn man von außen zugreifen muss (VPN etc.)

Führt zu weit hier alles aufzuzählen. Besser ist also immer das so weit wie möglich zu vermeiden !