VLAN-Konfiguration LANCOM - Aruba InstantOn

Hallo, ich komme eigentlich aus der Webentwicklung und scheitere deshalb kläglich

Ich versuche aktuell ein Netzwerk auf einer Büroetage sinnvoll zu segmentieren. Es gibt mehrere Bereiche, die voneinander getrennt werden können und so möchte ich etwa VoIP, Workstations, Zentrale mit eigenen VLAN's abbilden.

Mein aktuelles Zielbild wäre:

VLAN 1 - Standard

VLAN 11 - Management

VLAN 20 - Workstations

VLAN 30 - VoIP

VLAN 40 - Technik

Die Hardware setzt sich aus einem LANCOM 1803VA-4G als Router und einen Aruba InstantOn 1930 Layer 2+ Switch (Cloud-Managed) zusammen. Die Arbeitsplätze sollen später per Daisy-Chaining über Yealink-Telefone ins Netzwerk gespeist werden, d.h. ist für VoIP wohl auf jeden Fall Tagged wichtig, damit Telefon und PC in seperate VLANs können.

Im Hinblick auf die Adressvergabe stelle ich mir folgendes vor:

VLAN 1 172.25.1.1 255.255.255.0

VLAN 11 172.25.11.1

VLAN 20 172.25.20.1

etc.

Am Switch habe ich deshalb die VLAN's entsprechend angelegt. Aus VLAN1 habe ich alle anderweitig vergebenen Ports entfernt. In VLAN 40 habe ich z.B. Port 17 und 19 als Untagged gesetzt.

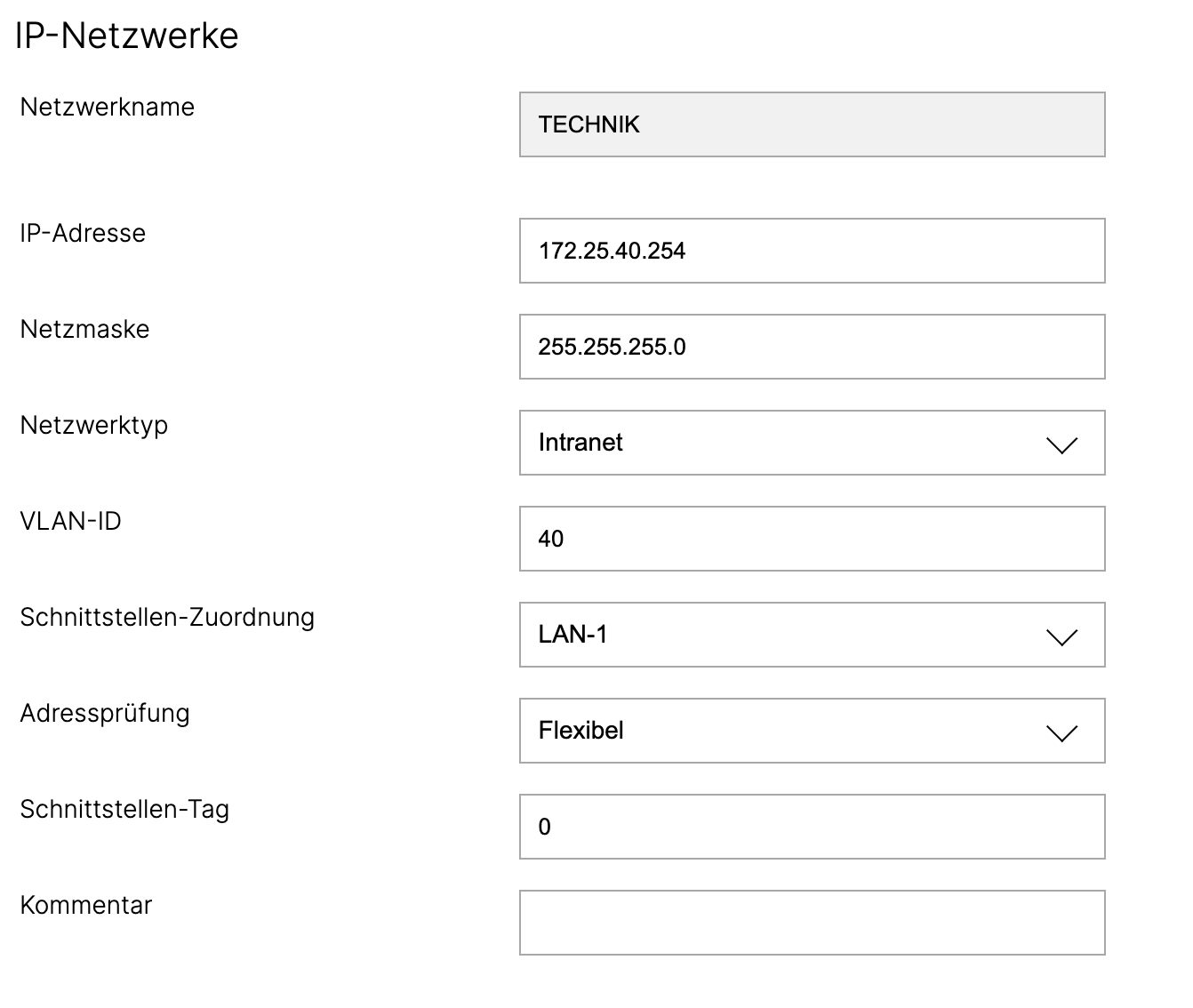

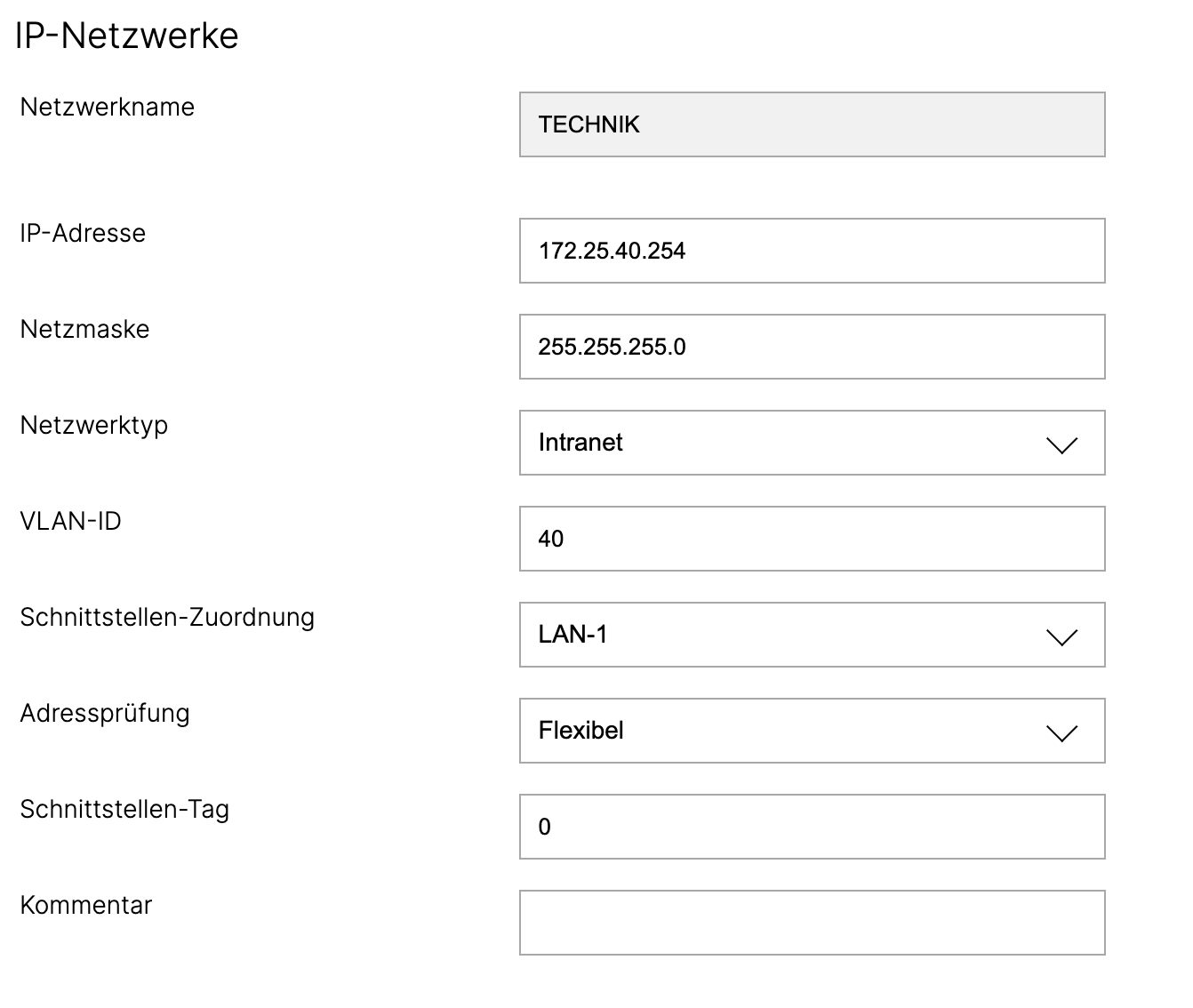

Soweit so gut, am LANCOM scheint es als würde man das VLAN-Modul nicht brauchen - so war mein Eindruck aus anderen Threads. Was wohl konfiguriert werden müsste, wären wohl unter IPv4 > Allgemein > IP-Netzwerke. Dort habe ich die Netze entsprechend angelegt und die VLAN-IDs vergeben.

Sobald ich einen Port am Switch nun dem VLAN hinzufüge, wird kein IP-Adresse bezogen. Deshalb habe ich im LANCOM für das entsprechende Netzwerk einen DHCP-Server aktiviert.

Adressraum 172.25.40.1 - 272.25.40.254

Netzmaske 255.255.255.0

Broadcast 172.25.40.255

Standard-Gateway 172.25.40.254 (! die IP-Adresse des Routers ist 172.25.56.254)

Der Rechner bezieht nun wie gewünscht eine IP-Adresse dieses DHCP-Servers, während alle anderen Geräte in anderen Netzen den Standard-DHCP und Adressraum nutzen. Allerdings ist kein Zugriff auf das Internet möglich.

Der Schnittstellen-Tag ist bei allen Netzwerken auf 0 gesetzt. Firewall testweise schon komplett deaktiviert.

Woran könnte das liegen? Denke ich grundlegend falsch?

Ich versuche aktuell ein Netzwerk auf einer Büroetage sinnvoll zu segmentieren. Es gibt mehrere Bereiche, die voneinander getrennt werden können und so möchte ich etwa VoIP, Workstations, Zentrale mit eigenen VLAN's abbilden.

Mein aktuelles Zielbild wäre:

VLAN 1 - Standard

VLAN 11 - Management

VLAN 20 - Workstations

VLAN 30 - VoIP

VLAN 40 - Technik

Die Hardware setzt sich aus einem LANCOM 1803VA-4G als Router und einen Aruba InstantOn 1930 Layer 2+ Switch (Cloud-Managed) zusammen. Die Arbeitsplätze sollen später per Daisy-Chaining über Yealink-Telefone ins Netzwerk gespeist werden, d.h. ist für VoIP wohl auf jeden Fall Tagged wichtig, damit Telefon und PC in seperate VLANs können.

Im Hinblick auf die Adressvergabe stelle ich mir folgendes vor:

VLAN 1 172.25.1.1 255.255.255.0

VLAN 11 172.25.11.1

VLAN 20 172.25.20.1

etc.

Am Switch habe ich deshalb die VLAN's entsprechend angelegt. Aus VLAN1 habe ich alle anderweitig vergebenen Ports entfernt. In VLAN 40 habe ich z.B. Port 17 und 19 als Untagged gesetzt.

Soweit so gut, am LANCOM scheint es als würde man das VLAN-Modul nicht brauchen - so war mein Eindruck aus anderen Threads. Was wohl konfiguriert werden müsste, wären wohl unter IPv4 > Allgemein > IP-Netzwerke. Dort habe ich die Netze entsprechend angelegt und die VLAN-IDs vergeben.

Sobald ich einen Port am Switch nun dem VLAN hinzufüge, wird kein IP-Adresse bezogen. Deshalb habe ich im LANCOM für das entsprechende Netzwerk einen DHCP-Server aktiviert.

Adressraum 172.25.40.1 - 272.25.40.254

Netzmaske 255.255.255.0

Broadcast 172.25.40.255

Standard-Gateway 172.25.40.254 (! die IP-Adresse des Routers ist 172.25.56.254)

Der Rechner bezieht nun wie gewünscht eine IP-Adresse dieses DHCP-Servers, während alle anderen Geräte in anderen Netzen den Standard-DHCP und Adressraum nutzen. Allerdings ist kein Zugriff auf das Internet möglich.

Der Schnittstellen-Tag ist bei allen Netzwerken auf 0 gesetzt. Firewall testweise schon komplett deaktiviert.

Woran könnte das liegen? Denke ich grundlegend falsch?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 5840382562

Url: https://administrator.de/forum/vlan-konfiguration-lancom-aruba-instanton-5840382562.html

Ausgedruckt am: 26.07.2025 um 08:07 Uhr

6 Kommentare

Neuester Kommentar

Standard-Gateway 172.25.40.254 (! die IP-Adresse des Routers ist 172.25.56.254)

Was möchtest du damit mitteilen?Wenn du 172.23.56.254 geschrieben hättest, wüsste ich, was du meinst. Dass ist ein falsch konfigurierter Router, der ein Schnittstelle ohne IP-Konfiguration und mit DHCP-Server auf "automatisch". Vermutlich hast du für das IP-Netz für VLAN-Tag 0 nicht konfiguriert oder zugeordnet. (wichtig bei inaktivem VLAN-Modul für den untagged-Betrieb, bei aktiviertem VLAN-Modul müsste es Tag 1 sein für den untagged-Betrieb).

Ich würde aktuell behaupten, dass du eine fehlerhafte Switch-Konfiguration hast. Was genau, keine Ahnung.

Der Router ist im VLAN-Betrieb ohne VLAN-Modul eigentlich sehr einfach. VLAN-Tag eintragen, fertig.

Das mit den Telefonen ist auch eine Switch-Sache, hier muss dann das Voice-VLAN konfiguriert und LLDP-MED verfügbar sein.

Intranet 172.23.56.254 VLAN0

Das ist Blödsinn, denn ein VLAN mit der ID "0" sieht der 802.1q VLAN Standard nicht vor! Vergiss diesen Unsinn.Die grundlegenden Konfig Schritte für eine VLAN Segmentierung mit einem "one armed Router" (oder Firewall) werden dir hier inkl. Switch Konfigs erklärt:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Idealerweise bindet man den Switch und Router auch mit einem LACP LAG an um einerseits Redundanz zu haben und andererweits eine größere Bandbreite beim Routing der lokalen LANs was in einem Firmennetz ja nicht ganz unwichtig ist!

Wenn es das denn nun war bitte deinen Thread dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

mit Vlan-Tag 0 (ja, das ist das standardmäßig im Router angelegte und wurde zum Testen nicht rausgenommen

Ist dennoch unsinnig weil ein VLAN Tag "0" nicht definiert ist im 802.1q Standard. Du hast dich vermutlich laienhaft ausgedrückt und meinst damit ein Ethernet Paket was keinen 802.1q VLAN Header und damit auch generell keinen VLAN Tag hat, also UNgetagged ist. Damit hat es dann ebenso keinen VLAN Tag mit dem Wert "0" den es aus o.g. Gründen auch nicht geben darf.Das sind alles Frames die aus dem sog. Default oder Native VLAN (PVID) kommen, sprich also einen stinknormalen Access VLAN ohne einen VLAN Tag.

Die VLAN Schnellschulung klärt diesen Sachverhalt und lesen hilft!

Fazit:

Es bleibt dabei, es gibt keinen "VLAN 0" Tag.