VLAN mit Cisco SG350 und FritzBox funktioniert nicht

Hallo zusammen,

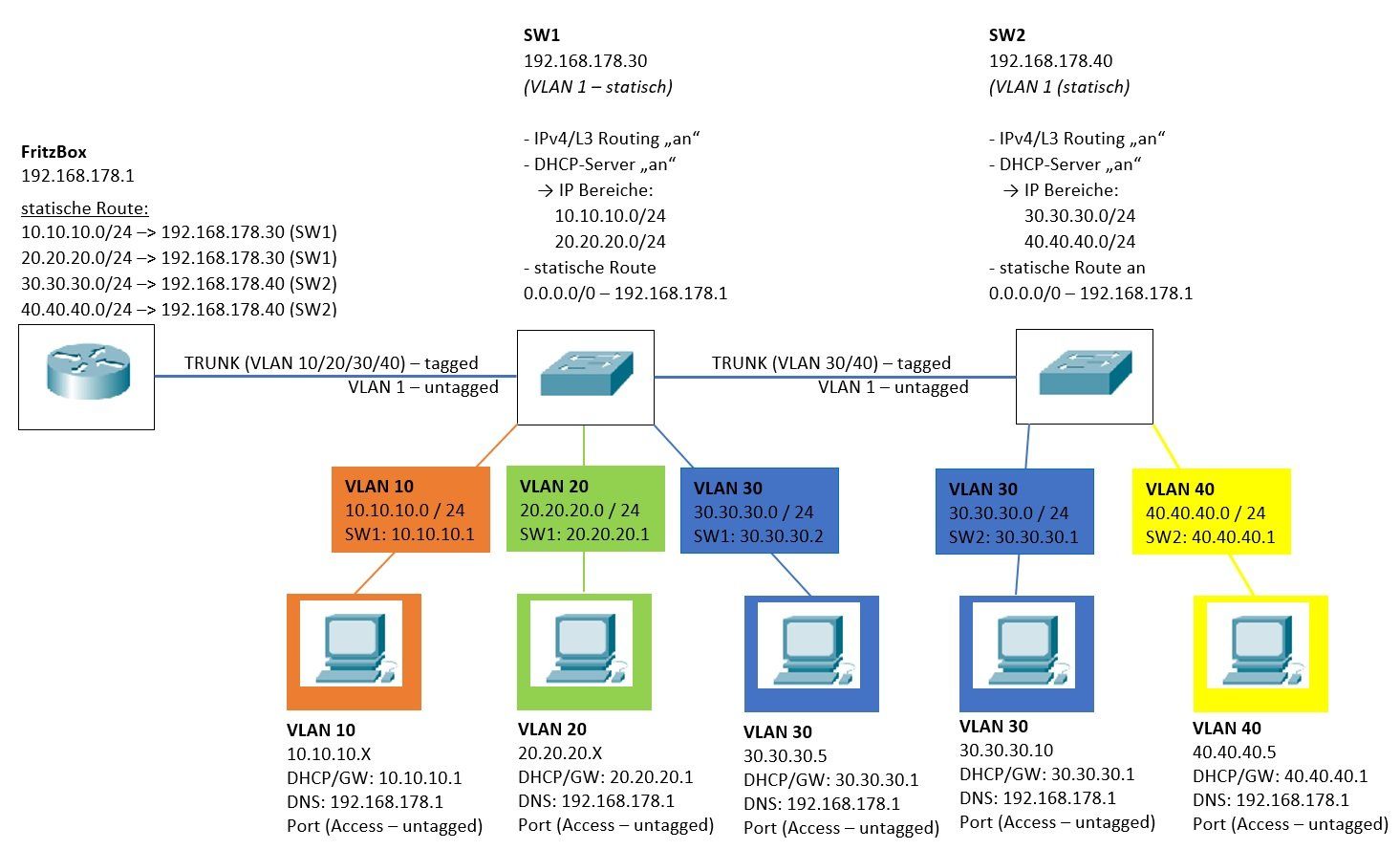

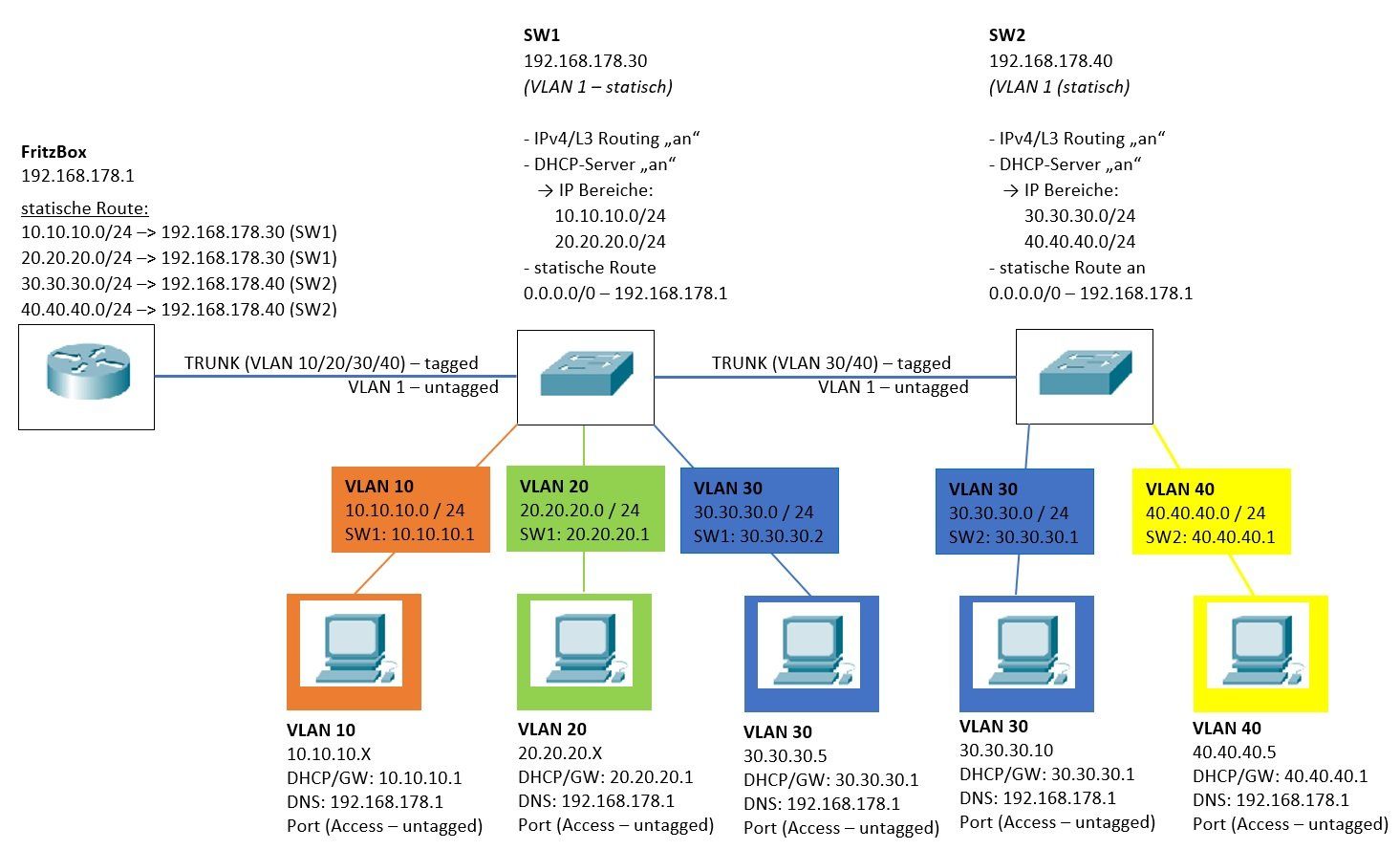

gerne würde ich mein Netzwerk, wie im angehängten Bild dargestellt, einteilen. Da ich nicht 100%ig weiß, ob meine geplanten Einstellungen (s. Bild) korrekt sind, habe ich von einem Rechner im default VLAN 1 am Switch 1 ein VLAN 10 erzeugt und alle dazugehörigen Einstellungen an FritzBox, Switch 1 sowie einem Rechner in VLAN 10 vorgenommen (s. Bild). Der Rechner im VLAN 10 bekommt automatisch die korrekte IP Adresse (10.10.10.x). Jedoch komme ich damit nicht ins Internet. Alle Rechner vom default VLAN 1 kommen ins Internet.

Irgendwo ist ein Fehler, sonst würde es ja funktionieren. Liegt wohl an meinen bescheidenen Kenntnissen Ihr seid meine letzte Hoffnung !!

Ihr seid meine letzte Hoffnung !!

gerne würde ich mein Netzwerk, wie im angehängten Bild dargestellt, einteilen. Da ich nicht 100%ig weiß, ob meine geplanten Einstellungen (s. Bild) korrekt sind, habe ich von einem Rechner im default VLAN 1 am Switch 1 ein VLAN 10 erzeugt und alle dazugehörigen Einstellungen an FritzBox, Switch 1 sowie einem Rechner in VLAN 10 vorgenommen (s. Bild). Der Rechner im VLAN 10 bekommt automatisch die korrekte IP Adresse (10.10.10.x). Jedoch komme ich damit nicht ins Internet. Alle Rechner vom default VLAN 1 kommen ins Internet.

Irgendwo ist ein Fehler, sonst würde es ja funktionieren. Liegt wohl an meinen bescheidenen Kenntnissen

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 564829

Url: https://administrator.de/forum/vlan-mit-cisco-sg350-und-fritzbox-funktioniert-nicht-564829.html

Ausgedruckt am: 29.07.2025 um 00:07 Uhr

12 Kommentare

Neuester Kommentar

Hallo,

Gruß,

Peter

Zitat von @Cromon:

Irgendwo ist ein Fehler, sonst würde es ja funktionieren. Liegt wohl an meinen bescheidenen Kenntnissen Ihr seid meine letzte Hoffnung !!

Ihr seid meine letzte Hoffnung !!

Bedenke, eine FritzBox kennt keine VLANs.Irgendwo ist ein Fehler, sonst würde es ja funktionieren. Liegt wohl an meinen bescheidenen Kenntnissen

Gruß,

Peter

Hallo,

du hast einen DHCP Helper konfiguriert für die betreffenden VLAN´s? Welches Gateway verteilst du im 10.10.10.x Netz? Sollte 10.10.10.1 sein. DNS entweder deine Fritzbox, DC oder QuadNine, QuadOne nutzen. VLAN 30 und VLAN40 würde ich auch am ersten Switch Terminieren 1 Riuting Punkt im gesamten Netz und macht die Fehlersuche einfacherer.

Poste bitte auch mal ein ipconfig von dem betreffenden Client in VLAN10.

Gruß

Niklas

du hast einen DHCP Helper konfiguriert für die betreffenden VLAN´s? Welches Gateway verteilst du im 10.10.10.x Netz? Sollte 10.10.10.1 sein. DNS entweder deine Fritzbox, DC oder QuadNine, QuadOne nutzen. VLAN 30 und VLAN40 würde ich auch am ersten Switch Terminieren 1 Riuting Punkt im gesamten Netz und macht die Fehlersuche einfacherer.

Poste bitte auch mal ein ipconfig von dem betreffenden Client in VLAN10.

Gruß

Niklas

Einer der beiden SG Switche sollte das Routing übernehmen. (IP Routing aktiviert) Beim Rest aus !

Dafür braucht dieser aber im VLAN auch IP's, der SG hat dann automatisch die passenden Routen zu den jeweiligen Netzen.

Durch ACL den Zugriff gegenseitig blockieren.

DNS = Firtzbox oder QuadNine etc.

Gateway = IP des SG im jeweiligen VLAN

Die Fritzbox in ein Isoliertes VLAN packen. (1 ist auch OK) und nur über einen Access Port (untagged VLAN1) übertragen (mit dem rest kann die Fritte nichts anfangen)

Fritzbox Routen geben -> Next Hop ist dann der SG im gleichen VLAN (1)

Ganz wichtig bitte nur im Private bereich IP's vergeben.

de.wikipedia.org/wiki/Private_IP-Adresse

Dafür braucht dieser aber im VLAN auch IP's, der SG hat dann automatisch die passenden Routen zu den jeweiligen Netzen.

Durch ACL den Zugriff gegenseitig blockieren.

DNS = Firtzbox oder QuadNine etc.

Gateway = IP des SG im jeweiligen VLAN

Die Fritzbox in ein Isoliertes VLAN packen. (1 ist auch OK) und nur über einen Access Port (untagged VLAN1) übertragen (mit dem rest kann die Fritte nichts anfangen)

Fritzbox Routen geben -> Next Hop ist dann der SG im gleichen VLAN (1)

Ganz wichtig bitte nur im Private bereich IP's vergeben.

de.wikipedia.org/wiki/Private_IP-Adresse

Irgendwo ist ein Fehler, sonst würde es ja funktionieren.

Ja, liegt mit 99%iger Sicherheit am fehlenden Wissen und der falschen Konfiguration auf deiner Seite. Allein schon die Tatsache das FritzBoxen als billige Consumer Router keinerlei VLAN Funktion haben wissen auch Laien mittlerweile.Hier findest du ein wasserdichtes Tutorial inklusive bunten Bildern für Anfänger. Einfach abtippen (oder abklicken) und dann funktioniert das auch auf Anhieb !

Verständnissproblem Routing mit SG300-28

Das entspricht exakt dem Design was du da anstrebst und was auch generell richtig ist für eine Segmentierung.

Wichtig ist das nur der Switch an der FritzBox Layer 3 aktiv hat (Routing). Der andere rennt nur als einfacher Layer 2 Switch. Da hätte es übrigens auch ein SD220 oder SG250 getan.

Mit der FritzBox kann man kein VLAN Routing machen weil hinreichend bekannt ist das die FritzBox keinerlei VLAN Funktionen supportet !! Ist hier aber auch nicht erforderlich, da du mit dem Switch routen kannst. (Siehe Tutorial oben !)

Zum Rest ist oben ja schon alles gesagt.

Bitte nicht jedem mit Einzelthreads antworten. Der Übersichtlichkeit hilft das weniger...

Kann man auch intelligent mit einem @ vor dem Usernamen zusammenfassen.

Wie gesagt. Halte dich an das hiesige Layer 3 Tutorial was die Einrichtung ja explizit beschreibt.

Du gehst so vor das du...

Deine falsche und nicht Standard konforme IP Adressierung mit nicht RFC 1918 konformen IP Adressen solltest du vergessen und nur IPs aus dem RFC 1918 Bereich verwenden. Z.B.:

10.1.1.0 /24 = VLAN 1 (Management)

10.10.1.0 /24 = VLAN 10

10.20.1.0 /24 = VLAN 20

10.30.1.0 /24 = VLAN 30

10.40.1.0 /24 = VLAN 40 (Home Office)

An den IP Interfaces des routenden Switches 1 kommt dann an alle VLAN Interfaces außer deinem HO VLAN und Managment die Access Liste:

DENY ip any 10.40.1.0 0.0.0.255

PERMIT ip any any

Damit kann dann niemand mehr aus den anderen VLANs dein HO VLAN erreichen.

Kann man auch intelligent mit einem @ vor dem Usernamen zusammenfassen.

Möchte meinen HomeOffice Anschluss vom restlichen Netz trennen und den Zugang anderen Clients über ACL blocken.

Das ist auch sehr sinnvoll !Wie gesagt. Halte dich an das hiesige Layer 3 Tutorial was die Einrichtung ja explizit beschreibt.

Du gehst so vor das du...

- das zuerst inklusive Layer 3 auf dem Switch einrichtest der direkt mit der FB verbunden ist wie es im obigen Tutorial steht. Eins der VLANs ist dann dein Home Office VLAN.

- Dann testest du Routing und Connectivity zur FritzBox und Internet aus allen VLANs

- Dann schliesst du über einen Tagged Uplink den 2ten Switch an der rein nur im Layer 2 Mode arbeitet also keine IP Adressen in den VLANs bekommt mit Ausnahme des Management VLANs zum administrieren.

- Auch hier wieder die Verbindungen lokal, FB und Internet testen.

- Klappt das alles kommen die Access Listen die dein Home Office VLAN vom Rest abtrennen.

Deine falsche und nicht Standard konforme IP Adressierung mit nicht RFC 1918 konformen IP Adressen solltest du vergessen und nur IPs aus dem RFC 1918 Bereich verwenden. Z.B.:

10.1.1.0 /24 = VLAN 1 (Management)

10.10.1.0 /24 = VLAN 10

10.20.1.0 /24 = VLAN 20

10.30.1.0 /24 = VLAN 30

10.40.1.0 /24 = VLAN 40 (Home Office)

An den IP Interfaces des routenden Switches 1 kommt dann an alle VLAN Interfaces außer deinem HO VLAN und Managment die Access Liste:

DENY ip any 10.40.1.0 0.0.0.255

PERMIT ip any any

Damit kann dann niemand mehr aus den anderen VLANs dein HO VLAN erreichen.