VoIP RTP Packages durch VPN

Hallo Forum, ich bin nun seit 2 Tagen auf der Suche nach einer Lösung für mein Problem und bin aber auch in diversen Beiträgen hier im Forum nicht fündig geworden.

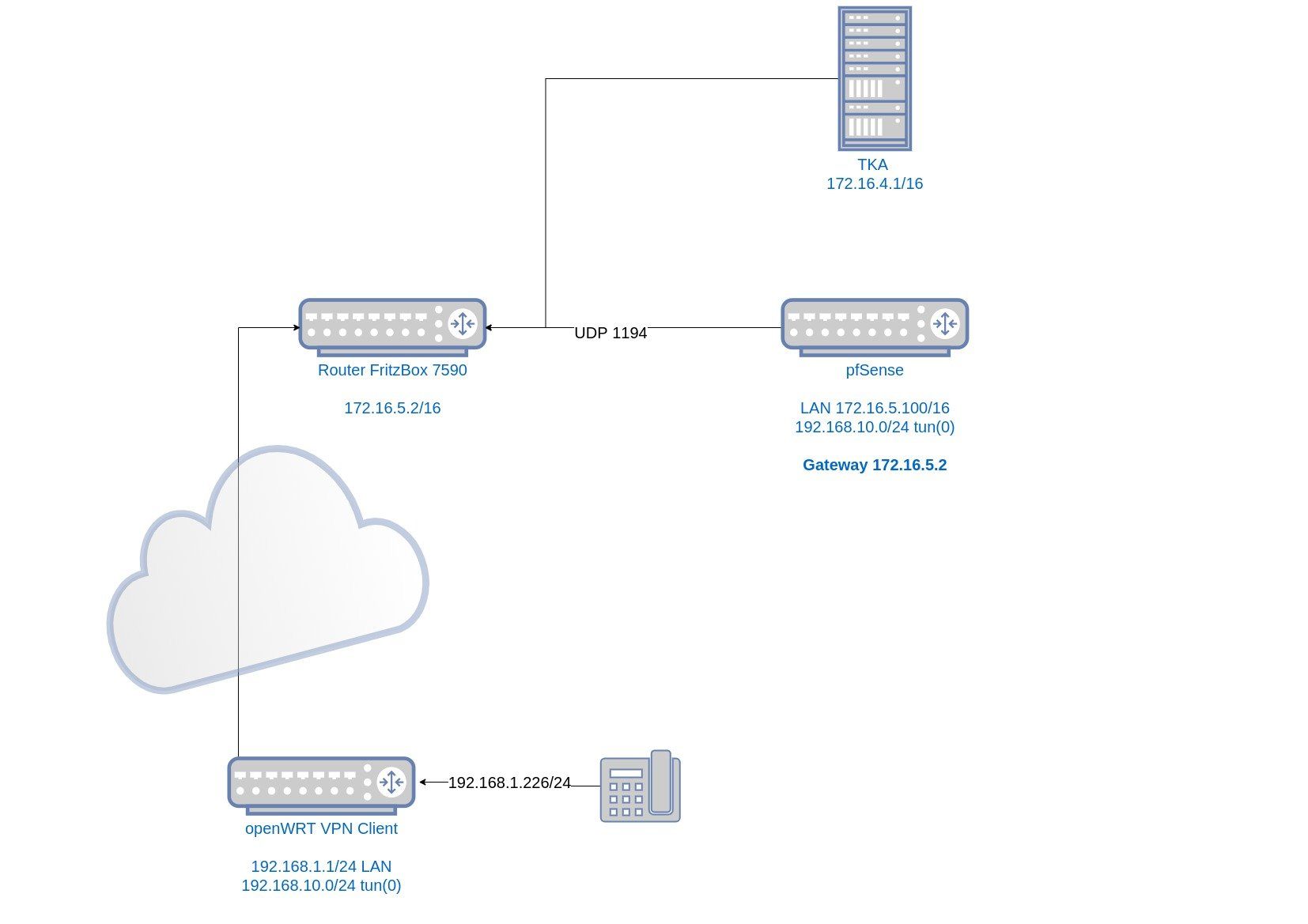

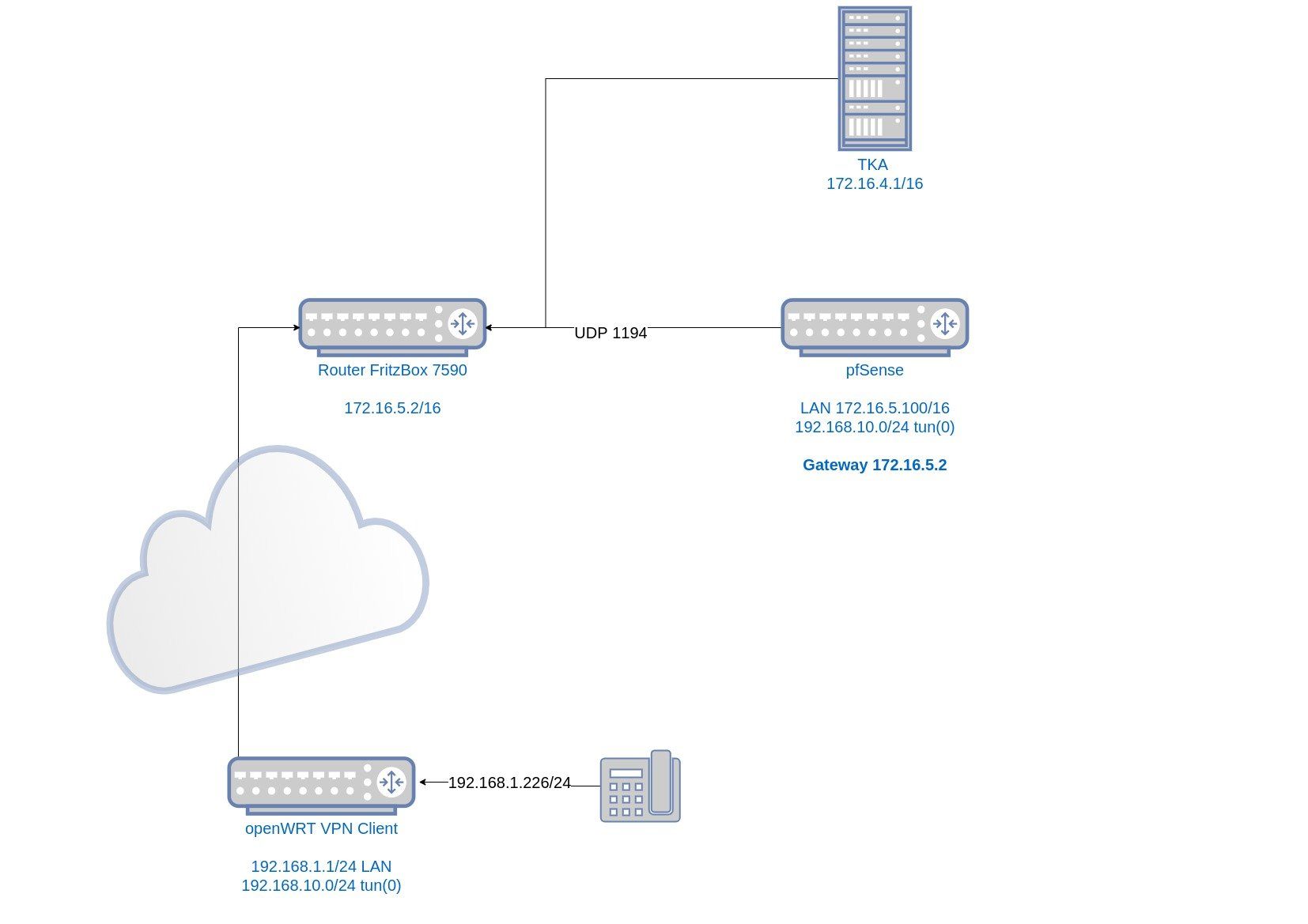

Folgendes Setup:

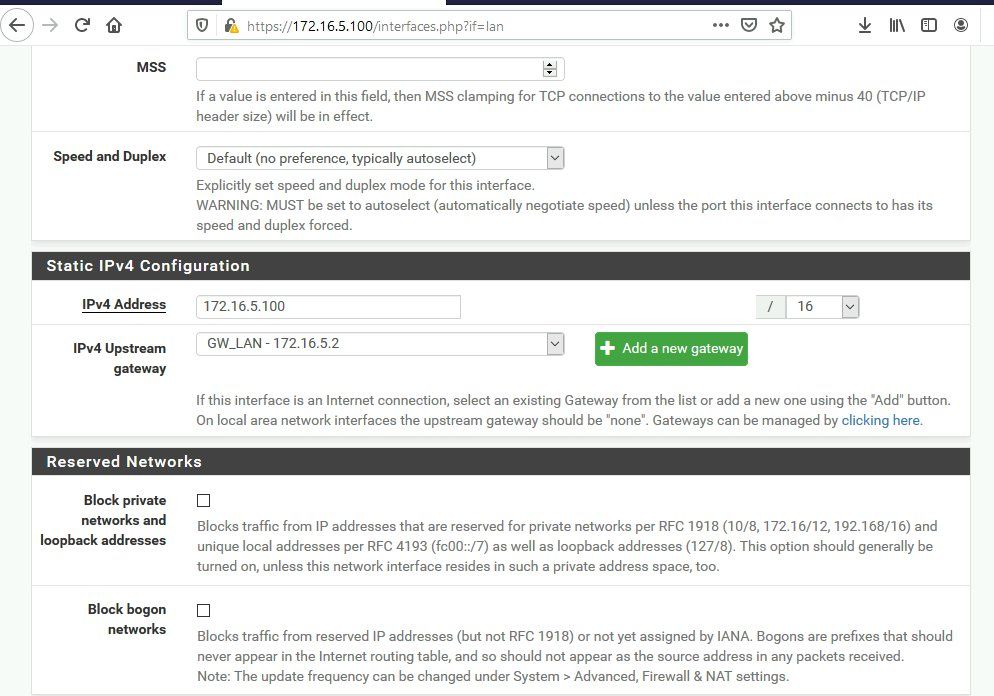

Die pfSense ist aktuell noch auf dem LAN Interface als Netzwerkclient hinter der FritzBox 7590 angeschlossen. Die pfSense dient aktuell nur als OpenVPN Server.

Auf der anderen Seite gibt es einen Router (TP-LINK) mit OpenWRT. Dieser baut eine Verbindung zum OpenVPN Server auf. Als Serveradresse hat der TP-Link die öffentliche IPv4 (Fest) der FrtizBox eingetragen. Über das Forwarding klappt die VPN Verbindung.

Ebenfalls am Switch auf der TP-Link Seite ist ein IP-Telefon und ein Client. Vom Client aus kann ich auf alle Ressourcen des 172.16.0.0/16 Netz zugreifen. Kein Problem.

Das Telefon ist so konfiguriert, dass als Gateway die 172.16.4.1 eingetragen ist. Somit findet das Telefon über den VPN Tunnel seine Analge. Das klappt.

Leider habe ich nun das typische Problem, dass die RTP-Pakete unterwegs verloren gehen.

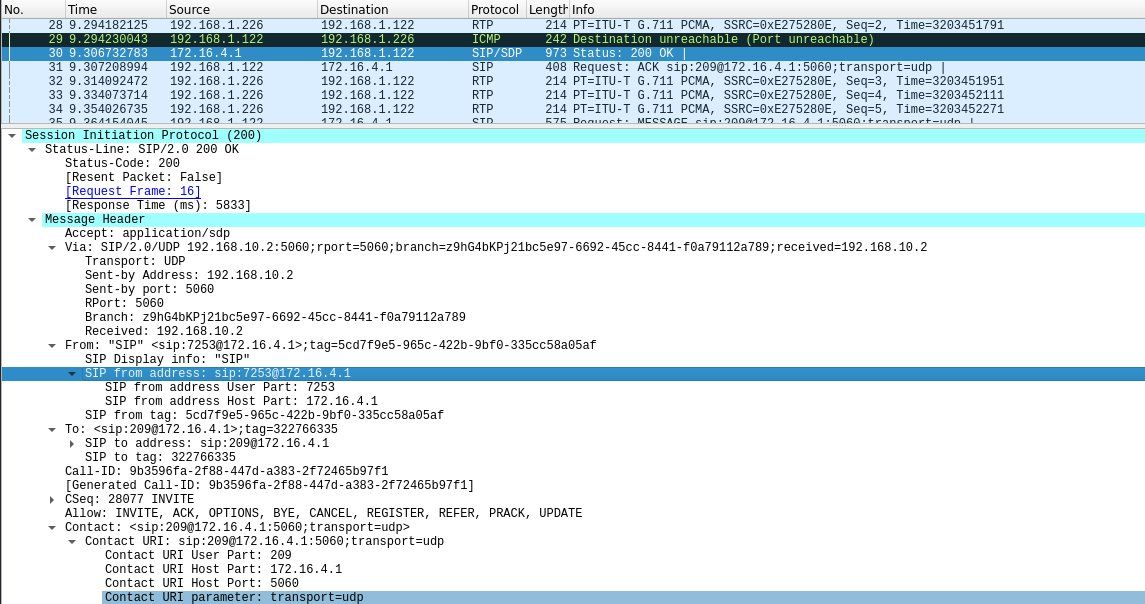

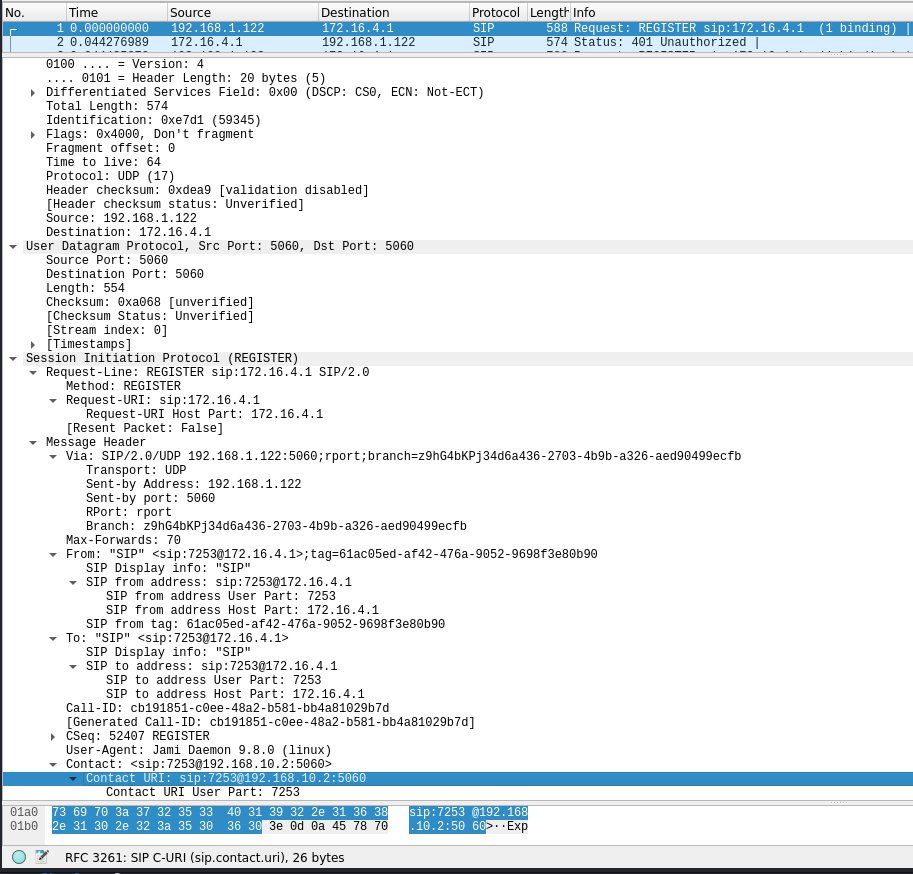

Ich habe mit tcpdump auf der TP-Link Seite bereits einen trace gemacht. Hier sehe ich, dass die 192.168.1.226 (Telefon) mit der Anlage 172.16.4.1 spricht. Die SIP Kommunikation klappt auch. Das Telefon klingelt bei Anruf und ich kann raus rufen. Das funktioniert. Nur nach dem Abnehmen höre ich nichts.

Ich bin leider kein VoIP Experte und hoffe auf die ein oder andere Idee, wie ich das ganze Problem lösen kann. Kann es sein, dass die TKA das Telefon im entfernten Netz (192.168.1.226/24) erreichen muss? Fehlt evtl. eine Route?

Mein Telefon auf der TP-Link Seite ist ein Unify OpenStage 40.

Jede Hilfe kann ich gerade wirklich gut gebrauchen! DANKE!

Folgendes Setup:

Die pfSense ist aktuell noch auf dem LAN Interface als Netzwerkclient hinter der FritzBox 7590 angeschlossen. Die pfSense dient aktuell nur als OpenVPN Server.

Auf der anderen Seite gibt es einen Router (TP-LINK) mit OpenWRT. Dieser baut eine Verbindung zum OpenVPN Server auf. Als Serveradresse hat der TP-Link die öffentliche IPv4 (Fest) der FrtizBox eingetragen. Über das Forwarding klappt die VPN Verbindung.

Ebenfalls am Switch auf der TP-Link Seite ist ein IP-Telefon und ein Client. Vom Client aus kann ich auf alle Ressourcen des 172.16.0.0/16 Netz zugreifen. Kein Problem.

Das Telefon ist so konfiguriert, dass als Gateway die 172.16.4.1 eingetragen ist. Somit findet das Telefon über den VPN Tunnel seine Analge. Das klappt.

Leider habe ich nun das typische Problem, dass die RTP-Pakete unterwegs verloren gehen.

Ich habe mit tcpdump auf der TP-Link Seite bereits einen trace gemacht. Hier sehe ich, dass die 192.168.1.226 (Telefon) mit der Anlage 172.16.4.1 spricht. Die SIP Kommunikation klappt auch. Das Telefon klingelt bei Anruf und ich kann raus rufen. Das funktioniert. Nur nach dem Abnehmen höre ich nichts.

Ich bin leider kein VoIP Experte und hoffe auf die ein oder andere Idee, wie ich das ganze Problem lösen kann. Kann es sein, dass die TKA das Telefon im entfernten Netz (192.168.1.226/24) erreichen muss? Fehlt evtl. eine Route?

Mein Telefon auf der TP-Link Seite ist ein Unify OpenStage 40.

Jede Hilfe kann ich gerade wirklich gut gebrauchen! DANKE!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 650202

Url: https://administrator.de/forum/voip-rtp-packages-durch-vpn-650202.html

Ausgedruckt am: 06.08.2025 um 11:08 Uhr

13 Kommentare

Neuester Kommentar

Kann es sein, dass die TKA das Telefon im entfernten Netz (192.168.1.226/24) erreichen muss?

Ja, muss es. Also einmal den kompletten Weg von der TK zum Telefon prüfen.Wenn es eine OSBiz ist, kannst du dir auch mal Device@Home mit SPE anschauen, erspart dir den VPN-Tunnel und den Overhead durch die Einkapselung.

Leider habe ich nun das typische Problem, dass die RTP-Pakete unterwegs verloren gehen.

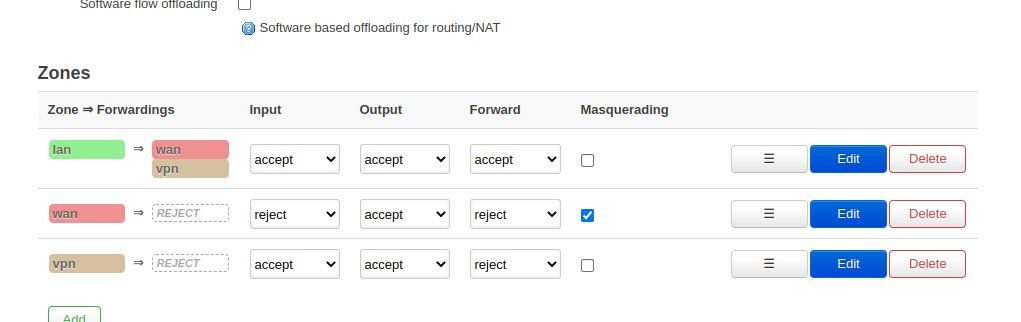

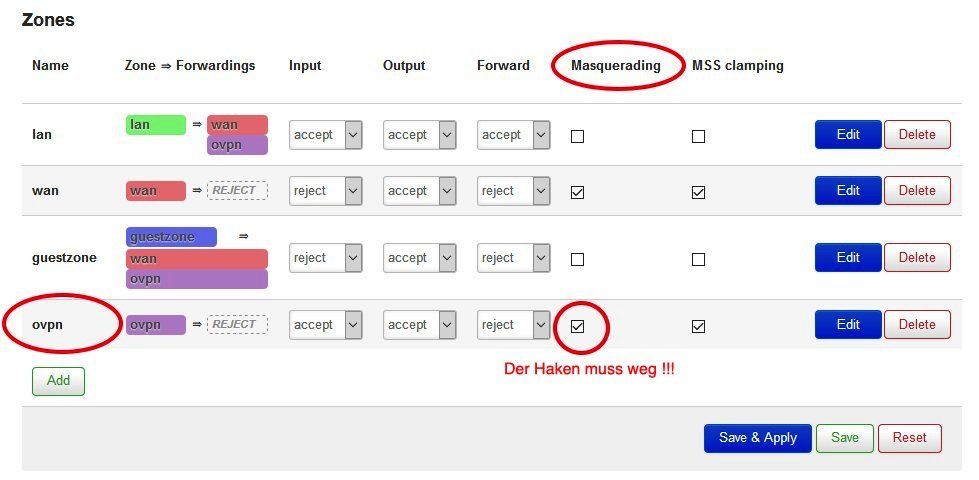

Sehr verwunderlich das du da 2 Tage suchen musst. Das ist völlig normal, denn im Default macht OpenWRT NAT (IP Adress Translation) im OpenVPN Tunnel. Das NAT Gateway ist dann, wie oben schon richtig vermutet, der Tod der RTP Pakete, da diese dynamische UDP Ports benutzen die dann folglich das NAT Gateway nicht mehr oder nur einseitig passieren können. Das resultiert dann nach einen erfolgreichen SIP Verbindungsaufbau aber dann immer mit nachfolgender Stille oder einseitiger Stille das die Sprache mit RTP transportiert wird.NAT im internen Netz (und dazu gehört auch das Tunnel IP Netz) ist so oder so Unsinn denn wozu sollte es gut sein ? Deshalb solltest du es am OpenWRT am Tunnel Interface auch immer abschalten im Firewall Setup !

Zu beachten ist das das Ganze auch nur klappen kann wenn die pfSense mit dem LAN Port mit der FB verbunden ist. Am WAN Port wird es wegen des dort gemachten NAT und auch wegen des strikten Firewall Regelwerkes niemals klappen.

Fragt sich auch warum man dafür eine pfSense so "vergewaltigt" wenn man davor eh einen aktiven VPN Router betreibt wie die FritzBox. Es wäre doch zielführender und einfacher gewesen mit dem StrongSwan IPsec Package im OpenWRT eine IPsec Verbundung direkt auf die FritzBox aufzumachen statt dieser unglücklichen Frickelei mit einer vollkommen falsch designten (und eigentlich an der Stelle überflüssigen) Firewall. Ein simpler Raspberry Pi hätte bei_OVPN da alternativ allemal auch gereicht. Der hätte dann auch keinerlei Problematiken mit NAT oder Firewalling gemacht an der Stelle.

Aber nungut...warum einfach machen wenn es umständlich mit zig Hürden auch geht....

Als Anmerkung zum Design: Keep it simple. Nach dem Hasen mit der Sonnenbrrille bleibt meist eh nicht viel zu sagen...

Ich habe die quasi gleiche Anforderung mit ner FB auf der Telefonseite und ner PfSense auf der Office-Seite (ohne geNATte) gelöst und das rennt seit 3 Jahren stabil. und das obwohl die Fritte als IP-Client hinter Providerrouter klemmt.

Vorschlag für dein Setting: Mit openWRT zur Fritte VPN oder gleich ne Fritte hinsetzen. Erspart einem das Gefrickel mit dem Schwan und FB.

VG

Buc

Ich habe die quasi gleiche Anforderung mit ner FB auf der Telefonseite und ner PfSense auf der Office-Seite (ohne geNATte) gelöst und das rennt seit 3 Jahren stabil. und das obwohl die Fritte als IP-Client hinter Providerrouter klemmt.

Vorschlag für dein Setting: Mit openWRT zur Fritte VPN oder gleich ne Fritte hinsetzen. Erspart einem das Gefrickel mit dem Schwan und FB.

VG

Buc

warum wir eben nicht einfach einen RaspberryPI ins Rack legen können ist

Dann stellt man eben einen Intel NUC ins Regal. Die pfSense wird dann die Rolle des Routers übernehmen

Warum baust du dann nicht dieses Test Setup auch so auf. Kann ja erstmal nur mit einem WAN Port sein aber die pfSense dann nur one armed einzuklinken ist ja etwas Äpel mit Birnen...De facto rennt Voice aber fehlerlos mit der pfSense über einen OpenVPN Link. Kannst du mit einem Softphone wie Phoner oder Phoner Lite auf einem Rechner mit einem Wireshark der dir die SIP und RTP Kommunikatrion anzeigt auch immer selber sehen.

Warum benutzt du einen /16er Prefix ? Hat das historische Gründe oder musst du wirklich 65534 Geräte adressieren dort ?

Gehe ich richtig in der Annahme, dass die 192.168.10.2/24 (VPN Tunnel Network) in diesen tcpdumps nicht auftauchen sollte?

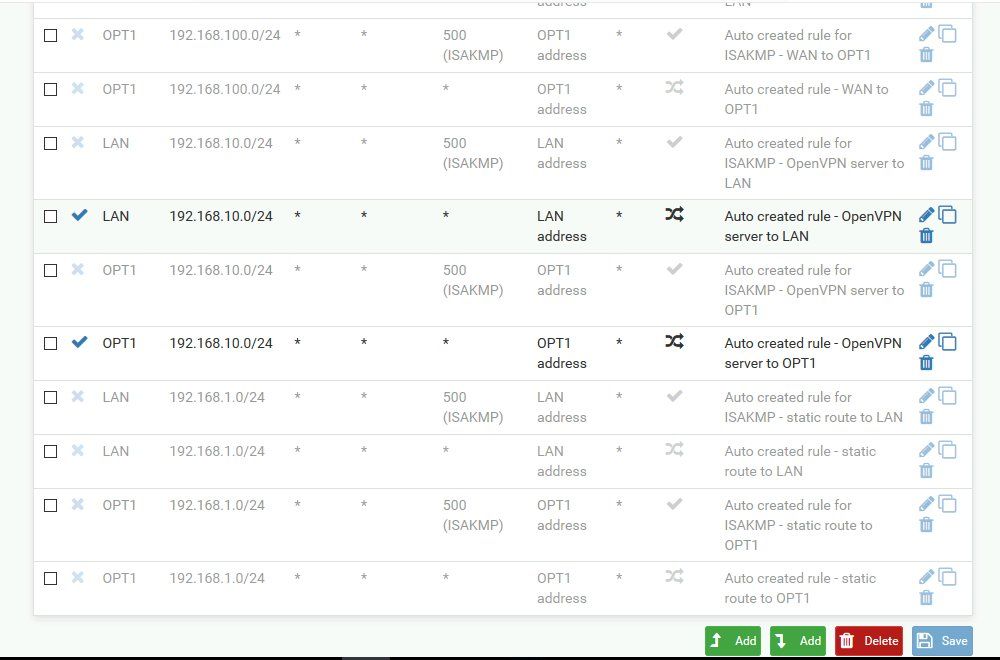

Ja, das siehst du ganz genau richtig ! Sofern du diese IP siehst hast du entweder direkte Clients am werkeln also Endgeräte die sich als Clients einwählen und im Netz arbeiten.Sollten die nicht vorkommen und du rein ein Site to Site VPN machen ist das ein gesichertes Indiz dafür das dort NAT gemacht wird.

Wenn du z.B. ein Softphone im remoten .1.0er Netz hast und eine SIP Connection aufmachst und die taucht am Voice Server mit einer .10.x IP auf ist das eindeutig.

Das kannst du ja eindeutig an den SIP Credentials erkennen wer das ist.

Noch fataler wäre es das .10.0er Netz wird noch im Restnetz irgendwo aktiv genutzt. Die Wahl dieses Netzes für das Tunnelnetz ist nicht besonders vorteilhaft. Eine etwas "exotischere" IP wäre ggf. sinnvoller um Überschneiodungen sicher zu verhindern.

Aber das NAT ist definitiv dein Voice Killer.