VPN-Client Verbindung von extern in alle Subnetze

Hallo zusammen,

jetzt habe ich die ganze Woche gewartet, bis Freitag ist und ich meine Frage stellen kann.

und ich meine Frage stellen kann.

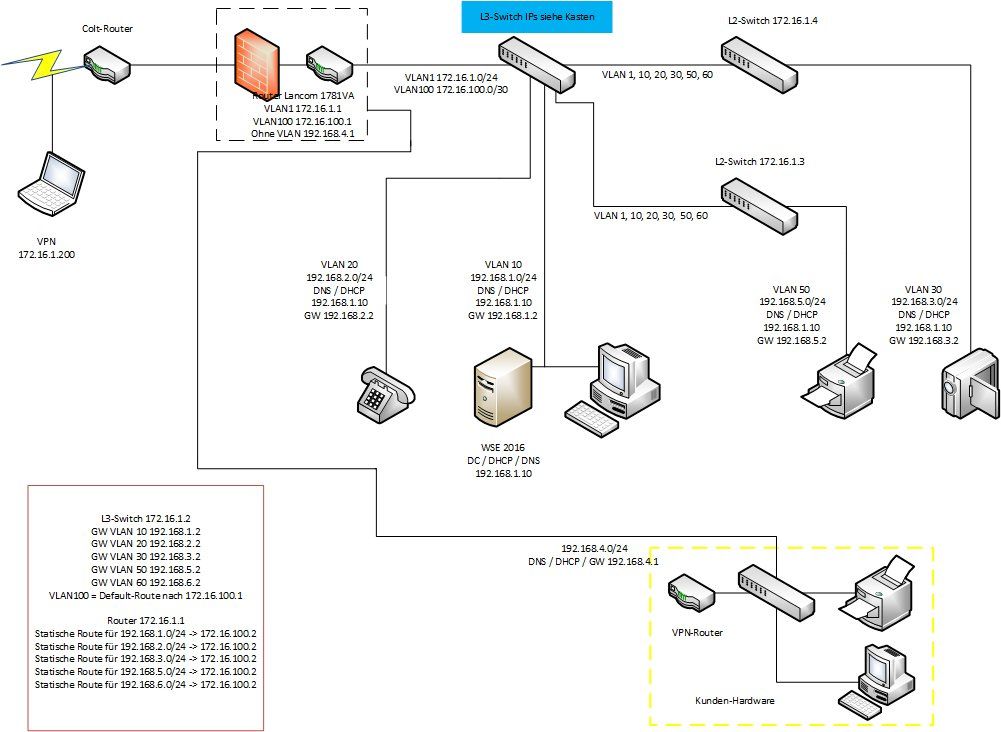

Ich möchte von meinem Laptop zuhause über einen VPN-Client (NCP bzw. Lancom) auf unser in der Firma zugreifen. Das klappt auch

wunderbar, aber nur in ein Subnetz. Der Aufbau sieht folgendermaßen aus:

Router (Lancom 1781VA):

VLAN1 (untagged) 172.16.1.0/24 mit Routeradresse 172.16.1.1

VLAN100 (tagged) 172.16.100.0/24 mit Routeradresse 172.16.100.1

Rückroute 192.168.1.0/24 bis 192.168.4.0/24 nach 172.16.100.2 (L3-Switch)

L3-Switch (Cisco SG350X-24MP):

VLAN1 (untagged) 172.16.1.2

VLAN100 (tagged) 172.16.100.2 (Default-Route fürs Internet)

VLAN10 (tagged) 192.168.1.2

VLAN20 (tagged) 192.168.2.2

VLAN30 (tagged) 192.168.3.2

VLAN40 (tagged) 192.168.4.2

L2-Switch 1 (Lancom GS-2328P)

VLAN1 (untagged) 172.16.1.3

VLAN10 (tagged)

VLAN20 (tagged)

VLAN30 (tagged)

VLAN40 (tagged)

L2-Switch 2 (D-Link DGS-1210-10P):

VLAN1 (untagged) 172.16.1.4

VLAN10 (tagged)

VLAN20 (tagged)

VLAN30 (tagged)

VLAN40 (tagged)

Über die VPN-Verbindung (172.16.1.200) komme ich von extern auf 172.16.1.1 (Router), 172.16.1.2 (L3-Switch), 172.16.1.3 und 172.16.1.4 (L2-Switches) sowie auf 172.16.100.1 (Router VLAN100).

Aber auf 172.16.100.2 (L3-Switch VLAN100) sowie in VLAN10 - 40 komme ich nicht.

Ich bin mir ziemlich sicher, das es an einer simplen Firewall-Regel liegt. Wenn ich testweise die Firewall auf dem Router deaktiviere, habe ich Verbindung in alle Netze.

Auf dem VPN-Client ist Split-Tunneling für die notwendigen Netze angelegt und zuhause nutze ich 192.168.0.0/24.

Auf der Firewall sind HTTP, HTTPS, SMTP, IMAP von allen lokalen Netzen nach extern erlaubt und ansonsten alles untersagt.Wie müsste denn die Regel aussehen, um in alle lokalen Netze zu kommen?

Ich weiß...Anfängerfrage....aber es ist ja Freitag

Gruß NV

jetzt habe ich die ganze Woche gewartet, bis Freitag ist

Ich möchte von meinem Laptop zuhause über einen VPN-Client (NCP bzw. Lancom) auf unser in der Firma zugreifen. Das klappt auch

wunderbar, aber nur in ein Subnetz. Der Aufbau sieht folgendermaßen aus:

Router (Lancom 1781VA):

VLAN1 (untagged) 172.16.1.0/24 mit Routeradresse 172.16.1.1

VLAN100 (tagged) 172.16.100.0/24 mit Routeradresse 172.16.100.1

Rückroute 192.168.1.0/24 bis 192.168.4.0/24 nach 172.16.100.2 (L3-Switch)

L3-Switch (Cisco SG350X-24MP):

VLAN1 (untagged) 172.16.1.2

VLAN100 (tagged) 172.16.100.2 (Default-Route fürs Internet)

VLAN10 (tagged) 192.168.1.2

VLAN20 (tagged) 192.168.2.2

VLAN30 (tagged) 192.168.3.2

VLAN40 (tagged) 192.168.4.2

L2-Switch 1 (Lancom GS-2328P)

VLAN1 (untagged) 172.16.1.3

VLAN10 (tagged)

VLAN20 (tagged)

VLAN30 (tagged)

VLAN40 (tagged)

L2-Switch 2 (D-Link DGS-1210-10P):

VLAN1 (untagged) 172.16.1.4

VLAN10 (tagged)

VLAN20 (tagged)

VLAN30 (tagged)

VLAN40 (tagged)

Über die VPN-Verbindung (172.16.1.200) komme ich von extern auf 172.16.1.1 (Router), 172.16.1.2 (L3-Switch), 172.16.1.3 und 172.16.1.4 (L2-Switches) sowie auf 172.16.100.1 (Router VLAN100).

Aber auf 172.16.100.2 (L3-Switch VLAN100) sowie in VLAN10 - 40 komme ich nicht.

Ich bin mir ziemlich sicher, das es an einer simplen Firewall-Regel liegt. Wenn ich testweise die Firewall auf dem Router deaktiviere, habe ich Verbindung in alle Netze.

Auf dem VPN-Client ist Split-Tunneling für die notwendigen Netze angelegt und zuhause nutze ich 192.168.0.0/24.

Auf der Firewall sind HTTP, HTTPS, SMTP, IMAP von allen lokalen Netzen nach extern erlaubt und ansonsten alles untersagt.Wie müsste denn die Regel aussehen, um in alle lokalen Netze zu kommen?

Ich weiß...Anfängerfrage....aber es ist ja Freitag

Gruß NV

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 394261

Url: https://administrator.de/forum/vpn-client-verbindung-von-extern-in-alle-subnetze-394261.html

Ausgedruckt am: 02.08.2025 um 20:08 Uhr

8 Kommentare

Neuester Kommentar

Hallo,

Gruß,

Peter

Zitat von @NixVerstehen:

Das klappt auch wunderbar, aber nur in ein Subnetz. Der Aufbau sieht folgendermaßen aus:

Und in welches VLAN klappt es?Das klappt auch wunderbar, aber nur in ein Subnetz. Der Aufbau sieht folgendermaßen aus:

VLAN1 (untagged) 172.16.1.2

Ist eine IP und keine Netzaddresse.VLAN10 (tagged) 192.168.1.2

Ist auch wieder eine IP und keine Netzaddresse, aber dein VLAN1 hat die gleiche IP.VLAN20 (tagged) 192.168.2.2

VLAN30 (tagged) 192.168.3.2

VLAN40 (tagged) 192.168.4.2

Sind alles IPs und keine Netzaddressen.VLAN30 (tagged) 192.168.3.2

VLAN40 (tagged) 192.168.4.2

VLAN1 (untagged) 172.16.1.3

Ein anderes VLAN1 als dein VLAN1 mit IP 172.16.1.2?VLAN1 (untagged) 172.16.1.4

Ein anderes VLAN1 als dein VLAN1 mit IP 172.16.1.2 oder dein VLAN1 mit IP 172.16.1.3?Wenn ich testweise die Firewall auf dem Router deaktiviere, habe ich Verbindung in alle Netze

Dann schau in dein LOG warum die Firewall sperrt.Auf der Firewall sind HTTP, HTTPS, SMTP, IMAP von allen lokalen Netzen nach extern erlaubt und ansonsten alles untersagt.Wie müsste denn die Regel aussehen, um in alle lokalen Netze zu kommen?

Und ICMP (ping) nicht?Gruß,

Peter

Hallo,

Und du wunderst dich das ein Ping nicht geht? (ICMP Request und ICMP Echo Reply)

en.wikipedia.org/wiki/Internet_Control_Message_Protocol

en.wikipedia.org/wiki/Ping_(networking_utility)

Und auch im Wireshark siehst du IVMP (Ping) ganz deiutlich.

wiki.wireshark.org/Internet_Control_Message_Protocol

Mal mal deine Switche und Router auf nen Blatt Papier, ordne die Netze und IPS sowie GWs zu und evtl auch die SNMasken so oder sind die alle /24, und auch deine VLANs und dein VPN (nicht vergessen) zu damit wir und du sehen kannst wie dein Client ausm Internet (VPN) sich wohin verbinden soll (z.B. per ICMP (Ping) und stelle das hier rein.

Gruß,

Peter

Zitat von @NixVerstehen:

Adresse des L3-Switches im VLAN10 (ist doch nicht gleich? Adresse VLAN1 = 172.16.1.2, Adresse VLAN10=192.168.1.2

Sorry mein Fehler. Hatte nur die .1.2 gesehen und diese falsch registriert.Adresse des L3-Switches im VLAN10 (ist doch nicht gleich? Adresse VLAN1 = 172.16.1.2, Adresse VLAN10=192.168.1.2

Und ICMP (ping) nicht?

Leider nein.en.wikipedia.org/wiki/Internet_Control_Message_Protocol

en.wikipedia.org/wiki/Ping_(networking_utility)

Und auch im Wireshark siehst du IVMP (Ping) ganz deiutlich.

wiki.wireshark.org/Internet_Control_Message_Protocol

Mal mal deine Switche und Router auf nen Blatt Papier, ordne die Netze und IPS sowie GWs zu und evtl auch die SNMasken so oder sind die alle /24, und auch deine VLANs und dein VPN (nicht vergessen) zu damit wir und du sehen kannst wie dein Client ausm Internet (VPN) sich wohin verbinden soll (z.B. per ICMP (Ping) und stelle das hier rein.

Gruß,

Peter

Hallo,

beschleuniger das auch können bzw. Mirror Ports bieten. Nutze deinen Wireshark um zu finden wer falsche Einstellungen oder Routen bildet.

Gruß,

Peter

Zitat von @NixVerstehen:

ich mach am WE mal ein Visio davon. Auf der FW ist ICMP natürlich von "any" nach "any" erlaubt. Sorry, hatte ich vergessen zu schreiben.

Dann schau in den Logs wo dein Packet geblockt (gelöscht) wird oder falsch abbiegt und wohin eine evtl Antwort auf dein Echo Request hin geschickt wird (Route nd Rückroute). Da auch ein Fritte ein Packet Capture beherrscht sollten deine Teilchenich mach am WE mal ein Visio davon. Auf der FW ist ICMP natürlich von "any" nach "any" erlaubt. Sorry, hatte ich vergessen zu schreiben.

Gruß,

Peter

Hallo,

Von ihm haben wir hier nichts gelesen?!?

Gruß,

Peter

Von ihm haben wir hier nichts gelesen?!?

Gruß,

Peter