VPN Tunnel steht, leitet aber keine Pakete durch

Moin,

ich habe einen jungfräulichen (ausschließlich die für Routing/RAS notwendigen Rollen installiert) Root Server mit Windows Server 2012. Diesen möchte ich gerne als PPTP VPN Server konfigurieren und bin dabei auf eine für mich neue Hürde gestoßen.

Ja, ich weiß, dass PPTP nicht empfehlenswert ist usw. Darum soll es aber hier nicht gehen, da es sich um einen Labor-/Trainingsaufbau handelt.

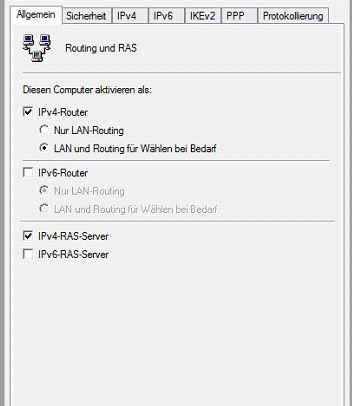

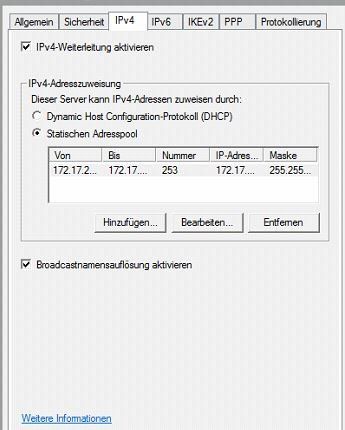

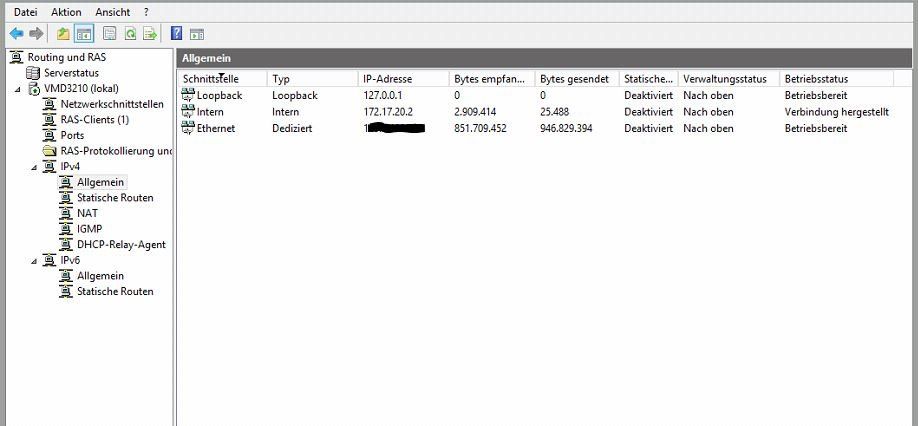

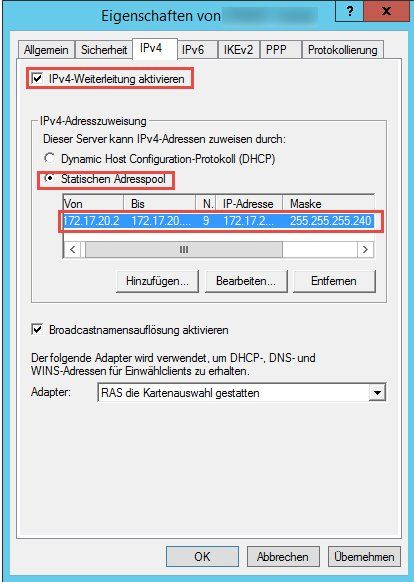

Da der Server nur eine NIC hat, habe ich beim "Routing und RAS"-Konfigurieren die "Benutzerdefinierte Konfiguration" und "VPN--Zugriff" gewählt. Als IPv4 Bereich für die VPN Verbindungen habe ich 172.17.20.2-172.17.20.254 gewählt. Die IP des Root Servers und die IP des PPTP Clients liegen in komplett anderen Bereichen.

In der Benutzerverwaltung des Servers habe ich einem lokalen Benutzerkonto unter "Einwählen"/"Netzwerkzugriffsberechtigung" den Zugriff gestattet.

Als Client dient ein Windows 10. Dort habe ich die öffentliche IP und die Zugangsdaten im VPN Assistenten hinterlegt und keine weiteren Einstellungen vorgenommen.

Der Tunnel kann mit diesen Einstellungen aufgebaut werden. Den PPTP Adaptern werden die richtigen IPs (Client z.B. 172.17.20.3, Server 172.17.20.2) zugewiesen. Die DNS-Server IPs stimmen auch.

In der Vergangenheit hatte ich mit ähnlich simplen Laboraufbauten u. a. mit Win Server 2008 R2, pfSense und WatchGuard keine Probleme.

Jetzt hat sich mir allerdings die Herausforderung gestellt, dass der Tunnel zwar aufgebaut wird, aber z. B. Pings keinen Weg dadurch finden.

Auf dem Server bekommt man keine Antwort wenn man die 172.17.20.3 anpingt. Auf dem Client, verläuft ein Ping zu 172.17.20.2 im Sande. Auch Richtung Internet geht nicht's durch den Tunnel. Der IPv4 Adapter "Intern" auf dem Server (mit der IP 172.17.20.2) zeigt aber trotzdem empfangene und gesendete Bytes an.

Die Firewalls (Server- und Clientseitig) habe ich testweise komplett ausgeschaltet. Brachte keine Besserung.

Andere PPTP bzw. VPN Verbindungen im allgemeinen funktionieren mit dem Windows 10 Client wunderbar.

Leider bin ich mit meinem Latein am Ende und meine Glaskugel möchte mir auch keine weiteren Einstellschrauben verraten.

Habt ihr noch einen Vorschlag an welchen Ecken man noch einmal schauen könnte?

ich habe einen jungfräulichen (ausschließlich die für Routing/RAS notwendigen Rollen installiert) Root Server mit Windows Server 2012. Diesen möchte ich gerne als PPTP VPN Server konfigurieren und bin dabei auf eine für mich neue Hürde gestoßen.

Ja, ich weiß, dass PPTP nicht empfehlenswert ist usw. Darum soll es aber hier nicht gehen, da es sich um einen Labor-/Trainingsaufbau handelt.

Da der Server nur eine NIC hat, habe ich beim "Routing und RAS"-Konfigurieren die "Benutzerdefinierte Konfiguration" und "VPN--Zugriff" gewählt. Als IPv4 Bereich für die VPN Verbindungen habe ich 172.17.20.2-172.17.20.254 gewählt. Die IP des Root Servers und die IP des PPTP Clients liegen in komplett anderen Bereichen.

In der Benutzerverwaltung des Servers habe ich einem lokalen Benutzerkonto unter "Einwählen"/"Netzwerkzugriffsberechtigung" den Zugriff gestattet.

Als Client dient ein Windows 10. Dort habe ich die öffentliche IP und die Zugangsdaten im VPN Assistenten hinterlegt und keine weiteren Einstellungen vorgenommen.

Der Tunnel kann mit diesen Einstellungen aufgebaut werden. Den PPTP Adaptern werden die richtigen IPs (Client z.B. 172.17.20.3, Server 172.17.20.2) zugewiesen. Die DNS-Server IPs stimmen auch.

In der Vergangenheit hatte ich mit ähnlich simplen Laboraufbauten u. a. mit Win Server 2008 R2, pfSense und WatchGuard keine Probleme.

Jetzt hat sich mir allerdings die Herausforderung gestellt, dass der Tunnel zwar aufgebaut wird, aber z. B. Pings keinen Weg dadurch finden.

Auf dem Server bekommt man keine Antwort wenn man die 172.17.20.3 anpingt. Auf dem Client, verläuft ein Ping zu 172.17.20.2 im Sande. Auch Richtung Internet geht nicht's durch den Tunnel. Der IPv4 Adapter "Intern" auf dem Server (mit der IP 172.17.20.2) zeigt aber trotzdem empfangene und gesendete Bytes an.

Die Firewalls (Server- und Clientseitig) habe ich testweise komplett ausgeschaltet. Brachte keine Besserung.

Andere PPTP bzw. VPN Verbindungen im allgemeinen funktionieren mit dem Windows 10 Client wunderbar.

Leider bin ich mit meinem Latein am Ende und meine Glaskugel möchte mir auch keine weiteren Einstellschrauben verraten.

Habt ihr noch einen Vorschlag an welchen Ecken man noch einmal schauen könnte?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 282864

Url: https://administrator.de/forum/vpn-tunnel-steht-leitet-aber-keine-pakete-durch-282864.html

Ausgedruckt am: 17.07.2025 um 16:07 Uhr

19 Kommentare

Neuester Kommentar

Moin,

ich vermute das stimmt irgendwo eine Route nicht, poste mal route print von Client und Server.

Zum Internetzugriff über das VPN bei einem Server mit einem Interface guckst du hier eine schöne Anleitung von @colinardo zum RRAS

VPN Einrchtung unter Windows Server 2012

Gruß jodel32

ich vermute das stimmt irgendwo eine Route nicht, poste mal route print von Client und Server.

Zum Internetzugriff über das VPN bei einem Server mit einem Interface guckst du hier eine schöne Anleitung von @colinardo zum RRAS

VPN Einrchtung unter Windows Server 2012

Gruß jodel32

Als IPv4 Bereich für die VPN Verbindungen habe ich 172.17.20.2-172.17.20.254

Das sagt gar nicht aus... Welche Maske denn ??Als Client dient ein Windows 10.

Dort dann wenigstens den PPTP Betrieb eingestellt und nicht auf "Auto" belassen ??aber z. B. Pings keinen Weg dadurch finden.

Das Ping (ICMP Protokoll) ab Win 7 defaultmässig von der lokalen Firewall geblockt wird ist dir klar ?windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Auch Richtung Internet geht nicht's durch den Tunnel.

Das geht auch einzig nur wenn du das Default Gateway komplett auf den Tunnel umbiegst. Das macht man mit einem "Konfighaken" in den Client Settings !! Wie erklärt dir dieses Forumstutorial im Kapitel "Clients":VPNs einrichten mit PPTP

169.254.0.0 255.255.0.0 Auf Verbindung 172.17.20.2 306

169.254.0.22 255.255.255.255 Auf Verbindung 172.17.20.2 306

169.254.255.255 255.255.255.255 Auf Verbindung 172.17.20.2 306

Die APIPA Adressen auf dem Server gefallen mir da gar nicht ...poste bitte noch die Ausgabe von ipconfig /all des Servers.169.254.0.22 255.255.255.255 Auf Verbindung 172.17.20.2 306

169.254.255.255 255.255.255.255 Auf Verbindung 172.17.20.2 306

Und du hast auf dem Client eine Route für xx.xx.xx.137 gesetzt ?? und auf dem Server ist ebenfalls ein Subnetz aus diesem Bereich xx.xx.xx.0. Diese Route auf dem Client wäre ebenfalls falsch wenn du es über den Tunnel erreichen wolltest.

OK, done ...

wird wohl von MS nicht mehr gepflegt, sieht man ja am Bug das man noch nicht mal mehr den Dialog öffnen kann.

wird wohl von MS nicht mehr gepflegt, sieht man ja am Bug das man noch nicht mal mehr den Dialog öffnen kann.

Checke erst mal die anderen VPN-Protokolle, ob die ein ähnliches Verhalten an den Tag legen.

Wireshark sollte ebenfalls etwas mehr Klarheit in die Angelegenheit bringen.

Ich kann nicht nachvollziehen woher die APIPA Adressen stammen. Ipconfig zeigt sie jedenfalls nicht an.

Ich habe keine Routen per Hand gesetzt. Sind alles Windows-Wizard-Standardeinstellungen.

Die von dir angesprochene Route wird übrigens automatisch erstellt, wenn Windows eine VPN Verbindung aufbaut. Das passiert auch bei allen anderen konfigurierten Verbindungen.

Dann liegts wohl auch an Windows 10. Ein weiterer Grund von PPTP Abstand zu nehmen Ich habe keine Routen per Hand gesetzt. Sind alles Windows-Wizard-Standardeinstellungen.

Die von dir angesprochene Route wird übrigens automatisch erstellt, wenn Windows eine VPN Verbindung aufbaut. Das passiert auch bei allen anderen konfigurierten Verbindungen.

Checke erst mal die anderen VPN-Protokolle, ob die ein ähnliches Verhalten an den Tag legen.

Wireshark sollte ebenfalls etwas mehr Klarheit in die Angelegenheit bringen.

Ist das IP-Routing auf dem Server aktiv ?

Eine Route in dieses Netz ist oben zumindest nicht ersichtlich weswegen die Pakete am Server vermutlich fehlgeleitet werden.

Auf dem Server müsste bei aktiver VPN Verbindung doch eigentlich noch eine Route, wie folgt, auftauchen, richtig?

Muss ich nachher mal im Testaufbau nachstellen wie Windows das mit dem expliziten vergebenen Subnetz für die VPN Clients macht, melde mich dann nochmal wie es korrekt aussehen muss.Eine Route in dieses Netz ist oben zumindest nicht ersichtlich weswegen die Pakete am Server vermutlich fehlgeleitet werden.

Also hier sieht es so auf dem Server aus:

Der Server bekommt in dem virtuellen VPN-Subnetz die .2 und der Client hat die .3 zugewiesen bekommen. Externes IF des Servers hat hier die 192.168.1.21 (VM Umgebung)

Der Windows 10 Client hat folgende Routing-Tabelle. Habe hier jetzt Split-Tunneling aktiv also kein Gateway über den Tunnel (kann ich aber noch nachliefern wenn du willst -edit siehe weiter unten):

Verbindung läuft problemlos...

Nachtrag: Hier noch die Routing-Tabelle des Clients wenn die Internet-Verbindung über den Tunnel läuft

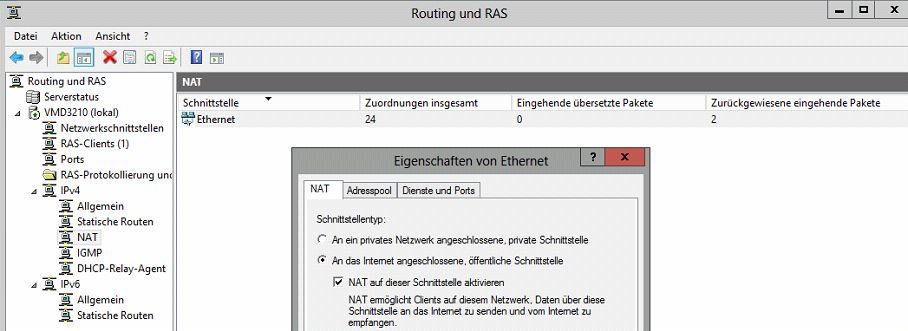

(NAT auf dem externen IF des Servers aktiv)

Man sieht das DefaultGW läuft jetzt über das VPN-Interface, wegen der niedrigeren Metrik:

Pings und Tracert bestätigen mir das der Traffic erfolgreich über den Tunnel läuft.

Wie schon vermutet sind bei dir irgendwo Probleme mit den APIPA-Adressen, woher die herkommen hmmm?? Irgendwas läuft da noch auf dem Server krumm.

Der Server bekommt in dem virtuellen VPN-Subnetz die .2 und der Client hat die .3 zugewiesen bekommen. Externes IF des Servers hat hier die 192.168.1.21 (VM Umgebung)

IPv4-Routentabelle

===========================================================================

Aktive Routen:

Netzwerkziel Netzwerkmaske Gateway Schnittstelle Metrik

0.0.0.0 0.0.0.0 192.168.1.1 192.168.1.21 266

127.0.0.0 255.0.0.0 Auf Verbindung 127.0.0.1 306

127.0.0.1 255.255.255.255 Auf Verbindung 127.0.0.1 306

127.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 306

172.17.20.2 255.255.255.255 Auf Verbindung 172.17.20.2 286

172.17.20.3 255.255.255.255 172.17.20.3 172.17.20.2 31

192.168.1.0 255.255.255.0 Auf Verbindung 192.168.1.21 266

192.168.1.21 255.255.255.255 Auf Verbindung 192.168.1.21 266

192.168.1.255 255.255.255.255 Auf Verbindung 192.168.1.21 266

224.0.0.0 240.0.0.0 Auf Verbindung 127.0.0.1 306

224.0.0.0 240.0.0.0 Auf Verbindung 192.168.1.21 266

224.0.0.0 240.0.0.0 Auf Verbindung 172.17.20.2 286

255.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 306

255.255.255.255 255.255.255.255 Auf Verbindung 192.168.1.21 266

255.255.255.255 255.255.255.255 Auf Verbindung 172.17.20.2 286

===========================================================================Der Windows 10 Client hat folgende Routing-Tabelle. Habe hier jetzt Split-Tunneling aktiv also kein Gateway über den Tunnel (kann ich aber noch nachliefern wenn du willst -edit siehe weiter unten):

IPv4-Routentabelle

===========================================================================

Aktive Routen:

Netzwerkziel Netzwerkmaske Gateway Schnittstelle Metrik

0.0.0.0 0.0.0.0 192.168.1.1 192.168.1.35 10

127.0.0.0 255.0.0.0 Auf Verbindung 127.0.0.1 306

127.0.0.1 255.255.255.255 Auf Verbindung 127.0.0.1 306

127.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 306

172.17.0.0 255.255.0.0 172.17.20.2 172.17.20.3 11

172.17.20.3 255.255.255.255 Auf Verbindung 172.17.20.3 266

192.168.1.0 255.255.255.0 Auf Verbindung 192.168.1.35 266

192.168.1.21 255.255.255.255 Auf Verbindung 192.168.1.35 11

192.168.1.35 255.255.255.255 Auf Verbindung 192.168.1.35 266

192.168.1.255 255.255.255.255 Auf Verbindung 192.168.1.35 266

224.0.0.0 240.0.0.0 Auf Verbindung 127.0.0.1 306

224.0.0.0 240.0.0.0 Auf Verbindung 192.168.1.35 266

224.0.0.0 240.0.0.0 Auf Verbindung 172.17.20.3 266

255.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 306

255.255.255.255 255.255.255.255 Auf Verbindung 192.168.1.35 266

255.255.255.255 255.255.255.255 Auf Verbindung 172.17.20.3 266

===========================================================================

Nachtrag: Hier noch die Routing-Tabelle des Clients wenn die Internet-Verbindung über den Tunnel läuft

(NAT auf dem externen IF des Servers aktiv)

Man sieht das DefaultGW läuft jetzt über das VPN-Interface, wegen der niedrigeren Metrik:

0.0.0.0 0.0.0.0 Auf Verbindung 172.17.20.3 11

IPv4-Routentabelle

===========================================================================

Aktive Routen:

Netzwerkziel Netzwerkmaske Gateway Schnittstelle Metrik

0.0.0.0 0.0.0.0 192.168.1.1 192.168.1.35 4235

0.0.0.0 0.0.0.0 Auf Verbindung 172.17.20.3 11

127.0.0.0 255.0.0.0 Auf Verbindung 127.0.0.1 4531

127.0.0.1 255.255.255.255 Auf Verbindung 127.0.0.1 4531

127.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 4531

172.17.20.3 255.255.255.255 Auf Verbindung 172.17.20.3 266

192.168.1.0 255.255.255.0 Auf Verbindung 192.168.1.35 4491

192.168.1.21 255.255.255.255 Auf Verbindung 192.168.1.35 4236

192.168.1.35 255.255.255.255 Auf Verbindung 192.168.1.35 4491

192.168.1.255 255.255.255.255 Auf Verbindung 192.168.1.35 4491

224.0.0.0 240.0.0.0 Auf Verbindung 127.0.0.1 4531

224.0.0.0 240.0.0.0 Auf Verbindung 192.168.1.35 4491

224.0.0.0 240.0.0.0 Auf Verbindung 172.17.20.4 11

255.255.255.255 255.255.255.255 Auf Verbindung 127.0.0.1 4531

255.255.255.255 255.255.255.255 Auf Verbindung 192.168.1.35 4491

255.255.255.255 255.255.255.255 Auf Verbindung 172.17.20.4 266

===========================================================================Wie schon vermutet sind bei dir irgendwo Probleme mit den APIPA-Adressen, woher die herkommen hmmm?? Irgendwas läuft da noch auf dem Server krumm.

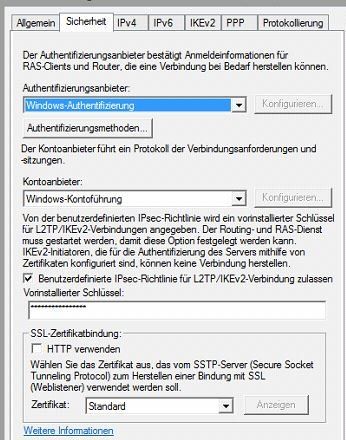

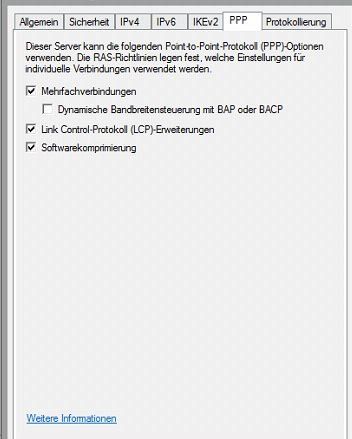

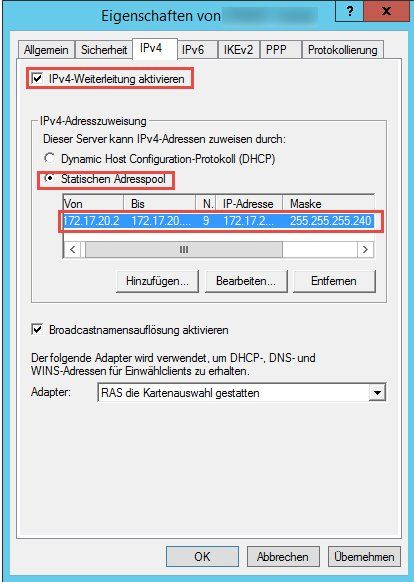

Wenn du mal alle deine RRAS Settings postest würde das vielleicht helfen, aber so "Glasskugel" ...

Im Dialogfenster für die IPv4 Adresszuweisung fehlt bei mir übrigens das Dropdown Feld "Adapter"...

hmm ? Vielleicht weil du nur ein einziges Interface hast.

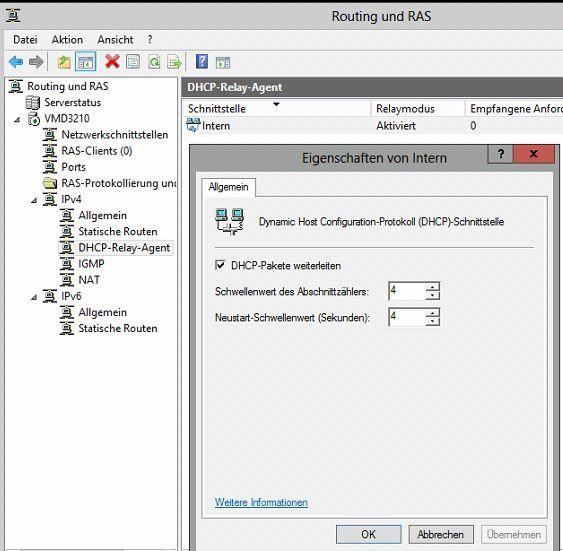

Existiert unter DHCP ein Relay-Agent für die Schnittstelle Intern ?

Was sagt ein netsh int ipv4 show addresses ?

Was sagt ein netsh int ipv4 show addresses ?

Hast du schon mal den RRAS deaktiviert dann die RRAS Rolle komplettt entfernt, den Server neu gestartet und dann erneut installiert und konfiguriert ?

Nich wahr x-)

jodel

Vielen Dank für die vielen Hinweise, die Unterstützung und die Anteilnahme.

Keine Ursache jodel