Warum gibt es PVID bei VLANs, weil ich dann keinen Router brauche?

Hallo,

solch alten Fred weckt man doch nicht auf-oder? Ich möchte diese Nummer aber auch nicht in mein "laufendes Projekt" einflechten.

Es geht um (meine Plichtlektüre, echt starker Tobak):

Warum gibt es PVID bei VLANs?

Wenn ich die Anleitung meines Switches richtig interpretiere funktioniert dann VLAN ohne routing, für die IP´s böte sich ein 10.x.0.0/16 an damit alle im gleichen sun liegen.

Frage: hab ich das richtig verstanden?

solch alten Fred weckt man doch nicht auf-oder? Ich möchte diese Nummer aber auch nicht in mein "laufendes Projekt" einflechten.

Es geht um (meine Plichtlektüre, echt starker Tobak):

Warum gibt es PVID bei VLANs?

Wenn ich die Anleitung meines Switches richtig interpretiere funktioniert dann VLAN ohne routing, für die IP´s böte sich ein 10.x.0.0/16 an damit alle im gleichen sun liegen.

Frage: hab ich das richtig verstanden?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 397428

Url: https://administrator.de/forum/warum-gibt-es-pvid-bei-vlans-weil-ich-dann-keinen-router-brauche-397428.html

Ausgedruckt am: 17.07.2025 um 19:07 Uhr

57 Kommentare

Neuester Kommentar

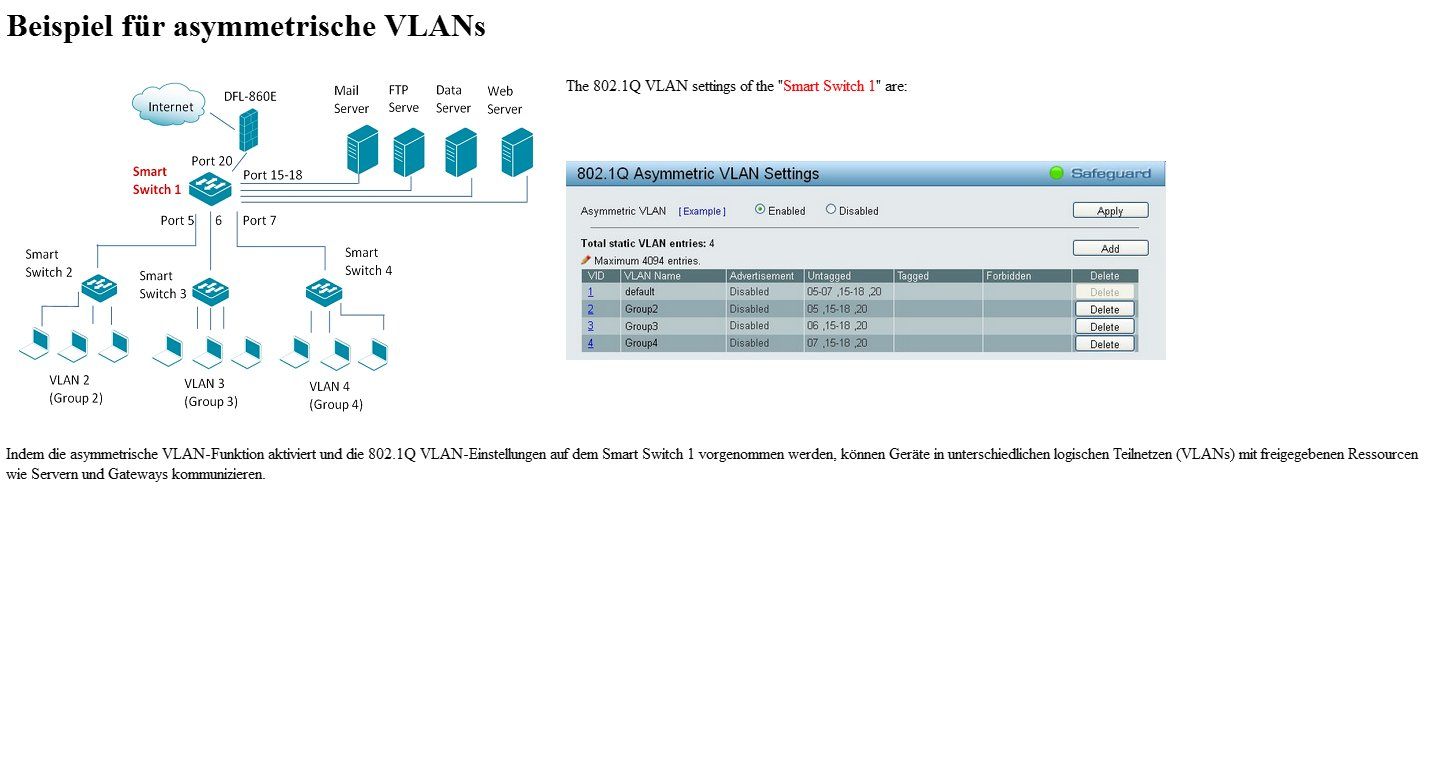

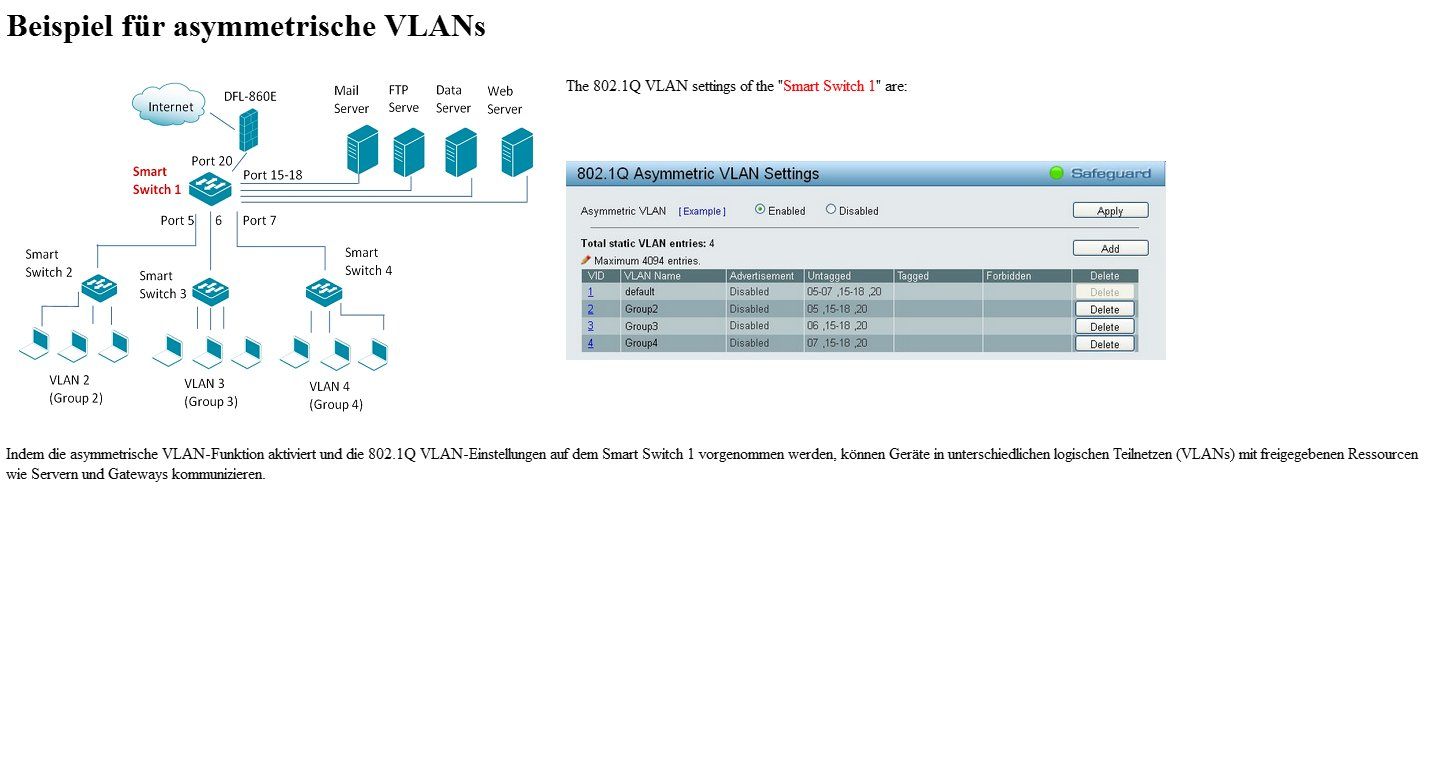

Hier ist's auch nochmal schön anhand eines einfachen Beispiels erklärt:

evilttl.com/wiki/Asymmetric-VLAN

evilttl.com/wiki/Asymmetric-VLAN

funktioniert dann VLAN ohne routing

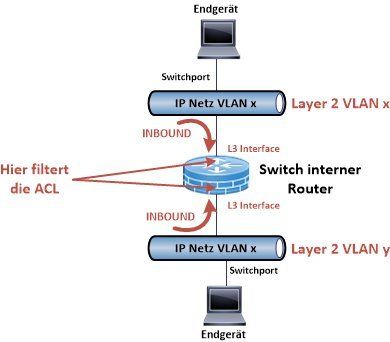

Man muss hier auch klar zwischen Layer 2 Devices, in der Regel Layer 2 Switches und solchen mit Layer 3 unterscheiden !Bei Layer 2 gibt es prinzipienbedingt keinerlei Routing zw. VLANs. Klar, denn dort fehlt der Router oder Routing Prozess.

Das ist nur bei Layer 3 Switches möglich. Oder eben Routern mit embedded L2 Switches wie dem MT.

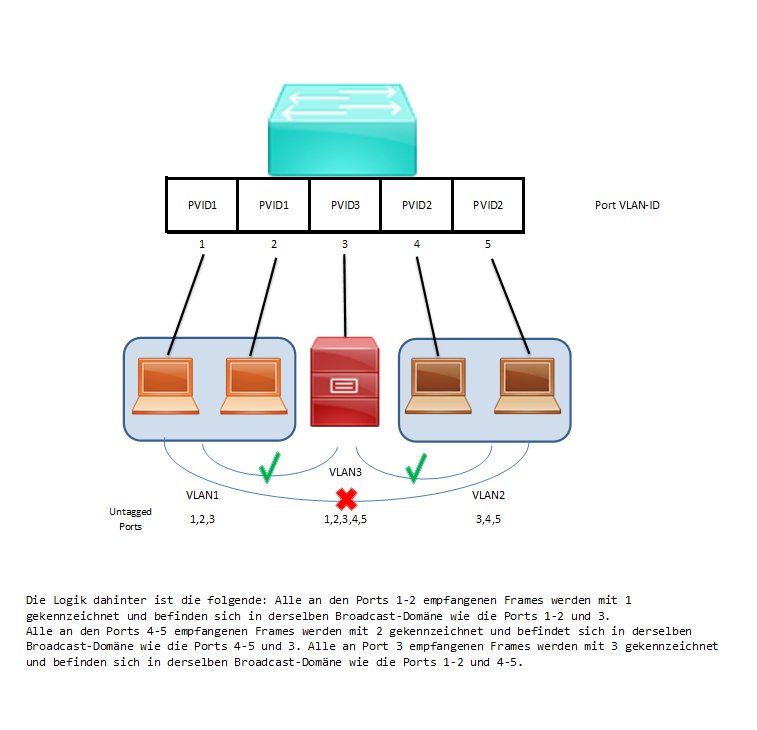

Das Prinzipbild gibt ggf. einen Überblick:

(Sorry, Dreckfuhler: Das "x" in VLAN unten sollte natürlich ein "y" sein !)

Ein L2 VLAN Switch hat keinen internen Router bzw. Routing Prozess ist damit also generell nicht in der Lage zu routen.

Die PVID ist lediglich eine ID Nummer am Switch Port die besagt zu welcher VLAN ID bzw. in welches VLAN der Switch ungetaggten Traffic an diesem Port, also solchen ohne jegliche VLAN Information, forwardet.

Dem beigefügten Screenshot zufolge ein DLINK-Switch.

Zitat von @Ossabow:

Wenn ich die Anleitung meines Switches richtig interpretiere funktioniert dann VLAN ohne routing, für die IP´s böte sich ein 10.x.0.0/16 an damit alle im gleichen sun liegen.

Wenn ich die Anleitung meines Switches richtig interpretiere funktioniert dann VLAN ohne routing, für die IP´s böte sich ein 10.x.0.0/16 an damit alle im gleichen sun liegen.

Deine Formulierung "funktioniert dann VLAN ohne routing" ist sehr unglücklich gewählt. VLANs funktionieren grundsätzlich ohnehin ohne Routing. IP-Routing kann jedoch eine Option sein, um auf Ressourcen in einem anderen VLAN zuzugreifen.

So gesehen kann in der Tat mittels asymmetrischer VLANs die Implementierung eines IP-Routings vermieden werden, wenn es nur darum geht, Gruppen von Endgeräten gegeneinander abzuschotten und dennoch den Zugriff auf gemeinsame Ressourcen zu erlauben.

Nenn es einfach "private VLANs", dann ist auch Aqui wieder zufrieden.

Gruß

sk

Das erklärt auch wieso ich mit Begriff asymitric Vlan nix anfangen konnte.

Ich kenne das nur als " privat".

Dann ist der Begriff auch noch einfacher zu erklären.

die meisten meiner Router sind von Bosch und haben 8mm Aufnahmen für Fräser

Cool ! ging mit den Zyxel Switch aber nicht

In der Switching Welt weisst sowas auch Private VLANs oder Isolated VLANs. Den Begriff der Asymetrie kennt man da nicht !Danach solltest du also im Handbuch oder Datenblatt mal suchen ob er das supportet !

gegen einen (richtig!) D-Link "tauschen".

Jetzt sag nicht das der das kann und der Zyxel nicht ?!Zitat von @Ossabow:

Sooooooo, Frau zur Kur kann ich weitermachen.

Was der Zyxel nach Firmwareupdate nicht konnte war mein PW merken, ich konnte mich nicht wieder einloggen. Schon manches probiert (waren ja beide FW-Versionen geflasht), dann konnte ich ihn auch nach Reset nicht mehr anpingen. Das Austauschgerät zeigte nach FW-Update gleiches Verhalten.

Switch Login nach Update nicht mehr möglichSooooooo, Frau zur Kur kann ich weitermachen.

Was der Zyxel nach Firmwareupdate nicht konnte war mein PW merken, ich konnte mich nicht wieder einloggen. Schon manches probiert (waren ja beide FW-Versionen geflasht), dann konnte ich ihn auch nach Reset nicht mehr anpingen. Das Austauschgerät zeigte nach FW-Update gleiches Verhalten.

Da bedeutet bei Zyxel doch sowieso: "bring es am besten gleich wieder zum Sondermüll-Verwerter  ."

."

Oder du machst beim Flashen was sehr falsch .

.

Oder du machst beim Flashen was sehr falsch

Oha, wenn das der Kollege @sk hier liest !!!

Musst du wissen...

Vermutlich hilft es wenn du dich mal ganz einfach "Relay kundig" machst

cisco.com/en/US/docs/ios/12_4t/ip_addr/configuration/guide/htdhc ...

cisco.com/c/en/us/td/docs/ios-xml/ios/ipaddr_dhcp/configuration/ ...

Vermutlich hilft es wenn du dich mal ganz einfach "Relay kundig" machst

cisco.com/en/US/docs/ios/12_4t/ip_addr/configuration/guide/htdhc ...

cisco.com/c/en/us/td/docs/ios-xml/ios/ipaddr_dhcp/configuration/ ...

Die IP Helper oder Relay IP Adresse die man am L3 Interface einen L3 Switches einträgt ist die IP Adresse des DHCP Servers.

Empfängt der Switch auf dem VLAN IP Interface einen DHCP Request kappt er die Absender IP des Clients (0.0.0.0 da er ja noch keine IP hat) ab und ersetzt diese mit seiner Switch IP an dem Interface und forwardet das an den DHCP Server.

Anhand der Absender IP erkennt der den Scope und teilt die IP zu und sendet den Reply an die Switch IP. Der ersetzt die Ziel IP mit der Mac des Clients (Helper Cache) und forwardet den Repy zum Client.

Grob beschrieben läuft so die DHCP Helper (Relay) Geschichte auf einem L3 Switch.

Also JA, wenn du am DHCP Server snifferst mit dem Wireshark sollte dort ein Request eingehen mit der Absender IP des Switches.

Das zeigt das der Switch den Helper richtig forwardet.

Kommt kein Request stimmt die Switchkonfig nicht.

So einfach ist das

Übrigens: der DHCP Server der Fritte kann NICHT mit mehreren Scopes umgehen. Damit wird das also nicht funktionieren !

Empfängt der Switch auf dem VLAN IP Interface einen DHCP Request kappt er die Absender IP des Clients (0.0.0.0 da er ja noch keine IP hat) ab und ersetzt diese mit seiner Switch IP an dem Interface und forwardet das an den DHCP Server.

Anhand der Absender IP erkennt der den Scope und teilt die IP zu und sendet den Reply an die Switch IP. Der ersetzt die Ziel IP mit der Mac des Clients (Helper Cache) und forwardet den Repy zum Client.

Grob beschrieben läuft so die DHCP Helper (Relay) Geschichte auf einem L3 Switch.

Also JA, wenn du am DHCP Server snifferst mit dem Wireshark sollte dort ein Request eingehen mit der Absender IP des Switches.

Das zeigt das der Switch den Helper richtig forwardet.

Kommt kein Request stimmt die Switchkonfig nicht.

So einfach ist das

Übrigens: der DHCP Server der Fritte kann NICHT mit mehreren Scopes umgehen. Damit wird das also nicht funktionieren !

Hi, dieser soll ja ausschließlich für ein VLAN sein.

OK, und befindet sich dann auch selber in diesem VLAN, oder ?Ich muß den Zugriff auf den Switch lösen, folgendes habe ich übersetzt:

Ja, was da steht ist übliches Verhalten und ja auch mehr oder weniger logisch und kommt man auch von selber drauf.Die Management IP des Switches ist im Default IMMER im Default VLAN 1.

VLANs sind wie wir alle ja wissen auf einem L2 VLAN Switch immer vollkommen physisch getrennt !

Wenn du nun einen Switchport fest ins VLAN 2, 3 oder 10 konfigurierst und du dort einen Rechner oder Endgerät einsteckst ist er ja logischerweise dann in dem VLAN dem der Port fest zugewiesenen VLAN...logisch !

Da die VLANs ja getrennt sind, ist er natürlich auch vom VLAN 1 getrennt und ein Zugriff ist aus anderen VLANs dann auf die Management IP in VLAN 1 NICHT mehr möglich durch die Trennung. Leuchtet ein...

Dafür das der Zugriff wieder klappt gibt es 2 mögliche Lösungen:

- 1.) Du setzt im Switch Management Setup die Management IP bzw. das Management Interface des Switches in ein anderes VLAN als 1, also z.B. 10. Dann kannst du aus dem VLAN 10 (und nur aus diesem) wieder zugreifen auf den Switch ! Nachteil: Du kannst immer nur aus dem VLAN zugreifen was eingestellt ist fürs Management.

- 2.) Du koppelst alle VLANs des L2 Switches mit einem Router oder Firewall wie es im hiesigen [ VLAN_Tutorial] genau beschrieben ist und kannst so (Vorteil !) via Router immer aus allen VLANs auf die Management IP zugreifen. Und das völlig unabhängig in welches VLAN du das Switch Management gelegt hast.

Such dir die für dich schönste und passende Option aus !

Da wird es mit dem Relay nichts werden.

Logisch ! Denn wie du anhand der obigen Erklärung ja selber erkennen kannst hat das mit DHCP Relay soviel zu tun wie eine Kuh mit einem Sonntag...Wiso eigentlich, weil der Port die PVID hat und der Switch nicht?

Du hast es erfasst... Siehe Erklärung oben !Tagged-Link zum Server machbar ist, also eine zusätzliche Verbindung zur Administration des Switches?

Die Frage ist mit der obigen Erklärung ebenfalls überflüssig geworden wie du auch selber siehst, oder ?! Fazit:

Die drei VLAN Tutorials inkl. Schnellschulung nochmal genau lesen und verstehen übers Wochenende

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

es sind ALLE Ports im Vlan1 eben auch Server und Switch.

Du meinst bei einem PVLAN (Private VLAN) ???Jein !

Das kommt drauf an WIE du das konfigurierst. Du kannst auch ein VLAN 10 einrichten und als Private VLAN deklarieren im Setup. Dann ist dein VLAN 10 ein PVLAN.

Warum willst du ein PVLAN ?? Bei einem PVLAN gibt es keine any zu any Kommunikation weil die Ports bis auf die Uplink Ports untereinander isoliert sind.

Das PVLAN forwardet nur Broadcasts zu den konfigurierten Uplink Ports in einem PVLAN.

Somit sind auch ARPs unterdrückt das verhindert dann eine direkte Kommunikation der Clients untereinander. Eben isoliert.

Normal hat man sowas nur in Gästenetzen wo man nicht will das Gästen untereinander "funken" bzw. der eine Gast den anderen "sieht" und attackiert.

Braucht man im Heimumfeld in der Regel niemals, also vergiss mal deine PVLANs und kümmer dich im normale VLANs

VPNs sind wieder eine gaaanz andere Baustelle. Ist wie die oben schon zitierte Kuh und der Sonntag !

Bitte also jetzt nix laienhaft vermischen hier !!

aber ich habe gar kein Router

Dann kannst du auch niemals zwischen den VLANs kommunizieren !!!Wie bereits mehrfach gesagt: Vollkommen physisch getrennt, nix Zugriff untereinander !!!

Du brauchst dafür einen Router oder dein Switch muss ein L3 Switch sein (Routing fähig durch internen Router im Switch selber)

so viel will ich da auch nicht zugreifen.

Dann ist ja gut ! Geht ja auch gar nicht !Das Ding hat auch keine RS232 mehr, so für´n Notfall

Ist auch üblich bei den billigen Web Smart Switches wie jeder Netzwerker weiss.Für den Notfall haben die (meisten) nur einen Reset Taster der sie wieder nackig macht !

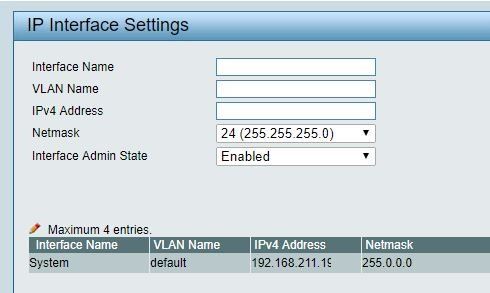

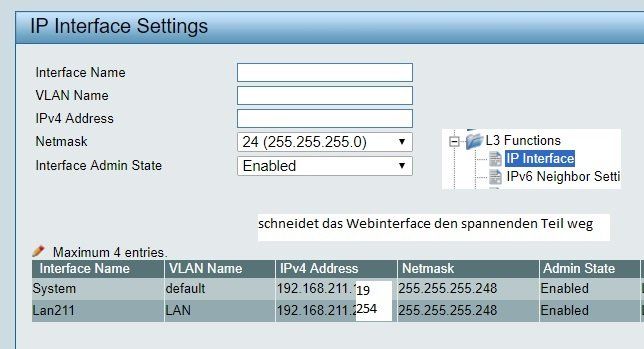

der Server hat Maske /24 und kann nicht anpingen:

Wer kann wen nicht anpingen und überhaupt WO ist der DHCP Server ? Auf dem Switch ?Nach dem Screenshot zu urteilen ist das ein Routing fähiger Layer 3 Switch !!! Dann brauchst du logischerweise KEINEN externen Router, denn das kann der Switch dann selber.

Hier hast du aber dann schon den Kardinalsfehler begangen und vermutlich fehlerhaft sich überlappende IP Adressen bzw. Netze konfiguriert mit der /24er Maske ! Da meckert der Switch natürlich.

Wenn sich das überschneidet klappt das natürlich logischerweise nicht mit den IP Netzen sonst hast du auf einem L3 Switch ja doppelte IP Adressen.

Also mal was zum Subnetting / Maske lesen und verstehen !!

de.wikipedia.org/wiki/Netzmaske

Und dann die richtige IP Adressierung verwenden !!

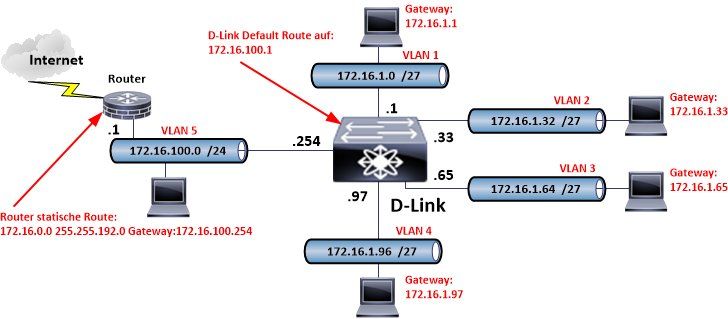

Wenn du /24er Masken verwenden willst dann z.B. so:

VLAN 1 = 172.16.1.0 /24

VLAN 10 = 172.16.10.0 /24

VLAN 211 = 172.16.211.0 /24

VLAN 212 = 172.16.212.0 /24

usw. usw.

Oder wenn du innerhalb des 3ten Bytes bleiben willst:

VLAN 1 = 172.16.1.0 /27 (Hosts .1 bis .30)

VLAN 2 = 172.16.1.32 /27 (Hosts .33 bis .62)

VLAN 3 = 172.16.1.64 /27 (Hosts .65 bis .94)

VLAN 4 = 172.16.1.96 /27 (Hosts .97 bis .126)

usw. usw.

Brauchst du mehr Hostadresse pro Subnetz nimmst du einen /26er Prefix.

IP Subnetting erste Klasse...

Den Mikrotik habe ich zurück geschickt.

Sehr traurig Was war der Grund ? OK kann ich mir auch selber beantworten, denn mit einem L3 Switch ist VLAN Routing natürlich erheblich eleganter, zumal es auch ein extra Gerät spart.

schau die ersten 2Minuten an.

Uhhh wie gruselg. Das geht auch nur mit der schrottigen und karastrophalen NetGear VLAN Logik. Das VLAN Tutorial hier kommentiert das Thema NetGear in diesem Umfeld ja schon entsprechend. Also kein Kommentar mehr dazu und dieser kranken Konfig im Video.das ist doch der Unterschied zwischen PVLAN und VLAN

Richtig !PVLAN = Keine Kommunikation Any (Port) zu Any (Port) außer den Uplink Ports. (Deaktiviertes Broadcast Forwarding)

VLAN = Normales Netzverhalten

ich wäre ja bei asymetrisches VLAN geblieben.

Die Bezeichnung kennt kein Mensch oder Netzwerker. PVLAN ist da eher gebräuchlich...aber egal.z.B. mit Excel: 99% wissen nicht wozu man das benutzen könnte.

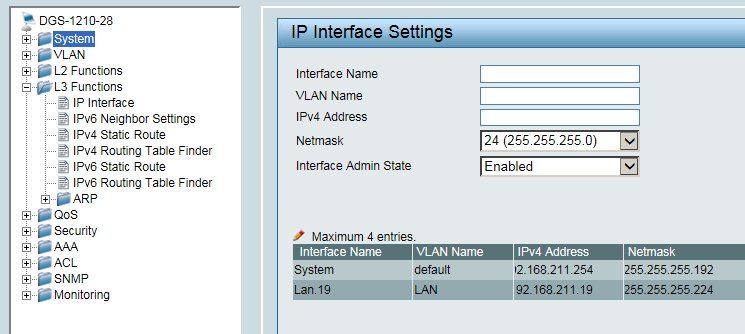

Na ja... 99% der Laien solltest du fairerweise dazuschreiben ! Jeder Netzwerker weiss sofort wofür das ist !135 Euro, was auch immer L3 Funktions sind. Die IP-Zuweisung ist in diesem Menü

Layer 3 fähiger Switch bedeutet das der Switch zw. den VLANs routen kann, sprich also er einen internen Router hat. Siehe Bild oben.Das sieht man an folgenden Punkten:

- Jedes VLAN kann eine IP Adresse bekommen (Router Interface)

- Kommuniaktion über die VLANs ist möglich

- Optionaler DHCP Server pro VLAN

Allein schon der Menüpunkt "L3 Functions" in deinem Switch weist die D-Link Gurke als L3 fähigen Switch aus !

Eine gute Wahl also !

dann kann ich mit 172.16.100. /24 mit ..4 kommunizieren.

Ja klar ! Das . 100.0 /24er Netz ist ja ein ganz eigenes Netz. In einem gerouteten IP Netzwerk müssen IP Netzwerke einzigartig sein ! Das bedeutet auch das sich Netzgrenzen nicht überschneiden dürfen.Das klappt also. Ebenso natürlich auch 172.16.10. /24 da das von der Netzadresse ja auch eigen ist !

Normal = Keine Kommunikation Any (Port) zu Any (Port). (Deaktiviertes Broadcast Forwarding)

Rembrandt, Ägypten ??Mit Normal war hier ganz normal VLAN Kommunikation gemeint. Innerhalb eines VLAN kann jeder mit jedem.

Ja gut. NEIN nie L3 für das Geld.

Der von dir gepostete Screenshot zeigt aber de facto einen L3 Switch !!Die Angaben "L3 Functions" wären sonst Blödsinn !

Nach den GUI Farben zu urteilen ist das ein D-Link Switch, richtig ? Welches Modell ist das ?

Darüber hast du uns hier ja noch nicht aufgeklärt.

Dieser mit L3 Funktionen kann drei bekommen,

Ja eben ! In jedem VLAN eine.Bei einem L2 Switch wäre das ja Quatsch, denn der kann nicht routen...logisch !

Bei einem L3 Switch aber NICHT !

Ein L3 Switch hat ja einen internen Router und das ist quasi das Router Bein was im VLAN hängt und eine IP Adresse bekommt um zw. den VLANs zu routen.

Konfigurierst du also eine IP Adresse dort kannst du routen zw. den VLANs.

Lässt du sie weg hast du quasi ein "L2 Switch Verhalten" und kannst NICHT routen. Klar, auch logisch wenn die IP Adresse im VLAN fehlt !

So ist die einfache Logik !

Für den DHCP Server im VLAN benötigst du aber immer eine IP Adresse im VLAN und musst damit dann auch zwnagsläufig das Routing zw. den VLANs aktivieren. Siewie eine VLAN IP da ist routet der Switch. Das ist Standard bei L3 Switches !

Mit der 172.16.10.100 /24 geht aber nur 172.16.1.96 /27, weder 172.16.1.64 /27 noch 172.16.1.32 /27 oder 172.16.1.0 /27!

Dann hast du in diesen 3 nicht funktionierenden Netzen keine IP Adresse konfiguriert auf dem Switch bzw. VLANs !

Der DGS-1210 ist ein laer 3 Switch: (Zitat)

Layer 2 management and security with Layer 3 capabilities

War klar....

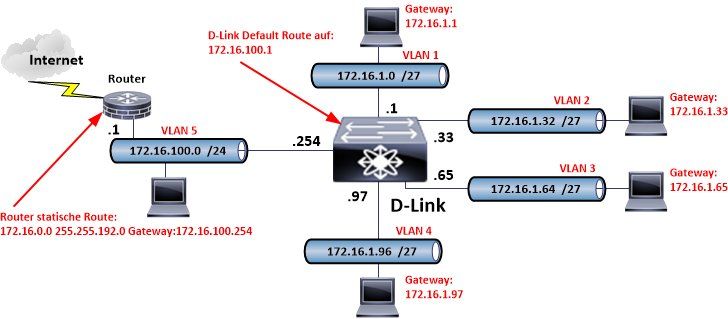

Keine Ahnung wie du das mit deiner IP Adressierung genau vorhast aber SO sähe ein sauberes L3 Konzept mit den Adressen auf dem D-Link aus:

Die Route 172.16.0.0 255.255.192.0 Gateway:172.16.100.254 auf dem Internet Router routet alle IP Netze von 172.16.0.0 bis 172.16.63.254 an den D-Link via VLAN 5.

Layer 2 management and security with Layer 3 capabilities

War klar....

Keine Ahnung wie du das mit deiner IP Adressierung genau vorhast aber SO sähe ein sauberes L3 Konzept mit den Adressen auf dem D-Link aus:

Die Route 172.16.0.0 255.255.192.0 Gateway:172.16.100.254 auf dem Internet Router routet alle IP Netze von 172.16.0.0 bis 172.16.63.254 an den D-Link via VLAN 5.

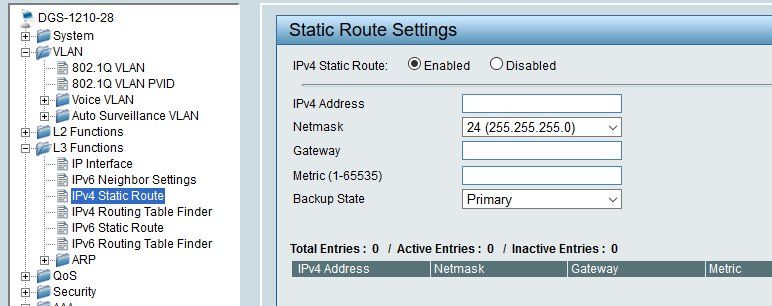

Du musst keinerlei statische Routen dort eintragen !!

Logisch, denn dein L3 Switch kennt ja alle IP Netze da sie direkt an ihm angeschlossen sind.

Das einzige was er braucht ist lediglich eine Default Route auf den Internet Router bzw. seine IP in dem IP Netz wo dieser angeschlossen ist.

Wenn du dir nur mal die Zeichnung von oben in Ruhe angesehen hättest wäre diese Frage überflüssig gewesen, denn dort steht doch explizit welche Routen du wo eintragen musst !

Vermutlich hast du im Drucker wie so oft die Gateway IP Adresse vergessen einzutragen oder eine falsche eingetragen ?! Der übliche Fehler....

Alle Endgeräte in den VLANs am L3 Switch haben dessen VLAN IP Adresse in seinen VLANs als Gateway eingetragen ! Klar, denn der L3 Switch ist gleichzeitig ja auch Router.

Eine Besonderheit nimmt hier immer das Koppel VLAN zum Internet Router ein. Im Beispiel oben das Netzwerk 172.16.100.0 /24.

In diesem VLAN ist in der Regel der Internet Router der DHCP Server. Vergibt also sich selber als Gateway und DNS Server. Deshalb darf hier kein DHCP Server auf dem Switch laufen. Auch klar, denn sonst kommt es zum Adress Chaos in dem Netzwerk bzw. VLAN.

Hier haben die Endgeräte also immer den Internet Router als Gateway IP und schicken Pakete zu Netzen die sie nicht kennen (wie die am L3 Switch) an den Router.

Aus diesem Grunde hat der Router eine statische Route auf die IP Netze die am Switch angeschlossen sind außer dem Koppelnetz.

Die Route dort 172.16.0.0 255.255.192.0 an 172.16.100.254 routet alle IP Netze von .0.0 bis .63.254 an die Switch IP 172.16.100.254.

So werden alle Netze in diesem Bereich am L3 Switch erreicht.

Guckst du auch hier (Grundlagen dazu):

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

und hier (gleiches Design wie bei dir):

Verständnissproblem Routing mit SG300-28

Nur nebenbei...

Wenn du mit Winblows Rechnern in einer gerouteten Umgebung und fremden IP Netzen pingst und traceroutest, dann bedenke das die lokale Winblows Firewall per Default das ICMP Protokoll (Ping, Traceroute) deaktiviert hat.

Das musst du erst aktivieren damit es geht:

windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Nur das du nicht in diese Falle tappst...

Logisch, denn dein L3 Switch kennt ja alle IP Netze da sie direkt an ihm angeschlossen sind.

Das einzige was er braucht ist lediglich eine Default Route auf den Internet Router bzw. seine IP in dem IP Netz wo dieser angeschlossen ist.

Wenn du dir nur mal die Zeichnung von oben in Ruhe angesehen hättest wäre diese Frage überflüssig gewesen, denn dort steht doch explizit welche Routen du wo eintragen musst !

Vermutlich hast du im Drucker wie so oft die Gateway IP Adresse vergessen einzutragen oder eine falsche eingetragen ?! Der übliche Fehler....

Alle Endgeräte in den VLANs am L3 Switch haben dessen VLAN IP Adresse in seinen VLANs als Gateway eingetragen ! Klar, denn der L3 Switch ist gleichzeitig ja auch Router.

Eine Besonderheit nimmt hier immer das Koppel VLAN zum Internet Router ein. Im Beispiel oben das Netzwerk 172.16.100.0 /24.

In diesem VLAN ist in der Regel der Internet Router der DHCP Server. Vergibt also sich selber als Gateway und DNS Server. Deshalb darf hier kein DHCP Server auf dem Switch laufen. Auch klar, denn sonst kommt es zum Adress Chaos in dem Netzwerk bzw. VLAN.

Hier haben die Endgeräte also immer den Internet Router als Gateway IP und schicken Pakete zu Netzen die sie nicht kennen (wie die am L3 Switch) an den Router.

Aus diesem Grunde hat der Router eine statische Route auf die IP Netze die am Switch angeschlossen sind außer dem Koppelnetz.

Die Route dort 172.16.0.0 255.255.192.0 an 172.16.100.254 routet alle IP Netze von .0.0 bis .63.254 an die Switch IP 172.16.100.254.

So werden alle Netze in diesem Bereich am L3 Switch erreicht.

Guckst du auch hier (Grundlagen dazu):

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

und hier (gleiches Design wie bei dir):

Verständnissproblem Routing mit SG300-28

Nur nebenbei...

Wenn du mit Winblows Rechnern in einer gerouteten Umgebung und fremden IP Netzen pingst und traceroutest, dann bedenke das die lokale Winblows Firewall per Default das ICMP Protokoll (Ping, Traceroute) deaktiviert hat.

Das musst du erst aktivieren damit es geht:

windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Nur das du nicht in diese Falle tappst...

Der Drucker hat ja ein 172.16.x.x /27?

Rembrandt ? Ägypten ?Das ist kein Netz was bei dir vorkommt

Wenn dann gebe bitte GENAU das Netzwerk an über das du hier redest was innerhalb des 27er Prefixes liegt, sonst weiss hier keiner wovon du redest und muss im freien Fall raten...

Das würde wieder meine Gerätecascade erfordern.

Bahnhof ??Oder willst du damit sagen das dein derzeitiger Router keine statischen Routen supportet und du über- übermorgen dann die FB anschliesst die das dann kann ?!

Du sprichst in Rätseln...

Ganz wichtiger Tip, viel zu spät - mußt du zugeben!

Na ja als gebeutelter Winblows Knecht kennt man sowas doch...oder sollte es zumindestens kennen Als Gegenspieler und DHCP-Testkandidat hänge ich Netgear WPN802 ein

Erstmal auf die aktuellste Firmware updaten natürlich.netgear.de/support/download/ (10.0.6 in der US Version ist aktuell bei V2)

Ein Zertifikat benötigst du doch gar nicht bei einem AP.

Wenn das Setup GUI meckert, dann klickst du einfach eine Ausnahme und gut iss. Um den als AP zu betreiben benötigt man kein Zertifikat.

außer die Ausnahme hinzufügen; FW ist letzte

Geht nicht ist ja aber kein Hinterungsgrund. Kannst die Ausnahme ja später im Browser wieder löschen oder nur temporär akzeptieren (Firefox).Für den Betrieb als AP ist das irrelevant.

Ansonsten...Kauf dir was kleines und Preiswertes was viel mehr kann als die NG Gurke und dich auch nicht mit Zertifikaten nervt !

varia-store.com/de/produkt/10133-mikrotik-cap-lite-mit-ar9533-65 ...

der speichert zwei Konfigs, wie die großen!

Ja, D-Link sind schon nicht die Schlechtesten...besser als HP Stimmt, du hast aber die 172er Häppchen ins Spiel gebracht, da wollte ich nicht als Spielverderber dastehen.

Nope ! Ich wasche meinen Hände in Unschuld ! DU bist mit den krummen Masken angefangen !! Guckst du... Hier Ich möchte gern das 192.168.211.0/24 behalten.

IP Adressen sind kosmetisch.Ändere es wie es am besten passt bei dir. Solange nix überlappt mit den Masken ist alles Bella !

Das ist doch uraltes Geraffel(10MBit?).

Reicht doch für den Hausgebrauch und zum Spielen. Mehr als ca. 25 Mbit Nettodaten bekommst du im überfüllten 2,4 Ghz Bereich heutzutage auch nicht mit moderner Hardware Häppchen ja aber nicht die 176er

176er ???Das wären dann keine privaten RFC 1918 IP Netze. Sowas sollte man generell so oder so niemals machen !!

de.wikipedia.org/wiki/Private_IP-Adresse#Adressbereiche

meine Frage wegen der Masken ist noch offen(kann man die versch. Masken vermischen).

Ja, das geht natürlich ! Aaaber... nur solange die sich natürlich NICHT überlappen.Nehmen wir mal dein Beispiel von oben:

Netzwerk 1:

Netz=192.168.211.0 mit einem /27 Prefix sprich 255.255.255.224 Maske

Geräte Adressen hier 192.168.211.1 bis 192.168.211.30

Netzwerk 2:

Netz=192.168.211.192 mit einem /26 Prefix sprich 255.255.255.192 Maske

Geräte Adressen hier 192.168.211.193 bis 192.168.211.254

Das passt also ! Keine Überlappung und der Netzwerk Teil ist eindeutig.

Mal abgesehen davon das du den Bereich dazwischen (.31 bis .192) nicht nutzt.

Man muss bei variablen Masken nur extrem aufpassen das man nicht Bereiche nutzt die andere nutzen. Gute Layer 3 Geräte (Router, Switches etc.) meckern auch sofort weil sie das merken.

Was nicht geht ist z.B.

ein Netz 172.16.211.192 /26 mit einem 172.16.211.224 /27 zu verheiraten. Siehst du sicher selber warum ?!

Ansonsten hilft: heise.de/netze/tools/netzwerkrechner/

192.168.211.19/27 und 192.168.211.254/26 sind genau so 2 Netze wie 192.211.100.0/24 und 192.211.20.0/24

Ja, richtig !Genauso wie 192.168.211.0 /27 und 172.16.211.64 /26 und genauso wie 10.1.0.0 /16 und 10.2.0.0 /16 usw. usw. da kannst du millionenfach kombinieren. Wie gesagt....aufpassen das nix überlappt.

Für Menschen und Netzwerker die nicht gerne mit krummen Masken umgehen möchten hat sich quasi der /24er Prefix etabliert. Damit kann man dann einfach immer im dritten Byte der Netzwerk Adresse durchnummerieren wie

10.1.1.0 /24, 10.1.2.0 /24, 10.1.3.0 /24 usw.

Identisch natürlich auch im 172.16.0.0 /12 und auch im 192.168.0.0 /16 er RFC 1918 IP Adressbereich.

Das ist für Humanoiden immer einfach zu merken wenn man nur das 3te Byte kontrollieren muss.

Würde das auch (wenn ja mit welchem Netz) mit den beiden gehen 192.211.100.0/24; 192.211.20.0/24?

Diese Frage kannst du dir jetzt hoffentlich selbst beantworten !!Guckst du sonst hier:

de.wikipedia.org/wiki/Netzmaske

Lesen und verstehen...

War nicht der Anfang nur mit Klasse A, B, C?

Ja, zur Netzwerk Steinzeit. Seit 1993 ist das aber Geschichte:de.wikipedia.org/wiki/Classless_Inter-Domain_Routing

nur selten einen Grund das nicht so zu tun

Sooo selten nicht. Z.B. wenn du mit einem sehr schmalen Budget an öffentlichen IP Adressen jonglieren musst na ja mit dem Rechner: 192.211.0.0/17 Host-IPs von: 192.211.0.1 bis: 192.211.127.254

Vorsicht ! Das sind wieder KEINE privaten RFC 1918 IP Adressen !Was ich nicht finde, macht "man" so was.

Ja na klar ! Wenn du Netzwerke segmentieren musst dann ist das zwingend notwendig. Wie sollte es denn sonst gehen ?Allein schon die Einführung von VoIP erzwingt meist rechtlich die Trennung von Voice und Produktivnetz. Niemand hat außerdem ein WLAN direkt im Produktivnetz geschweige denn ein Gäste LAN oder WLAN.

Das allein sind schon 4 Gründe zu segmentieren.

Zuhause ist es häufig LAN, WLAN und Haussteuerung. Gerade letzte sollte immer segmentiert werden.

Das macht man also so...

Da ist doch aber das PVLAN wesentlich einfacher.

Ja. Aber das ist wieder diese schei...shared VLAN Frickelei. Hier müssen alle Komponenten zwangsweise Mitglieder eines einzigen IP Netzes sein.Logisch, denn würde man alle 3 trennen kann niemand mehr auf den Drucker zugreifen. Der Drucker muss ja im gleichen IP Netz sein wie die beiden VLAN Segmente. Ansonsten bräuchte man einen Router.

In dem konzept trennt man lediglich die Layer 2 Broadcasts Domains so das die PCs links die rechts nicht "sehen" können.

IP technisch müssen aber alle in einem gemeinsamen IP Netz sein.

Das ist böse L2 Frickelei mit VLANs.

Für dich mit einem L3 Routing Switch ja auch höchstgradig sinnfrei das so zu machen.

Ich meine immer verschiedene Masken in einem Netz.

Das gibt es seit 1993 (CIDR) nicht mehr !!!Verschiedene Masken = immer verschiedene Netze !!!

Abschottung/Firewall/Trennung auf MAC-Basis ist doch genau so sicher.

Nein, das ist Unsinn. Deine L2 Frickellösung überwindet man ganz einfach mit einer angepassten Mac Adresse.Ein richtiges Design mit L2 Trennung und L3 Firewall Regeln niemals, weil das Stateful ist. Im Gegensatz zur L2 Frickelei.

Man fragt sich auch ganz ehrlich warum du so einen Unsinn machst mit einem guten L3 Switch der auch noch ACLs supportet ?!

Wenn du jetzt einen reinen L2 VLAN Switch hättest würde man ja ein gewisses Verständnis dafür mitbringen...aber auch nur dann.

LAN 2 soll auf Drucker im VLAN 3 zugreifen.

Dann darfst du in dem obigen Design niemals routen !! Bzw. ALLE IP Adressen der beteiligten Komponenten und zwar ALLER müssen zwangsweise in einem einzigen IP Netz liegen.Du realisierst die Trennung ja rein nur auf Layer 2 also Mac Adressen.

Würdest du hier 3 unterschiedliche IP Netze nutzen wäre keine Kommunikation mehr möglich, denn dann bräuchtest du einen Router.

Routing wäre also in so einer shared VLAN Lösung die rein auf L2 basiert kontraproduktiv !!

Hallo,

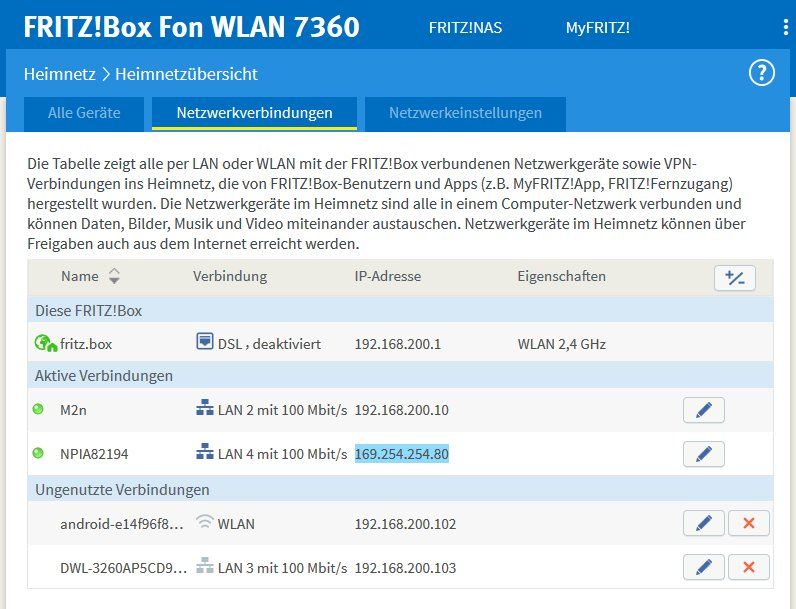

So wird bei AVM die IP unter anderem genannt mit der du eine Fritzbox immer ansprechen kannst, vorrausgesetzt dein Client hat eine APIPA IP. Dann kannst du immer mit 169.254.1.1 jede Fritzbox ansprechen wenn du dich z.B. ausgesperrt hast usw. Hast su andere Firmware auf deine Fritte, ist es von dieser geänderten Firmware abhängig

Warum in dein Blid dort der Client die APIPA IP 169.254.254.80 hat, das können wir nun nicht wissen. Der DHCP Bereich von dein DHCP Server (z.B. deiner Fritte) ausgereizt?

Gruß,

Peter

So wird bei AVM die IP unter anderem genannt mit der du eine Fritzbox immer ansprechen kannst, vorrausgesetzt dein Client hat eine APIPA IP. Dann kannst du immer mit 169.254.1.1 jede Fritzbox ansprechen wenn du dich z.B. ausgesperrt hast usw. Hast su andere Firmware auf deine Fritte, ist es von dieser geänderten Firmware abhängig

Warum in dein Blid dort der Client die APIPA IP 169.254.254.80 hat, das können wir nun nicht wissen. Der DHCP Bereich von dein DHCP Server (z.B. deiner Fritte) ausgereizt?

Gruß,

Peter

169.254.x.y sind APIPA IP Adressen. Lesen und verstehen...:

de.wikipedia.org/wiki/Zeroconf#Automatische_IP-Zuweisung

Aber bei der FritzBüx kann man ja auch die IP zur Not per Telefon reinklimpern...

de.wikipedia.org/wiki/Zeroconf#Automatische_IP-Zuweisung

Aber bei der FritzBüx kann man ja auch die IP zur Not per Telefon reinklimpern...

Hallo,

Das mit der alternatve Firmware war ja nur damit es klar ist das es eben abhängig der Firmware ist was ein Gerät tut oder kann

Gruß,

Peter

Das mit der alternatve Firmware war ja nur damit es klar ist das es eben abhängig der Firmware ist was ein Gerät tut oder kann

Wenn ihr es nicht wisst mach ich mir auch keine Sorgen.

Solltest du aber. Es nicht üblich das ein Netzwerkgerät sich keine gültige IP holen kann, besonders wenn du explizit dazu einen DHCP am laufen hast. Wenn eine NIC Strom bekommt und am anderen ende vom Patchkabel ein Switch oder sonstwas korrekt läuft, wird sich ein PC nicht mal eben eine APIPA ausstellen. Es könnte sein das dort alternative Konfigurationen laufen und dort eben eine APIPA mit .254.80 eingetragen ist.DHCP war ..200/24.

Das Wort DHCP sagt mir ja noch etwas, wa saber dein ...200/24 dort soll frage ich mich schon sietdem diu Antwort hier rein gestellt hast. Wenn ich also anstelle deiner Punkte jetzt 192.1768.0 eintragen erhalte ich 192.168.9.200/24 was eine IP Dartstellt aus einen 192.168.0.0 Netz mit einer 255.255.255.0 Subnetzmaske (dein /24). Was das jetzt allewrdings mit deinen DHCP bereich bzw. Scope und den noch freien IPs zu tun hat, ich verstehe es nicht.Ist ja wurst b.w. die Antwort auf zu lesende Bücher.

OK. Gehe in die Stadtbücherei und schaue nach was die dort haben, mach probelesen dort und entscheide dich dann für eine Lektüre die dir geiegnet scheint.Gruß,

Peter