Welche Geräte für ein kleines Büro mit angeschlossener Wohnung und einem "Internet-Hausanschluss"?

Hallo Leute!

Heute brauche ich mal eure Meinung bzw. euren Rat zu folgender Situation:

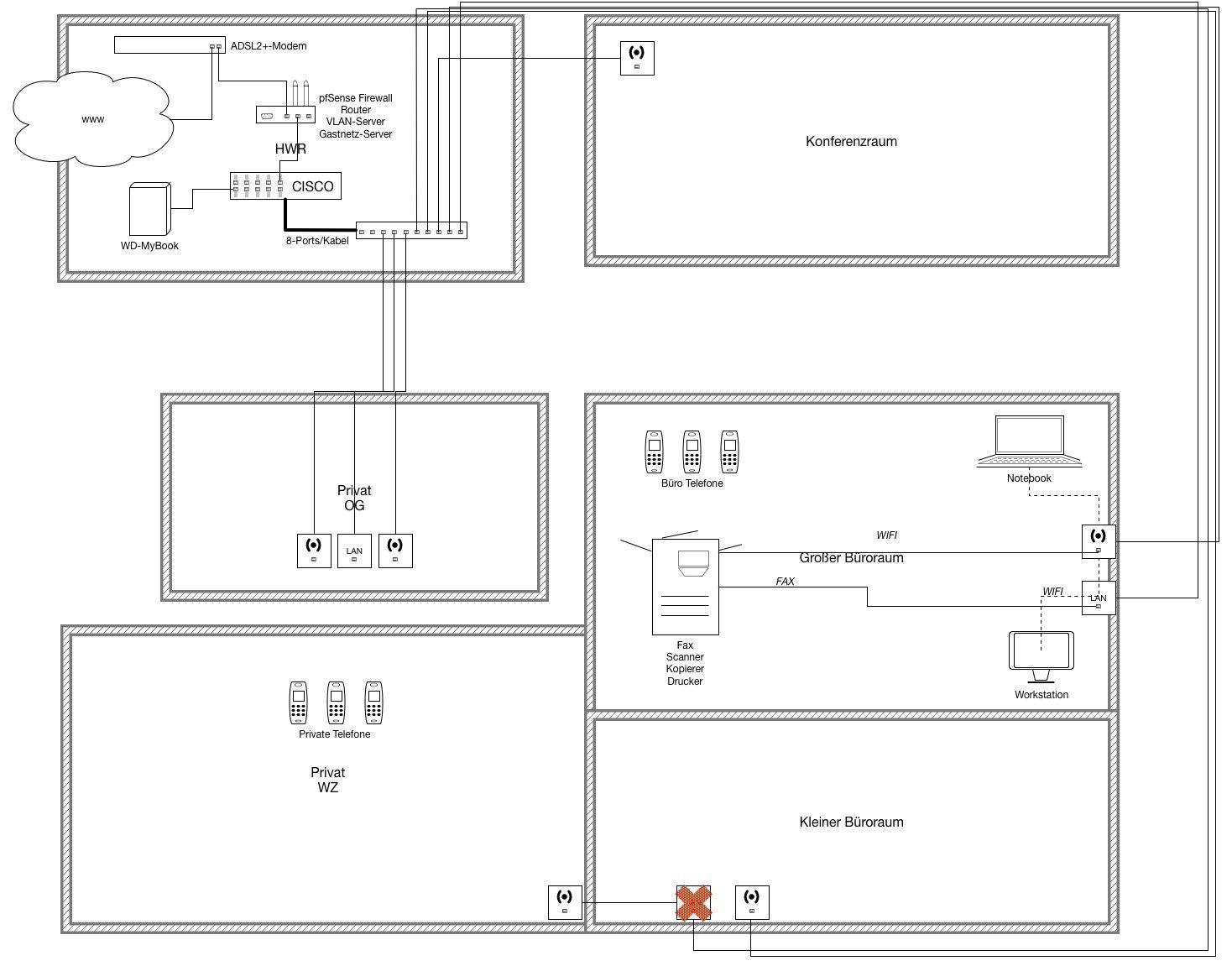

Es geht um ein Pfarrhaus. Das heißt genau - hier wohnt eine Familie und nebenan ist ein Pfarrbüro mit mehreren Räumen, sowie ein öffentlicher Raum für Meetings. Das ganze Haus hat genau einen Telekomanschluss (16.000er DSL) mit fester IP-Adresse und drei Telefonnummern (VoIP).

Jetzt soll erreicht werden dass:

Ich habe schon überlegt, ob VLAN mein Freund ist. Wie handhabt sich das aber da mit der VoIP-Telefoniererei und dem Fax? Das Buget ist relativ schmal. Wie immer wollen Kirchens für wenig Geld eine eierlegende Wollmilchsau haben.

Was würdet ihr verbauen?

Danke für eure Ideen!

Heute brauche ich mal eure Meinung bzw. euren Rat zu folgender Situation:

Es geht um ein Pfarrhaus. Das heißt genau - hier wohnt eine Familie und nebenan ist ein Pfarrbüro mit mehreren Räumen, sowie ein öffentlicher Raum für Meetings. Das ganze Haus hat genau einen Telekomanschluss (16.000er DSL) mit fester IP-Adresse und drei Telefonnummern (VoIP).

Jetzt soll erreicht werden dass:

- Die Pfarrfamilie eine Telefonnummer und ihr eigenes Netzwerk bekommt. Die brauchen WLAN (wobei das Pfarrhaus ein sanierter Vorkriegsbau mit dicken Wänden ist), wollen ihre Telefone (ca. vier) per DECT nutzen und wollen, klar, ins Internet.

- Das Gemeindebüro ein eigenes Netzwerk bekommt. Zudem sollen zwei Telefonnummern "hier ankommen". Eine für das Telefon, eine für das Fax. Die Telefonie soll auch über DECT laufen. Es schwirren im Büro drei Telefone rum. Es steht zudem ein NAS da rum, das von "Außerhalb" per VPN erreicht werden soll.

- Die öffentlichen Räumlichkeiten für Meetings ein WLAN-Gastnetz bekommen, welches nur einen Zugang zum Internet haben soll.

Ich habe schon überlegt, ob VLAN mein Freund ist. Wie handhabt sich das aber da mit der VoIP-Telefoniererei und dem Fax? Das Buget ist relativ schmal. Wie immer wollen Kirchens für wenig Geld eine eierlegende Wollmilchsau haben.

Was würdet ihr verbauen?

Danke für eure Ideen!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 307243

Url: https://administrator.de/forum/welche-geraete-fuer-ein-kleines-buero-mit-angeschlossener-wohnung-und-einem-internet-hausanschluss-307243.html

Ausgedruckt am: 30.07.2025 um 00:07 Uhr

33 Kommentare

Neuester Kommentar

Hallo,

Fax und Pfarrbüronummer am Telekomrouter,

Telekomrouter macht auch Lan/Wlan für das Pfarrbüro

Familien-Dectbasis an den dritten Anschluss des Telekomrouters. An einen LAN der Telekom eine Fritzbox. Fritzbox Wlan für die Familie, gegebenenfalls das Fritzgästewlan für den Meetingraum. FritzVPN für die NAS die auch an der Fritzbox hängt. Fritzrepeater falls notwendig.

Fax und Pfarrbüronummer am Telekomrouter,

Telekomrouter macht auch Lan/Wlan für das Pfarrbüro

Familien-Dectbasis an den dritten Anschluss des Telekomrouters. An einen LAN der Telekom eine Fritzbox. Fritzbox Wlan für die Familie, gegebenenfalls das Fritzgästewlan für den Meetingraum. FritzVPN für die NAS die auch an der Fritzbox hängt. Fritzrepeater falls notwendig.

Eine kleine Firewall und MSSID fähige WLAN Accesspoints in Verbindung mit einem kleinen VLAN Switch ggf. mit PoE für die WLAN APs und alle deine Anforderungen sind erfüllt.

Die relevanten Tutorials dazu findest du hier im Forum um das im Handumdrehen aufzusetzen:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Die Anbindung der einzelnen IP Netze bzw. Segmente:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das dortige Praxisbeispiel erklärt es am Beispiel eines Gast WLANs

Das öffentliche Gäste WLAN realisierst du auch damit inkl. Voucher System mit Einmalpasswörtern und User Tracking um das Pfarrhaus rechtlich abzusichern (Störerhaftung).

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Voucher für pfSense online verwalten und optional Voucher per SMS verschicken

Damit hast du alles in der Hand um das preiswert und schnell und vor allen Dingen sicher umzusetzen !

Den VoIP Router betreibst du als Router Kaskade vor der Firewall oder du schliesst die Firewall direkt an mit einem einfachen nur Modem (kein Router) an und realisierst die Telefonanbindung mit einem preiswerten VoIP Adapter innerhalb des lokalen LANs:

reichelt.de/Telefone-VoIP/CISCO-SPA112/3/index.html?ACTION=3& ...

Eigentlich eine Kleinigkeit.....

Wäre ja das Gebiet vom Kollegen @SarekHL hier im Forum der jeden Tag Gotteshäuser vernetzt.

Die Empfehlungen des hl.Andreas oben solltest du besser gleich ignorieren. Sicher gut gemeint aber aus Sicherheitssicht und Netzwerk Sicht vollkommen unbrauchbar weil sie in keinem Punkt deine Anforderungen abdeckt.

Das Gastnetz der FB ist keins, jedenfalls keins was in deinem Umfeld sicher ist und den Namen verdient und was du nie so dort einsetzen solltest.

Es fehlt der FB an sicherer Authentisierung und zeitlich limitierten Einmalpasswörtern, ebenso ein rechtsischeres User Tracking. Auch die Realisation in 3 sicher per SPI Firewall getrennte IP Netze ist nur einzig mit der FB ohne erhelbliche Zusatz Hardware unmöglich. Fazit: Vergessen, denn das ist keine Lösung für deine Anforderung.

Die relevanten Tutorials dazu findest du hier im Forum um das im Handumdrehen aufzusetzen:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Die Anbindung der einzelnen IP Netze bzw. Segmente:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Das dortige Praxisbeispiel erklärt es am Beispiel eines Gast WLANs

Das öffentliche Gäste WLAN realisierst du auch damit inkl. Voucher System mit Einmalpasswörtern und User Tracking um das Pfarrhaus rechtlich abzusichern (Störerhaftung).

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Voucher für pfSense online verwalten und optional Voucher per SMS verschicken

Damit hast du alles in der Hand um das preiswert und schnell und vor allen Dingen sicher umzusetzen !

Den VoIP Router betreibst du als Router Kaskade vor der Firewall oder du schliesst die Firewall direkt an mit einem einfachen nur Modem (kein Router) an und realisierst die Telefonanbindung mit einem preiswerten VoIP Adapter innerhalb des lokalen LANs:

reichelt.de/Telefone-VoIP/CISCO-SPA112/3/index.html?ACTION=3& ...

Eigentlich eine Kleinigkeit.....

Wäre ja das Gebiet vom Kollegen @SarekHL hier im Forum der jeden Tag Gotteshäuser vernetzt.

Die Empfehlungen des hl.Andreas oben solltest du besser gleich ignorieren. Sicher gut gemeint aber aus Sicherheitssicht und Netzwerk Sicht vollkommen unbrauchbar weil sie in keinem Punkt deine Anforderungen abdeckt.

Das Gastnetz der FB ist keins, jedenfalls keins was in deinem Umfeld sicher ist und den Namen verdient und was du nie so dort einsetzen solltest.

Es fehlt der FB an sicherer Authentisierung und zeitlich limitierten Einmalpasswörtern, ebenso ein rechtsischeres User Tracking. Auch die Realisation in 3 sicher per SPI Firewall getrennte IP Netze ist nur einzig mit der FB ohne erhelbliche Zusatz Hardware unmöglich. Fazit: Vergessen, denn das ist keine Lösung für deine Anforderung.

Als DECT Basis kann ich Dir die N510IP Pro ans Herz legen. Eine für die Familie und eine für das Büro.

Damit bekommst Du die gesamte Telefonie abgefackelt. Für das Büro lohnt sich evtl. sogar die Gratis-Edition von Starface (3 Benutzer frei). Damit hast Du dann eine vollwertige Telefonanlage mit AB und eingebautem Softwarefax.

Für die Trennung der Netze nimmst Du eine pfSense und einen kleinen VLAN-fähigen Switch (am besten einen mit PoE, damit Du die N510 und die WLAN-APs ohne zusätzliche Netzteile betreiben kannst), z.B. den Ubiquiti ToughSwitch, wenn Dir 8 Ports reichen.

Ansonsten kann ich Dir nur die Anleitungen von @aqui empfehlen.

Gruß

Looser

Damit bekommst Du die gesamte Telefonie abgefackelt. Für das Büro lohnt sich evtl. sogar die Gratis-Edition von Starface (3 Benutzer frei). Damit hast Du dann eine vollwertige Telefonanlage mit AB und eingebautem Softwarefax.

Für die Trennung der Netze nimmst Du eine pfSense und einen kleinen VLAN-fähigen Switch (am besten einen mit PoE, damit Du die N510 und die WLAN-APs ohne zusätzliche Netzteile betreiben kannst), z.B. den Ubiquiti ToughSwitch, wenn Dir 8 Ports reichen.

Ansonsten kann ich Dir nur die Anleitungen von @aqui empfehlen.

Gruß

Looser

Hallo,

ist ja schon alles gesagt worden, aber für den Meetingraum bzw. Konferenzraum sollte man das

Captive Portal mit Vouchers benutzen so kann man auch. Und ein verwalteter Switch wie ein Cisco SG200

oder gar Cisco SG300 sollte da auch noch mit im Spiel sein. Und wenn das mit den Wänden nicht so fruchtet

wie Ihr Euch das vorstellt dann würde ich zu einer dLAN Lösung greifen wollen dann sind die Wände fast egal.

Gruß

Dobby

ist ja schon alles gesagt worden, aber für den Meetingraum bzw. Konferenzraum sollte man das

Captive Portal mit Vouchers benutzen so kann man auch. Und ein verwalteter Switch wie ein Cisco SG200

oder gar Cisco SG300 sollte da auch noch mit im Spiel sein. Und wenn das mit den Wänden nicht so fruchtet

wie Ihr Euch das vorstellt dann würde ich zu einer dLAN Lösung greifen wollen dann sind die Wände fast egal.

Gruß

Dobby

aqui ist ja ein "Alix-Fan"

Nööö, nicht wirklich...offen für alles was sinnvoll ist dann werde ich für das Projekt ja ein Board mit vier NICs für den Firewallrechner brauchen.

Du kannst mit VLAN Tagging arbeiten auf dem Port und soviele virtuelle Ports einrichten wie du brauchst. Guckst du hier:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Damit kommt man dann auch mit 3 Ports problemlos hin und kannst deinen 4 Netze problemlos realisieren !

Ansonsten wenn das nicht reichen sollte findest du hier Dobbys Alternativen:

Axiomtek Rackmount Hardware für pfSense, OPNSense, IPFire, ZeroShell, OpenWRT, IPCop und weitere

Axiomtek Desktop Hardware für pfSense, OPNSense, IPFire, ZeroShell, OpenWRT, IPCop und weitere

Es gibt zig Alternativen.....

wäre es dann sinnvoll die Firewall auch zu virtualisieren?

Da scheiden sich die Geister....genau so ist es !Ein verantwortungsvoller netzwerker sagt ganz klar NEIN.

Der Grund ist klar: Bricht jemand aus der Firewall VM aus auf den Hypervisor ist dein gesamtes Netzwerk kompromitiert. Da reicht auch schon ein Fehler in der Netzwerk einrichtuing virtueller NICs auf dem Hypervisor.

Jeder der es dennoch macht sollte genau wissen was er tut !!

Anderer Grund ist das du von der Verfügbarkeit des Netzwerks und seiner Funktionen voll vom Server (Hypervisor) abhängig bist. Muss der mal gewartet werden...kein Netz. Generell sollte die Infrastruktur unabhängig sein.

Kein Netzwerker aber Kryptofreak.

Das sagt alles. Das ist genau so wenn ein Wasserbau Ingenieur eine Rakete bauen soll. Der Prof Titel hilft da dann auch eher wenig..im Gegenteil !Keine Ahnung wie viel ich dann da auf seine Sicht der Dinge geben kann

Letztlich muss das jeder in seinem Kämmerlein allein mit sich ausmachen sofern er nichtso oder so in einer Security Policy eingebunden ist. Dann gibt es klare Vorgaben für sowas.

Hallo nochmal,

- Alix oder APU Board mit miniPCIe Erweiterungskarte und alternativen Gehäuse.

- mit VLANs arbeiten wie @aqui es vorgeschlagen hat

Problem sein, aber wenn man dicke oder große Dateien jedes mal durch die Firewall schieben muss würde

es schon helfen selbst einen kleinen Layer3 Switch wie den Cisco SG300-10 zu besorgen der das dann in

annähernd "wire speed" schafft.

Hardware dafür verwendet werden. Also eine Server oder eine Appliance mit einer VM als Router

oder Firewall, die dann schnell erweitert oder vergrößert werden kann.

drauf einrichten und dann die Firewall VM dazu packen, dass ist dann das Sicherheitsrisiko.

Nimm keine VMs dafür, denn wenn es dort zu Problemen kommt ist gleich immer alles weg

und gar nichts geht mehr.

Gruß

Dobby

Finde ich so bei Alix nicht. Gibt es da eine Alternative?

- Jetway NF9HG-2930 mit 4 Ports (Intel NICs)- Alix oder APU Board mit miniPCIe Erweiterungskarte und alternativen Gehäuse.

- mit VLANs arbeiten wie @aqui es vorgeschlagen hat

Oder habe ich einen Denkfehler:

4 Ports = 1x red (zum Web), 1x blue (Gast Netz), 1x yellow (privates Netz der Pfarrfamilie), 1x Green (Office).

Man kann das auch so machen wie @aqui es vorgeschlagen hat und mit VLANs arbeiten, das sollte kein4 Ports = 1x red (zum Web), 1x blue (Gast Netz), 1x yellow (privates Netz der Pfarrfamilie), 1x Green (Office).

Problem sein, aber wenn man dicke oder große Dateien jedes mal durch die Firewall schieben muss würde

es schon helfen selbst einen kleinen Layer3 Switch wie den Cisco SG300-10 zu besorgen der das dann in

annähernd "wire speed" schafft.

Dann noch was: wenn man jetzt auf den Trichter käme, eine Telefonanlage mit z. B. Asterisk aufzubauen

oder die VM von Starface zu nutzen, wäre es dann sinnvoll die Firewall auch zu virtualisieren?

Wenn man eine Firewall oder einen Router virtualisiert, sollte auch dort immer eine dezidierteoder die VM von Starface zu nutzen, wäre es dann sinnvoll die Firewall auch zu virtualisieren?

Hardware dafür verwendet werden. Also eine Server oder eine Appliance mit einer VM als Router

oder Firewall, die dann schnell erweitert oder vergrößert werden kann.

Wenn ich richtig informiert bin, dann scheiden sich bei genau dieser Frage die Geister.

Eigentlich nicht, denn die meisten Leute wollen einfach nur einen Server mit ~10 VMsdrauf einrichten und dann die Firewall VM dazu packen, dass ist dann das Sicherheitsrisiko.

Nimm keine VMs dafür, denn wenn es dort zu Problemen kommt ist gleich immer alles weg

und gar nichts geht mehr.

Gruß

Dobby

Da das Büro eine Armlänge vom Konferenzraum entfernt ist, sollte ich da beide Räumlichkeiten mit abgedeckt bekommen.

Das musst du probieren, das kann man per Ferndiagnose niemals sagen. Aber auch wenn es nicht reicht bridgest du das WLAN Modul auf ein VLAN was du dann in den Räumlichkeiten verteilen kanns um weitere APs anzuschliessen um den Reichweiten Radius zu erhöhen. Wenn du kein Kabel legen kannst machst du das mit steckbaren Power LAN APs (z.B. Devolo, Edimax, etc.).Mehrere SSIDs mit unterschiedlichen VLAN-Tags sollte ja nicht das Problem werden, oder?

Ja, das ist kein Thema mit MSSID Accesspoints.

Dann nimm doch die Starface als VM und häng die N510 als DECT Basis da dran. Du kannst auch Büro und Wohnung über eine Starface abbilden auch mit mehreren N510. Allerdings wirst du da mit den 3 Lizenzen der freien Version nicht aus kommen. Oder je eine Starface für die Wohnung und eine fürs Büro.

Gibt es auch als schlanke Compact Appliance.

Gruß Looser

Gibt es auch als schlanke Compact Appliance.

Gruß Looser

Jetzt brauche ich noch eine DECT-Telefonanlage (VoIP). Die von @Looser27 empfohlene N510

hat ja keinen Anrufbeantworter, den ich aber dringen brauche. Eigentlich brauche ich sogar

mindestens zwei ABs. Ich kapiere auch grad nicht, ob ich da jetzt jedwede TA ins VLAN

hängen kann?! Laufen da die Datenpakete nicht eh getagged durchs Netz? Andersrum

muss ich die TA ja irgendwie konfigurieren.

Schau Dir mal die Siemens Gigaset DX800A an, die kann auf 6 schnurlose Telefone erweitert werdenhat ja keinen Anrufbeantworter, den ich aber dringen brauche. Eigentlich brauche ich sogar

mindestens zwei ABs. Ich kapiere auch grad nicht, ob ich da jetzt jedwede TA ins VLAN

hängen kann?! Laufen da die Datenpakete nicht eh getagged durchs Netz? Andersrum

muss ich die TA ja irgendwie konfigurieren.

und hat drei ABs und verwaltet bis zu 10 MSN. Zusammen mit einer AVM FB soll die abgehen wie

nichts.

Ach, noch was: Das Multifunktionsgerät ist ein Triumph-Adler. Da les ich nirgends, dass das VLAN-Fähig > ist. Das ist ein Problem, oder? So ganz peile ich das noch nicht, obwohl ich schon einiges darüber

gelesen hab.

Ach das kommt dann einfach als "untagged" Gerät in das netzwerk oder aber an einen LAN Port dergelesen hab.

"untagged" ist, fertig.

P.S. Um Verwirrung vorzubeugen: Das DSL-Modem ist natürlich ein VDSL-Modem. . . Aber

das ist ja für mein Anliegen jetzt eher unwichtig, gell?

Wie bindest Du denn Dein MuFu (Drucker, Scanner, Fax) an? Kann man denn auch die Faxfunktiondas ist ja für mein Anliegen jetzt eher unwichtig, gell?

mit benutzen? Wenn nicht ist das mit dem Gigaset DX800A eventuell nicht schlecht denn dort kann

man auch noch ein Faxgerät dran anschließen!

Hinsichtlich der DX800A, die Aussagen darüber im Internet und auch von Bekannten reichen von

völliger Begeisterung bis hin zum Umtausch nach drei Tagen, weil es einfach nicht gepasst hat.

Also wenn Du Dich vorher gut darüber informierst und es passt zu dem was Du brauchst und

suchst in wenigen Monaten steht meine hier denn ich muss umziehen und brauche auch etwas

neues.

Gruß

Dobby

Lohnt es sich die Starface, Asterisk oder was auch immer ebenfalls über ein Alix-Board laufen zu lassen? Packt

das Ding das?

Ja und zwar recht gut, denn der Varia-Store verkauft das zusammen als Bundle!das Ding das?

Gruß

Dobby

und leider ein völlig falsches Alix-Board.

Das 2D13 ist ein 100Mbit Board mit sehr langsamer CPU was kein GiG kann am LAN Port wie das APU1D. Bekommst du aber getauscht !

Jetzt die Frage: reicht das Alix-Board?

Wenn dein Internet Anschluss nicht mehr als 100 Mbit macht dann logischerweise ja.Allerdings macht die aktuelle pfSense Version auf den alten ALIX nicht so richtig Spaß. Da der Preisunterschied minimal ist und bei gleichzeitig 50 Usern ist das klar...kein 2D Board mehr !

Weiser Ratschlag also: Solltest du in jedem Falle besser tauschen ! Es geht zwar aber die 2D Hardware ist nicht mehr ganz zeitgemäß und in deinem Umfeld gibts mehr Probleme dann.

Auf der Packe von dem Alix-Board steht, dass es 3x 10/100/1000 MBit/s Ethernetports hat.

Sorry aber dann hast du definitv gelogen !1000Mbit kann dann nur ein APU1D sein !!

Oder...

Die Jungs und Mädels vom Varia Store haben das falsch verpackt und ein 100Mbit 2D13 Board in ein Karton vom APU1 gepackt... Ein Schelm wer böses dabei denkt....

Kann natürlich auch sein das du selbe rnicht genau hingesehen hast und ein APU1D für ein 2D13 hälst ?!?

APU1D:

pcengines.ch/apu1d.htm

2D13:

pcengines.ch/alix2d13.htm

Also nochmal gaaaaanz genau hinsehen !

Wo ist der Unterschied zwischen dem APU2C4 und öhhh APU1D4

Guckst du wie jeder intelligente Mensch immer DIREKT beim Hersteller auf die Spezifikationen:pcengines.ch/apu.htm

bzw.

pcengines.ch/apu2b4.htm

Da findest du dann alles

Größter Unterschied ist das das APU1 ein Dual Core und das APU2 ein Quad Core ist. Der Rest ist quasi identisch.

WLAN Dual Radio Karte musst du immer separat kaufen.

Beim Switch hab ich nicht aufgepasst. Der kann kein PoE

Uuuhhh böses Faul ! Hat jemand gute Switches mit VLAN und PoE die so um die 350€ kommen und ca. 16 Ports haben

Reichen dir 100Mb ?? Dann gibt es sowas mit 24 Port und 12 mal PoE onboard.reichelt.de/Netzwerk-Switches/CISCO-SF110D16HP/3/index.html?& ...

reichelt.de/Netzwerk-Switches/CISCO-SLM224PT/3/index.html?&A ...

SG-200-28P

usw.

Kann man da TP-Link oder HP empfehlen?

Generell nein wenn es auf Verlässlichkeit in Firmennetzen ankommt. Im Homebereich ja, da kannst du eh machen was du willst.Wenn du kein Budget hast dann eher TP-Link. Das HP GUI willst du nicht wirklich und außerdem fehlen denen grundlegende Features wie STP usw.

Ansonsten eben wie der Kollege Looser27 schon sagt am Switch mit Injektoren arbeiten:

reichelt.de/PoE-Komponenten/2/index.html?&ACTION=2&LA=2& ...

Ist zwar zusätzliche Kabelfrickelei und macht die Sache störanfälliger, geht aber auch.