Welcher Weg führt hier zum Ziel? - Managed Switch "kann zu viel"

Hi,

ich traue mich fast nicht hier zu schreiben weil ich viele ähnlich gestellte Fragen und deren Antworten zwar gesehen habe, für mich aber trotzdem keinen Nutzen daraus ziehen konnte weil die Antworten meist meine Fragestellung gar nicht tangieren oder direkt zu tief einsteigen.

Aktuell habe ich hier im Haus sämtliche Kabel (Strom, Koax und eben Netzwerk) komplett erneuert.

Zwischenzeitlich habe ich einen neuen managed Switch bekommen: Aruba 1930 mit 24 Ports ohne PoE.

Datenblatt - Handbuch

Die Konfigurationsmöglichkeiten von dem Switch übersteigen mein Versändniss, ich möchte mich da aber einarbeiten und manche Funktionen verstehen und nutzen lernen.

Der Switch kann offenbar recht viel: VLAN, Routing (also sogar Layer 3), ACLs, QoS usw.

Der Aufbau ist (noch) recht simpel, daher möchte ich euch nicht mit Details langweilen sondern erstmal nur grob darauf eingehen:

Es gibt diesen einen, zentralen Switch für alle Clients.

Angeschlossen sind u.a. Die FritzBox (DHCP Server und Internet), ein AP und halt ein paar Clients (PC, Laptop, Drucker...)

Ich habe versucht mich mit dem Handbuch und diversen Anleitungen in die einzelnen Themen einzulesen.

Allerdings werden viele Detailfragen für mich nicht oder nicht verständlich beantwortet. Zudem werden gefühlt ständig die Begriffe geändert und ich verliere die Zusammenhänge.

Beispiel: in VLANs kann man einen Anschluss Tagged oder Untagged konfigurieren. Bei Tagged wird die VLAN ID in den Frame mit eingebunden.

So weit so schön - aber was mache ich damit? Wann brauche ich das und warum?

Anyway. Mein erstes, einfach formuliertes Ziel:

Ich möchte die Möglichkeit haben zu steuern, welcher Client mit wem reden darf.

Grundsätzlich möchte ich neuen Geräten zunächst "nicht vertrauen" und ihnen lediglich Internetzugang erlauben.

Soll auf weitere Ressourcen zugegriffen werden (Freigaben, Drucker, ...) möchte ich die Geräte einzeln dafür "freischalten" können und müssen.

Jetzt führen bekanntlich viele Wege nach Rom aber bei der Fülle an Möglichkeiten stehe ich im Wald.

Grundsätzlich bin ich mir nichtmal mehr sicher, ob das mit dem Switch überhaupt machbar ist.

Verschiedenste Konfigurationen habe ich getestet bis hin dazu, dass eine Fehlkonfiguration den Switch zum automatischen Neustart inkl. Zurücksetzen auf Werkseinstellungen gebracht hat.

Vielleicht kann mir jemand ein paar Denkanstöße und/oder Beispiele geben wie man sowas angeht?

ich traue mich fast nicht hier zu schreiben weil ich viele ähnlich gestellte Fragen und deren Antworten zwar gesehen habe, für mich aber trotzdem keinen Nutzen daraus ziehen konnte weil die Antworten meist meine Fragestellung gar nicht tangieren oder direkt zu tief einsteigen.

Aktuell habe ich hier im Haus sämtliche Kabel (Strom, Koax und eben Netzwerk) komplett erneuert.

Zwischenzeitlich habe ich einen neuen managed Switch bekommen: Aruba 1930 mit 24 Ports ohne PoE.

Datenblatt - Handbuch

Die Konfigurationsmöglichkeiten von dem Switch übersteigen mein Versändniss, ich möchte mich da aber einarbeiten und manche Funktionen verstehen und nutzen lernen.

Der Switch kann offenbar recht viel: VLAN, Routing (also sogar Layer 3), ACLs, QoS usw.

Der Aufbau ist (noch) recht simpel, daher möchte ich euch nicht mit Details langweilen sondern erstmal nur grob darauf eingehen:

Es gibt diesen einen, zentralen Switch für alle Clients.

Angeschlossen sind u.a. Die FritzBox (DHCP Server und Internet), ein AP und halt ein paar Clients (PC, Laptop, Drucker...)

Ich habe versucht mich mit dem Handbuch und diversen Anleitungen in die einzelnen Themen einzulesen.

Allerdings werden viele Detailfragen für mich nicht oder nicht verständlich beantwortet. Zudem werden gefühlt ständig die Begriffe geändert und ich verliere die Zusammenhänge.

Beispiel: in VLANs kann man einen Anschluss Tagged oder Untagged konfigurieren. Bei Tagged wird die VLAN ID in den Frame mit eingebunden.

So weit so schön - aber was mache ich damit? Wann brauche ich das und warum?

Anyway. Mein erstes, einfach formuliertes Ziel:

Ich möchte die Möglichkeit haben zu steuern, welcher Client mit wem reden darf.

Grundsätzlich möchte ich neuen Geräten zunächst "nicht vertrauen" und ihnen lediglich Internetzugang erlauben.

Soll auf weitere Ressourcen zugegriffen werden (Freigaben, Drucker, ...) möchte ich die Geräte einzeln dafür "freischalten" können und müssen.

Jetzt führen bekanntlich viele Wege nach Rom aber bei der Fülle an Möglichkeiten stehe ich im Wald.

Grundsätzlich bin ich mir nichtmal mehr sicher, ob das mit dem Switch überhaupt machbar ist.

Verschiedenste Konfigurationen habe ich getestet bis hin dazu, dass eine Fehlkonfiguration den Switch zum automatischen Neustart inkl. Zurücksetzen auf Werkseinstellungen gebracht hat.

Vielleicht kann mir jemand ein paar Denkanstöße und/oder Beispiele geben wie man sowas angeht?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 665401

Url: https://administrator.de/forum/welcher-weg-fuehrt-hier-zum-ziel-managed-switch-kann-zu-viel-665401.html

Ausgedruckt am: 31.07.2025 um 08:07 Uhr

9 Kommentare

Neuester Kommentar

aber was mache ich damit? Wann brauche ich das und warum?

Segmentierung zum Beispiel. Gastnetz und Privatnetz trennen...der Klassiker ! Hausautomation absichern...auch ein Klassiker.Lesen und verstehen mit etwas österlicher Lektüre:

VLAN Schnellschulung:

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

VLANs mit Layer 2 Konzept:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

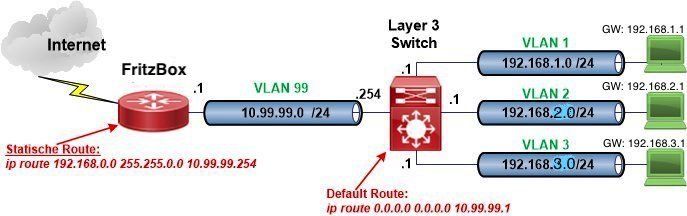

VLANs mit Layer 3 Konzept:

Verständnissproblem Routing mit SG300-28

Da du eine FritzBox nutzt die nicht mit VLANs umgehen kann, da nicht supportet von ihr, bleibt dir nur die Umsetzung eines Layer 3 (Routing) Konzepts auf der Aruba Gurke. Es sei denn du willst noch einen weiteren VLAN fähigen Router beschaffen (was aber bei einem L3 Switch überflüssig wäre).

Es gibt auch neckische Filmchen zu dem Thema:

heise.de/ct/artikel/nachgehakt-WLAN-Router-fuer-Mehr-Zonen-Netze ...

youtube.com/watch?v=_PPaArOxHhw

youtube.com/watch?v=vE5gvbmR8jg

Servas

Aqui ist eigentlich ein Experte auf dem Gebiet ..... und kennt sich ganz brauchbar (Achtung kleine Untertreibung ) aus. Also durchlesen, es ist verständlich und nicht so "technikerintern"

) aus. Also durchlesen, es ist verständlich und nicht so "technikerintern"

VLAN: Kurz und einfach:

Ein VLAN "zerteilt" einen Switch in mehrere Kleinere. Also statt 1x48 hast 2x24 oder 3x16. Es ist aber auch alles andere möglich z.B. 1x4 + 1x13 + 2x8 + 1x15. Wenn jetzt VLAN10 mit 20 "reden" will, brauchst einen Router, dies kann auch der Switch sein (sofern er es technisch kann). Aber die Netze sind eben voneinander getennt, so als wären es getrennte Switche.

Aqui ist eigentlich ein Experte auf dem Gebiet ..... und kennt sich ganz brauchbar (Achtung kleine Untertreibung

VLAN: Kurz und einfach:

Ein VLAN "zerteilt" einen Switch in mehrere Kleinere. Also statt 1x48 hast 2x24 oder 3x16. Es ist aber auch alles andere möglich z.B. 1x4 + 1x13 + 2x8 + 1x15. Wenn jetzt VLAN10 mit 20 "reden" will, brauchst einen Router, dies kann auch der Switch sein (sofern er es technisch kann). Aber die Netze sind eben voneinander getennt, so als wären es getrennte Switche.

das NAS wird noch teuer genug... aber ich schweife ab.

Stimmt ! "Teuer" ist bekanntlich immer relativ !Gingen auch Subnets, weil ich der FB ja nur eine Range zuweisen kann?

Ja, natürlich ginge das ! Es bleibt aber dabei das jedes VLAN ein eigenes IP Netz ist.Das ist dann die IP des Switches im jeweiligen VLAN und somit das Gateway für die Clients, ja?

Richtig und korrekt !muss ich vermutlich zuvor das Routing schon aktiviert haben.

Das ist auf dem Switch dann automatisch aktiv sobald dein VLAN ein Switch IP Interface hat.Die FB kann dann weiterhin z.B. die Adressen .3 - .250 selbst vergeben

Ääähh, NEIN ! Hier hat dich dann wohl deine eigene Subnetz Logik verlassen. Zuviel Eierlikör Eier gegessen ?? :Netzwerk: 192.168.100.0

Subnetzmaske: 255.255.255.192 (26 Bit Prefix)

Mögliche Host IPs: 192.168.100.1 bis 192.168.100.62

Die .100.3 stimmt ja noch aber alles von .100.63 bis .100.250 ist wie du ja selber sehen kannst ein NoGo. Also nochmal in Ruhe nachdenken und nochmals die Subnetting Regeln lesen und verstehen:

de.wikipedia.org/wiki/Netzmaske

haben aber noch keine Internetverbindung, oder?

Doch haben sie. Bitte nutze die dir hier gegebenen Tipps und lese nochmals genau das Layer 3 Konzept. Dort ist doch alles inklusive bunter Bildchen genau erklärt !!

Technisch ist der Datenverkehr zwischen AP und Switch dann immer getagged, oder?

Nur wenn du mit MSSIDs, sprich also virtuellen APs arbeitest und deine APs sowas supporten !Bedeutet tagged eigentlich, dass nur eingehender, ausgehender oder Verkehr in beide Richtungen getagged wird?

Immer beidesietig weil die andere Seite die .1q Tags sonst nicht lesen könnte ! Siehe "VLAN Schnellschulung" oben !!Da wir nicht physisch "ein zweites WLAN" aufgespannt, oder?

Doch, der AP sendet physisch eine 2te SSID aus. Wie sollte es sonst gehen. Clients "sehen" ja eine eigene SSID. Klar kommt die physisch nur von einem Sender aber der Sender wird so gesteuert das virtuell 2 (oder mehr) getrennte SSIDs entstehen und Clients damit auch getrennte APs "sehen".Die zwei Netze mit 2,4 und 5GHz sind natürlich physisch getrennte WLANs aber weitere SSIDs bedeuten nicht mehr belegte Frequenzbereiche, ja?

Das ist absolut richtig !Aber eine Verbesserung gegenüber Netgear ist es schon, oder?

Das stimmt allerdings ! alles andere muss feste IPs bekommen, oder?

Nicht wenn du einen kleinen DHCP Server betreibst der mit VLAN Scopes umgehen kann Netzwerk Management Server mit Raspberry Pi

Viele L3 Switches supporten auch DHCP Server Funktionen so das du vermutlich keinen anderen DHCP Server benötigst und das ggf. mit dem Switch machen kannst.

auch egal sein ob es Subnetze oder einzelne "ganze" Netze sind.

Was sollen denn "ganze" Netze sein ?? Bedenke das wir im CIDR Zeitalter leben und nicht mehr im Netzwerk Neandertal.finden die Pakete auch ohne das Relay den DHCP Server

Nein. Weisst du auch selber. DHCP basiert auf Broadcasts. Prinzip bedingt können Broadcasts bekanntlich keine Router Grenzen überwinden. DHCP Relay ist also Pflicht in segmentierten Netzen.weder Switch noch der AP können das

Das ist auch noch nicht alles. Es gibt ja noch Raspberry oder Orange Pi (Zero) Ganz ehrlich....

Lass es und betreibe deine Aruba Gurke als einfachen Layer 2 Blödmarkt Dödelswitch, packe alle deine Endgeräte in ein flaches, dummes Netz und gut iss. Erspart dir (und uns) sicher ein paar graue Haare !

ist es gängige Praxis für jedes Protokoll eine eigene ACL mit den entsprechenden Regeln anzulegen und zuzuweisen.

Nein, das ist falsch !Gängige Praxis ist es immer vorher eine EIGENE Security Policy zu erstellen und zu Papier zu bringen. Also wer darf was und wo.

Diese Policy setzt man dann mit einfachen ACL Regeln um. Ggf. reicht es für dich und deine Policy ja schon einfach nur Netze und Hostadressen zu filtern ohne ganz auf die Protokollebene runterzugehen.

Wenn du natürlich auch auf Protokollebene filtern möchtest ist das absolut OK diese auch einzubeziehen. Wie bereits gesagt: Es gilt immer DEINE Policy die du deinem Netzwerk setzt.

noch das Thema Layer-2-Isolation mit dem AP aus

Da helfen dir ganz sicher eine MSSID Konfigs mit den VLANs. Guckst du hier:VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern