Windows 2003 VPN Server - Routing beschränken

Wie kann ich auf einem Windows 2003 VPN Server die Routingfunktion einschränken

Hallo zusammen

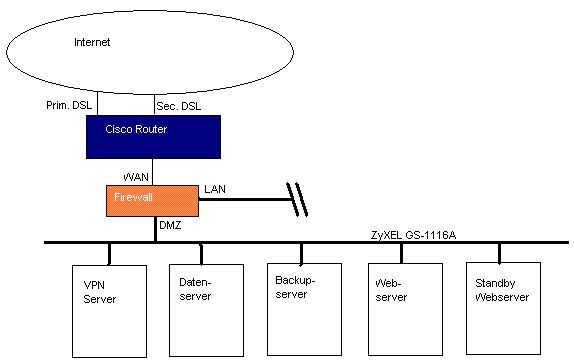

Ich hab folgendes Szenario:

Der Client verbindet via Windows VPN Client auf den Windows 2003 VPN Server hinter der Firewall, welcher in einem Subnet mit mehreren anderen Servern steht.

Nun habe ich die Funktion "Routing aktivieren" ausgeschaltet, dass der Zugriff über den VPN Tunnel nur auf den VPN Server erfolgen kann.

Nun habe ich den Auftrag erhalten, für die VPN Clients auch einen Datenserver zugänglich zu machen. Ist ja kein Problem mit der Funktion "Routing aktivieren". Jedoch ist dann das ganze Subnet freigegeben, so dass der VPN Benutzer auf alle Server zugreifen kann, obwohl er nur auf einen zusätzlichen Server zugreiffen sollte.

Sicherheitstechnisch nicht ideal...

Ein eigenes Subnet für die beiden Server wäre eine Variante, jedoch suche ich eine Variante, bei der ich nicht bei allen Server das Subnet ändern muss, sondern dass irgendwie auf dem Windows 2003 VPN Server einstellen kann.

Wäre froh wenn es das gäbe, oder eine andere praktikable Lösung.

Edit: Eine andere Variante wäre, wenn ich einen frei gegebenen Ordner auf dem Datenserver wiederrum auf dem VPN Server freigeben kann...

Besten Dank im Vorraus!

Gruss Christian

Hallo zusammen

Ich hab folgendes Szenario:

Der Client verbindet via Windows VPN Client auf den Windows 2003 VPN Server hinter der Firewall, welcher in einem Subnet mit mehreren anderen Servern steht.

Nun habe ich die Funktion "Routing aktivieren" ausgeschaltet, dass der Zugriff über den VPN Tunnel nur auf den VPN Server erfolgen kann.

Nun habe ich den Auftrag erhalten, für die VPN Clients auch einen Datenserver zugänglich zu machen. Ist ja kein Problem mit der Funktion "Routing aktivieren". Jedoch ist dann das ganze Subnet freigegeben, so dass der VPN Benutzer auf alle Server zugreifen kann, obwohl er nur auf einen zusätzlichen Server zugreiffen sollte.

Sicherheitstechnisch nicht ideal...

Ein eigenes Subnet für die beiden Server wäre eine Variante, jedoch suche ich eine Variante, bei der ich nicht bei allen Server das Subnet ändern muss, sondern dass irgendwie auf dem Windows 2003 VPN Server einstellen kann.

Wäre froh wenn es das gäbe, oder eine andere praktikable Lösung.

Edit: Eine andere Variante wäre, wenn ich einen frei gegebenen Ordner auf dem Datenserver wiederrum auf dem VPN Server freigeben kann...

Besten Dank im Vorraus!

Gruss Christian

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 83553

Url: https://administrator.de/forum/windows-2003-vpn-server-routing-beschraenken-83553.html

Ausgedruckt am: 31.07.2025 um 08:07 Uhr

10 Kommentare

Neuester Kommentar

Ist der Cisco Router eurer Router und hast du Zugang zu diesem Router ???

Wenn ja, solltest du besser die PPTP VPN User HIER terminieren und NICHT auf dem Termi Server !

Eine Cisco Konfig dafür sieht so aus:

PPTP Dialin User erhalten dann IP Adressen von 172.32.1.100 bis .150 (Das musst du an deine IP Adressen anpassen)

Auf dem Cisco Router erstellst du nun eine ganz einefach Accessliste für die VPN User die dann nur auf bestimmte IP Adressen (Terminalserver und Datenserver) zugreifen dürfen.

Das tolle an der Lösung ist das du die ACL je nach Bedarf für die VPN User erweitern kannst wenn noch andere Anwendungen freigeschaltet werden müssen

Nur mit der eigentlich eher schlechten VPN Lösung über einen MS Server (du tunnelst diese User durch die FW !) hast du nur eine Chance über die Windows Firewall im Server entsprechend den Zugriff für die VPN User zu regeln !!

Wenn ja, solltest du besser die PPTP VPN User HIER terminieren und NICHT auf dem Termi Server !

Eine Cisco Konfig dafür sieht so aus:

username VPNuser password Geheim

vpdn enable

!

vpdn-group 1

! Default PPTP VPDN group

accept-dialin

protocol pptp

virtual-template 1

!

interface Virtual-Template1

description PPTP Dialin Interface fuer VPN Zugang

ip unnumbered Ethernet 0

no keepalive

peer default ip address pool pptp_dialin

ppp encrypt mppe auto

ppp authentication pap chap ms-chap

!

ip local pool pptp_dialin 172.32.1.100 172.32.1.150PPTP Dialin User erhalten dann IP Adressen von 172.32.1.100 bis .150 (Das musst du an deine IP Adressen anpassen)

Auf dem Cisco Router erstellst du nun eine ganz einefach Accessliste für die VPN User die dann nur auf bestimmte IP Adressen (Terminalserver und Datenserver) zugreifen dürfen.

Das tolle an der Lösung ist das du die ACL je nach Bedarf für die VPN User erweitern kannst wenn noch andere Anwendungen freigeschaltet werden müssen

Nur mit der eigentlich eher schlechten VPN Lösung über einen MS Server (du tunnelst diese User durch die FW !) hast du nur eine Chance über die Windows Firewall im Server entsprechend den Zugriff für die VPN User zu regeln !!