Windows Server CA - Zertifikat mit CSR erstellen

Hallo

Irgendwie scheinen meine Gehversuche mit dem CA noch nicht in allen Belangen so zu laufen wie ich dies gerne hätte

Da nun alles wie gewünscht läuft dachte ich ich versuche ein bestehendes Linux Gerät mit einem Zertifikat aus der CA zu versehen. Die exportierten Zertifikate isnd jedoch verschlüsselt was mit dem Synology nicht funktioniert. Bevor ich nun mit Linux versuche diese zu entschlüsseln und zu trennen, habe ich gedacht es muss ja auch anders geht mit einer CA.

Also habe ich eine CSR auf dem NAS generiert und erhielt die csr und eine key Datei. Wenn ich nun jedoch im Internet suche wie ich diese in meine CA bekomme, finde ich immer nur Möglichkeiten mit certsvr über die Weboberfläche.

Ist dies ohne die Weboberfläche nicht möglich?

Gruss

Kodfa

Irgendwie scheinen meine Gehversuche mit dem CA noch nicht in allen Belangen so zu laufen wie ich dies gerne hätte

Da nun alles wie gewünscht läuft dachte ich ich versuche ein bestehendes Linux Gerät mit einem Zertifikat aus der CA zu versehen. Die exportierten Zertifikate isnd jedoch verschlüsselt was mit dem Synology nicht funktioniert. Bevor ich nun mit Linux versuche diese zu entschlüsseln und zu trennen, habe ich gedacht es muss ja auch anders geht mit einer CA.

Also habe ich eine CSR auf dem NAS generiert und erhielt die csr und eine key Datei. Wenn ich nun jedoch im Internet suche wie ich diese in meine CA bekomme, finde ich immer nur Möglichkeiten mit certsvr über die Weboberfläche.

Ist dies ohne die Weboberfläche nicht möglich?

Gruss

Kodfa

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 517108

Url: https://administrator.de/forum/windows-server-ca-zertifikat-mit-csr-erstellen-517108.html

Ausgedruckt am: 25.07.2025 um 04:07 Uhr

12 Kommentare

Neuester Kommentar

Hi

den Key braucht nur der Host der den CSR erstellt hat, den CSR kannst mit einem Texteditor öffnen und den Inhalt an der CA über den Webserver einreichen.

Das Zertifikat das du daraus erhälst musst noch ggf. in ein PEM wandeln (OpenSSL kann das) aber nicht zwingend. Die Kombination des .key und .cer Files ergibt dann das vollständige Linux Zertifikat.

Du musst sehr wahrscheinlich noch das Root-Cert deiner CA am Linux System importieren, das war es eigentlich.

Und nein, ohne Weboberfläche nur umständlich möglich, wenn du eine Windows CA installiert hast, sollte der Webdienst automatisch mit installiert worden sein, alleine schon um die CRL anbieten zu können ...

Gruiß

@clSchak

den Key braucht nur der Host der den CSR erstellt hat, den CSR kannst mit einem Texteditor öffnen und den Inhalt an der CA über den Webserver einreichen.

Das Zertifikat das du daraus erhälst musst noch ggf. in ein PEM wandeln (OpenSSL kann das) aber nicht zwingend. Die Kombination des .key und .cer Files ergibt dann das vollständige Linux Zertifikat.

Du musst sehr wahrscheinlich noch das Root-Cert deiner CA am Linux System importieren, das war es eigentlich.

Und nein, ohne Weboberfläche nur umständlich möglich, wenn du eine Windows CA installiert hast, sollte der Webdienst automatisch mit installiert worden sein, alleine schon um die CRL anbieten zu können ...

Gruiß

@clSchak

Zitat von @certifiedit.net:

Nein, immer separat.

Und nein, ohne Weboberfläche nur umständlich möglich, wenn du eine Windows CA installiert hast, sollte der Webdienst automatisch mit installiert worden sein, alleine schon um die CRL anbieten zu können ...

Nein, immer separat.

ok, installiere die jetzt nicht täglich :> wir haben zwei und bei beiden ist der Webdienst voll durchkonfiguriert

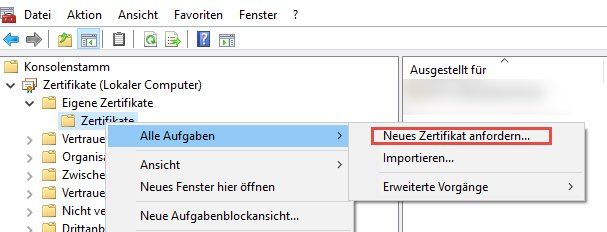

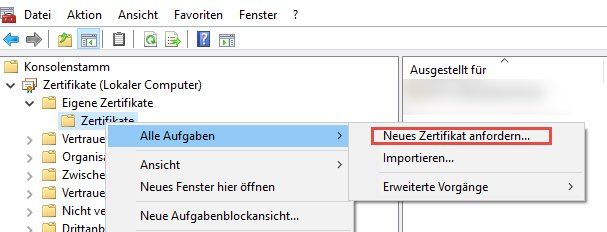

Den Webdienst brauchst du nicht, Zertifikate kannst du dir in der Zertifikate-MMC selbst zusammenlicken...auch Wildcard. Veröffentliche entsprechende Templates, vergebe passende ACLs auf das Template und erstelle dir deine gewünschten Certs.

Zitat von @KodaCH:

@141965 Danke. Das habe ich natürlich auch schon gemacht. Mein Problem bei diesem Vorgehen ist, dass ich den Privaten Schlüssel brauche und diesen nur mit Kennwort exportieren kann. Geräte wie z.B: ein Synology nas können jedoch nicht mit verschlüsselten Zertifikaten umgehen. Daher der Weg über ein CSR. Oder habe ich eine Möglichkeit (ausser über eine Linux Maschine das ganze entschlüsseln und "splitten"?)

Mit OpenSSL geht das simpel ...@141965 Danke. Das habe ich natürlich auch schon gemacht. Mein Problem bei diesem Vorgehen ist, dass ich den Privaten Schlüssel brauche und diesen nur mit Kennwort exportieren kann. Geräte wie z.B: ein Synology nas können jedoch nicht mit verschlüsselten Zertifikaten umgehen. Daher der Weg über ein CSR. Oder habe ich eine Möglichkeit (ausser über eine Linux Maschine das ganze entschlüsseln und "splitten"?)

openssl pkcs12 -in <filename>.pfx -nocerts -out key.pemopenssl pkcs12 -in <filename>.pfx -clcerts -nokeys -out cert.pemEine Frage hätte ich allgemein noch: Wie kann ich ein bereits erstelltes Zertifikat welches ich über ein CSR und die Weboberfläche certsrv erstellt habe erneut herunterladen? Bei der Generierung kann ich es ja in zwei verschiedenen Formaten herunterladen. Aber danach finde ich diese möglichkeit irgendwie nicht.

Deswegen gleich in der MMC, dann landet es im lokalen Zertifikate-Speicher.knowledge.digicert.com/solution/SO21807.html

Moin,

Gruß,

Dani

Ich suche zwar noch, aber ggf weisst du ja graf ob man den Antragstellername irgendwie in das Template einbinden kann damit man nicht immer alles von Hand ausfüllt?

das kannst du über eine benutzerdefinierte Vorlage konfigurieren. Das ist aber nur sinnvoll, wenn als Antragssteller ausschließlich der FQDN des Servers eingetragen werden soll. Kommen Aliases via DNS o.ä. zum Einsatz, führt kein Weg daran vorbei.Gruß,

Dani