Wireguard IPv6 im Tunnel verwenden - Verbindung klappt aber keine Daten

Hallo,

nachdem ich dank dieses Forum´s mein Wireguard von außen per IPv6 erreichen kann und mein Netzwerk Zuhause per IPv4 ansprechen kann, habe ich versucht einen DS Tunnel zu bauen.

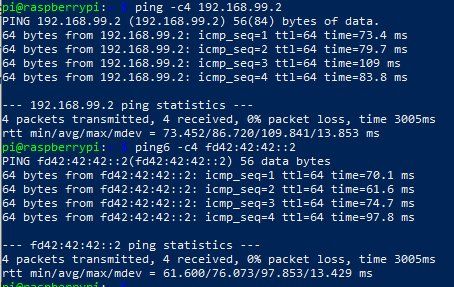

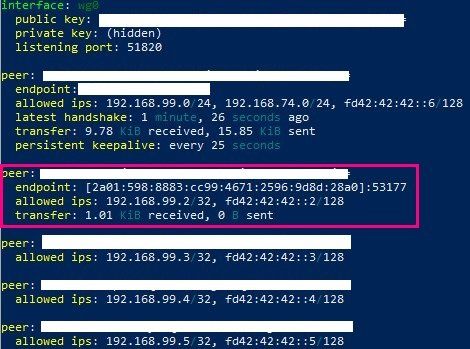

Wie man sieht klappt die Verbindung per IPv6 (rosa Kasten) - aber am Handy wird nichts empfangen bzw. am Server wird nichts gesendet.

Das Handy (Telekom) kann IPv4+IPv6 über LTE.

Nun stehe ich wieder auf´m Schlauch.

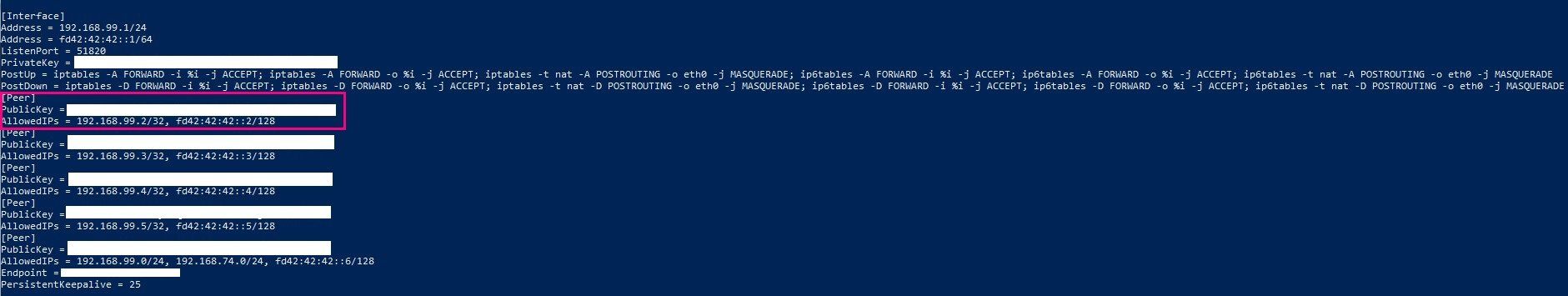

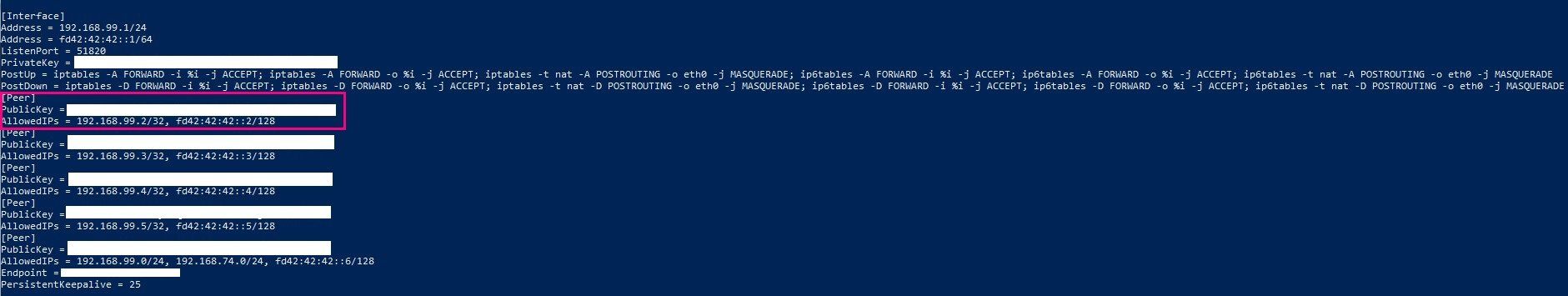

Bild1: meine Server Konfig

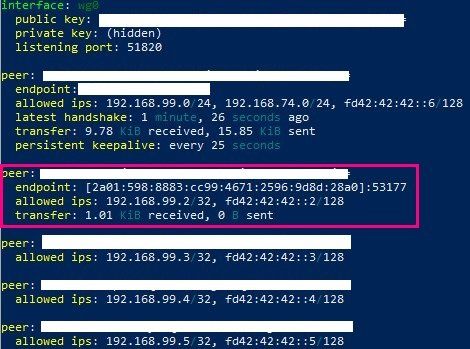

Bild2: Status wg0

Handy Config:

Interface

...

Adresses = 192.168.99.2/24, fd42:42:42::2/64

Peer

...

Allowed IPs = 0.0.0.0/0, ::/0

Bitte nicht über den ersten Peer wundern, das ist ein IPv4 Peer der zwei Netzwerke permanent verbindet (und auch funktioniert).

Ziel ist es, dass ich von unterwegs wahlweise per IPv4 oder IPv6 auf´s Heimnetzwerk zugreife und immer DS habe und als DNS mein Pi Hole nutzen kann.

IPv6 Fw ist aktiviert.

MfG

nachdem ich dank dieses Forum´s mein Wireguard von außen per IPv6 erreichen kann und mein Netzwerk Zuhause per IPv4 ansprechen kann, habe ich versucht einen DS Tunnel zu bauen.

Wie man sieht klappt die Verbindung per IPv6 (rosa Kasten) - aber am Handy wird nichts empfangen bzw. am Server wird nichts gesendet.

Das Handy (Telekom) kann IPv4+IPv6 über LTE.

Nun stehe ich wieder auf´m Schlauch.

Bild1: meine Server Konfig

Bild2: Status wg0

Handy Config:

Interface

...

Adresses = 192.168.99.2/24, fd42:42:42::2/64

Peer

...

Allowed IPs = 0.0.0.0/0, ::/0

Bitte nicht über den ersten Peer wundern, das ist ein IPv4 Peer der zwei Netzwerke permanent verbindet (und auch funktioniert).

Ziel ist es, dass ich von unterwegs wahlweise per IPv4 oder IPv6 auf´s Heimnetzwerk zugreife und immer DS habe und als DNS mein Pi Hole nutzen kann.

IPv6 Fw ist aktiviert.

MfG

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 559360

Url: https://administrator.de/forum/wireguard-ipv6-im-tunnel-verwenden-verbindung-klappt-aber-keine-daten-559360.html

Ausgedruckt am: 06.08.2025 um 05:08 Uhr

10 Kommentare

Neuester Kommentar

Kannst du mit einem dedizierten v4 Ping denn wenigstens direkt zw. Client und Server pingen ?

Wenn du nur via IPv6 verbunden bist was ja der Standard ist da dein Server ja gar nicht mit einer öffentlichen v4 Adresse erreichbar ist muss dann der Server dem Client eine gültige v4 verpassen. Ist das der Fall ?

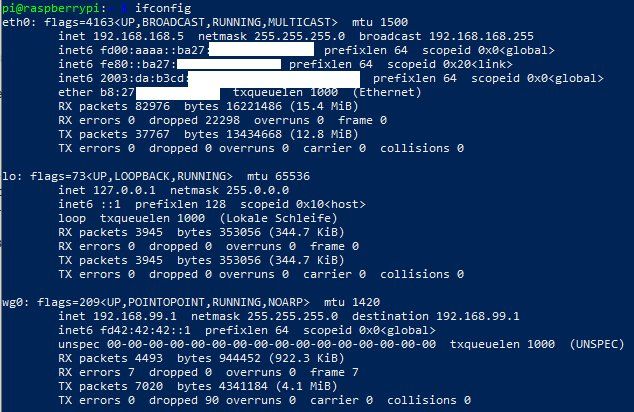

Kannst du mit ifconfig diese beiden virtuellen VPN IP Interfaces sehen wenn der Client aktiv ist ?

Das WG Tutorial hast du gelesen ?

Merkzettel: VPN Installation mit Wireguard

Wenn du nur via IPv6 verbunden bist was ja der Standard ist da dein Server ja gar nicht mit einer öffentlichen v4 Adresse erreichbar ist muss dann der Server dem Client eine gültige v4 verpassen. Ist das der Fall ?

Kannst du mit ifconfig diese beiden virtuellen VPN IP Interfaces sehen wenn der Client aktiv ist ?

Das WG Tutorial hast du gelesen ?

Merkzettel: VPN Installation mit Wireguard

Sobald IPv6 Fw aktiv ist spinnt der Raspberry

Nein, der RasPi "spinnt" ganz sicher nicht ! Adressierungs Problem vermutlich !Wenn du Dual Stack mit IPv6 aktivierst haben per Definition IPv6 Connections immer Priorität ! Stimmt dann deine IPv6 Konfiguration und Adressierung insbesondere DNS nicht kommt es zu diesen Timeouts wenn IPv6 Ziele nicht erreichbar sind. Erst nach den Timeouts wird dann IPv4 versucht.

Das ist bei allen Dual Stack Clients auf der Welt so.

Vermutlich also ein Dual Stack Adressierungsproblem ?!

Das geht einzig nur wenn dein Router die IPv6 Prefix Delegation per DHCPv6 an die Clients mit einem /64 Prefix weiterreicht. Eine FritzBox kann das. Der Endgeräte Port muss dann als DHCPv6 Client arbeiten

google.com/url?sa=t&rct=j&q=&esrc=s&source=web&a ...

google.com/url?sa=t&rct=j&q=&esrc=s&source=web&a ...

ich habe für Wireguard einfach mal fd08: genommen.

Ist aber sinnfrei und doppelt gemoppelt, da du ja dann auch die fe80... Local Link belassen könntest. Da dann zusätzlich noch eine 3fach Adressierung zu verwenden verwirrt ja nur. Aber egal...Zudem die auch noch nicht einmal besonders intelligent gewählt ist, denn den 64 Bit Prefix sollte man wenn dann schon etwas individueller wählen um Überscheindungen sicher zu vermeiden. Z.B.:

fd08:dead:beef:cafe::1 /64 oder //

fd08:cafe:bade:affe::1 /64