WireGuard mit OPNsense

Hallo zusammen,

ich versuche ein Setup mit WireGuard und OPNsense, mal zum Testen.

Ich bekomme leider zum Verrecken keinen Handshake hin und stehe etwas auf dem Schlauch.

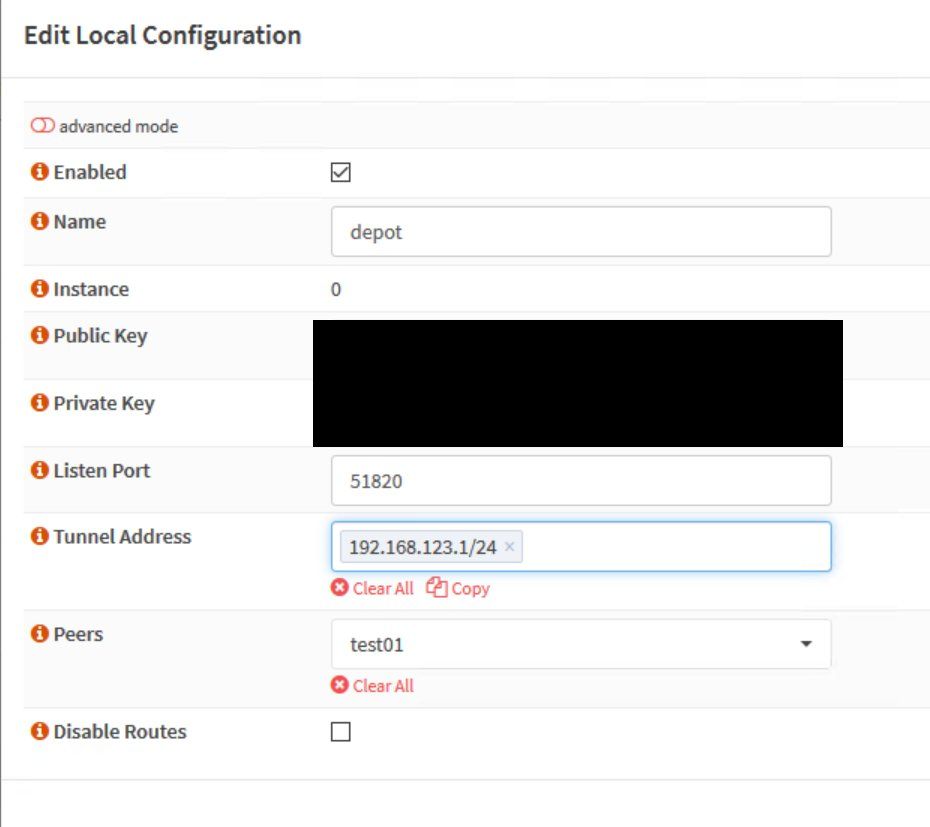

Nach Anleitung, bspw. die Offizielle von OPNsense oder die von @aqui, sind Server und Endpoints konfiguriert. DNS Name wird aufgelöst, die PublicKeys habe ich mehrfach kontrolliert, IPs mit korrekter Notation hinterlegt, wg0 assigned (ohne Interface IP), Firewallregeln geprüft, Dienst mehrfach neu gestartet, ganze Appliance neugestartet,... Auf dem FW UDP Port ist im Log auch Traffic zu sehen, wenn ich einen Verbindungsversuch unternehme. Im Log beim WireGuard Server wird der Client auch gelistet, im Tab Handshake auch, aber es wird keiner gemacht (mit "0" markiert).

Hier hat jemand das gleiche Problem.

Habe keine Idee mehr, wo ich noch schauen könnte.

Vielleicht jemand von euch?

VG

Tezzla

ich versuche ein Setup mit WireGuard und OPNsense, mal zum Testen.

Ich bekomme leider zum Verrecken keinen Handshake hin und stehe etwas auf dem Schlauch.

Nach Anleitung, bspw. die Offizielle von OPNsense oder die von @aqui, sind Server und Endpoints konfiguriert. DNS Name wird aufgelöst, die PublicKeys habe ich mehrfach kontrolliert, IPs mit korrekter Notation hinterlegt, wg0 assigned (ohne Interface IP), Firewallregeln geprüft, Dienst mehrfach neu gestartet, ganze Appliance neugestartet,... Auf dem FW UDP Port ist im Log auch Traffic zu sehen, wenn ich einen Verbindungsversuch unternehme. Im Log beim WireGuard Server wird der Client auch gelistet, im Tab Handshake auch, aber es wird keiner gemacht (mit "0" markiert).

Hier hat jemand das gleiche Problem.

Habe keine Idee mehr, wo ich noch schauen könnte.

Vielleicht jemand von euch?

VG

Tezzla

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 666829

Url: https://administrator.de/forum/wireguard-mit-opnsense-666829.html

Ausgedruckt am: 13.07.2025 um 04:07 Uhr

26 Kommentare

Neuester Kommentar

Grundlagen zu dem Thema hast du alle gelesen ?

Merkzettel: VPN Installation mit Wireguard

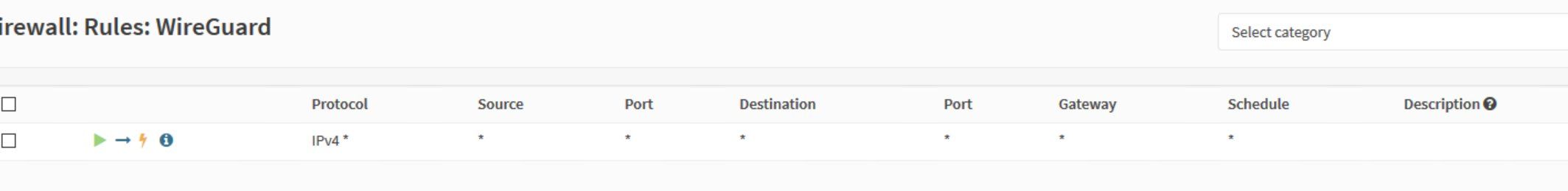

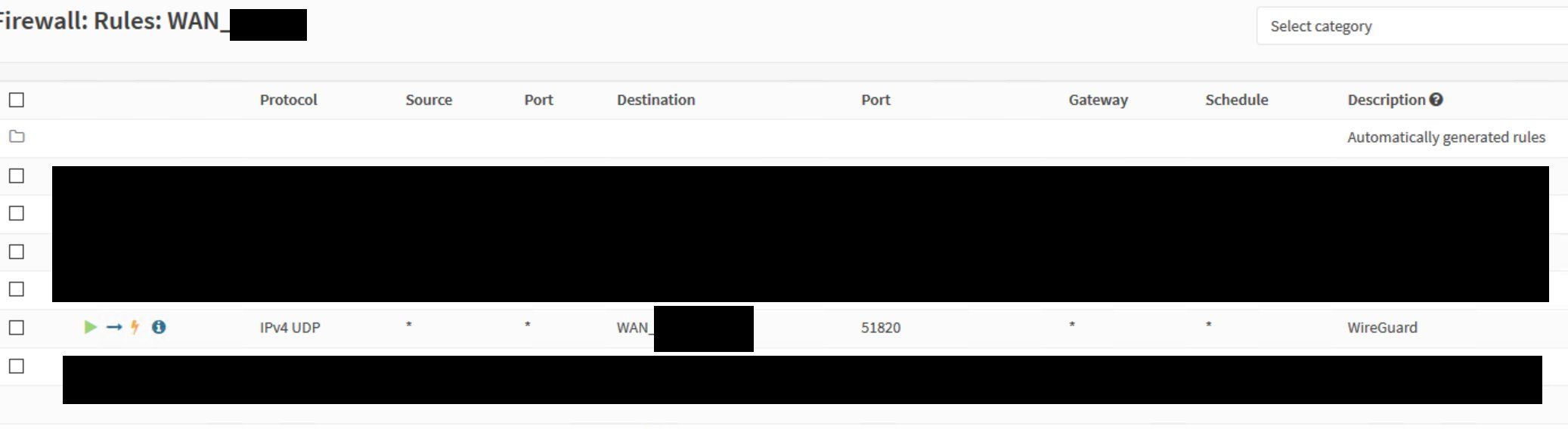

Vor allem aber in den Firewall Regeln ein PERMIT vom Wireguard UDP Port 51820 (Sofern du den Default verwendest ?!) auf die WAN IP Adresse erlaubt ?!

Screenshots deines Setups und auch des Log Outputs wären wie immer zielführend für eine Hilfe.

Merkzettel: VPN Installation mit Wireguard

Vor allem aber in den Firewall Regeln ein PERMIT vom Wireguard UDP Port 51820 (Sofern du den Default verwendest ?!) auf die WAN IP Adresse erlaubt ?!

Screenshots deines Setups und auch des Log Outputs wären wie immer zielführend für eine Hilfe.

Hatte ich gerade erst hier eine beispielhafte Anleitung für verfasst ...

Mikrotik RouterOS 7 - OPNSense : Richtige Wireguard-Config

Gruß w.

Mikrotik RouterOS 7 - OPNSense : Richtige Wireguard-Config

Gruß w.

Naja es funktioniert ja schon bei hunderten Installationen mit OpnSense, ohne deine exakten Settings hier vorliegen zu haben ist ja wie immer nur Raten mit der berühmten Glaskugel  .

.

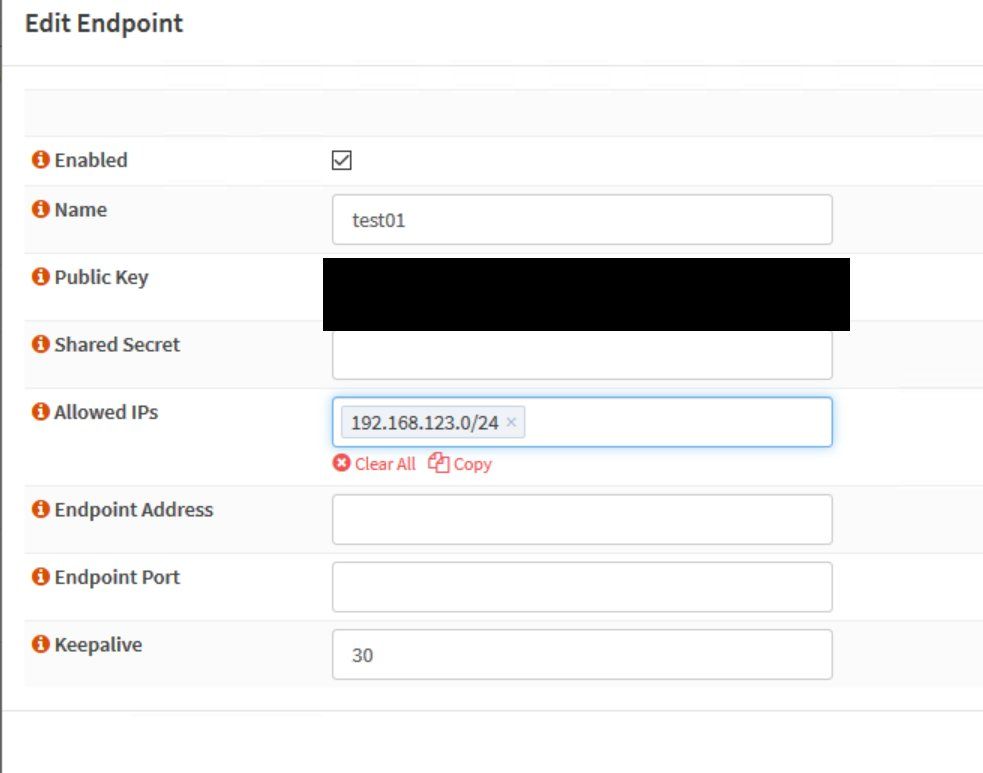

Allowed IPs für den Endpoint ist auf der OpnSense falsch eingetragen. Schau dir mein Beispiel nochmal ganz genau an  .

.

Trag im Endpoint der OpnSense folgende Adresse ein

192.168.123.100/32

192.168.123.100/32

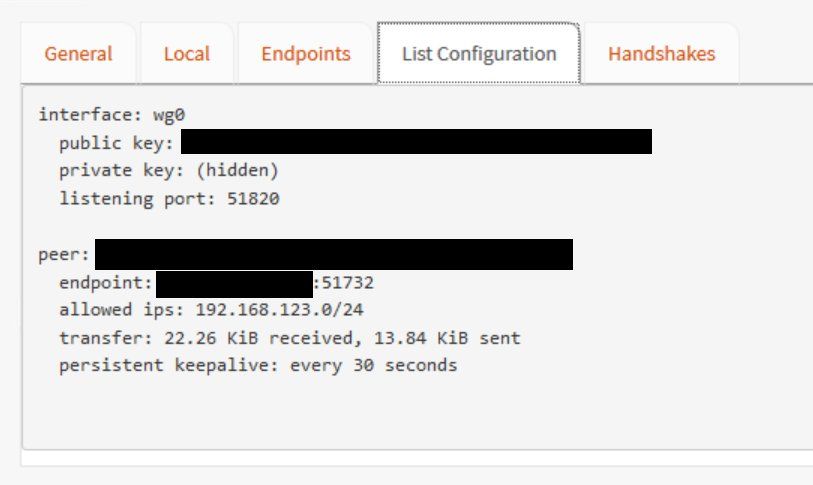

Also laut deinem Screenshot läuft ja bereits Traffic in beide Richtungen.

Wenn kein Handshake da ist müssen schon die Keys falsch sein.

Werf mal TCPdump an.

Wenn kein Handshake da ist müssen schon die Keys falsch sein.

Werf mal TCPdump an.

Dann sind meistens die Keys nicht in Ordnung. Tippe ich zu 95% drauf. Da passiert schnell mal ne Verwechslung.

Zitat von @Tezzla:

Das kann ich ausschließen.

Habs wie zwei Posts weiter oben mehrmals hin und her geprüft, auch durch Notepad gejagt und verglichen: Der vom Client in den opnsense Endpoint, der vom Server in den Client unter [peer]. Mehr isses ja nich..

Public und Private Key lässt sich da aber schnell verwechseln wenn man nicht aufpasst Das kann ich ausschließen.

Habs wie zwei Posts weiter oben mehrmals hin und her geprüft, auch durch Notepad gejagt und verglichen: Der vom Client in den opnsense Endpoint, der vom Server in den Client unter [peer]. Mehr isses ja nich..

Dienste neu gestartet, Interfaces deaktiviert/aktiviert, Wireguard deaktiviert, aktiviert,...

Im List Config Tab steht noch die 192.168.123.0/24 bei allowed IPs, auch wenn ich sie im Endpoint geändert und diesen sogar schon neu angelegt habe. Manchmal vermute ich, dass das in der Appliance verbuggt ist.

Kannst du ja selbst prüfen indem du dir mal mit den Settings ne OpnSense VM aufsetzt.Im List Config Tab steht noch die 192.168.123.0/24 bei allowed IPs, auch wenn ich sie im Endpoint geändert und diesen sogar schon neu angelegt habe. Manchmal vermute ich, dass das in der Appliance verbuggt ist.

Und vermutlich machst du bei den Allowed IPs auch noch einen Denkfehler. Siehe Wireguard "Merkzettel" oben. Lesen hilft wirklich...

Dein VPN internes IP Netz ist ja die 192.168.123.0 /24

Gesetzt den Fall dein Server hat die .1 und die Clients 1 bis x fangen bei .11 und höher an aufsteigend dann steht in den "Allowed IPs" beim Server:

[Interface]

Address = 192.168.123.1/24

PrivateKey = AB1234P6j2O0PH1838gYnv5p5n27HVmVWJRjZr12345=

ListenPort = 51820

[Peer]

PublicKey = 4321Abc06YX3gA4P0sQzywNX8c1sHSeu+oqsrI84321=

AllowedIPs = 192.168.123.11/32, <lokales_client1_netz>

[Peer]

PublicKey = xYZab12=ABRHJZgfr=QzywNX8c1sHSeu+oqsrI8432JUH5Fbf

AllowedIPs = 192.168.123.12/32, <lokales_client2_netz>

Entsprechend dann beim Client 1:

[Interface]

Address = 192.168.123.11/24

PrivateKey = OMjSCv6e/iXECZwq0ZVL5Ywf/KzZvdsGpYKv1512345=

[Peer]

PublicKey = cA+mynt84tVH1gPaUN66E8K0nfzvpsQMohrEbz54321=

Endpoint = <opnSense_addresse>:51820

AllowedIPs = 192.168.123.1/32, <lokales_server_netz>

Da ist in deinem Setup bei den internen IP Adressen und des Allowed Statement etwas nicht richtig !

Deine Interface Deklaration hat immer die FALSCHE Subnetzmaske und ebenso ist bei der Peer Dekalartion einen FALSCHE Subnetmaske ! Das solltest du besser korrigieren !

Dein VPN internes IP Netz ist ja die 192.168.123.0 /24

Gesetzt den Fall dein Server hat die .1 und die Clients 1 bis x fangen bei .11 und höher an aufsteigend dann steht in den "Allowed IPs" beim Server:

[Interface]

Address = 192.168.123.1/24

PrivateKey = AB1234P6j2O0PH1838gYnv5p5n27HVmVWJRjZr12345=

ListenPort = 51820

[Peer]

PublicKey = 4321Abc06YX3gA4P0sQzywNX8c1sHSeu+oqsrI84321=

AllowedIPs = 192.168.123.11/32, <lokales_client1_netz>

[Peer]

PublicKey = xYZab12=ABRHJZgfr=QzywNX8c1sHSeu+oqsrI8432JUH5Fbf

AllowedIPs = 192.168.123.12/32, <lokales_client2_netz>

Entsprechend dann beim Client 1:

[Interface]

Address = 192.168.123.11/24

PrivateKey = OMjSCv6e/iXECZwq0ZVL5Ywf/KzZvdsGpYKv1512345=

[Peer]

PublicKey = cA+mynt84tVH1gPaUN66E8K0nfzvpsQMohrEbz54321=

Endpoint = <opnSense_addresse>:51820

AllowedIPs = 192.168.123.1/32, <lokales_server_netz>

Da ist in deinem Setup bei den internen IP Adressen und des Allowed Statement etwas nicht richtig !

Deine Interface Deklaration hat immer die FALSCHE Subnetzmaske und ebenso ist bei der Peer Dekalartion einen FALSCHE Subnetmaske ! Das solltest du besser korrigieren !

Jetzt sehr ichs auch auf seinem Bild, der Client hat die falsche Interface Maske, 32 statt richtigerweise ne 24er.