Wireguard pfSense zu Securepoint - Kein traffic

Hallo,

ich probiere mich gerade daran eine pfsense mittels wireguard mit einer securepoint zu verbinden.

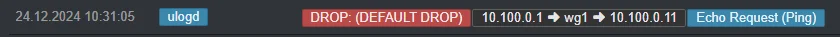

Die Verbindung funktioniert aber ich kann die IPs auf der anderen seite nicht anpingen oder sonstige Verbindungen herstellen.

Meine Schulung bei Securepoint ist schon recht lange her... Vermutlich fehlen hier irgendwo 2 Haken, aber ich finde nicht wo.

Netzwerk 1 R

Virtuelle Securepoint bei Wortmann und dahinter ein Windows-Server SRV05

10.100.0.11 im Transfernetzwerk

Netzwerk 2 O

Virtuelle pfsense 2.72 (aktuellste Version) und dahinter ein Windows-Server SRV01

10.100.0.1 im Transfernetzwerk

Was funktioniert.

Ich habe auf einem PC bei mir zu Hause den Wireguard-Client installiert.

Ich kann mich mit Netzwerk 2 verbinden und auf SRV01 zugreifen (ping + smb)

Ich habe auf dem Server SRV05 Netzwerk 1 den Wireguard-Client installiert.

Ich kann mich mit Netzwerk 2 verbinden und auf SRV01 zugreifen (ping + smb)

Dann habe ich die Konfiguration von SRV05 im Netzwerk 1 genommen und mit dieser als Vorlage einen Wireguard-Verbindung bei der Securepoint in Netzwerk 1 benutzt. Den Client habe ich wieder deinstalliert damit der nicht stört.

Das funktioniert nicht.

Laut Status sagen sowohl die Securepoint als auch die pfsense, dass sie verbunden sind.

Aber ich kann von SRV05 nicht auf SRV01 zugreifen.

Es müsste ja zumindest die Richtung SRV05->SRV01 funktionieren.

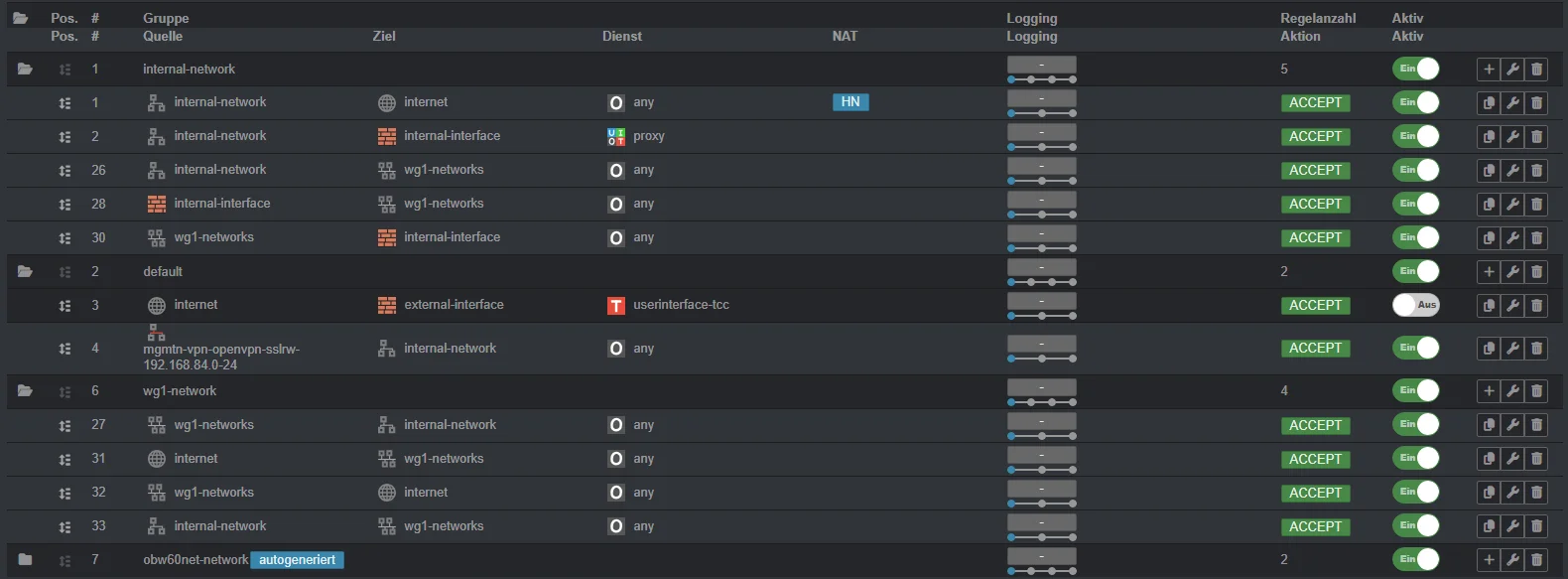

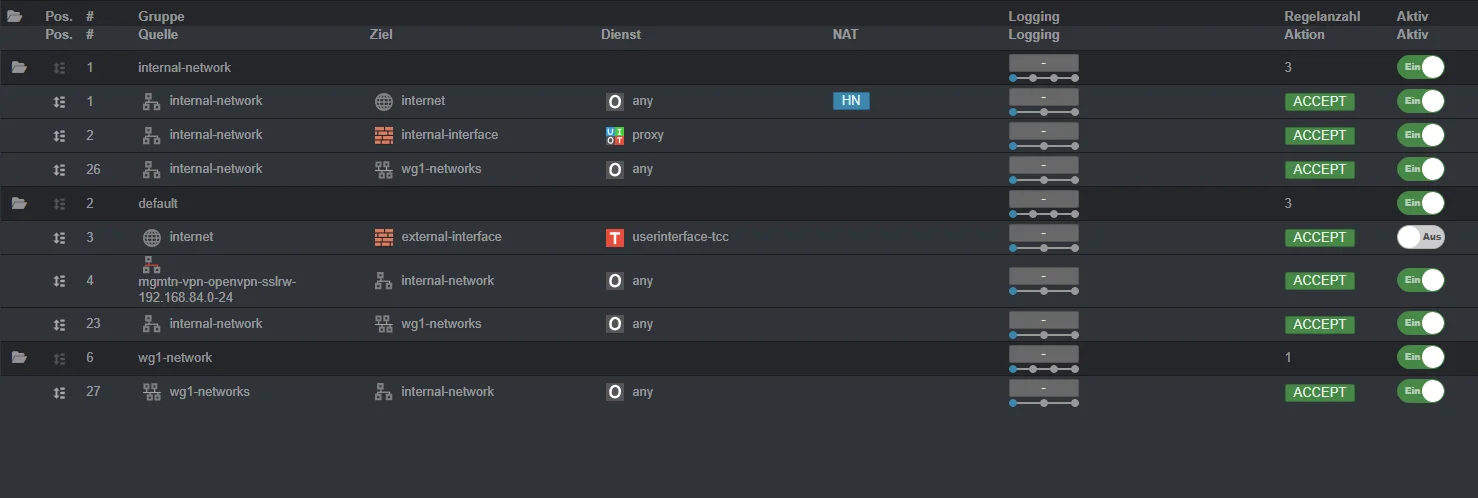

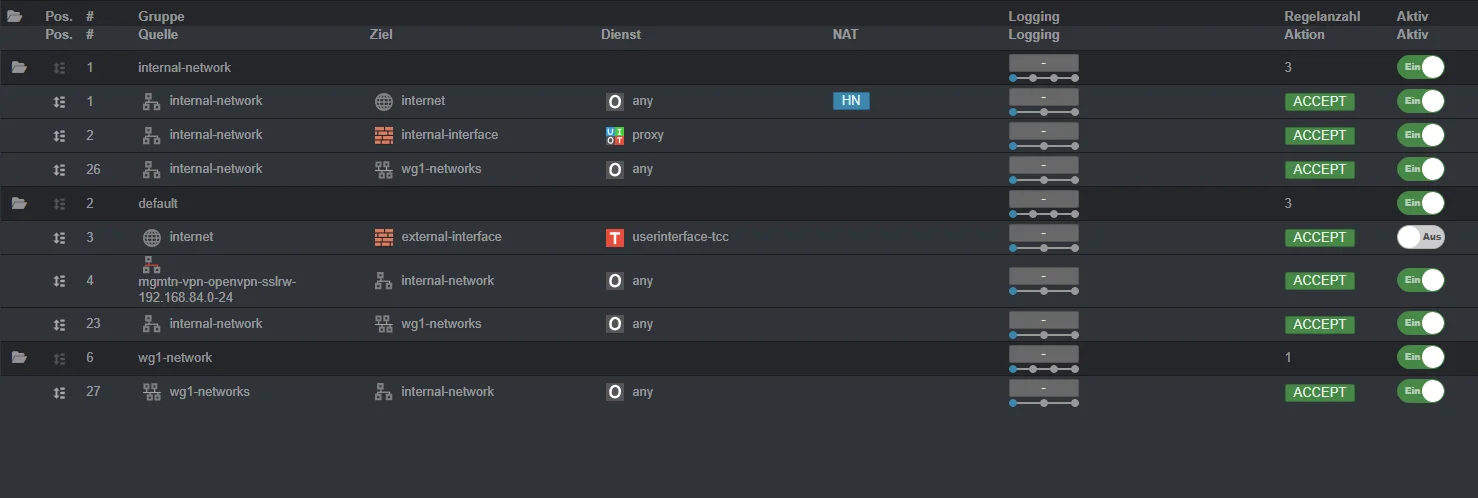

Die Regeln hat alle die Securepoint selber angelegt.

Laut Anleitung sollte das out of the box funktionieren.

Die Logs haben mich nicht weitergebracht.

Die Regeln auf der pfsense sind aktuell zum testen alles und any.

10.100.0.0/24 ist das Transfer-Netzwerk

Aber irgendwas fehlt.

Vieleicht hat ja Jemand einen Tipp.

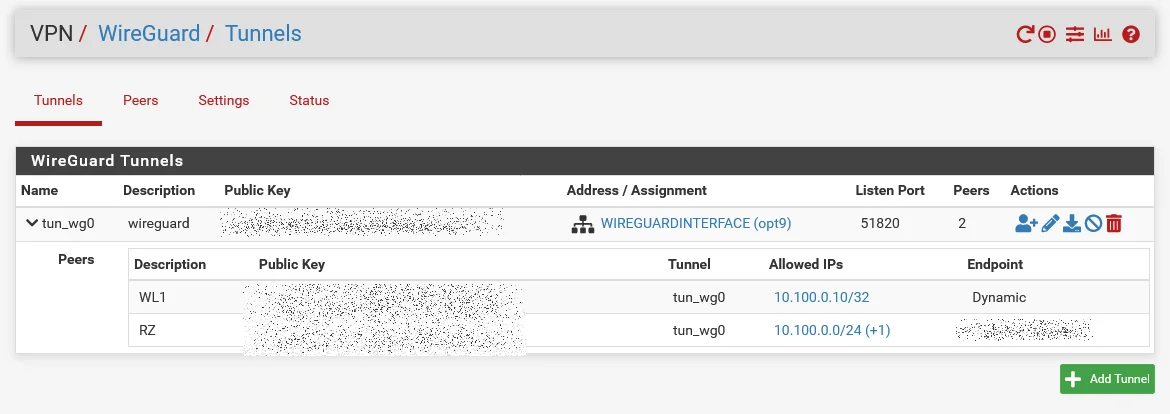

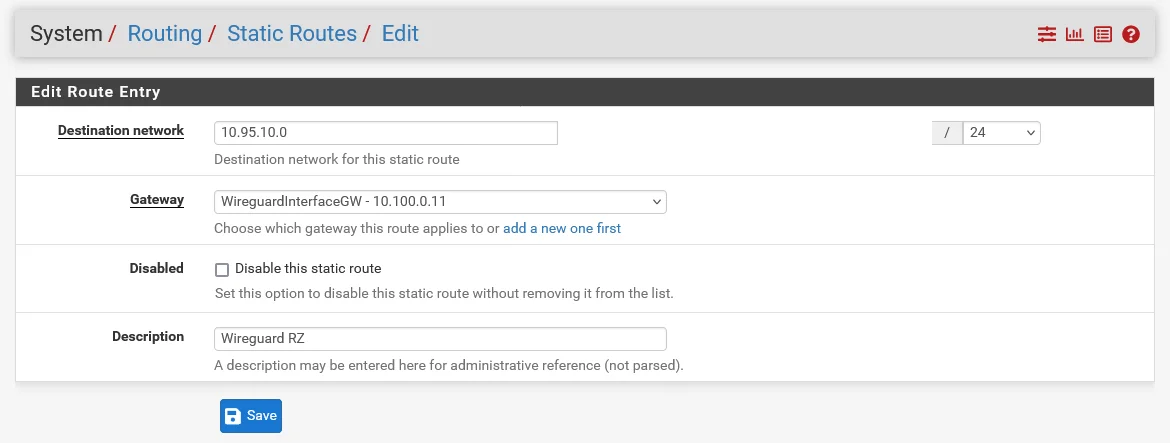

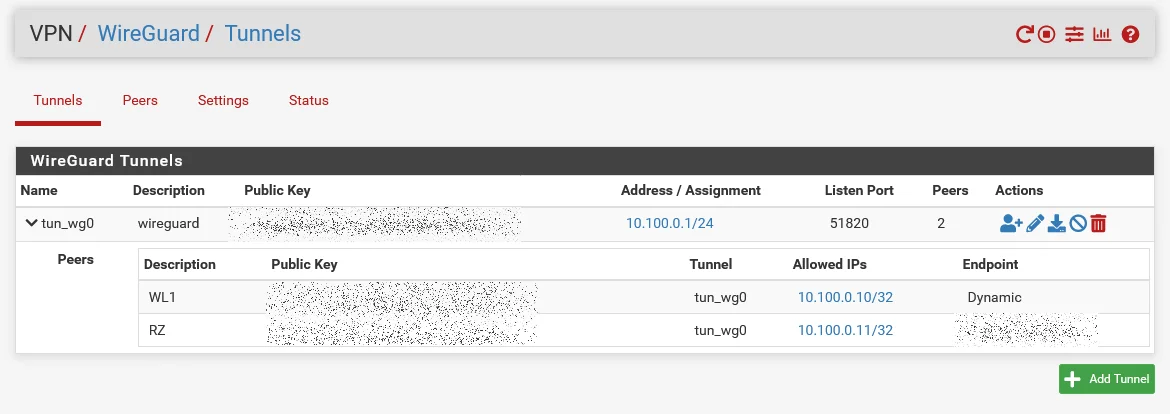

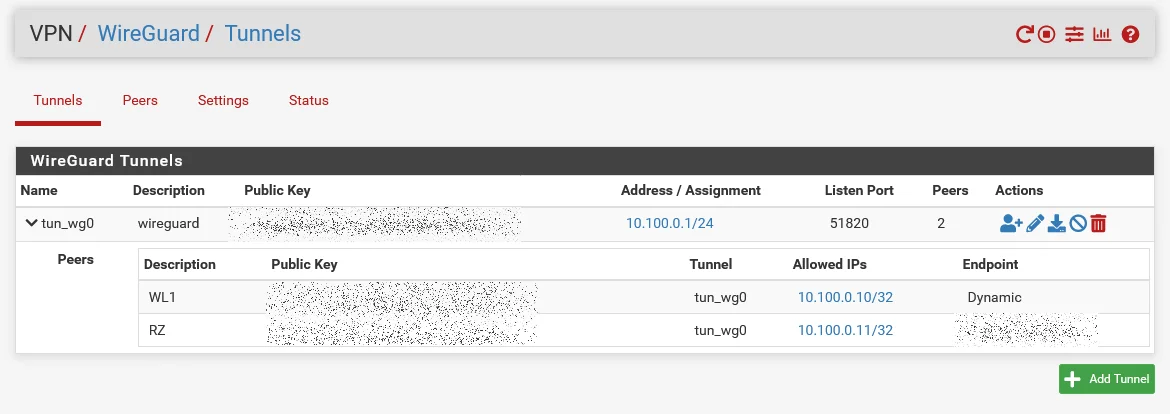

PFSense

WL1 ist bei mir Zuhause

WL1 ist bei mir Zuhause

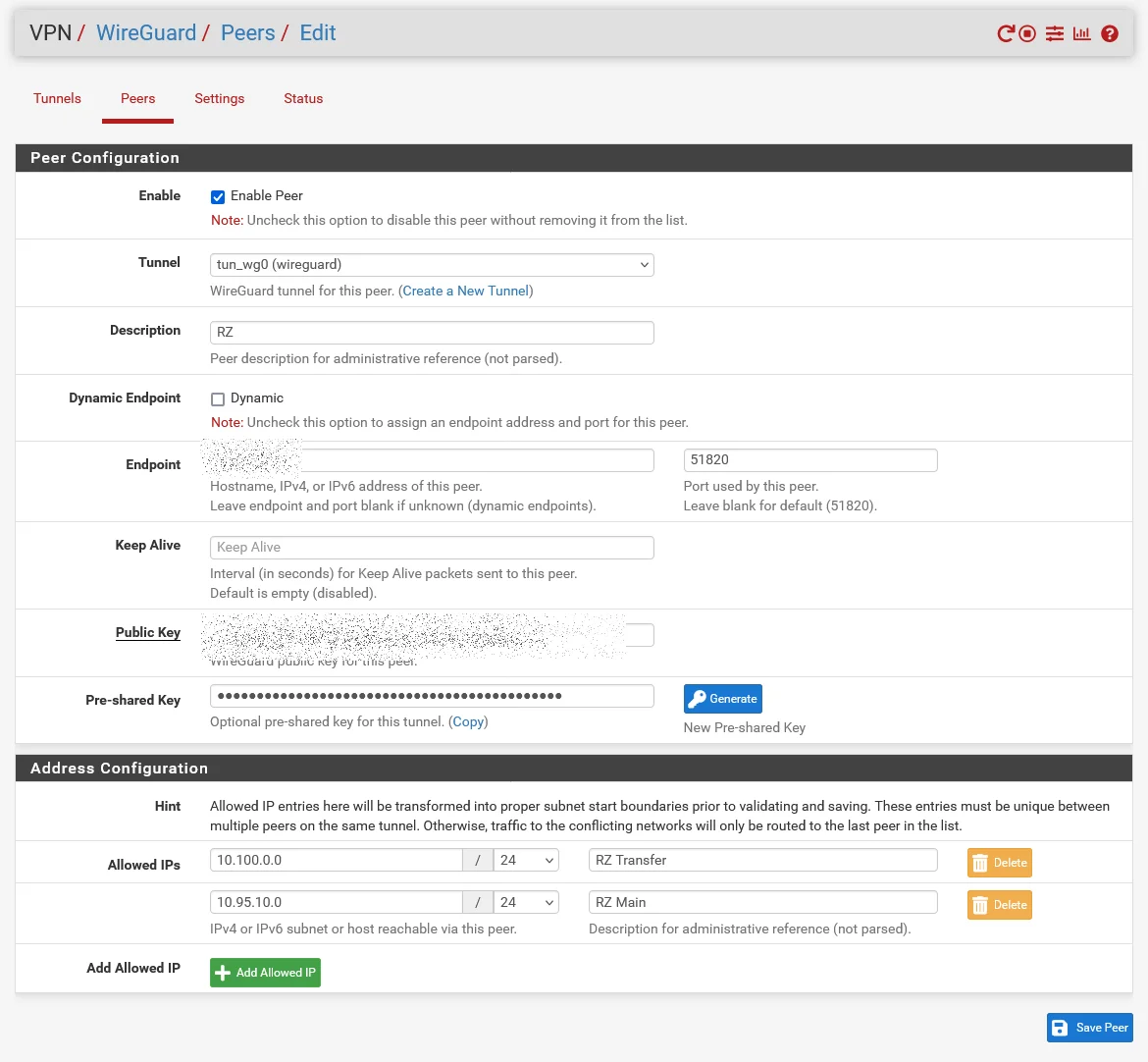

RZ ist Netzwerk 1R

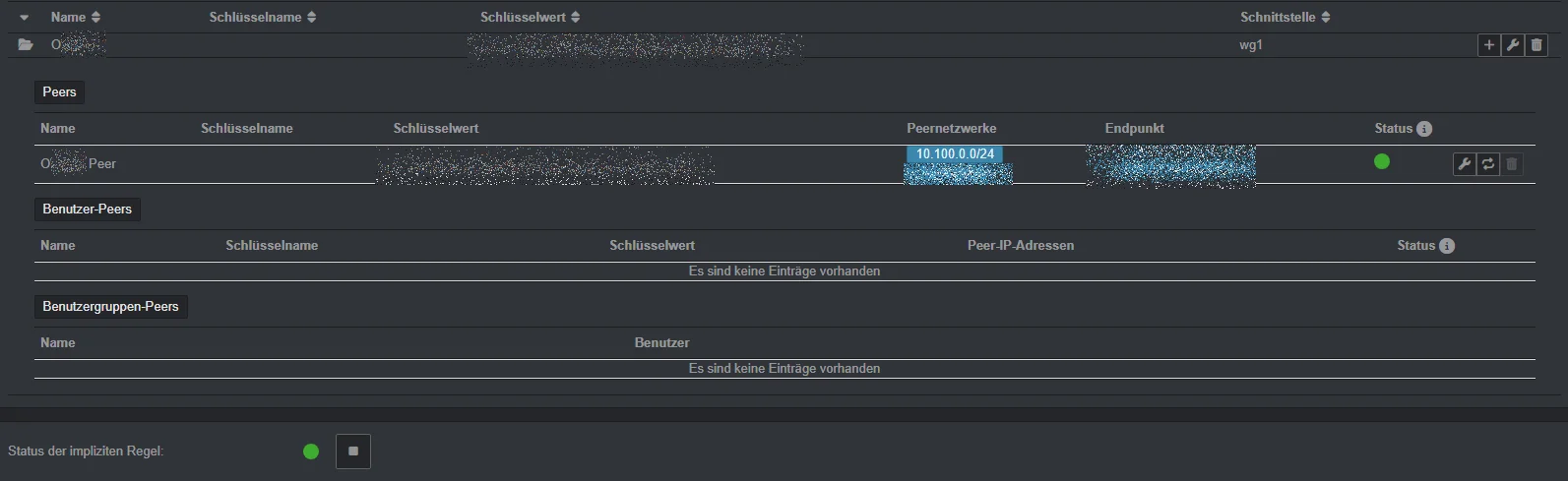

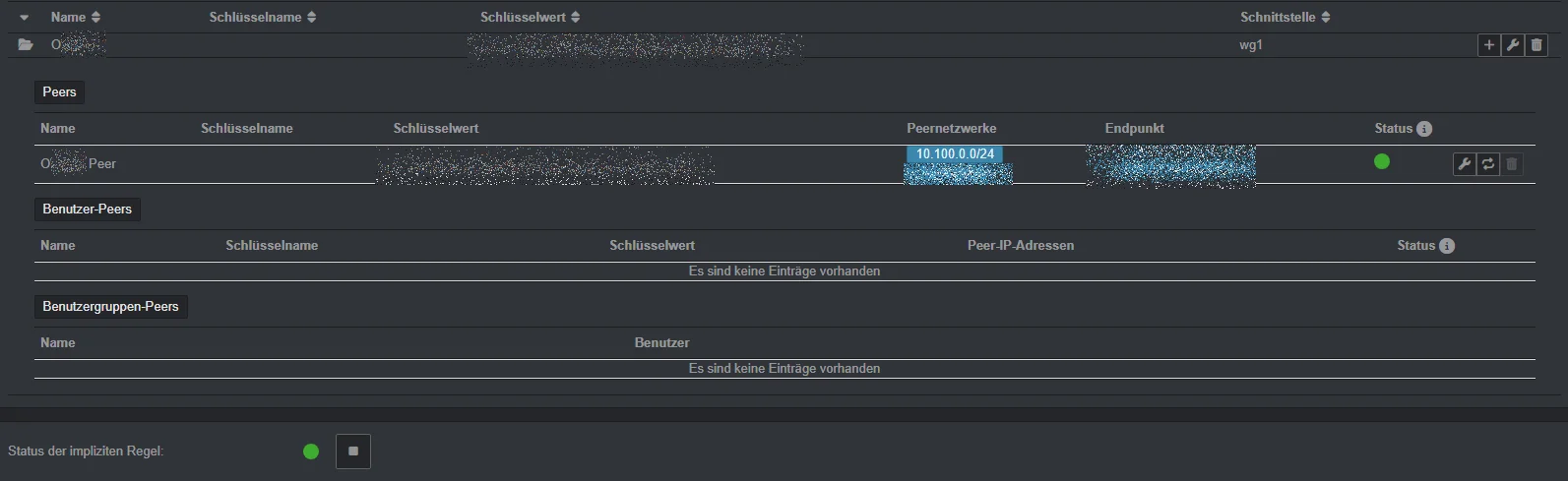

Securepoint

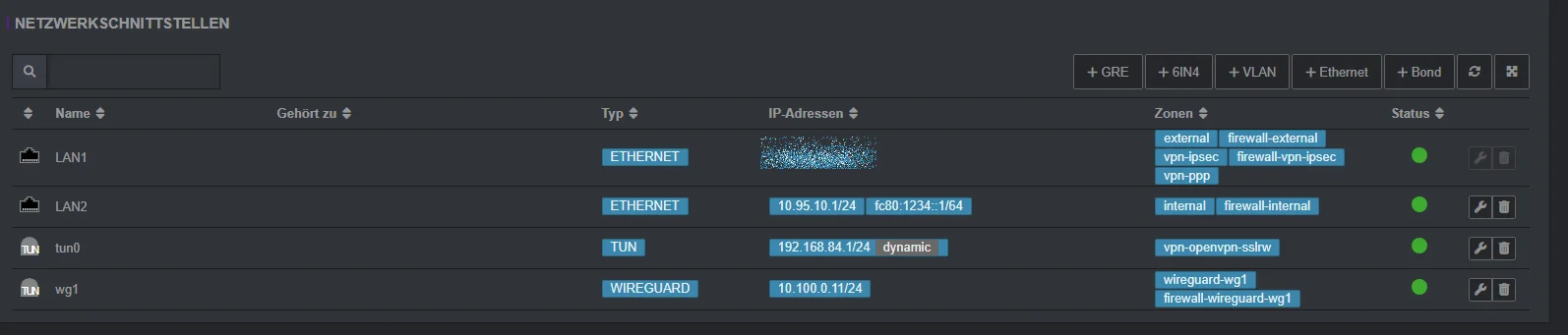

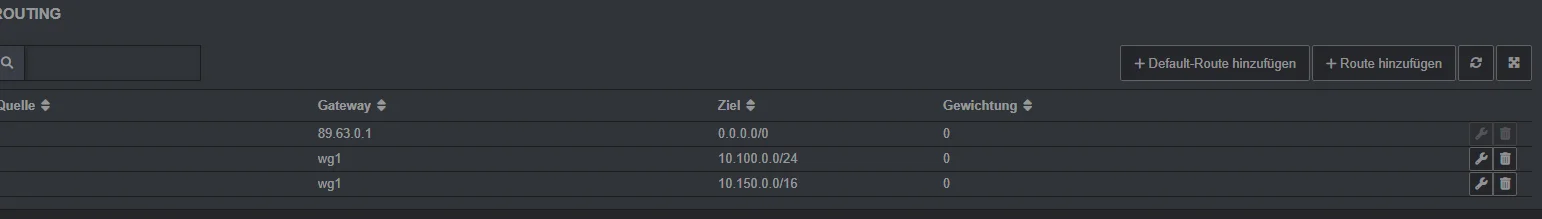

10.100.0.0/24 ist das Transfernetzwerk

10.100.0.0/24 ist das Transfernetzwerk

Regeln Securepoint

Ich wäre gerne bereit Jemanden dafür zu bezahlen der sich damit auskennt und in den nächsten Tagen Zeit hätte das Remote einzurichten bevor ich mir einen Finger abbreche.

ich probiere mich gerade daran eine pfsense mittels wireguard mit einer securepoint zu verbinden.

Die Verbindung funktioniert aber ich kann die IPs auf der anderen seite nicht anpingen oder sonstige Verbindungen herstellen.

Meine Schulung bei Securepoint ist schon recht lange her... Vermutlich fehlen hier irgendwo 2 Haken, aber ich finde nicht wo.

Netzwerk 1 R

Virtuelle Securepoint bei Wortmann und dahinter ein Windows-Server SRV05

10.100.0.11 im Transfernetzwerk

Netzwerk 2 O

Virtuelle pfsense 2.72 (aktuellste Version) und dahinter ein Windows-Server SRV01

10.100.0.1 im Transfernetzwerk

Was funktioniert.

Ich habe auf einem PC bei mir zu Hause den Wireguard-Client installiert.

Ich kann mich mit Netzwerk 2 verbinden und auf SRV01 zugreifen (ping + smb)

Ich habe auf dem Server SRV05 Netzwerk 1 den Wireguard-Client installiert.

Ich kann mich mit Netzwerk 2 verbinden und auf SRV01 zugreifen (ping + smb)

Dann habe ich die Konfiguration von SRV05 im Netzwerk 1 genommen und mit dieser als Vorlage einen Wireguard-Verbindung bei der Securepoint in Netzwerk 1 benutzt. Den Client habe ich wieder deinstalliert damit der nicht stört.

Das funktioniert nicht.

Laut Status sagen sowohl die Securepoint als auch die pfsense, dass sie verbunden sind.

Aber ich kann von SRV05 nicht auf SRV01 zugreifen.

Es müsste ja zumindest die Richtung SRV05->SRV01 funktionieren.

Die Regeln hat alle die Securepoint selber angelegt.

Laut Anleitung sollte das out of the box funktionieren.

Die Logs haben mich nicht weitergebracht.

Die Regeln auf der pfsense sind aktuell zum testen alles und any.

10.100.0.0/24 ist das Transfer-Netzwerk

Aber irgendwas fehlt.

Vieleicht hat ja Jemand einen Tipp.

PFSense

RZ ist Netzwerk 1R

Securepoint

Regeln Securepoint

Ich wäre gerne bereit Jemanden dafür zu bezahlen der sich damit auskennt und in den nächsten Tagen Zeit hätte das Remote einzurichten bevor ich mir einen Finger abbreche.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670343

Url: https://administrator.de/forum/wireguard-pfsense-zu-securepoint-kein-traffic-670343.html

Ausgedruckt am: 06.08.2025 um 06:08 Uhr

16 Kommentare

Neuester Kommentar

Moin.

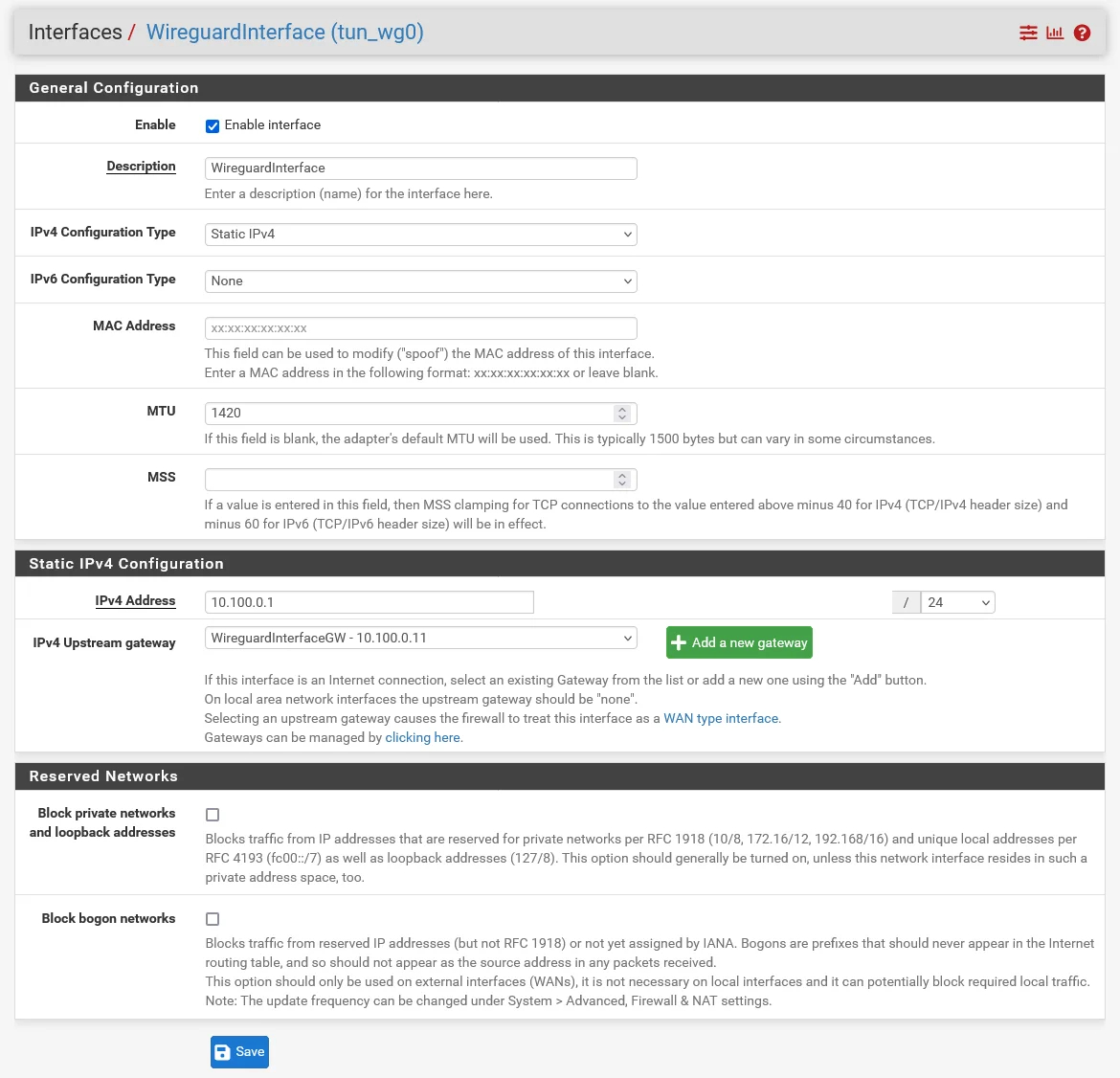

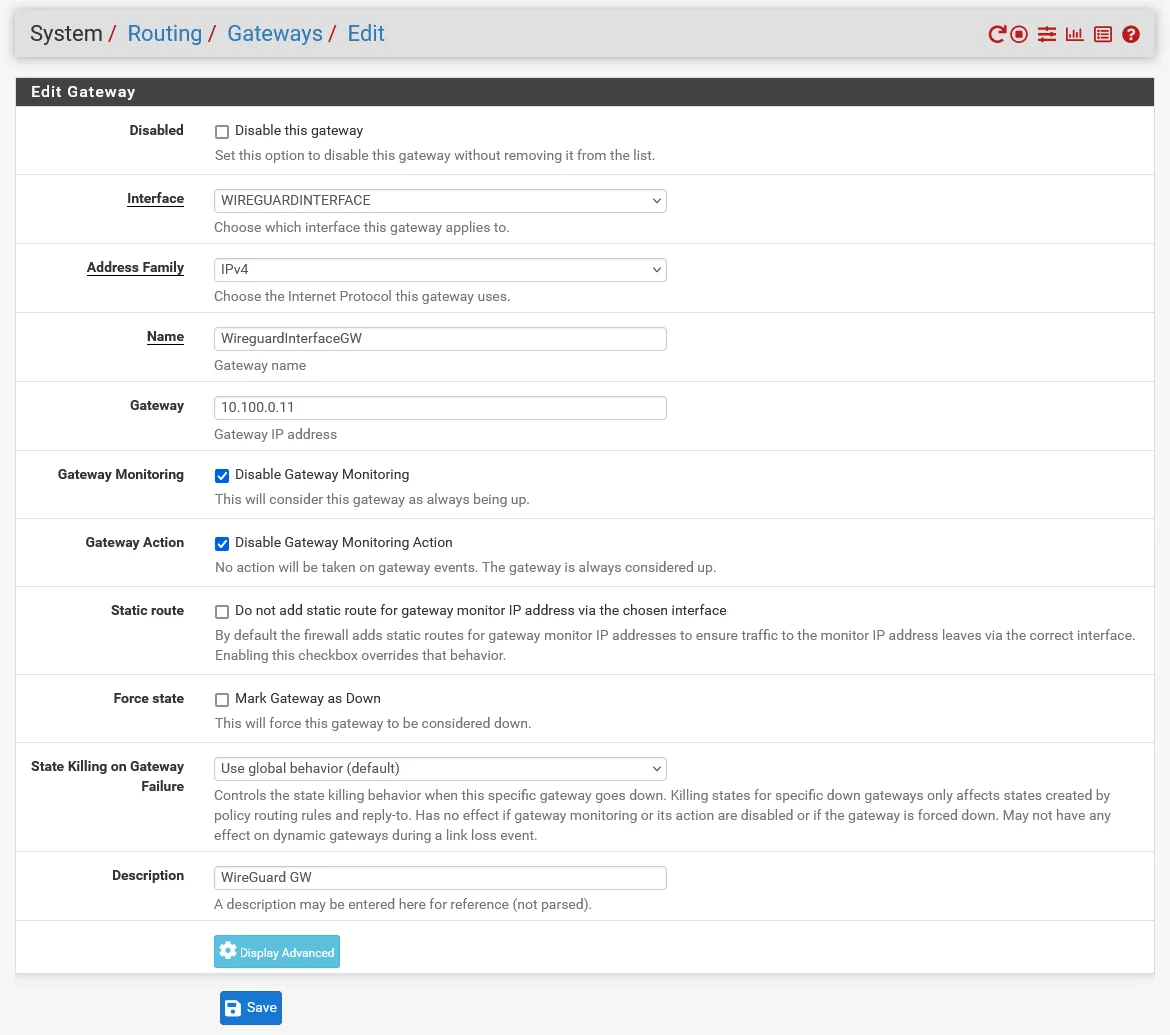

Hast du auf der pfSense denn überhaupt die nötigen statischen Routen zu den anderen Netzen angelegt? Diese erstellt die pfSense nicht automatisch aus den AllowedIPs! Du musst also für die Peers jeweils ein GW mit dessen IP im Transfernetz anlegen und diesem die jeweiligen dahinter liegenden Subnetze statisch zuweisen, damit die Pakete ihren Weg wieder zurück finden.

Doku pfSense

Auf der Client-Seite musst du das natürlich auch sicherstellen, also prüfen ob dort die Routen angelegt wurden, und wenn sie nicht automatisch angelegt werden, wie auf der pfSense manuell anlegen.

Mikrotik und pfSense sind zwei Beispiele die diese Routen nicht automatisch anlegen.

Gruß gastric

Frohes 🎄

Hast du auf der pfSense denn überhaupt die nötigen statischen Routen zu den anderen Netzen angelegt? Diese erstellt die pfSense nicht automatisch aus den AllowedIPs! Du musst also für die Peers jeweils ein GW mit dessen IP im Transfernetz anlegen und diesem die jeweiligen dahinter liegenden Subnetze statisch zuweisen, damit die Pakete ihren Weg wieder zurück finden.

Doku pfSense

Auf der Client-Seite musst du das natürlich auch sicherstellen, also prüfen ob dort die Routen angelegt wurden, und wenn sie nicht automatisch angelegt werden, wie auf der pfSense manuell anlegen.

Mikrotik und pfSense sind zwei Beispiele die diese Routen nicht automatisch anlegen.

Gruß gastric

Frohes 🎄

Zitat von @StefanKittel:

Eine statische Router zu 10.100.0.0/24 darf ich auf der pfsense nicth anlegen, da diese mit wireguard in konflikt stehen würde.

Eine statische Router zu 10.100.0.0/24 darf ich auf der pfsense nicth anlegen, da diese mit wireguard in konflikt stehen würde.

Eine Route zum Transfernetz ist ja auch Blödsinn das Netz kennt der Router ja bereits, nee ich meine die Netze die hinter den gegenüberliegenden Routern sitzen !!

Bedenke auch das die Clients die hinter den Routern liegen den Router auch als DefaultGW haben müssen damit die Pakete den Weg zurück finden, ist das nicht der Fall sind auf dessen GW ebenfalls entsprechende Routen auf das WG Gateway anzulegen.

Die Firewall der Clients nicht vergessen, SMB und ICMP wird unter Windows per Default aus fremden Netzen geblockt.

Pakete Schritt für Schritt verfolgen, Traceroute und Wireshark sind dein Freunde und Helfer.

Denke auch daran das die AllowediPs immer alle beteiligten Netze beinhalten müssen.

Also ausgehend sämtliche Zielnetze enthalten müssen und ebenfalls eingehend betrachtet die Netze von denen Traffic erwartet wird. Das wird besonders dann wichtig wenn man mehrere Peers mit unterschiedlichen Netzen an einem zentralen Punkt miteinander verbinden will.

Generisches Beispiel:

Zentraler Server mit WG

- Transfernetz: 10.100.0.0/24

IP: 10.100.0.1/24

- PEER-Zweigstelle1: 10.100.0.2/32

AllowedIPs: 10.100.0.2/32, 10.10.1.0/24

- PEER-Zweigstelle2: 10.100.0.3/32

AllowedIPs: 10.100.0.3/32, 10.10.2.0/24

Zweigstelle1

- LAN: 10.10.1.0/24

- ALLOWEDIPs: 10.100.0.1/32, 10.10.2.0/24

Zweigstelle2

- LAN: 10.10.2.0/24

- ALLOWEDIPs: 10.100.0.1/32, 10.10.1.0/24

Denke auch daran das die AllowediPs immer alle beteiligten Netze beinhalten müssen.

Also ausgehend sämtliche Zielnetze enthalten müssen und ebenfalls eingehend betrachtet die Netze von denen Traffic erwartet wird. Das wird besonders dann wichtig wenn man mehrere Peers mit unterschiedlichen Netzen an einem zentralen Punkt miteinander verbinden will.

Generisches Beispiel:

Zentraler Server mit WG

- Transfernetz: 10.100.0.0/24

IP: 10.100.0.1/24

- PEER-Zweigstelle1: 10.100.0.2/32

AllowedIPs: 10.100.0.2/32, 10.10.1.0/24

- PEER-Zweigstelle2: 10.100.0.3/32

AllowedIPs: 10.100.0.3/32, 10.10.2.0/24

Zweigstelle1

- LAN: 10.10.1.0/24

- ALLOWEDIPs: 10.100.0.1/32, 10.10.2.0/24

Zweigstelle2

- LAN: 10.10.2.0/24

- ALLOWEDIPs: 10.100.0.1/32, 10.10.1.0/24

👍

An die Winblows Firewall und deren standardmässiges Blocken von ICMP hast du gedacht wenn du Winblows Endgeräte via VPN pingst?! 🤔

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Gilt übrigens auch von allem eingehenden Traffic mit Fremdnetz Absender IPs die die Windows Firewall blockiert. Ggf. musst du hier auch noch etwas "customizen".

Alle WG Details, wie immer, hier und in den weiterführenden Links.

🎅 🌲

An die Winblows Firewall und deren standardmässiges Blocken von ICMP hast du gedacht wenn du Winblows Endgeräte via VPN pingst?! 🤔

windowspro.de/wolfgang-sommergut/ping-windows-10-erlauben-gui-po ...

Gilt übrigens auch von allem eingehenden Traffic mit Fremdnetz Absender IPs die die Windows Firewall blockiert. Ggf. musst du hier auch noch etwas "customizen".

Alle WG Details, wie immer, hier und in den weiterführenden Links.

🎅 🌲