Wireguard tunnel kann nicht hergestellt werden

Hallo Zusammen, ich brauche mal wieder einen Rat von euch. Ich habe folgende Konstellation:

OPNSense FW - PromoxVE - Debian (wireguard)

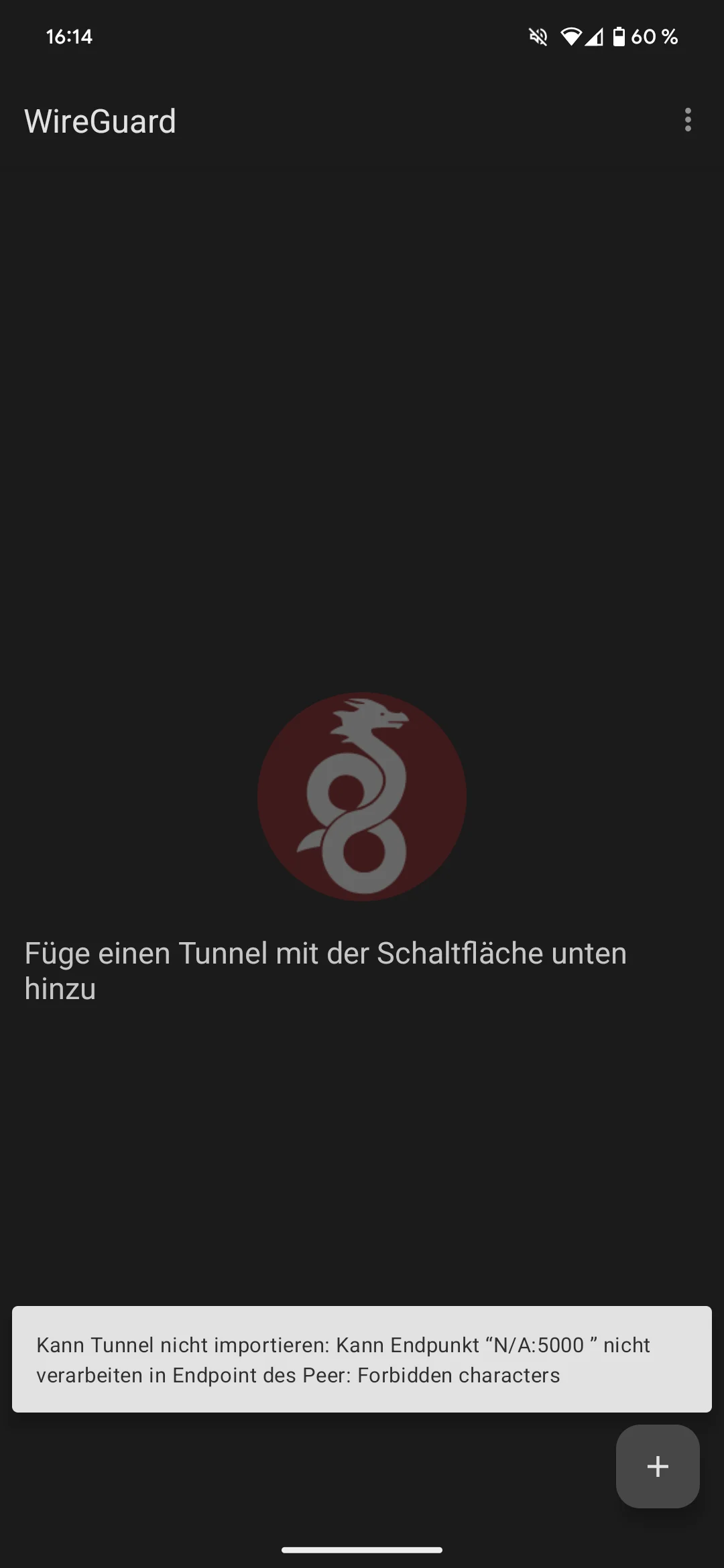

Den Weg aus dem Netz über das WAN der OPNSense mit dem Port und der IP zum Debian Wireguard Server mit Webif. Zum Test scanne ich den QR Code mit dem Smartphone und das Telefon steigt mit einer Fehlermeldung aus.

Port 5000 statt 51820

Könnt ihr mir da mal bei Fehlersuche helfen?

OPNSense FW - PromoxVE - Debian (wireguard)

Den Weg aus dem Netz über das WAN der OPNSense mit dem Port und der IP zum Debian Wireguard Server mit Webif. Zum Test scanne ich den QR Code mit dem Smartphone und das Telefon steigt mit einer Fehlermeldung aus.

Port 5000 statt 51820

Könnt ihr mir da mal bei Fehlersuche helfen?

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 669529

Url: https://administrator.de/forum/wireguard-tunnel-kann-nicht-hergestellt-werden-669529.html

Ausgedruckt am: 15.07.2025 um 22:07 Uhr

12 Kommentare

Neuester Kommentar

Die Adresse beim [Interface] ist falsch, da steht jetzt die Netzdefinition .0/24 müsste aber sowas wie 10.252.1.10/24 sein

Und ich sehe keinen Endpoint unter [Peer] mit dem er sich denn verbinden soll?

Der ListenPort ist bei einem Client ja eigentlich egal, wichtig ist das angeben wird womit er sich verbinden soll (Endpoint)

Und ich sehe keinen Endpoint unter [Peer] mit dem er sich denn verbinden soll?

Der ListenPort ist bei einem Client ja eigentlich egal, wichtig ist das angeben wird womit er sich verbinden soll (Endpoint)

Die Server Config in den Client importieren zu wollen ist ja wohl nicht dein Ernst 😂?!

Also erst mal ne vernünftige Client-Config erstellen und die Server Config fixen, dann klappt's auch mit der Nachbarin.

WG Server

WG Client mit GW Redirect (falls gewünscht, ansonsten Netze in den AllowedIPs eintragen)

Also erst mal ne vernünftige Client-Config erstellen und die Server Config fixen, dann klappt's auch mit der Nachbarin.

WG Server

[Interface]

Address = 10.252.1.1/24

ListenPort = 60123

PrivateKey = <private key of server>

[Peer]

PublicKey = <Public Key of peer>

AllowedIPs = 10.252.1.2/32WG Client mit GW Redirect (falls gewünscht, ansonsten Netze in den AllowedIPs eintragen)

[Interface]

Address = 10.252.1.2/24

DNS = 1.1.1.1

PrivateKey = <private key of peer>

[Peer]

AllowedIPs = 0.0.0.0/0

Endpoint = xxx.mydomain.de:60123

PublicKey = <Public Key of server>

Das Wireguard Tutorial zu der Thematik hast du genau gelesen und entsprechend umgesetzt?? 🧐

Merkzettel: VPN Installation mit Wireguard

Was das Proxmox Netzwerk Handling der Firewall anbetrifft auch hier und hier.

Grob zu den Fehlern im o.a. WG Setup:

Merkzettel: VPN Installation mit Wireguard

Was das Proxmox Netzwerk Handling der Firewall anbetrifft auch hier und hier.

Grob zu den Fehlern im o.a. WG Setup:

- Völlig FALSCHE interne WG IP Adresse im Server!

Dort hast du unsinnigerweise eine Netzwerk IP angegeben statt einer Host IP. Siehe dazu Adressierungshinweise im o.a. Tutorial!! Lesen hilft wirklich!

- Port 5000 ist ein weltweit fest registrierter IANA Port. Sowas zu verwenden ist gelinde gesagt für einen Netzwerk Admin wie dich nicht Gentlemen like! Hier solltest du dich immer an die von Wireguard propagierten Ephemeral Ports im Bereich 49152–65535 halten! Wie oben und im Tutorial schon gesagt ist der Listen Port am Client nicht erforderlich sondern einzig nur auf der Serverseite!

- PostUP, Table usw. Kommandos gehören da nicht rein.

- Zusätzliche Preshared Keys sind überflüssig wenn man schon mit Keys arbeitet.

- Die MTU ist im Default 1420 so das dein höherer Eintrag eher kontraproduktiv ist und entfernt werden sollte.

- Keepalive muss nicht so hart sein, 25 Sek. tun es auch

Forward Chain für das WG-Subnetz freischalten ....

Und nicht vergessen das IP-Forwarding zu aktivieren falls noch nicht geschehen. Aber das steht ja auch schon alles im Tut von @aqui

Bei Windows Maschinen ist zusätzlich deren Firewall für ICMP und SMB aus fremden Subnetzen freizuschalten, sonst bekommst du zu denen keine Verbindung...

iptables -A FORWARD -i wg0 -s 10.252.1.0/24 -j ACCEPTBei Windows Maschinen ist zusätzlich deren Firewall für ICMP und SMB aus fremden Subnetzen freizuschalten, sonst bekommst du zu denen keine Verbindung...

Das lokale LAN in dem der WG Server steht in dessen AllowedIPs eintragen! Bzw. einfach mal das WG Tutorial in aller Ruhe lesen und verstehen!

In diesem mehr als fragwürdigen VPN Konstrukt musst du ein Loch in die Firewall bohren um ungeschützten Internet Traffic in dein lokales LAN zu lassen und dann auch noch auf einem Hypervisor. Auch ein Laie weiss das das nicht unbedingt ein gutes Design ist da die Firewall damit zum Teil ad absurdum geführt wird. Die Firewall wäre für jeden verantwortungsvollen Netzwerk Admin wie du es bist bekanntlich die deutlich bessere Location für das VPN.

Wie man der OPNsense Wireguard beibringt erklärt dir ebenfalls ein Tutorial.

Noch viel sinnvoller wäre, wenn man schon eine OPNsense in Betrieb hat, gar kein Wireguard zu verwenden und das VPN mit IKEv2 zu realisieren. Das erspart dir die unnötige Frickelei mit externer VPN Client Software und du kannst bei allen Endgeräten den so oder so immer vorhandenen bordeigenen VPN Client verwenden der das deutlich besser und sicherer mit einer Handvoll Mausklicks realisiert.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Aber warum einfach machen wenn es umständlich auch geht?!

über das WAN der OPNSense mit dem Port und der IP zum Debian Wireguard Server

Das ist ein Grundproblem deines gesamten laienhaft designten VPN Setups. Das Basis Design ist schon als solches falsch, denn man fragt sich ernsthaft was ein interner WG Server im lokalen, geschützten LAN für einen tieferen Sinn hat wenn du das VPN viel sinnvoller, sicherer und performanter auf der Peripherie, sprich der OPNsense terminieren kannst.In diesem mehr als fragwürdigen VPN Konstrukt musst du ein Loch in die Firewall bohren um ungeschützten Internet Traffic in dein lokales LAN zu lassen und dann auch noch auf einem Hypervisor. Auch ein Laie weiss das das nicht unbedingt ein gutes Design ist da die Firewall damit zum Teil ad absurdum geführt wird. Die Firewall wäre für jeden verantwortungsvollen Netzwerk Admin wie du es bist bekanntlich die deutlich bessere Location für das VPN.

Wie man der OPNsense Wireguard beibringt erklärt dir ebenfalls ein Tutorial.

Noch viel sinnvoller wäre, wenn man schon eine OPNsense in Betrieb hat, gar kein Wireguard zu verwenden und das VPN mit IKEv2 zu realisieren. Das erspart dir die unnötige Frickelei mit externer VPN Client Software und du kannst bei allen Endgeräten den so oder so immer vorhandenen bordeigenen VPN Client verwenden der das deutlich besser und sicherer mit einer Handvoll Mausklicks realisiert.

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Aber warum einfach machen wenn es umständlich auch geht?!

letztlich sollte es ein reiner Test sein, deswegen teste ich es auch nur daheim.

Dann wollen wir es gerade nochmal durchgehen lassen... 🤣dachte ich dabei an OPNSense, wobei ein Bekannter meinte das Sophos einfach

Dazu ist ein aktueller Thread lesenswert:OPNSense im Unternehmen (2024)

und auch

heise.de/meinung/Analyse-und-Kommentar-Sophos-und-der-gebrochene ...

openVPN ist derzeit damit gekoppelt

Etwas in die Jahre gekommen und vom VPN Durchsatz unterirdisch. Von der Frickelei mit externen VPN Software mal wieder nicht zu reden...Ein Zugriff auf das interne Netz ist unerlässlich damit die Angestellten von Daheim arbeiten könnten.

Bekanntlich der tiefere Sinn bei jedem VPN. 😉

Wenn es das denn nun war als Lösung bitte nicht vergessen deinen Tread dann auch als erledigt zu markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?