OPNSense, Proxmox, eine weitere Firewall, Ubiquiti, Cisco und Netgear

Hallo Zusammen, ich habe etwas ganz besonderes hier und kein 100%iges Wissen zum Thema Netzwerk aber ich entwickle mich weiter.

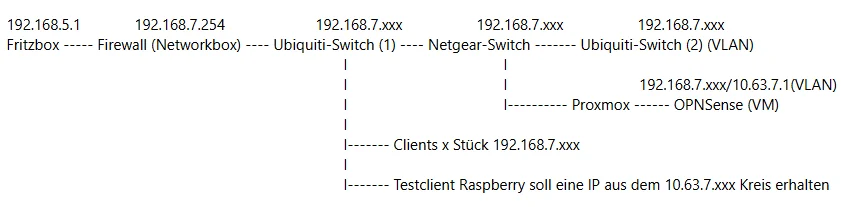

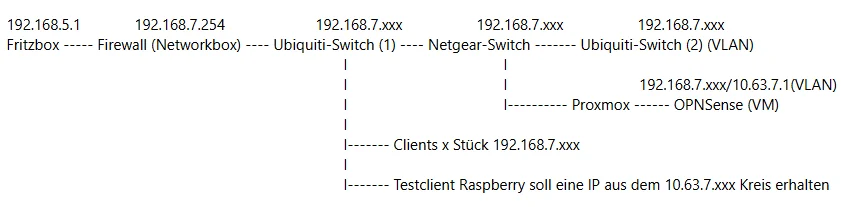

Situation auf dem Bild:

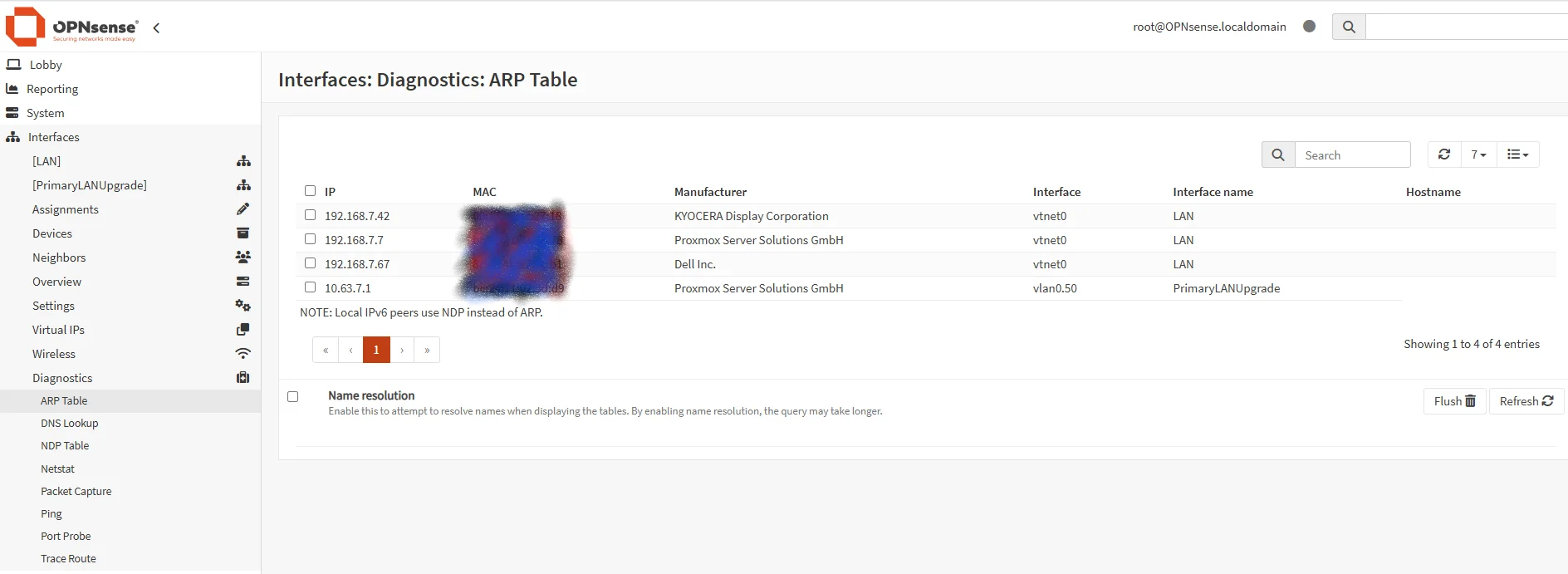

Ich kann mit meinem Client mit IP 192.168.7.xxx, die IP 10.63.7.1 per ping aus Sicht hinter dem Ubiquiti-Switch (1) erreichen, in soweit funktioniert das mit OPNSense. Ich habe einen Windows DCHP Server hinter dem Netgear-Switch für die 192.168.7.xxx IPs. Den Raspi Client habe ich statisch mit der 10.63.7.55 versorgt aber der bekommt keine Verbindung zur Sense für seine IP.

Wegen dem nicht 100%igem Wissen, glaube ich das noch ein Tagging eingerichtet werden muss damit der Handshake vom Ubiquiti-Switch (1) zum Netgear-Switch funktioniert und dann noch an die Sense oder den Ubiquiti-Switch (2) weitergereicht wird. Es liegt aber nur ein Kabel zwischen dem Ubiquiti-Switch (1) und dem Netgear-Switch, dass Netzwerk darf nicht die Verbindung verlieren bei ein Umstellung.

Ich bin da seit etwa 2 Wochen immer mal wieder dran, aber komme nicht zum Ergebnis.

Situation auf dem Bild:

Ich kann mit meinem Client mit IP 192.168.7.xxx, die IP 10.63.7.1 per ping aus Sicht hinter dem Ubiquiti-Switch (1) erreichen, in soweit funktioniert das mit OPNSense. Ich habe einen Windows DCHP Server hinter dem Netgear-Switch für die 192.168.7.xxx IPs. Den Raspi Client habe ich statisch mit der 10.63.7.55 versorgt aber der bekommt keine Verbindung zur Sense für seine IP.

Wegen dem nicht 100%igem Wissen, glaube ich das noch ein Tagging eingerichtet werden muss damit der Handshake vom Ubiquiti-Switch (1) zum Netgear-Switch funktioniert und dann noch an die Sense oder den Ubiquiti-Switch (2) weitergereicht wird. Es liegt aber nur ein Kabel zwischen dem Ubiquiti-Switch (1) und dem Netgear-Switch, dass Netzwerk darf nicht die Verbindung verlieren bei ein Umstellung.

Ich bin da seit etwa 2 Wochen immer mal wieder dran, aber komme nicht zum Ergebnis.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 672306

Url: https://administrator.de/forum/opnsense-proxmox-eine-weitere-firewall-ubiquiti-cisco-und-netgear-672306.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

16 Kommentare

Neuester Kommentar

glaube ich das noch ein Tagging eingerichtet werden muss

das ist sicher so, wenn Du VLANs an der Sense nutzt und diese diese Netze verwalten soll.Die berühmte Anleitung des Kollegen @aqui dazu erläutert Dir alles, was Du wissen musst.

Viele Grüße, commodity

aber der bekommt keine Verbindung zur Sense für seine IP.

Was natürlich auch logisch ist, denn den betreibst du aus Sicht des 192.168.7.0er IP Netzes ja mit einer völlig falschen IP Adresse. Das .7.0er Netz erwartet natürlich auch .7.x IP Adressen dort, das weiss auch ein Netzwerk Anfänger. Mit anderen Worten:

Das 10.63.7.0 /24er Netz musst du über einen Router oder Firewall entweder über ein separates, physisches Netzwerk Interface für das 10.63.7.0er Netz an deine OPNsense bringen oder, sofern deine Switches alle VLAN supporten, über ein entsprechendes VLAN Interface. Kollege @commodity hat es oben schon gesagt.

Als Grundlage so ein Routing von 2 (oder mehr) IP Netzen zu verstehen dient dir das hiesige Routing Tutorial.

Wie du dein Setup dann mit VLANs über die vorhandenen Switches und deiner OPNsense im Handumdrehen zum Fliegen bringst erklärt dir ein ebenfalls ausführliches Tutorial. Lesen und verstehen...

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Da du laut obiger Skizze vermutlich die OPNsense als VM in Proxmox einsetzt, solltest du dir unbedingt parallel dazu ansehen wie der in Proxmox embeddete vSwitch ebenfalls VLAN fähig gemacht werden muss um mit den entsprechenden externen Switches sauber kommunizieren zu können. Vermutlich hast du dort grundlegende Fehler gemacht?!

Auch das erklärt ein entsprechender Forenthread in allen Einzelheiten. Das dortige Beispiel zeigt ein Design wenn man einen Proxmox Server mit nur einer Netzwerkkarte verwendet. (Z.B. NUC oder Mini PC):

Pfsense in Proxmox als Router

Ja, natürlich! Der tiefere Sinn von IP Adressen das Absender und Empfänger IP immer bestehen bleibt.

Vielleicht solltest du dir erst einmal ein paar solide Grundkenntnisse zum IP Routing anlesen?! Siehe Gundlagen Tutorial oben.

2 unterschiedliche IP Netze sind in der Regel 2 völlig getrennte IP Netze bzw. VLANs die nur über einen Router kommunizieren können. Eine Firewall ist in der Regel auch immer ein Router nur eben mit Filterfunktionen.

Endgeräte mit unterschiedlichen Netzwerk IP Adressen können niemals direkt kommunizieren so wie du es oben laienhaft versucht hast. Das ist erwartbar das sowas dann scheitert.

Stecke 2 PCs in einem Netz zusammen, einer mit der IP 10.1.1.1 /24 und der andere mit 10.1.2.1 /24 und versuche einen gegenseitigen Ping dann kannst du es selber sehen.

Mit einem vermittelnden Router dazwischen:

(PC_.1.1 /24)----(.1.254_Router_.2.254)----(PC_.2.1 /24)

klappt es dann fehlerlos.

Bei dir sähe es dann entsprechend so aus:

(PC:192.168.7.xxx /24)----(.7.254_OPNsense_10.63.7.254)----(RasPi_10.63.7.55 /24)

Simple Logik mit simplem IP Routing eben.

Vielleicht solltest du dir erst einmal ein paar solide Grundkenntnisse zum IP Routing anlesen?! Siehe Gundlagen Tutorial oben.

2 unterschiedliche IP Netze sind in der Regel 2 völlig getrennte IP Netze bzw. VLANs die nur über einen Router kommunizieren können. Eine Firewall ist in der Regel auch immer ein Router nur eben mit Filterfunktionen.

Endgeräte mit unterschiedlichen Netzwerk IP Adressen können niemals direkt kommunizieren so wie du es oben laienhaft versucht hast. Das ist erwartbar das sowas dann scheitert.

Stecke 2 PCs in einem Netz zusammen, einer mit der IP 10.1.1.1 /24 und der andere mit 10.1.2.1 /24 und versuche einen gegenseitigen Ping dann kannst du es selber sehen.

Mit einem vermittelnden Router dazwischen:

(PC_.1.1 /24)----(.1.254_Router_.2.254)----(PC_.2.1 /24)

klappt es dann fehlerlos.

Bei dir sähe es dann entsprechend so aus:

(PC:192.168.7.xxx /24)----(.7.254_OPNsense_10.63.7.254)----(RasPi_10.63.7.55 /24)

Simple Logik mit simplem IP Routing eben.

Moin,

VLAN sollte erstmal klar festgelegt werden.

Switch Hersteller sagen nix. Können alle VLAN? Managementbar? Auch normale übertragen solche Daten. Nur kann man es dann an den Ports nicht auflösen.

Wir sagen mal: Jeder Client kann kein VLAN und geht "normal" an den Switch. Dann muss am Switch Port das VLAN Untagged heraus kommen. So als würden wir ohne VLAN arbeiten.

VLAN 1 schwingt von Haus aus immer mit. Belässt man es auf 1, würde es auch untagged irgendwo heraus kommen.

Deswegen fangen wir > 1 an. VLAN Name und ID sollten auf allen Switchen gleich sein, um Chaos zu vermeiden.

Subnetzmasken:

255.255.255.0 oder /24

Geben wir unter Windows 172.30.x.x ein, kommt 255.255.0.0 automatisch gefüllt da raus. So lange alles in einen Netz ist, geht es noch. Beim Routing macht es aber dann Probleme.

Du sollst, kannst und darfst private IPs verwenden. Autofill oder man passt nicht auf, und schon passt es nicht mehr zusammen.

VLAN 1 - Default (Standard / Untagged)

VLAN 10 - HausAutomation (wir sagen mal der kleine Raspberry ist dafür da)

VLAN 20 - TestNetz

Jedes VLAN kann man taggen. Weltweit ist aber meist VLAN 1 Untagged. Ist so Grundvoraussetzungen um durch schnödes verbinden da ran zu kommen.

Das einfachste Szenario ist, dass VLAN 1 dem LAN Port der OPNsense entspricht. VLAN 1 spannt sich dann über alles und du bist im "normalen" LAN.

Da die Ports auf 1 meist von Haus aus stehen, wären wir damit fertig.

VLAN 10 und 20 trennen die Geräte in den Netzen ab. Ohne Router wäre es sogar isoliert. Ein eigener Mikrokosmos.

VLAN 10 und 20 sollen nun auch überall auf den Switchen verfügbar sein. Also richtest du die Uplinks Tagged mit 10 und 20 ein. Die OPNsense bekommt ebenfalls ein Tagged Gegenstück, damit sie pro VLAN da reinschauen kann. Wären also 2x tagged VLANs auf der OPNsense.

Jedes VLAN kann wie ein LAN auf der OPNsense eingerichtet werden. Also auch über den DHCP Server mit IPs versorgt werden.

Nun liegen aber die VLANS faul auf den Switch rum. Steckst du was ein, so bekommen Geräte VLAN 1....

Je nach Hersteller muss man den Port als Access-Port einrichten. Im einfachsten Fall ist es eine Tabelle für alles. Du stellst auf dem Port am Switch VLAN 10 für den Port ein und bist fertig. Raus gehen die Pakete dann ja über den Uplink des Switches - das Kabel, was die Geräte "verkettet". Der Port muss alle VLAN Nummern tagged haben, die du gern durchreichen willst.

Normal ändert sich an einer Stelle bei Switchen oft die Port VLAN ID. Bei Netgear gibt es für PVID noch einen sep. Menüpunkt. Da hilft ein Blick ins Handbuch.

Fang klein an! Die getrennten Netze wissen nix voneinander. Dafür ist nun die OPNsense da. Nimm dir die + 1 VLAN fähigen Switch. Das reicht.

Geh mit Cllient an VLAN 1 ran und mit Raspberry an einen Port, den du unttaged mit 10 eingerichtet hast.

Kommen die Netze an, so ist auch der Uplink zur OPNsense richtig.

Läuft alles, so kannst du immer noch die Clients und Netze auf den Switchen weiter über alle durschieben.

Neue Netze an der OPNsense sind fast wie LAN. In der Firewall darf LAN überall hin. Die neuen Netze - daher das fast - aber ggf. erstmal nicht.

Die Netze wissen nix von ihrem Glück. Darum wird die OPNsense dann Pakete ins andere Netz schieben, sofern Regeln das auch erlauben! Im gleichen VLAN Netz sollte zumindest die OPNsense IP für das VLAN anpingbar sein.

Ein weiterer Test ohne OPNsense: 2x statische IP vergeben und VLAN 10 untagged an Switch 1 + 2. Sind die Netze auf allen bekannt, so geht der Ping auch hier durch.

Einige Switche können auch die Pakete zwischen VLANs weiterleiten. Von Haus aus ist das immer deaktiviert. Du bleibst immer stur bei deinen Plan und lässt die OPNsense arbeiten.

Netzwerke kann man ja segmentieren - tust du ja auch schon. Nutze es, und fang noch kleiner an. Das vermeidet dann Fehler und du hast ein grundsätzliches Verständnis wann getagged werden muss und wann nicht.

VLAN sollte erstmal klar festgelegt werden.

Switch Hersteller sagen nix. Können alle VLAN? Managementbar? Auch normale übertragen solche Daten. Nur kann man es dann an den Ports nicht auflösen.

Wir sagen mal: Jeder Client kann kein VLAN und geht "normal" an den Switch. Dann muss am Switch Port das VLAN Untagged heraus kommen. So als würden wir ohne VLAN arbeiten.

VLAN 1 schwingt von Haus aus immer mit. Belässt man es auf 1, würde es auch untagged irgendwo heraus kommen.

Deswegen fangen wir > 1 an. VLAN Name und ID sollten auf allen Switchen gleich sein, um Chaos zu vermeiden.

Subnetzmasken:

255.255.255.0 oder /24

Geben wir unter Windows 172.30.x.x ein, kommt 255.255.0.0 automatisch gefüllt da raus. So lange alles in einen Netz ist, geht es noch. Beim Routing macht es aber dann Probleme.

Du sollst, kannst und darfst private IPs verwenden. Autofill oder man passt nicht auf, und schon passt es nicht mehr zusammen.

VLAN 1 - Default (Standard / Untagged)

VLAN 10 - HausAutomation (wir sagen mal der kleine Raspberry ist dafür da)

VLAN 20 - TestNetz

Jedes VLAN kann man taggen. Weltweit ist aber meist VLAN 1 Untagged. Ist so Grundvoraussetzungen um durch schnödes verbinden da ran zu kommen.

Das einfachste Szenario ist, dass VLAN 1 dem LAN Port der OPNsense entspricht. VLAN 1 spannt sich dann über alles und du bist im "normalen" LAN.

Da die Ports auf 1 meist von Haus aus stehen, wären wir damit fertig.

VLAN 10 und 20 trennen die Geräte in den Netzen ab. Ohne Router wäre es sogar isoliert. Ein eigener Mikrokosmos.

VLAN 10 und 20 sollen nun auch überall auf den Switchen verfügbar sein. Also richtest du die Uplinks Tagged mit 10 und 20 ein. Die OPNsense bekommt ebenfalls ein Tagged Gegenstück, damit sie pro VLAN da reinschauen kann. Wären also 2x tagged VLANs auf der OPNsense.

Jedes VLAN kann wie ein LAN auf der OPNsense eingerichtet werden. Also auch über den DHCP Server mit IPs versorgt werden.

Nun liegen aber die VLANS faul auf den Switch rum. Steckst du was ein, so bekommen Geräte VLAN 1....

Je nach Hersteller muss man den Port als Access-Port einrichten. Im einfachsten Fall ist es eine Tabelle für alles. Du stellst auf dem Port am Switch VLAN 10 für den Port ein und bist fertig. Raus gehen die Pakete dann ja über den Uplink des Switches - das Kabel, was die Geräte "verkettet". Der Port muss alle VLAN Nummern tagged haben, die du gern durchreichen willst.

Normal ändert sich an einer Stelle bei Switchen oft die Port VLAN ID. Bei Netgear gibt es für PVID noch einen sep. Menüpunkt. Da hilft ein Blick ins Handbuch.

Fang klein an! Die getrennten Netze wissen nix voneinander. Dafür ist nun die OPNsense da. Nimm dir die + 1 VLAN fähigen Switch. Das reicht.

Geh mit Cllient an VLAN 1 ran und mit Raspberry an einen Port, den du unttaged mit 10 eingerichtet hast.

Kommen die Netze an, so ist auch der Uplink zur OPNsense richtig.

Läuft alles, so kannst du immer noch die Clients und Netze auf den Switchen weiter über alle durschieben.

Neue Netze an der OPNsense sind fast wie LAN. In der Firewall darf LAN überall hin. Die neuen Netze - daher das fast - aber ggf. erstmal nicht.

Die Netze wissen nix von ihrem Glück. Darum wird die OPNsense dann Pakete ins andere Netz schieben, sofern Regeln das auch erlauben! Im gleichen VLAN Netz sollte zumindest die OPNsense IP für das VLAN anpingbar sein.

Ein weiterer Test ohne OPNsense: 2x statische IP vergeben und VLAN 10 untagged an Switch 1 + 2. Sind die Netze auf allen bekannt, so geht der Ping auch hier durch.

Einige Switche können auch die Pakete zwischen VLANs weiterleiten. Von Haus aus ist das immer deaktiviert. Du bleibst immer stur bei deinen Plan und lässt die OPNsense arbeiten.

Netzwerke kann man ja segmentieren - tust du ja auch schon. Nutze es, und fang noch kleiner an. Das vermeidet dann Fehler und du hast ein grundsätzliches Verständnis wann getagged werden muss und wann nicht.

Erlernte routen zu prüfen ist immer so ....

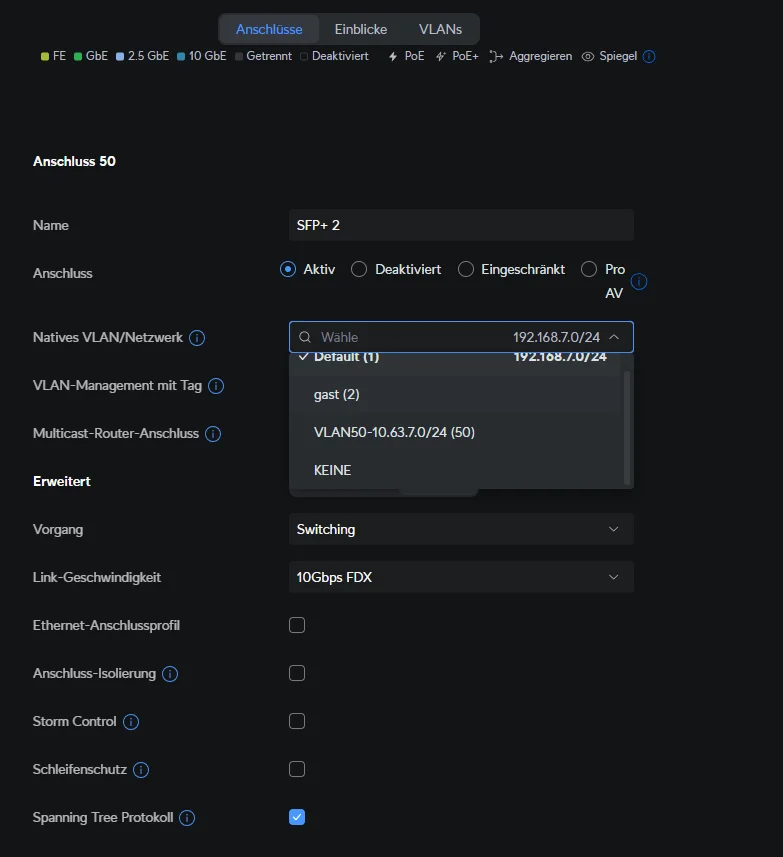

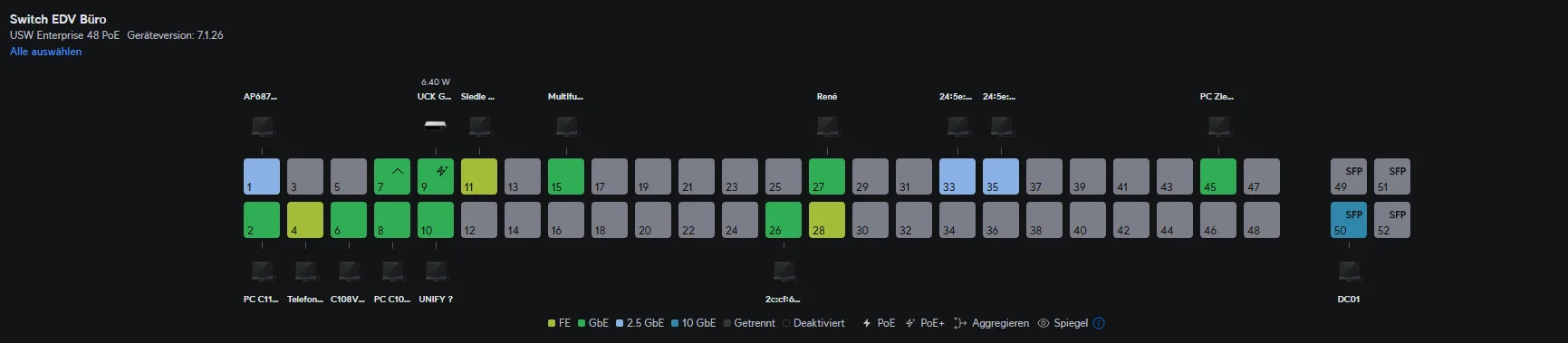

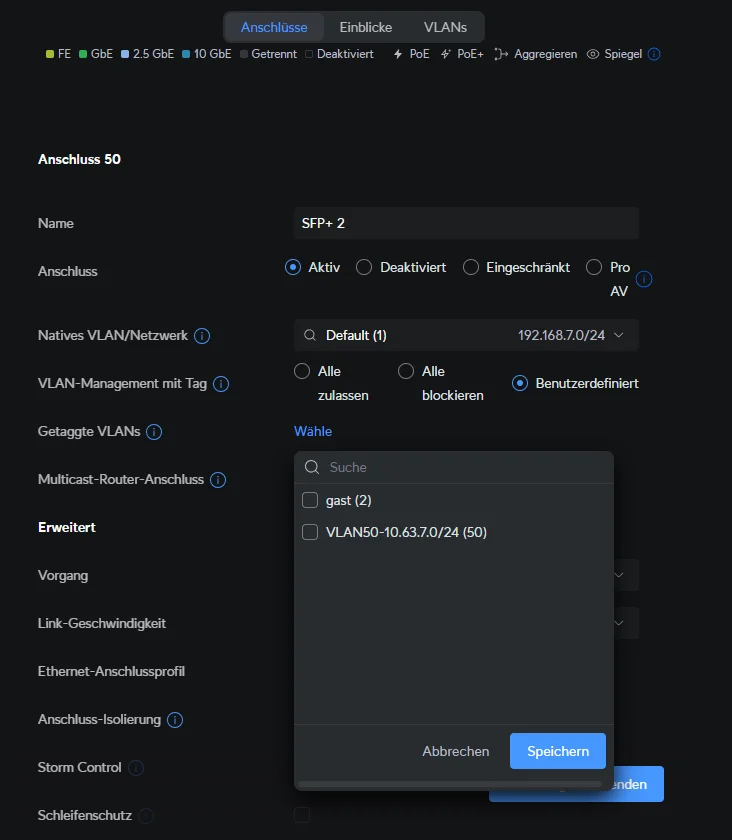

Da steht doch schon VLAN im Menü. Mach davon Screenshot.

Nur VLAN oder PVID getrennt? Uplink ist dann welcher Port?

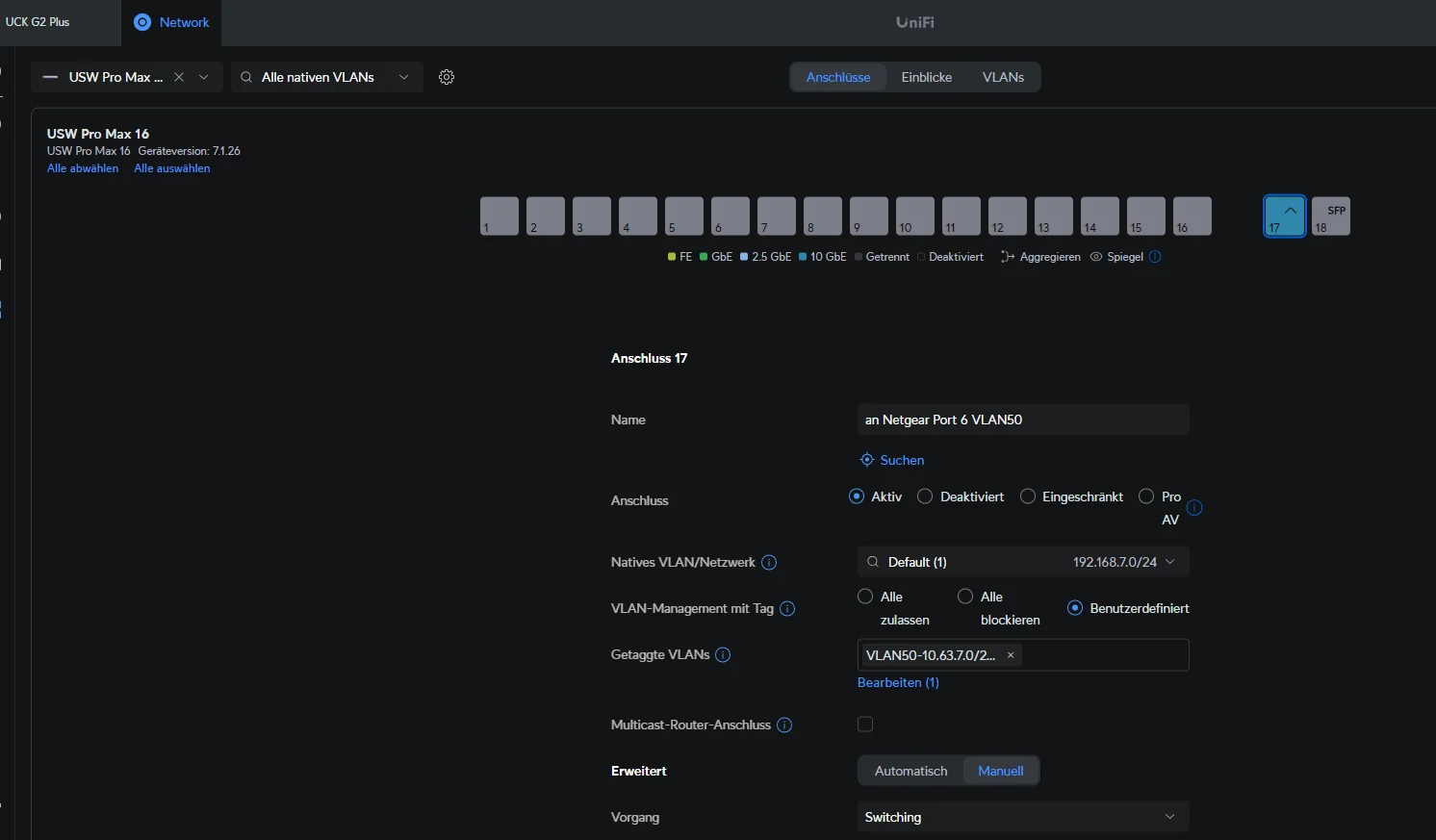

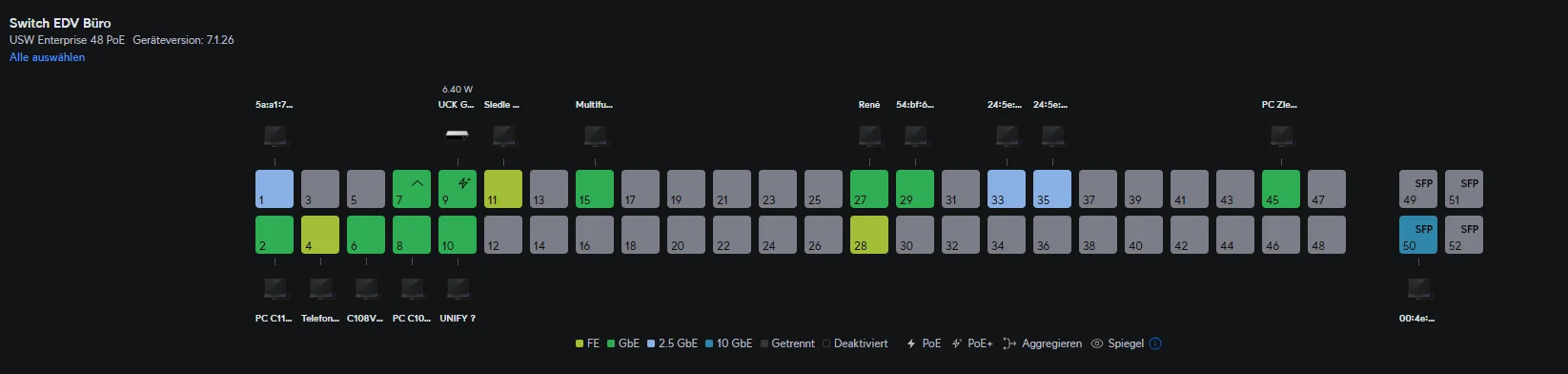

Unten auch so. Farbig sind die Geschwindigkeiten. VLANs zeigen die auch an. Nenn einfach mal die Uplinks und zeig wie die getaggt sind.

PS: "an Netgear" hast du das 50 ja getagged. Da fehlt noch VLAN 2?

Ich den Switch nicht. Der U. wäre dann natives VLAN das Port VLAN? ....

Wenn man aller erlaubt, braucht man scheinbar bei dem Modell nicht extra die VLANs benennen. Alles Blocken oder Zulassen.

Das sind nun immer so die Hersteller unterschiede. Aber das wäre die STelle zum taggen wohl bei dir. Nur fehlt eines, oder eben alle zu lassen.

Natives/ Port VLAN dann auf 50 oder 2 einstellen.

Da steht doch schon VLAN im Menü. Mach davon Screenshot.

Nur VLAN oder PVID getrennt? Uplink ist dann welcher Port?

Unten auch so. Farbig sind die Geschwindigkeiten. VLANs zeigen die auch an. Nenn einfach mal die Uplinks und zeig wie die getaggt sind.

PS: "an Netgear" hast du das 50 ja getagged. Da fehlt noch VLAN 2?

Ich den Switch nicht. Der U. wäre dann natives VLAN das Port VLAN? ....

Wenn man aller erlaubt, braucht man scheinbar bei dem Modell nicht extra die VLANs benennen. Alles Blocken oder Zulassen.

Das sind nun immer so die Hersteller unterschiede. Aber das wäre die STelle zum taggen wohl bei dir. Nur fehlt eines, oder eben alle zu lassen.

Natives/ Port VLAN dann auf 50 oder 2 einstellen.

Man kann also sagen das nur noch das tagging fehlt?!

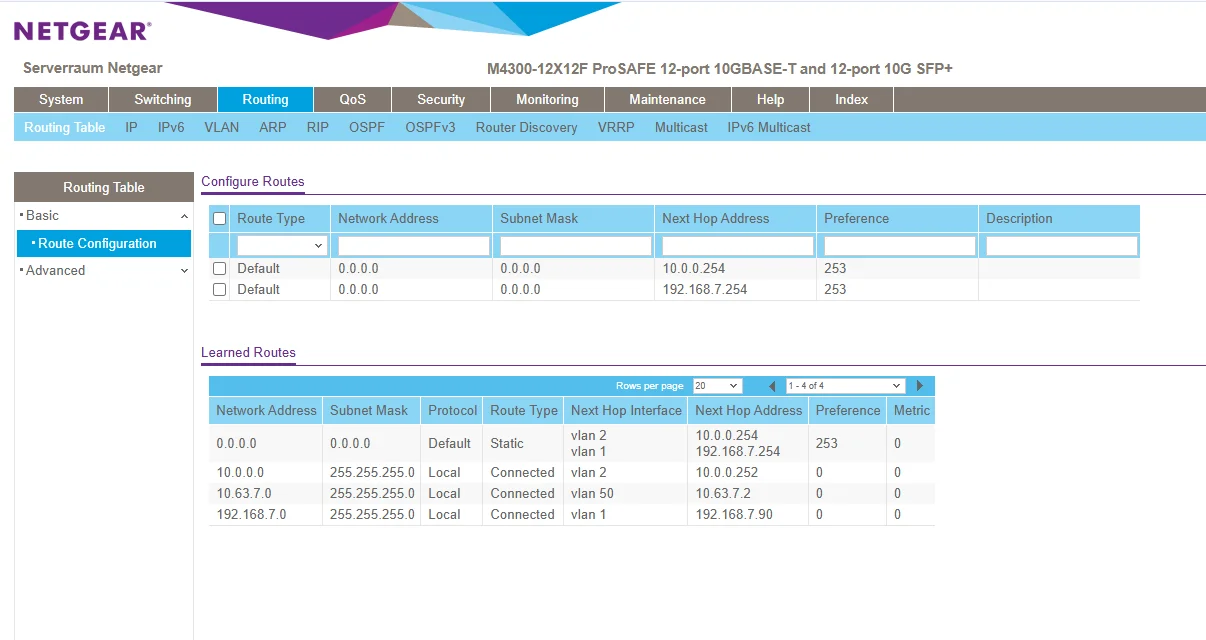

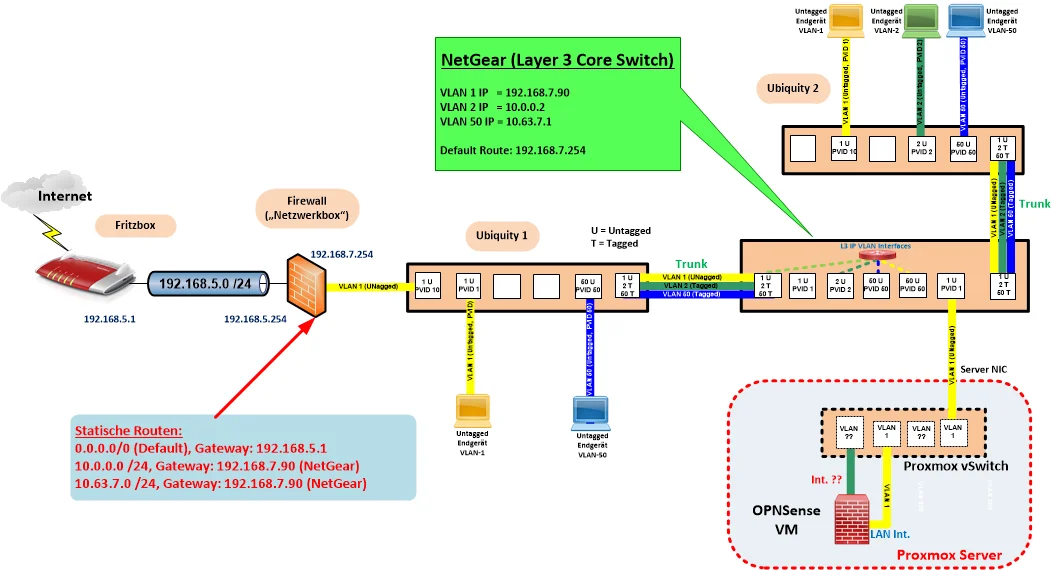

Ja!Ein viel größeres Problem ist aber dein NetGear Switch. Bzw. der Switch ist NICHT das Problem sondern deine falsche Konfig und auch die völlig falschen Angaben zum IP Design in deinem obigen Thread!

Du hättest darauf hinweisen sollen das du deine VLANs über den NetGear Switch routest, denn der ist so wie es aussieht ein Layer 3 Switch und damit ein Routing fähiger VLAN Switch!!

Damit hast du dann ein [ Layer 3 VLAN Konzept] umgesetzt wie es hier im Detail beschrieben ist.

VLANs routen mit einem Layer 3 Switch

Damit sieht dann dein IP und auch Routing Design völlig anders aus als oben geschildert.

Wenn, dann solltest du schon präzise Angaben zur Layer 3 Infrastruktur deines Netzwerkes geben anstatt die helfende Community hier maximal zu verwirren.

Skizziere also nochmals ganz genau dein Layer 3 Design wer hier von den zahlosen Routern, Firewalls und L3 Switches nun was genau routet.

Eins ist auch klar:

Du kannst entweder nur ein Layer 2 VLAN Konzept umsetzen wo du alle VLANs über einen externen Router oder Firewall verbindest oder ein Layer 3 VLAN Konzept bei dem das zentral ein Routing fähiger VLAN Switch macht.

Die beiden dir oben geposteten Tutorial beschreiben diese beiden Konzepte.

Abgesehen davon ist es in dem Falle wo der NetGear deine VLANs zentral routet völlig sinnfrei dem 2 völlig unterschiedliche Default Routen zu definieren.

Wie gesagt....ohne dein genaues Layer 3 Setup zu kennen ist alles Kristallkugeln im freien Fall.

Eine entsprechende Skizze dazu würde allen helfen um das richtig umzusetzen was du wirklich willst.

Bitte unbedingt auch einen Blick in die VLAN Schnellschulung werfen!

Herrje, und warum ist das kein Tagging?

Achte auch darauf was @aqui gerade noch sagte.

Solange du VLAN 1 nicht verwurschtelst, kannst du beim taggen erstmal wenig falsch machen. Selbst Fantasie Nummern würden nur was ausmachen, wenn man die auch wirklich untagged am Port nach außen führt.

Lies dir @aqui Beitrag nochmal durch.

Ansonsten aber die Frage: Warum ist da kein Tagging, wenn wir dir sagen das man einen Teil bei VLANs taggen muss?!?!?

Achte auch darauf was @aqui gerade noch sagte.

Solange du VLAN 1 nicht verwurschtelst, kannst du beim taggen erstmal wenig falsch machen. Selbst Fantasie Nummern würden nur was ausmachen, wenn man die auch wirklich untagged am Port nach außen führt.

Lies dir @aqui Beitrag nochmal durch.

Ansonsten aber die Frage: Warum ist da kein Tagging, wenn wir dir sagen das man einen Teil bei VLANs taggen muss?!?!?

Jo da haben wir dein Hauptproblem!

Wenn ich schon "EDV Switch" lese.

gns3.com/

Das ginge nur so. Man kann auch Switch und Router Images laden und trocken üben!

Für dich gilt jetzt erstmal Konfiguration der Switche sichern! ALLER Switche.

Nur für dich gilt jetzt mal: Alles ist nur über VLAN 1 managementbar! Ohne VLAN 1 kommst du nie wieder drauf. Beim Konfigurieren der Ports kannst du einen oder alle bei manchen wählen.

Egal was du vorhast, du wirst erstmal immer nur 1 Port untagged VLAN XYZ setzen. Du suchst dir überall einen Port für dein Laptop und der wird nie wieder angepasst. Auch wenn es ein Erdbeben gibt. Das bleibt bei VLAN 1.

Schau dir auch an wie man die Werkseinstellungen zurücksetzt und Konfiguration lädt. Nicht irgendwann - JETZT. Auch Büroklammer bei Seite legen.

Die Regeln oben für dich verhindern schonmal das Gröbste - hoffe ich zumindest.

Ansonsten hat @aqui viele Anleitungen. Produktiv mal eben was ist VLAN? zu lernen. Naja....

Wenn ich schon "EDV Switch" lese.

gns3.com/

Das ginge nur so. Man kann auch Switch und Router Images laden und trocken üben!

Für dich gilt jetzt erstmal Konfiguration der Switche sichern! ALLER Switche.

Nur für dich gilt jetzt mal: Alles ist nur über VLAN 1 managementbar! Ohne VLAN 1 kommst du nie wieder drauf. Beim Konfigurieren der Ports kannst du einen oder alle bei manchen wählen.

Egal was du vorhast, du wirst erstmal immer nur 1 Port untagged VLAN XYZ setzen. Du suchst dir überall einen Port für dein Laptop und der wird nie wieder angepasst. Auch wenn es ein Erdbeben gibt. Das bleibt bei VLAN 1.

Schau dir auch an wie man die Werkseinstellungen zurücksetzt und Konfiguration lädt. Nicht irgendwann - JETZT. Auch Büroklammer bei Seite legen.

Die Regeln oben für dich verhindern schonmal das Gröbste - hoffe ich zumindest.

Ansonsten hat @aqui viele Anleitungen. Produktiv mal eben was ist VLAN? zu lernen. Naja....

Netgear Uplink Port 6 Ubiquiti (2) Port 17 Ubiquiti (1) Port 50 sollte es sein, aber da ist kein tagging, bisher.

Das kann richtig sein, muss aber nicht. Es hängt davon ab WER bei dir das Routing macht. Leider hast du diese zentrale Frage wiederholt NICHT geklärt! Laut deiner NetGear Konfig sieht es so aus als ob der das zentrale Routing deiner derzeitgen Netze 192.168.7.0 /24, und 10.63.7.0 /24 macht. Das ist jetzt aber frei geraten und nur aus der L3 Konfig des Netgear geschlossen.

Dieser hat derzeit 3 IP Netze konfiguriert die er routet:

- VLAN 1 = 192.168.7.0 /24

- VLAN 2 = 10.0.0.0 /24

- VLAN 50 = 10.63.7.0 /24

Das L3 IP Design dazu sähe dann so aus:

Dinge die völlig falsch konfiguriert sind und unbedingt angepasst werden müssen:

- Schlechte und nicht konforme IP Adressierung. Als Admin legt man immer Router u. Firewall IPs auf die erste oder letzte IP im Netzbereich um Überschneidungen und Adresschaos zu vermeiden. Deine "wilde" Adressierung zeugt davon das kein IP Adressplan für die Subnetze gemacht wurde!

- Die Default Gateways auf dem Netgear Layer 3 Switch sind bis auf das .7.254er Gateway falsch und sollten unbedingt entfernt werden. In den 10er Netzen existieren keinerlei Default Gateways folglich ist so eine Default Route dort unsinnig.

Die Topologie Zeichnung zeigt dir genau wo du taggen musst und wo nicht. Sie geht von einem Routing Design aus indem der NetGear Switch zentral alle VLANs routet, sprich einem L3 VLAN Design.

Völlig unklar ist was die virtualisierte OPNsense dort auf dem Proxmox soll?? In so einem L3 VLAN Design wäre die völlig überflüssig, denn der zentrale L3 Router für die 3 Netze ist ja der Netgear.

Es wäre möglich (geraten) das du ein hybrides Design umsetzen wolltest, also das 10.63.7.0er Netz NICHT über den L3 Switch zu routen sondern separat über die Firewall. Sowas ist denkbar, erfordert aber tiefes Routing KnowHow. Die große Gefahr dabei ist das man Router parallel betreibt und so die eigentliche Security einer FW komplett aushebelt. Ein NoGo. Hybride Designs sind also immer mit Bedacht und guter Planung aufzusetzen.

Du musst letztendlich klären was die Gründe sind die ansonsten überflüssige Firewall VM in dem Design zu betreiben oder was genau geplant ist damit zu machen.

Wie schon gesagt ist sie für eine reine Segmentierung in die vorhandenen 3 IP Netze nicht erforderlich und überflüssig.

All das kann der Netgear L3 Switch inklusive Regeln zur Zugangsbeschränkung auch allein und zentral machen.

So ein Konzept ist für einen Routing Anfänger wie dich vom Management erheblich schlanker und deutlich einfacher umzusetzen und ja auch schon in Ansätzen vorhanden.

Wenn es das denn nun war als Lösung bitte deinen Thread dann auch als erledigt markieren!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?