Wlan Abbrüche - Channel Konfiguration für mehrere APs und Vlans

Hi,

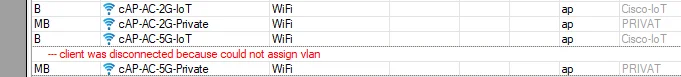

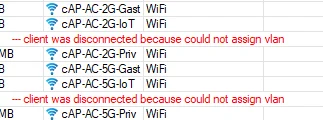

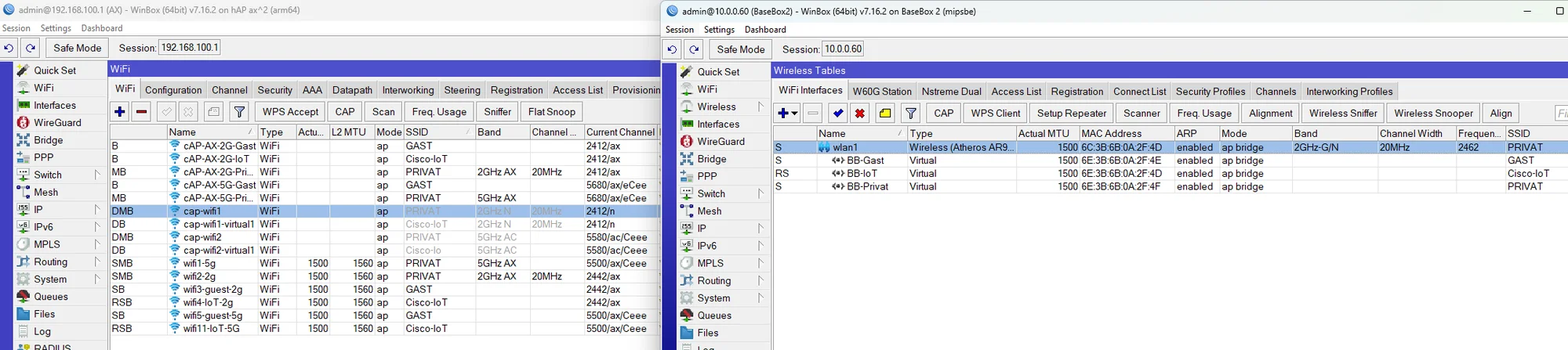

nachdem mittlerweile der 4. Mikrototik AP im Haus läuft und ich von außerhalb so gut wie keine Wlan Einstreuung habe, sollte davon auszugehen sein, das ich keine Verbindungsabbrüche mehr habe. Lediglich mein Zigbee Netz könnte noch Auswirkungen im 2.4G Netzbereich haben, denke da sind aber die Störung eher umgekehrt. Leider gibt es aber immer wieder Abbrüche.

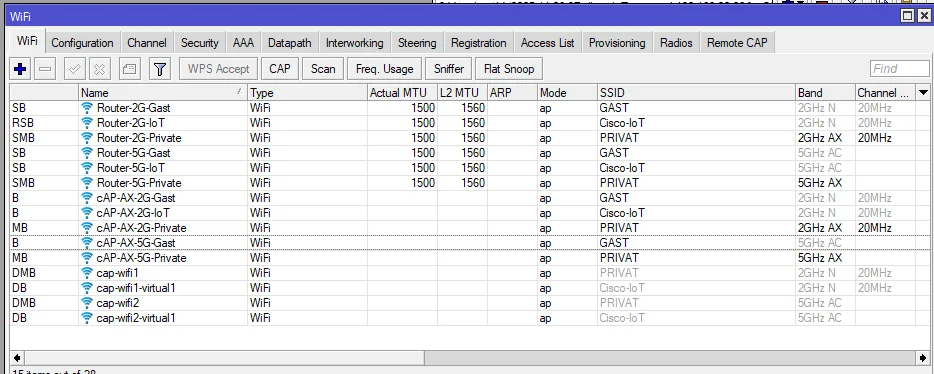

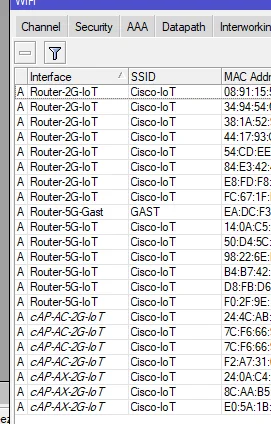

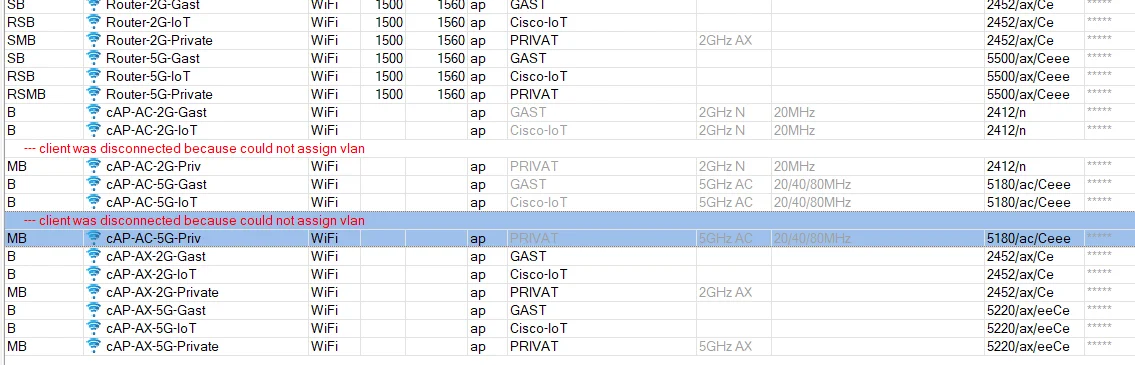

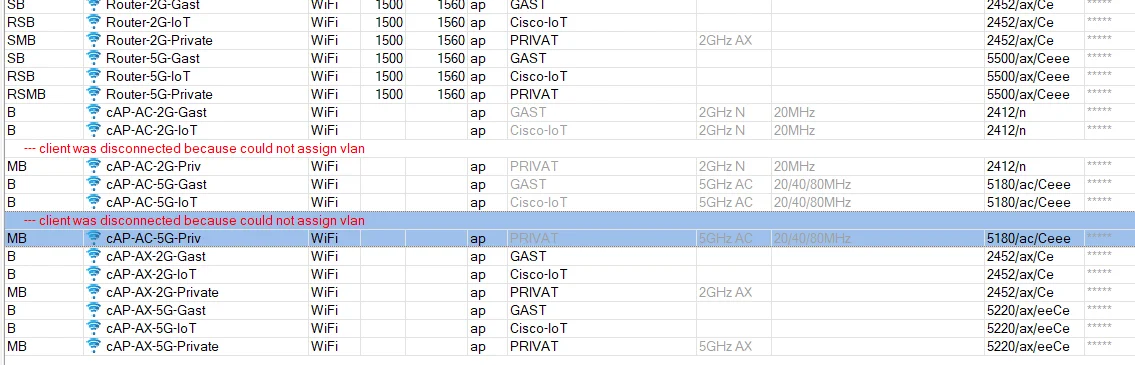

Zum Setup: Ich habe im 2.4 G und 5 G Bereich jeweils drei Vlans aufgespannt.

Diese haben die Namen Privat, Gast und Cisco-Iot. Die Störungen scheinen in allen Netzen aufzutreten.

Sollte ich die gleichen Vlans auf festgelegte Kanäle auf allen APs legen ? Für Tipps wäre ich sehr dankbar.

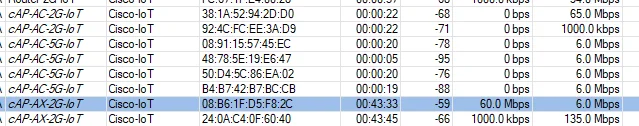

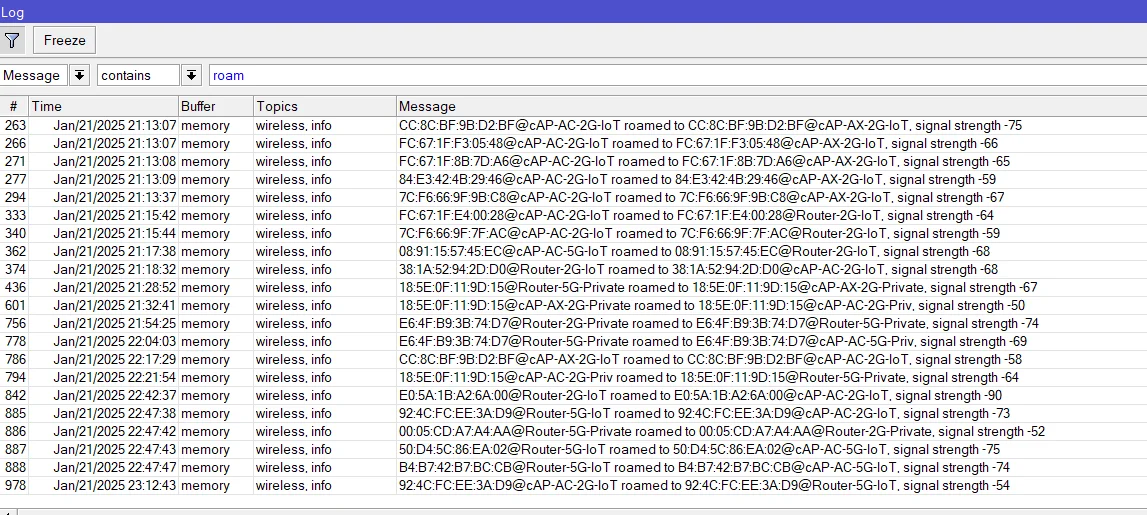

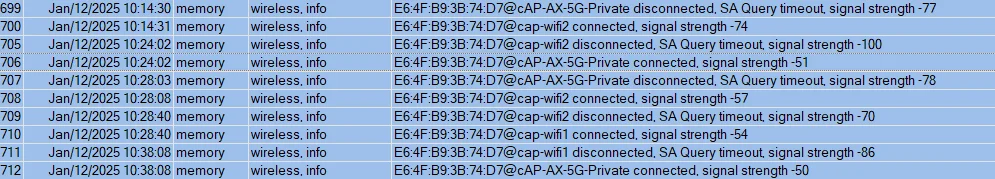

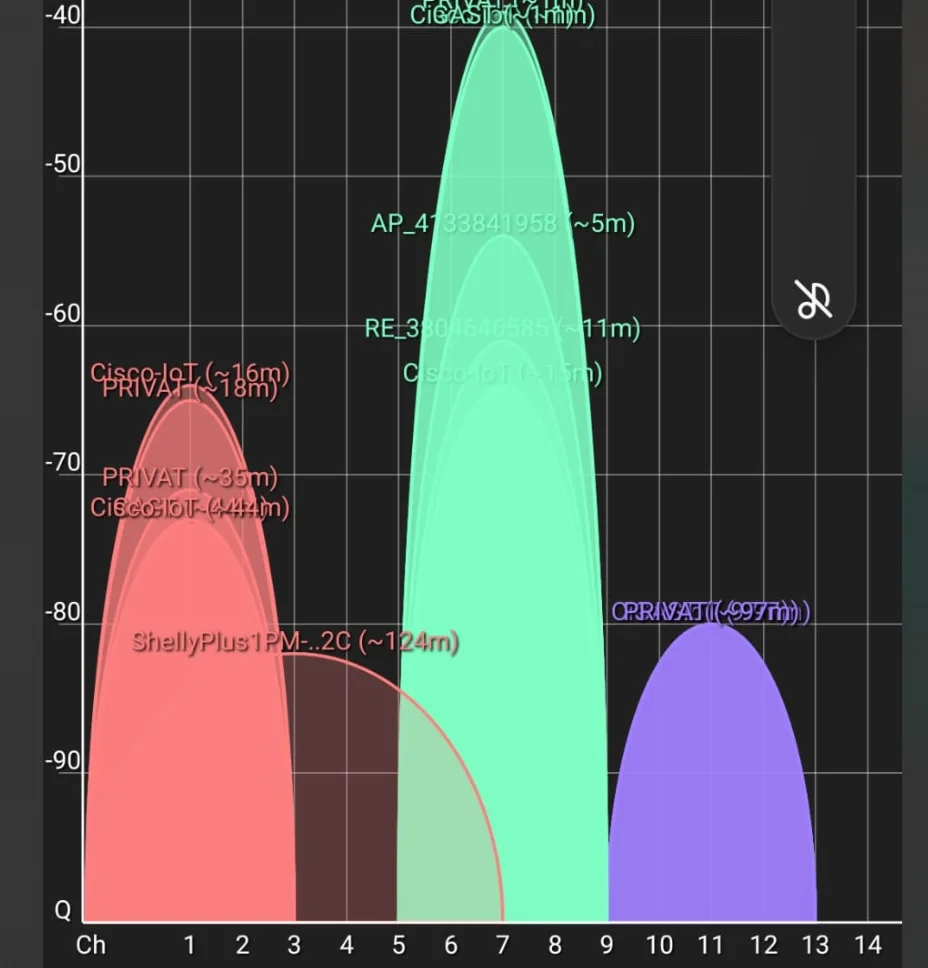

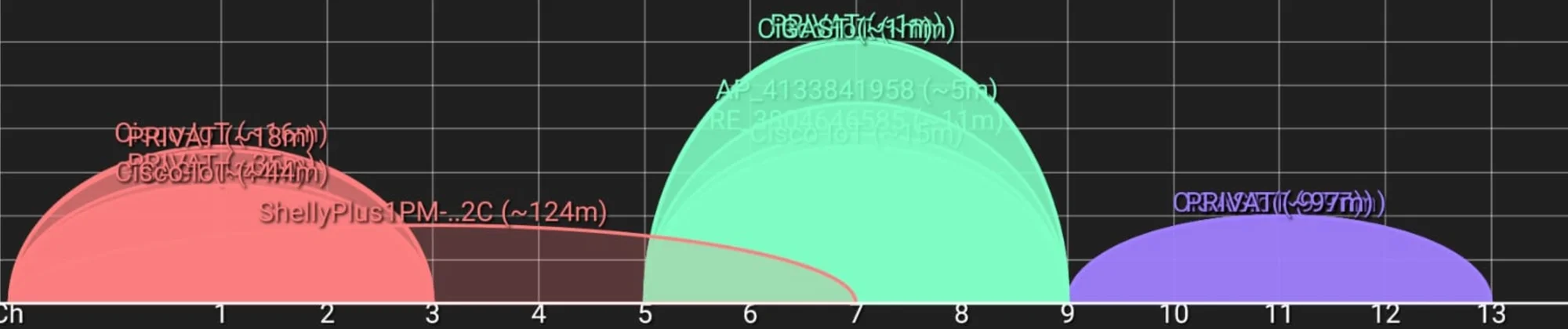

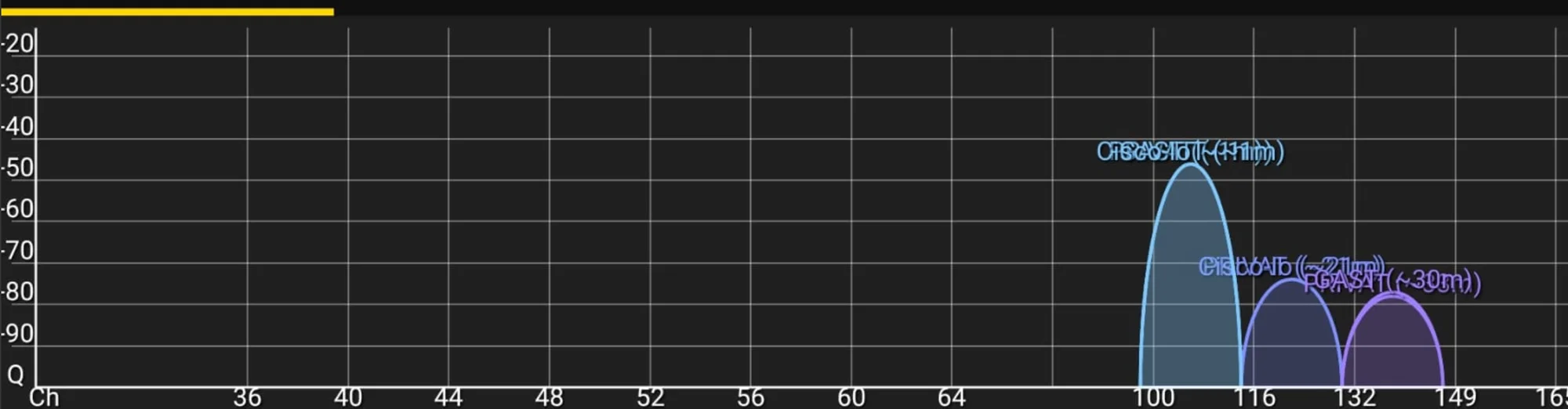

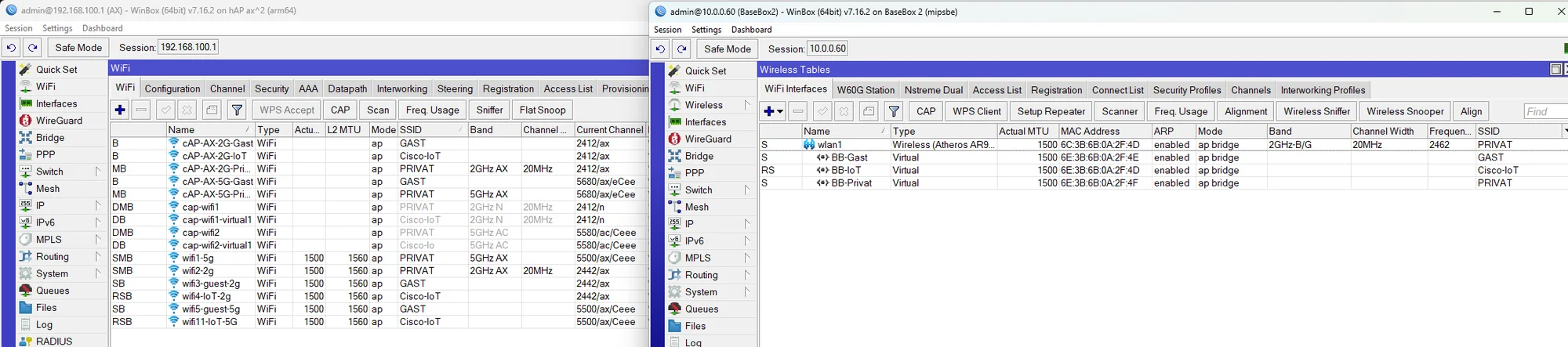

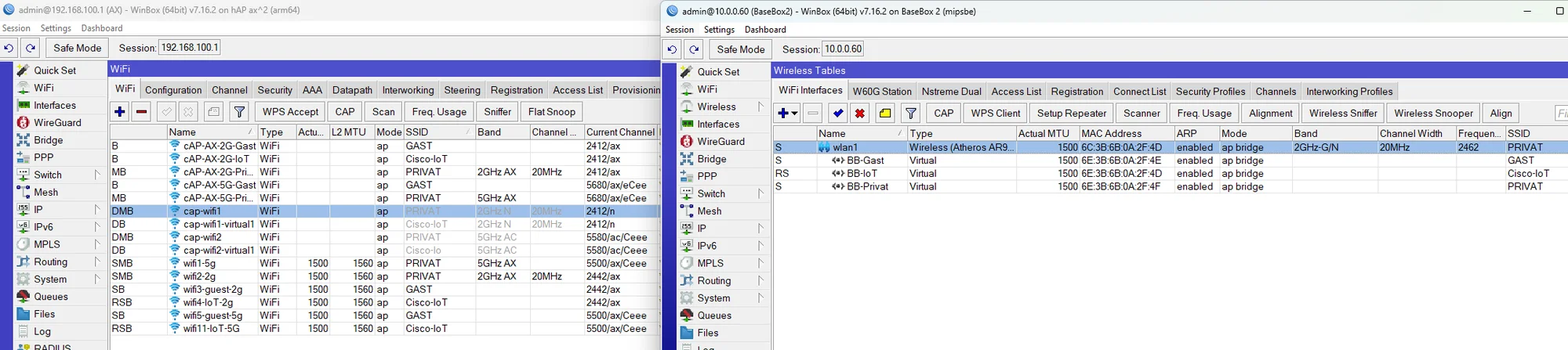

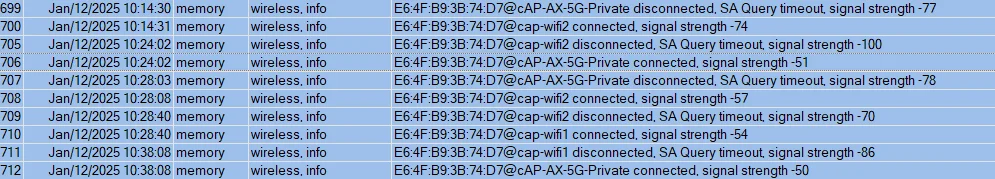

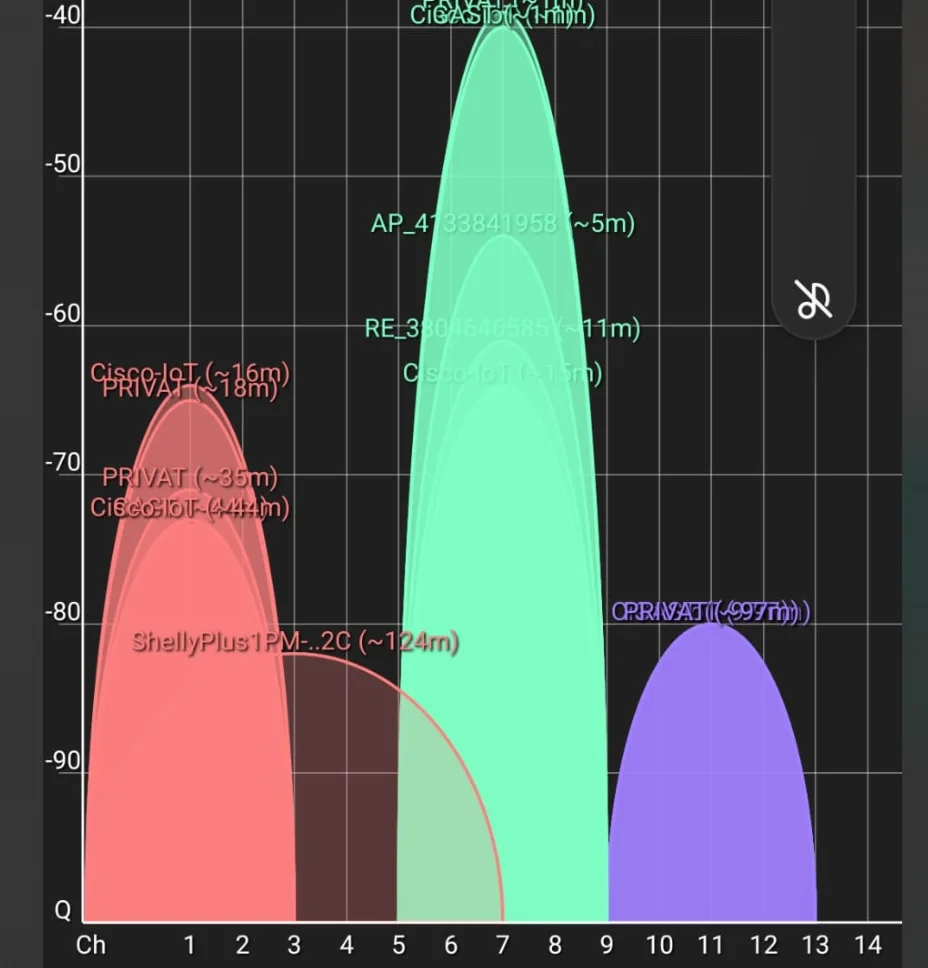

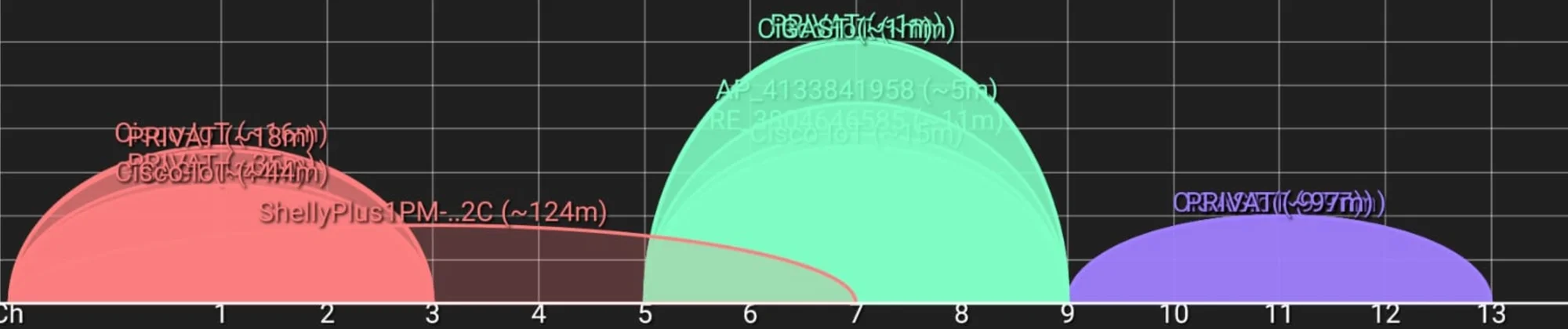

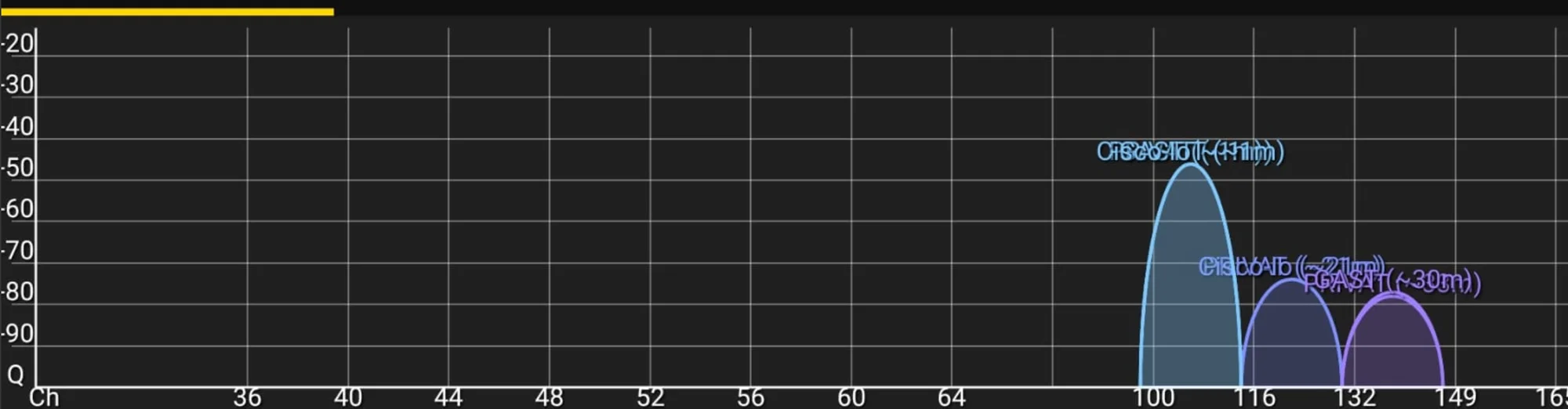

Habe mal einen kleinen log vom Handy und die Kanalübersicht angehängt.

nachdem mittlerweile der 4. Mikrototik AP im Haus läuft und ich von außerhalb so gut wie keine Wlan Einstreuung habe, sollte davon auszugehen sein, das ich keine Verbindungsabbrüche mehr habe. Lediglich mein Zigbee Netz könnte noch Auswirkungen im 2.4G Netzbereich haben, denke da sind aber die Störung eher umgekehrt. Leider gibt es aber immer wieder Abbrüche.

Zum Setup: Ich habe im 2.4 G und 5 G Bereich jeweils drei Vlans aufgespannt.

Diese haben die Namen Privat, Gast und Cisco-Iot. Die Störungen scheinen in allen Netzen aufzutreten.

Sollte ich die gleichen Vlans auf festgelegte Kanäle auf allen APs legen ? Für Tipps wäre ich sehr dankbar.

Habe mal einen kleinen log vom Handy und die Kanalübersicht angehängt.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 670657

Url: https://administrator.de/forum/wlan-abbrueche-channel-konfiguration-fuer-mehrere-aps-und-vlans-670657.html

Ausgedruckt am: 18.07.2025 um 00:07 Uhr

50 Kommentare

Neuester Kommentar

Moin,

wenn ich das richtig sehe ist da überhaupt kein Roaming aktiv. Die APs scheinen auch nicht über einen Controler verwaltet zu sein. Korrekt?

Ohne das geht kein Roaming über 802.11r usw.

Die Vlans sind im besten Fall für jede SSID auf allen APs identisch, ansonsten fallen die Stations ja defintiiv raus und müssen einen reauth machen.

Und wie gesagt, nur die selben Namen verwenden ist noch kein Roaming. Dann bleiben die Stations auf den APs hängen oder reißen wie in deinem Fall hart ab.

Gruß

Spirit

wenn ich das richtig sehe ist da überhaupt kein Roaming aktiv. Die APs scheinen auch nicht über einen Controler verwaltet zu sein. Korrekt?

Ohne das geht kein Roaming über 802.11r usw.

Die Vlans sind im besten Fall für jede SSID auf allen APs identisch, ansonsten fallen die Stations ja defintiiv raus und müssen einen reauth machen.

Und wie gesagt, nur die selben Namen verwenden ist noch kein Roaming. Dann bleiben die Stations auf den APs hängen oder reißen wie in deinem Fall hart ab.

Gruß

Spirit

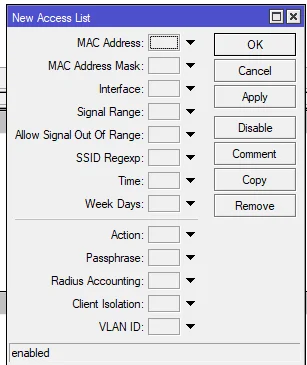

Wenn du die Clients per Access Listen auf den APs blockst, dann schafft das deine Probleme nicht aus der Welt.

Die Entscheidung zum roaming liegt nach wie vor beim Client/Station sodass diese ggf ewig brauchen um umzuspringen. Das sieht im blödesten Fall so aus, als würde das Wlan garnicht mehr funktionieren.

Was sind dann alles für AP Modele, die du dort einsetzt?

Wenn das alles AX Geräte sind, würde ich einfach einen Controler aufsetzen und alle APs identisch von dort aus deployen.

Die Entscheidung zum roaming liegt nach wie vor beim Client/Station sodass diese ggf ewig brauchen um umzuspringen. Das sieht im blödesten Fall so aus, als würde das Wlan garnicht mehr funktionieren.

Was sind dann alles für AP Modele, die du dort einsetzt?

Wenn das alles AX Geräte sind, würde ich einfach einen Controler aufsetzen und alle APs identisch von dort aus deployen.

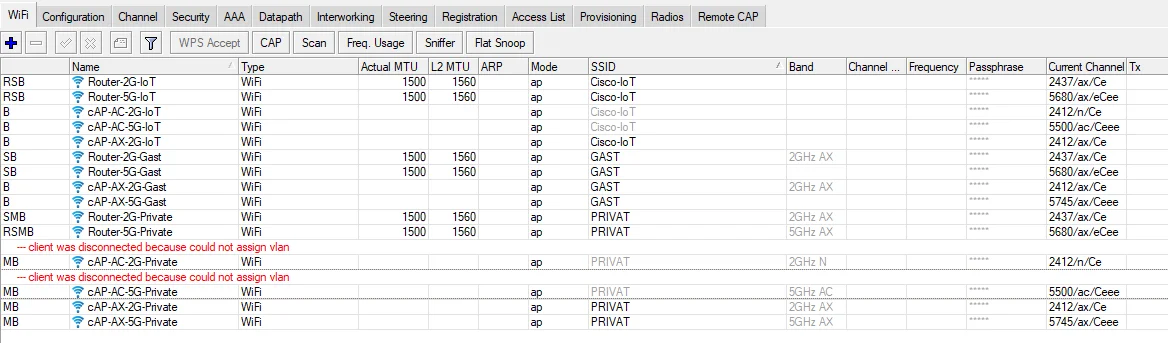

Bekanntes Problem bei Mikrotik.

Die SA Timeouts kommen häufiger bei einem Mix aus alten und neuen APs dadurch das der Controller die MAC für eine Zeit auf einem AP hält und sie dann beim Roaming zu einem anderen doppelt erscheint was er ohne erneute Auth nicht zulässt. Was sich am Client oft nur durch erneutes Auth. löst.

Verbessern lässt sich das Verhalten indem du die Connect-Priority im Security-Profil der SSID so einstellst:

connect-priority=0/1

dann entfernt der Controller die Freigabe der MAC auf dem alten AP bei Erscheinen auf einem anderen.

Echtes Roaming gibt es aber zwischen den alten und neuen APs sowieso nicht. Ergo hast du da zwischen alter und neuer Technik immer eine kurze Unterbrechung (non seamless roaming).

Bei 5GHz sollte man außerdem wenn man indoor arbeitet besser auf die niedrigen Kanäle ausweichen da die keine Radar Detection nötig haben. Hat man mehrere APs auf 5GHz sollte man zusätzlich die Kanalbreite auf 40MHz reduzieren, dann hat man zwar nur max. 400MBits Brutto bei zwei Chains aber dafür in den niedrigen Kanälen ohne DFS 3 freie Kanäle die sich auf die APs verteilen lassen, fürs Internet-Surfen reicht der Speed ja allemal, im Gegenzug hat man ein stabiles 5GHz WLAN und je nach Region ohne DFS Ärger .

Gruß gastric

Die SA Timeouts kommen häufiger bei einem Mix aus alten und neuen APs dadurch das der Controller die MAC für eine Zeit auf einem AP hält und sie dann beim Roaming zu einem anderen doppelt erscheint was er ohne erneute Auth nicht zulässt. Was sich am Client oft nur durch erneutes Auth. löst.

Verbessern lässt sich das Verhalten indem du die Connect-Priority im Security-Profil der SSID so einstellst:

connect-priority=0/1

dann entfernt der Controller die Freigabe der MAC auf dem alten AP bei Erscheinen auf einem anderen.

Echtes Roaming gibt es aber zwischen den alten und neuen APs sowieso nicht. Ergo hast du da zwischen alter und neuer Technik immer eine kurze Unterbrechung (non seamless roaming).

Bei 5GHz sollte man außerdem wenn man indoor arbeitet besser auf die niedrigen Kanäle ausweichen da die keine Radar Detection nötig haben. Hat man mehrere APs auf 5GHz sollte man zusätzlich die Kanalbreite auf 40MHz reduzieren, dann hat man zwar nur max. 400MBits Brutto bei zwei Chains aber dafür in den niedrigen Kanälen ohne DFS 3 freie Kanäle die sich auf die APs verteilen lassen, fürs Internet-Surfen reicht der Speed ja allemal, im Gegenzug hat man ein stabiles 5GHz WLAN und je nach Region ohne DFS Ärger .

Gruß gastric

oder können 2,4 und 5 Ghz auch die gleiche security config nutzen ?

Klar. Die Settings sind bandunabhängig.FT gibt's ja eh auch nur bei den neuen APs. Bei aktiviertem FT sollte man die auch pmkid nicht deaktivieren (Default), da es sonst ebenso zu Problemen kommt. FT over DS ist auch OK, wichtig ist nur die Connect-Priority in dem Fall.

Hi

Verwende doch mal die App "Analiti" Wifi Analyzer.

Hat mir schon ein paar mal geholfen.

Das Thema interessiert mich auch da ich gerade einen Mischbetrieb habe und für Optimierungen immer zu haben bin.

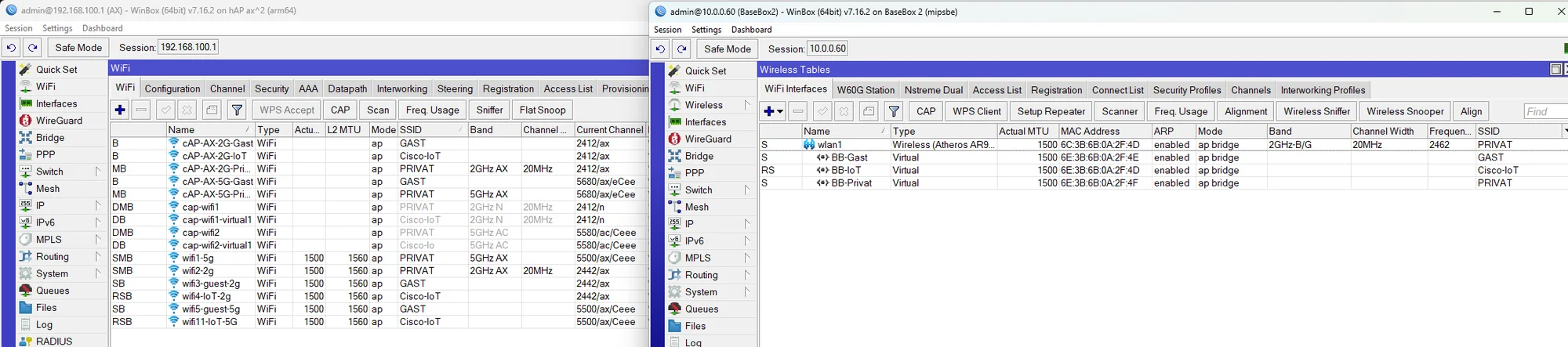

Aktuell 3x hap-ax² und 3x hap-ac.... kannst du mal die Konfiguration des Capsman's und eines Cap's zeigen.

Gruß Burton

Verwende doch mal die App "Analiti" Wifi Analyzer.

Hat mir schon ein paar mal geholfen.

Das Thema interessiert mich auch da ich gerade einen Mischbetrieb habe und für Optimierungen immer zu haben bin.

Aktuell 3x hap-ax² und 3x hap-ac.... kannst du mal die Konfiguration des Capsman's und eines Cap's zeigen.

Gruß Burton

Moin @sat-fan,

na heute scheint ja wohl der W-LAN optimierungs Tag zu sein. 🙃

Qualität in einem WLAN messen

Die entsprechenden Empfehlungen könntest du auch mal bei dir versuchen. 😉

Gruss Alex

Leider gibt es aber immer wieder Abbrüche.

Die Störungen scheinen in allen Netzen aufzutreten.

Die Störungen scheinen in allen Netzen aufzutreten.

na heute scheint ja wohl der W-LAN optimierungs Tag zu sein. 🙃

Qualität in einem WLAN messen

Die entsprechenden Empfehlungen könntest du auch mal bei dir versuchen. 😉

Gruss Alex

disable-pmkid=yes

Das sollte bei aktiviertem FT auf "no" stehen oder ganz aus der Config entfernt werden, denn ein deaktiviertes pmkid stört den fast roaming Vorgang, bzw. einige Device-Implementations kommen damit beim fast roaming nicht klar wenn es abgeschaltet ist! Wenn du die Nutzung der PMKID aus Sicherheitsgründen zwingend deaktivieren willst deaktiviere auch das fast roaming.Zitat von @sat-fan:

@burtonhill

hier mal meine config. Ob das Roaming 100% funktioniert hab ich noch nicht getetest. Musste erst mal alle configurationsleichen entfernen und habe mal die wifi interface section sortiert. Leider ist der AP-AC über ein dynamisches Interface angebunden. Deshalb ist dieser Part extra. Ob das auch anders geht, kann vielleicht jemand von den Profis hier sagen. Hoffe die config hilft die dennoch:

@burtonhill

hier mal meine config. Ob das Roaming 100% funktioniert hab ich noch nicht getetest. Musste erst mal alle configurationsleichen entfernen und habe mal die wifi interface section sortiert. Leider ist der AP-AC über ein dynamisches Interface angebunden. Deshalb ist dieser Part extra. Ob das auch anders geht, kann vielleicht jemand von den Profis hier sagen. Hoffe die config hilft die dennoch:

Im Capsman das Provisioning auf create-enabled setzen sollte Interface statisch erzeugen.

Ohne die Config zu sehen wird es etwas schwierig. Da können Bridge- oder Firewallfilter im weg sein.

Mal ne blöde Idee so am Rande, der neue und der alte Capsman können ja parallel betrieben werden. Das heißt die AX Geräte blieben erhalten und der AC würde über 'Wireless/Capsman' gesteuert werden.

Würde die Vlan Zuweisung über vlan-id ermöglichen und keine lokale Config auf dem AC erfordern.

Mal ne blöde Idee so am Rande, der neue und der alte Capsman können ja parallel betrieben werden. Das heißt die AX Geräte blieben erhalten und der AC würde über 'Wireless/Capsman' gesteuert werden.

Würde die Vlan Zuweisung über vlan-id ermöglichen und keine lokale Config auf dem AC erfordern.

Tja kein Wunder, mal wieder nicht an die Doku gehalten und vlan-filtering auf der Bridge einfach weggelassen, dat kann ja nicht gut gehen ...

help.mikrotik.com/docs/spaces/ROS/pages/224559120/WiFi#WiFi-CAPu ...:

Und was ne BFD Config auf dem CAP zu suchen haben soll weiß nur der Geier....

Lesen, Lesen und noch mal Lesen und vor allem das Nasenfahrrad aufsetzen ... Das ist doch das erste was man macht wenn etwas nicht so läuft wie es soll. Die Config grundlegend vergleichen sollte auch einem 10 jährigen gelingen ...

help.mikrotik.com/docs/spaces/ROS/pages/224559120/WiFi#WiFi-CAPu ...:

Und was ne BFD Config auf dem CAP zu suchen haben soll weiß nur der Geier....

Lesen, Lesen und noch mal Lesen und vor allem das Nasenfahrrad aufsetzen ... Das ist doch das erste was man macht wenn etwas nicht so läuft wie es soll. Die Config grundlegend vergleichen sollte auch einem 10 jährigen gelingen ...

Woran kann das denn liegen ? AP defekt ?

Zu 99,9% wohl eher an deiner Config, wie so oft hier 🙃.Clean starten und alles mal vernünftig neu aufsetzen. Mikrotik ist nichts was man mal an einem Wochenende aufsetzt und dann nie mehr anpackt. Das sind halt keine Fritzboxen sondern man muss schon verstehen was man da einstellt. Copy n Paste ist bei Mikrotik meist eine schlechte Idee, jeden einzelnen Schritt verstehen dann wird da auch längerfristig ein Schuh draus.

komme jetzt nicht mehr auf die Box.

Per Winbox über die MAC Adresse connecten, sollte auch klappen wenn du dich per IP ausgesperrt hast. Ansonsten die üblichen Dinge, wie Reset/Netinstall.das meine BaseBox2 mit mips, die ich nicht per capsman verbinden kann

Doch kannst du, dafür musst du aber den alten CapsMAN aus dem "Wireless" Package nutzen. Man kann sowohl Wifi als auch CapsMAN parallel nutzen, aber der alte CAPsMAN kann nicht auf einem Device laufen auf dem selbst das qcom-wifi Package läuft, weil das neue Package das alte ausschließt.Zitat von @sat-fan:

@151183 Vielen Dank !!

zu1 .. ja das fürchte ich auch. Habe die config ja oben eingestellt. Ist vielleicht doch noch ne Leiche in der config. Viel kann man ja bei der Einstellung am AC nicht falsch machen ( außer z.b. vlan-filtering vergessen ;) )

Aber nicht die des CapsMan. Nach dem provisionieren ist der ja für den Rest zuständig@151183 Vielen Dank !!

zu1 .. ja das fürchte ich auch. Habe die config ja oben eingestellt. Ist vielleicht doch noch ne Leiche in der config. Viel kann man ja bei der Einstellung am AC nicht falsch machen ( außer z.b. vlan-filtering vergessen ;) )

zu3 verstehe ich das richtig: da ich auf dem hapAX router das neue package 7.16.2 wifi-qcom nutze, was ich auch zur verbindung zum AX und AC AP brauche, kann ich nicht gleichzeitig das kompatible Package nutzen

Nein, der alte CapsMan kann aber auch auf jedem anderen Device laufen auf dem nicht das qcom Paket installiert ist.-> daraus folgt, kein Roaming für das Mips gerät und die einzige option ist andere ssids zu nutzen, oder sehe ich das falsch ?

Seamless Roaming (802.11r/k) zwischen neuem und altem CapsMan geht sowieso nicht.Am besten den alten Kram endlich los werden und durch AX Devices ersetzen.

Zitat von @sat-fan:

Ein ax oder ac gerät für draußen in bezahlbar, dass für diese Anwendung passt, habe ich bei MT noch nicht gefunden.

Ein ax oder ac gerät für draußen in bezahlbar, dass für diese Anwendung passt, habe ich bei MT noch nicht gefunden.

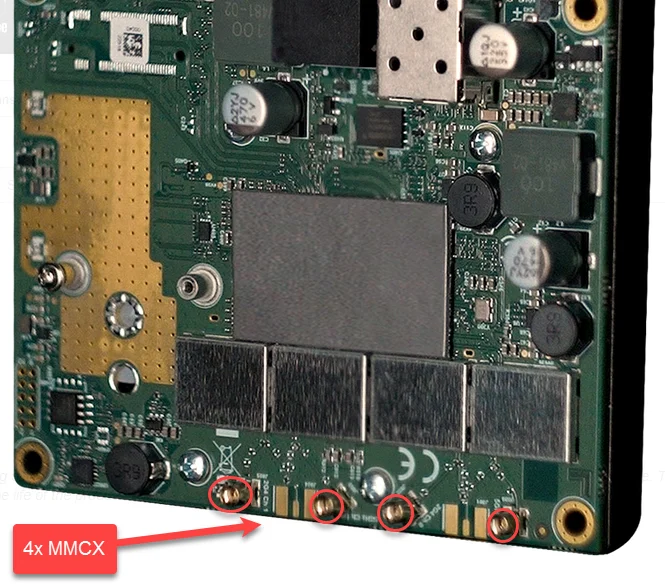

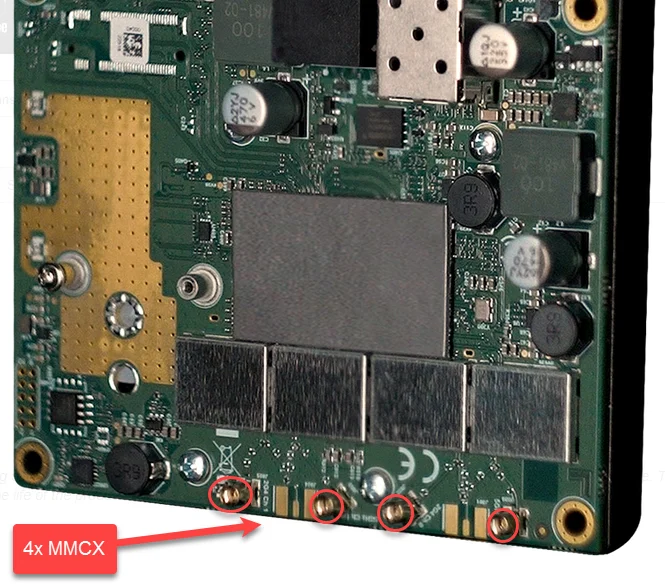

Ich bau mir die immer selber

Z.B. auf Basis von L11UG-5HaxD oder L23UGSR-5HaxD2HaxD

Mit nem wasserdichten Gehäuse aus dem Baumarkt or whatever paar Pigtails und passender Antenne, fertsch.

Bei den absoluten Low-Cost Preisen bei dem Featureset kann man sich doch absolut nicht beschweren, und man hat vor allem die freie Wahl der passenden Antenne was ja mit das wichtigste bei so einem Setup ist...

2 Bänder mit je zwei Chains = 4 Antennen. 2x für 2GHz und 2x für 5GHz. Pigtails brauchst du dann auf Boardseite MMCX connectors und je nachdem welche Antennen du extern brauchst i.d.R. (RP)-SMA. Deine Anforderungen an eine Ausleuchtung (Sektor/Omni/ ...) kennen wir ja nicht. Da musst du auch nicht zwingend zu Mikrotik greifen, da gibt es bessere Hardware im Antennenbereich die Anschlüsse sind ja weltweite Standards und gibt es von diversen Herstellern. Selbst bauen kann man die auch wenn man einen Messschieber, ein paar Kupferdrahtreste hat und etwas handwerkliches Geschickt mitbringt.

Moin @sat-fan,

AC:

mikrotik.com/product/wap_ac

AX:

mikrotik.com/product/wap_ax

Und wenn du draussen eine trockene Ecke hast, z.B. direkt unterhalb eines Dachvorsprungs, dann kannst du dort auch ohne Probleme einen Indoor-AP hinhängen. 😉

Einen Outdoor benötigst man eigentlich nur dann, wenn der AP selbst wirklich der Witterung ausgesetzt ist und vor allem Regen oder Schnee oder auch zu viel Sonne abbekommen kann.

Gruss Alex

Hab draußen nur ein paar iot Geräte, da tut es der mips eigentlich. Ein ax oder ac gerät für draußen in bezahlbar, dass für diese Anwendung passt, habe ich bei MT noch nicht gefunden.

AC:

mikrotik.com/product/wap_ac

AX:

mikrotik.com/product/wap_ax

Und wenn du draussen eine trockene Ecke hast, z.B. direkt unterhalb eines Dachvorsprungs, dann kannst du dort auch ohne Probleme einen Indoor-AP hinhängen. 😉

Einen Outdoor benötigst man eigentlich nur dann, wenn der AP selbst wirklich der Witterung ausgesetzt ist und vor allem Regen oder Schnee oder auch zu viel Sonne abbekommen kann.

Gruss Alex

Moin @151183,

theoretisch ja, praktisch sollte der TO das aber nicht machen, da er eine selbstgebastelte W-LAN Antenne in Deutschland nicht wirklich in Betrieb nehmen darf.

Gruss Alex

Selbst bauen kann man die auch wenn man einen Messschieber, ein paar Kupferdrahtreste hat und etwas handwerkliches Geschickt mitbringt.

theoretisch ja, praktisch sollte der TO das aber nicht machen, da er eine selbstgebastelte W-LAN Antenne in Deutschland nicht wirklich in Betrieb nehmen darf.

Gruss Alex

Zitat von @sat-fan:

das war meine Hilfe:

Mikrotik CapsMan v2 inklusive wave2 Funktionalität (+ VLANs) unter ROS 7.15.3

Leider stimmt aber die Theorie nicht ...

hab immer noch den misst

das war meine Hilfe:

Mikrotik CapsMan v2 inklusive wave2 Funktionalität (+ VLANs) unter ROS 7.15.3

Leider stimmt aber die Theorie nicht ...

hab immer noch den misst

Ja, genau so sah das bei mir auch aus.

Mit den ACs kannst du Datapaths nicht nutzen.

Du musst die Wifi Interface statisch erstellen lassen und dann über eine Bridge an die Vlans anbinden.

Öhm steht doch nun zum x-ten mal gepostet hier unmissverständlich das was du sowohl auf dem CAP AC als auch auf dem CAPsMan konfigurieren musst ... Wenn du das nicht lesen willst tja dann ist Hopfen und Malz verloren ...hier zum zwölfdreifuffzigsten mal ...

help.mikrotik.com/docs/spaces/ROS/pages/224559120/WiFi#WiFi-CAPu ...:

Oder müssen wird das hier noch mal extra Posten und du triffst den Link mit der Maus einfach nur nicht ?!

CAP using "wifi-qcom-ac" package:

Additionally, the configuration below has to be added to the CAPsMAN configuration

Ob du mit dem Provisioning der Interfaces auf dem CAPsMan nun dynamisch oder statisch arbeitest ist Jacke wie Hose und reine Geschmacksfrage. Das wird eher relevant wenn man in der Woche 10 oder mehr neue Caps einbindet also oft Veränderungen in der Infrastruktur stattfinden. Bei so einem kleinen Heimsetup reicht i.d.R. auch die statische Provisionierung.

help.mikrotik.com/docs/spaces/ROS/pages/224559120/WiFi#WiFi-CAPu ...:

Oder müssen wird das hier noch mal extra Posten und du triffst den Link mit der Maus einfach nur nicht ?!

CAP using "wifi-qcom-ac" package:

/interface bridge

add name=bridgeLocal vlan-filtering=yes

/interface wifi

set [ find default-name=wifi1 ] configuration.manager=capsman disabled=no

set [ find default-name=wifi2 ] configuration.manager=capsman disabled=no

add disabled=no master-interface=wifi1 name=wifi21

add disabled=no master-interface=wifi2 name=wifi22

/interface bridge port

add bridge=bridgeLocal comment=defconf interface=ether1

add bridge=bridgeLocal comment=defconf interface=ether2

add bridge=bridgeLocal comment=defconf interface=ether3

add bridge=bridgeLocal comment=defconf interface=ether4

add bridge=bridgeLocal comment=defconf interface=ether5

add bridge=bridgeLocal interface=wifi1 pvid=10

add bridge=bridgeLocal interface=wifi21 pvid=20

add bridge=bridgeLocal interface=wifi2 pvid=10

add bridge=bridgeLocal interface=wifi22 pvid=20

/interface bridge vlan

add bridge=bridgeLocal tagged=ether1 untagged=wifi1,wifi2 vlan-ids=10

add bridge=bridgeLocal tagged=ether1 untagged=wifi21,wifi22 vlan-ids=20

/interface wifi cap

set discovery-interfaces=bridgeLocal enabled=yes slaves-static=yesAdditionally, the configuration below has to be added to the CAPsMAN configuration

/interface wifi datapath

add bridge=br name=DP_AC

/interface wifi configuration

add datapath=DP_AC name=MAIN_AC security=Security_MAIN ssid=MAIN_Network

add datapath=DP_AC name=GUEST_AC security=Security_GUEST ssid=GUEST_Network

/interface wifi provisioning

add action=create-dynamic-enabled master-configuration=MAIN_AC slave-configurations=GUEST_AC supported-bands=5ghz-ac

add action=create-dynamic-enabled master-configuration=MAIN_AC slave-configurations=GUEST_AC supported-bands=2ghz-n

Du musst zwei Konfigs anlegen soweit ich das selbst richtig verstehe.

Die für die AX Geräte kann per Datapath eine Vlan Zuordnung zu den SSIDs machen.

Bei den AC Geräten legst du nur die Interface an bindest diese dann als Bridge Port ein kannst dort dann untagged Vlans verwenden.

Wird das jetzt klarer?

Mein konfig snippet kommt vom CAP selbst.

Die für die AX Geräte kann per Datapath eine Vlan Zuordnung zu den SSIDs machen.

Bei den AC Geräten legst du nur die Interface an bindest diese dann als Bridge Port ein kannst dort dann untagged Vlans verwenden.

Wird das jetzt klarer?

Mein konfig snippet kommt vom CAP selbst.

Meine Config dazu siehst du hier:

Mikrotik Wifiwave2 - CAPsMan VLan Zuordnung

Allerdings habe ich die noch nicht groß bereinigt. Die Datapath Einträge sind noch da, werden aber nicht verwendet.

Außerdem habe ich nur AC Geräte hier und keine AX Geräte.

Hier fehlt auch noch das hier:

Das Schnipsel ist aber nur nötig, damit die Interface nicht neu erstellt werden wenn man händisch redeployt.

Die Info habe ich erst später vom Support erhalten.

Mikrotik Wifiwave2 - CAPsMan VLan Zuordnung

Allerdings habe ich die noch nicht groß bereinigt. Die Datapath Einträge sind noch da, werden aber nicht verwendet.

Außerdem habe ich nur AC Geräte hier und keine AX Geräte.

Hier fehlt auch noch das hier:

/interface wifi cap

set caps-man-addresses=x.x.x.x certificate=CAP-**** discovery-interfaces=bridge enabled=yes lock-to-caps-man=no slaves-static=yesDie Info habe ich erst später vom Support erhalten.

was läuft oder läuft nicht?

Gar keine Verbindung oder nur kein Roaming?

Wenn keine Traffic möglich ist, dann hast du ein Thema bei der Vlan Zuordnung.