WLAN AES Enterprise Auth mit EAP Zert kleine Bug

Hallo Zusammen,

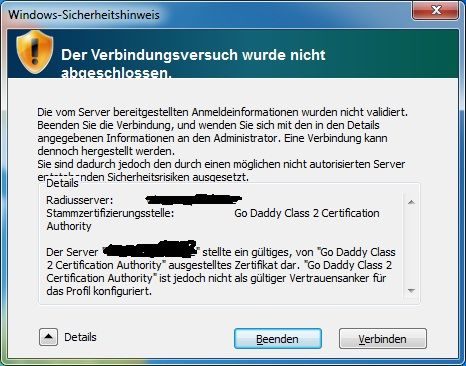

ich habe hier ein Wlan mit eine AES Enterprise Authentifizierung. Diese ist über ein Zertifikat von Godaddy gesichert.

Die verbindung klappt auch jedoch gibt einen Hinweis darüber das etwas nicht ganz sauber ist...

vielleicht wisst ihr da was ich da noch machen muss (siehe Bild)

Viele Grüße,

uLmi

ich habe hier ein Wlan mit eine AES Enterprise Authentifizierung. Diese ist über ein Zertifikat von Godaddy gesichert.

Die verbindung klappt auch jedoch gibt einen Hinweis darüber das etwas nicht ganz sauber ist...

vielleicht wisst ihr da was ich da noch machen muss (siehe Bild)

Viele Grüße,

uLmi

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 175650

Url: https://administrator.de/forum/wlan-aes-enterprise-auth-mit-eap-zert-kleine-bug-175650.html

Ausgedruckt am: 27.07.2025 um 12:07 Uhr

15 Kommentare

Neuester Kommentar

Dieses Tutorial beschreibt dir was du machen musst:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Ganz so einfach ist das ja nicht. Du musst das Clientzertifikat was du von der CA ja signiert bekommen hast für deinen Client ja dem Client noch irgendwie beibringen. Kennen muss er es ja !

Es reicht also nicht das Zertifikat für deinen Client nur auf dem USB Stick in der Hosentasche zu haben, was auch jedem blutigen Laien einleuchtet.

Wenn du manuell die Client Zertifikate ausrollst musst du sie händisch auf jeden Client kopieren wie im Tutorial beschrieben.

Natürlich kannst du die einzelnen Client Zertifikate auch bei einem Doamin Login austomatisch ausrollen lassen auch das ist problemlos möglich.

Du musst also irgendeinen Weg finden das Client Zertifikat auch auf den Client Rechner zu bringen.

WIE du das letztlich machst ist deine Sache aber für die Authentisierung MUSS das Zertikat auf dem Clientrechner sein !! Logisch....

Es reicht also nicht das Zertifikat für deinen Client nur auf dem USB Stick in der Hosentasche zu haben, was auch jedem blutigen Laien einleuchtet.

Wenn du manuell die Client Zertifikate ausrollst musst du sie händisch auf jeden Client kopieren wie im Tutorial beschrieben.

Natürlich kannst du die einzelnen Client Zertifikate auch bei einem Doamin Login austomatisch ausrollen lassen auch das ist problemlos möglich.

Du musst also irgendeinen Weg finden das Client Zertifikat auch auf den Client Rechner zu bringen.

WIE du das letztlich machst ist deine Sache aber für die Authentisierung MUSS das Zertikat auf dem Clientrechner sein !! Logisch....

Nein, natürlich nicht, denn das Tawthe ist nur das Root Zertifikat mit dem deine CA aufgesetzt ist. Von dem leiten sich die Client Zertifikate ab, die du auf den Client kopieren musst.

Das ist einen klassiche CA Einrichtung. Es hört sich so ein bischen danach an das du gar nicht richtig verstanden hast wie eine CA aufgesetzt wird bzw. wie das Zertifikats Handling funktioniert. Man kann dir hier nur dringenst raten da mal etwas nachzulesen !

Es bleibt dabei von deiner CA muss ein User Zertifikat erstellt werden was die User über den Web Zertifikatsserver auch selber machen können und dann auf dem Clientrechner installiert werden. Ein klasssicher Standard !!

Ob du es mit GPO oder Login oder mit Brieftauben verteilst spielt für die Zertifikatsauthentisierung keinerlei Rolle.

Das ist einen klassiche CA Einrichtung. Es hört sich so ein bischen danach an das du gar nicht richtig verstanden hast wie eine CA aufgesetzt wird bzw. wie das Zertifikats Handling funktioniert. Man kann dir hier nur dringenst raten da mal etwas nachzulesen !

Es bleibt dabei von deiner CA muss ein User Zertifikat erstellt werden was die User über den Web Zertifikatsserver auch selber machen können und dann auf dem Clientrechner installiert werden. Ein klasssicher Standard !!

Ob du es mit GPO oder Login oder mit Brieftauben verteilst spielt für die Zertifikatsauthentisierung keinerlei Rolle.

Nein, die CA ist deine die DU dir definierst. Godaddy zertifiziert sie bzw. dein CA Rootzertifikat mit seinem Schlüssel nur als vertrauenswürdig, weil Godaddy nachweislich auch als vertrauenswürdig gilt ! Mit dem Zertifikat von Godaddy gilt dein Zertifikat dann auch als vertrauenswürdig. So funktioniert das...

Du willst doch deinenCA benutzen und logischerweise NICHT die von Godaddy ...was nebenbei ja auch gar nicht geht.

Es geht so wie du es beschrieben hast. Besorg dir mal ein Buch über PGP und lies dich da mal etwas rein...!

Du willst doch deinenCA benutzen und logischerweise NICHT die von Godaddy ...was nebenbei ja auch gar nicht geht.

Es geht so wie du es beschrieben hast. Besorg dir mal ein Buch über PGP und lies dich da mal etwas rein...!

Hallo zusammen.

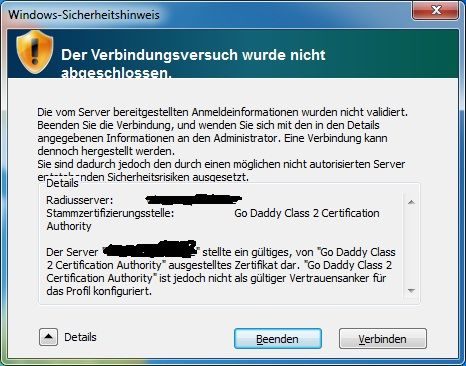

Ich habe auch einen FreeRADIUS Server unter Debian Squeeze aufgesetzt und bekomme dieselbe Meldung wie uLmi.

Ich habe TTLS-MSCHAPV2 konfiguriert. Die Userdaten sind in einer Textdatei und die Passwörter sind mit NTLM gehascht.

Frage: Kennt ihr irgendeine Möglichkeit FreeRADIUS so zu konfigurieren, dass man sich von Windows Clients aus nur mit Benutzername und Kennwort verbindet, ohne dass das obige Fenster erscheint?

Voraussetzung ist, dass Passwörtergehascht gespeichert werden müssen. Ziel ist, wenn es geht natürlich, keine Zertifikate oder spezielle WLAN Verbindungen an den Windows Clients zu installieren bzw. zu konfigurieren,. also nur SSID auswählen, Benutzername, Kennwort und los legen.

HELP!!!!!

Danke

Ich habe auch einen FreeRADIUS Server unter Debian Squeeze aufgesetzt und bekomme dieselbe Meldung wie uLmi.

Ich habe TTLS-MSCHAPV2 konfiguriert. Die Userdaten sind in einer Textdatei und die Passwörter sind mit NTLM gehascht.

Frage: Kennt ihr irgendeine Möglichkeit FreeRADIUS so zu konfigurieren, dass man sich von Windows Clients aus nur mit Benutzername und Kennwort verbindet, ohne dass das obige Fenster erscheint?

Voraussetzung ist, dass Passwörtergehascht gespeichert werden müssen. Ziel ist, wenn es geht natürlich, keine Zertifikate oder spezielle WLAN Verbindungen an den Windows Clients zu installieren bzw. zu konfigurieren,. also nur SSID auswählen, Benutzername, Kennwort und los legen.

HELP!!!!!

Danke

Ja, liest dir dieses Tutorial genau durch:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Dort ist eine wasserdichte Konfiguration beschrieben.

Allerdings hat Debian das Problem das der FreeRadius dort im Paket nicht mit SSL Support konfiguriert ist, was auch im Tutorial so angemerkt ist.

Du musst also am besten die Sourcen bei Debian selber mit SSL Support übersetzen. OpenSuSe hat das schon gleich mit drin im Paket.

Du klickst dann nur im .1x Client an das keine Zertifikats Authentisierung passieren soll, dann kommt logischerweise auch kein Fenster.

Ist aber etwas risikoreich, denn so könnte man dir jeden x-beliebigen Radius Server im Netz unterschieben ohne das die Endgeräte es merken mit Usern die du ggf. nicht haben willst ! Damit hebelt man eigentlich diese Sicherheitsoption wieder aus.

Aber wenn du damit kein problem hast funktioniert es natürlich auch so..keine Frage !

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Dort ist eine wasserdichte Konfiguration beschrieben.

Allerdings hat Debian das Problem das der FreeRadius dort im Paket nicht mit SSL Support konfiguriert ist, was auch im Tutorial so angemerkt ist.

Du musst also am besten die Sourcen bei Debian selber mit SSL Support übersetzen. OpenSuSe hat das schon gleich mit drin im Paket.

Du klickst dann nur im .1x Client an das keine Zertifikats Authentisierung passieren soll, dann kommt logischerweise auch kein Fenster.

Ist aber etwas risikoreich, denn so könnte man dir jeden x-beliebigen Radius Server im Netz unterschieben ohne das die Endgeräte es merken mit Usern die du ggf. nicht haben willst ! Damit hebelt man eigentlich diese Sicherheitsoption wieder aus.

Aber wenn du damit kein problem hast funktioniert es natürlich auch so..keine Frage !

Ich weiss was du meinst aqui, aber wir haben hier potenziell 300 Windows Clients + Gäste. Am liebsten hätte ich es so, dass ich gar nichts am Windows Rechner konfigurieren bzw. installieren muss.

Ich habe es so weit, nur ich kriege diese blöde Meldung. Wenn du sagst es geht nicht, dann geht's halt nicht, aber ich dachte ich frag mal nach.

Der Teil der Anleitung "WLAN Client einrichten" muss ich gar nicht machen. Ich habe mir ein Testzertifikat von GeoTrust geholt.

Ich wähle das SSID aus, Benutzername, Passwort und krieg das Fenster. Klicke ich auf verbinden klappt es ja. Leider ist diese Lösung nicht gut genung.....

Also wenn du eine andere Methode kennst, dann wäre ich dir ein Lebenlang (und in den nächsten Leben auch) dankbar.

Danke für die super schnelle Antwort

Saludos!

Ich habe es so weit, nur ich kriege diese blöde Meldung. Wenn du sagst es geht nicht, dann geht's halt nicht, aber ich dachte ich frag mal nach.

Der Teil der Anleitung "WLAN Client einrichten" muss ich gar nicht machen. Ich habe mir ein Testzertifikat von GeoTrust geholt.

Ich wähle das SSID aus, Benutzername, Passwort und krieg das Fenster. Klicke ich auf verbinden klappt es ja. Leider ist diese Lösung nicht gut genung.....

Also wenn du eine andere Methode kennst, dann wäre ich dir ein Lebenlang (und in den nächsten Leben auch) dankbar.

Danke für die super schnelle Antwort

Saludos!

Hast du das Geotrust Zertifikat auch auf dem Client importiert oder ggf. über einen Domänen Login automatisch mit ausgerollt ?? Das musst du zwingend machen !

Ansonsten hast du ja einen Zertifikats Mismatch und dann ist es logisch das so ein Window aufpoppt.

Genua das ist auch vermutlich das problem des TOs das er eben das nicht gemacht hat.

Ansonsten hast du ja einen Zertifikats Mismatch und dann ist es logisch das so ein Window aufpoppt.

Genua das ist auch vermutlich das problem des TOs das er eben das nicht gemacht hat.

@aqui: auch wenn Geotrust als authentifizierte CA in Windows 7 eingetragen ist?

So wie ich es verstanden habe, muss man dieses Zertifikat so oder so den Client zur Verfügung stellen und er muss es akzeptieren bzw. importieren, richtig?

Danke nochmals, deine Hilfe ist im Moment großartig.

So wie ich es verstanden habe, muss man dieses Zertifikat so oder so den Client zur Verfügung stellen und er muss es akzeptieren bzw. importieren, richtig?

Danke nochmals, deine Hilfe ist im Moment großartig.

Ja, das ist richtig ! OK, wenn die Root CA im Client eingetragen ist dann sollte es auch so klappen.

Es ist ja erstmal kein Unterschied ob du dir die Zertifikate selber generierst mit eigener CA wie im Tutorial beschrieben oder ob du sie mit einem von Geotrust CA signierten Key generierst. Ein Client Zertifikat brauchst du immer.

Es ist ja erstmal kein Unterschied ob du dir die Zertifikate selber generierst mit eigener CA wie im Tutorial beschrieben oder ob du sie mit einem von Geotrust CA signierten Key generierst. Ein Client Zertifikat brauchst du immer.