Zugriff auf Geräte im verteilten Heimnetzwerk einschränken

Guten Morgen

Ich habe aktuell 2 Heimnetzwerke mit unterschiedlichen Geräten in 2 Wohnungen, die ich per VPN zu einem Netzwerk verbinden möchte, in dem einzelne Ressourcen (NAS, LDAP, MFP, Internet) gemeinsam genutzt werden können.

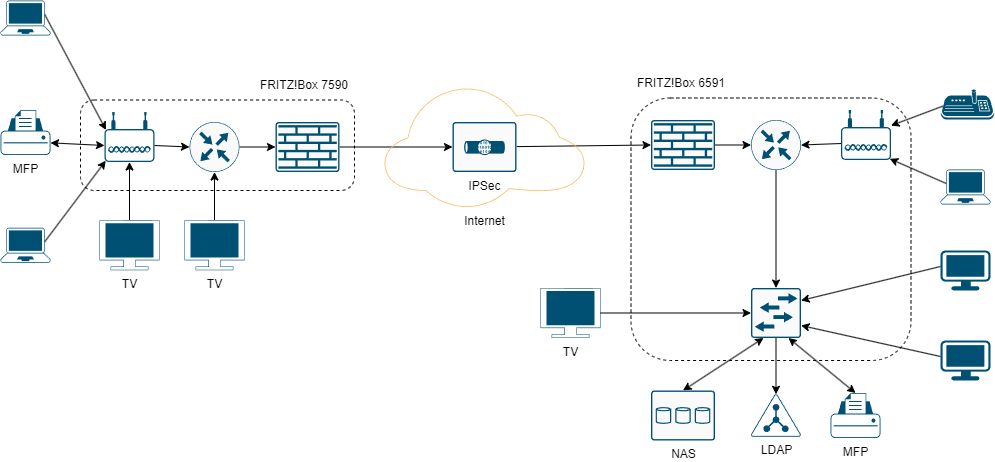

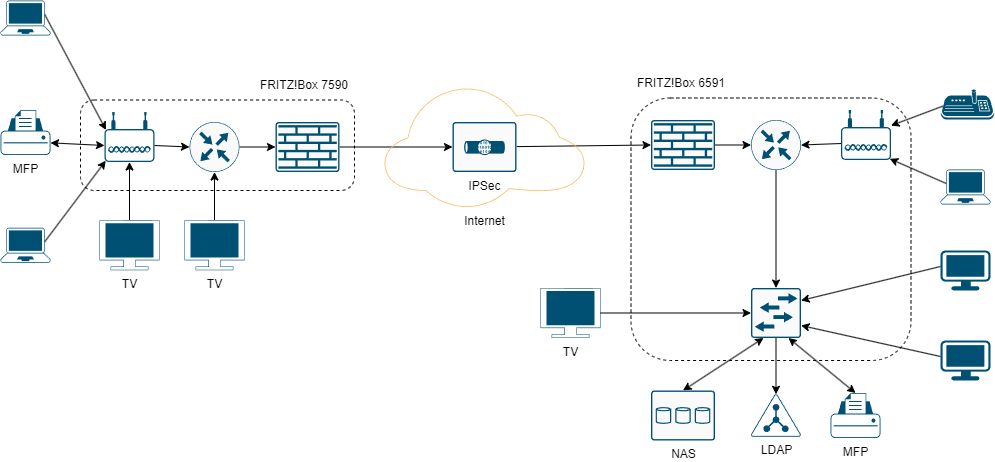

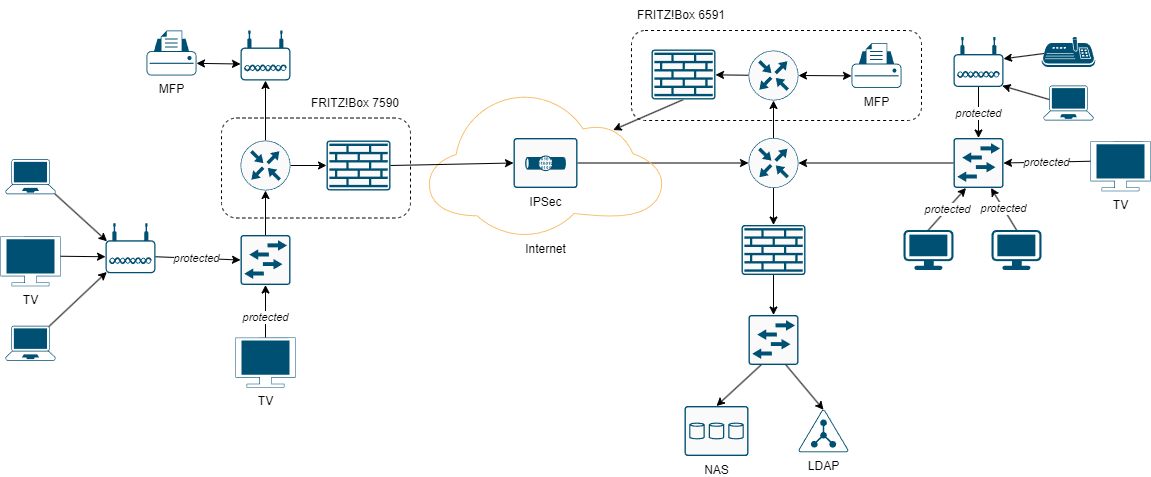

Die Topologie des Netzwerkes sähe dann in etwa wie im Anhang "original.drawio.png" aus.

Problem:

Jedes Gerät kann ungehindert auf jedes Gerät zugreifen.

Das möchte ich aber gerne vermeiden, da ich mich sonst bei einer Infektion mit Malware oder Ransomware ausgeliefert fühle.

Was ich mir wünsche:

Kein Gerät soll auf ein anderes zugreifen können.

Ausnahmen:

Ich habe mir nun schon einige Nächte um die Ohren geschlagen, und habe keine Lösung gefunden, die sich richtig anfühlt.

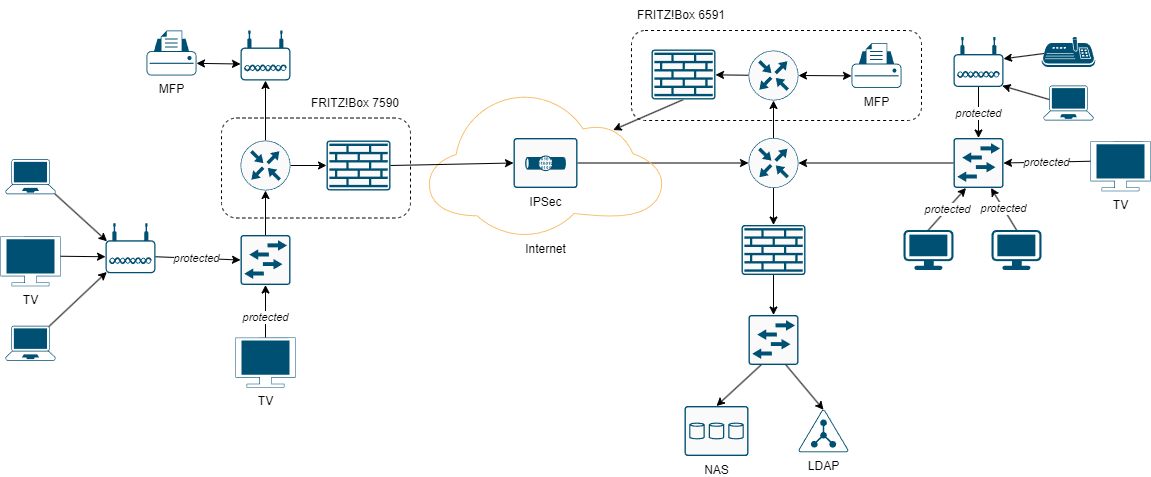

Am Ende kam ich bei einer Lösung raus, die in etwa der Topologie von "idee.drawio.png" entspricht.

Und unter anderem zusätzlich zu den 2 vorhandenen FritzBoxen folgende Hardware erfordert:

Fragen

Liebe Grüße,

Vivien

Ich habe aktuell 2 Heimnetzwerke mit unterschiedlichen Geräten in 2 Wohnungen, die ich per VPN zu einem Netzwerk verbinden möchte, in dem einzelne Ressourcen (NAS, LDAP, MFP, Internet) gemeinsam genutzt werden können.

Die Topologie des Netzwerkes sähe dann in etwa wie im Anhang "original.drawio.png" aus.

Problem:

Jedes Gerät kann ungehindert auf jedes Gerät zugreifen.

Das möchte ich aber gerne vermeiden, da ich mich sonst bei einer Infektion mit Malware oder Ransomware ausgeliefert fühle.

Was ich mir wünsche:

Kein Gerät soll auf ein anderes zugreifen können.

Ausnahmen:

- Alle Geräte können auf das Internet zugreifen.

- Alle Geräte können auf die Multifunktionskopierer (MFP) zugreifen.

- Die MFP's können auf das NAS zugreifen.

- Alle Geräte können auf LDAP und NAS zugreifen.

Ich habe mir nun schon einige Nächte um die Ohren geschlagen, und habe keine Lösung gefunden, die sich richtig anfühlt.

Am Ende kam ich bei einer Lösung raus, die in etwa der Topologie von "idee.drawio.png" entspricht.

Und unter anderem zusätzlich zu den 2 vorhandenen FritzBoxen folgende Hardware erfordert:

- 2x HP ProCurve Switch 2810-24G (da die zumindest einseitig "protected ports" unterstützen)

- 1x IPSec Client

- 1x Router mit IPSec Server

- 2x WLAN Access Points

- 1x transparente NGFW (UTM)

Fragen

- Leide ich an Paranoia und sollte einfach bei der Topologie von "original.drawio.png" bleiben?

- Wenn dem nicht so ist: Wie löse ich das? Klingt für mich nach einer gängigen Aufgabenstellung, nur leider habe ich keine Ahnung von Netzwerkinfrastruktur.

Liebe Grüße,

Vivien

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 2291596853

Url: https://administrator.de/forum/zugriff-auf-geraete-im-verteilten-heimnetzwerk-einschraenken-2291596853.html

Ausgedruckt am: 18.07.2025 um 06:07 Uhr

45 Kommentare

Neuester Kommentar

Zitat von @chri-ri:

Ich habe mir nun schon einige Nächte um die Ohren geschlagen, und habe keine Lösung gefunden, die sich richtig anfühlt.

Moin,Ich habe mir nun schon einige Nächte um die Ohren geschlagen, und habe keine Lösung gefunden, die sich richtig anfühlt.

was du suchst nennt sich Segmentierung, z.B. mit Bildung von VLANs oder ACL.

Falls du einen Rechner mit zwei Netzwerkschnittstellen hast kannst du da OPNsense als Firewall draufpacken (kostenlos), dort ein Regelwerk erstellen welches VLAN über welches Protokoll mit welchem VLAN kommunizieren darf, wenn du feste IP Adressen hast geht es auf auf IP Ebene (das VLAN ist quasi nur eine Gruppe).

Dein Switch kann wohl leider kein ACL, sonst könnte man auch auf der Ebene arbeiten, z.B. der an Port 10 angeschlossene Drucker nimmt nur Pakete von IP-Adresse XYZ an, und auch nur TCP9100 und TCP443,... .

support.hpe.com/hpesc/public/docDisplay?docId=emr_na-c02501107

Beispielsweise kann deine Fritzbox über LAN4 ein Gast-LAN ausgeben (optional ohne das die Geräte sich sehen dürfen), was ich u.a. für IOT Geräte (TV,...) nutze.

OPNsense Starthilfe

Moin,

In Ergänzung zu @nachgefragt:

Die OpnSense würde das VPN auch deutlich besser abbilden, als die beiden Fritten. Die IPSec Implementierung von AVM ist furchtbar und langsam.

Dass du dann noch eine echte Firewall hast, ist quasi ein Bonus ;)

Gruß,

Avoton

In Ergänzung zu @nachgefragt:

Die OpnSense würde das VPN auch deutlich besser abbilden, als die beiden Fritten. Die IPSec Implementierung von AVM ist furchtbar und langsam.

Dass du dann noch eine echte Firewall hast, ist quasi ein Bonus ;)

Gruß,

Avoton

Morschen.

Kann mich meinen Vorschreibern nur anschließen.

Zwei Mini PC anschafffen, OPN-/PFSense installieren und die Tunnel entsprechend aufbauen.

Die Wohnungen sind nicht über das Internet, sondern direkt miteinander verbunden, korrekt?

Dann würde es ja auch reichen, wenn die beiden Switches der Wohnungen direkt mit der *-Sense verbunden sind und es würde eine "ordentliche" Firewall reichen.

Malware/Ransomware hat dann leichtes Spiel, wenn SMB Zugriff erlaubt ist. Leider ist das in AD / LDAP Umgebungen ja massiv erforderlich für beispielsweise Login-Skripte und anderweitige Freigaben.

Hier wären andere Maßnahmen, wie Radius und Port Security auf den Switchports Maßnahmen zum Schutz.

Ordentliche Endpoint Protection selbstverständlich auch.

Aber der Grad der Komplexität, nimmt mit jedem Bisschen Sicherheit zu und der Komfort kann darunter leiden (z.B. Schwester / Sohn / Mutter bekommen ein neues Smartphone / Laptop).

Daher würde ich bei Heimnetzen auf "Etwas ist besser als gar nichts" und eine gute Datensicherungsstrategie setzen.

Gruß

Marc

Kann mich meinen Vorschreibern nur anschließen.

Zwei Mini PC anschafffen, OPN-/PFSense installieren und die Tunnel entsprechend aufbauen.

Die Wohnungen sind nicht über das Internet, sondern direkt miteinander verbunden, korrekt?

Dann würde es ja auch reichen, wenn die beiden Switches der Wohnungen direkt mit der *-Sense verbunden sind und es würde eine "ordentliche" Firewall reichen.

Malware/Ransomware hat dann leichtes Spiel, wenn SMB Zugriff erlaubt ist. Leider ist das in AD / LDAP Umgebungen ja massiv erforderlich für beispielsweise Login-Skripte und anderweitige Freigaben.

Hier wären andere Maßnahmen, wie Radius und Port Security auf den Switchports Maßnahmen zum Schutz.

Ordentliche Endpoint Protection selbstverständlich auch.

Aber der Grad der Komplexität, nimmt mit jedem Bisschen Sicherheit zu und der Komfort kann darunter leiden (z.B. Schwester / Sohn / Mutter bekommen ein neues Smartphone / Laptop).

Daher würde ich bei Heimnetzen auf "Etwas ist besser als gar nichts" und eine gute Datensicherungsstrategie setzen.

Gruß

Marc

Das VPN Setup ist leider nur sehr oberflächlich beschrieben denn zu mindestens ab der Fritzbox Firmware 7.57 hätte man ja IPsec und auch Wireguard als VPN Option zur Auswahl. Es wäre zielführender wenn das zu verwendende VPN Protokoll bekannt wäre.

Mit Bordmitteln und mt dem o.a. Konzept liesse sich das aber auch erreichen ohne weitere Hardware.

Die Lösung ist das du nur die Geräte bzw. deren IP Adressen in die IPsec Phase 2 SAs der VPN Konfig einträgst die du aus den remoten Netzen nach deiner Vorgabe erreichen möchtest.

Bei Wireguard bestimmt man das dann mit Hostadressen beim Crypto Key Routing in den "AllowedIPs" Definitionen statt mit Netzwerk Masken.

Das erfordert dann aber feste, über die Mac Adresse zugewiesene IP Adressen an diesen Geräten was aber generell problemlos machbar ist im Fritzbox DHCP Server.

So liesse sich auch einfachen Bordmitteln die o.g. Einschränkung realisieren, zu mindestens ansatzweise.

Eine granularere Filterung bzw. Zugangsbeschränkung ist dann nur mit zusätzlicher Hardware möglich zu der oben schon alles gesagt wurde.

Wenn du aber mit dieser etwas einfacheren Variante leben kannst die deine Zugangsbedingungen umsetzt und lediglich etwas Konfig Aufwand in den Fritzboxen erfordert ist das ein ebenso gangbarer Weg.

Mit Bordmitteln und mt dem o.a. Konzept liesse sich das aber auch erreichen ohne weitere Hardware.

Die Lösung ist das du nur die Geräte bzw. deren IP Adressen in die IPsec Phase 2 SAs der VPN Konfig einträgst die du aus den remoten Netzen nach deiner Vorgabe erreichen möchtest.

Bei Wireguard bestimmt man das dann mit Hostadressen beim Crypto Key Routing in den "AllowedIPs" Definitionen statt mit Netzwerk Masken.

Das erfordert dann aber feste, über die Mac Adresse zugewiesene IP Adressen an diesen Geräten was aber generell problemlos machbar ist im Fritzbox DHCP Server.

So liesse sich auch einfachen Bordmitteln die o.g. Einschränkung realisieren, zu mindestens ansatzweise.

Eine granularere Filterung bzw. Zugangsbeschränkung ist dann nur mit zusätzlicher Hardware möglich zu der oben schon alles gesagt wurde.

Wenn du aber mit dieser etwas einfacheren Variante leben kannst die deine Zugangsbedingungen umsetzt und lediglich etwas Konfig Aufwand in den Fritzboxen erfordert ist das ein ebenso gangbarer Weg.

Zitat von @chri-ri:

Das was dem noch am nächsten kam sind "protected Ports" beim HP ProCurve Switch 2810-24G (siehe Ausschnitt im Anhang) aber das deckt nur ein Teil des Problems ab, oder?

Du hast das Gerät, du kannst du es testen.Das was dem noch am nächsten kam sind "protected Ports" beim HP ProCurve Switch 2810-24G (siehe Ausschnitt im Anhang) aber das deckt nur ein Teil des Problems ab, oder?

Also quasi ein Firewall-Router?

Wenn du weißt was es macht ist's quasi egal wie du es nennst Wie muss ich mir das genau vorstellen?

Kenne bisher nur so, dass man konfiguriert, über welche IP-Adresse ein Gateway in welches Subnetz führt.

Der Klassiker, verschiedene Netzwerke bilden und diese dann doch am Ende wieder ungefiltert zusammenführen, bringt eben 0 Mehrwert an Sicherheit, schaut aber in der IP Tabelle schöner aus. In der Segmentierung/ACL schränkt man weiter ein, eben ob VLAN, einzelne IPs, Protokoll,... .Kenne bisher nur so, dass man konfiguriert, über welche IP-Adresse ein Gateway in welches Subnetz führt.

dazu nur das Blacklisten bzw. Whitelisten von MAC-Adressen an den Ports gelesen.

Bei den Switch Billigheimern die du genannt hast werden L3 Accesslisten in der Regel auch nicht supportet weil deren einfache ASIC Hardware oft nicht bis in den Layer 3 "sehen" kann.Andere Hersteller können das aber sehr wohl! Du musst dann evtl. das Datenblatt genauer lesen.

Auch das wäre natürlich eine Option sollte deine Switch HW Layer 3 Accesslisten dann supporten.

Port Authentisierung oder Port Security ist generell eine ganz andere Baustelle und hat mit deinen Anforderungen so erstmal nichts zu tun.

Es gibt .1x Port Authentisierung von Usern wo der Radius Server diesen Ports dann userbezogene Accesslisten mitgibt was zwar passt aber immer nur in Verbindung mit einer User Zugangskontrolle per 802.1x. Bei dir aber ja nicht gegeben und so scheided das ebenso wie die Mac basierte Port Security generell aus als Lösung aus bei dir.

Mit IPsec und deinen Bordmitteln wäre es dann zu mindestens IP Adressbezogen einfach über die FritzBox VPN Konfig Datei möglich. Die Einstellungen macht man dann im Bereich der Definition der Phase 2 SAs.

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 10.100.1.0 255.255.255.0"; Siehe dazu auch HIER und HIER.

Für Wireguard habe ich bisher einfach zu wenige Hardware-Clients gefunden.

Hardware Clients??? Was soll das sein. 🤔WG rennt so ziemlich auf allen bekannten Clients oder meinst du mit "Hardware" entsprechende HW Router die WG fähig sind wie z.B. HIER oder HIER??

Wenn es das denn nun war bitte deinen Thread dann hier auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Sowohl in L2-Switches mit DHCP-Server

Es gibt keine Layer 2 VLAN Switches mit DHCP Server Funktion am Markt! Sowas ist nur L3 Switches vorbehalten was ja auch Sinn macht, da L2 Switches niemals routen können!Hier begehst du vermutlich aus Unkenntnis einen fatalen Denkfehler!

Wie sieht das im Falle der Verwendung einer FritzBox als VPN-Client/Server aus? Routet diese Funktion dann auch zwischen den Subnetzen

Ja.VPN ist in der Regel immer ein Routing zwischen den jeweiligen IP Netzen. Natürlich auch bei einer Fritzbox die ja primär ein Router ist!

oder findet hier genau wie beim L2-Switch nur die Adressvergabe statt

Ein L2 only Switch kann, wie oben schon mehrfach gesagt, KEINE IP Adressen "vergeben"! Weder per DHCP noch per sonstwas!!In so einem Fall fungieren ihre LAN-Anschlüsse doch nur noch als Switch, oder?

Richtig!Wie bei vielen einfachen Billo Routern hat auch die Fritzbox fürs LAN mit dem Ports 1 bis 4 einen rudimentären, embeddeten Miniswitch an Bord. Der tiefere Sinn davon ist eine Handvoll lokaler Geräte direkt am Router anschliessen zu können ohne einen weiteren lokalen Switch verwenden zu müssen.

Im Vergleich z.B. zu einem Mikrotik Router lässt der onboard Fritzbox Switch sich aber wenig bis gar nicht konfigurieren.

Wie zum Teufel finde ich eine Switch, der VLAN und IP-basierte ACL kann?

Ganz einfach: Indem du bei den üblichen Verdächtigen die sowas herstellen einfach einmal ins Datenblatt siehst ob dort L3 ACL Support aufgelistet ist. Die etwas besseren Hersteller supporten das oftmals. Ein Blick ins Datenblatt ist aber immer anzuraten BEVOR man kauft um keine böse Überraschung zu erleben! Nach was muss ich suchen?

"Layer 3 oder IP Access Listen"!Ich gehe mal davon aus, dass ich bei L3-Switches IP ACL vorraussetzen kann.

Ja, bei denen ist das immer Standard. Oftmals auch bei den Billo Herstellern die so ein Unsinn wie "Layer 2+" schreiben also einen L2 Switch mit sehr rudimentären L3 Funktionen. Aber auch hier gilt immer das Datenblatt als sichere Quelle ob ja oder nein.Zuletzt zwei alte Quanta Switches mit redundanten Netzteilen gefunden.

Klar, super. Das sind im Netzwerkbereich ja auch super bekannte Marken die Kompetenz und Funktionalität ausstrahlen...! Gute Wahl! billigen Level 2 Switch

Es scheitert bei dir schon an der technischen Ausdrucksweise! Sämtlicher Verkehr im Netzwerk wird dann einfach per Port Aggregation zu dem Server geleitet.

Ja das würde klappen. Sogar mit nur einem oder 2 Ports am Server! Guckst du z.B. auch HIER!Ist das richtig und eine gute Idee?

Ja. Ob sowas gut ist kommt, wie immer, auf dein Anwendungsprofil an. Entspricht ja einem "one armed Router / Firewall" wie es im o.a. Thread bzw. auch HIER prinzipiell beschrieben ist.dann sehe ich dort "DHCP Server"

Aber einzig nur für das VLAN in dem der Dell seine Management IP hat. dl.dell.com/manuals/all-products/esuprt_ser_stor_net/esuprt_netw ...

Seite 83 ff.

Layer 3 ACLs und auch Layer 2 ACL supportet der Switch gar nicht. Ist eigentlich auch kein Dell sondern ein Billo Barebone den Dell vom Massenfertiger Accton zukauft und da nur "Dell" draufbäppelt. Darf ja nix Kosten wenn man sowas mit den Servern verschenkt. Entsprechend mies ist das Featureset. Kommt noch vor den Gruselteilen von oben...

Ich bin mit dem OSI-Refernzmodell vertraut.

Wirklich? Wieso redest dann von irgendwelchen Leveln ?? 🧐Was definierst du denn als "Level"?

Wenn du z.B. eine Kiste Bier geleert hast dann hast du einen entsprechenden Alkohol "Level" intus.Bitte den o.a. Wiki Artikel lesen und verstehen!

Benötige übrigens mindestens 4Gbit/s, sonst habe ich einen Flaschenhals, also 4 Ports.

Ahhsoo... OK, dann natürlich einen 4er LACP LAG. Näheres zu der LAG Thematik findest du, wie immer, HIER!dann ist das also durchaus eine mögliche Lösung

Das ist sie in der Tat!

Wenn es das denn nun war bitte deinen Thread hier dann auch als erledigt schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?

Wie erkenne ich, ob ein L3-Switch zum Routing zwischen einzelnen Geräten einzelner seiner VLAN's geeignet ist?

Einfach einmal ein banales Routing Setup mit 2 VLANs aufsetzen und das testen. nun lese ich zum Beispiel im Handbuch vom D-Link DGS-1210-24 Rev. A1 folgendes:

Hier verwechselst du, wie du auch schon selber richtig erkannt hast, Äpfel mit Birnen. Das eine (klassisches IP Routing) hat mit dem anderen (IGMP und Multicast PIM Routing) nichts zu tun!!

Das was du oben zitierst bezieht sich rein aufs Multicast Routing. Also wenn, dann bitte auch im Thema bleiben.

de.wikipedia.org/wiki/Internet_Group_Management_Protocol

Multicast und Multicast Routing

Lesen und verstehen!!

In die nähere Auswahl ist nun ein HPE JL381A gerückt

Igitt HP. Die können bekanntlich besser Drucker bauen anstatt Netzwerk Infrastruktur. Alles ein zugekaufter Zoo mehrerer Fremdhersteller die nur "HP" gelabelt sind. Aber tue was du nicht lassen kannst.ist finanziell nicht möglich.

Ein kleiner Mikrotik hAP-Lite kostet popelige 20 € und das ganz ohne Lüfter. Zum Lernen und Erfahrung sammeln ideal.varia-store.com/de/produkt/687064-rb941-2nd-routerboard-hap-lite ...

Bei solchen Investitionen kann man dein Argument nicht wirklich Ernst nehmen. Ist dann eher lächerlich.

Gute gebrauchte L3 Switches mit mehr Ports liegen zw. 50 und 80 Euronen:

ebay.de/sch/i.html?_from=R40&_trksid=m570.l1313&_nkw=sg3 ...

ebay.de/itm/116243779086?itmmeta=01J2CSXKFQJ8W066DBXFHBCNED& ...

Ein Versuch eine Anzeige in Kleinanzeigen zu schalten ist es ggf. wert, ich verschenke nicht selten ausrangierte Geräte weil EOL (i.d.R. an Azubis oder Praktikanten).

Cisco Catalyst 3550 ist ein L3 Profiswitch mit großem Featureset.

ebay.de/sch/i.html?_from=R40&_trksid=p2334524.m570.l1313& ...

Allerdings hat der nur 100Mbit Ports und 2 GIG LWL Ports kostet aber nur kleines Geld

Gig Ports hat dann die nächste Generation Catalyst 3750

ebay.de/sch/i.html?_from=R40&_trksid=p2334524.m570.l2632& ...

Alle diese Premium Modelle haben wie üblich allerdings Lüfter.

ebay.de/sch/i.html?_from=R40&_trksid=p2334524.m570.l1313& ...

Allerdings hat der nur 100Mbit Ports und 2 GIG LWL Ports kostet aber nur kleines Geld

Gig Ports hat dann die nächste Generation Catalyst 3750

ebay.de/sch/i.html?_from=R40&_trksid=p2334524.m570.l2632& ...

Alle diese Premium Modelle haben wie üblich allerdings Lüfter.

mit mindestens 4Gbit/s pro Port

Die Ethernet Speed Standards sind dir aber schon ein Begriff, oder?? Du redest dann vermutlich von 5Gbit oder 10Gbit Standard an den SFP Ports, richtig?de.wikipedia.org/wiki/Ethernet

"Derzeit sind Übertragungsraten von..." usw.

Auch ein Grund warum ich Port Aggregation nutzen möchte.

Du meinst vermutlich Link Aggregation mit LACP, oder?Kann man solch eine Ausfallsicherheit durch redundante Switches nicht auch über normale RJ45-Ports per STP erreichen?

Ja, natürlich. Das hat aber den ganz großen Nachteil das eine der Leitungen dauerhaft ungenutzt bleibt und nur darauf wartet das die andere ausfällt.Ziemlich ineffizient wenn man bei 10Gig in teure SFP+ Optiken oder DAC/TWINAX respektive AOC Kabel investiert hat. Dann will man solche breitbandigen Links auch logischerweise immer aktiv nutzen. Letzteres bietet dir ein LACP LAG.

Gut, alternativ kann man für einen aktiven 10Gig Link einen 1Gig als Spanning Tree Backup stecken muss dann aber damit leben das man im Ausfall nur ein Zehntel der Bandbreite zur Verfügung hat. Wer damit leben kann, kann das natürlich so machen.

Oder bin ich da komplett auf dem Holzweg?

Nein, bist du nicht. Alles richtig gedacht. 👍 Ist eben nur old school mit Nachteilen. mehr Bandbreite und Ausfallsicherheit.

Mehr Bandbreite erreicht man nicht, da die physische Bandbreite der LAG Memberports sich ja natürlich nicht ändert. Man bekommt nur eine deutlich höhere Kapazität, da sich der Traffic auf die Memberlinks verteilt und so eine Überlast oder Überbuscung sicher vermieden wird.Wie führe ich die 2 Switches dann wieder zu einem LACP LAG zusammen?

Das klappt nur wenn man Switches hat die ein MLAG Protokoll supporten. Hättest du auch selber gewusst wenn du das o.a. LAG Tutorial einmal bewusst gründlich durchgelesen hättest! Unglücklicherweise gibt es hier keinen Standard sondern jeder Hersteller macht da was eigenes wie z.B. Virtual PortChannel (vPC) bei Cisco oder Multi Chassis Trunking bei Brocade/Ruckus oder auch Multi-chassis Link Aggregation Group usw. usw. Jeder Hersteller hat dazu was im Köcher.

Solche MLAG Protokolle kommunizieren dann die LAG Sessions untereinander und gaukeln so einem LACP LAG Endgerät einen physischen Switch vor obwohl es in Hardware 2 getrennte Switches sind.

So überwindet man den Protokollstandard der einen LAG nur zwischen 2 festen Geräten definiert.

⚠️ MLAG Verfahren haben per se nichts mit physischem Stacking (Full Stack) zu tun wo sich die Geräte hardwaretechnisch durch die virtuelle Verlängerung der Control Plane als ein physisches Gerät im Layer 2 und Layer 3 darstellen und so oder so bei LAGs immer als ein Gerät agieren.

MLAG Verfahren beziehen sich immer auf 2 völlig getrennte und nicht Stacking fähige Switch Hardware die sich einzig und allein nur in Bezug auf das LACP LAG Verfahren als ein virtuell ein Gerät darstellen.

Mit anderen Worten: Du hast genau richtig "gedacht".

Dann kann ich da also nicht 2Gbit/s an Durchsatz erreichen sondern bekomme einfach nur eine "stabilere" Verbindung neben der Redundanz mit weniger Einbrüchen?

Nein, so ist das auch falsch ausgedrückt.... Einfaches Beispiel:

Du hast 2 User die jeweils mit 1Gbit/s eine Datensicherung machen und nur einen Uplink.

Dieser lässt physisch nicht mehr als 1Gbit/s zu, denn du kannst die Hardware des Uplinks ja logischerweise nicht ändern.

Folglich kann also jeder User durch die Überbuchung des einen Links max. 500Mbit/s durchbekommen.

Jetzt rüstest du den einzelnen Verbindungslink gegen einen 2mal 1Gbit LACP LAG um.

Dadurch kommt es zu einer Verteilung der beiden User auf die beiden physischen Links und jeder der User erziehlt jetzt wieder 1Gbit/s. Bei 4 User hat jeder wieder 500Mbit/s.

Macht einer der beiden User Feierabend, wird der einzelne User für seine Datensicherung über den LAG aber keine physischen 2Gbit/s bekommen, denn wie oben schon gesagt kannst du die physische Übertragungsrate (Hardware) der Memberlinks ja nicht ändern die ist ja durch die Hardware immer fest vorgegeben. Dieser einzelne User wird also auch "nur" 1Gbit/s erreichen weil er ja durch die LAG "Verteilung" auf einem 1Gig Memberlink gesetzt wird.

Die LAG Funktion bietet also lediglich eine Verteilung der Übertragungen (Hashing) auf die LAG Memberlinks und damit eine Entlastung. Ein LAG kann natürlich niemals die physische Hardware seiner Memberlinks ändern. Wie sollte das auch gehen?

Ein Porsche der mit seiner Motorleistung und Windwiderstand max. 200km/h fährt wird nur durch Einbau eines Tachos der 300km/h anzeigt nicht schneller. LACP LAGs sind ein Verteilungsverfahren nach Hashing Algorythmus der Source und Destination Adressen.

Hoffe das ist jetzt etwas klarer für dich?!

Habe es nur stellenweise genauer gelesen und den Großteil vielleicht überflogen..

Alles genau lesen und verstehen wäre für dich und dein Technikverständnis sicher zielführender gewesen... Dass es auch ganz elementare Features gibt, die sich NUR per MLAG umsetzen lassen

MLAGs bieten als einziges, zusätzliches LAG Feature nur das man einen LAG bzw. dessen Memberlinks auf mehrere physische Endpunkte aufsplitten kann aus Geräteredundanz Gründen.Der eigentliche LAG Standard sieht das so nicht vor, deshalb sind die MLAG Verfahren herstellerproprietär.

Also in Kurz:

Richtig!Standard LAGs zw. 2 Geräten klappen immer auch mit völlig unterschiedlichen Herstellern.

MLAGs nur mit Geräten eines Herstellers. Einfache Logik!

aber ist sehr günstig, lüfterlos und scheint alles zu haben.

Mikrotik Switches ebenso. Die supporten sowohl LAGs als auch MLAGs und passen in dein schmales Budget! Einen Catalyst, oder?

Richtig! Der müsste das Feature "virtual Port-Channel" (vPC) supporten.Aber keine Sorge. Über einen "Umweg" supportet auch dein SG500 gesplittete LAGs.

Der SG500 ist ja full Stacking fähig. Wenn du also 2 oder mehr SG200 auch verteilt in einem Stack betreibst agiert so ein Stack immer als ein einziger Switch.

Über die Stacking Funktion der SG500 hast du also quasi auch eine MLAG Funktion und kannst so LAG Endgeräte auf unterschiedlichen Switches terminieren.

Du bist aber bei den SG500 Modellen immer aufs Stacking angewiesen.

"Richtige" MLAG Switches benötigen das natürlich nicht um aufgesplittete LAGs zu supporten.

Wenn es das denn nun war bitte nicht vergessen deinen Thread dann auch als erledigt zu schliessen!

Wie kann ich einen Beitrag als gelöst markieren?

Wie kann ich einen Beitrag als gelöst markieren?