OPNsense Starthilfe

Hallo Admins,

vor mir ein kleiner Mini-PC mit 2 Schnittstellen, OPNsense installiert und die Aktualisierung lief ebenso einfach.

Am LAN2 angeschlossen bekommt der Test-Client auch eine IP Adresse (192.168.100.1), kommt jedoch nicht ins Internet.

Nun finde ich so viele Guides im Netz, übersehe aber den der erklärt, wo man das LAN über die WAN Schnittstelle ins Internet zu bewegen.

Ich vermute mal es muss eine NAT Regel erstellt auf auf das LAN-Interface gebunden werden.

Vielleicht ist jemand mal eben so nett und kann mir konstruktiv bei diesem Schritt weiterhelfen,

besten Dank.

Hilfreiche Videos

youtube.com/watch?v=-7G6MSVmdn8

youtube.com/watch?v=vxOVGRih990

Hier erklärt eigentlich genau das was ich möchte, klappt aber nicht.

youtube.com/watch?v=6OkEHgvvCYU

vor mir ein kleiner Mini-PC mit 2 Schnittstellen, OPNsense installiert und die Aktualisierung lief ebenso einfach.

Am LAN2 angeschlossen bekommt der Test-Client auch eine IP Adresse (192.168.100.1), kommt jedoch nicht ins Internet.

Nun finde ich so viele Guides im Netz, übersehe aber den der erklärt, wo man das LAN über die WAN Schnittstelle ins Internet zu bewegen.

Ich vermute mal es muss eine NAT Regel erstellt auf auf das LAN-Interface gebunden werden.

Vielleicht ist jemand mal eben so nett und kann mir konstruktiv bei diesem Schritt weiterhelfen,

besten Dank.

Hilfreiche Videos

youtube.com/watch?v=-7G6MSVmdn8

youtube.com/watch?v=vxOVGRih990

Hier erklärt eigentlich genau das was ich möchte, klappt aber nicht.

youtube.com/watch?v=6OkEHgvvCYU

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 71721045934

Url: https://administrator.de/forum/opnsense-starthilfe-71721045934.html

Ausgedruckt am: 26.07.2025 um 18:07 Uhr

45 Kommentare

Neuester Kommentar

Hallo,

opnsense.org/users/get-started/

docs.opnsense.org/

Gruss,

Peter

Zitat von @nachgefragt:

Nun finde ich so viele Guides im Netz, übersehe aber den der erklärt, wo man das LAN über die WAN Schnittstelle ins Internet zu bewegen.

Ich vermute mal es muss eine NAT Regel erstellt auf auf das LAN-Interface gebunden werden.

Du vermutest falsch. Deine OPNSense muss erst Konfigueriert werden. Bei ne FritzBox darf von innen jeder und alles raus. Bei richtigen Firewalls und darf erfstmal keiner irgendetwas. Keine Regeln, kein Hofgang.Nun finde ich so viele Guides im Netz, übersehe aber den der erklärt, wo man das LAN über die WAN Schnittstelle ins Internet zu bewegen.

Ich vermute mal es muss eine NAT Regel erstellt auf auf das LAN-Interface gebunden werden.

opnsense.org/users/get-started/

docs.opnsense.org/

Hilfreiche Videos

youtube.com/watch?v=-7G6MSVmdn8

youtube.com/watch?v=vxOVGRih990

Hier erklärt eigentlich genau das was ich möchte, klappt aber nicht.

youtube.com/watch?v=6OkEHgvvCYU

Die DLRG macht jetzt auch mit Videos. Nur Blöd das der Schwimmer blind ist youtube.com/watch?v=-7G6MSVmdn8

youtube.com/watch?v=vxOVGRih990

Hier erklärt eigentlich genau das was ich möchte, klappt aber nicht.

youtube.com/watch?v=6OkEHgvvCYU

Gruss,

Peter

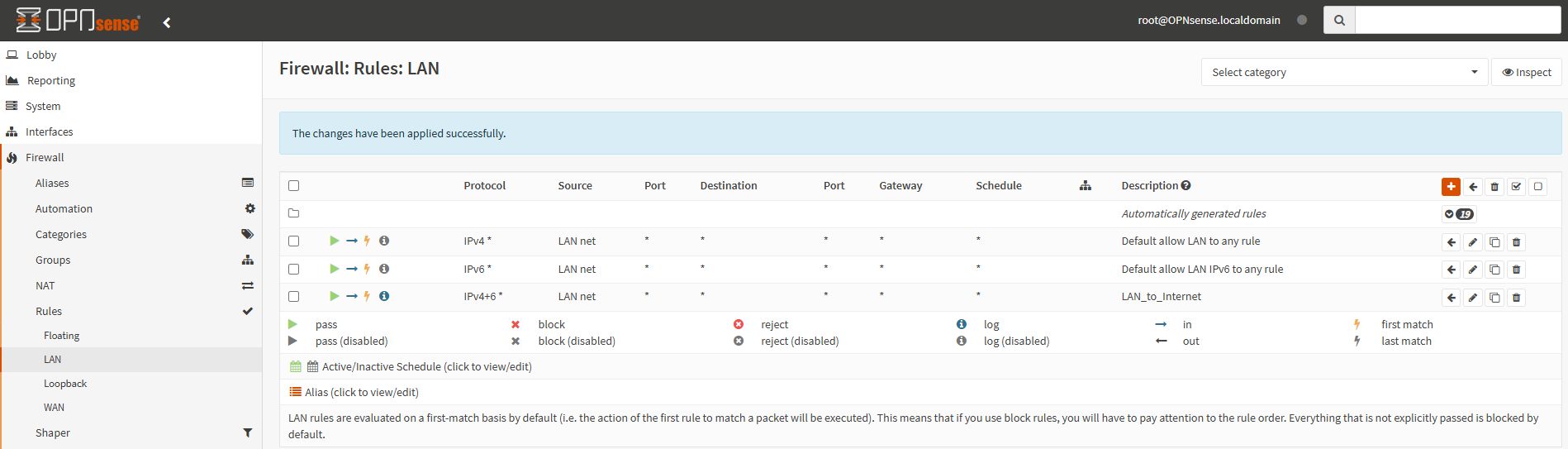

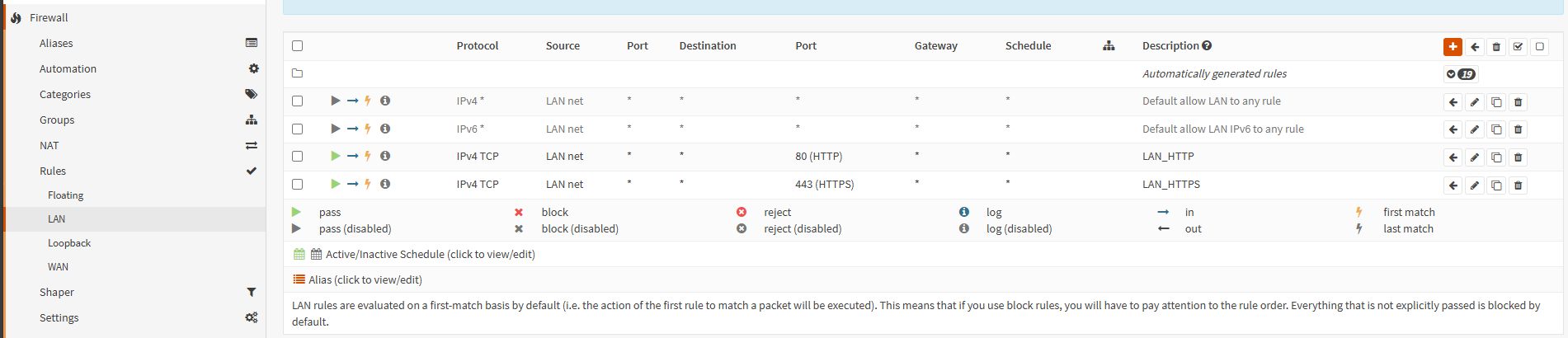

Entsprechend Firewall Regel auf dem LAN-Interface für die Clients erstellen, sonst darf da niemand irgendwo hin  .

.

Gruß.

Gruß.

Bei deinen Konstrukt noch bedenken:

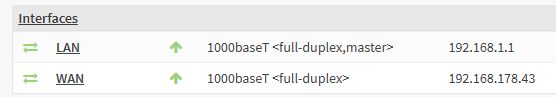

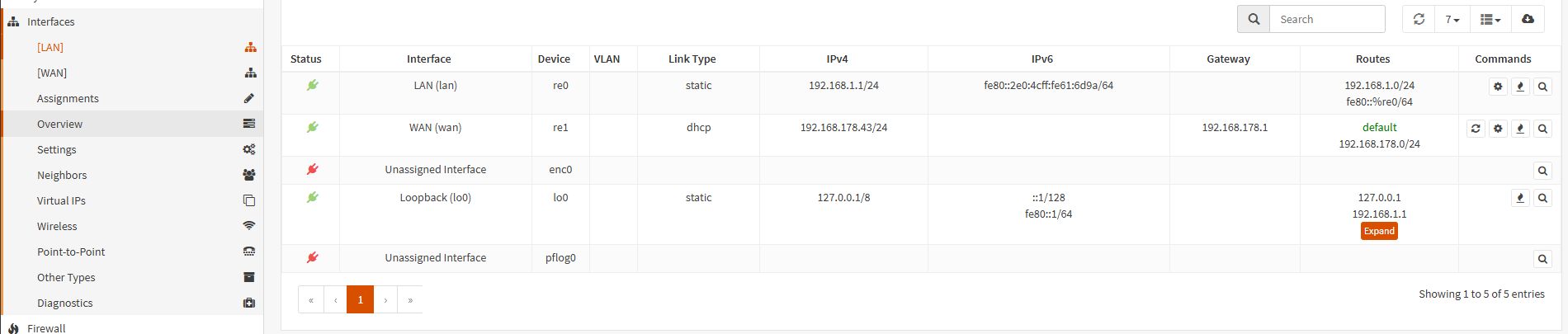

LAN 1 ist WAN. Hast du da überhaupt eine IP? Das Netz zwischen OPNsense und dem Internet ist was genau? FritzBox mit DHCP?

Du hast eine Router Kaskade. LAN sollte schon mal richtig sein, sonst kämst du auf die OPNsense nicht drauf!

Alles im "großen" normalen LAN ist "Internet". Du kannst dann z.B. einfach mal 192.168.178.1 aufrufen. Oder noch einfacher: in der GUI stehen doch die Interfaces. Ist WAN grün? Welche IP? GW sollte bei DHCP via default auch da sein.

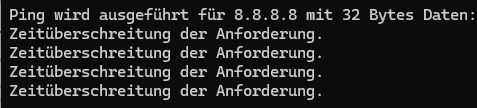

Mach erstmal einen Ping! ping 8.8.8.8 oder auch dein normales LAN 192.168.178.1

Was passiert da?

LAN 1 ist WAN. Hast du da überhaupt eine IP? Das Netz zwischen OPNsense und dem Internet ist was genau? FritzBox mit DHCP?

Du hast eine Router Kaskade. LAN sollte schon mal richtig sein, sonst kämst du auf die OPNsense nicht drauf!

Alles im "großen" normalen LAN ist "Internet". Du kannst dann z.B. einfach mal 192.168.178.1 aufrufen. Oder noch einfacher: in der GUI stehen doch die Interfaces. Ist WAN grün? Welche IP? GW sollte bei DHCP via default auch da sein.

Mach erstmal einen Ping! ping 8.8.8.8 oder auch dein normales LAN 192.168.178.1

Was passiert da?

Kopplung von 2 Routern am DSL Port

@aqui hat zig Tuts zum Thema geschriebne. Siehe oben. Deines wäre Alternative 2

@aqui hat zig Tuts zum Thema geschriebne. Siehe oben. Deines wäre Alternative 2

Moin,

Gruß,

Dani

auf der pfsense zumindest geht für das default LAN Interface out-of-the-box direkt Internet. Erst für weitere sind dann Regeln nötig, da gilt deny any any...ist das bei der opensense anders?

war bis vor 2 Wochen noch nicht der Fall. Da habe ich privat eine OPNSENSE hochgezogen.WAN Schnittstelle ins Internet zu bewegen.

An der WAN Schnittstelle siehst auch eine Public IPv4 Adresse?Gruß,

Dani

Zitat von @Dani:

Moin,

Gruß,

Dani

Moin,

auf der pfsense zumindest geht für das default LAN Interface out-of-the-box direkt Internet. Erst für weitere sind dann Regeln nötig, da gilt deny any any...ist das bei der opensense anders?

war bis vor 2 Wochen noch nicht der Fall. Da habe ich privat eine OPNSENSE hochgezogen.WAN Schnittstelle ins Internet zu bewegen.

An der WAN Schnittstelle siehst auch eine Public IPv4 Adresse?Gruß,

Dani

Soweit ich weiß ist das bei einer PfSense schon genau so. Da ist im default ne Interface -> any Rule ;)

Zitat von @Spirit-of-Eli:

Soweit ich weiß ist das bei einer PfSense schon genau so. Da ist im default ne Interface -> any Rule ;)

Soweit ich weiß ist das bei einer PfSense schon genau so. Da ist im default ne Interface -> any Rule ;)

Alles richtig. Ich denke nur er hat einen Mini-PC mit 2x Ethernet. LAN 1 und LAN 2.

Wir haben zu wenig Infos. Er sagt ja nicht, ob eine Art "Transfernetz" dazwischen hängt. Also sein normales LAN - Router-Kaskade. Oder ob Modem direkt verbunden ist.

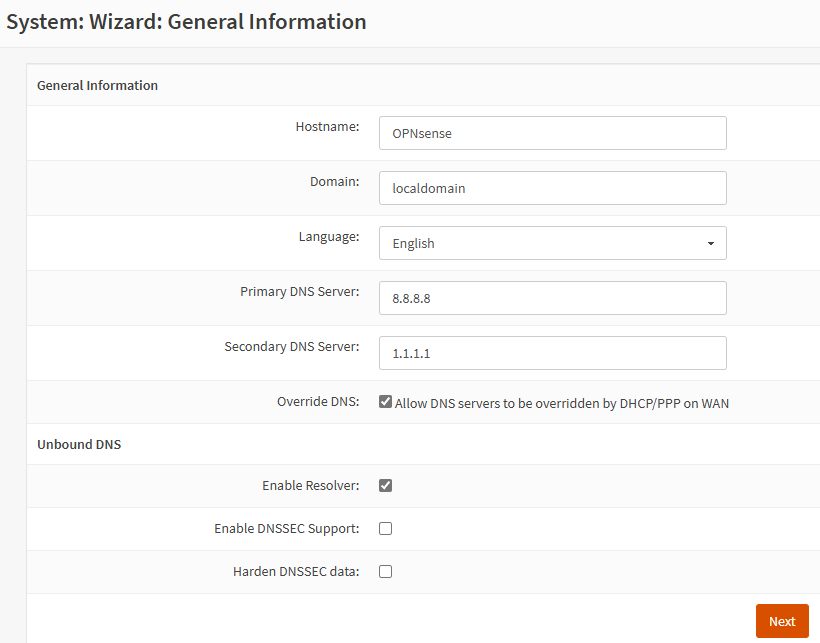

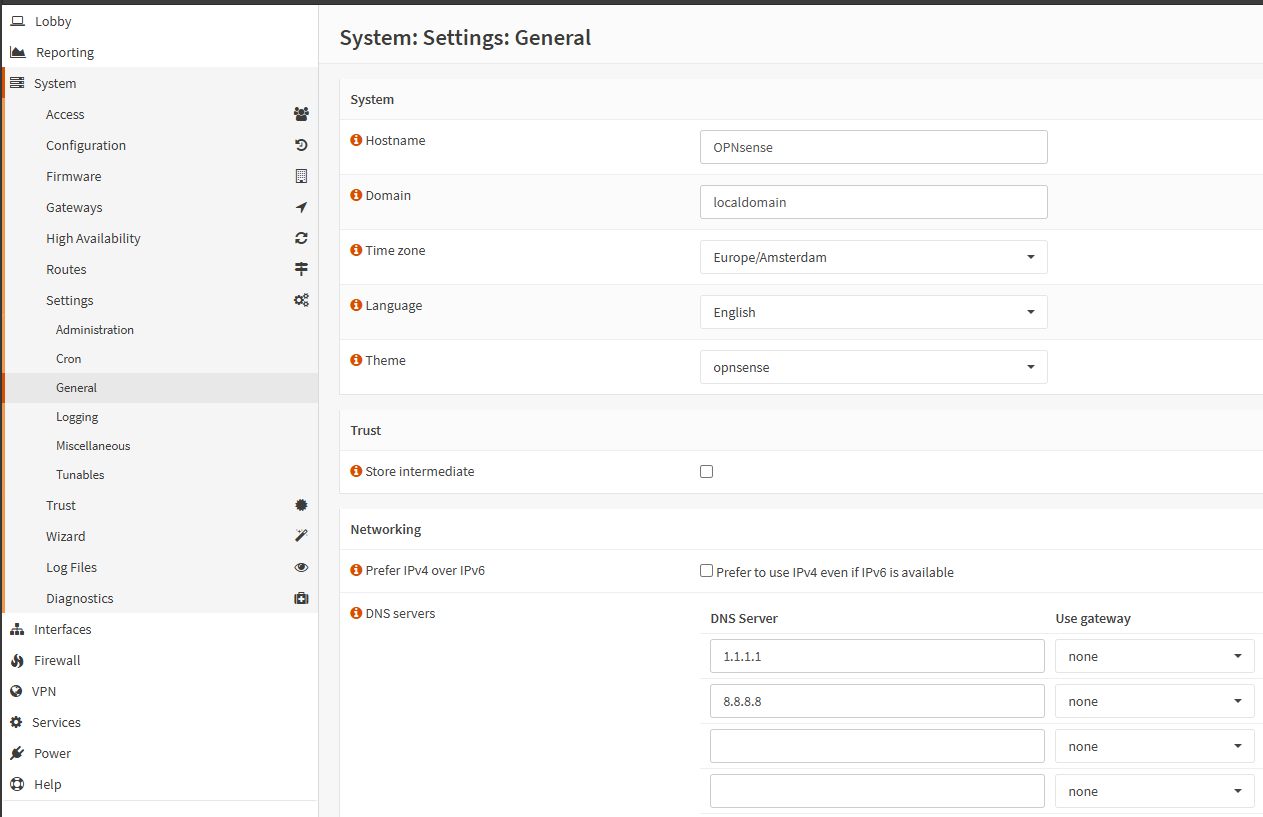

Installier es nicht jeden Tag. Wizard ist immer eine gute Idee. Unbound DNS hat die ja auch. Normal wird ohne DNS Einträge unter System alles ans WAN geleitet. Oder man stellt explizit welche ein.

Ich vermute immer noch DNS Problem. So lange er aber keine "Internet-Seite" via Ping aufruft, schwer zu beurteilen!

da gilt deny any any...ist das bei der opensense anders?

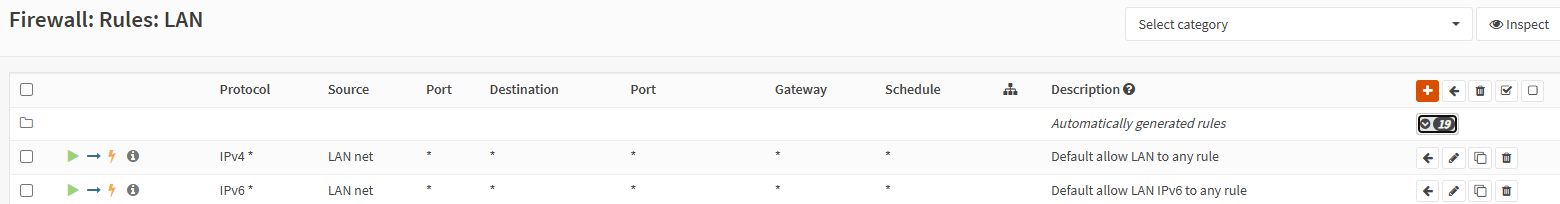

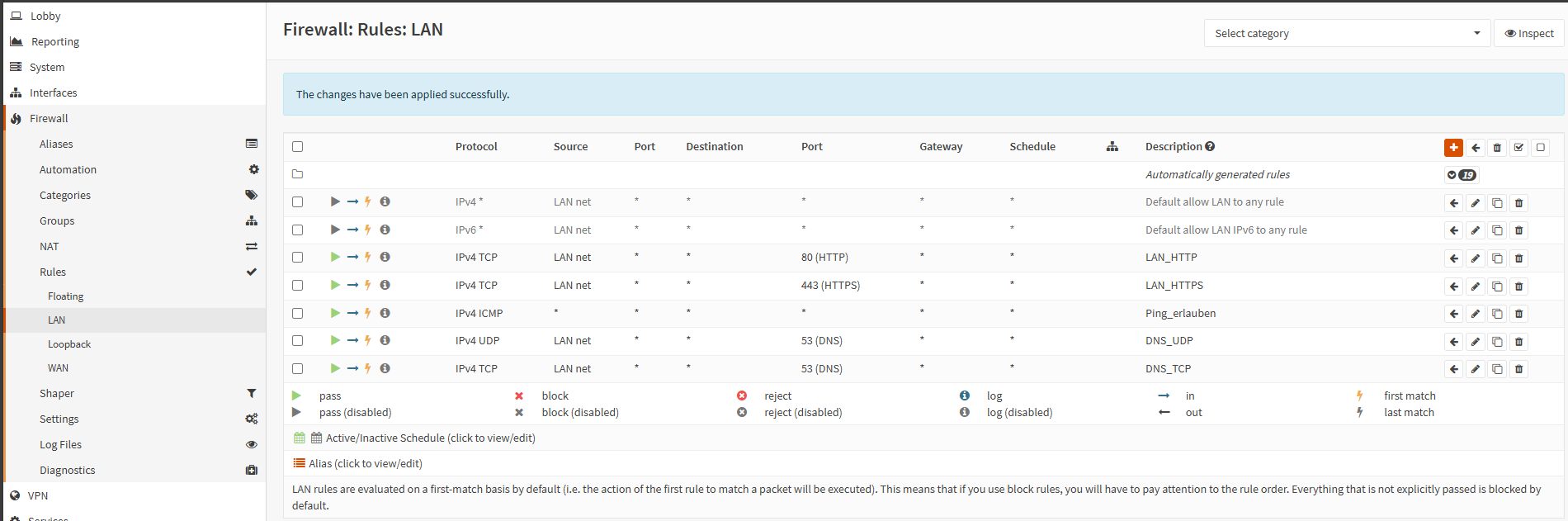

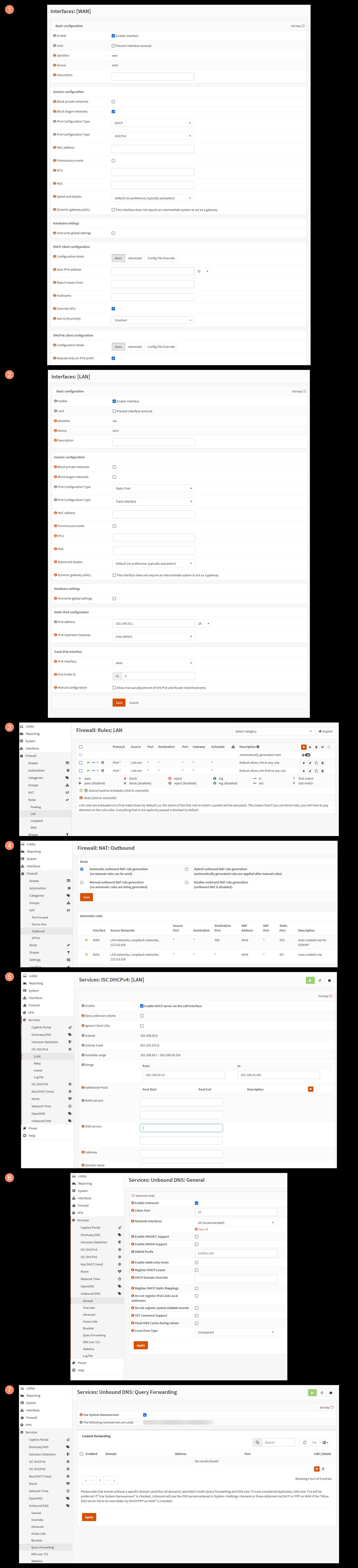

Nein das ist wie bei allen Firewalls auf der Welt dort auch so. Es gilt bei Firewalls immer: Alles was nicht explizit erlaubt ist ist verboten!!Das o.a. Scheunentor Regelwerk des TOs ist auch etwas sinnfrei.

- Erst wird Netz any für IPv4 separat erlaubt

- Dann für IPv6 separat

- Dann nochmals für IPv4 und IPv6

Wenn nur IPv4 im lokalen Netz im Spiel ist wäre nur Regel 1 ausreichend gewesen.

Aber egal...warum einfach machen wenn es umständlich nach dem Motto doppelt hält besser auch geht..?!

jedoch funktioniert es jetzt plötzlich.

In der Netzzwerk IT gibt es bekanntlich kein eigenständiges Verändern durch Geisterhand, auch nicht bei Firewalls was ja auch fatal wäre!Dann bleibt dann ja nur noch:

Wie kann ich einen Beitrag als gelöst markieren?

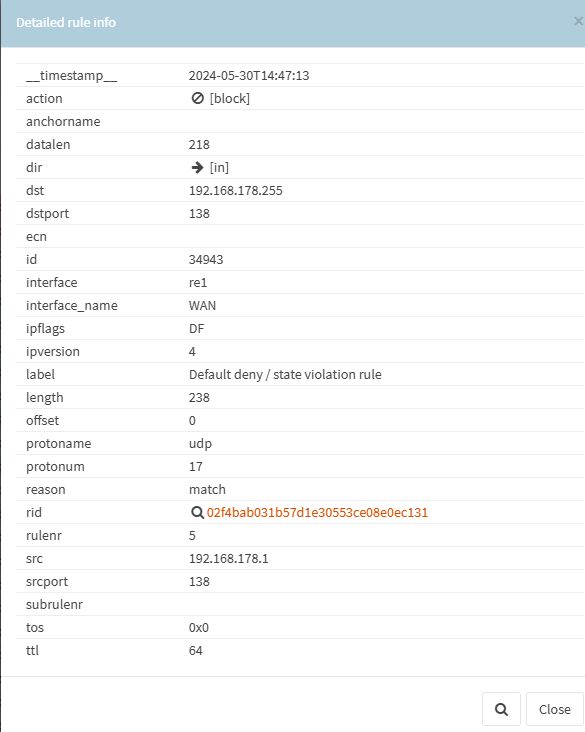

Sinnvoll und strategisch gehst du immer über die Diagnostics an den Interfaces vor.

Grundsätzlich muss man bei einer frisch installierten OPNsense oder pfSense gar nichts machen und ein Zugang besteht ohne jegliche Konfig mit den Default Settings der Standard Interface

Das hiesige Tutorial und besonders seine weiterführenden Links auf zahlreiche OPNsense bezogenen Forenthreads ist zwar für die pfSense erstellt aber alle Tips und Settings dort gelten analog natürlich auch für den OPNsense Fork. Die Software ist ja identisch nur das GUI etwas anders.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

- Zuerst einen Ping absetzen auf eine nackte Interface IP wie 8.8.8.8 und als Source das WAN Intzerface wählen. Klappt das besteht generell Internet Zugang.

- Gleiches macht man mit einem Hostnamen wie z.B. www.heise.de. Klappt das besteht Internet Zugang mit DNS Auflösung.

- Beides wiederholt man mit der LAN IP als Source Interface. Klappt das auch funktioniert auch das NAT aus den lokalen Netzen.

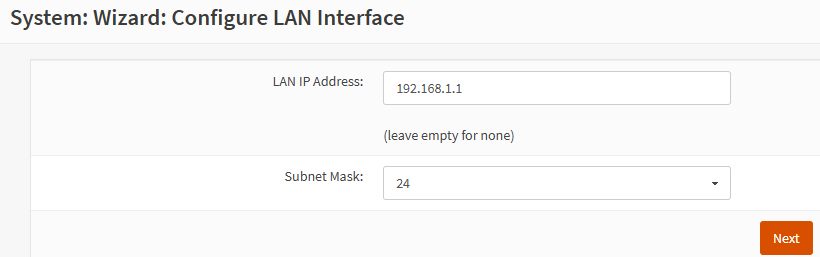

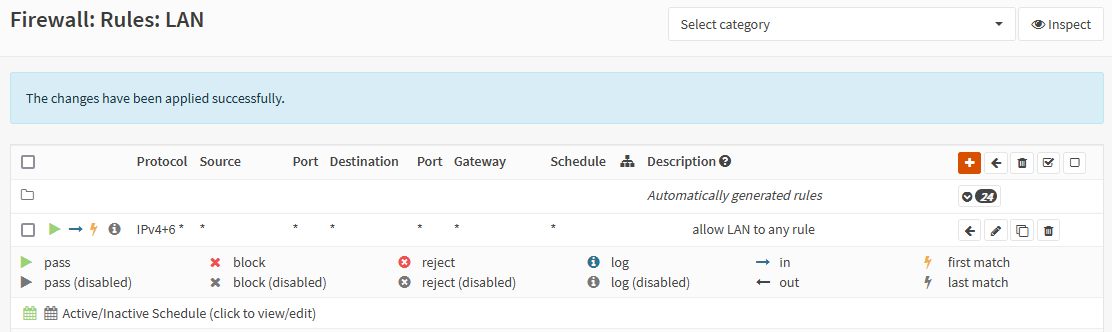

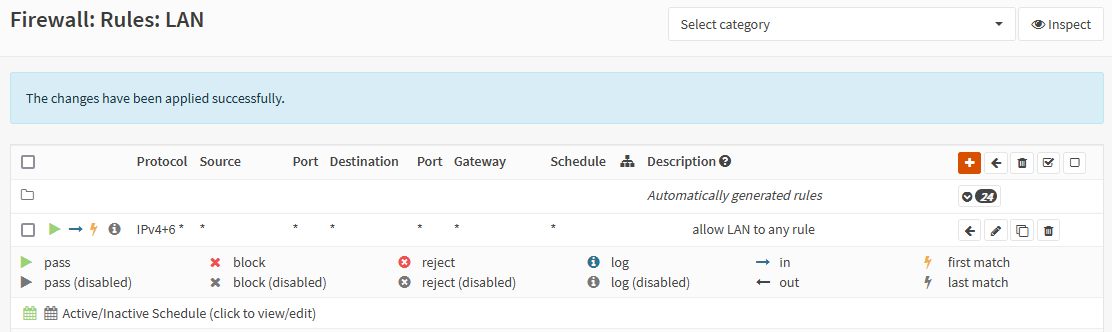

Grundsätzlich muss man bei einer frisch installierten OPNsense oder pfSense gar nichts machen und ein Zugang besteht ohne jegliche Konfig mit den Default Settings der Standard Interface

- Steckt man den WAN Port in ein bestehendes Netz lernt die Firewall darüber per default Gateway und DNS Server.

- Am Default LAN Interface besteht nach Installation eine Default Regel die aus dem Default LAN den Internet Zugang erlaubt

- DHCP ist im Default LAN auch aktiv so das Engeräte eine gültige IP bekommen

Das hiesige Tutorial und besonders seine weiterführenden Links auf zahlreiche OPNsense bezogenen Forenthreads ist zwar für die pfSense erstellt aber alle Tips und Settings dort gelten analog natürlich auch für den OPNsense Fork. Die Software ist ja identisch nur das GUI etwas anders.

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

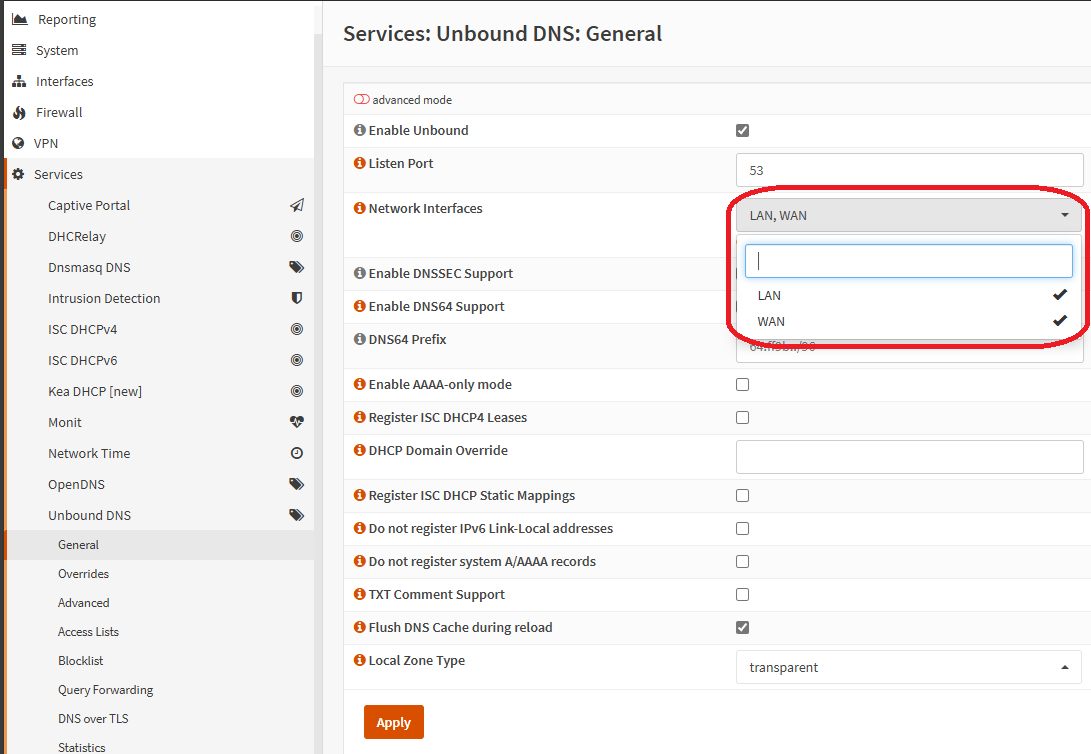

Also ein DNS Problem

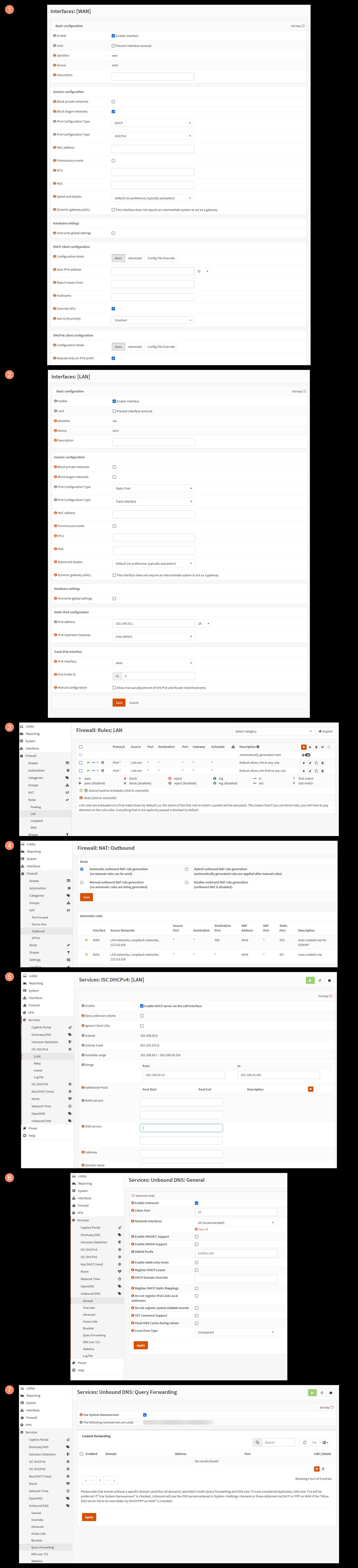

Welchen DNS Server gibst du den Clients per DHCP mit? Die OPNSense oder einen anderen? Hat die OPNSense am WAN per DHCP einen DNS Server erhalten?

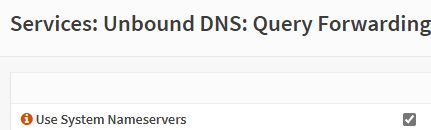

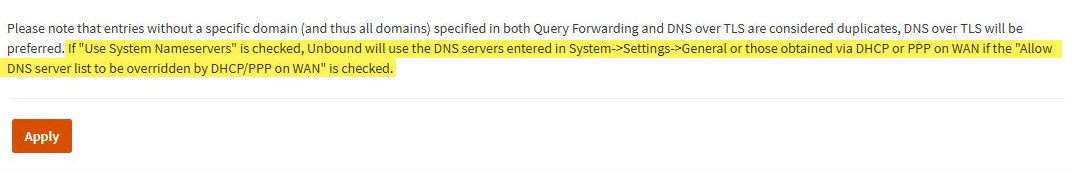

ist in der OPNSense im DNS-Proxy(unbound) das Forwarding auf die DNS Server die die Sense per DHCP am WAN erhalten hat aktiviert?

Welchen DNS Server gibst du den Clients per DHCP mit? Die OPNSense oder einen anderen? Hat die OPNSense am WAN per DHCP einen DNS Server erhalten?

ist in der OPNSense im DNS-Proxy(unbound) das Forwarding auf die DNS Server die die Sense per DHCP am WAN erhalten hat aktiviert?

Unbound Query Forwarding

Und nicht vergessen

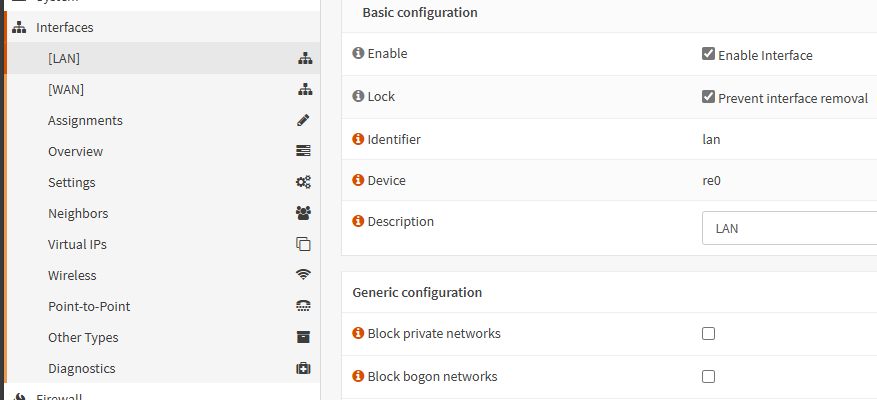

Beim WAN Interface "Block private networks" das Häkchen rausnehmen , da du ja mit dem WAN hinter ner Fritte mit private IP stehst.

docs.opnsense.org/manual/interfaces.html

Und nicht vergessen

Beim WAN Interface "Block private networks" das Häkchen rausnehmen , da du ja mit dem WAN hinter ner Fritte mit private IP stehst.

docs.opnsense.org/manual/interfaces.html

Muss evtl. was an der Fritte angepasst werden?

Nein, nicht wenn du mit der leider etwas oberflächlichen Frage eine NAT Kaskaden Konfiguration mit der Fritzbox meinst!Durch das NAT der Firewall "merkt" die Fritzbox nichts von einer Firewall. Lesen und verstehen...

Weil heute Feiertag ist (zumindest hier) ...

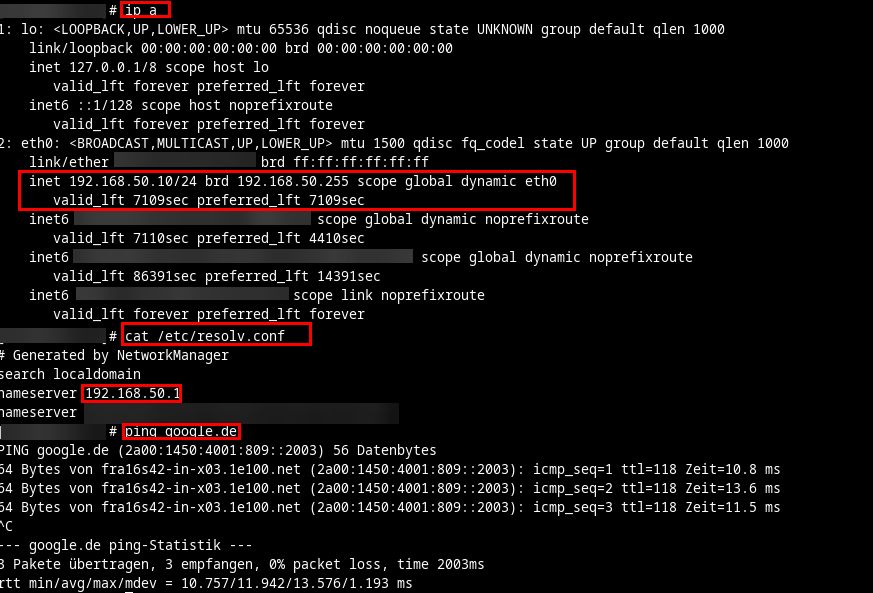

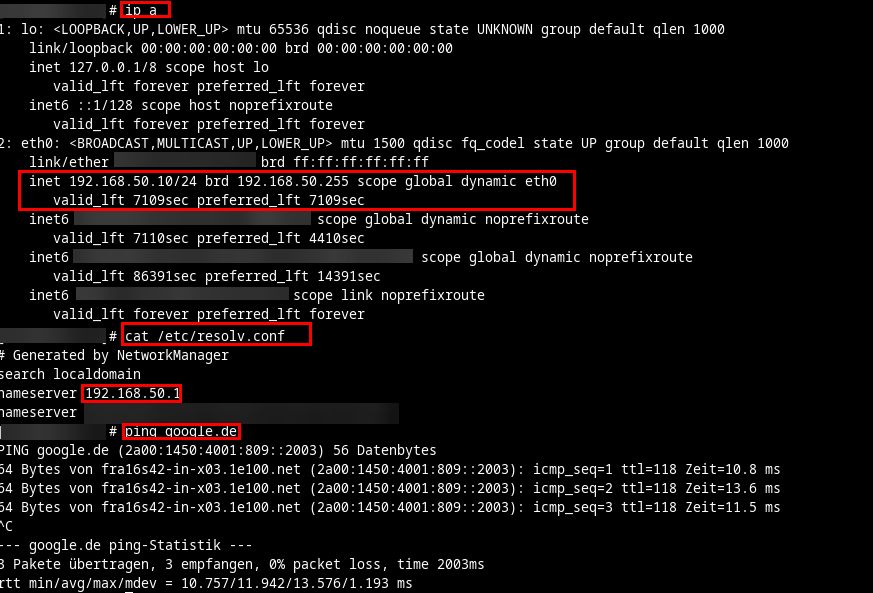

Client Test aus dem LAN wie erwartet, positiv ...

Feddisch ... .

.

Client Test aus dem LAN wie erwartet, positiv ...

Feddisch ...

die DNS Server welche ich eingetragen hatte.

Nur noch Dummies nutzen heute noch Google DNS Server denn die speichern bekanntlich deine gesamte Internet Nutzung und Profil und vermarkten es mit Dritten.Persönlicher Datenschutz sieht anders aus... Solche Banalitäten sollte man auch als Laie wissen.

Warum nutzt du eh externe DNS und nicht den lokalen Provider DNS?

Primär solltest du also immer deine Fritzbox als DNS eintragen wenn du in einem Kaskaden Setup arbeitest wie du selber sagst. Es macht ja wenig Sinn DNS Anfragen um die halbe Welt zu senden und so noch die Wartezeit zu erhöhen!

Deine ICMP Regel ist etwas unsauber.

- Als Source sollte da auch "LAN_net" stehen, denn du willst ja nur ICMP aus diesem Segment erlauben und nicht auch noch solche mit falschen IP Adressen.

- Dadurch das du keinen Typ angibst erlaubt es nicht nur Ping sondern auch noch alle anderen Kontroll Funktionen (Types) von ICMP. de.wikipedia.org/wiki/Internet_Control_Message_Protocol

dann ist Daniel Medic wohl ein solcher

Ja leider... Nungut jeder kennt ja mittlerweile diese Gebaren von Google. Es wäre ja auch recht naiv zu glauben das alle diese Dienste die täglich Millionen an Energie und Manpower kosten kostenlos sind. In einem Aktienunternehmen was rein auf Shareholder Value getrimmt ist wäre das reine Utopie.

Mit deinen Daten bekommen die das aber 3fach wieder raus.

Besser also man hält sich IMMER davon fern.

und kam sofort per 192.168.1.1 auf die Weboberfläche und ins Internet mit dem Test-Client, ohne zusätzliches Gefummel. Die Installation ist doch plug&play.

Wie es auch generell üblich ist und dir oben ja auch schon mehrfach gesagt wurde.Das ist die Default Konfig die immer so "out of the box" rennt. Man muss, wie gesagt, nichts vorher fummeln oder frickeln. Weder bei der pfSense noch bei der OPNsense. 😉

Zitat von @nachgefragt:

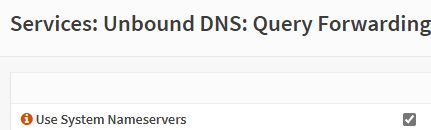

Services > Query Forwarding

Mal ging es ohne Zutun, in dem Fall mussten wir den Haken mit der Neuinstallation setzen, sonst kamen wir nur per WAN für Firmware-Updates ins Internet, jedoch nicht über LAN, z.B. www.google.de war ohne den Eintrag nicht aufrufbar

Zitat von @aqui:

Man muss, wie gesagt, nichts vorher fummeln oder frickeln. Weder bei der pfSense noch bei der OPNsense. 😉

Warum auch immer, in einem weiteren Test mussten wir folgendes anhaken.Man muss, wie gesagt, nichts vorher fummeln oder frickeln. Weder bei der pfSense noch bei der OPNsense. 😉

Services > Query Forwarding

Mal ging es ohne Zutun, in dem Fall mussten wir den Haken mit der Neuinstallation setzen, sonst kamen wir nur per WAN für Firmware-Updates ins Internet, jedoch nicht über LAN, z.B. www.google.de war ohne den Eintrag nicht aufrufbar

Dann blockt dein ISP wohl den DNS Resolver. Sehr mysteriös.

Ohne den Haken wird von Unbound kein Forwarder benutzt sondern über die Root-Server abgefragt. Da kann je nach Auslastung und Provider auch ein Blocking oder Traffic shaping von privaten IP-Range an die Rootserver stattfinden.

Deswegen immer den Haken setzen und entweder die Forwarder die per DHCP gelernt wurden oder manuell eingetragene nutzen. Die Root-Server sollte man nicht unnötiger Last aussetzen wenn man es vermeiden kann!

in einem weiteren Test mussten wir folgendes anhaken.

Muss man, wie oben schon gesagt, auch nicht wenn man nur den DNS Forwarder oder Server, je nachdem was man verwenden will, richtig customized! PfSense - web.de wird trotz aktiver "Scheunentor-Regel" blockiert

Tutorial und dortige weiterführende Links lesen kann helfen.