Zwei unterschiedliche Netze am gleichen Switch

Hallo Leute,

ich ersuche um Nachsicht, aber ich bin leider bei Netzwerkfragen nicht so fit und habe zudem auch mit der Suchfunktion keine wirklich passende Antwort gefunden.

Folgende Problemstellung:

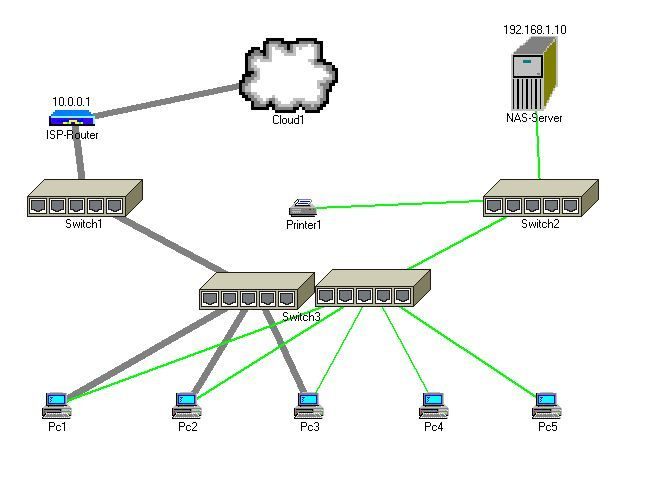

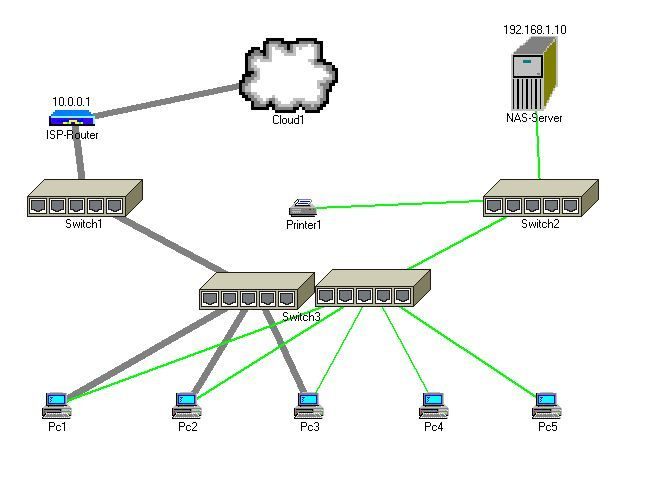

Es besteht ein vorhandenes Netzwerk für das Internet im IP-Bereich 10.0.0.x. Ein zweites Netzwerk im IP-Bereich 192.168.1.x soll explizit NICHT mit dem Internet verbunden sein. In den 3 Rechnern, die sowohl Internet als auch das interne Netz benützen dürfen sind jeweils 2 Netzwerkkarten eingebaut. In den Rechnern die nur im internen 192.168.1.x-Netzwerk hängen ist nur eine Netzwerkkarte eingebaut. Siehe angefügtes Bildchen....

Das Problem ist nun der im Büro befindliche Switch 3 (ich hab hier zwar zwei Switches nebeneinander gezeichnet, in Wirklichkeit ist es aber nur 1 Gerät). Dieser Switch hat sowohl Verbindung zum Internet als auch im internen Netz. Das Netzwerk funktioniert auch und eigentlich sollte man sagen: alles o.k.!

Meine Frage aber: Wie sicher sind PC4, PC5 und der NAS-Server gegenüber dem Internet abesichert. Ist es möglich, eine Verbindung (egal ob von innen oder von außen) herzustellen?

Vielen Dank schon mal für eure Mithilfe

wisi

ich ersuche um Nachsicht, aber ich bin leider bei Netzwerkfragen nicht so fit und habe zudem auch mit der Suchfunktion keine wirklich passende Antwort gefunden.

Folgende Problemstellung:

Es besteht ein vorhandenes Netzwerk für das Internet im IP-Bereich 10.0.0.x. Ein zweites Netzwerk im IP-Bereich 192.168.1.x soll explizit NICHT mit dem Internet verbunden sein. In den 3 Rechnern, die sowohl Internet als auch das interne Netz benützen dürfen sind jeweils 2 Netzwerkkarten eingebaut. In den Rechnern die nur im internen 192.168.1.x-Netzwerk hängen ist nur eine Netzwerkkarte eingebaut. Siehe angefügtes Bildchen....

Das Problem ist nun der im Büro befindliche Switch 3 (ich hab hier zwar zwei Switches nebeneinander gezeichnet, in Wirklichkeit ist es aber nur 1 Gerät). Dieser Switch hat sowohl Verbindung zum Internet als auch im internen Netz. Das Netzwerk funktioniert auch und eigentlich sollte man sagen: alles o.k.!

Meine Frage aber: Wie sicher sind PC4, PC5 und der NAS-Server gegenüber dem Internet abesichert. Ist es möglich, eine Verbindung (egal ob von innen oder von außen) herzustellen?

Vielen Dank schon mal für eure Mithilfe

wisi

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 269042

Url: https://administrator.de/forum/zwei-unterschiedliche-netze-am-gleichen-switch-269042.html

Ausgedruckt am: 27.07.2025 um 17:07 Uhr

13 Kommentare

Neuester Kommentar

Dann hast Du die Probleme bishe rnur nicht bemerkt.

Meine Frage aber: Wie sicher sind PC4, PC5 und der NAS-Server gegenüber dem Internet abesichert.

Gar nicht.

Ist es möglich, eine Verbindung (egal ob von innen oder von außen) herzustellen?

Ja.

Also:

Üblicherweise trennt man solche Netze physikalisch und per Firewall. Zur Not gehen VLANs, aber da muß man höllisch aufpassen.

Meine Empfehlung: Stelle einfach einen weiten swicth hing, Bau dir einen Firewall zwischen den beiden switchen. je nach Aufgabenfeld kannst Du die PCs 1 bis 3 in das ein oder andere netz stecken und dann per Firewall dafür sorgen, daß die ins andere netz können.

lks

Zitat von @Lochkartenstanzer:

Meine Empfehlung: Stelle einfach einen weiten swicth hing, Bau dir einen Firewall zwischen den beiden switchen. je nach

Aufgabenfeld kannst Du die PCs 1 bis 3 in das ein oder andere netz stecken und dann per Firewall dafür sorgen, daß die

ins andere netz können.

Meine Empfehlung: Stelle einfach einen weiten swicth hing, Bau dir einen Firewall zwischen den beiden switchen. je nach

Aufgabenfeld kannst Du die PCs 1 bis 3 in das ein oder andere netz stecken und dann per Firewall dafür sorgen, daß die

ins andere netz können.

Wie ist das sicherer als das was er jetzt hat? Sobald die PCs mit Internet Zugang Zugriff auf die NAS haben kann ein Virus oder Bot auch drauf.

Ich seh grad nicht den Sinn von Switch 1, der macht auch nicht mehr als ein Lan-Kabel.

Zitat von @rzlbrnft:

Ich seh grad nicht den Sinn von Switch 1, der macht auch nicht mehr als ein Lan-Kabel.

Ich seh grad nicht den Sinn von Switch 1, der macht auch nicht mehr als ein Lan-Kabel.

Da soll eine Fuirewall zwischen die beiden Netze und da soll ganz scharf getrennt werden, was rein und raus darf.

Solange man nur eingeshränkte Dienste erlaubt, kann zwar ein Bot im Rahmen des erlaubten durch, aber nicht mehr.

lks

Wie sicher sind PC4, PC5 und der NAS-Server gegenüber dem Internet abesichert. Ist es möglich, eine Verbindung (egal ob von innen oder von außen) herzustellen?

Wie die Kollegen schon gesagt haben, sicher ist hier gar nix ;)

Es gibt versch. Möglichkeiten das abzusichern, auch diese wurden schon genannt (VLANs, Firewall etc.)

Wenn du uns verrätst was für Marken und Modelle deine Switche bzw. dein ISP Router ist, dann kann dir hier wahrscheinlich zielgerichteter geholfen werden.

Gruß

Hallo,

ich würde drei VLANs aufsetzen wollen.

VLAN2 = PCs mit Internet und NAS und anderem Netzwerk

VLAN3 = PCs nur mit internem Netzwerk

VLAN4 = NAS

Gruß

Dobby

ich würde drei VLANs aufsetzen wollen.

VLAN2 = PCs mit Internet und NAS und anderem Netzwerk

VLAN3 = PCs nur mit internem Netzwerk

VLAN4 = NAS

Gruß

Dobby

Mit VLANS könnte ich aber doch alles über einen Switch (also aktuell Switch3) laufen lassen - oder???

Falls das ein Layer 3 Switch ist schon, wenn es "nur" ein Layer 2 Switch ist der das 802.1q (VLAN) Protokoll beherrscht, dann würdest du noch einen Router benötigen (ev dein ISP Router?) der dann zwischen den VLANs routet.

Gruß

ber doch alles über einen Switch (also aktuell Switch3) laufen lassen - oder???

Was sind das denn alles für switche und bitte nicht wieder irgend was wie "D-Link"denn man kann auch die volle Bezeichnung nennen wie zum Beispiel D-Link DGS-1510-20

Dann kann man auch einmal nachschauen was der Switch alles kann und dann kann man

auch weiter planen.

Leider kenne ich mit VLANs so gut wie gar nicht aus ...

Naja muss ja jeder selber wissen was er macht, man kann auch einfach einen kleineMikroTik Router kaufen und das ganze Konzept dann mittels Routing erledigen lassen.

Ein RB750GL sollte das schon hinbekommen.

Mit VLANS könnte ich aber doch alles über einen Switch (also aktuell Switch3)

laufen lassen - oder???

Die VLANs müssen dann schon auf allen Switche bzw. über alle Switche laufen,laufen lassen - oder???

denn ansonsten müssten ja auch alle Geräte am Switch 3 anliegen.

Gruß

Dobby

Hier werden sie auch geholfen:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Grundlagen zum Routing 2er oder mehr Netze:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Man muss es nicht unbedingt mit VLANs lösen obwohl es die teleganteste Lösung ist.

Ein dedizierter Router (Mikrotik etc.) kann das aber auch ohne VLANs umsetzen (mit natürlich auch )

)

Die Lösung für die obige Aufgabe ist wie immer kinderleicht und für 40 Euro (Router) in 5 Minuten erledigt.

Hier im Forum gibt es zig Anleitungen und Threads zum Thema "2 Netze verbinden". Wenn man mal die Suchfunktion benutzt.

Das Tutorial was aber alles auch für Laien wie dich verständlich erklärt findest du ja oben (Routing mit und ohne Server mit 2 NICs)

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Grundlagen zum Routing 2er oder mehr Netze:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Man muss es nicht unbedingt mit VLANs lösen obwohl es die teleganteste Lösung ist.

Ein dedizierter Router (Mikrotik etc.) kann das aber auch ohne VLANs umsetzen (mit natürlich auch

Die Lösung für die obige Aufgabe ist wie immer kinderleicht und für 40 Euro (Router) in 5 Minuten erledigt.

Hier im Forum gibt es zig Anleitungen und Threads zum Thema "2 Netze verbinden". Wenn man mal die Suchfunktion benutzt.

Das Tutorial was aber alles auch für Laien wie dich verständlich erklärt findest du ja oben (Routing mit und ohne Server mit 2 NICs)

Zitat von @Lochkartenstanzer:

Da soll eine Firewall zwischen die beiden Netze und da soll ganz scharf getrennt werden, was rein und raus darf.

Solange man nur eingeshränkte Dienste erlaubt, kann zwar ein Bot im Rahmen des erlaubten durch, aber nicht mehr.

Da soll eine Firewall zwischen die beiden Netze und da soll ganz scharf getrennt werden, was rein und raus darf.

Solange man nur eingeshränkte Dienste erlaubt, kann zwar ein Bot im Rahmen des erlaubten durch, aber nicht mehr.

Firewall an sich ist schonmal ok. Allerdings hilft ihm das beste Netzwerkdesign hier nicht weiter wenn die Rechner an sich nicht soweit wie möglich gegen Malware abgesichert sind. Man sollte nicht suggerieren das eine Firewall das Ende allen Leidens ist.

Ich kann mich noch an einen Virus erinnern den sich ein Mitarbeiter eingefangen hat, der auf einem Netzlaufwerk mal eben alle Exe Dateien infiziert hat, dazu brauchte der Mitarbeiter lediglich Schreibrechte auf dem Laufwerk. Wenn der Virus Ports nutzt die du für das Tagesgeschäft einfach brauchst, dann hilft dir die beste Firewall nicht weiter.

Viel wichtiger find ich noch das sichergestellt wird, das Updates, Virenscanner usw. funktionieren und das möglichst keiner mit Admin Rechten arbeitet.

Du hast Glück ! Der WNDR lässt DD-WRT als alternative Firmware zu:

dd-wrt.com/site/support/router-database

Damit ist die Lösung dann über die VLANs kinderleicht.

Sonst wenn du das bestehende Design nicht verändern willst machst du es mit einem 35 Euro Mikrotik 750. Das ist dann auch in 10 Minuten erledigt und das o.a. Tutorial sagt dir genau wie es geht !

Am Beispiel zweier aktiver Konfigs einmal mit HP Switches und einmal mit TP-Link Switches kannst du sehen wie sowas dann problemlos in der Praxis rennt und 2 und mehr Netze verbindet:

Routerboard RB 750GL + TP-Link TL-SG3424 VLAN Konfiguration

und

VLAN mit Mikrotik RB750GL und TP Link managed Switch SG3216

dd-wrt.com/site/support/router-database

Damit ist die Lösung dann über die VLANs kinderleicht.

Sonst wenn du das bestehende Design nicht verändern willst machst du es mit einem 35 Euro Mikrotik 750. Das ist dann auch in 10 Minuten erledigt und das o.a. Tutorial sagt dir genau wie es geht !

Am Beispiel zweier aktiver Konfigs einmal mit HP Switches und einmal mit TP-Link Switches kannst du sehen wie sowas dann problemlos in der Praxis rennt und 2 und mehr Netze verbindet:

Routerboard RB 750GL + TP-Link TL-SG3424 VLAN Konfiguration

und

VLAN mit Mikrotik RB750GL und TP Link managed Switch SG3216