Zweite Firewall hinter Sophos UTM, zwecks IKEv2

Hallo zusammen,

wir stehen z.Z. vor dem Problem, dass wir IKEv2 (lt. Vorgaben) benutzen müssen. Aber die Sophos UTM (SG210) unterstützt dies nicht (ist vermutlich einigen bekannt...)

Ist es möglich an die UTM (bspw. an eth2 Port) eine weitere Firewall (z.B. IPFire, Opensense, etc.) anzuschließen, dass diese dann die VPN Verbindung mit IKEv2 aufbaut?

Wir haben 6 externe IP-Adressen zusammenhängend.

25.123.230.145/29 Netzadresse (abgeändert)

25.123.230.146 (abgeändert) angelegt in der Sophos als "Additional Address"

25.123.230.147 (abgeändert) angelegt in der Sophos als "Additional Address"

25.123.230.148 (abgeändert) angelegt in der Sophos als "Additional Address"

25.123.230.149 (abgeändert) angelegt in der Sophos als "Additional Address"

25.123.230.150 (abgeändert) angelegt in der Sophos als "Additional Address"

25.123.230.151 (abgeändert) angelegt in der Sophos als "Additional Address"

25.123.230.152 Broadcast

Viele Grüße

touro411

wir stehen z.Z. vor dem Problem, dass wir IKEv2 (lt. Vorgaben) benutzen müssen. Aber die Sophos UTM (SG210) unterstützt dies nicht (ist vermutlich einigen bekannt...)

Ist es möglich an die UTM (bspw. an eth2 Port) eine weitere Firewall (z.B. IPFire, Opensense, etc.) anzuschließen, dass diese dann die VPN Verbindung mit IKEv2 aufbaut?

Wir haben 6 externe IP-Adressen zusammenhängend.

25.123.230.145/29 Netzadresse (abgeändert)

25.123.230.146 (abgeändert) angelegt in der Sophos als "Additional Address"

25.123.230.147 (abgeändert) angelegt in der Sophos als "Additional Address"

25.123.230.148 (abgeändert) angelegt in der Sophos als "Additional Address"

25.123.230.149 (abgeändert) angelegt in der Sophos als "Additional Address"

25.123.230.150 (abgeändert) angelegt in der Sophos als "Additional Address"

25.123.230.151 (abgeändert) angelegt in der Sophos als "Additional Address"

25.123.230.152 Broadcast

Viele Grüße

touro411

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 581342

Url: https://administrator.de/forum/zweite-firewall-hinter-sophos-utm-zwecks-ikev2-581342.html

Ausgedruckt am: 23.07.2025 um 21:07 Uhr

11 Kommentare

Neuester Kommentar

Moin,

Würde da keine komplette Firewall platzieren, eher einen VPN-Server.

Hier findest du z.B. eine Anleitung, bei der Strongswan auf Ubuntu installiert wird.

codeflow.site/de/article/how-to-set-up-an-ikev2-vpn-server-with- ...

Dann nur noch die UTM hinsichtlich Portweiterleitung und Routing anpassen und gut ist’s.

Du je nach Performance-Bedarf reicht ein RPi (in einer DMZ) aus und gut ist...

Gruß

em-pie

Würde da keine komplette Firewall platzieren, eher einen VPN-Server.

Hier findest du z.B. eine Anleitung, bei der Strongswan auf Ubuntu installiert wird.

codeflow.site/de/article/how-to-set-up-an-ikev2-vpn-server-with- ...

Dann nur noch die UTM hinsichtlich Portweiterleitung und Routing anpassen und gut ist’s.

Du je nach Performance-Bedarf reicht ein RPi (in einer DMZ) aus und gut ist...

Gruß

em-pie

Aber die Sophos UTM (SG210) unterstützt dies nicht

Eigentlich ja fast nicht zu glauben. Etwa auch mit aktuellster Firmware nicht ??Am technisch besten ist der Ersatz mit z.B. einer pfSense, die kann das mit links !

Sollte das keine Option sein hat der Kollege @em-pie recht oben. Eine Firewall Kaskade ist eher Unsinn. Dann macht ein VPN Server mit z.B. Strongswan da mehr Sinn. Ist zwar nicht so dolle weil man das VPN intern terminieren muss aber dafür kann man an der Sophos ja ein getrenntes LAN Segment (DMZ) verwenden.

Ein Raspberry Pi 4 mit Strongswan reicht da in der Tat...

an diesem Interface wird dann die pfSense mit der externen Schnittstelle angeschlossen,

Nein, das ist wie dir oben schon mehrfach gesagt wurde, großer Blödsinn und technisch die mieseste Lösung. Von einer sinnlosen FW Kaskade mit doppeltem NAT und Regelwerk kann man dir nur dringenst abraten !Wenn, dann entsorge die UTM komplett durch eine andere Firewall wie die pfSense o.ä. die IKEv2 kann.

IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

Kaskaden sind immer kontraproduktiv im Netz !!

Stecke in das neue Segment an der UTM oder (wenns sein muss) auch ins Produktivsegment einen kleinen Raspberry Pi oder einen alten, ausgesonderten Rechner mit StrongSwan und lass den "onearmed" als normalen VPN Dialin Server arbeiten und fertig ist der Lack. Dann kannst du die gruselige UTM behalten ohne Tausch.

Technisch am sinnvolsten ist der Austausch, denn so hast du alle modernen VPN Protokolle der Wahl in der Netzwerk Peripherie und kannst da alles wahlfrei und flexibel einsetzen was du benötigst.

Welche Firewall (UTM) kannst du empfehlen? Habe mir schon die Sophos XG angeschaut, finde ich halt sehr unübersichtlich....

Ich fand die XG anfangs auch sehr unübersichtlich, aber mit der Zeit gewöhnt man sich auch daran und findet sich schnell zu recht.

Du kannst das doch auch erstmal als Software FW kostenlos bei Sophos testen

Welche Firewall (UTM) kannst du empfehlen?

Wie oben schon mehrfach gesagt:Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Wenn du nicht mit einem Schraubendreher umgehen kannst kaufst du ein Fertiggerät:

varia-store.com/de/produkt/95644-pc-engines-apu4d2-embedded-box- ...

ipu-system.de/produkte/ipu443.html

IKEv2 macht sie problemlos wie du HIER ja sehen kannst !

Hallo qui,

ich habe die gleiche Anforderung wie touro und hatte das gleich vor. Mir ist dieses Doppel-NAT absolut nicht recht und ich möchte es unbedingt vermeiden, sehe aber keine andere Möglichkeit da die UTM stand heute unbedingt bleiben muss.

Es terminieren alle VPN Tunnel dort, die Wireless Protection von Sophos etc wird genutzt, ich kann die nicht einfach "tauschen".

Kannst du bitte nochmal detailliert aufzeigen was du mit dem "neuen Segment an der UTM" meinst?

Ich hätte ggf. an den WAN Switch eine OPNSense gehängt die mit dem WAN Interface eine der additional addreses bekommt.

Vielen Dank

LG

ich habe die gleiche Anforderung wie touro und hatte das gleich vor. Mir ist dieses Doppel-NAT absolut nicht recht und ich möchte es unbedingt vermeiden, sehe aber keine andere Möglichkeit da die UTM stand heute unbedingt bleiben muss.

Es terminieren alle VPN Tunnel dort, die Wireless Protection von Sophos etc wird genutzt, ich kann die nicht einfach "tauschen".

Kannst du bitte nochmal detailliert aufzeigen was du mit dem "neuen Segment an der UTM" meinst?

Ich hätte ggf. an den WAN Switch eine OPNSense gehängt die mit dem WAN Interface eine der additional addreses bekommt.

Vielen Dank

LG

Hi eactivator,

Es gäbe 2 Optionen das zu lösen allerdings hängt es etwas davon ab WIE die Provider Anbindung realisiert ist. Ob mit einem öffentlichen Netz per Bridge oder Router.

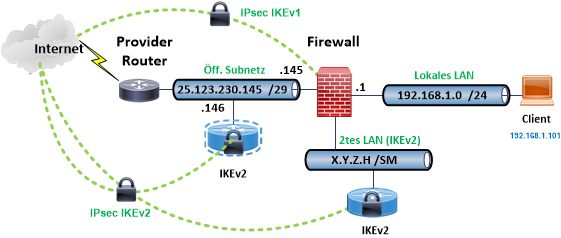

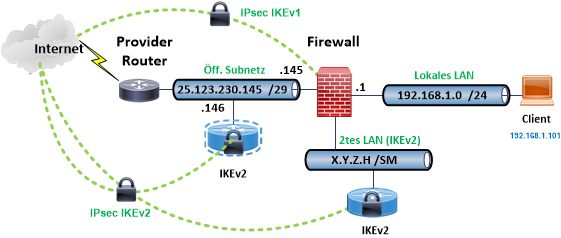

So sähe das aus Layer 3 Sicht aus:

Entweder hängt man das IKEv2 Device direkt in das öffentliche Subnetz vor der Firewall die nur v1 kann (gestrichelt).

Entweder hängt man das IKEv2 Device direkt in das öffentliche Subnetz vor der Firewall die nur v1 kann (gestrichelt).

Oder man öffnet ein 2tes Segment an einem freien Port der Firewall Firewall und teilt das Subnetz dann auf. Bei dem hier erwähnten 25.123.230.144 Netz mit einem 29 Bit Prefix macht man daraus 2 /30er Subnetze 25.123.230.144 /30 und 25.123.230.148 /30 für das 2te Segment. Die bestehende Firewall routet dann dieses 2te Segment so das es zu keinerlei Problemen mit den IKE Versionen kommen kann.

So lässt sich dann mit diesen 2 Optionen ein IKEv2 Device hinzufügen was dann diese v2 Tunnel übernimmt.

Sicher kein schönes Konstrukt aber wenn man solch einen schelchten Firmware Support auf seiner Firewall hat muss man diese Kompromisse machen. Eigentlich unverständlich denn heutzutage supporten ja sogar OpenSource Firewalls wie OPNsense und pfSense beide IKE Modi und das auch noch im Auto Mode so das sie automatisch erkennen welche IKE Version auf sie zugreift und sich entsprechend verhalten. Ein ziemliches Armutszeugnis eigentlich für die UTM zumal sie ja auch auf Linux Strongswan basiert und die Lösung quasi an Bord hat.

Es gäbe 2 Optionen das zu lösen allerdings hängt es etwas davon ab WIE die Provider Anbindung realisiert ist. Ob mit einem öffentlichen Netz per Bridge oder Router.

So sähe das aus Layer 3 Sicht aus:

Oder man öffnet ein 2tes Segment an einem freien Port der Firewall Firewall und teilt das Subnetz dann auf. Bei dem hier erwähnten 25.123.230.144 Netz mit einem 29 Bit Prefix macht man daraus 2 /30er Subnetze 25.123.230.144 /30 und 25.123.230.148 /30 für das 2te Segment. Die bestehende Firewall routet dann dieses 2te Segment so das es zu keinerlei Problemen mit den IKE Versionen kommen kann.

So lässt sich dann mit diesen 2 Optionen ein IKEv2 Device hinzufügen was dann diese v2 Tunnel übernimmt.

Sicher kein schönes Konstrukt aber wenn man solch einen schelchten Firmware Support auf seiner Firewall hat muss man diese Kompromisse machen. Eigentlich unverständlich denn heutzutage supporten ja sogar OpenSource Firewalls wie OPNsense und pfSense beide IKE Modi und das auch noch im Auto Mode so das sie automatisch erkennen welche IKE Version auf sie zugreift und sich entsprechend verhalten. Ein ziemliches Armutszeugnis eigentlich für die UTM zumal sie ja auch auf Linux Strongswan basiert und die Lösung quasi an Bord hat.