Iftop ! Des Admins kleine Helferlein

Hallo liebe IT-Gemeinde,

ich werde in loser Reihenfolge diverse Tools vorstellen mit denen man sich die Arbeit als Admin erleichtern kann.

Den meisten sind diese Tools vertraut, wurde schon mal mit gearbeitet e.t.c ,oft werden diese aber nur "oberflächlich"

benutzt und tiefer gehendes Wissen fehlt. Dabei spielen die Tools erst durch Ihre Optionen, ihre Stärken aus.

Die eingefleischten Unixer wissen sich natürlich durch das Lesen der Manpages zu helfen, die Anleitungen sind für alle Anderen.

Bitte um Kritik, Anregungen, Lob, e.t.c

+++Heute: iftop

Iftop wurde von Paul Warren geschrieben

Mit iftop können wir den Netzwerktraffic "Live" beobachten und bei Unregelmäßigkeiten im Netzverkehr schnell reagieren.

Auf vielen Gateways, Firewalls laufen diverse Linux/Unix Destries , z.B auf den UTM's von Sophos läuft ein Susissorglos, auf denen

iftop installiert oder mittels Packetmanager nachinstalliert werden kann.

Ich benutze folgende Hardwarekomponenten zum darstellen des Traffic's:

Als Client's müssen herhalten:

Ein (K)Ubuntu Rechner, ein MacBook Pro , ein Samsung Galaxy S3.

Gateway spielt ein Linksys 54 GL mit OpenWRT auf dem ich iftop ausführe.

Via ssh bin ich vom Ubunturechner mit dem Gateway verbunden.

Anmerkung zur Darstellung der Optionen:

klein geschriebener Buchstabe bedeutet einfacher Tastendruck auf die Taste.

gross geschriebener Buchstabe bedeutet gleichzeitiges betätigen der shift und Buchstabentaste.

Falsche Tastenkombi kann unter Umständen die Firewall zum Absturz bringen....

Achtung !

In Unternehmensnetzwerken kann das Beobachten auf Netzwerkebene der Client's gegen geltende Datenschutz und Compliance Richtlinien verstoßen.

Wer sich da unsicher ist , sollte vorher die Datenschutztanten xor Vorgesetzte befragen. In den meisten Fällen ist aber der der Admin durch Sicherheitsrichtlinien dazu befugt.

Nur gebt mir nicht die Schuld wenn Ihr gefeuert werdet, weil Ihr eure Vorgesetzten beim "Porno" gucken erwischt und Ihr Sie/Ihn , darauf aufmerksam gemacht habt

Los geht es:

iftop müssen wir als root ausführen.

Standardmäßig lauscht iftop , beim Aufruf auf eth0

root@OpenWrt# iftop

Wollen wir iftop eine andere Schnittstelle zum lauschen zuweisen, übergeben wir diese mit der Option -i

root@OpenWrt:~# iftop -i br-lan

br-lan ist der WAN port des Routers...

Möchten wir iftop wieder verlassen drücken wir einfach die q Taste.

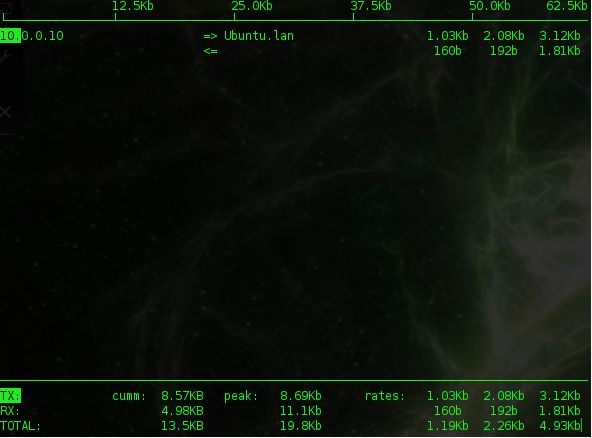

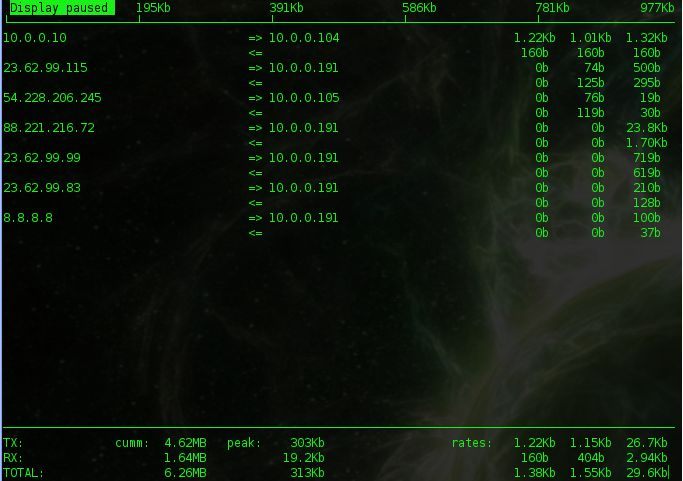

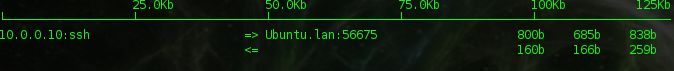

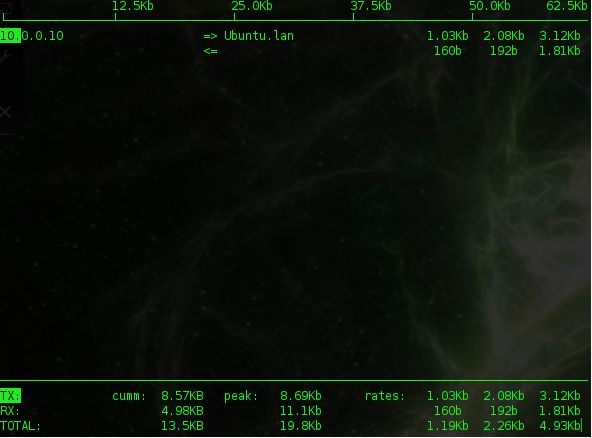

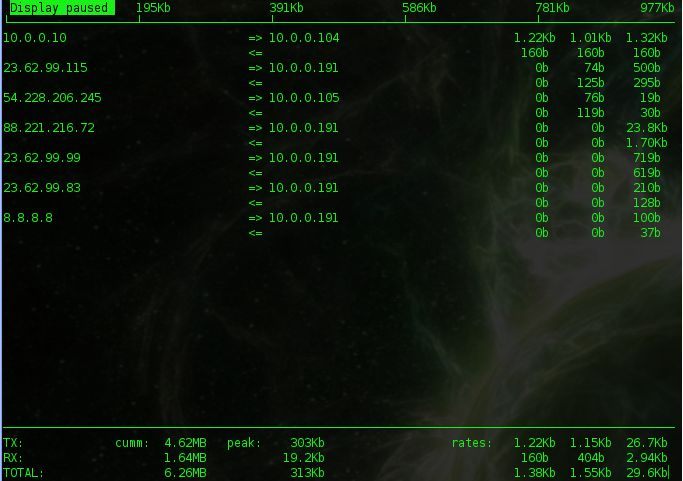

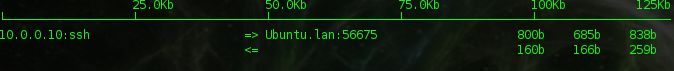

10.0.0.10 ist das Gateway , hier duempelt der Ubunturechner wegen der ssh-session zum Gateway herum,auf dem iftop laueft.

Da die Daten auf die Ubuntumoehre übertragen werden sehen wir hier einen kleinen Balken.

Die Standardansicht pro Netzwerkverbindung ist zweigeteilt.

=> zeigt hier den ausgehenden Traffic an.

<= zeigt hier den eingehenden Traffic an.

Die Auflistung erfolgt von oben nach unten mit dem meissten Traffic.

Die drei Spalten rechts, zeigen den Traffic sortiert nach 2sek 10sek und 40sek an.

P.S: das Foto ist direkt kurz nach dem Start erstellt wurden, deshalb kommt es mathematisch nicht ganz hin.

In den unteren drei Spalten sehen wir die gesendeten ( TX ) , die empfangenen ( RX ) und die totalen übertragenen Daten.

Sowie auch hier rechts wieder die 2,10,40 Sekunden Ansicht.

Kommen wir zu den Optionen:

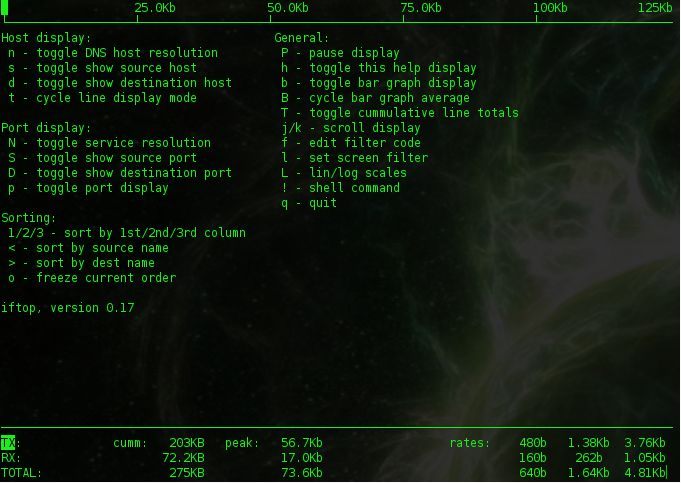

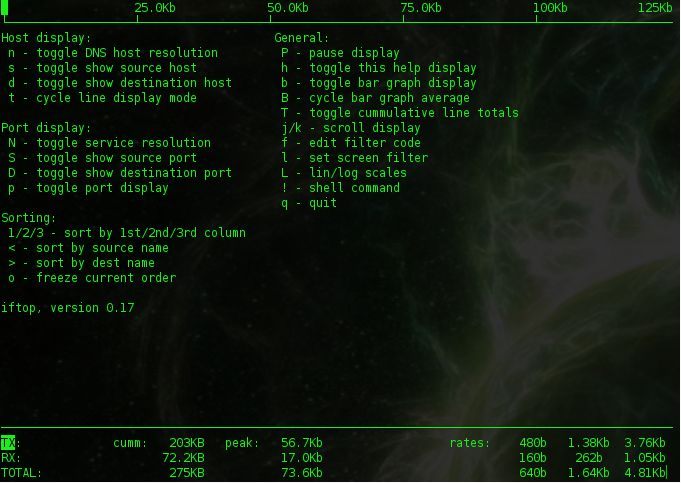

Option: h

mit h wird eine kurze Hilfe Seite angezeigt.

Ich werde hier auf meine Optionsfavoriten eingehen, alle Anderen einfach testen,probieren e.t.c.

mit einem nächsten Tastendruck auf h kommen wir wieder zur Trafficansicht zurück.

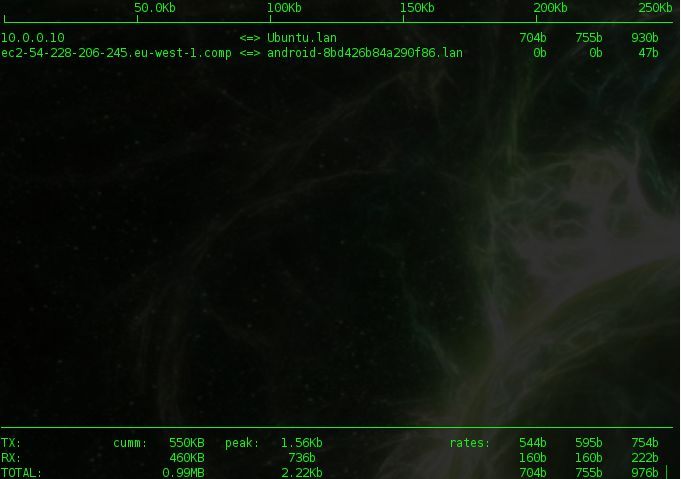

Option:t

somit kommen wir zu den t's ....

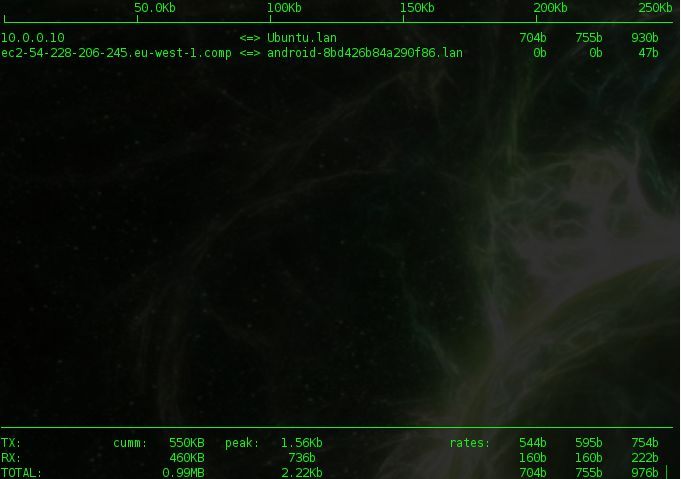

mit t koennen wir die Trafficansicht umschalten.

Ein t macht aus 2 Zeilen nur noch "One line per host"

noch ein Tastendruck auf t und wir kommen zum eingehenden Traffic, bei einem weiteren t sind wir beim ausgehenden Traffic.

Wieder ein t und wir sind zurück bei der Standardansicht " two lines per host".

Option:T

mit T bekommen wir eine zusätzliche Ansicht des Gesamten Traffic's.

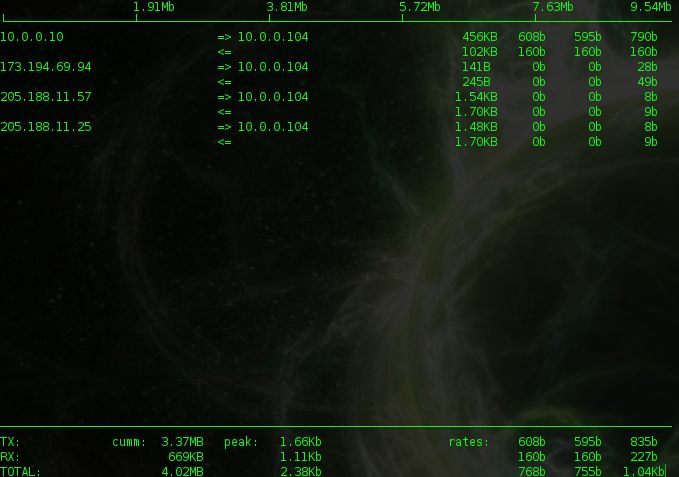

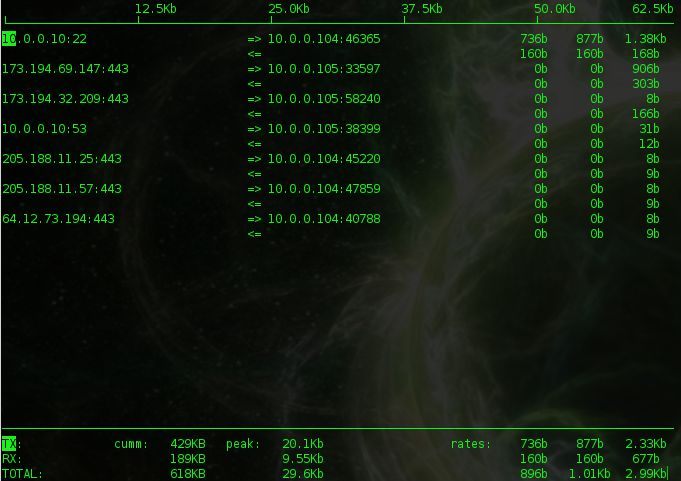

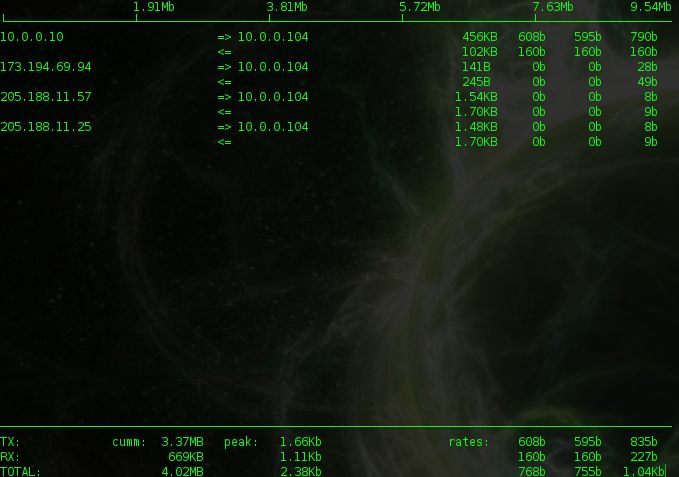

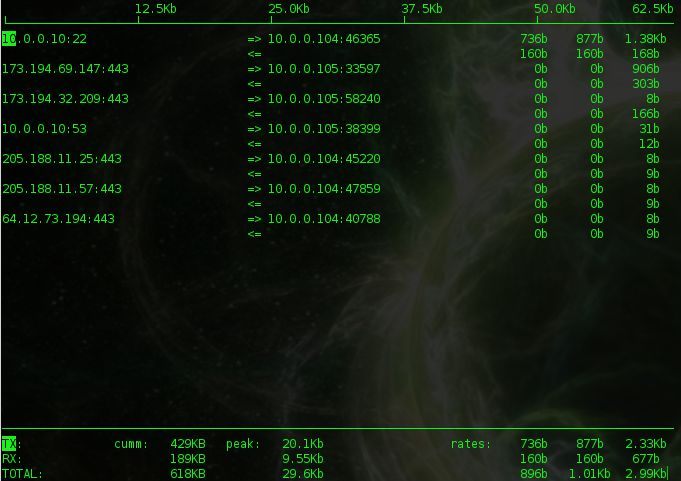

Option: n

Mit n gibt es keine DNS-Auflösung. "DNS resolution off"

Jetzt bekommen wir die IP-Adressen zur Ansicht, sehr hilfreich wenn wir schnell Firewall-regeln anpassen müssen.

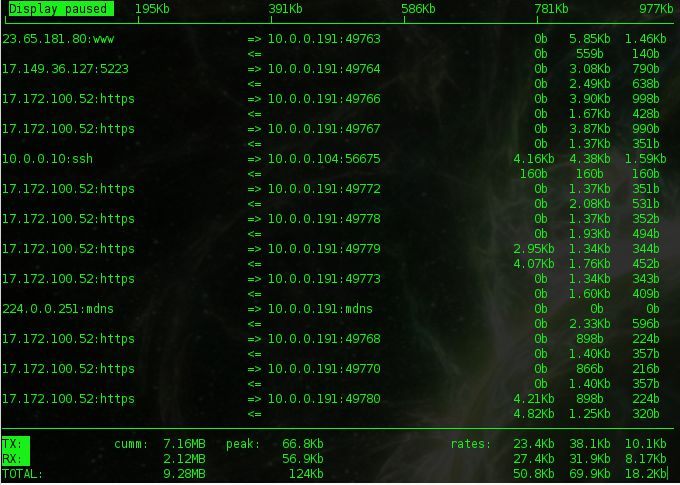

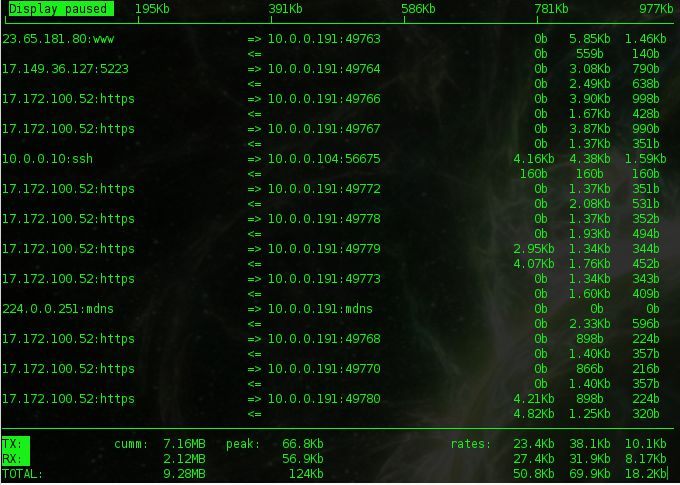

Für alle die sich die IP-Adresse nicht so schnell merken können hilft der Schalter "P", Display paused. Wie hier links oben

zu sehen. Nochmals ein P und die Pause ist zu ende.

die 191 ist die MacMoehre, die hat meine Hündin gerade aufgeweckt, weil Kaesecracker hinter dem Rechner entdeckt.

Option:p

Mit p blenden wir die genutzten Ports ein und mit einem weiterem p aus.

Hier sehen wir z.B. die 17.172.100.52 , das ist das Apfelnetzwerk, die MacMoehre telefoniert gerade nach Hause....

Während dieser Ansicht wird mit einem N die Namensauflösung der Ports deaktiviert, anstatt <ip-adresse>:ssh sehen wir <ip-adresse>:22 .

N ist Port Resolution on oder off , ohne Anzeige der Ports durch p ist das jedoch für die Katz

Option: s und d

Mit s verstecken wir die source host und mit d den destination host. Ein Grund für die Optionen könnte sein die Lesbarkeit/Übersicht

zu erhöhen. Ich nutze diese Optionen aus Datenschutzgründen falls ein Mitarbeiter ins Büro stürmt...

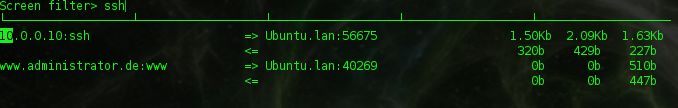

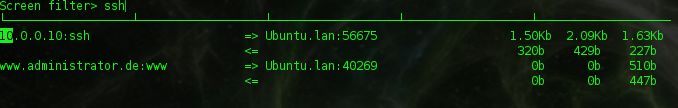

Kommen wir zu :

Option:l ( kleines L kein grosses I !)

Screen filter

Mit der Option l wird ermöglicht die Ansicht des Traffic's zu filtern.

Jedoch Vorsicht, haben wir z.B die Port Ansicht nicht an( p) , können wir auch nicht nach dessen Porttraffic filtern !

Hier können wir auch z.B. eine IP-Adresse eintragen!

hier filter ich nach ssh sessions...

noch sehen wir meine Administrator session....

nu ist Sie herausgefiltert.

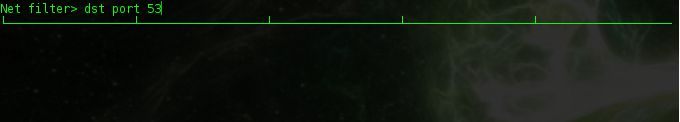

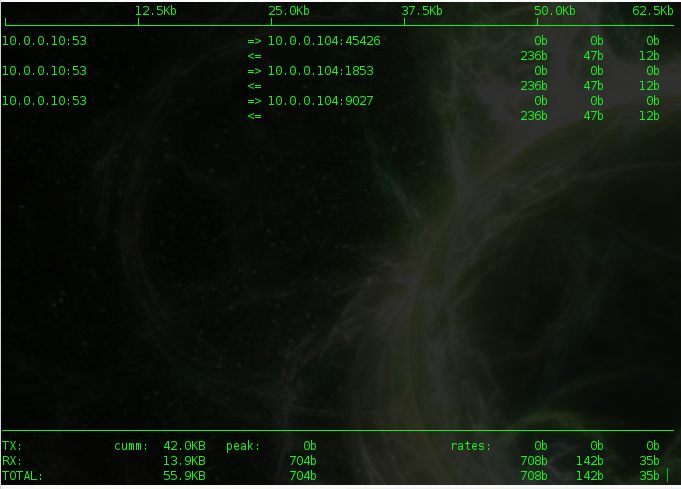

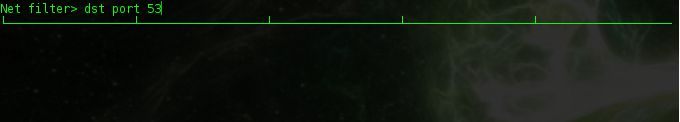

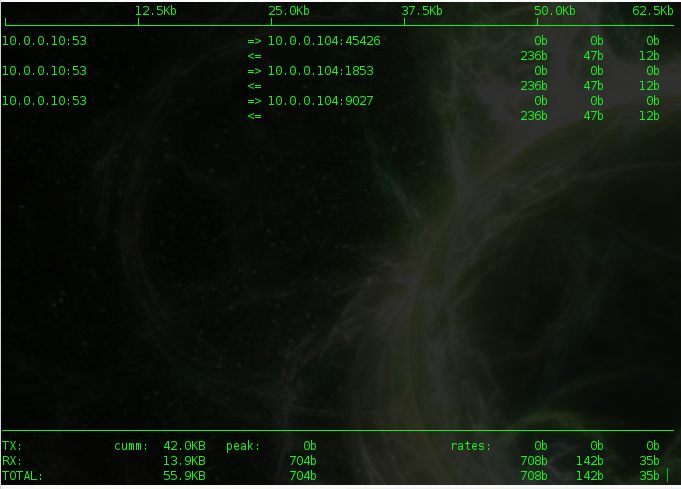

Option:f

Net filter

Mit der Option f koennen wir einen Netzfilter setzen.

z.B dst port 53 , dadurch filtern wir nur nach destination port 53.

Es kommt eine Meldung "new filter installed" , es braucht dann eine Zeit bis dieser greift.

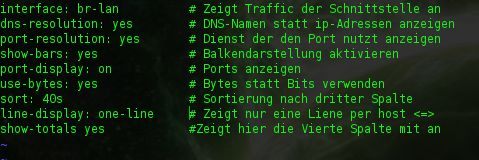

Sämtliche Einstellungen gehen nach einem Neustart des Programms verloren !

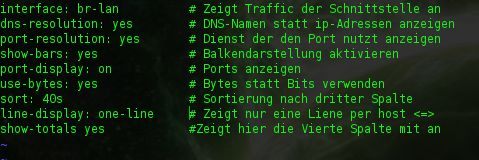

.iftoprc

Möchte ich meine Einstellung speichern und beim Aufruf von iftop ausgefuehrt haben so erstelle ich im Homeverzeichnis die .iftoprc Datei !

iftop sucht automatisch nach einer vorhandenen .iftoprc, ist diese nicht vorhanden , startet iftop mit den Defaulteinstellungen.

z.B : vim .iftoprc

Sämtliche Optionen kann ich auch während des Aufrufs übergeben.

z.B. iftop -i eth1 -f 'port (443 and 22)' oder iftop -i eth1 -f 'ip dst 8.8.8.8' (z.B. hier der Googlenameserver)

Das Interessante dabei ist das ich mir nun auch verschiedene iftop Dateien erstellen kann die ich mit der Option -c aufrufe .

iftop -c /mein/pfad/zur/iftop/datei

Ich hoffe das nun bei einigen das Interesse an diesem feinen Tool geweckt wurde.

Alle Möglichkeiten der net filter Optionen sind hier nicht darstellbar,nutzt die Suchmaschine eurer Wahl !

Danke an Paul Warren

Gruss Alchimedes

Nachtraegliche Verbesserung

Wir Ihr seht wurde aus "Dem Admins .... Des Admins" Aqui sei Dank !

Netzwerk Management Server mit Raspberry

Raspberry eignet sich hervorragend fuer die Netzwerküberwachung mit iftop.

ich werde in loser Reihenfolge diverse Tools vorstellen mit denen man sich die Arbeit als Admin erleichtern kann.

Den meisten sind diese Tools vertraut, wurde schon mal mit gearbeitet e.t.c ,oft werden diese aber nur "oberflächlich"

benutzt und tiefer gehendes Wissen fehlt. Dabei spielen die Tools erst durch Ihre Optionen, ihre Stärken aus.

Die eingefleischten Unixer wissen sich natürlich durch das Lesen der Manpages zu helfen, die Anleitungen sind für alle Anderen.

Bitte um Kritik, Anregungen, Lob, e.t.c

+++Heute: iftop

Iftop wurde von Paul Warren geschrieben

Mit iftop können wir den Netzwerktraffic "Live" beobachten und bei Unregelmäßigkeiten im Netzverkehr schnell reagieren.

Auf vielen Gateways, Firewalls laufen diverse Linux/Unix Destries , z.B auf den UTM's von Sophos läuft ein Susissorglos, auf denen

iftop installiert oder mittels Packetmanager nachinstalliert werden kann.

Ich benutze folgende Hardwarekomponenten zum darstellen des Traffic's:

Als Client's müssen herhalten:

Ein (K)Ubuntu Rechner, ein MacBook Pro , ein Samsung Galaxy S3.

Gateway spielt ein Linksys 54 GL mit OpenWRT auf dem ich iftop ausführe.

Via ssh bin ich vom Ubunturechner mit dem Gateway verbunden.

Anmerkung zur Darstellung der Optionen:

klein geschriebener Buchstabe bedeutet einfacher Tastendruck auf die Taste.

gross geschriebener Buchstabe bedeutet gleichzeitiges betätigen der shift und Buchstabentaste.

Falsche Tastenkombi kann unter Umständen die Firewall zum Absturz bringen....

Achtung !

In Unternehmensnetzwerken kann das Beobachten auf Netzwerkebene der Client's gegen geltende Datenschutz und Compliance Richtlinien verstoßen.

Wer sich da unsicher ist , sollte vorher die Datenschutztanten xor Vorgesetzte befragen. In den meisten Fällen ist aber der der Admin durch Sicherheitsrichtlinien dazu befugt.

Nur gebt mir nicht die Schuld wenn Ihr gefeuert werdet, weil Ihr eure Vorgesetzten beim "Porno" gucken erwischt und Ihr Sie/Ihn , darauf aufmerksam gemacht habt

Los geht es:

iftop müssen wir als root ausführen.

Standardmäßig lauscht iftop , beim Aufruf auf eth0

root@OpenWrt# iftop

Wollen wir iftop eine andere Schnittstelle zum lauschen zuweisen, übergeben wir diese mit der Option -i

root@OpenWrt:~# iftop -i br-lan

br-lan ist der WAN port des Routers...

Möchten wir iftop wieder verlassen drücken wir einfach die q Taste.

10.0.0.10 ist das Gateway , hier duempelt der Ubunturechner wegen der ssh-session zum Gateway herum,auf dem iftop laueft.

Da die Daten auf die Ubuntumoehre übertragen werden sehen wir hier einen kleinen Balken.

Die Standardansicht pro Netzwerkverbindung ist zweigeteilt.

=> zeigt hier den ausgehenden Traffic an.

<= zeigt hier den eingehenden Traffic an.

Die Auflistung erfolgt von oben nach unten mit dem meissten Traffic.

Die drei Spalten rechts, zeigen den Traffic sortiert nach 2sek 10sek und 40sek an.

P.S: das Foto ist direkt kurz nach dem Start erstellt wurden, deshalb kommt es mathematisch nicht ganz hin.

In den unteren drei Spalten sehen wir die gesendeten ( TX ) , die empfangenen ( RX ) und die totalen übertragenen Daten.

Sowie auch hier rechts wieder die 2,10,40 Sekunden Ansicht.

Kommen wir zu den Optionen:

Option: h

mit h wird eine kurze Hilfe Seite angezeigt.

Ich werde hier auf meine Optionsfavoriten eingehen, alle Anderen einfach testen,probieren e.t.c.

mit einem nächsten Tastendruck auf h kommen wir wieder zur Trafficansicht zurück.

Option:t

somit kommen wir zu den t's ....

mit t koennen wir die Trafficansicht umschalten.

Ein t macht aus 2 Zeilen nur noch "One line per host"

noch ein Tastendruck auf t und wir kommen zum eingehenden Traffic, bei einem weiteren t sind wir beim ausgehenden Traffic.

Wieder ein t und wir sind zurück bei der Standardansicht " two lines per host".

Option:T

mit T bekommen wir eine zusätzliche Ansicht des Gesamten Traffic's.

Option: n

Mit n gibt es keine DNS-Auflösung. "DNS resolution off"

Jetzt bekommen wir die IP-Adressen zur Ansicht, sehr hilfreich wenn wir schnell Firewall-regeln anpassen müssen.

Für alle die sich die IP-Adresse nicht so schnell merken können hilft der Schalter "P", Display paused. Wie hier links oben

zu sehen. Nochmals ein P und die Pause ist zu ende.

die 191 ist die MacMoehre, die hat meine Hündin gerade aufgeweckt, weil Kaesecracker hinter dem Rechner entdeckt.

Option:p

Mit p blenden wir die genutzten Ports ein und mit einem weiterem p aus.

Hier sehen wir z.B. die 17.172.100.52 , das ist das Apfelnetzwerk, die MacMoehre telefoniert gerade nach Hause....

Während dieser Ansicht wird mit einem N die Namensauflösung der Ports deaktiviert, anstatt <ip-adresse>:ssh sehen wir <ip-adresse>:22 .

N ist Port Resolution on oder off , ohne Anzeige der Ports durch p ist das jedoch für die Katz

Option: s und d

Mit s verstecken wir die source host und mit d den destination host. Ein Grund für die Optionen könnte sein die Lesbarkeit/Übersicht

zu erhöhen. Ich nutze diese Optionen aus Datenschutzgründen falls ein Mitarbeiter ins Büro stürmt...

Kommen wir zu :

Option:l ( kleines L kein grosses I !)

Screen filter

Mit der Option l wird ermöglicht die Ansicht des Traffic's zu filtern.

Jedoch Vorsicht, haben wir z.B die Port Ansicht nicht an( p) , können wir auch nicht nach dessen Porttraffic filtern !

Hier können wir auch z.B. eine IP-Adresse eintragen!

hier filter ich nach ssh sessions...

noch sehen wir meine Administrator session....

nu ist Sie herausgefiltert.

Option:f

Net filter

Mit der Option f koennen wir einen Netzfilter setzen.

z.B dst port 53 , dadurch filtern wir nur nach destination port 53.

Es kommt eine Meldung "new filter installed" , es braucht dann eine Zeit bis dieser greift.

Sämtliche Einstellungen gehen nach einem Neustart des Programms verloren !

.iftoprc

Möchte ich meine Einstellung speichern und beim Aufruf von iftop ausgefuehrt haben so erstelle ich im Homeverzeichnis die .iftoprc Datei !

iftop sucht automatisch nach einer vorhandenen .iftoprc, ist diese nicht vorhanden , startet iftop mit den Defaulteinstellungen.

z.B : vim .iftoprc

Sämtliche Optionen kann ich auch während des Aufrufs übergeben.

z.B. iftop -i eth1 -f 'port (443 and 22)' oder iftop -i eth1 -f 'ip dst 8.8.8.8' (z.B. hier der Googlenameserver)

Das Interessante dabei ist das ich mir nun auch verschiedene iftop Dateien erstellen kann die ich mit der Option -c aufrufe .

iftop -c /mein/pfad/zur/iftop/datei

Ich hoffe das nun bei einigen das Interesse an diesem feinen Tool geweckt wurde.

Alle Möglichkeiten der net filter Optionen sind hier nicht darstellbar,nutzt die Suchmaschine eurer Wahl !

Danke an Paul Warren

Gruss Alchimedes

Nachtraegliche Verbesserung

Wir Ihr seht wurde aus "Dem Admins .... Des Admins" Aqui sei Dank !

Netzwerk Management Server mit Raspberry

Raspberry eignet sich hervorragend fuer die Netzwerküberwachung mit iftop.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 223345

Url: https://administrator.de/tutorial/iftop-des-admins-kleine-helferlein-223345.html

Ausgedruckt am: 26.07.2025 um 13:07 Uhr