Programme ohne UAC-Abfrage starten

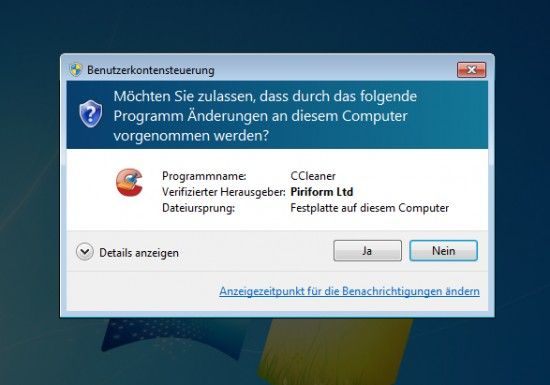

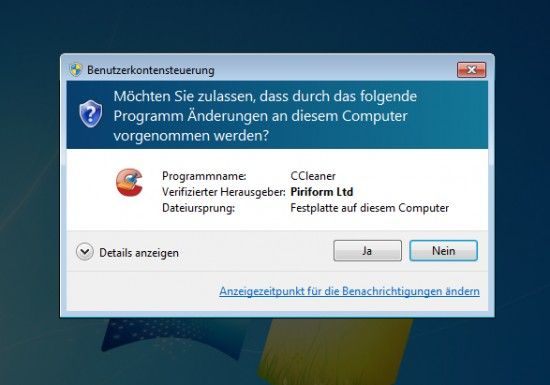

Seit Windows Vista haben wir die Benutzerkontensteuerung. Entweder man nutzt sie, oder eben nicht. Manche finden sie als zusätzlichen Sicherheitsfaktor unverzichtbar, einige sind lieber selber Herr über ihr System und deaktivieren die Benutzerkontensteuerung. In der nahen Vergangenheit schrieb ich ja schon einmal, dass ich mir seit Windows 7 wirklich mal angewöhnt habe die UAC aktiviert zu lassen. In meinem täglichen Arbeitsrhythmus stört sie eigentlich wenig. Nur dann, wenn ich beispielsweise den CCleaner oder Everything starte. Denn dann erscheint sie, die doch recht nervige Abfrage.

Nun kann man entweder die UAC komplett deaktivieren oder vertrauenswürdigen Anwendungen eben Ausnahmerechte erteilen. Das dies natürlich theoretisch eine Sicherheitslücke sein kann, brauche ich niemanden zu erklären.

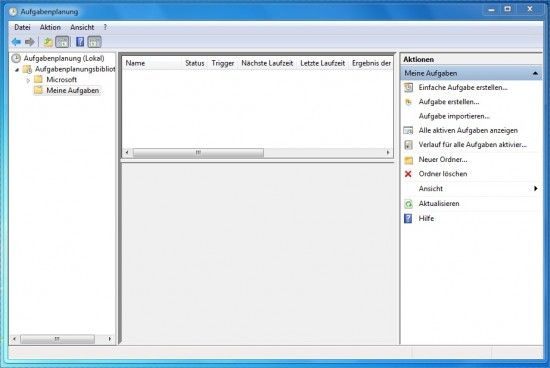

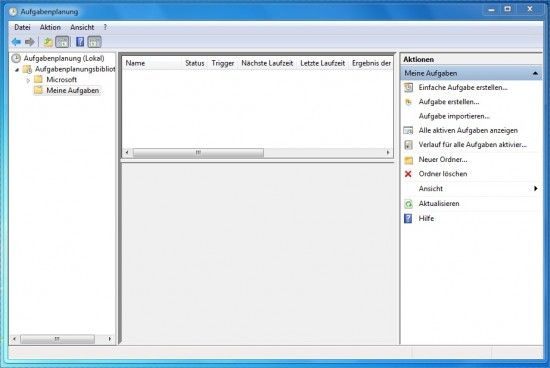

Um nun aber zum Punkt zu kommen. Um ein Programm ohne Abfrage der Benutzerkontensteuerung zu starten, bedarf es der mitgelieferten Aufgabenplanung. Ich erkläre das mal anhand des CCleaners. Ruft die Aufgabenplanung unter der Verwaltung auf:

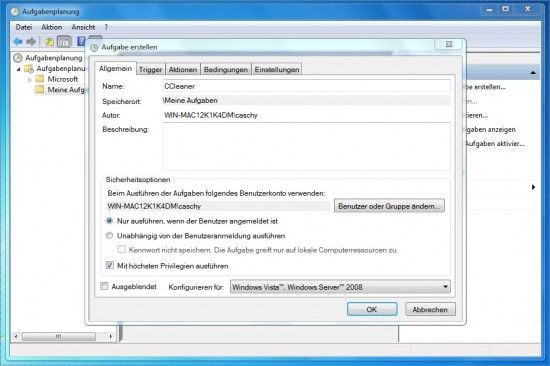

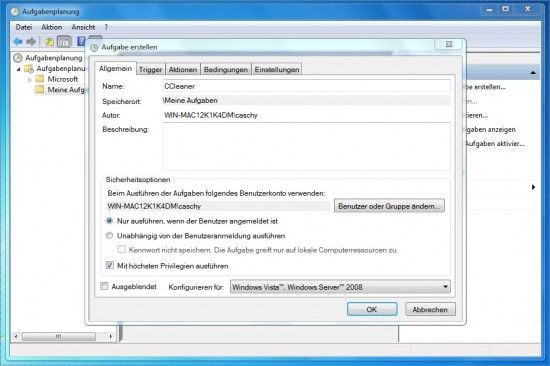

Der besseren Übersicht halber habe ich mir einen Ordner namens “Meine Aufgaben” angelegt. Erstellt nun eine Aufgabe. Dieser gebt ihr einen logischen Namen und aktiviert “mit höchsten Privilegien ausführen”.

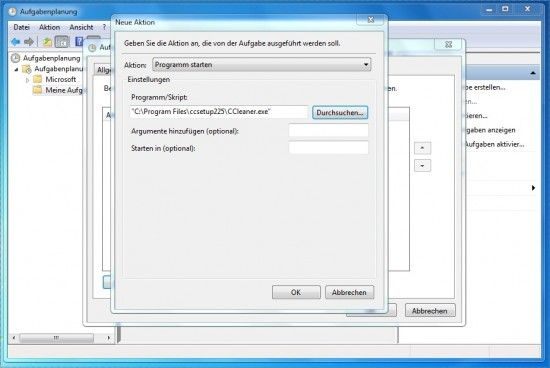

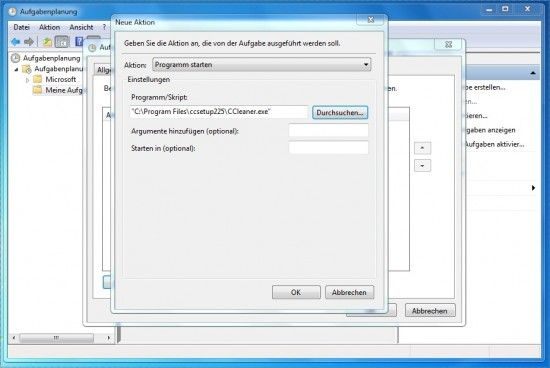

Dann geht ihr in den Reiter “Aktionen”. Dort erstellt ihr eine neue Aktion die das von euch gewünschte Programm startet.

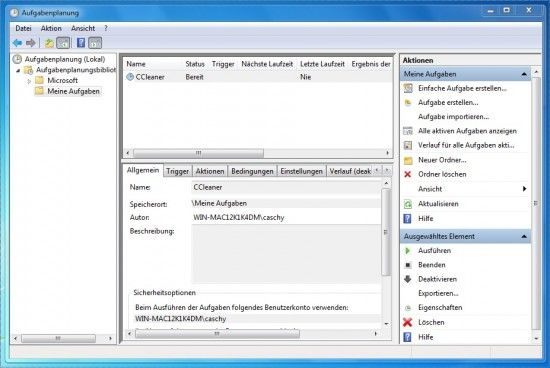

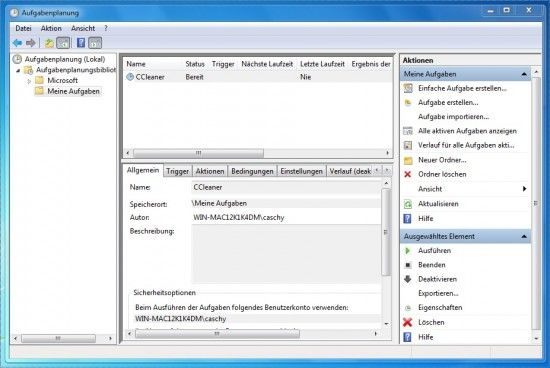

Danach befindet sich die Aufgabe in eurem Ordner.

Nun könnt ihr eine Verknüpfung dort erstellen, von wo ihr das Programm aufrufen wollt. Die Verknüpfung muss wie folgt lauten:

C:\Windows\System32\schtasks.exe /RUN /TN “Meine Aufgaben\CCleaner” (Ordnername/Aufgabenname).

Wenn ihr diese Verknüpfung nun ausführt, so wird der CCleaner ohne UAC-Abfrage gestartet.

Wie ihr seht: machbar, aber mit etwas Aufwand verbunden. Lohnt sich nur bei Programmen, die man wirklich oft startet. Ansonsten klickt man das eben auf die Warnmeldung der Benutzerkontensteuerung.

Beitrag gefunden auf Stadt Bremerhaven

Nun kann man entweder die UAC komplett deaktivieren oder vertrauenswürdigen Anwendungen eben Ausnahmerechte erteilen. Das dies natürlich theoretisch eine Sicherheitslücke sein kann, brauche ich niemanden zu erklären.

Um nun aber zum Punkt zu kommen. Um ein Programm ohne Abfrage der Benutzerkontensteuerung zu starten, bedarf es der mitgelieferten Aufgabenplanung. Ich erkläre das mal anhand des CCleaners. Ruft die Aufgabenplanung unter der Verwaltung auf:

Der besseren Übersicht halber habe ich mir einen Ordner namens “Meine Aufgaben” angelegt. Erstellt nun eine Aufgabe. Dieser gebt ihr einen logischen Namen und aktiviert “mit höchsten Privilegien ausführen”.

Dann geht ihr in den Reiter “Aktionen”. Dort erstellt ihr eine neue Aktion die das von euch gewünschte Programm startet.

Danach befindet sich die Aufgabe in eurem Ordner.

Nun könnt ihr eine Verknüpfung dort erstellen, von wo ihr das Programm aufrufen wollt. Die Verknüpfung muss wie folgt lauten:

C:\Windows\System32\schtasks.exe /RUN /TN “Meine Aufgaben\CCleaner” (Ordnername/Aufgabenname).

Wenn ihr diese Verknüpfung nun ausführt, so wird der CCleaner ohne UAC-Abfrage gestartet.

Wie ihr seht: machbar, aber mit etwas Aufwand verbunden. Lohnt sich nur bei Programmen, die man wirklich oft startet. Ansonsten klickt man das eben auf die Warnmeldung der Benutzerkontensteuerung.

Beitrag gefunden auf Stadt Bremerhaven

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 137297

Url: https://administrator.de/tutorial/programme-ohne-uac-abfrage-starten-137297.html

Ausgedruckt am: 27.07.2025 um 00:07 Uhr

8 Kommentare

Neuester Kommentar

Toll, das in Verbindung mit dem bekannten Windows-Hack und man hat einen tollen neuen Virus.

Ich habe einen nicht unerheblichen Punkt kennenlernen müssen nachdem die UAC abgeschaltet gewesen war.

Bei uns in der Testphase zu 7:

Es war KEIN Runas mehr möglich mit Admin Rechten!

Apropos.

Ich habe auf der Arbeit noch ein Script womit man ABSICHTLICH die UAC abruft

SEHR praktisch damit man Admin rechte auf das entsprechend auszuführende bekommt

Bei uns in der Testphase zu 7:

Es war KEIN Runas mehr möglich mit Admin Rechten!

Apropos.

Ich habe auf der Arbeit noch ein Script womit man ABSICHTLICH die UAC abruft

SEHR praktisch damit man Admin rechte auf das entsprechend auszuführende bekommt

Abspeichern als CMD und unten dran den auszuführenden Code hängen

<\source>

@echo off

pushd %~dp0

:::::::::::::::::::::::::::::::::::::::::

:: Automatically check & get admin rights

:::::::::::::::::::::::::::::::::::::::::

@echo off

CLS

ECHO.

ECHO ===============================================

ECHO Running Admin shell to get PowerConfig details

ECHO ===============================================

:checkPrivileges

NET FILE 1>NUL 2>NUL

if '%errorlevel%' == '0' ( goto gotPrivileges ) else ( goto getPrivileges )

:getPrivileges

if '%1'=='ELEV' (shift & goto gotPrivileges)

ECHO.

ECHO

ECHO Invoking UAC for Privilege Escalation

ECHO

setlocal DisableDelayedExpansion

set "batchPath=%~0"

setlocal EnableDelayedExpansion

ECHO Set UAC = CreateObject^("Shell.Application"^) > "%temp%\OEgetPrivileges.vbs"

ECHO UAC.ShellExecute "!batchPath!", "ELEV", "", "runas", 1 >> "%temp%\OEgetPrivileges.vbs"

"%temp%\OEgetPrivileges.vbs"

exit /B

:gotPrivileges

::::::::::::::::::::::::::::

:START

::::::::::::::::::::::::::::

::setlocal & pushd .

REM Run shell as admin (example) - put here code as you like

<source\>

<\source>

@echo off

pushd %~dp0

:::::::::::::::::::::::::::::::::::::::::

:: Automatically check & get admin rights

:::::::::::::::::::::::::::::::::::::::::

@echo off

CLS

ECHO.

ECHO ===============================================

ECHO Running Admin shell to get PowerConfig details

ECHO ===============================================

:checkPrivileges

NET FILE 1>NUL 2>NUL

if '%errorlevel%' == '0' ( goto gotPrivileges ) else ( goto getPrivileges )

:getPrivileges

if '%1'=='ELEV' (shift & goto gotPrivileges)

ECHO.

ECHO

ECHO Invoking UAC for Privilege Escalation

ECHO

setlocal DisableDelayedExpansion

set "batchPath=%~0"

setlocal EnableDelayedExpansion

ECHO Set UAC = CreateObject^("Shell.Application"^) > "%temp%\OEgetPrivileges.vbs"

ECHO UAC.ShellExecute "!batchPath!", "ELEV", "", "runas", 1 >> "%temp%\OEgetPrivileges.vbs"

"%temp%\OEgetPrivileges.vbs"

exit /B

:gotPrivileges

::::::::::::::::::::::::::::

:START

::::::::::::::::::::::::::::

::setlocal & pushd .

REM Run shell as admin (example) - put here code as you like

<source\>