Absicherung Unternehmensnetzwerk

Hallo,

ich bin noch ein recht unerfahrener Administrator. Ich arbeite als Werkstudent in einem kleinen Unternehmen und soll mich um die IT kümmern.

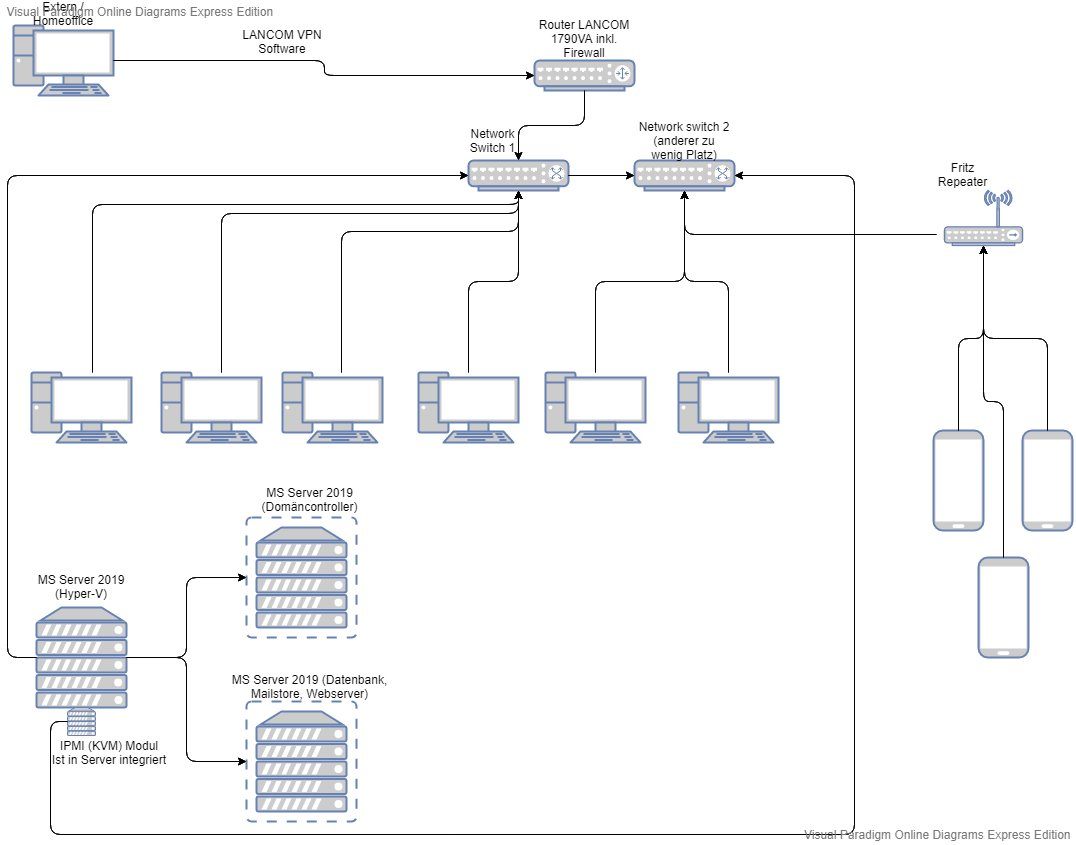

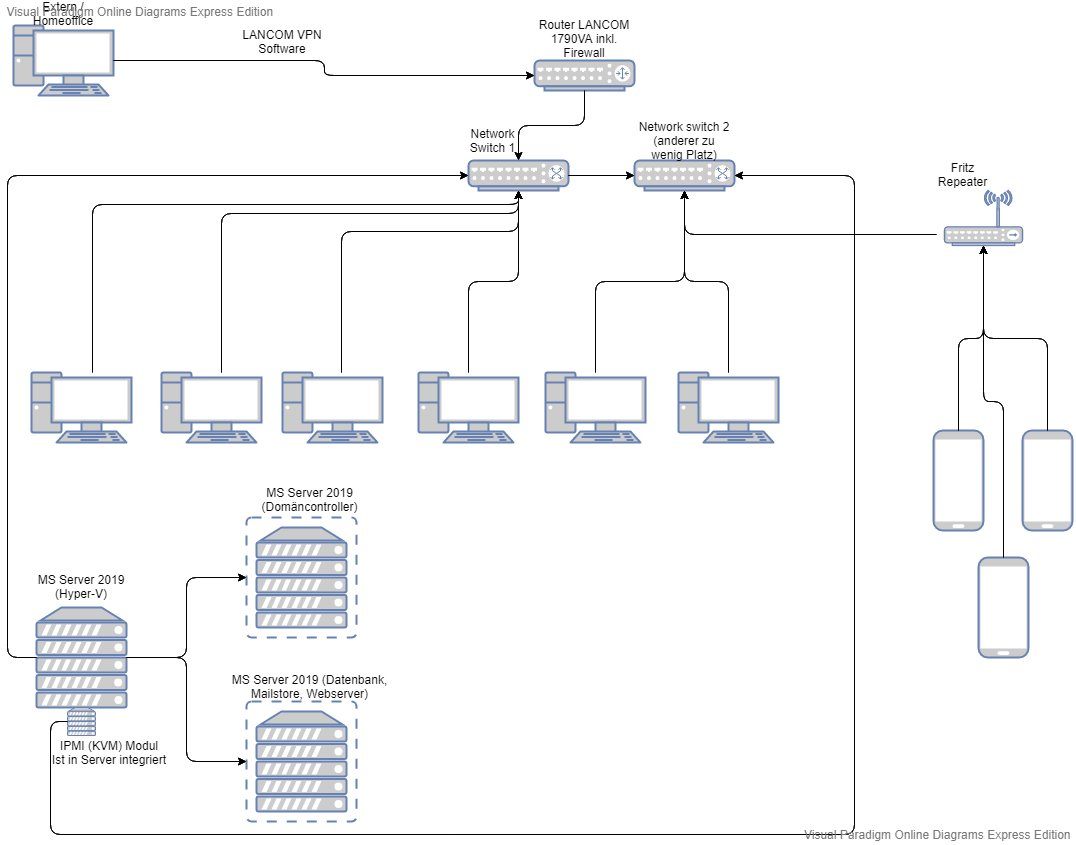

Ich lege euch die Netzwerkübersicht mal in den Anhang. Bitte keine Rüge für falsch verwendete Pfeile oder Symbole. Ich habe früher in den Netzwerkvorlesungen geschlafen. :D

Ich wäre froh über Anregungen und Tipps, wie ich die Sicherheit oder ähnliches mehr erhöhen kann.

Meine 1. Idee wäre VLANs zu erstellen. Den Fritz Repeater in ein eigenes VLAN zu stecken und das IPMI Modul in ein eigenes. So sind die privaten Smartphones der Mitarbeiter vom Netzwerk weitgehend getrennt.

Beim IPMI wäre mir wichtig, dass man das nicht so einfach erreichen kann. Man ruft es über den Webbrowser auf (z.B. 192.168.1.99)

Meine Idee wäre auch hier, ich verbinde die LAN-Schnittstelle an der Rückseite des Server (für das IPMI) nicht mit dem Switch, sondern mit einem Port direkt am Router und eröffne ein VLAN.

Um dann die IPMI Oberfläche zu erreichen, müsste man erst mit einem nur dafür erstellen VPN Zugang auf das VLAN zugreifen. (So jedenfalls meine Theorie)

Ich bin gespannt auf eure Antworten.

Liebe Grüße

ich bin noch ein recht unerfahrener Administrator. Ich arbeite als Werkstudent in einem kleinen Unternehmen und soll mich um die IT kümmern.

Ich lege euch die Netzwerkübersicht mal in den Anhang. Bitte keine Rüge für falsch verwendete Pfeile oder Symbole. Ich habe früher in den Netzwerkvorlesungen geschlafen. :D

Ich wäre froh über Anregungen und Tipps, wie ich die Sicherheit oder ähnliches mehr erhöhen kann.

Meine 1. Idee wäre VLANs zu erstellen. Den Fritz Repeater in ein eigenes VLAN zu stecken und das IPMI Modul in ein eigenes. So sind die privaten Smartphones der Mitarbeiter vom Netzwerk weitgehend getrennt.

Beim IPMI wäre mir wichtig, dass man das nicht so einfach erreichen kann. Man ruft es über den Webbrowser auf (z.B. 192.168.1.99)

Meine Idee wäre auch hier, ich verbinde die LAN-Schnittstelle an der Rückseite des Server (für das IPMI) nicht mit dem Switch, sondern mit einem Port direkt am Router und eröffne ein VLAN.

Um dann die IPMI Oberfläche zu erreichen, müsste man erst mit einem nur dafür erstellen VPN Zugang auf das VLAN zugreifen. (So jedenfalls meine Theorie)

Ich bin gespannt auf eure Antworten.

Liebe Grüße

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 572047

Url: https://administrator.de/forum/absicherung-unternehmensnetzwerk-572047.html

Ausgedruckt am: 17.07.2025 um 13:07 Uhr

14 Kommentare

Neuester Kommentar

Zitat von @RandonDude:

So sind die privaten Smartphones der Mitarbeiter vom Netzwerk weitgehend getrennt.

So sind die privaten Smartphones der Mitarbeiter vom Netzwerk weitgehend getrennt.

Guten Morgen RandonDude,

aus Interesse: Mit welcher Begründung dürfen bei dir private Smartphones in (W)LAN? Mir fallen eher Gründe ein warum (private) Smartphones nichts im Unternehmensnetzwerk verloren haben; es ist natürlich abhängig ob diese nur für Telefon + E-Mail genutzt werden oder oder oder... .

Was für dich ggf. von Interesse ist: Radius Server

Zitat von @RandonDude:

Tja.. das kann ich leider nicht verhindern. Das ist Anweisung der Geschäftsführung. Das muss ich einfach als gegeben hinnehmen und damit fertig werden. Daher meine Idee mit dem VLAN. Die eingezeichneten Smartphones sind reines Privatvergnügen. (WhatsApp, private E-Mails etc.)

So etwas sollte man sich immer schriftlich geben lassen!Tja.. das kann ich leider nicht verhindern. Das ist Anweisung der Geschäftsführung. Das muss ich einfach als gegeben hinnehmen und damit fertig werden. Daher meine Idee mit dem VLAN. Die eingezeichneten Smartphones sind reines Privatvergnügen. (WhatsApp, private E-Mails etc.)

Bzgl. Radius: Theoretisch würde der LANCOM das in vielen Umfängen unterstützen, aber die Smartphones sind ja über den Repeater verbunden. Daher, ich glaube nicht das es dann funktionieren würde. Der LANCOM selbst, hat kein WLAN Netzwerk.

Hmm, es wird ja nicht nur einen Repeater geben!?Ein Repeater macht ja nur Sinn, wenn es irgendwo einen WLAN-AP gibt!

Grundsätzlich gehört in ein Unternehmen eine halbwegs vernünftige WLAN-Lösung. Dazu gehören zumindest AP, die mehrere WLAN-Netze aufspannen können (z.B. Firma/Gast).

Zitat von @monstermania:

Hmm, es wird ja nicht nur einen Repeater geben!?

Ein Repeater macht ja nur Sinn, wenn es irgendwo einen WLAN-AP gibt!

Hmm, es wird ja nicht nur einen Repeater geben!?

Ein Repeater macht ja nur Sinn, wenn es irgendwo einen WLAN-AP gibt!

Dir FritzRepeater arbeiten auch als reine APs, wenn man es ihnen sagt.

lks

Ok, war mir nicht bekannt, da ich von WLAN-Repeatern grundsätzlich nichts halte.

Ich kenne jetzt Lancom Router nicht. Aber eigentlich sollte man auf dem Router ja ein eigenes Netzt für das WLAN einrichten können.

Leider "vernageln" diverse Hersteller Ihre Geräte, damit Sie Ihre eigene WLAN-Infrastruktur verkaufen können. Evtl. sollte man daher mal nach einem WLAN AP von Lancom ausschau halten. Evtl kann hierzu ja Jemand eine Aussage treffen, der die Lancom Infrastruktur kennt.

IMHO ist ein Logging für einen durch die Firma bereit gestellten WLAN-Zugang unerlässlich! im Falle einer Straftat die über diesen WLAN-Zugang begangen wurde, ließe sich zumindest nachverfolgen, wer bzw. welches Gerät dafür verantwortlich war.

Ich kenne jetzt Lancom Router nicht. Aber eigentlich sollte man auf dem Router ja ein eigenes Netzt für das WLAN einrichten können.

Leider "vernageln" diverse Hersteller Ihre Geräte, damit Sie Ihre eigene WLAN-Infrastruktur verkaufen können. Evtl. sollte man daher mal nach einem WLAN AP von Lancom ausschau halten. Evtl kann hierzu ja Jemand eine Aussage treffen, der die Lancom Infrastruktur kennt.

IMHO ist ein Logging für einen durch die Firma bereit gestellten WLAN-Zugang unerlässlich! im Falle einer Straftat die über diesen WLAN-Zugang begangen wurde, ließe sich zumindest nachverfolgen, wer bzw. welches Gerät dafür verantwortlich war.

Zitat von @monstermania:

IMHO ist ein Logging für einen durch die Firma bereit gestellten WLAN-Zugang unerlässlich! im Falle einer Straftat die über diesen WLAN-Zugang begangen wurde, ließe sich zumindest nachverfolgen, wer bzw. welches Gerät dafür verantwortlich war.

Was man sich in Zeiten von DSGVO aber auch erstmal freigeben lassen muss. Entweder in den Arbeitsverträgen, gesonderten Vereinbarungen oder – am einfachsten – über ein Portal ... welches der Fritze-AP aber nicht anbietet.IMHO ist ein Logging für einen durch die Firma bereit gestellten WLAN-Zugang unerlässlich! im Falle einer Straftat die über diesen WLAN-Zugang begangen wurde, ließe sich zumindest nachverfolgen, wer bzw. welches Gerät dafür verantwortlich war.

Moin,

erst mal - ich denke man muss (was immer gerne vergessen wird) schauen WAS macht die Firma. Klar - "Rechtlich" kann ich da viel machen, mir jeden Kram abzeichnen lassen usw.. Wenns aber die Firma ist bei der der Chef seine Angestellten schon seid 20 Jahren im Laden hat usw -> dann wird das eher seltsam wirken.

Von daher aus meiner Sicht ist der erste Schitt zur Erhöhung der Sicherheit immer erst mal zu schauen wie ist die Umgebung? Welche Dinge habe ich denn überhaupt zu erwarten? Habe ich z.B. Leute bei denen ich erwarten kann das die "rumspielen" würde ich ganz andere Maßnahmen treffen als eben bei einer Firma bei der ich die Mitarbeiter noch persönlich kenne und weiss die machen keinen Unsinn. Und dasselbe gilt auch für den zweiten Blick: Wenn ich (was du als Werksstudi auch haben wirst) nicht permanent erreichbar bin und/oder eben nicht direkt an das Office komme muss ich mir was anderes überlegen als bei einem Betrieb in dem ich jeden Tag im selben Gebäude bin. Ich hab z.B. meine kleinen Schiffe - wenn da was kaputt geht kann ich mir also überlegen ob ich an Bord den Zugang zu den Räumen und Schränken erlaube indem ich auch den Schlüssel da lasse - oder ob ich den Schlüssel mitnehme und im Zweifelsfall der lokale Maschinst den Schrank halt mal mit dem Hilti-Universalschlüssel öffnet...

Erst im (frühestens) dritten Schritt kommt also die eigentliche IT-Geschichte. Hier hängt es jetzt aber auch von deinem Wissen UND vom Budget ab. VLANs würde ich z.B. mit Sicherheit machen in dem dann private und Firmengeräte getrennt werden (und ggf. sogar noch ein Besucher-Netz). Dabei würde ich überlegen ob die Fritte das richtige Werkzeug ist - und ggf. einfach eine vorgeschaltete Firewall nutzen. Damit kann man einfach verhindern das eben die Netze untereinander "sprechen" - und eben auch das ein oder andere limitieren. In einem "normalen" Office ggf. nicht ganz so wichtig, wenn man aber z.B. über langsame Leitungen gehen muss dann macht es natürlich Sinn das nicht ein Youtube-Video für alle anderen das Arbeiten nahezu unmöglich macht.

Du kannst jetzt natürlich wieder die Abwägung machen - wieviel Sicherheit willst du? Per Radius kannst du ja z.B. schon die Geräte per WLAN-Zertifikat in dein Netz lassen. Damit wäre eben auch sichergestellt das nicht ein Mitarbeiter neben dem Mobil-Telefon auch noch schnell das Laptop von Zuhause mitbringt weil der Torrent bei euch schneller läuft. ABER: Du riskierst eben auch das es Unfrieden gibt wenn der Mitarbeiter ein legitimes Gerät hat und dann aber 2 Wochen wartet bis du mal Zeit hast das einzurichten ODER wenn der Rechner eines Mitarbeiter kaputt ist und der sein privates Laptop als Überbrückung nicht verwenden kann (du aber grad 2-3 Wochen im Urlaub bist).

Von daher musst du halt schauen was du bei euch umsetzen kannst. Das hängt aber eben auch entscheidend davon ab wieviel Zeit du pro Woche überhaupt zur Verfügung hast (und dabei eben auch Prüfungs-Zeiten usw. im Hinterkopf haben). Klar kannst du auch solche Netze direkt zutackern - und dann kommst du irgendwann nach deiner Prüfungszeit ins Office und siehst das jemand deinen ganzen Kram rausgerissen hat weil die nich mehr arbeiten konnten. Denn ich würde behaupten das kein Chef seinen Laden stilllegen wird nur weil deine Sicherheitskonzepte sonst unterlaufen werden würden.

erst mal - ich denke man muss (was immer gerne vergessen wird) schauen WAS macht die Firma. Klar - "Rechtlich" kann ich da viel machen, mir jeden Kram abzeichnen lassen usw.. Wenns aber die Firma ist bei der der Chef seine Angestellten schon seid 20 Jahren im Laden hat usw -> dann wird das eher seltsam wirken.

Von daher aus meiner Sicht ist der erste Schitt zur Erhöhung der Sicherheit immer erst mal zu schauen wie ist die Umgebung? Welche Dinge habe ich denn überhaupt zu erwarten? Habe ich z.B. Leute bei denen ich erwarten kann das die "rumspielen" würde ich ganz andere Maßnahmen treffen als eben bei einer Firma bei der ich die Mitarbeiter noch persönlich kenne und weiss die machen keinen Unsinn. Und dasselbe gilt auch für den zweiten Blick: Wenn ich (was du als Werksstudi auch haben wirst) nicht permanent erreichbar bin und/oder eben nicht direkt an das Office komme muss ich mir was anderes überlegen als bei einem Betrieb in dem ich jeden Tag im selben Gebäude bin. Ich hab z.B. meine kleinen Schiffe - wenn da was kaputt geht kann ich mir also überlegen ob ich an Bord den Zugang zu den Räumen und Schränken erlaube indem ich auch den Schlüssel da lasse - oder ob ich den Schlüssel mitnehme und im Zweifelsfall der lokale Maschinst den Schrank halt mal mit dem Hilti-Universalschlüssel öffnet...

Erst im (frühestens) dritten Schritt kommt also die eigentliche IT-Geschichte. Hier hängt es jetzt aber auch von deinem Wissen UND vom Budget ab. VLANs würde ich z.B. mit Sicherheit machen in dem dann private und Firmengeräte getrennt werden (und ggf. sogar noch ein Besucher-Netz). Dabei würde ich überlegen ob die Fritte das richtige Werkzeug ist - und ggf. einfach eine vorgeschaltete Firewall nutzen. Damit kann man einfach verhindern das eben die Netze untereinander "sprechen" - und eben auch das ein oder andere limitieren. In einem "normalen" Office ggf. nicht ganz so wichtig, wenn man aber z.B. über langsame Leitungen gehen muss dann macht es natürlich Sinn das nicht ein Youtube-Video für alle anderen das Arbeiten nahezu unmöglich macht.

Du kannst jetzt natürlich wieder die Abwägung machen - wieviel Sicherheit willst du? Per Radius kannst du ja z.B. schon die Geräte per WLAN-Zertifikat in dein Netz lassen. Damit wäre eben auch sichergestellt das nicht ein Mitarbeiter neben dem Mobil-Telefon auch noch schnell das Laptop von Zuhause mitbringt weil der Torrent bei euch schneller läuft. ABER: Du riskierst eben auch das es Unfrieden gibt wenn der Mitarbeiter ein legitimes Gerät hat und dann aber 2 Wochen wartet bis du mal Zeit hast das einzurichten ODER wenn der Rechner eines Mitarbeiter kaputt ist und der sein privates Laptop als Überbrückung nicht verwenden kann (du aber grad 2-3 Wochen im Urlaub bist).

Von daher musst du halt schauen was du bei euch umsetzen kannst. Das hängt aber eben auch entscheidend davon ab wieviel Zeit du pro Woche überhaupt zur Verfügung hast (und dabei eben auch Prüfungs-Zeiten usw. im Hinterkopf haben). Klar kannst du auch solche Netze direkt zutackern - und dann kommst du irgendwann nach deiner Prüfungszeit ins Office und siehst das jemand deinen ganzen Kram rausgerissen hat weil die nich mehr arbeiten konnten. Denn ich würde behaupten das kein Chef seinen Laden stilllegen wird nur weil deine Sicherheitskonzepte sonst unterlaufen werden würden.

Und am Ende "KISS"!

4 - zzgl. Modem - Netzwerk-Geräte für

6 Rechner, ebensoviele private Mobiles,

und einen Server, den man auf 3 Server aufteilt.

Jetzt noch mind. 3 VLans und ne interne VPN dazu ...

Und der ganze Kram muss aufeinander abgestimmt, gewartet, upgedated, usw. werden um die Sicherheit überhaupt erhöhen zu können. Und wenn ja, welche Sicherheit?! Die Ausfallsicherheit ja wohl eher nicht

PS: VLan heißt aber auch, dass Du Dich von einzelnen Ports löst ... ist ja virtuell. Deshalb würde ich die 3 Gbit-Ports des Lancoms eher mit

1) Server

2) Switch 1

3) Switch 2

verkabeln. Damit wärst Du "näher" an einer Sterntopographie und mMn. geringfügig performanter.

4 - zzgl. Modem - Netzwerk-Geräte für

6 Rechner, ebensoviele private Mobiles,

und einen Server, den man auf 3 Server aufteilt.

Jetzt noch mind. 3 VLans und ne interne VPN dazu ...

Und der ganze Kram muss aufeinander abgestimmt, gewartet, upgedated, usw. werden um die Sicherheit überhaupt erhöhen zu können. Und wenn ja, welche Sicherheit?! Die Ausfallsicherheit ja wohl eher nicht

PS: VLan heißt aber auch, dass Du Dich von einzelnen Ports löst ... ist ja virtuell. Deshalb würde ich die 3 Gbit-Ports des Lancoms eher mit

1) Server

2) Switch 1

3) Switch 2

verkabeln. Damit wärst Du "näher" an einer Sterntopographie und mMn. geringfügig performanter.

Hallo,

zumal die Dinger inzwischen dank LTE mehr Bandbreite haben als manch eine Firma

Gruß,

Jörg

zumal die Dinger inzwischen dank LTE mehr Bandbreite haben als manch eine Firma

Gruß,

Jörg

Zitat von @RandonDude:

Die Kollegen sind fast alle weiblich und Unsinn, im Sinne einer Straftat, würde dort niemals jemand machen. Geschweige denn das Wissen dazu haben.

Die Kollegen sind fast alle weiblich und Unsinn, im Sinne einer Straftat, würde dort niemals jemand machen. Geschweige denn das Wissen dazu haben.

Da gibt es so einen netten Beitrag für Administratoren: "Mit einem Bein im Knast"

Wenn's drauf ankommt "wissen" deine Mädels "von nix", ganz sicher.

Lass dir das auf alle Fälle von Deinem Chef schriftlich bestätigen und per Datenschutzbeauftragten versiegeln, also rein für deine Absicherung. Bei manchen Kollegen muss es leider erst knallen bevor diese auf so einen Unterschrift behaaren.

Alternativ sollen die Smartphones ihr Datenvolumen erhöhen und raus aus dem WLAN.