AD Server von 2012 R2 auf Server 2019 R2 hochgesetzt. Domänenlevel noch 2012 Aber nun geht kein LDAPS . LDAP geht

Hallo zusammen,

wir haben die Server 2012 R2 mit Server 2019 R2 ersetzt. Neue Server kein Inplace.

Die neuen DCs haben IP und Name gleich wie die alten. Das wurde gemacht, das wir kein Umsystem anpassen muessen.

Nun haben wir ein "Umsystem" das nicht per LDAPS connecten konnte. Wir mussten es auf LDAP anpassen.

Kann es sein , das wir noch was einstellen muessen ? Sollte ja beim Tausch 1:1 funktionieren. Wie teste ich das LDAPS. Gibt es ein Tool ?

Gruss

wir haben die Server 2012 R2 mit Server 2019 R2 ersetzt. Neue Server kein Inplace.

Die neuen DCs haben IP und Name gleich wie die alten. Das wurde gemacht, das wir kein Umsystem anpassen muessen.

Nun haben wir ein "Umsystem" das nicht per LDAPS connecten konnte. Wir mussten es auf LDAP anpassen.

Kann es sein , das wir noch was einstellen muessen ? Sollte ja beim Tausch 1:1 funktionieren. Wie teste ich das LDAPS. Gibt es ein Tool ?

Gruss

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1566697330

Url: https://administrator.de/forum/ad-server-von-2012-r2-auf-server-2019-r2-hochgesetzt-domaenenlevel-noch-2012-aber-nun-geht-kein-ldaps-ldap-1566697330.html

Ausgedruckt am: 28.07.2025 um 14:07 Uhr

18 Kommentare

Neuester Kommentar

Moin,

Was ist ein "Umsystem"?

Noch nie gehört.

Gruß

C.C.

Was ist ein "Umsystem"?

Noch nie gehört.

Gruß

C.C.

Joar, es ist halt Spekulatiuszeit. Oder war es Spekulation?

Welche Vorteile man sich von dieser 1:1 Umstellung der DC's in Unternehmen verspricht, wird sich mir nie Erschließen.

Die IP's und Hostnamen von Servern, sind doch Schall und Rauch. Dank DNS.

Welche Vorteile man sich von dieser 1:1 Umstellung der DC's in Unternehmen verspricht, wird sich mir nie Erschließen.

Die IP's und Hostnamen von Servern, sind doch Schall und Rauch. Dank DNS.

Moin...

recht hast ja... liegt aber wohl am Alter der Administratoren, die können sich keine neuen Namen merken...

Frank

Zitat von @148656:

Joar, es ist halt Spekulatiuszeit. Oder war es Spekulation?

Welche Vorteile man sich von dieser 1:1 Umstellung der DC's in Unternehmen verspricht, wird sich mir nie Erschließen.

Die IP's und Hostnamen von Servern, sind doch Schall und Rauch. Dank DNS.

Joar, es ist halt Spekulatiuszeit. Oder war es Spekulation?

Welche Vorteile man sich von dieser 1:1 Umstellung der DC's in Unternehmen verspricht, wird sich mir nie Erschließen.

Die IP's und Hostnamen von Servern, sind doch Schall und Rauch. Dank DNS.

recht hast ja... liegt aber wohl am Alter der Administratoren, die können sich keine neuen Namen merken...

Frank

Untermauer die Aussage mit ein paar Zahlen.

Ab welchem Alter darf ich auch Dement sein?

C.C.

Ab welchem Alter darf ich auch Dement sein?

C.C.

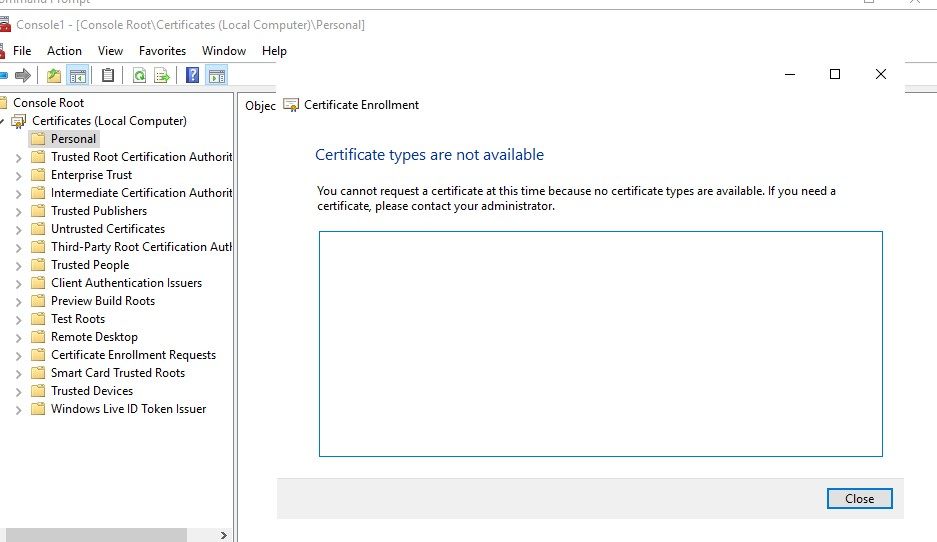

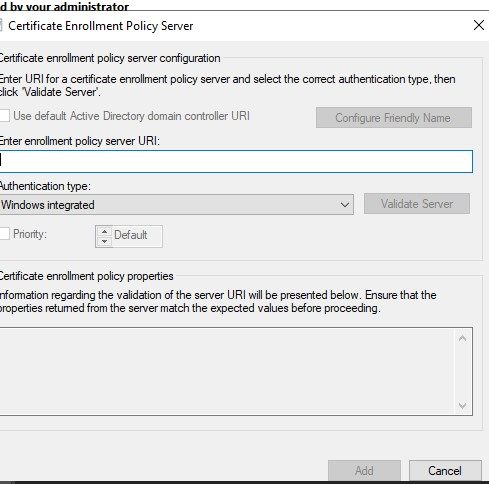

Warum stellst du nicht einfach neue Zertifikate aus?

der-windows-papst.de/wp-content/uploads/2016/10/LDAP-over-SSL.pd ...

Gruß

em-pie

der-windows-papst.de/wp-content/uploads/2016/10/LDAP-over-SSL.pd ...

Gruß

em-pie

Zitat von @ititit:

ist ging nun aktiv. Es sollen die alten benutzt werden. Da man sonst viele Clients hat, die davon abhängig sind.

Danke und Gruss

ist ging nun aktiv. Es sollen die alten benutzt werden. Da man sonst viele Clients hat, die davon abhängig sind.

Danke und Gruss

hä? Rollt man die nicht eh neu per GPO aus?

Zitat von @Ex0r2k16:

hä? Rollt man die nicht eh neu per GPO aus?

Zitat von @ititit:

ist ging nun aktiv. Es sollen die alten benutzt werden. Da man sonst viele Clients hat, die davon abhängig sind.

Danke und Gruss

ist ging nun aktiv. Es sollen die alten benutzt werden. Da man sonst viele Clients hat, die davon abhängig sind.

Danke und Gruss

hä? Rollt man die nicht eh neu per GPO aus?

Die Frage ist ja, was ein Client ist.

Auf einer Firewall, welches eine AD-basiertes Authentifizierung erlaubt, oder andere, Nicht-Windows-basierende Systeme, die auch nicht im AD hängen, wird eine Verteilung per GPO eher "schwierig".

Allerdings dürfte sich die Zahl der Systeme vermutlich in Grenzen halten...

Zitat von @em-pie:

Die Frage ist ja, was ein Client ist.

Auf einer Firewall, welches eine AD-basiertes Authentifizierung erlaubt, oder andere, Nicht-Windows-basierende Systeme, die auch nicht im AD hängen, wird eine Verteilung per GPO eher "schwierig".

Allerdings dürfte sich die Zahl der Systeme vermutlich in Grenzen halten...

Zitat von @Ex0r2k16:

hä? Rollt man die nicht eh neu per GPO aus?

Zitat von @ititit:

ist ging nun aktiv. Es sollen die alten benutzt werden. Da man sonst viele Clients hat, die davon abhängig sind.

Danke und Gruss

ist ging nun aktiv. Es sollen die alten benutzt werden. Da man sonst viele Clients hat, die davon abhängig sind.

Danke und Gruss

hä? Rollt man die nicht eh neu per GPO aus?

Die Frage ist ja, was ein Client ist.

Auf einer Firewall, welches eine AD-basiertes Authentifizierung erlaubt, oder andere, Nicht-Windows-basierende Systeme, die auch nicht im AD hängen, wird eine Verteilung per GPO eher "schwierig".

Allerdings dürfte sich die Zahl der Systeme vermutlich in Grenzen halten...

wobei ich gerade nicht Windows Systeme äußerst selten integriere. Oder habt ihr "domain joined" Drucker am start :D

Oder habt ihr "domain joined" Drucker am start :D schlagendes Argument

Allerdings greifen wir mit unseren Druckern nicht aufs AD zu - dafür ist die Fluktuation bei den Maschinen und den Usern zu gering.Bei Inbetriebnahme werden die User schnell manuell angelegt und dann hat man die nächsten Jahre erst einmal Ruhe.

Aber wenn Zertifikate auslaufen, ist das Problem ja trotzdem da, oder laufen die 10 Jahre!?