Authentifizerungsproblem mit RADIUS

Guten Morgen allerseits,

zurzeit befinde ich mich in der Ausbiildung zum FISI

nun soll ich währen meines Projekts ein kleinen WLAN aufbauen in dem die Authentifizierung über RADIUS läuft mittels BEnutzername und Passwort welches die gleichen sein sollen wie im AD DS.

Soweit so gut Lancom Router habe ich eingerichtet als AP und diesen als RADIUS-Client im NPS hinzugefügt

NPS ist auch im AD registriert.

Als Netzwerkrichtlinie habe ich eine Benutzergruppe angegeben in der ich auch Mitglied bin

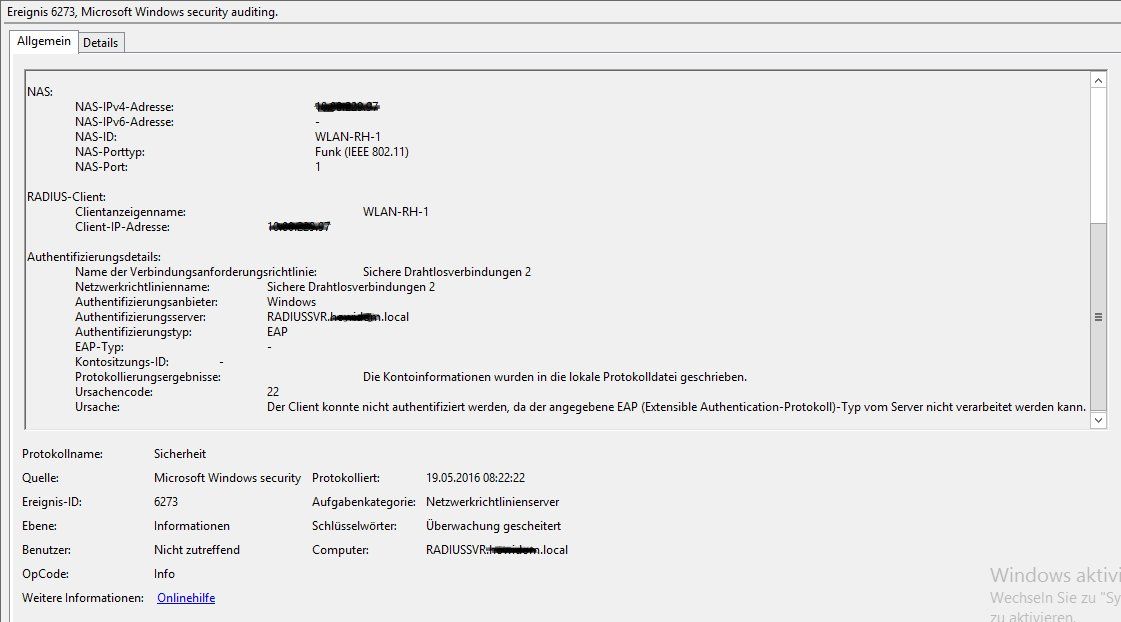

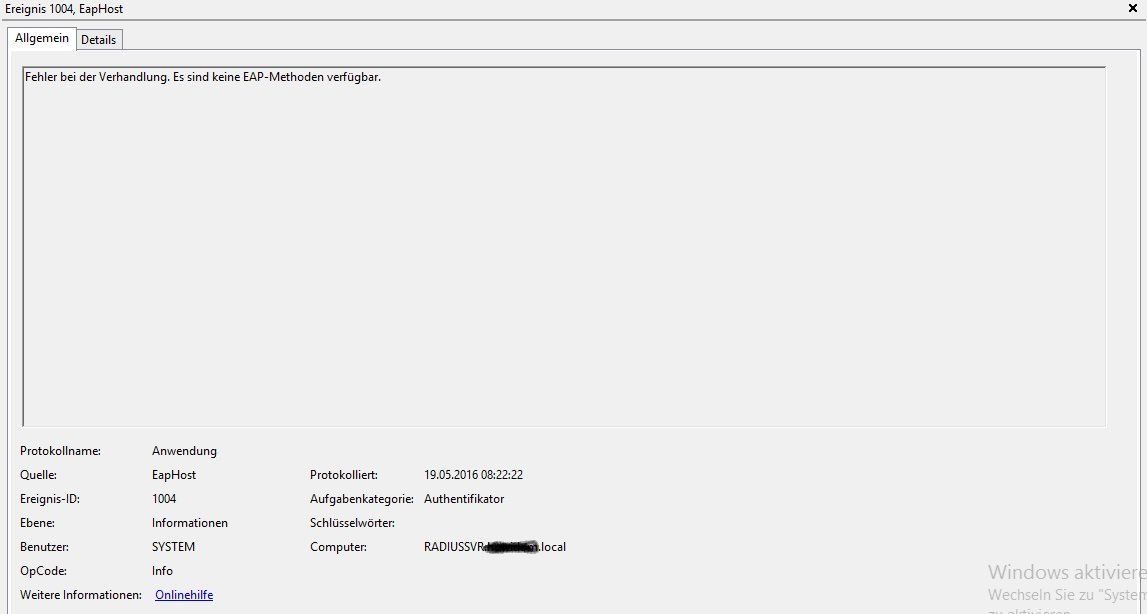

Router leitet die anfrage auch an den NPS weiter jedoch, jedoch bekomme ich trotzdem immer wieder die meldung das es einen netzwerkauthentifizierungsfehler gibt.

Das die Anfrage am NPS ankommt weis ich dadurch, dass wenn ich eine erfunden domäne angebe, ein Fehler auf dem NPS erscheint das die angegeben Domäne nicht gefunden werden kann.

Verurteilt mich bitte nicht falls es eine dumme frage ist, wie gesagt bin noch in der Ausbildung und weis einfach nicht weiter.

Falls euch der log aus der Netzwerkdiagnose weiterhilft folgt dieser hier:

Details zu Netzwerkadapter Diagnose:

Treiberinformationen für Netzwerkadapter Drahtlosnetzwerkverbindung:

Beschreibung . . . . . . . . . . : Intel(R) Dual Band Wireless-AC 7265

Hersteller . . . . . . . . . : Intel Corporation

Anbieter . . . . . . . . . . . : Intel

Version . . . . . . . . . . . : 18.33.0.1

INF-Dateiname . . . . . . . . . : C:\Windows\INF\oem31.inf

INF-Dateidatum . . . . . . . . . : Donnerstag, 21. Januar 2016 01:18:28

Abschnittsname . . . . . . . . . : Install_MPCIEX_GENSD_7265_AC_2x2_HMC_WIN7_64_AC

Hardware-ID . . . . . . . . . . : pci\ven_8086&dev_095a&subsys_90108086

Instanzstatusflags . . . . . : 0x180200a

Geräte-Manager-Statuscode . . : 0

Schnittstellentyp . . . . . . . . . . . . : 71

Typ des physikalischen Mediums . . . . . . : 9

InformationenDiagnoseinformationen (Drahtloskonnektivität)

Details zu Drahtloskonnektivität Diagnose:

Informationen zur Verbindung, die momentan diagnostiziert wird

Schnittstellen-GUID:

Schnittstellenname: Intel(R) Dual Band Wireless-AC 7265

Schnittstellentyp: Systemeigenes WiFi

Profil: testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Verbindung herstellen, selbst wenn das Netzwerk keinen Broadcast sendet: Nein

Es wurde eine Verbindungsstörung diagnostiziert.

ID für die automatische Konfiguration 2

Verbindungs-ID 2

Zusammenfassung für den Verbindungsstatus

Verbindung wurde gestartet um: 2016-05-17 10:38:30-208

Profilübereinstimmung: Erfolg

Präzuordnung: Erfolg

Zuordnung: Erfolg

Sicherheit und Authentifizierung: Fehlgeschlagen

Liste der sichtbaren Zugriffspunkte: 4 Element(e) insgesamt, 4 Element(e) angezeigt

BSSID BSS-Typ PHY Signal(dB) Kan./Freq. SSID

02-FF-D0-09-FF-01 Ad-Hoc <unbekannt> -67 1 wifimesh-dortmund

32-B7-C3-39-51-24 Infra <unbekannt> -63 1 Freifunk

00-A0-57-19-EC-29 Infra <unbekannt> -43 11 testwlan

00-A0-57-19-EA-C4 Infra <unbekannt> -42 11 LANCOM

Verbindungsverlauf

Informationen zur ID für die automatische Konfiguration 3

Liste der sichtbaren Netzwerke: 4 Element(e) insgesamt, 4 Element(e) angezeigt

BSS-Typ PHY Sicherheit Signal(RSSI) Kompatibel SSID

------------------------------------------------------------------------------

Ad-Hoc <unbekannt> Nein 55 Ja wifimesh-dortmund

Infra <unbekannt> Nein 61 Ja Freifunk

Infra <unbekannt> Ja 99 Ja testwlan

Infra <unbekannt> Ja 96 Ja LANCOM

Liste der bevorzugten Netzwerke: 1 Element(e)

Profil: testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Nach Gruppenrichtlinie festlegen: Nein

Verbindung herstellen, selbst wenn das Netzwerk keinen Broadcast sendet: Nein

Verbindbar: Ja

Informationen zur Verbindungs-ID 3

Verbindung wurde gestartet um: 2016-05-17 10:38:43-466

ID für die automatische Konfiguration 3

Profil: testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Vorzuordnung und Zuordnung

Die vom Hardwarehersteller bereitgestellten Konnektivitätseinstellungen (IHV): Nein

Die vom Hardwarehersteller bereitgestellten Sicherheitseinstellungen (IHV): Nein

Das Profil entspricht den Netzwerkanforderungen: Erfolg

Vorzuordnungsstatus: Erfolg

Zuordnungsstatus: Erfolg

Letzter Zugriffspunkt:

Sicherheit und Authentifizierung

Konfigurierter Sicherheitstyp: WPA2-802.1X

Konfigurierter Verschlüsselungstyp: CCMP(AES)

802.1X-Protokoll: Ja

Authentifizierungsmodus: Ungültig (5)

Anzahl von 802.1X-Neustarts: 0

Anzahl von 802.1X-Fehlern: 0

Der Schlüsselaustausch wurde initiiert: Nein

Anzahl von empfangenen Sicherheitspaketen: 2

Anzahl von gesendeten Sicherheitspaketen: 1

Status des Sicherheitsversuch: Erfolg

Informationen zur ID für die automatische Konfiguration 2

Liste der sichtbaren Netzwerke: 4 Element(e) insgesamt, 4 Element(e) angezeigt

BSS-Typ PHY Sicherheit Signal(RSSI) Kompatibel SSID

------------------------------------------------------------------------------

Ad-Hoc <unbekannt> Nein 51 Ja wifimesh-dortmund

Infra <unbekannt> Nein 51 Ja Freifunk

Infra <unbekannt> Ja 99 Ja testwlan

Infra <unbekannt> Ja 98 Ja LANCOM

Liste der bevorzugten Netzwerke: 1 Element(e)

Profil: testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Nach Gruppenrichtlinie festlegen: Nein

Verbindung herstellen, selbst wenn das Netzwerk keinen Broadcast sendet: Nein

Verbindbar: Nein

Ursache: 0x00028007

Informationen zur Verbindungs-ID 2

Verbindung wurde gestartet um: 2016-05-17 10:38:30-208

ID für die automatische Konfiguration 2

Profil: testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Vorzuordnung und Zuordnung

Die vom Hardwarehersteller bereitgestellten Konnektivitätseinstellungen (IHV): Nein

Die vom Hardwarehersteller bereitgestellten Sicherheitseinstellungen (IHV): Nein

Das Profil entspricht den Netzwerkanforderungen: Erfolg

Vorzuordnungsstatus: Erfolg

Zuordnungsstatus: Erfolg

Letzter Zugriffspunkt:

Sicherheit und Authentifizierung

Konfigurierter Sicherheitstyp: WPA2-802.1X

Konfigurierter Verschlüsselungstyp: CCMP(AES)

802.1X-Protokoll: Ja

Authentifizierungsmodus: Computer oder Benutzer

Anzahl von 802.1X-Neustarts: 0

Anzahl von 802.1X-Fehlern: 1

802.1X-Status: Fehler 0x40420016

802.1X-Grundcode: 0x00050005

Der Schlüsselaustausch wurde initiiert: Nein

Anzahl von empfangenen Sicherheitspaketen: 4

Anzahl von gesendeten Sicherheitspaketen: 3

Status des Sicherheitsversuch: Fehler 0x00050005

Informationen zur ID für die automatische Konfiguration 1

Liste der sichtbaren Netzwerke: 4 Element(e) insgesamt, 4 Element(e) angezeigt

BSS-Typ PHY Sicherheit Signal(RSSI) Kompatibel SSID

------------------------------------------------------------------------------

Ad-Hoc <unbekannt> Nein 50 Ja wifimesh-dortmund

Infra <unbekannt> Nein 53 Ja Freifunk

Infra <unbekannt> Ja 99 Ja testwlan

Infra <unbekannt> Ja 99 Ja LANCOM

Liste der bevorzugten Netzwerke: 1 Element(e)

Profil:testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Nach Gruppenrichtlinie festlegen: Nein

Verbindung herstellen, selbst wenn das Netzwerk keinen Broadcast sendet: Nein

Verbindbar: Nein

Ursache: 0x00028007

Informationen zur Verbindungs-ID 1

Verbindung wurde gestartet um: 2016-05-17 10:32:13-510

ID für die automatische Konfiguration 1

Profil: testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Vorzuordnung und Zuordnung

Die vom Hardwarehersteller bereitgestellten Konnektivitätseinstellungen (IHV): Nein

Die vom Hardwarehersteller bereitgestellten Sicherheitseinstellungen (IHV): Nein

Das Profil entspricht den Netzwerkanforderungen: Erfolg

Vorzuordnungsstatus: Erfolg

Zuordnungsstatus: Erfolg

Letzter Zugriffspunkt:

Sicherheit und Authentifizierung

Konfigurierter Sicherheitstyp: WPA2-802.1X

Konfigurierter Verschlüsselungstyp: CCMP(AES)

802.1X-Protokoll: Ja

Authentifizierungsmodus: Ungültig (5)

Anzahl von 802.1X-Neustarts: 3

Anzahl von 802.1X-Fehlern: 0

Der Schlüsselaustausch wurde initiiert: Nein

Anzahl von empfangenen Sicherheitspaketen: 18

Anzahl von gesendeten Sicherheitspaketen: 1

Status des Sicherheitsversuch: Fehler 0x00048003

InformationenDiagnoseinformationen (Drahtloskonnektivität)

Details zu Drahtloskonnektivität Diagnose:

Vollständige Informationen zu dieser Sitzung finden Sie im Drahtloskonnektivitäts-Informationsereignis.

Hilfsprogrammklasse: Automatische Konfiguration

Initialisierungsstatus: Erfolg

Informationen zur Verbindung, die momentan diagnostiziert wird

Schnittstellen-GUID:

Schnittstellenname: Intel(R) Dual Band Wireless-AC 7265

Schnittstellentyp: Systemeigenes WiFi

Profil: testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Verbindung herstellen, selbst wenn das Netzwerk keinen Broadcast sendet: Nein

Ergebnis der Diagnose: Problem ermittelt

Ausgabe verwiesen an: L2Sec Helper Class

Fehlerursache:

Es konnte keine Verbindung mit "WLAN-RH-1" hergestellt werden.

Wiederholen Sie den Verbindungsversuch.

Wiederherstellungsoption:

Drahtlosnetzwerkadapter zurücksetzen

Dadurch wird der Netzwerkadapter "Drahtlosnetzwerkverbindung" auf dem Computer deaktiviert und anschließend aktiviert.

InformationenDiagnoseinformationen (L2sec Helper Class)

Details zu L2Sec Helper Class Diagnose:

Vollständige Informationen zu dieser Sitzung finden Sie im Drahtlosdiagnose-Informationsereignis.

Hilfsklasse: Schicht-2-Sicherheit

Initialisierungsstatus: Erfolgreich

Diagnoseergebnis: Problem gefunden

Ausgabe verwiesen an: EAP-Hilfsklasse

Fehlerursache (EAP):

Netzwerkauthentifizierungsfehler.\nDie zum Herstellen einer Verbindung mit dem Netzwerk erforderliche Authentifizierungsmethode ist nicht vorhanden.

Detaillierte Fehlerursache:

EAP-Fehler

Problemumgehung für Hypothese: Wenden Sie sich an den Netzwerkadministrator für "testwlan".

EAP-Problemumgehung: Wenden Sie sich an den Netzwerkadministrator.\nWindows muss für die Verwendung der für dieses Netzwerk erforderlichen Authentifizierungsmethode konfiguriert werden.

Informationen zur diagnostizierten Verbindung

Schnittstellen-GUID: {}

Schnittstellenname: Intel(R) Dual Band Wireless-AC 7265

Schnittstellentyp: Ursprüngliches WiFi

Profil: testwlan

SSID: testwaln

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit aktiviert: Ja

Verbindungs-ID 2

Vom Hardwarehersteller bereitgestellte Sicherheitseinstellungen (IHV): Nein

Das Profil entspricht den Netzwerkanforderungen: Ja

Vorzuordnung und Zuordnungsstatus: Erfolg

Sicherheit und Authentifizierung:

Konfigurierte Sicherheitstyp: Stabiles sicheres Netzwerk (RSN / WPA2) mit 802.1X

Konfigurierte Verschlüsselungstyp: CCMP (AES)

Sicherheitsverbindungsstatus: Fehlgeschlagen 0x00050005

Anzahl der empfangenen Sicherheitspakete: 4

Anzahl der gesendeten Sicherheitspakete: 3

802.1X-Protokoll: Ja

Authentifizierungsidentität: Computer oder Benutzer

IAS-Server beteiligt: Ja

EAP-Methode vom IAS-Server unterstützt: Unbekannt

EAP-Typ: 25

EAP-Fehler: 0x40420016

Anzahl von 802.1X-Neustarts: 0

Anzahl von 802.1X-Fehlern: 1

802.1X-Status: Fehlgeschlagen 0x00050005

Schlüsselaustausch wurde initiiert: No

Unicastschlüssel empfangen : Nein

Multicastschlüssel empfangen : Nein

InformationenNetzwerkdiagnoseprotokoll

Dateiname: *.Diagnose.0.etl

InformationenAndere Netzwerkkonfiguration und Protokolle

Dateiname: NetworkConfiguration.cab

Sammlungsinformationen

Computername: ***

Windows-Version: 6.1

Architektur: amd64

Zeit: Dienstag, 17. Mai 2016 10:38:45

zurzeit befinde ich mich in der Ausbiildung zum FISI

nun soll ich währen meines Projekts ein kleinen WLAN aufbauen in dem die Authentifizierung über RADIUS läuft mittels BEnutzername und Passwort welches die gleichen sein sollen wie im AD DS.

Soweit so gut Lancom Router habe ich eingerichtet als AP und diesen als RADIUS-Client im NPS hinzugefügt

NPS ist auch im AD registriert.

Als Netzwerkrichtlinie habe ich eine Benutzergruppe angegeben in der ich auch Mitglied bin

Router leitet die anfrage auch an den NPS weiter jedoch, jedoch bekomme ich trotzdem immer wieder die meldung das es einen netzwerkauthentifizierungsfehler gibt.

Das die Anfrage am NPS ankommt weis ich dadurch, dass wenn ich eine erfunden domäne angebe, ein Fehler auf dem NPS erscheint das die angegeben Domäne nicht gefunden werden kann.

Verurteilt mich bitte nicht falls es eine dumme frage ist, wie gesagt bin noch in der Ausbildung und weis einfach nicht weiter.

Falls euch der log aus der Netzwerkdiagnose weiterhilft folgt dieser hier:

Details zu Netzwerkadapter Diagnose:

Treiberinformationen für Netzwerkadapter Drahtlosnetzwerkverbindung:

Beschreibung . . . . . . . . . . : Intel(R) Dual Band Wireless-AC 7265

Hersteller . . . . . . . . . : Intel Corporation

Anbieter . . . . . . . . . . . : Intel

Version . . . . . . . . . . . : 18.33.0.1

INF-Dateiname . . . . . . . . . : C:\Windows\INF\oem31.inf

INF-Dateidatum . . . . . . . . . : Donnerstag, 21. Januar 2016 01:18:28

Abschnittsname . . . . . . . . . : Install_MPCIEX_GENSD_7265_AC_2x2_HMC_WIN7_64_AC

Hardware-ID . . . . . . . . . . : pci\ven_8086&dev_095a&subsys_90108086

Instanzstatusflags . . . . . : 0x180200a

Geräte-Manager-Statuscode . . : 0

Schnittstellentyp . . . . . . . . . . . . : 71

Typ des physikalischen Mediums . . . . . . : 9

InformationenDiagnoseinformationen (Drahtloskonnektivität)

Details zu Drahtloskonnektivität Diagnose:

Informationen zur Verbindung, die momentan diagnostiziert wird

Schnittstellen-GUID:

Schnittstellenname: Intel(R) Dual Band Wireless-AC 7265

Schnittstellentyp: Systemeigenes WiFi

Profil: testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Verbindung herstellen, selbst wenn das Netzwerk keinen Broadcast sendet: Nein

Es wurde eine Verbindungsstörung diagnostiziert.

ID für die automatische Konfiguration 2

Verbindungs-ID 2

Zusammenfassung für den Verbindungsstatus

Verbindung wurde gestartet um: 2016-05-17 10:38:30-208

Profilübereinstimmung: Erfolg

Präzuordnung: Erfolg

Zuordnung: Erfolg

Sicherheit und Authentifizierung: Fehlgeschlagen

Liste der sichtbaren Zugriffspunkte: 4 Element(e) insgesamt, 4 Element(e) angezeigt

BSSID BSS-Typ PHY Signal(dB) Kan./Freq. SSID

02-FF-D0-09-FF-01 Ad-Hoc <unbekannt> -67 1 wifimesh-dortmund

32-B7-C3-39-51-24 Infra <unbekannt> -63 1 Freifunk

00-A0-57-19-EC-29 Infra <unbekannt> -43 11 testwlan

00-A0-57-19-EA-C4 Infra <unbekannt> -42 11 LANCOM

Verbindungsverlauf

Informationen zur ID für die automatische Konfiguration 3

Liste der sichtbaren Netzwerke: 4 Element(e) insgesamt, 4 Element(e) angezeigt

BSS-Typ PHY Sicherheit Signal(RSSI) Kompatibel SSID

------------------------------------------------------------------------------

Ad-Hoc <unbekannt> Nein 55 Ja wifimesh-dortmund

Infra <unbekannt> Nein 61 Ja Freifunk

Infra <unbekannt> Ja 99 Ja testwlan

Infra <unbekannt> Ja 96 Ja LANCOM

Liste der bevorzugten Netzwerke: 1 Element(e)

Profil: testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Nach Gruppenrichtlinie festlegen: Nein

Verbindung herstellen, selbst wenn das Netzwerk keinen Broadcast sendet: Nein

Verbindbar: Ja

Informationen zur Verbindungs-ID 3

Verbindung wurde gestartet um: 2016-05-17 10:38:43-466

ID für die automatische Konfiguration 3

Profil: testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Vorzuordnung und Zuordnung

Die vom Hardwarehersteller bereitgestellten Konnektivitätseinstellungen (IHV): Nein

Die vom Hardwarehersteller bereitgestellten Sicherheitseinstellungen (IHV): Nein

Das Profil entspricht den Netzwerkanforderungen: Erfolg

Vorzuordnungsstatus: Erfolg

Zuordnungsstatus: Erfolg

Letzter Zugriffspunkt:

Sicherheit und Authentifizierung

Konfigurierter Sicherheitstyp: WPA2-802.1X

Konfigurierter Verschlüsselungstyp: CCMP(AES)

802.1X-Protokoll: Ja

Authentifizierungsmodus: Ungültig (5)

Anzahl von 802.1X-Neustarts: 0

Anzahl von 802.1X-Fehlern: 0

Der Schlüsselaustausch wurde initiiert: Nein

Anzahl von empfangenen Sicherheitspaketen: 2

Anzahl von gesendeten Sicherheitspaketen: 1

Status des Sicherheitsversuch: Erfolg

Informationen zur ID für die automatische Konfiguration 2

Liste der sichtbaren Netzwerke: 4 Element(e) insgesamt, 4 Element(e) angezeigt

BSS-Typ PHY Sicherheit Signal(RSSI) Kompatibel SSID

------------------------------------------------------------------------------

Ad-Hoc <unbekannt> Nein 51 Ja wifimesh-dortmund

Infra <unbekannt> Nein 51 Ja Freifunk

Infra <unbekannt> Ja 99 Ja testwlan

Infra <unbekannt> Ja 98 Ja LANCOM

Liste der bevorzugten Netzwerke: 1 Element(e)

Profil: testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Nach Gruppenrichtlinie festlegen: Nein

Verbindung herstellen, selbst wenn das Netzwerk keinen Broadcast sendet: Nein

Verbindbar: Nein

Ursache: 0x00028007

Informationen zur Verbindungs-ID 2

Verbindung wurde gestartet um: 2016-05-17 10:38:30-208

ID für die automatische Konfiguration 2

Profil: testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Vorzuordnung und Zuordnung

Die vom Hardwarehersteller bereitgestellten Konnektivitätseinstellungen (IHV): Nein

Die vom Hardwarehersteller bereitgestellten Sicherheitseinstellungen (IHV): Nein

Das Profil entspricht den Netzwerkanforderungen: Erfolg

Vorzuordnungsstatus: Erfolg

Zuordnungsstatus: Erfolg

Letzter Zugriffspunkt:

Sicherheit und Authentifizierung

Konfigurierter Sicherheitstyp: WPA2-802.1X

Konfigurierter Verschlüsselungstyp: CCMP(AES)

802.1X-Protokoll: Ja

Authentifizierungsmodus: Computer oder Benutzer

Anzahl von 802.1X-Neustarts: 0

Anzahl von 802.1X-Fehlern: 1

802.1X-Status: Fehler 0x40420016

802.1X-Grundcode: 0x00050005

Der Schlüsselaustausch wurde initiiert: Nein

Anzahl von empfangenen Sicherheitspaketen: 4

Anzahl von gesendeten Sicherheitspaketen: 3

Status des Sicherheitsversuch: Fehler 0x00050005

Informationen zur ID für die automatische Konfiguration 1

Liste der sichtbaren Netzwerke: 4 Element(e) insgesamt, 4 Element(e) angezeigt

BSS-Typ PHY Sicherheit Signal(RSSI) Kompatibel SSID

------------------------------------------------------------------------------

Ad-Hoc <unbekannt> Nein 50 Ja wifimesh-dortmund

Infra <unbekannt> Nein 53 Ja Freifunk

Infra <unbekannt> Ja 99 Ja testwlan

Infra <unbekannt> Ja 99 Ja LANCOM

Liste der bevorzugten Netzwerke: 1 Element(e)

Profil:testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Nach Gruppenrichtlinie festlegen: Nein

Verbindung herstellen, selbst wenn das Netzwerk keinen Broadcast sendet: Nein

Verbindbar: Nein

Ursache: 0x00028007

Informationen zur Verbindungs-ID 1

Verbindung wurde gestartet um: 2016-05-17 10:32:13-510

ID für die automatische Konfiguration 1

Profil: testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Vorzuordnung und Zuordnung

Die vom Hardwarehersteller bereitgestellten Konnektivitätseinstellungen (IHV): Nein

Die vom Hardwarehersteller bereitgestellten Sicherheitseinstellungen (IHV): Nein

Das Profil entspricht den Netzwerkanforderungen: Erfolg

Vorzuordnungsstatus: Erfolg

Zuordnungsstatus: Erfolg

Letzter Zugriffspunkt:

Sicherheit und Authentifizierung

Konfigurierter Sicherheitstyp: WPA2-802.1X

Konfigurierter Verschlüsselungstyp: CCMP(AES)

802.1X-Protokoll: Ja

Authentifizierungsmodus: Ungültig (5)

Anzahl von 802.1X-Neustarts: 3

Anzahl von 802.1X-Fehlern: 0

Der Schlüsselaustausch wurde initiiert: Nein

Anzahl von empfangenen Sicherheitspaketen: 18

Anzahl von gesendeten Sicherheitspaketen: 1

Status des Sicherheitsversuch: Fehler 0x00048003

InformationenDiagnoseinformationen (Drahtloskonnektivität)

Details zu Drahtloskonnektivität Diagnose:

Vollständige Informationen zu dieser Sitzung finden Sie im Drahtloskonnektivitäts-Informationsereignis.

Hilfsprogrammklasse: Automatische Konfiguration

Initialisierungsstatus: Erfolg

Informationen zur Verbindung, die momentan diagnostiziert wird

Schnittstellen-GUID:

Schnittstellenname: Intel(R) Dual Band Wireless-AC 7265

Schnittstellentyp: Systemeigenes WiFi

Profil: testwlan

SSID: testwlan

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit: Ja

Verbindung herstellen, selbst wenn das Netzwerk keinen Broadcast sendet: Nein

Ergebnis der Diagnose: Problem ermittelt

Ausgabe verwiesen an: L2Sec Helper Class

Fehlerursache:

Es konnte keine Verbindung mit "WLAN-RH-1" hergestellt werden.

Wiederholen Sie den Verbindungsversuch.

Wiederherstellungsoption:

Drahtlosnetzwerkadapter zurücksetzen

Dadurch wird der Netzwerkadapter "Drahtlosnetzwerkverbindung" auf dem Computer deaktiviert und anschließend aktiviert.

InformationenDiagnoseinformationen (L2sec Helper Class)

Details zu L2Sec Helper Class Diagnose:

Vollständige Informationen zu dieser Sitzung finden Sie im Drahtlosdiagnose-Informationsereignis.

Hilfsklasse: Schicht-2-Sicherheit

Initialisierungsstatus: Erfolgreich

Diagnoseergebnis: Problem gefunden

Ausgabe verwiesen an: EAP-Hilfsklasse

Fehlerursache (EAP):

Netzwerkauthentifizierungsfehler.\nDie zum Herstellen einer Verbindung mit dem Netzwerk erforderliche Authentifizierungsmethode ist nicht vorhanden.

Detaillierte Fehlerursache:

EAP-Fehler

Problemumgehung für Hypothese: Wenden Sie sich an den Netzwerkadministrator für "testwlan".

EAP-Problemumgehung: Wenden Sie sich an den Netzwerkadministrator.\nWindows muss für die Verwendung der für dieses Netzwerk erforderlichen Authentifizierungsmethode konfiguriert werden.

Informationen zur diagnostizierten Verbindung

Schnittstellen-GUID: {}

Schnittstellenname: Intel(R) Dual Band Wireless-AC 7265

Schnittstellentyp: Ursprüngliches WiFi

Profil: testwlan

SSID: testwaln

SSID-Länge: 9

Verbindungsmodus: Infra

Sicherheit aktiviert: Ja

Verbindungs-ID 2

Vom Hardwarehersteller bereitgestellte Sicherheitseinstellungen (IHV): Nein

Das Profil entspricht den Netzwerkanforderungen: Ja

Vorzuordnung und Zuordnungsstatus: Erfolg

Sicherheit und Authentifizierung:

Konfigurierte Sicherheitstyp: Stabiles sicheres Netzwerk (RSN / WPA2) mit 802.1X

Konfigurierte Verschlüsselungstyp: CCMP (AES)

Sicherheitsverbindungsstatus: Fehlgeschlagen 0x00050005

Anzahl der empfangenen Sicherheitspakete: 4

Anzahl der gesendeten Sicherheitspakete: 3

802.1X-Protokoll: Ja

Authentifizierungsidentität: Computer oder Benutzer

IAS-Server beteiligt: Ja

EAP-Methode vom IAS-Server unterstützt: Unbekannt

EAP-Typ: 25

EAP-Fehler: 0x40420016

Anzahl von 802.1X-Neustarts: 0

Anzahl von 802.1X-Fehlern: 1

802.1X-Status: Fehlgeschlagen 0x00050005

Schlüsselaustausch wurde initiiert: No

Unicastschlüssel empfangen : Nein

Multicastschlüssel empfangen : Nein

InformationenNetzwerkdiagnoseprotokoll

Dateiname: *.Diagnose.0.etl

InformationenAndere Netzwerkkonfiguration und Protokolle

Dateiname: NetworkConfiguration.cab

Sammlungsinformationen

Computername: ***

Windows-Version: 6.1

Architektur: amd64

Zeit: Dienstag, 17. Mai 2016 10:38:45

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 304693

Url: https://administrator.de/forum/authentifizerungsproblem-mit-radius-304693.html

Ausgedruckt am: 30.06.2025 um 08:06 Uhr

6 Kommentare

Neuester Kommentar

Hallo,

Dein Post ist mal extrem lang und besonders übersichtlich ist er auch nicht.

Was ist das NPS?

Was und wie ist der RADIUS-Server?

Ich habe bei uns im Netzwerk einen Freeradius am laufen, der auf einem Linux läuft, das per SAMBA4 im AD ist und somit die Benutzer gegen das AD autentifiziert werden.

Der RADIUS-Server hat ein Zertifikat unserer CA bekommen und die erlaubten WLAN AP sind registriert und melden sich mit dem PSK am RADIUS-Server an.

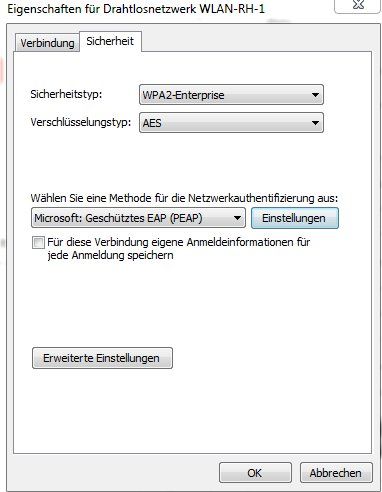

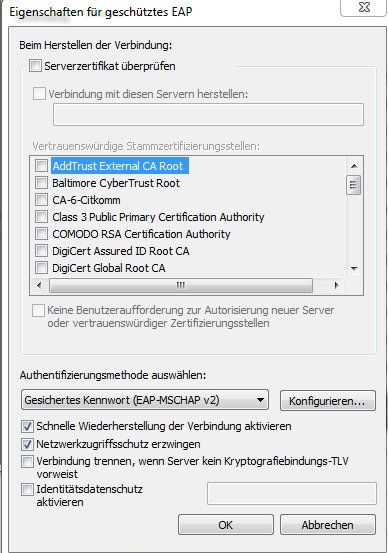

Clients die jetzt ankommen und eine Verbindung aufbauen wollen, müssen dann im reweiligen WLAN-Client die richtigen Einstellungen verwenden.

Wie schaut das bei Dir aus? (Screenshots)

In den Logs sollte was drin stehen.

Gruß

Chonta

Dein Post ist mal extrem lang und besonders übersichtlich ist er auch nicht.

Was ist das NPS?

Was und wie ist der RADIUS-Server?

Ich habe bei uns im Netzwerk einen Freeradius am laufen, der auf einem Linux läuft, das per SAMBA4 im AD ist und somit die Benutzer gegen das AD autentifiziert werden.

Der RADIUS-Server hat ein Zertifikat unserer CA bekommen und die erlaubten WLAN AP sind registriert und melden sich mit dem PSK am RADIUS-Server an.

Clients die jetzt ankommen und eine Verbindung aufbauen wollen, müssen dann im reweiligen WLAN-Client die richtigen Einstellungen verwenden.

Wie schaut das bei Dir aus? (Screenshots)

In den Logs sollte was drin stehen.

Gruß

Chonta

NPS = Network Policy Server = MS Winblows Term für das was wir alle unter Radius verstehen

Das ist also der FreeRadius des Winblows OS wenn man so will....

Netzwerk Management Server mit Raspberry Pi

Hat erheblich bessere Debug Optionen als der NPS.

Sinnvoll ist noch dieses Tutorial was die Details beschreibt:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Damit sollte man es auch mit dem NPS zum Fliegen bekommen.

Das ist also der FreeRadius des Winblows OS wenn man so will....

Ich habe bei uns im Netzwerk einen Freeradius am laufen, der auf einem Linux läuft, das per SAMBA4 im AD ist und somit die Benutzer gegen das AD autentifiziert werden.

Yepp, hier auch und das auf einem Raspberry Pi ! Sollte bei einer einzelnen Lancom Gurke auch reichen...Netzwerk Management Server mit Raspberry Pi

Hat erheblich bessere Debug Optionen als der NPS.

Sinnvoll ist noch dieses Tutorial was die Details beschreibt:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Damit sollte man es auch mit dem NPS zum Fliegen bekommen.

Hallo,

der RADIUS Server braucht ein Zertifikat, damit eine verschlüsselte Verbindung zuwischen WLAN-AP und derm RADIUS aufgebaut werden kann.

Der WLAN-AP verwendet dann einen PSK beim RADIUS damit die Kommunikation zwischen WLAN-AP und RADIUS laufen kann.

Zwisschen WLAN-AP und WLAN-Client ist dann ein die WPA2 Verschlüsselung.

Wenn der RADIUS kein Zertifikat hätte wäre die Verbindung nicht sicher und dan bräcute man auch keinen RADIUS.

Also nein ohne gehts nicht.

Gruß

Chonta

der RADIUS Server braucht ein Zertifikat, damit eine verschlüsselte Verbindung zuwischen WLAN-AP und derm RADIUS aufgebaut werden kann.

Der WLAN-AP verwendet dann einen PSK beim RADIUS damit die Kommunikation zwischen WLAN-AP und RADIUS laufen kann.

Zwisschen WLAN-AP und WLAN-Client ist dann ein die WPA2 Verschlüsselung.

Wenn der RADIUS kein Zertifikat hätte wäre die Verbindung nicht sicher und dan bräcute man auch keinen RADIUS.

Also nein ohne gehts nicht.

Gruß

Chonta

RADIUS = Zertifikat

Mit ist nicht bekannt, das man eine RADIUS Autentifizieung machen kann, ohne das der RADIUS-Server über ein Zertifikat verfügt.

Und man muss da auch kein Zertifikat kaufen, kann man prima selber machen.

Man kauft bei Zertifikaten auch nicht das Zertifikat, sondern das vertrauen anderer in Dein Zertifikat.

Aber wem kannst du meh rvertrauen, Dir als Admin oder irgendwelchen Firmen?

Gruß

Chonta

Mit ist nicht bekannt, das man eine RADIUS Autentifizieung machen kann, ohne das der RADIUS-Server über ein Zertifikat verfügt.

Und man muss da auch kein Zertifikat kaufen, kann man prima selber machen.

Man kauft bei Zertifikaten auch nicht das Zertifikat, sondern das vertrauen anderer in Dein Zertifikat.

Aber wem kannst du meh rvertrauen, Dir als Admin oder irgendwelchen Firmen?

Gruß

Chonta