Benutzer-Programm-Schadsoftware macht IP-Spoofing und greift per SNMP an

Guten Tag!

Ich konnte in der Firma in der ich arbeite folgendes beobachten:

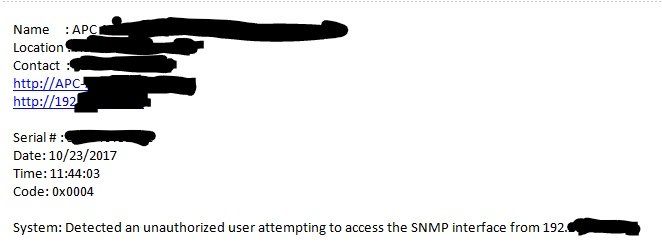

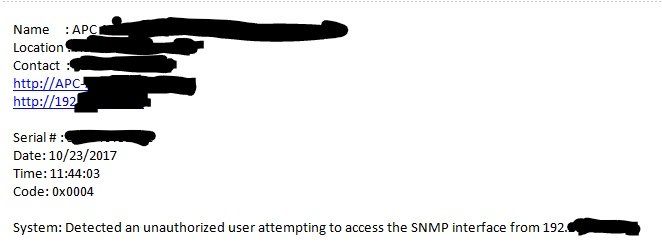

Ich bekomme als Administrator einen Bericht von der USV-Anlage diese teilt mir mit das eine bestimmte IP-Adresse per SNMP zugreifen wollte (siehe Bild)

Die Probleme sind:

Habe bereit einen Tiefen scann mit unseren Antivirusprogramm durchgeführt (Bootsektor RAM C alles). Kein Fund

Wireshark hab ich ab heute am laufen.

Falls ihr mehr Infos benötigt fragt ruhig.

Ich konnte in der Firma in der ich arbeite folgendes beobachten:

Ich bekomme als Administrator einen Bericht von der USV-Anlage diese teilt mir mit das eine bestimmte IP-Adresse per SNMP zugreifen wollte (siehe Bild)

Die Probleme sind:

- das die IP-Adressen die der Bericht ausgiebt gespooft (IP-Spoofing) sind

- trotzdem das diese IP-Adresse bereits vorhanden ist (Ursprung + Spoof) ist es dem Ding möglich im Netzwerk zu agieren (einmal war ich per Zufall bei einem User zur selben Zeit fand ein "Angriff" statt wir konnten aber ohne Probleme auf das Netzwerk zugreifen währenddessen fand ein SNMP anfrage/angriff statt)

- könnte sein das es auch andere Geräte betroffen sind

- Findet nur zu bestimmten Zeiten statt

Habe bereit einen Tiefen scann mit unseren Antivirusprogramm durchgeführt (Bootsektor RAM C alles). Kein Fund

Wireshark hab ich ab heute am laufen.

Falls ihr mehr Infos benötigt fragt ruhig.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 352572

Url: https://administrator.de/forum/benutzer-programm-schadsoftware-macht-ip-spoofing-und-greift-per-snmp-an-352572.html

Ausgedruckt am: 27.07.2025 um 14:07 Uhr

16 Kommentare

Neuester Kommentar

Du hast anscheinend eine APC-USV im Rennen.

Ich habe eine von HP, die aber damit in näherer Verwandschaft steht.

Der USV-Client nutzt SNMP zur Statusabfrage der USV. Ich sehe das jetzt noch nicht als ungewöhnlich.

Wenn ein PW auf der write-Community liegt, solltest Du sicher sein.

Es geht ja mehr darum, dass Dir niemand die USV per SNMP abschaltet.

Ich habe eine von HP, die aber damit in näherer Verwandschaft steht.

Der USV-Client nutzt SNMP zur Statusabfrage der USV. Ich sehe das jetzt noch nicht als ungewöhnlich.

Wenn ein PW auf der write-Community liegt, solltest Du sicher sein.

Es geht ja mehr darum, dass Dir niemand die USV per SNMP abschaltet.

Nun mach eine Liste um welche Zeit welche Geräte Logins Melden.

Dann schau in die Logs welche User zu den Zeitpunkt Eingelogt sind.

Wenn es zu den selben Zeiten Täglich ist kannst du ja schon mal den Verursacher "Suchen".

Vermutlich hast du ja "schlaue" Switche/Router im Einsatz wo du ja die USV in ein VLAN packen kannst wo zb erstmal nur x User zugriff von iheren PC aus haben und die anderen Isolierst du.

Du kannst in den anderen Vlan dann ein Fake auf die IP setzten und schauen ob dann Zugriff erfolgt...

Aber die Möglichkeiten hängen da auch von deinen Netzwerk ab wie es Aufgebaut ist und was Vorhanden ist/Trennung ect...

Dann schau in die Logs welche User zu den Zeitpunkt Eingelogt sind.

Wenn es zu den selben Zeiten Täglich ist kannst du ja schon mal den Verursacher "Suchen".

Vermutlich hast du ja "schlaue" Switche/Router im Einsatz wo du ja die USV in ein VLAN packen kannst wo zb erstmal nur x User zugriff von iheren PC aus haben und die anderen Isolierst du.

Du kannst in den anderen Vlan dann ein Fake auf die IP setzten und schauen ob dann Zugriff erfolgt...

Aber die Möglichkeiten hängen da auch von deinen Netzwerk ab wie es Aufgebaut ist und was Vorhanden ist/Trennung ect...

Unter der Prämisse, dass sich USV und möglicherweise infizierte Clients im selben Layer2-Netzwerk befinden (also kein Router dazwischen steht), kannst du über Wireshark ja problemlos die MAC-Adresse sehen, von welcher der Zugriff kam.

Dann solltest du parallel minütlich die Switches anfragen (ich hoffe, die sind managed?) und dir die MAC-Tables abrufen.

Dann kannst du problemlos feststellen, zu welchem Zeitpunkt welche MAC-Adresse auf welchem Switchport zu sehen war und kannst dann sehr eindeutig auf den dort angeschlossenen Client zeigen.

Wenn da ein Router zwischen ist, müsstest du dafür sorgen, dass dir der Router eine entsprechende ARP-Table ausgibt und diese ebenfalls protokollieren.

Ansonsten: Was macht dich so sicher, dass die IP-Adresse gespoofed ist und nicht einfach nur in der Dokumentation vergessen wurde?

Dann solltest du parallel minütlich die Switches anfragen (ich hoffe, die sind managed?) und dir die MAC-Tables abrufen.

Dann kannst du problemlos feststellen, zu welchem Zeitpunkt welche MAC-Adresse auf welchem Switchport zu sehen war und kannst dann sehr eindeutig auf den dort angeschlossenen Client zeigen.

Wenn da ein Router zwischen ist, müsstest du dafür sorgen, dass dir der Router eine entsprechende ARP-Table ausgibt und diese ebenfalls protokollieren.

Ansonsten: Was macht dich so sicher, dass die IP-Adresse gespoofed ist und nicht einfach nur in der Dokumentation vergessen wurde?

Nun DHCP da kannst du ja Feste IPs setzten zb neuen Bereich.

Da die User sicherlich keine Adminrechte haben würde das Tool nur laufen wenn der User mit seinen Account Angemeldet ist und dies Aktiv ausgeführt wird wodurch die Zeiten schon Hilfreich sind welche Clients mal näher Angeschaut werden sollte.

Ob die gespooft sind oder nicht, wird sich noch Klären.

Jedoch mit Wireshark an den Switchen/Uplinks kannst du schon die Message zu der USV Herrausfinden wo der Anfang ist und dann dort genauer Segmentieren.

Da die User sicherlich keine Adminrechte haben würde das Tool nur laufen wenn der User mit seinen Account Angemeldet ist und dies Aktiv ausgeführt wird wodurch die Zeiten schon Hilfreich sind welche Clients mal näher Angeschaut werden sollte.

Ob die gespooft sind oder nicht, wird sich noch Klären.

Jedoch mit Wireshark an den Switchen/Uplinks kannst du schon die Message zu der USV Herrausfinden wo der Anfang ist und dann dort genauer Segmentieren.