Best Practice für LAN (VLAN) Konfiguration

Hallo zusammen,

ich bin gerade damit beschäftigt für einen Kunden ein Netz zu planen und im Anschluss zu konfigurieren. Ich habe eine ungefähre Vorstellung

wie das ganze aussehen soll, da ich es aber wenn auch komplett richtig machen möchte, bitte ich um Eure Erfahrung

und Best Practice für diese Aufgabe.

Das Netzwerk soll aus zwei Netzsegmenten (VLANs) bestehen:

VLAN 10 - 192.168.10.0/24 (client)

VLAN 11 - 192.168.11.0/24 (server)

Es steht folgende Hardware zur Verfügung:

2 x HP ProCurve v1910-24G (Layer 3 lite) Switch

1 x Watchguard Firebox XTM21-W

Ich möchte nun einen Switch komplett fürs Servernetz und den anderen Switch für das Clientnetz verwenden.

Damit ich vom Clientnetz ins Servernetz (und umgekehrt) komme, müsste man ja nun

die beiden Switche verbinden. Dann fehlt aber immer noch die Route und da fängt meine

Frage nach einer Best Practice an:

1) Richte ich ein weiteres VLAN 12 ein, welches z.B. auf Port 24 beider Switche liegt und konfiguriere

auf jedem Switch eine IP aus dem Netz, damit ich über VLAN 12 von 10 nach 11 routen kann, also

über das intervlan routing? Oder muss nur ein Port der beiden Switche im VLAN des anderen sein?

2) Ich habe mehrere Interfaces in der Firebox. Ich verbinde also je einen Switchport mit einem

Port auf der Watchguard - es muss allerdings sicher gestellt werden, dass die Watchguard die beiden Netze nicht

zusammenroutet - sonst hätte ich doch nen Loop, oder?

3) Wie ist die Verbindung VLAN-seitig zur Watchguard zu bewerkstelligen?

Wenn man sich das ganze Schematisch vorstellt ergibt sich quasi aus ein Dreieck aus zwei Switchen und einer Watchguard.

Ggf. kann ich meine Planung heute Abend mal als Visio-Diagramm einfügen.

Gibt es hier Tipps?

PS: Das ganze ist auch noch mit ner Branch Office VPN Verbindung mit einem weiteren Standort verbunden.

Gruss

Richard

ich bin gerade damit beschäftigt für einen Kunden ein Netz zu planen und im Anschluss zu konfigurieren. Ich habe eine ungefähre Vorstellung

wie das ganze aussehen soll, da ich es aber wenn auch komplett richtig machen möchte, bitte ich um Eure Erfahrung

und Best Practice für diese Aufgabe.

Das Netzwerk soll aus zwei Netzsegmenten (VLANs) bestehen:

VLAN 10 - 192.168.10.0/24 (client)

VLAN 11 - 192.168.11.0/24 (server)

Es steht folgende Hardware zur Verfügung:

2 x HP ProCurve v1910-24G (Layer 3 lite) Switch

1 x Watchguard Firebox XTM21-W

Ich möchte nun einen Switch komplett fürs Servernetz und den anderen Switch für das Clientnetz verwenden.

Damit ich vom Clientnetz ins Servernetz (und umgekehrt) komme, müsste man ja nun

die beiden Switche verbinden. Dann fehlt aber immer noch die Route und da fängt meine

Frage nach einer Best Practice an:

1) Richte ich ein weiteres VLAN 12 ein, welches z.B. auf Port 24 beider Switche liegt und konfiguriere

auf jedem Switch eine IP aus dem Netz, damit ich über VLAN 12 von 10 nach 11 routen kann, also

über das intervlan routing? Oder muss nur ein Port der beiden Switche im VLAN des anderen sein?

2) Ich habe mehrere Interfaces in der Firebox. Ich verbinde also je einen Switchport mit einem

Port auf der Watchguard - es muss allerdings sicher gestellt werden, dass die Watchguard die beiden Netze nicht

zusammenroutet - sonst hätte ich doch nen Loop, oder?

3) Wie ist die Verbindung VLAN-seitig zur Watchguard zu bewerkstelligen?

Wenn man sich das ganze Schematisch vorstellt ergibt sich quasi aus ein Dreieck aus zwei Switchen und einer Watchguard.

Ggf. kann ich meine Planung heute Abend mal als Visio-Diagramm einfügen.

Gibt es hier Tipps?

PS: Das ganze ist auch noch mit ner Branch Office VPN Verbindung mit einem weiteren Standort verbunden.

Gruss

Richard

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 163293

Url: https://administrator.de/forum/best-practice-fuer-lan-vlan-konfiguration-163293.html

Ausgedruckt am: 14.07.2025 um 11:07 Uhr

22 Kommentare

Neuester Kommentar

1.) Nein, beide Switches werden mit einem (oder mehrere aggregierte) Tagged Links verbunden der/die beide VLANs transparent zwischen bedien Swicthes übertragen.

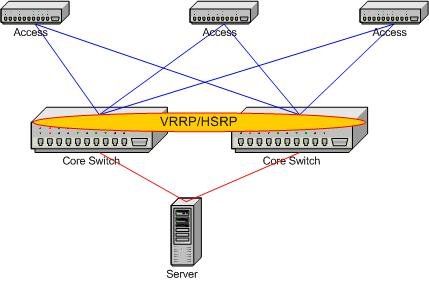

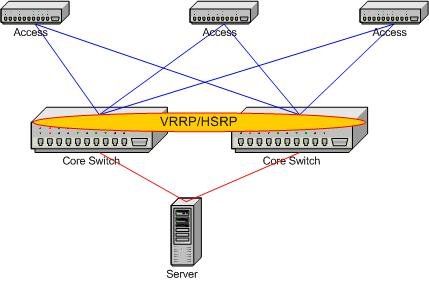

Normalerweise konfiguriert man dann je ien Layer 3 IP Interface in das VLAN 10 und das VLAN 11 und macht über beide Switche VRRP zwischen diesen IP Interface um eine Layer 3 Redundaz zu schafeen falls mal ein Switch ausfällt.

Die Frage ist ob deine HP Billigteile VRRP supporten. Wenn nicht, lässt du das eben weg und machst es manuell.

Eine statische Route ist Blödsinn sowas benötigt man nicht, denn der Switch kennt ja beide VLAN IPs da sie an ihm direkt angeschlossen ist und diese IPs auch die Gateways der VLAN Clients sind.

Einen dedizierten gerouteten Point to Point Link solltest du nicht machen, denn das erschwert ein Failover falls einer der Switches ausfällt...besser also das o.a. Konzept mit einem tagged Link.

Generell sieht sowas so aus:

2.) Nein, auch das macht man in der Regel anders ! Du solltest die Firebox niemals ins eins der Produktivnetze Client oder Server bringen sondern immer davon trennen.

Erzeuge dir also ein VLAN 12 auf beiden Switches was du auch wieder über den tagged Link schickst.

Dann hängst du einen Port der WG auf einen Switch und einen Port auf den anderen. Auch hier hast du dann wieder eine sichere Redundanz falls ein Switch mal ausfallen sollte !

Loop passiert nicht, denn sinnigerweise aktivierst du STP oder RSTP auf beiden Switches !!

3.) Siehe Antwort 2

Ist eine simples Standardszenario und so millionenfach im Einsatz !

Normalerweise konfiguriert man dann je ien Layer 3 IP Interface in das VLAN 10 und das VLAN 11 und macht über beide Switche VRRP zwischen diesen IP Interface um eine Layer 3 Redundaz zu schafeen falls mal ein Switch ausfällt.

Die Frage ist ob deine HP Billigteile VRRP supporten. Wenn nicht, lässt du das eben weg und machst es manuell.

Eine statische Route ist Blödsinn sowas benötigt man nicht, denn der Switch kennt ja beide VLAN IPs da sie an ihm direkt angeschlossen ist und diese IPs auch die Gateways der VLAN Clients sind.

Einen dedizierten gerouteten Point to Point Link solltest du nicht machen, denn das erschwert ein Failover falls einer der Switches ausfällt...besser also das o.a. Konzept mit einem tagged Link.

Generell sieht sowas so aus:

2.) Nein, auch das macht man in der Regel anders ! Du solltest die Firebox niemals ins eins der Produktivnetze Client oder Server bringen sondern immer davon trennen.

Erzeuge dir also ein VLAN 12 auf beiden Switches was du auch wieder über den tagged Link schickst.

Dann hängst du einen Port der WG auf einen Switch und einen Port auf den anderen. Auch hier hast du dann wieder eine sichere Redundanz falls ein Switch mal ausfallen sollte !

Loop passiert nicht, denn sinnigerweise aktivierst du STP oder RSTP auf beiden Switches !!

3.) Siehe Antwort 2

Ist eine simples Standardszenario und so millionenfach im Einsatz !

Entschuldigen musst du dich nicht, ein Forum ist ja dazu da Fragen zu stellen !

Nein 2 IP Adressen musst du dann nicht konfigurieren, denn ohne VRRP wäre das eigentlich überflüssig. Das ist ein gravierender Nachteil mit VRRP aber vermutlich hast du wohl leider mal wieder zu sehr auf den Preis geschielt wie so oft hier....

OK, du kannst aber 2 IP konfigurieren. Das hilft falls dir ein Switch mal ausfällt, allerdings musst du dann ALLE Endgeräte manuell auf das alternative Gateway umkonfigurieren oder einmal zentral im DHCP.

Ob dir das sinnvoll erscheint kannst du selber beurteilen. VRRP hätte das alles automatisch gemacht. Bei redundantem VLAN Routing sollte man aus Redundanzgründen niemals auf VRRP verzichten sofern man erhöhte Anforderungen an die Zuverlässigkeit des Netzes hat. Die Chance hast du leider vertan...

Ja, klar auch dein Firebox VLAN muss natürlich ein L3 Interface im Switch haben sonst wäre ein Routing dahin völlig unmöglich ! Das siehst du also genau richtig.

Bedenke das deine Internet Default Route auf dem Switch eingetragen werden muss der aktiv zwischen den VLANs routet also dessen L3 IP die Endgeräte als Gateway eingestellt haben.

Es kann aber nicht schaden diese Route auch im 2ten Switch einzutragen. Im Failover erspart dir das einen Arbeitsschritt.

Nein 2 IP Adressen musst du dann nicht konfigurieren, denn ohne VRRP wäre das eigentlich überflüssig. Das ist ein gravierender Nachteil mit VRRP aber vermutlich hast du wohl leider mal wieder zu sehr auf den Preis geschielt wie so oft hier....

OK, du kannst aber 2 IP konfigurieren. Das hilft falls dir ein Switch mal ausfällt, allerdings musst du dann ALLE Endgeräte manuell auf das alternative Gateway umkonfigurieren oder einmal zentral im DHCP.

Ob dir das sinnvoll erscheint kannst du selber beurteilen. VRRP hätte das alles automatisch gemacht. Bei redundantem VLAN Routing sollte man aus Redundanzgründen niemals auf VRRP verzichten sofern man erhöhte Anforderungen an die Zuverlässigkeit des Netzes hat. Die Chance hast du leider vertan...

Ja, klar auch dein Firebox VLAN muss natürlich ein L3 Interface im Switch haben sonst wäre ein Routing dahin völlig unmöglich ! Das siehst du also genau richtig.

Bedenke das deine Internet Default Route auf dem Switch eingetragen werden muss der aktiv zwischen den VLANs routet also dessen L3 IP die Endgeräte als Gateway eingestellt haben.

Es kann aber nicht schaden diese Route auch im 2ten Switch einzutragen. Im Failover erspart dir das einen Arbeitsschritt.

Nein, du liegst nicht falsch. Der Zusatz "light" bedeutet in der Regel das diese Switches lediglich statisch routen können, also keinerlei dynamische Routing Protokolle unterstützen und meist auch kein VRRP und DHCP Relay. Ist in deinem simplen Szenario ja auch nicht erforderlich.

Dadurch das du alles pingen kannst kannst du sehen das du alles richtig gemacht hast soweit.

Dadurch das du alles pingen kannst kannst du sehen das du alles richtig gemacht hast soweit.

Hallo zusammen,

auch ich beschäftige mich im MOment mit dm Thema VLAn. Es wäre schön wenn mir jemand auf die Sprünge helfen könnte.

Folgender Zustand:

Büro ist verteilt über 3 Etagen. In jeder Etage gibt es einen zentralen Serverraum. Von Serverraum zu Serverraum liegen jeweils 2 Glasfaserkabel.

Das heisst 1.OG zu 2.OG 2 x Glasfaser und 2.OG zu 3.OG 2 x Glasfaser.

Im 2.OG stehen im Serverraum die Server sowie entsprechende Router.

In jeder Etage steht ein Serverschrank mit jeweils einem HP V 1910 48Port. Vom HP im 1.OG gehen 2 LWL an den HP im 2.OG -- vom HP im 3.OG gehen 2 LWL an HP im 2.OG. So sind die Switche momentan verkabelt. Über klassisches LAN hängen natürlich die Server, Router, Drucker und Clients an den Switchen. Im Moment gibt es eine IP Kreis (192.168.1.x - DHCP wird vom DC erledigt).

Jetzt möchte/muss ich auf jeder Etage ein GAST WLAN einbinden. Idee ist nun wie folgt:

In jeder Etage werden 1-2 APs installiert. Diese sollen sich in einem anderen IP Kreis (192.168.111.x) befinden. Auf einem Router habe ich einen DHCP im 192.168.111.x aktiviert und an eine Schnittstelle des Routers gebunden. Jetzt will ich vom Router ins Lan zu den APs. Dazu würde ich jetzt auf jedem Switch 2-4 Ports zu einem VLAN für 192.168.111.x zusammenfassen und restelichen Ports zum VLAN für 192.168.1.x -- Das sollte ghen, oder ?

Und die LWL an jedem Switch würde ich beiden VLANs zuordnen damit der Traffic von Etage zu Etage kommt??? Wird das funktionieren oder mache ich einen Denkfehler?

Über jede Hilfe bin ich sehr dankbar !

INGO

auch ich beschäftige mich im MOment mit dm Thema VLAn. Es wäre schön wenn mir jemand auf die Sprünge helfen könnte.

Folgender Zustand:

Büro ist verteilt über 3 Etagen. In jeder Etage gibt es einen zentralen Serverraum. Von Serverraum zu Serverraum liegen jeweils 2 Glasfaserkabel.

Das heisst 1.OG zu 2.OG 2 x Glasfaser und 2.OG zu 3.OG 2 x Glasfaser.

Im 2.OG stehen im Serverraum die Server sowie entsprechende Router.

In jeder Etage steht ein Serverschrank mit jeweils einem HP V 1910 48Port. Vom HP im 1.OG gehen 2 LWL an den HP im 2.OG -- vom HP im 3.OG gehen 2 LWL an HP im 2.OG. So sind die Switche momentan verkabelt. Über klassisches LAN hängen natürlich die Server, Router, Drucker und Clients an den Switchen. Im Moment gibt es eine IP Kreis (192.168.1.x - DHCP wird vom DC erledigt).

Jetzt möchte/muss ich auf jeder Etage ein GAST WLAN einbinden. Idee ist nun wie folgt:

In jeder Etage werden 1-2 APs installiert. Diese sollen sich in einem anderen IP Kreis (192.168.111.x) befinden. Auf einem Router habe ich einen DHCP im 192.168.111.x aktiviert und an eine Schnittstelle des Routers gebunden. Jetzt will ich vom Router ins Lan zu den APs. Dazu würde ich jetzt auf jedem Switch 2-4 Ports zu einem VLAN für 192.168.111.x zusammenfassen und restelichen Ports zum VLAN für 192.168.1.x -- Das sollte ghen, oder ?

Und die LWL an jedem Switch würde ich beiden VLANs zuordnen damit der Traffic von Etage zu Etage kommt??? Wird das funktionieren oder mache ich einen Denkfehler?

Über jede Hilfe bin ich sehr dankbar !

INGO

Ja, das klappt so und ist genau die richtige Vorgehensweise.

Du richtest deine WLAN Netze als VLANs auf allen Switches ein und schickst die tagged (also mit VLAN ID Tag) über die jeweiligen Glasfaserports, so das diese VLANs dann transparent auf alle Switches übertragen werden.

Dann ordnetst du den VLANs untagged die Endgeräteports zu und fertig ist der Lack.

Wenn du APs mit eSSIDs hast also Multiple SSIDs z.B. für ein internes WLAN der Mitarbeiter mit Verschlüsselung und ein Gast WLAN als Hotsport mit Vouchertickets dann musst du pro SSID ein VLAN einrichten.

Das ist ein ganz klassisches Banalszenario und tägliche Praxis mit WLANs bzw. VLANs und mit deinen 3 HP Popelswitches eine Sache von 3 Minuten das einzurichten.

Zu VLAN Grundlagen solltest du hier mal reinsehen:

schulnetz.info/vlan-teil2-woher-weiss-mein-netzwerk-aus-welchem- ...

da wird das anschaulich erklärt !

Wenn du hier die Suchfunktion einsetzt findest du ein fertiges Tutorial, das dir genau dein Szenario Schritt für Schrtt erklärt inklusive eines WLAN Gastnetzbeispiels:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die grundlegende Einrichtung von Gastnetzen mit WLAN und LAN per Hotspot mit Voucher wird hier erklärt:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Und wie man den Gästen Einmal Passwörter per Drucker oder SMS aufs Smartphoen schickt erfährst du hier:

Voucher für pfSense online verwalten und optional Voucher per SMS verschicken

Damit sollten alle Fragen beantwortet sein und ein Gästenetz ist dann kinderleicht im Handumdrehen zu installiern mit deinen 3 Switches.

Du richtest deine WLAN Netze als VLANs auf allen Switches ein und schickst die tagged (also mit VLAN ID Tag) über die jeweiligen Glasfaserports, so das diese VLANs dann transparent auf alle Switches übertragen werden.

Dann ordnetst du den VLANs untagged die Endgeräteports zu und fertig ist der Lack.

Wenn du APs mit eSSIDs hast also Multiple SSIDs z.B. für ein internes WLAN der Mitarbeiter mit Verschlüsselung und ein Gast WLAN als Hotsport mit Vouchertickets dann musst du pro SSID ein VLAN einrichten.

Das ist ein ganz klassisches Banalszenario und tägliche Praxis mit WLANs bzw. VLANs und mit deinen 3 HP Popelswitches eine Sache von 3 Minuten das einzurichten.

Zu VLAN Grundlagen solltest du hier mal reinsehen:

schulnetz.info/vlan-teil2-woher-weiss-mein-netzwerk-aus-welchem- ...

da wird das anschaulich erklärt !

Wenn du hier die Suchfunktion einsetzt findest du ein fertiges Tutorial, das dir genau dein Szenario Schritt für Schrtt erklärt inklusive eines WLAN Gastnetzbeispiels:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Die grundlegende Einrichtung von Gastnetzen mit WLAN und LAN per Hotspot mit Voucher wird hier erklärt:

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Und wie man den Gästen Einmal Passwörter per Drucker oder SMS aufs Smartphoen schickt erfährst du hier:

Voucher für pfSense online verwalten und optional Voucher per SMS verschicken

Damit sollten alle Fragen beantwortet sein und ein Gästenetz ist dann kinderleicht im Handumdrehen zu installiern mit deinen 3 Switches.

Woow,

danke für die rasche Antwort und die Tips. Werde mal anfangen dies umzusetzen und berichten.

Eine Frage habe ich noch: Ich habe noch 3 Stück Dell 5412 Switche - die sollten auch VLAN können. Über die GUI aber bescheiden zu konfigurieren - CLI sehr schlecht dokumentiert. Gibt es jemanden der die Dinger auch hat und sich mit der Konfiguration auskennt ?

LG

Ingo

danke für die rasche Antwort und die Tips. Werde mal anfangen dies umzusetzen und berichten.

Eine Frage habe ich noch: Ich habe noch 3 Stück Dell 5412 Switche - die sollten auch VLAN können. Über die GUI aber bescheiden zu konfigurieren - CLI sehr schlecht dokumentiert. Gibt es jemanden der die Dinger auch hat und sich mit der Konfiguration auskennt ?

LG

Ingo

Die CLI Schnittstelle nutzt vermutlich die gleiche Syntax, wie HP, Cisco, Brocade und andere. Die ist in der Grundstruktur immer gleich.

In den Tutorials findest du solche CLI Beispiele von HP oder Cisco an denen du dich orientieren kannst.

Generell ist das CLI oft eindeutiger und innovativer als ein GUI deshalb kann man da nix falsch machen.

Ist aber leider nicht immer der Fall...

Bist du sicher das due "Dell 5412" meinst als Modell und das da kein Tippfehler drin ist ?? Das gesamte Internet und auch Dell kennt solche Modellbezeichnung für einen Dell Switch nicht

(...sonst hätten wir für dich mal das CLI Handbuch gelesen um dir eine fertige Konfig zu liefern...)

In den Tutorials findest du solche CLI Beispiele von HP oder Cisco an denen du dich orientieren kannst.

Generell ist das CLI oft eindeutiger und innovativer als ein GUI deshalb kann man da nix falsch machen.

Ist aber leider nicht immer der Fall...

Bist du sicher das due "Dell 5412" meinst als Modell und das da kein Tippfehler drin ist ?? Das gesamte Internet und auch Dell kennt solche Modellbezeichnung für einen Dell Switch nicht

(...sonst hätten wir für dich mal das CLI Handbuch gelesen um dir eine fertige Konfig zu liefern...)

Das sieht schon ganz anders aus...

support.dell.com/support/edocs/network/54xx/en/UG/PDF/en_ug.pdf

Auf Seite 323 und folgenden ist das aber auch für blutige (VLAN) Laien recht verständlich erklärt, das man mit 3 Mausklicks ein paar VLANs in 5 Minuten zum Fliegen bekommt !!

Wo ist denn nun genau dein Problem ??

Ab Seite 326 kannst du sehen das der Dell Switch quasi Cisco Syntax benutzt (Dell kann auch nur kopieren...)

Nehmen wir mal an du hast 3 VLANs auf deinen HP Gurken eingerichtet: VLAN 1 (das Default VLAN), VLAN 10 (Gast WLAN) und VLAN 20 (WLAN für Mitarbeiter) und der Uplink auf den anderen Dell oder HP Switch ist Port 24 am PowerConnect5424.

Dann sieht die Dell CLI Syntax so aus:

switch# conf t

switch(config)# vlan-database

switch(config)# vlan 10

switch(config-vlan)# name Gast-WLAN

switch(config-vlan)# exit

switch(config)# vlan 20

switch(config-vlan)# name Mitarbeiter-WLAN

switch(config-vlan)# exit

switch(config)#

Damit hast du dann erstmal die VLANs eingerichtet ! Nun musst du den VLANs noch Ports zuweisen !

Fangen wir mit dem Uplink an, da müssen die VLAN tagged ausgegeben werden, damit der empfangene Switch die wieder sauber zuordnen kann:

switch(config)# interface eth 24

switch(config-if) switchport mode trunk

switch(config-if) switchport trunk allowed vlan 10-20

switch(config-if)# exit

Achtung: Hier ist übrigens ein Fehler im Handbuch !! Die Zuweisung der VLANs zum Trunk passiert ohne das "mode" im Kommando !!

Fertig ! Nun weisst du den VLANs noch ein paar Endgeräte Ports zu. Sagen wir Ports 1 bis 3 für VLAN 10 und Ports 4 bis 6 für VLAN 20

switch(config)# interface eth 1

switch(config-if) switchport mode access

switch(config-if) switchport access vlan 10

switch(config-if)# exit

Das wiederholst du analog für Port 2 und 3 !

Nun VLAN 20:

switch(config)# interface eth 4

switch(config-if) switchport mode access

switch(config-if) switchport access vlan 20

switch(config-if)# exit

Das wiederholst du analog für Port 5 und 6 !

Fertig ist der Lack ! Das entspricht analog genau der Syntax im Cisco Beispiel des VLAN_Tutorials was du hoffentlich ?! GENAU gelesen hast ?

So kannst du nun am Port 24 die Dells zusammenstecken oder an einen entsprechenden tagged Port der HPs klemmen. Damit sind dann alle VLANs in deinem Netzwerk transparent !

Was bitte sehr ist denn an dieser einfachen Syntax nun so schwer ?

support.dell.com/support/edocs/network/54xx/en/UG/PDF/en_ug.pdf

Auf Seite 323 und folgenden ist das aber auch für blutige (VLAN) Laien recht verständlich erklärt, das man mit 3 Mausklicks ein paar VLANs in 5 Minuten zum Fliegen bekommt !!

Wo ist denn nun genau dein Problem ??

Ab Seite 326 kannst du sehen das der Dell Switch quasi Cisco Syntax benutzt (Dell kann auch nur kopieren...)

Nehmen wir mal an du hast 3 VLANs auf deinen HP Gurken eingerichtet: VLAN 1 (das Default VLAN), VLAN 10 (Gast WLAN) und VLAN 20 (WLAN für Mitarbeiter) und der Uplink auf den anderen Dell oder HP Switch ist Port 24 am PowerConnect5424.

Dann sieht die Dell CLI Syntax so aus:

switch# conf t

switch(config)# vlan-database

switch(config)# vlan 10

switch(config-vlan)# name Gast-WLAN

switch(config-vlan)# exit

switch(config)# vlan 20

switch(config-vlan)# name Mitarbeiter-WLAN

switch(config-vlan)# exit

switch(config)#

Damit hast du dann erstmal die VLANs eingerichtet ! Nun musst du den VLANs noch Ports zuweisen !

Fangen wir mit dem Uplink an, da müssen die VLAN tagged ausgegeben werden, damit der empfangene Switch die wieder sauber zuordnen kann:

switch(config)# interface eth 24

switch(config-if) switchport mode trunk

switch(config-if) switchport trunk allowed vlan 10-20

switch(config-if)# exit

Achtung: Hier ist übrigens ein Fehler im Handbuch !! Die Zuweisung der VLANs zum Trunk passiert ohne das "mode" im Kommando !!

Fertig ! Nun weisst du den VLANs noch ein paar Endgeräte Ports zu. Sagen wir Ports 1 bis 3 für VLAN 10 und Ports 4 bis 6 für VLAN 20

switch(config)# interface eth 1

switch(config-if) switchport mode access

switch(config-if) switchport access vlan 10

switch(config-if)# exit

Das wiederholst du analog für Port 2 und 3 !

Nun VLAN 20:

switch(config)# interface eth 4

switch(config-if) switchport mode access

switch(config-if) switchport access vlan 20

switch(config-if)# exit

Das wiederholst du analog für Port 5 und 6 !

Fertig ist der Lack ! Das entspricht analog genau der Syntax im Cisco Beispiel des VLAN_Tutorials was du hoffentlich ?! GENAU gelesen hast ?

So kannst du nun am Port 24 die Dells zusammenstecken oder an einen entsprechenden tagged Port der HPs klemmen. Damit sind dann alle VLANs in deinem Netzwerk transparent !

Was bitte sehr ist denn an dieser einfachen Syntax nun so schwer ?

Wahrscheinlich sehe ich vor lauter Bäumen den Wald nicht.  Beim letzten Versuch habe ich das gesamte 1.OG vom Netz getrennt

Beim letzten Versuch habe ich das gesamte 1.OG vom Netz getrennt  - zum Glück samstags.

- zum Glück samstags.

Habe mir jetzt das Handbuch nochmal gedruckt und werde es am Weekend testen. Erstmal mit 2 Switch. 2.OG und 1.OG

So habe ich es vor (über die Gui):

2.OG

Port 1 - 16 zu einem VLan (192.168.1.x) -- VLAN ID 1 --in der GUI sehe ich dann Port 1-16 mit einem U, Port 21-24 mit einem U und die LAG 1-8 mit einem U - was auch immer das U bedeutet

an den LWL/LAG Ports 1-4 sind die LWL ins 1.OG an den Ports 5-8 die LWL ins 3.OG

Port 17/18/19/20 zu einem VLan (192.168.110.x) -- VLAN ID 2 --in der GUI sehe ich dann Port 17-20 mit einem U

1.OG

identisch wie im 2.OG

in diesem Zustand geht das "normale" Netzwerk ganz "normal. Ein DHCP(192.168.110.x) am Port 17 des Switch im 2.OG verteilt nirgendwo hin ausser auf die Ports 18/19/20 -- ist ja bis hierhin auch richtig - da noch nicht mehr konfiguriert wurde.

Mir ist jetzt an dieser Stelle unklar wie ich mit der GUI die LAG Ports motivieren kann im 2.OG auch den Traffic von Port 17-20 (VLAN ID 2) zu transportieren und was im 1.OG gemacht werden muss daß dieser Traffic auch nur im VLAN ID 2 ankommt.

War ich verständlich? Dies betrifft im MOment nur 2 Dell Switch -- die HP´s habe ich noch nicht integriert.

Habe mir jetzt das Handbuch nochmal gedruckt und werde es am Weekend testen. Erstmal mit 2 Switch. 2.OG und 1.OG

So habe ich es vor (über die Gui):

2.OG

Port 1 - 16 zu einem VLan (192.168.1.x) -- VLAN ID 1 --in der GUI sehe ich dann Port 1-16 mit einem U, Port 21-24 mit einem U und die LAG 1-8 mit einem U - was auch immer das U bedeutet

an den LWL/LAG Ports 1-4 sind die LWL ins 1.OG an den Ports 5-8 die LWL ins 3.OG

Port 17/18/19/20 zu einem VLan (192.168.110.x) -- VLAN ID 2 --in der GUI sehe ich dann Port 17-20 mit einem U

1.OG

identisch wie im 2.OG

in diesem Zustand geht das "normale" Netzwerk ganz "normal. Ein DHCP(192.168.110.x) am Port 17 des Switch im 2.OG verteilt nirgendwo hin ausser auf die Ports 18/19/20 -- ist ja bis hierhin auch richtig - da noch nicht mehr konfiguriert wurde.

Mir ist jetzt an dieser Stelle unklar wie ich mit der GUI die LAG Ports motivieren kann im 2.OG auch den Traffic von Port 17-20 (VLAN ID 2) zu transportieren und was im 1.OG gemacht werden muss daß dieser Traffic auch nur im VLAN ID 2 ankommt.

War ich verständlich? Dies betrifft im MOment nur 2 Dell Switch -- die HP´s habe ich noch nicht integriert.

Habe eben deine ergänzungen noch nicht gesehen, danke. wenn ich es richtig verstehe dürfte ich den Teil 1 deiner Config (Erstellung VLAN) sowie Teil 3 und 4 der Config (Zuweisung der Ports zu den verschiedenen VLANs) schon erledgt haben ? Siehe Beitrag oben. Das heisst es fehlt mir "nur" das Trunking im 1.OG und 2.OGder LAG-Ports? Richtig?

und nehme ich da auch eth24 obwohl da kein Lankabel steckt sondern der alternative Glasfaseranschluß genutzt wird?

und nehme ich da auch eth24 obwohl da kein Lankabel steckt sondern der alternative Glasfaseranschluß genutzt wird?

Hallo Aqui,

nochmal herzlichen Dank. Nachdem ich noch mal ein paar Sachen gelesen habe haben sich die Fragen von oben erübrigt.

haben sich die Fragen von oben erübrigt.

Mir fehlt jetzt nur noch das Trunking und die Sache sollte laufen -- werde ich heute oder morgen mal testen und mich nochmal rückmelden.

Es ist doch ganz gut wenn man sich im Trubel des Alltags die Zeit nimmt und Probleme auf Seite legt um sich endlich mal den "alten" Aufgaben zu widmen.

nochmal herzlichen Dank. Nachdem ich noch mal ein paar Sachen gelesen habe

Mir fehlt jetzt nur noch das Trunking und die Sache sollte laufen -- werde ich heute oder morgen mal testen und mich nochmal rückmelden.

Es ist doch ganz gut wenn man sich im Trubel des Alltags die Zeit nimmt und Probleme auf Seite legt um sich endlich mal den "alten" Aufgaben zu widmen.

"U" bedeutet logischerweise UNTAGGED ! und "T" dann logischerweise TAGGED, das liegt doch auf der Hand !

"...Port 1 - 16 zu einem VLan (192.168.1.x) -- VLAN ID 1" = Ist OK aber vollkommen überflüssig da alle Ports immer per Default im Default VLAN 1 liegen wie jeder Netzwerker weiss, da musst du also nix machen !

WAS bitte sehr meinst du mit LAG Ports ?? Soll das Link Aggregation sein also das Zusammenfassen von mehreren Links zu einem Trunk ?

Wenn ja warum nimmst du Ports 1-8 ?? du willst ja wohl kaum 8 Ports in eine Link Aggregation Gruppe bringen oder ?? Ist also unverständlich was das soll ??

"...Port 17/18/19/20 zu einem VLan (192.168.110.x) -- VLAN ID 2 --in der GUI sehe ich dann Port 17-20 mit einem U" = Ist ja auch richtig, denn diese Ports sind dann Untagged im VLAN 2 als Endgeräteports. Richtig also wo ist hier der Sinn der Frage ?

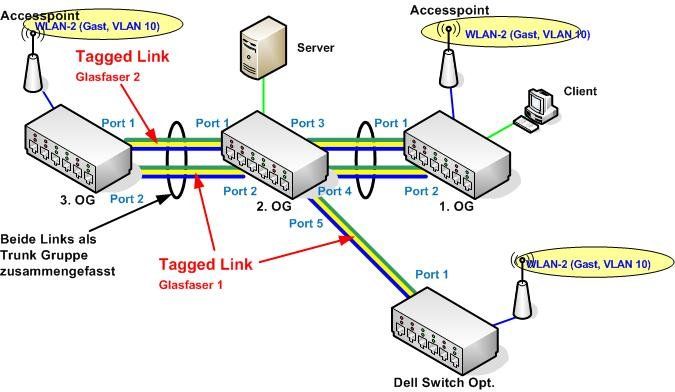

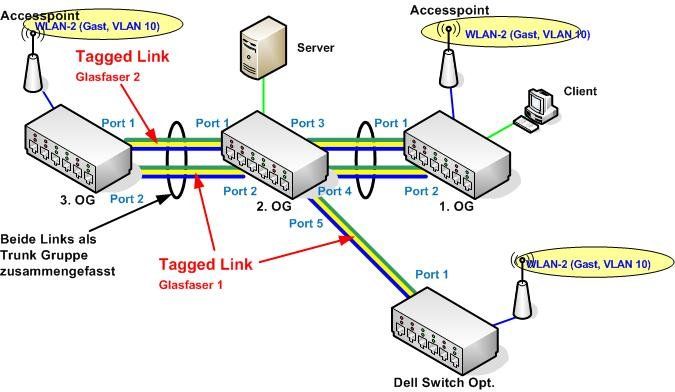

So, und damit du den Wald und die Bäume endlich mal wieder siehst versuchen wirs mal mit bunten Bildchen...

Sammeln wir nochmal die Fakten:

Das sind deine To Dos:

Trunking:

Das Trunking ist ganz einfach: (Portbeispiel der Zeichnung von oben !)

Im HP Billigteil sind das 3 Mausklicks und in 10 Minuten erledigt in diesem Banalnetz.

Beim Dell gehst du analog vor du musst nur einen weiteren Port an einem der OG Switches taggen um die VLANs zu übertragen. Beispiel sit oben der Port 5 im 2ten OG Switch, das kann aber genausogut jeder Port der anderen OG Switches sein je nachdem WO du die Dell Gurke hinhaben willst.

Wie gesagt ist eigentlich kinderleicht das zum Fliegen zu bekommen... (wenn man weiss was man macht )

)

"...Port 1 - 16 zu einem VLan (192.168.1.x) -- VLAN ID 1" = Ist OK aber vollkommen überflüssig da alle Ports immer per Default im Default VLAN 1 liegen wie jeder Netzwerker weiss, da musst du also nix machen !

WAS bitte sehr meinst du mit LAG Ports ?? Soll das Link Aggregation sein also das Zusammenfassen von mehreren Links zu einem Trunk ?

Wenn ja warum nimmst du Ports 1-8 ?? du willst ja wohl kaum 8 Ports in eine Link Aggregation Gruppe bringen oder ?? Ist also unverständlich was das soll ??

"...Port 17/18/19/20 zu einem VLan (192.168.110.x) -- VLAN ID 2 --in der GUI sehe ich dann Port 17-20 mit einem U" = Ist ja auch richtig, denn diese Ports sind dann Untagged im VLAN 2 als Endgeräteports. Richtig also wo ist hier der Sinn der Frage ?

So, und damit du den Wald und die Bäume endlich mal wieder siehst versuchen wirs mal mit bunten Bildchen...

Sammeln wir nochmal die Fakten:

- OG.1, 2 und 3 sind jeweils mit 2 Glasfasern (und du meinst hier hoffentlich 2 Faserpärchen RX/TX ?!!) verbunden die jeweils zu einer Trunk Gruppe also Link Aggregation Gruppe verbunden sind. Jedes Doppelpärchen ist also quasi eine 2 GiG Strecke bei dir, richtig ?

- Switch 2.OG hat die Server und derzeit ist alles dumm nur in einem Netzwerk also VLAN 1 da alle Ports in diesem Default VLAN sind, auch richtig ?

- Du willst zur Port Erweiterung ggf. noch einen Dell Switch anflanschen ans Netz ?

- Du willst ein VLAN erstellen für den Gast Zugang was getrennt vom Produktivnetz ist ?

Das sind deine To Dos:

- VLAN 10 (Gastnetz) auf allen Switches erzeugen.

- Alle Uplink Ports der Switches 1., 2. und 3. OG "TAGGED" (T) dem neuen VLAN 10 zuordnen. Auch dem neuen Port der zum Dell Switch soll (mode trunk usw.)

- Fertig ! Wenn das erledigt ist hast du ALLE beiden VLANs transparent auf deinen gesamten Switches verteilt und verfügbar, nun musst du nur noch die Endgeräteports fürs VLAN 10 (Gast WLAN) zuweisen untagged "U". An diese Ports kommen dann die Accesspoints fürs Gast WLAN, Gerich !

- Achtung: Wenn du APs mit Multi SSID einsetzt indem du mehrere WLANs auf einem AP einrichtest (siehe Tutorial) dann musst du diese AP Ports TAGGED (T) einrichten, da solche Multi SSID WLAN Accesspoints die Pakete der einzelnen SSIDs mit der VLAN ID TAGGEN !! (Siehe Tutorial !) Solltest du keine Multi SSID APs einzetzen ist dieser Punkt hier irrelevant für dich.

Trunking:

Das Trunking ist ganz einfach: (Portbeispiel der Zeichnung von oben !)

- Ports 1 und 2 des Switches 3tes OG werden in eine Trunk Gruppe gesetzt

- Ports 1 und 2 des Switches 2tes OG werden in die gleiche Trunk Gruppe gesetzt wie Switch 3tes OG

- Ports 3 und 4 des Switches 2tes OG werden in eine andere, neue gleiche Trunk Gruppe gesetzt ! Sie dürfen NICHT die gleiche Gruppen ID haben wie der Trunk zum 3ten OG ! Logisch, denn sonst wären sie Teil dieses Trunks was physisch ja nicht der Fall ist. Aufpassen hier also !

- Ports 1 und 2 des Switches 1tes OG werden in die gleiche Trunk Gruppe gesetzt wie die 2te Gruppe Switch 2tes OG ! Klar, denn es müssen 2 getrennte LAG / Trunk Gruppen existieren, einmal die die den Trunk ins 1. OG bedient und einmal die die den Trunk ins 3. OG bedient. Die Trunks dürfen NICHT alle in der gleichen Gruppe sein, sonst bekomt du ein Problem am Switch 2tes OG !

Im HP Billigteil sind das 3 Mausklicks und in 10 Minuten erledigt in diesem Banalnetz.

Beim Dell gehst du analog vor du musst nur einen weiteren Port an einem der OG Switches taggen um die VLANs zu übertragen. Beispiel sit oben der Port 5 im 2ten OG Switch, das kann aber genausogut jeder Port der anderen OG Switches sein je nachdem WO du die Dell Gurke hinhaben willst.

Wie gesagt ist eigentlich kinderleicht das zum Fliegen zu bekommen... (wenn man weiss was man macht

Hallo aqui - hoffe ich nerve nicht zu sehr.

Also Zustandsbeschreibung:

Im Moment sind alle 3 Switche jeweils ein Dell 5424.

1.OG

VLAN ID 1 (Default) Port 1-16 untagged und Port 21-24 untagged (Port 23 u 24 - bestückt mit jeweils Glasfaserpaar in 2.OG - Port 21 u 22 Leer)

VLAN ID 2 Port 17-20 untagged und Port 23 u 24 tagged - in den VLAN PortSetting jeweils Trunk und PVID 1

in der GUI sieht man immer noch LAG 1-8 mit U

mehr ist nicht konfiguriert

2.OG

VLAN ID 1 (Default) Port 1-16 untagged und Port 21-24 untagged (Port 21 u 22 - bestückt mit jeweils Glasfaserpaar in 1.OG - Port 23 u 24 bestückt mit jeweils Glasfaserpaar in 3.OG)

VLAN ID 2 Port 17-20 untagged und Port 21-24 tagged - in den VLAN PortSetting jeweils Trunk und PVID 1

in der GUI sieht man immer noch LAG 1-8 mit U

mehr ist nicht konfiguriert

3.OG

VLAN ID 1 (Default) Port 1-16 untagged und Port 21-24 untagged (Port 23 u 24 - bestückt mit jeweils Glasfaserpaar in 2.OG - Port 21 u 22 leer)

VLAN ID 2 Port 17-20 untagged und Port 23-24 tagged - in den VLAN PortSetting jeweils Trunk und PVID 1

in der GUI sieht man immer noch LAG 1-8 mit U

mehr ist nicht konfiguriert

Am Switch im 2.OG hängen im VLAN ID 1 die Server mit DHCP im 192.168.1.x. Am Port 17 (VLAN ID 2) ein Router mit DHCP im 192.168.110.x.

Ein kurzer Test heute abend mit einem Notebook hat gezeigt - an den Ports des VLAN ID1 wird nur eine Adresse aus dem 192.168.1.x zugewiesen. An Ports den Ports des VLAN ID 2 nur Adressen aus 192.168.110.x. - egal an welchem Switch ich es getestet habe.

Das sieht schon mal gut aus.

Morgen werde ich in jeder Etage einen AP ins VLAN ID 2 integrieren und einen längeren Test machen. Hoffe es geht alles

Den Punkt der Link Aggregation/Trunking der Glasfaser habe ich noch nirgends konfiguriert - würde aber Sinn machen damit ich die volle Leistung über Glasfaser etagenübergreifend habe, oder? Da bin ich aber heute abend ein wenig hilflos rumgestolpert?

Also Zustandsbeschreibung:

Im Moment sind alle 3 Switche jeweils ein Dell 5424.

1.OG

VLAN ID 1 (Default) Port 1-16 untagged und Port 21-24 untagged (Port 23 u 24 - bestückt mit jeweils Glasfaserpaar in 2.OG - Port 21 u 22 Leer)

VLAN ID 2 Port 17-20 untagged und Port 23 u 24 tagged - in den VLAN PortSetting jeweils Trunk und PVID 1

in der GUI sieht man immer noch LAG 1-8 mit U

mehr ist nicht konfiguriert

2.OG

VLAN ID 1 (Default) Port 1-16 untagged und Port 21-24 untagged (Port 21 u 22 - bestückt mit jeweils Glasfaserpaar in 1.OG - Port 23 u 24 bestückt mit jeweils Glasfaserpaar in 3.OG)

VLAN ID 2 Port 17-20 untagged und Port 21-24 tagged - in den VLAN PortSetting jeweils Trunk und PVID 1

in der GUI sieht man immer noch LAG 1-8 mit U

mehr ist nicht konfiguriert

3.OG

VLAN ID 1 (Default) Port 1-16 untagged und Port 21-24 untagged (Port 23 u 24 - bestückt mit jeweils Glasfaserpaar in 2.OG - Port 21 u 22 leer)

VLAN ID 2 Port 17-20 untagged und Port 23-24 tagged - in den VLAN PortSetting jeweils Trunk und PVID 1

in der GUI sieht man immer noch LAG 1-8 mit U

mehr ist nicht konfiguriert

Am Switch im 2.OG hängen im VLAN ID 1 die Server mit DHCP im 192.168.1.x. Am Port 17 (VLAN ID 2) ein Router mit DHCP im 192.168.110.x.

Ein kurzer Test heute abend mit einem Notebook hat gezeigt - an den Ports des VLAN ID1 wird nur eine Adresse aus dem 192.168.1.x zugewiesen. An Ports den Ports des VLAN ID 2 nur Adressen aus 192.168.110.x. - egal an welchem Switch ich es getestet habe.

Das sieht schon mal gut aus.

Morgen werde ich in jeder Etage einen AP ins VLAN ID 2 integrieren und einen längeren Test machen. Hoffe es geht alles

Den Punkt der Link Aggregation/Trunking der Glasfaser habe ich noch nirgends konfiguriert - würde aber Sinn machen damit ich die volle Leistung über Glasfaser etagenübergreifend habe, oder? Da bin ich aber heute abend ein wenig hilflos rumgestolpert?

Guten Morgen,

ergänzend zu oben: Ich habe das Netz dort so übernommen.... betreue dort 3xESX mit ca. 12 VMs (DC, Exchange, Blackberry, Memberserver usw), ca.70-80 Clients. Nach Firmenfusion gehts jetzt um Optimierung und Umsetzung neuer Ideen - natürlich neben dem "normalen" UserSupport.

Die Dell Switche sind momentan verbaut wie oben beschrieben - werden aber in der nächsten Zeit gegen 3xHP 1910 getauscht. Leider nur Produktivnetz und keine Testumgebung vorhanden --- kommt vielleicht noch.

That`s all

ergänzend zu oben: Ich habe das Netz dort so übernommen.... betreue dort 3xESX mit ca. 12 VMs (DC, Exchange, Blackberry, Memberserver usw), ca.70-80 Clients. Nach Firmenfusion gehts jetzt um Optimierung und Umsetzung neuer Ideen - natürlich neben dem "normalen" UserSupport.

Die Dell Switche sind momentan verbaut wie oben beschrieben - werden aber in der nächsten Zeit gegen 3xHP 1910 getauscht. Leider nur Produktivnetz und keine Testumgebung vorhanden --- kommt vielleicht noch.

That`s all

So, da bin ich wieder

Ich habe heute entsprechend Text oben nochmal getestet. Aus meiner Sicht geht's -- schon mal DANKE an AQUI !

Mit es geht meine ich folgendes --> an jedem Switch kommt an den Ports 17-20 lediglich VLAN ID 2 durch! Es werden nur Adressen aus dem Bereich 192.168.110.x verteilt, die getesteten AP`s gehen - bis auf einen Netgear AP. Der spinnt irgendwie.... mit statischer IP konfiguriert zieht er immer das Netz runter. D.h. sobald der AP angeschlossen ist (am Switch im 1.OG an einem Port aus VLAN ID 2) ist das gesamte Netz 192.168.1.x weg. Kein Ping geht mehr. Sobald der AP aus ist -- alles wieder Bombe! Auch ein anderer AP (Bintec W500 - statische IP) geht einwandfrei. Naja, egal der Netgear fliegt in die Box.

Nächste Woche werde ich die Switche austauschen gegen HP 1910 - das Glasfaser bekommt dann Ling Aggre., die VlANs werden eingerichtet, 3 neue AP`s von Edimax (mit MultiSSID) werden eingebunden.

Halte euch auf dem Laufenden........

Ich habe heute entsprechend Text oben nochmal getestet. Aus meiner Sicht geht's -- schon mal DANKE an AQUI !

Mit es geht meine ich folgendes --> an jedem Switch kommt an den Ports 17-20 lediglich VLAN ID 2 durch! Es werden nur Adressen aus dem Bereich 192.168.110.x verteilt, die getesteten AP`s gehen - bis auf einen Netgear AP. Der spinnt irgendwie.... mit statischer IP konfiguriert zieht er immer das Netz runter. D.h. sobald der AP angeschlossen ist (am Switch im 1.OG an einem Port aus VLAN ID 2) ist das gesamte Netz 192.168.1.x weg. Kein Ping geht mehr. Sobald der AP aus ist -- alles wieder Bombe! Auch ein anderer AP (Bintec W500 - statische IP) geht einwandfrei. Naja, egal der Netgear fliegt in die Box.

Nächste Woche werde ich die Switche austauschen gegen HP 1910 - das Glasfaser bekommt dann Ling Aggre., die VlANs werden eingerichtet, 3 neue AP`s von Edimax (mit MultiSSID) werden eingebunden.

Halte euch auf dem Laufenden........

OK, dann ist das so wie in der Zeichnung oben ha aufgezeichnet nur das du eben keine Link Agregation auf der Glasfaser machst. Das war missverständlich mit der Äußerung Pärchen, denn für einen Netzwerk ist ein Glasfaser Link IMMER ein Pärchen, das es ja immer aus einer Faser mit Licht Sender und einer Empfangsfaser besteht...aber egal dann ist das geklärt und man muss sich oben nur die 2 parallelen Etagenlinks wegdenken.

OK, ein simples Szenario und so wie du es beschreibst ist es genau richtig.

Die Link Aggreagtion der Port 1-8 ist irgendwie unsinnig aber das ist furs Setup erstmal egal.

Du bist also auf dem richtigen Weg !!

OK, ein simples Szenario und so wie du es beschreibst ist es genau richtig.

Die Link Aggreagtion der Port 1-8 ist irgendwie unsinnig aber das ist furs Setup erstmal egal.

Du bist also auf dem richtigen Weg !!

Du hast irgendow einen Loop gebaut. Schalte bitte Spanning Tree oder besser Rapid Spanning Tree an das verhindert das dann sicher !

Das parallele Führen der Glasfaser kann solche Loops auslösen wenn du kein Spanning Tree aktiviert hast ! Ethernet technisch verhindert Spanning Tree solche Loops.

Wenn du wirklich 2 paralelle Glassfasern (also je 2 Doppeladern) in die OGs ast dann macht es natürlich durchaus Sinn diese zu aggregieren mit Trunking, Link Aggregation.

Das wird sich dann natürlich richtigerweise auf die Traffic Performance auswirken, da du dann natürlich die doppelte Performance zwischen den OGs hast.

Deine User werden es dir danken !!

Denk dran dir die korrekte Funktionsweise der Trunks auf den Dells immer mit "show trunk" anzusehen (Kommando im Handbuch nachlesen !)

So kannst du ganz sicher sein das deine Link Aggregation Trunks auch sauber laufen. Wenn nicht besteht ohne (R)STP wieder Gefahr von Loops und das alles im Schneckentempo rennt bei dir !!

Das parallele Führen der Glasfaser kann solche Loops auslösen wenn du kein Spanning Tree aktiviert hast ! Ethernet technisch verhindert Spanning Tree solche Loops.

Wenn du wirklich 2 paralelle Glassfasern (also je 2 Doppeladern) in die OGs ast dann macht es natürlich durchaus Sinn diese zu aggregieren mit Trunking, Link Aggregation.

Das wird sich dann natürlich richtigerweise auf die Traffic Performance auswirken, da du dann natürlich die doppelte Performance zwischen den OGs hast.

Deine User werden es dir danken !!

Denk dran dir die korrekte Funktionsweise der Trunks auf den Dells immer mit "show trunk" anzusehen (Kommando im Handbuch nachlesen !)

So kannst du ganz sicher sein das deine Link Aggregation Trunks auch sauber laufen. Wenn nicht besteht ohne (R)STP wieder Gefahr von Loops und das alles im Schneckentempo rennt bei dir !!