Bitlocker aktivierung schlägt fehl (im AD)

Hallo,

ich habe folgendes Problem:

An einem MS Surface Tablet wurde beim Booten nach dem Bitlocker Key gefragt. Den haben wir eingegeben und das System gestartet.

Nachdem das System hoch gefahren ist, habe ich das Laufwerk entschlüsselt mit

wenn ich jetzt per Remote oder auch lokal in der Admin Console die Verschlüssellung wieder einschalten will kommt folgendes:

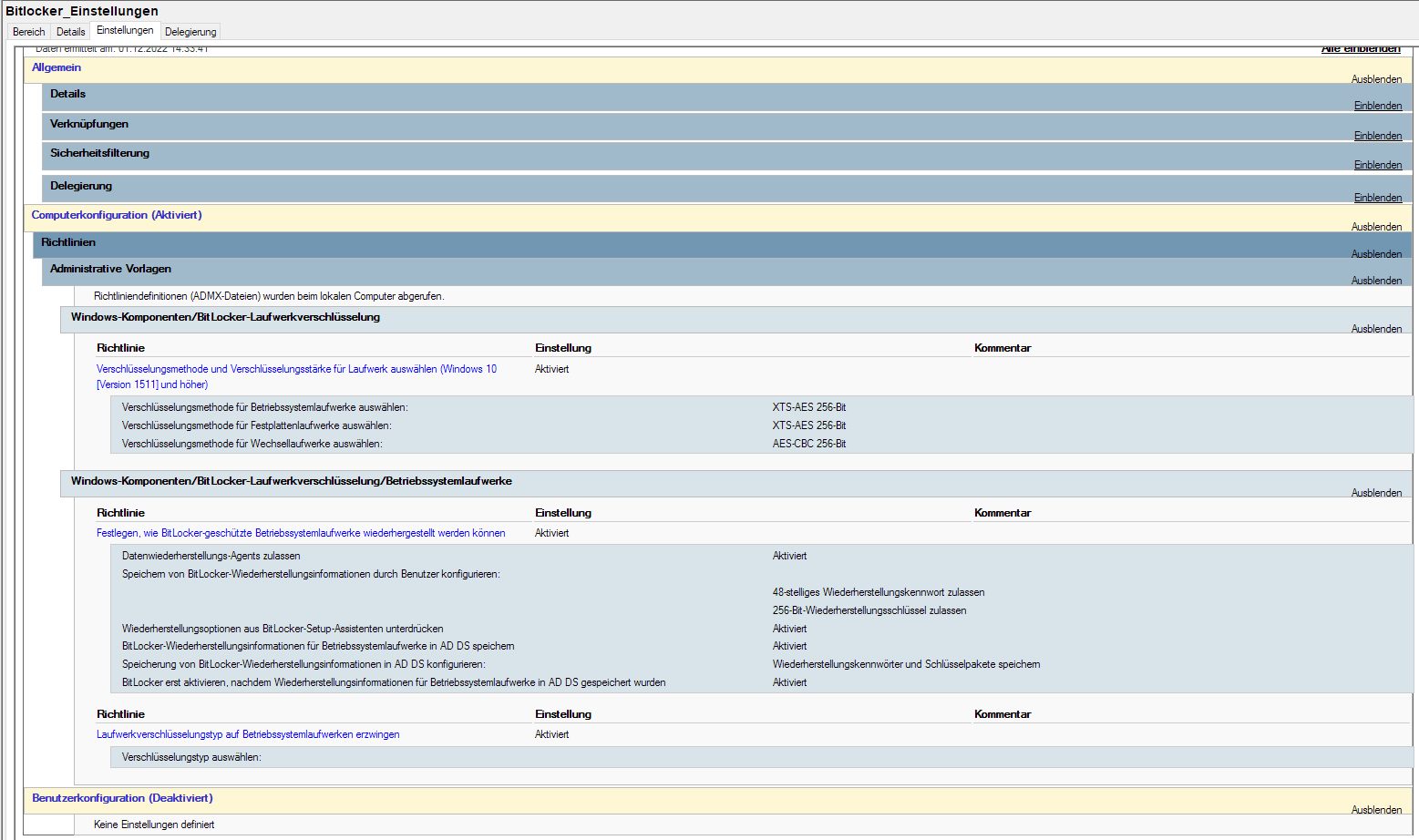

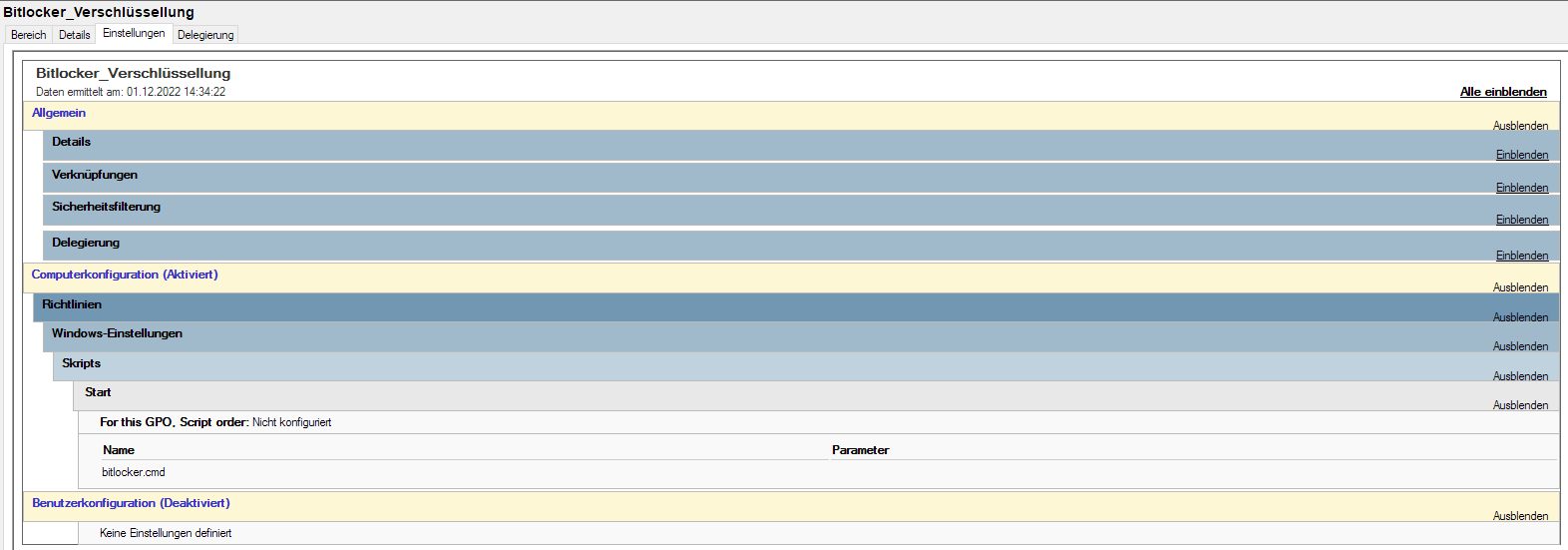

Die Laufwerksverschlüssellung ist mittels GPO geregelt. Das Gerät ist im Windows AD registriert und speichert den Weiderherstellungsschlüssel im AD.

Das Clientsystem ist Windows 11 Pro

Server ist 2016

Hintergrund der Entschlüssellung war der, dass ein neuer Key erzeugt wird und dieser dann wieder im TPM gespeichert wird.

Das Geräte kann ich aktuell nur per Netzwerk erreichen. also nicht physisch im Zugriff. Komme aber mit PSEXEC oder Teamviewer / PCVisit auf das System.

Gruß

ich habe folgendes Problem:

An einem MS Surface Tablet wurde beim Booten nach dem Bitlocker Key gefragt. Den haben wir eingegeben und das System gestartet.

Nachdem das System hoch gefahren ist, habe ich das Laufwerk entschlüsselt mit

manage-bde -off c:wenn ich jetzt per Remote oder auch lokal in der Admin Console die Verschlüssellung wieder einschalten will kommt folgendes:

C:\WINDOWS\system32>manage-bde -on c:

BitLocker-Laufwerkverschlüsselung: Konfigurationstool, Version 10.0.22000

Copyright (C) 2013 Microsoft Corporation. Alle Rechte vorbehalten.

Volume "C:" [Local Disk]

[Betriebssystemvolume]

FEHLER: Die Angabe des Parameters "-StartupKey" oder "-Password" ist

erforderlich, damit das Betriebssystemvolume durch BitLocker geschützt

werden kann.

Geben Sie "manage-bde -on -?" ein, um weitere Informationen anzuzeigen.

HINWEIS: Wenn es nicht möglich war, über den Parameter "-on" Schlüsselschutzvorrichtungen hinzuzufügen oder die Verschlüsselung zu starten,

müssen Sie möglicherweise "manage-bde -off" aufrufen, bevor Sie "-on" erneut versuchen. Die Laufwerksverschlüssellung ist mittels GPO geregelt. Das Gerät ist im Windows AD registriert und speichert den Weiderherstellungsschlüssel im AD.

Das Clientsystem ist Windows 11 Pro

Server ist 2016

Hintergrund der Entschlüssellung war der, dass ein neuer Key erzeugt wird und dieser dann wieder im TPM gespeichert wird.

Das Geräte kann ich aktuell nur per Netzwerk erreichen. also nicht physisch im Zugriff. Komme aber mit PSEXEC oder Teamviewer / PCVisit auf das System.

Gruß

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 4823770014

Url: https://administrator.de/forum/bitlocker-aktivierung-schlaegt-fehl-im-ad-4823770014.html

Ausgedruckt am: 06.08.2025 um 09:08 Uhr

6 Kommentare

Neuester Kommentar

"Die Settings" sind ja das, was du per GPO setzt. Wie gesagt kann aber lokal auch per gpedit.msc mitgemischt werden. Mach also auf einem elevated command prompt einfach ein

und schau dir das Resultat genau an - welche GPO setzt das besagt fest?

Wenn's schnell gehen soll: lösche in der Registry HKLM\software\policies\microsoft\fve, verschlüssele und setze die GPOs danach wieder auf einem elevated command prompt per

gpupdate /force

gpresult /h %temp%\result.html & %temp%\result.htmlWenn's schnell gehen soll: lösche in der Registry HKLM\software\policies\microsoft\fve, verschlüssele und setze die GPOs danach wieder auf einem elevated command prompt per

gpupdate /force