Cisco 2921 Konfiguration Internet und VPN durch Port Weiterleitung

Guten Tag zusammen,

ich versuche seit mehreren Wochen den Cisco Router 2921 zum laufen zu bekommen.

Was ich machen will:

Momentane Umgebung

Ich habe einen Windows Server 2008r2 am laufen. Dieser Fungiert momentan komplett als DNS, DHCP, AD und auch als VPN Server.

Alle Anfragen die aus dem Internet kommen und auch hinaus gehen werden momentan komplett von dem Server aus verwaltet.

Hier einmal meine Konfiguration von dem Cisco Router:

Wenn ich das alles per Terminal in den Router eingetragen habe funktioniert auch das Internet ohne Probleme und ich kann auch ganz normal arbeiten.

Sollte ich aber eine Anfrage an den AD schicken bekomme ich ewig lange Ladezeiten und dann nach ca. 2-3 Minuten eine Antwort von dem Server.

In der Zeile 44 und 45 definiere ich die IP und auch den Port 389 für den AD Server.

Wenn ich das selbe auch für mein Routing on RAS mache, worüber mein VPN auf dem Server konfiguriert ist, bekomme ich nach ein paar Minuten Ladezeit einen Timeout.

Ich weiß nicht was ich noch vergessen habe ein zu stellen bzw. worin das Problem liegt.

Ich habe mich jetzt auch schon einige Zeit mit der Weboberfläche auseinander gesetzt und habe ziemlich schnell mitbekommen das diese eher nur ein gimmick ist.. so habe ich das Gefühl.

ich versuche seit mehreren Wochen den Cisco Router 2921 zum laufen zu bekommen.

Was ich machen will:

- Der gesamte Trafic soll über den Cisco Router laufen

- Bestimmte Ports und Anfragen sollen nur an eine IP Adresse weiter gegeben werden

- VPN soll darüber auch erreichbar sein

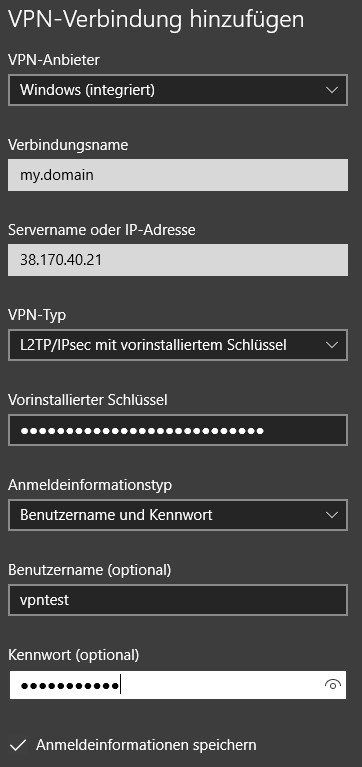

- VPN wird über Routing on RAS mit einem Preshared Key eingerichtet und am Computer gebe ich die IP von meinen Provider an und den dazu von mir festgelegt Key ein.

Momentane Umgebung

Ich habe einen Windows Server 2008r2 am laufen. Dieser Fungiert momentan komplett als DNS, DHCP, AD und auch als VPN Server.

Alle Anfragen die aus dem Internet kommen und auch hinaus gehen werden momentan komplett von dem Server aus verwaltet.

Hier einmal meine Konfiguration von dem Cisco Router:

#Routername und Secret Password

Router> enable

Router# configure terminal

Router(config)#

Router(config)# hostname Router

Router(config)#

Router(config)# enable secret "insert here your password"

Router(config)#

Router(config)# no ip domain-lookup

Router(config)#

#Configuring Gigabit Ethernet Interfaces

Router(config)# interface gigabitethernet 0/0

Router(config-if)#

Router(config-if)# ip address ( ip address and subnet mask )

Router(config-if)#

Router(config-if)# no shutdown

Router(config-if)# ip virtual-reassembly

Router(config-if)# dupley auto

Router(config-if)# speed auto

Router(config-if)# ip nat outside

Router(config-if)#

Router(config-if)# exit

Router(config)# interface gigabitethernet 0/1

Router(config-if)# ip address ( ip address and subnet mask )

Router(config-if)#

Router(config-if)# no shutdown

Router(config-if)# ip virtual-reassembly

Router(config-if)# dupley auto

Router(config-if)# speed auto

Router(config-if)# ip nat inside

Router(config-if)#

Router(config-if)# exit

Router(config)#

#Anlegen Benutzer und deren Rechte

Router(config)#username ( username )

Router(config)#username ( username ) password ( insert here your password )

Router(config)#username ( username ) privilege 15

#Enabling HTTP Access, SSH, Telnet Connection und Zugriffsberechtigung

Router(config)#access-list 75 permit ( ip address and subnet mask )

Router(config)#access-list 75 deny any

Router(config)#ip http server

Router(config)#ip http access-class 75

Router(config)#aaa new-model

Router(config)#line vty 0 4

Router(config)#transport input ssh telnet

#Port Weiterleitung

Router(config)#ip nat inside source list 75 interface g0/0 overload

Router(config)#ip nat inside source list 75 static tcp ( ip address port ) interface g0/0 ( port )

Router(config)#end

Router# writeWenn ich das alles per Terminal in den Router eingetragen habe funktioniert auch das Internet ohne Probleme und ich kann auch ganz normal arbeiten.

Sollte ich aber eine Anfrage an den AD schicken bekomme ich ewig lange Ladezeiten und dann nach ca. 2-3 Minuten eine Antwort von dem Server.

In der Zeile 44 und 45 definiere ich die IP und auch den Port 389 für den AD Server.

Wenn ich das selbe auch für mein Routing on RAS mache, worüber mein VPN auf dem Server konfiguriert ist, bekomme ich nach ein paar Minuten Ladezeit einen Timeout.

Ich weiß nicht was ich noch vergessen habe ein zu stellen bzw. worin das Problem liegt.

Ich habe mich jetzt auch schon einige Zeit mit der Weboberfläche auseinander gesetzt und habe ziemlich schnell mitbekommen das diese eher nur ein gimmick ist.. so habe ich das Gefühl.

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 461240

Url: https://administrator.de/forum/cisco-2921-konfiguration-internet-und-vpn-durch-port-weiterleitung-461240.html

Ausgedruckt am: 14.07.2025 um 00:07 Uhr

20 Kommentare

Neuester Kommentar

ich versuche seit mehreren Wochen den Cisco Router 2921 zum laufen zu bekommen.

Das hiesige IOS Tutorial hast du gelesen ?? Entspricht genau dem was du vorhast, da die IOS Syntax Plattform übergreifend identisch ist !Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Bestimmte Ports und Anfragen sollen nur an eine IP Adresse weiter gegeben werden

Im Internet oder lokal ??Kann man mit Policy Based Routing machen:

Cisco Router 2 Gateways für verschiedene Clients

Oder reichen dir da einfache ACLs ?? Hier bist du leider etwas zu unkonkret in der Task Schilderung...

VPN wird über Routing on RAS mit einem Preshared Key eingerichtet

Igitt ! Etwa direkt intern am Server indem du ungeschützten Internet Traffic per Port Forwarding ins interne Netzwerk lässt ??Eigentlich ja ziemlicher Unsinn wenn man das mit einem Cisco erheblich sicherer und auch effizienter in der Peripherie erreichen kann !

Da du uns weder mitteilst welches VPN Protokoll du verwendest geschweige denn welche Ports du dafür definiert hast im Port Forwarding ist eine zielführende Hilfe hier unmöglich, es sei denn Raten im freien Fall reicht dir.

Grundlegende Hinweise zu VPN mit dem IPsec Protokoll findest du im o.a. Cisco Tutorial oder auch hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Hier einmal meine Konfiguration von dem Cisco Router:

Wäre hilfreicher und vor allem übersichtlicher für alle Beteiligten wenn du hier nur den Output von show run gepostet hättest wie es Kollege @brammer ja auch schon zu recht kommentiert hat. IP Adressen kannst du darin ja anonymisieren.

(Kann man übrigens noch nachträglich mit dem "Bearbeiten" Button korrigieren !)

OK. Aber es gibt gravierende Fehler in deiner Konfig:

Beachte das du hier die ganzen PPPoE Kommados am WAN Port ignorieren bzw. weglassen kannst, da du hier einen direkten Internet Zugang via Ethernet hast. (38.170.40.21, Cogent, USA)

Solltest du ggf. besser in der Testphase auch erstmal so lassen um dir nicht noch mehr Fallen zu stellen.

Also sind die strategischen Schritte...

Hier findest du noch zusätzliche Info zum Thema VPNs mit L2TP:

community.cisco.com/t5/security-documents/l2tp-over-ipsec-on-cis ...

- DNS Adresse Google sollte man niemals machen (Privatsphäre !) Ist aber kosmetisch

- Auf deinem internen Interface fehlt ip nat inside. Eigentlich kannst du ohne dieses Port Kommando NICHT von Clients am Port Gig 0/2 ins Internet weil das NAT (Adress Translation) dann gar nicht funktioniert (sh nat ass) !!

- ZBF Firewall ist konfiguriert aber nicht aktiv (WAN Port ungeschützt !!)

ich nehme es mir vor das ich es durcharbeite

Das solltest du dringenst tun bevor wir hier ins Eingemachte gehen !!Beachte das du hier die ganzen PPPoE Kommados am WAN Port ignorieren bzw. weglassen kannst, da du hier einen direkten Internet Zugang via Ethernet hast. (38.170.40.21, Cogent, USA)

Das VPN ist auf den UDP 1701 Port eingerichtet.

Ist natürlich Blödsinn, denn bei L2TP ist das nur der Handshake Port. L2TP nutzt in Summe mehrere Protokoll Ports da es im Transport auf IPsec aufsetzt nämlich:- UDP 1701

- UDP 500

- UDP 4500

- ESP Protokoll mit der IP Nummer 50 (kein UDP oder TCP !)

Solltest du ggf. besser in der Testphase auch erstmal so lassen um dir nicht noch mehr Fallen zu stellen.

Also sind die strategischen Schritte...

- zuerst eine saubere und funktionierende Grundkonfig erstellen.

- dann VPN aufsetzen und testen

- dann Firewall aufsetzen und System absichern

Hier findest du noch zusätzliche Info zum Thema VPNs mit L2TP:

community.cisco.com/t5/security-documents/l2tp-over-ipsec-on-cis ...

für das forwarding der LDAP und VPN Ports.

Willst du denn das L2TP VPN im internen Netzwerk terminieren..??Sowas ist eingentlich ein totales NoGo in Netzwerk Designs, denn damit lässt du ungeschützten Internet Traffic durch die Firewall in dein internes Netzwerk. Ein generell gravierender Nachteil bei Port Forwarding da es eine Sicherheitslücke schafft. Auch LDAP ist vollkommen unverschlüsselt ! Sowas offen übers Internet zu übertragen wie du es machst ist eine große Fahrlässigkeit und noch größeres NoGo. Weltweit ist dieser tzraffic sichtbar für jedermann, da unverschlüsselt.

Vollkommen unverständlich warum du das LDAP trotz VPN verbindung ungeschützt parallel per Poret Forwarding überträgst. Bis du dir dessen bewusst was du da machst mit LDAP ?

Normal terminiert man das VPN wie gesagt immer auf der Peripherie also Router oder Firewall. In deinem Falle also der Cisco Router.

Über den VPN Tunnel sendest du dann alle deine Daten. Das ist ja auch die Intention bzw. der tiefere Sinn eines VPNs.

Bei dir ist die .0.2 vermutlich ein interner Server, richtig ??

Dein Satz "Lieber wäre es mir wenn ich diese wieder wie gehabt von meinem Server aus beziehen kann." erklärt das ja auch. Wie gesagt, das ist keine gute Praxis und zeugt eher von wenig Security Know How.

Aber wenn es denn so ist und du damit leben kannst und willst dann isoliert man so einen Server in einer DMZ.

Das Einrichten des Routers als VPN Server usw. entfällt dann natürlich vollständig den Konfig part kannst du dann logischerweise ignorieren !

Besser ist aber immer den Router oder FW als VPN Server zu nehmen. Vielleicht solltest du dein Konzept dazu nochmal überdenken ?! Nur mal so als Denkanstoß....

Wie ist es mit dem wieder zurück schicken der Anfragen? Muss ich dafür auch wieder das nat outside mit eintragen?

Nein ! Das reicht so.Du musst lediglich den Host für den du das statische NAT eingerichtet hast dann aus dem dynamischen PAT Pool austragen. Sprich die ACL 75. Die lautet dann korrekt so:

access-list 75 deny ip host 192.168.0.2 any

access-list 75 permit ip 192.168.0.0 0.0.1.255 any

access-list 75 deny ip any any

Ich habe gesehen das ich für Cisco VPN Lizenzen brauche.

Nein, brauchst du nicht für den IOS Router !Ist nur für das VPN Gateway und Firewall.

Gibt es auch eine Möglichkeit das ich eine Gruppe im AD anlege

Ja, das geht !Du kannst ihn mit LDAP ans AD anflanschen:

cisco.com/c/en/us/td/docs/ios-xml/ios/sec_usr_ldap/configuration ...

Eventuell habe ich etwas vergessen oder aber etwas nicht richtig eingestellt.

Ganz sicher hast du das !!!Du solltest zuallererst mal checken ob L2TP Daten an deiner internen IP 192.168.0.2 ankommen.

Das allerbeste dafür ist einen Laptop mit der gleichen IP ins Netzwerk zu hängen auf dem ein Wireshark Sniffer rennt !

Den lässt du laufen und initiierst dann mal die VPN verbindung von außen. Dann solltest du in jedem Falle eingehende L2TP Paket von dieser Session Wireshark sehen.

Das zeigt dir dann erstmal ganz sicher das der Router bzw. dessen Firewall auch eingehenden L2TP Traffic überhaupt per Port Forwarding auf die 192.168.0.2 forwardet.

Zudem hast du gundlegende Fehler in der Firewall gemacht. Vermutlich aus Unwissenheit wie der VPN Paket Flow vonstatten geht.

Dein Cisco Firewall lässt class map type "ad" bestimmt ja was die Firewall vom WAN (Internet) ins lokale LAN passieren lässt. Das wieder um bestimmt die ACL "ad_acl" die aus den Objekten "ad_svc","ad_src_net" und "ad_dst_net" in einer und Verknüpfung besteht.

"ad_svc" lässt IP Pakete passieren mit einem Source oder Destination Port TCP 389. Das bedeutet LDAP darf egal wie passieren...ok

"ad_src_net" ist so oder so der Schrotschuss, dann damit darf alles passieren. Wozu dann eigentlich eine Firewall ??

"ad_dst_net" lässt dann nur Pakete mit 192.168.0.2 durch.

Diese Regel ist irgendwie wirr, denn Pakete von außen können niemals eine 192.168.x.y Adresse irgendwo haben. Das sind IPs die im Internet nicht geroutet werden ! Du arbeitest ja mit Port Forwarding. Externe Zugriffe haben also immer die 38.170.40.21 als Zieladresse niemals aber eine RFC 1918 IP Adresse !

In der Outboud regel der Firewall als LAN zu WAN(Internet) fehlt als letztes das globale UDP und TCP Statement. Es werden dann so als nur eplizit L4 Protokollo Pakete geNATet die in der Liste genannt sind. Etwas außergewöhnlch, es sei denn es ist so gewollt was aber nicht anzunehmen ist.

Lies die also besser nochmal genau das ZFW Firewall Konzept des Csco Tutorials hier durch:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Dort ist das alles explizit erklärt.

Und...mache den Wireshark Test um erstmal grundsätzlich zu klären ob deine L2TP Pakete im Cisco hängen bleiben oder ob sie an die 192.168.0.2 weitergeleitet werden !!

sondern eher direkt alles über den Router Händeln.

Das wäre auch erheblich sinnvoller, denn dort sollte eigentlich auch das VPN terminiert werden.Dafür muss ich aber noch die static nat Einträge wieder entfernen.

Richtig !Für mich ist erstmal wichtig, das alles soweit funktioniert bevor ich dann die Firewall richtig einstelle.

Das ist auch der richtige Weg !Dann lasse erstmal die Firewall weg oder deaktiviere sie (keine Zonen Zuweisung an den Interfaces !)

Damit hast du dann erstmal keine Hürden und zum Testen schafft das NAT an sich erstmal ausreichend Sicherheit.

Nur die VPN anfragen wurden mir nicht angezeigt.

Das war auch zu vermuten, denn die ZFW Firewall Regeln dazu sahen ziemlich verkehrt aus.Gut dann "bastel" das mal um von der Konfig und dann machen wir weiter.

Halte dich immer an das hiesige Cisco Tutorial oben.

ist die Integration eines Preshared-Key. Wie kann ich den einsetzen?

Das machst du so: aaa authentication login clientauth local

aaa authorization network groupauth local

!

username finread password Geheim123

username vpngroup password test123

! Leider kann ich mich immer noch nicht mit dem VPN verbinden.

Du dürftest auch nichtmal Internet haben auf dem Rouer aus dem lokalen LAN, denn das globale NAT Statement !

ip nat inside source list 101 interface interface GigabitEthernet0/0 overload

!

access-list 101 permit ip 192.168.0.0 0.0.0.255 any

!

...fehlt völlig in der Konfig.

Oder haben wir das jetzt übersehen... ???

Ohne das geht gar nichts mit RFC 1918 IP Adressen.

Ein show ip nat trans sollte dir das auch zeigen.

Du musst diese Konfig doch bezogen auf deine Interface Namen nur schlicht und eimnfach abtippen:

Cisco 800, 900, ISR1100 Router Konfiguration mit xDSL, Kabel, FTTH Anschluss und VPN

Wo ist da das Problem ?

Und....zum Wichtigsten sagst du rein gar nix

Was sagt der IPsec VPN Debugger im Cisco mit debug crypto isakmp und dann die Einwahl aktivieren.

(term mon nicht vergessen solltest du per Telnet oder SSH drauf sein sonst siehst du die Debugger Messages nicht !

und u all nach dem Debuggen um den Debugger wieder auszuschalten.)