Cisco 892 Routing Probleme

Hallo,

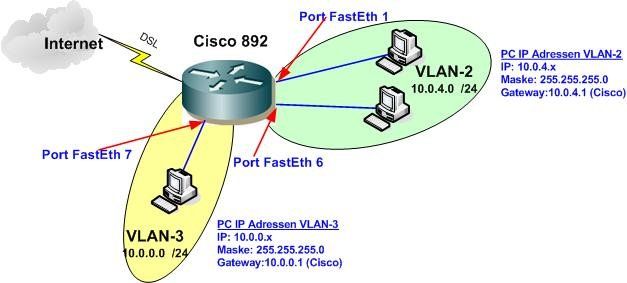

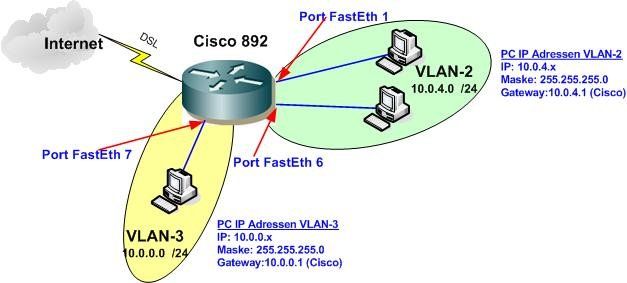

ich habe einen Cisco 892 im Einsatz, an dem mehere Subnetze angeschlossen sind.

leider klappt das Routing zwischen den Netzen gar nicht

sprich ich kann von netz 1 nicht in netz 2 pingen, auflösen, etc.

andersrum auch nicht

Die IP des Routers auf dem anderen Netz kann ich sehen.

Was mach ich falsch?

in der konfig entsprechend VLAN 2 ins VLAN 3

Konfig:

Ciscorouter#term len 0

Ciscorouter#show run

Building configuration...

Current configuration : 5796 bytes

!

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname Ciscorouter

!

boot-start-marker

boot-end-marker

!

logging message-counter syslog

logging buffered 51200 warnings

!

aaa new-model

!

!

aaa authentication login default local

aaa authorization exec default local

!

!

aaa session-id common

clock timezone Berlin 1

clock summer-time Berlin date Mar 30 2003 2:00 Oct 26 2003 3:00

!

ip source-route

!

!

ip dhcp excluded-address 10.0.2.1 10.0.2.99

ip dhcp excluded-address 10.0.2.201 10.0.2.254

!

ip dhcp pool WLAN

import all

network 10.0.2.0 255.255.255.0

dns-server 10.0.2.1

domain-name XXX

default-router 10.0.2.1

!

!

ip cef

ip name-server [intern]

ip name-server [extern]

no ipv6 cef

!

!

multilink bundle-name authenticated

!

!

!

!

!

archive

log config

hidekeys

!

!

!

!

!

interface BRI0

no ip address

encapsulation hdlc

shutdown

isdn termination multidrop

!

interface FastEthernet0

!

interface FastEthernet1

switchport access vlan 2

!

interface FastEthernet2

!

interface FastEthernet3

!

interface FastEthernet4

!

interface FastEthernet5

!

interface FastEthernet6

switchport access vlan 2

!

interface FastEthernet7

switchport access vlan 3

!

interface FastEthernet8

description $ETH-WAN$

no ip address

ip nat inside

ip virtual-reassembly

duplex auto

speed auto

pppoe enable group global

pppoe-client dial-pool-number 1

!

interface GigabitEthernet0

description $ES_WAN$

ip address XXXX

ip nat outside

ip virtual-reassembly

ip tcp adjust-mss 1412

duplex auto

speed auto

!

interface Vlan1

ip address 10.10.10.1 255.255.255.0

ip tcp adjust-mss 1412

!

interface Vlan2

description XXX

ip address 10.0.4.1 255.255.255.0

ip nat inside

ip virtual-reassembly

ip tcp adjust-mss 1412

!

interface Vlan3

description XXXX

ip address 10.0.0.249 255.255.255.0

ip nat inside

ip virtual-reassembly

ip tcp adjust-mss 1412

!

interface Vlan4

description XXXX

ip address 10.0.1.1 255.255.255.0

ip nat inside

ip virtual-reassembly

ip tcp adjust-mss 1412

!

interface Vlan5

description XXXX

ip address 10.0.3.1 255.255.255.0

ip nat inside

ip virtual-reassembly

ip tcp adjust-mss 1412

!

interface Vlan6

description XXXX

ip address 10.0.2.1 255.255.255.0

ip nat inside

ip virtual-reassembly

ip tcp adjust-mss 1412

!

interface Dialer0

no ip address

!

interface Dialer1

ip address negotiated

ip mtu 1452

ip nat outside

ip virtual-reassembly

encapsulation ppp

dialer pool 1

dialer-group 1

ppp authentication chap pap callin

ppp chap hostname XXX

ppp chap password XXX

ppp pap sent-username XXX

!

ip forward-protocol nd

ip route 0.0.0.0 0.0.0.0 Dialer1 10

ip route 0.0.0.0 0.0.0.0 GigabitEthernet0 10

ip route 10.0.0.0 255.255.255.0 Vlan3 permanent

ip route 10.0.1.0 255.255.255.0 Vlan4

ip route 10.0.2.0 255.255.255.0 Vlan6

ip route 10.0.3.0 255.255.255.0 Vlan5

ip route 10.0.4.0 255.255.255.0 Vlan2

ip http server

ip http authentication local

ip http secure-server

!

!

ip dns server

ip nat inside source list 1 interface Dialer0 overload

ip nat inside source list 2 interface Dialer1 overload

ip nat inside source list 3 interface GigabitEthernet0 overload

!

access-list 1 remark INSIDE_IF=Vlan2

access-list 1 remark CCP_ACL Category=2

access-list 1 permit 10.0.4.0 0.0.0.255

access-list 2 remark CCP_ACL Category=2

access-list 2 permit 10.0.2.0 0.0.0.255

access-list 3 remark CCP_ACL Category=2

access-list 3 permit 10.0.4.0 0.0.0.255

access-list 3 permit 10.0.0.0 0.0.0.255

access-list 3 permit 10.0.1.0 0.0.0.255

access-list 3 permit 10.0.3.0 0.0.0.255

dialer-list 1 protocol ip permit

!

!

!

!

!

!

!

control-plane

!

!

line con 0

line aux 0

line vty 0 4

transport input telnet ssh

!

scheduler max-task-time 5000

ntp update-calendar

ntp server ptbtime1.ptb.de source FastEthernet8

end

ich habe einen Cisco 892 im Einsatz, an dem mehere Subnetze angeschlossen sind.

leider klappt das Routing zwischen den Netzen gar nicht

sprich ich kann von netz 1 nicht in netz 2 pingen, auflösen, etc.

andersrum auch nicht

Die IP des Routers auf dem anderen Netz kann ich sehen.

Was mach ich falsch?

in der konfig entsprechend VLAN 2 ins VLAN 3

Konfig:

Ciscorouter#term len 0

Ciscorouter#show run

Building configuration...

Current configuration : 5796 bytes

!

version 12.4

service timestamps debug datetime msec

service timestamps log datetime msec

no service password-encryption

!

hostname Ciscorouter

!

boot-start-marker

boot-end-marker

!

logging message-counter syslog

logging buffered 51200 warnings

!

aaa new-model

!

!

aaa authentication login default local

aaa authorization exec default local

!

!

aaa session-id common

clock timezone Berlin 1

clock summer-time Berlin date Mar 30 2003 2:00 Oct 26 2003 3:00

!

ip source-route

!

!

ip dhcp excluded-address 10.0.2.1 10.0.2.99

ip dhcp excluded-address 10.0.2.201 10.0.2.254

!

ip dhcp pool WLAN

import all

network 10.0.2.0 255.255.255.0

dns-server 10.0.2.1

domain-name XXX

default-router 10.0.2.1

!

!

ip cef

ip name-server [intern]

ip name-server [extern]

no ipv6 cef

!

!

multilink bundle-name authenticated

!

!

!

!

!

archive

log config

hidekeys

!

!

!

!

!

interface BRI0

no ip address

encapsulation hdlc

shutdown

isdn termination multidrop

!

interface FastEthernet0

!

interface FastEthernet1

switchport access vlan 2

!

interface FastEthernet2

!

interface FastEthernet3

!

interface FastEthernet4

!

interface FastEthernet5

!

interface FastEthernet6

switchport access vlan 2

!

interface FastEthernet7

switchport access vlan 3

!

interface FastEthernet8

description $ETH-WAN$

no ip address

ip nat inside

ip virtual-reassembly

duplex auto

speed auto

pppoe enable group global

pppoe-client dial-pool-number 1

!

interface GigabitEthernet0

description $ES_WAN$

ip address XXXX

ip nat outside

ip virtual-reassembly

ip tcp adjust-mss 1412

duplex auto

speed auto

!

interface Vlan1

ip address 10.10.10.1 255.255.255.0

ip tcp adjust-mss 1412

!

interface Vlan2

description XXX

ip address 10.0.4.1 255.255.255.0

ip nat inside

ip virtual-reassembly

ip tcp adjust-mss 1412

!

interface Vlan3

description XXXX

ip address 10.0.0.249 255.255.255.0

ip nat inside

ip virtual-reassembly

ip tcp adjust-mss 1412

!

interface Vlan4

description XXXX

ip address 10.0.1.1 255.255.255.0

ip nat inside

ip virtual-reassembly

ip tcp adjust-mss 1412

!

interface Vlan5

description XXXX

ip address 10.0.3.1 255.255.255.0

ip nat inside

ip virtual-reassembly

ip tcp adjust-mss 1412

!

interface Vlan6

description XXXX

ip address 10.0.2.1 255.255.255.0

ip nat inside

ip virtual-reassembly

ip tcp adjust-mss 1412

!

interface Dialer0

no ip address

!

interface Dialer1

ip address negotiated

ip mtu 1452

ip nat outside

ip virtual-reassembly

encapsulation ppp

dialer pool 1

dialer-group 1

ppp authentication chap pap callin

ppp chap hostname XXX

ppp chap password XXX

ppp pap sent-username XXX

!

ip forward-protocol nd

ip route 0.0.0.0 0.0.0.0 Dialer1 10

ip route 0.0.0.0 0.0.0.0 GigabitEthernet0 10

ip route 10.0.0.0 255.255.255.0 Vlan3 permanent

ip route 10.0.1.0 255.255.255.0 Vlan4

ip route 10.0.2.0 255.255.255.0 Vlan6

ip route 10.0.3.0 255.255.255.0 Vlan5

ip route 10.0.4.0 255.255.255.0 Vlan2

ip http server

ip http authentication local

ip http secure-server

!

!

ip dns server

ip nat inside source list 1 interface Dialer0 overload

ip nat inside source list 2 interface Dialer1 overload

ip nat inside source list 3 interface GigabitEthernet0 overload

!

access-list 1 remark INSIDE_IF=Vlan2

access-list 1 remark CCP_ACL Category=2

access-list 1 permit 10.0.4.0 0.0.0.255

access-list 2 remark CCP_ACL Category=2

access-list 2 permit 10.0.2.0 0.0.0.255

access-list 3 remark CCP_ACL Category=2

access-list 3 permit 10.0.4.0 0.0.0.255

access-list 3 permit 10.0.0.0 0.0.0.255

access-list 3 permit 10.0.1.0 0.0.0.255

access-list 3 permit 10.0.3.0 0.0.0.255

dialer-list 1 protocol ip permit

!

!

!

!

!

!

!

control-plane

!

!

line con 0

line aux 0

line vty 0 4

transport input telnet ssh

!

scheduler max-task-time 5000

ntp update-calendar

ntp server ptbtime1.ptb.de source FastEthernet8

end

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 157718

Url: https://administrator.de/forum/cisco-892-routing-probleme-157718.html

Ausgedruckt am: 14.07.2025 um 07:07 Uhr

5 Kommentare

Neuester Kommentar

Zuallererst solltest du besser mal deine Zertifikate aus der geposteten Konfig löschen denn das ist nix für die Allgemeinheit und für die Router Konfig irrelevant !!

Dein Problem ist fast analog zu Cisco 1812 Integrated Services Router VLAN-Trennung.

OK aus Layer 3 Sicht sieht dein Netzwerk so aus:

Endgeräte wie PCs kannst du im VLAN-2 nur an Fast Ethernet Port 1 und/oder 6 anschliessen.

Im VLAN-3 nur an Fast Ethernet Port 7 !

Da du vom Cisco in diesen beiden VLANs keine DHCP Vergabe machst musst du die IP Adressen statisch so einstellen und mit ipconfig checken:

Geräte in VLAN-2

IP: 10.0.4.x , Maske: 255.255.255.0

Gateway: 10.0.4.1 (Cisco)

Geräte in VLAN-3

IP: 10.0.0.x , Maske: 255.255.255.0

Gateway: 10.0.0.1 (Cisco)

Damit ist die Grundkonfig erledigt und die Routerkonfig hat nur einen Fehler !

Alle ip route ... Kommandos auf die VLAN Netze sind Blödsinn und müssen raus !

Diese IP Netze sind am Router ja selber direkt angeschlossen, folglich kennt der Cisco alle diese IP Netze per se !

Statische Routen auf diese lokalen Netze ist also völlig überflüssiger Unsinn und auch kontraproduktiv ! Also...raus damit !

Der Rest ist soweit OK.

Ein Ping von einem PC auf die lokale Cisco VLAN IP und auf die im jeweils anderen VLAN sollte problemlos klappen...und tut es auch !

Wenn du Endgeräte im anderen VLAN pingst solltest du darauf achten das deren lokale Firewalls auch für Zugriffe aus diesem Netz konfiguriert sind. Wie du sicher selber weisst blockt die Winblows Firewall alles was nicht vom lokalen Netzwerk kommt.

Auch ICMP (Ping) sollte mit einem Klick auf den Haken "Auch eingehende Echos antworten" in der lokalen FW erlaubt sein !

Dann funktioniert auch alles so wie du es willst !!

Dein Problem ist fast analog zu Cisco 1812 Integrated Services Router VLAN-Trennung.

OK aus Layer 3 Sicht sieht dein Netzwerk so aus:

Endgeräte wie PCs kannst du im VLAN-2 nur an Fast Ethernet Port 1 und/oder 6 anschliessen.

Im VLAN-3 nur an Fast Ethernet Port 7 !

Da du vom Cisco in diesen beiden VLANs keine DHCP Vergabe machst musst du die IP Adressen statisch so einstellen und mit ipconfig checken:

Geräte in VLAN-2

IP: 10.0.4.x , Maske: 255.255.255.0

Gateway: 10.0.4.1 (Cisco)

Geräte in VLAN-3

IP: 10.0.0.x , Maske: 255.255.255.0

Gateway: 10.0.0.1 (Cisco)

Damit ist die Grundkonfig erledigt und die Routerkonfig hat nur einen Fehler !

Alle ip route ... Kommandos auf die VLAN Netze sind Blödsinn und müssen raus !

Diese IP Netze sind am Router ja selber direkt angeschlossen, folglich kennt der Cisco alle diese IP Netze per se !

Statische Routen auf diese lokalen Netze ist also völlig überflüssiger Unsinn und auch kontraproduktiv ! Also...raus damit !

Der Rest ist soweit OK.

Ein Ping von einem PC auf die lokale Cisco VLAN IP und auf die im jeweils anderen VLAN sollte problemlos klappen...und tut es auch !

Wenn du Endgeräte im anderen VLAN pingst solltest du darauf achten das deren lokale Firewalls auch für Zugriffe aus diesem Netz konfiguriert sind. Wie du sicher selber weisst blockt die Winblows Firewall alles was nicht vom lokalen Netzwerk kommt.

Auch ICMP (Ping) sollte mit einem Klick auf den Haken "Auch eingehende Echos antworten" in der lokalen FW erlaubt sein !

Dann funktioniert auch alles so wie du es willst !!

Siehste...

Nee, "ip route 0.0.0.0 0.0.0.0 Dialer1 10" und "ip route 0.0.0.0 0.0.0.0 GigabitEthernet0 10" darfste nicht löschen, denn dann geht dein Internet nicht mehr...logisch !! Es sei denn du willst kein Internet, dann kannst du es löschen...

Du machst mit den beiden statischen Routen gleicher Metrik vermutlich ein session basierendes Load Balancing deines gesamten Internet Traffics, richtig ??

Vermutlich hast du 2 Provider Zugänge, richtig ??

Wenn du den Traffic IP Netzwerk basierend oder Port Basierend auf die beiden Internet Ports routen willst funktioniert das so nicht !!

Dafür musst du einen PBR (Policy Based Routing) Konfig auf dem Cisco Einrichten !

Wie das geht steht hier:

Cisco Router 2 Gateways für verschiedene Clients

Nee, "ip route 0.0.0.0 0.0.0.0 Dialer1 10" und "ip route 0.0.0.0 0.0.0.0 GigabitEthernet0 10" darfste nicht löschen, denn dann geht dein Internet nicht mehr...logisch !! Es sei denn du willst kein Internet, dann kannst du es löschen...

Du machst mit den beiden statischen Routen gleicher Metrik vermutlich ein session basierendes Load Balancing deines gesamten Internet Traffics, richtig ??

Vermutlich hast du 2 Provider Zugänge, richtig ??

Wenn du den Traffic IP Netzwerk basierend oder Port Basierend auf die beiden Internet Ports routen willst funktioniert das so nicht !!

Dafür musst du einen PBR (Policy Based Routing) Konfig auf dem Cisco Einrichten !

Wie das geht steht hier:

Cisco Router 2 Gateways für verschiedene Clients

OK, da gibts 2 Möglichkeiten:

1.) Das 10.0.0.0 /24 er Netz ist ja mit VLAN 3 am Router Switchport Nr. 7 erreichbar. Da sollte also der Internet Router dran sein und auch pingbar sein von allen Geräten aus dem 10.0.0.0er netz und den anderen 10er Netzen. Damit ist dann erstmal sichergestellt das das lokale Routing sauber funktioniert, was bei dir ja auch scheinbar der Fall ist.

Da der Router im 10er Netz hängt und er fürs Internet NAT (Adress Translation) machen muss hast du in der Konfig (sofern es ein Cisco ist) sowas da stehen:

ip nat inside source list 101 interface <interface> overload

ip route 0.0.0.0 0.0.0.0 <Provider_Router_IP>

ip route 10.0.2.0 255.255.255.0 10.0.0.249

ip route 10.0.3.0 255.255.255.0 10.0.0.249

ip route 10.0.4.0 255.255.255.0 10.0.0.249

access-list 101 permit ip 10.0.0.0 0.0.0.255 any

access-list 101 deny ip any any

Damit würde dann wenigstens alle Geräte aus dem 10.0.0.0er Netz NAT machen wenn sie ins Internet gehen. Alle anderen Netze funktionieren aber nicht, da sie im NAT Prozess fehlen.

Wenn du also auch aus den anderen IP VLANs dort ins Internet willst musst du diese Netze dort im NAT Prozess nachtragen !!

ip nat inside source list 101 interface <interface> overload

ip route 0.0.0.0 0.0.0.0 <Provider_Router_IP>

ip route 10.0.2.0 255.255.255.0 10.0.0.249

ip route 10.0.3.0 255.255.255.0 10.0.0.249

ip route 10.0.4.0 255.255.255.0 10.0.0.249

access-list 101 permit ip 10.0.0.0 0.0.0.255 any

access-list 101 permit ip 10.0.2.0 0.0.0.255 any

access-list 101 permit ip 10.0.3.0 0.0.0.255 any

access-list 101 permit ip 10.0.4.0 0.0.0.255 any

access-list 101 deny ip any any

Das ist ein typischer Fehler der oft in der NAT Konfig gemacht wird.

2.) Der andere Fehler ist das dein DNS Server nicht stimmt. Um das ausschliessen zu können solltest du einmel keine Hostnamen pingen sondern nackte IP Adressen wie z.B. 193.99.144.85 (www.heise.de) oder 195.71.11.67 (www.spiegel.de) usw.

Das zeigt dir dann obs generell geht und das problem nur ein DNS Problem ist.

Sehr sinnvoll wäre auch ein Traceroute oder Pathping auf diese IPs vom Client um zu sehen ob der Routing Weg stimmt.

1.) Das 10.0.0.0 /24 er Netz ist ja mit VLAN 3 am Router Switchport Nr. 7 erreichbar. Da sollte also der Internet Router dran sein und auch pingbar sein von allen Geräten aus dem 10.0.0.0er netz und den anderen 10er Netzen. Damit ist dann erstmal sichergestellt das das lokale Routing sauber funktioniert, was bei dir ja auch scheinbar der Fall ist.

Da der Router im 10er Netz hängt und er fürs Internet NAT (Adress Translation) machen muss hast du in der Konfig (sofern es ein Cisco ist) sowas da stehen:

ip nat inside source list 101 interface <interface> overload

ip route 0.0.0.0 0.0.0.0 <Provider_Router_IP>

ip route 10.0.2.0 255.255.255.0 10.0.0.249

ip route 10.0.3.0 255.255.255.0 10.0.0.249

ip route 10.0.4.0 255.255.255.0 10.0.0.249

access-list 101 permit ip 10.0.0.0 0.0.0.255 any

access-list 101 deny ip any any

Damit würde dann wenigstens alle Geräte aus dem 10.0.0.0er Netz NAT machen wenn sie ins Internet gehen. Alle anderen Netze funktionieren aber nicht, da sie im NAT Prozess fehlen.

Wenn du also auch aus den anderen IP VLANs dort ins Internet willst musst du diese Netze dort im NAT Prozess nachtragen !!

ip nat inside source list 101 interface <interface> overload

ip route 0.0.0.0 0.0.0.0 <Provider_Router_IP>

ip route 10.0.2.0 255.255.255.0 10.0.0.249

ip route 10.0.3.0 255.255.255.0 10.0.0.249

ip route 10.0.4.0 255.255.255.0 10.0.0.249

access-list 101 permit ip 10.0.0.0 0.0.0.255 any

access-list 101 permit ip 10.0.2.0 0.0.0.255 any

access-list 101 permit ip 10.0.3.0 0.0.0.255 any

access-list 101 permit ip 10.0.4.0 0.0.0.255 any

access-list 101 deny ip any any

Das ist ein typischer Fehler der oft in der NAT Konfig gemacht wird.

2.) Der andere Fehler ist das dein DNS Server nicht stimmt. Um das ausschliessen zu können solltest du einmel keine Hostnamen pingen sondern nackte IP Adressen wie z.B. 193.99.144.85 (www.heise.de) oder 195.71.11.67 (www.spiegel.de) usw.

Das zeigt dir dann obs generell geht und das problem nur ein DNS Problem ist.

Sehr sinnvoll wäre auch ein Traceroute oder Pathping auf diese IPs vom Client um zu sehen ob der Routing Weg stimmt.