CISCO RV110W als AccessPoint im VLAN

Hallo Zusammen,

ich habe mir dieses Tutorial zu herzen genommen und dachte ich komme damit weiter. Leider bleiben aber noch ein paar Fragen offen.

Mein Ziel ist es, verschiedenen SSID's auf verschiedenen VLAN's zu mappen.

Es existiert ein tagged VLAN-Port auf einem DLINK DGS-3120

- TAGGED VLAN 10 (INTERN)

- TAGGED VLAN 20 (GAST)

- UNTAGGED VLAN 30 (ADMIN)

Das Ding ist Schrott, weil bei einem SSID -> VLAN mapping kein RADIUS Auth. mehr möglich ist

Das Ding ist Schrott, weil die erste SSID zwangläufig auf das Default VLAN gemapped wird und ein trennen der Management Oberfläche nicht möglich ist

Da es sich hierbei aber um mehr als einen Access Point handelt, scheitert die Konfiguration offensichtlich an meinen Kenntnissen.

Ich bin jetzt an dem Punkt angekommen, das die VLAN's auf dem CISCO verwaltet werden, was aber nicht mein Ziel ist.

Vielleicht kann mir jemand bei der Konfiguration des CISCO behilflich sein, um am WAN Port eingehende VLAN's auf verschiedenen SSID's zu mappen.

vielen Dank + Gruß,

Andreas

ich habe mir dieses Tutorial zu herzen genommen und dachte ich komme damit weiter. Leider bleiben aber noch ein paar Fragen offen.

Mein Ziel ist es, verschiedenen SSID's auf verschiedenen VLAN's zu mappen.

Es existiert ein tagged VLAN-Port auf einem DLINK DGS-3120

- TAGGED VLAN 10 (INTERN)

- TAGGED VLAN 20 (GAST)

- UNTAGGED VLAN 30 (ADMIN)

Das Ding ist Schrott, weil bei einem SSID -> VLAN mapping kein RADIUS Auth. mehr möglich ist

Das Ding ist Schrott, weil die erste SSID zwangläufig auf das Default VLAN gemapped wird und ein trennen der Management Oberfläche nicht möglich ist

Da es sich hierbei aber um mehr als einen Access Point handelt, scheitert die Konfiguration offensichtlich an meinen Kenntnissen.

Ich bin jetzt an dem Punkt angekommen, das die VLAN's auf dem CISCO verwaltet werden, was aber nicht mein Ziel ist.

Vielleicht kann mir jemand bei der Konfiguration des CISCO behilflich sein, um am WAN Port eingehende VLAN's auf verschiedenen SSID's zu mappen.

vielen Dank + Gruß,

Andreas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 255428

Url: https://administrator.de/forum/cisco-rv110w-als-accesspoint-im-vlan-255428.html

Ausgedruckt am: 26.07.2025 um 00:07 Uhr

19 Kommentare

Neuester Kommentar

Vergiss nicht das es bei den beiden erst zitierten APs sich um recht billige Consumer APs handelt. Da darf man bekanntermaßen nicht allzu viel erwarten an Features... Ubiquity u.ä. wäre bei deinen Ansprüchen die bessere Wahl gewesen.

Zu deinem Cisco:

Dein Vorhaben kannst du gleich vergessen. Die VLAN Konfig wird niemals als tagged Port auf dem WAN Port verfügbar sein ! Das SSID VLAN Mapping ist einzig nur am LAN Port verfügbar.

Ist auch logisch, denn die Trennung der VLANs und ein 802.1q Tagging würde auf dem Provider Port ja vollkommen unsinnig sein. Was sollte ein Provider damit anfangen ?

Vermutlich bist du im Unklaren wie ein zum reinen AP degradierter WLAN Router richtig angeschlossen wird ?! Richtig ist immer der LAN Port.

Deshalb solltest du dieses Tutorial Alternative 3 einmal in Ruhe lesen und dann wirst du auch schnell zum Erfolg bei deinem Vorhaben kommen.

Kopplung von 2 Routern am DSL Port

Zu deinem Cisco:

Dein Vorhaben kannst du gleich vergessen. Die VLAN Konfig wird niemals als tagged Port auf dem WAN Port verfügbar sein ! Das SSID VLAN Mapping ist einzig nur am LAN Port verfügbar.

Ist auch logisch, denn die Trennung der VLANs und ein 802.1q Tagging würde auf dem Provider Port ja vollkommen unsinnig sein. Was sollte ein Provider damit anfangen ?

Vermutlich bist du im Unklaren wie ein zum reinen AP degradierter WLAN Router richtig angeschlossen wird ?! Richtig ist immer der LAN Port.

Deshalb solltest du dieses Tutorial Alternative 3 einmal in Ruhe lesen und dann wirst du auch schnell zum Erfolg bei deinem Vorhaben kommen.

Kopplung von 2 Routern am DSL Port

Nein, das ist unsinnig. Er versuch es auch über das LAN, muss er ja auch denn Authentisierung ist in der Regel ja immer lokal !

Dazu nimmt er aber immer das Default VLAN ! Denn im Default VLAN hängt sein Management.

Das Default VLAN wird immer untagged am LAN Port übertragen. Du musst also lediglich erreichen das er darüber den Radius erreichen kann und schon klappts !

Dazu nimmt er aber immer das Default VLAN ! Denn im Default VLAN hängt sein Management.

Das Default VLAN wird immer untagged am LAN Port übertragen. Du musst also lediglich erreichen das er darüber den Radius erreichen kann und schon klappts !

Wenn Du aus Frankfurt bist, gebe ich Dir auch ein Bier aus

Dann hätt ich lieber gern nen schönen Äpplewoi, den mag ich lieber !! Wenn ich aber die IP unter "manuell" eintrage und speichere, dann stellt er automatisch auf "default" um.

Mmmhhh, das hört sich aber nach einem GUI Bug an ??Nur mal dumm nachgefragt: Kann es sein das du dort einen Eingabefehler gemacht hast oder vergessen hast den "Save" Button zu klicken ?

Oder nimmt er dort statt IP evtl. nur einen Hostnamen an ?

Aktuellste Firmware auf dem Cisco geflasht ??

Am Switch (DLink DGS-3120) liegen an einem Port 3 VLAN's an:

VID 1 tagged 10.46.99.0/24

VID 10 tagged 10.46.0.0/24

VID 50 tagged 10.46.100.0/24

Und du bist dir ganz sicher das am D-Link das Default VLAN 1 tagged anliegt. In der Regel können das billige Consumer Geräte nicht. Das Default VLAN liegt auch an einem tagged Port immer untagged an bei solchem Equipment !VID 1 tagged 10.46.99.0/24

VID 10 tagged 10.46.0.0/24

VID 50 tagged 10.46.100.0/24

Bist du dir wirklich sicher und hast das mal wasserdicht mit einem Wireshark Sniffer überpüft ob dort ein .1q Tag am Default VLAN ist ?

Vermiutlich ist das eher nicht der Fall...??

Zum Cisco (RV110W) geht die Schnur an Port1.

Dort ist folgendes konfiguriert:

VID 1 Port 1 (tagged) Port 2 (exclude) Port 3 (exclude) Port 4 (exclude)

Gleiches Problem. Das das Default VLAN tagged ist stimmt zu 90% nicht. Hast du das mit dem Sniffer überprüft ?Dort ist folgendes konfiguriert:

VID 1 Port 1 (tagged) Port 2 (exclude) Port 3 (exclude) Port 4 (exclude)

Mit dieser Konfig ist z.B. mein NTP (10.46.1.2) nicht an zu pingen

Das ist auch nicht groß verwinderlich !!WO bitte liegt denn dieses IP Netz 10.46.1.0 /24. Auf deiner o.a. VLAN Infrastruktur ist dieses ja nicht vorhanden !! Dort gibt es ja nur die Netze 10.46.0.0 /24, .99.0 /24 und die .100.0 /24. Wo ist also das 1er Netz ?

Dann die weiteren Fragen dazu:

- Wenn das 1er Netz extern ist oder mit einem Router abgetrennt hat dein RV110 zu diesem Netze eine statische Route ?

- Mit welcher deiner Absender IPs sendest du NTP Anfragen an den NTP Server ?

- Hat dieser NTP Server entsprechende Rückrouten zu deinen Netzen ??

1) Wenn ich das VID 1 lösche und stattdessen das Netz vom Switch untagged an den WAN Port lege

Das wäre auch üblich denn dein Default VLAN 1 ist weder auf der D-Link Gurke noch auf dem Cisco taggbar...das ist ein Trugschluss von dir. Das Default VLAN ist an tagged Links immer untagged und lässt sich nicht tagged konfigurieren !2) Anlegen einer static Route

Ist so oder so absolut zwingend, denn WIE bitte sehr sollte das .1.0er Netz erreicht werden ?? An deinem Router liegt das ja nicht an folglich muss also ein externer Router dahin routen. Ohne statische (oder dynmaische) Route geht dann also logischerweise gar nix ! Wie auch wenn dein Router dieses Netz nicht kennt ?!3) Weiterleiten des NTP-Server Netzes an den Cisco als weiteres VLAN

Äääähhh...was ist "Weiterleiten" ? Der Punkt ist technisch unverständlich was bei meiner Konfiguration offensichtlich nicht der Fall ist.

Glaub mal dem Forum (oder dem Wireshark) das ist ganz sicher der Fall

So, dein Setup funktionuert einwandfrei !!

Verifiziert im Laboraufbau (Internet)-----(WAN=CiscoRV110=LAN)===Tagged Link Port 4===(14-SWITCH)---VLANs.

Leider ist hier keine D-Link Gurke vorhanden aber ein kleiner Cisco tuts ja auch ?!

Hier die einzelnen Settings:

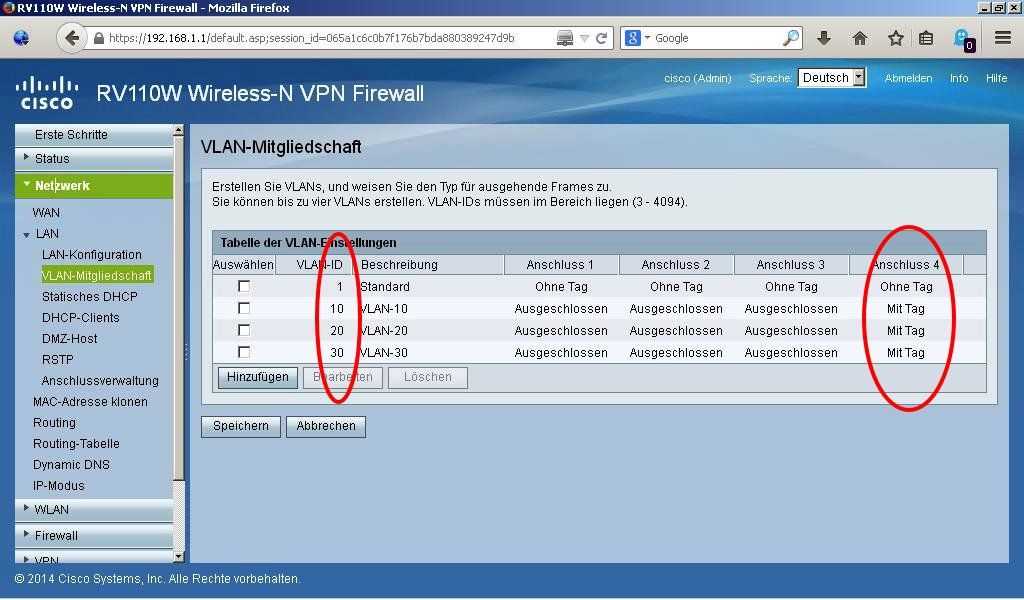

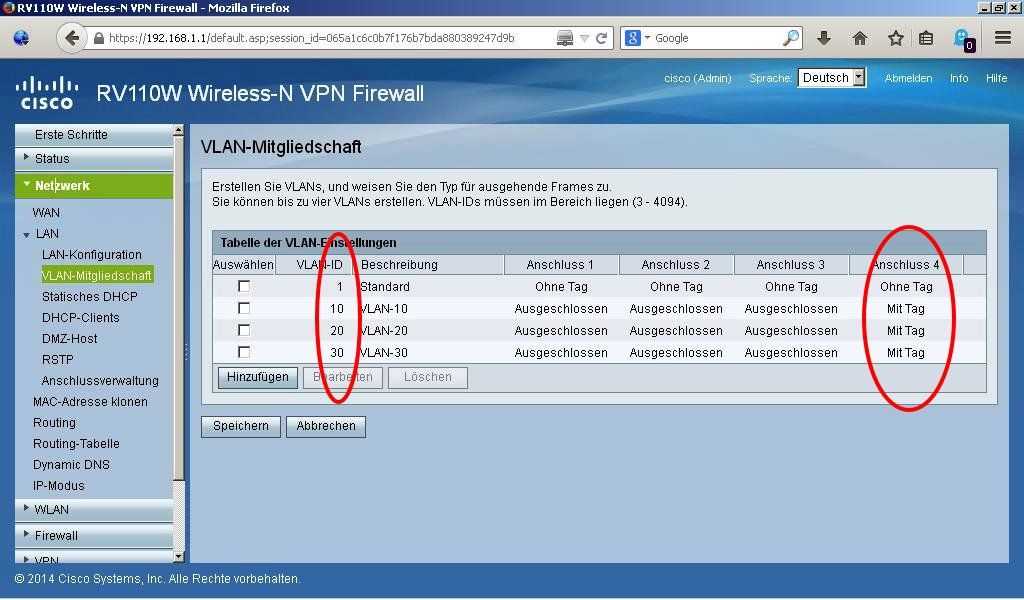

VLAN Setup und Port Mitgliedschaft:

Port 4 des Routers ist tagged für alle VLANs außer dem Default VLAN 1 und geht als tagged Uplink auf den Switch Port 14 (Catalyst 2960)

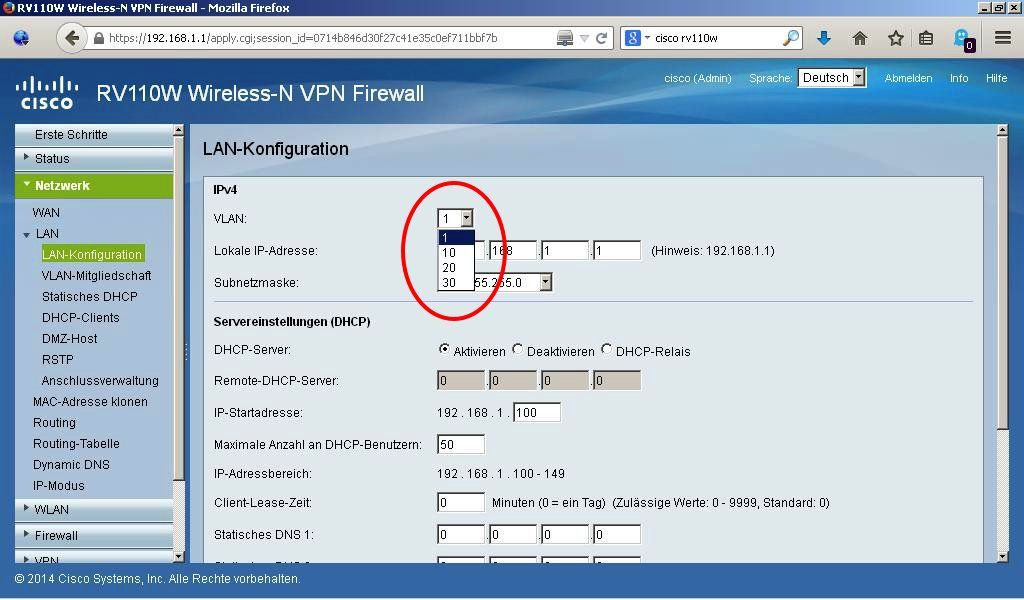

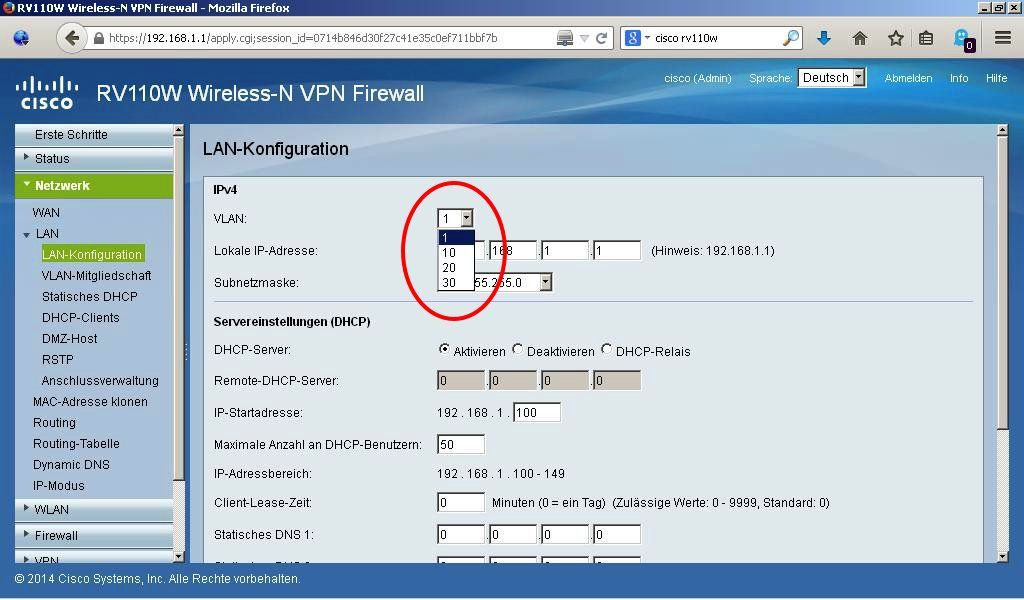

IP Adress Setting in der LAN Konfig:

Hier musst du pro VLAN die RV110 Router IP einstellen. (Der Einfachheit hier im Default VID1: .1.1/24, VID10: .2.1 /24, VID20: .3.1 /24 und VID30: .4.1 /24 belassen !)

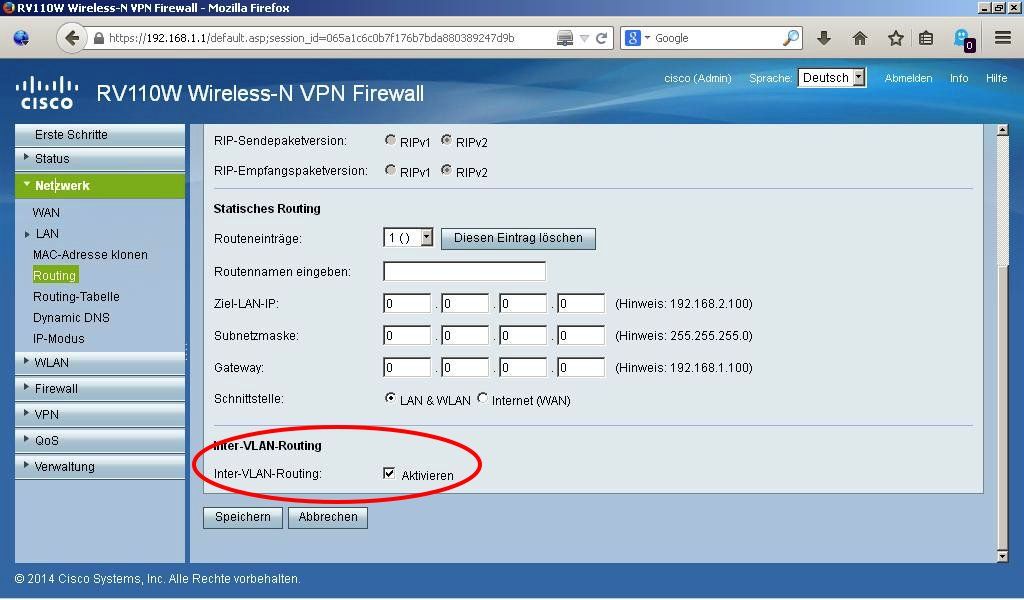

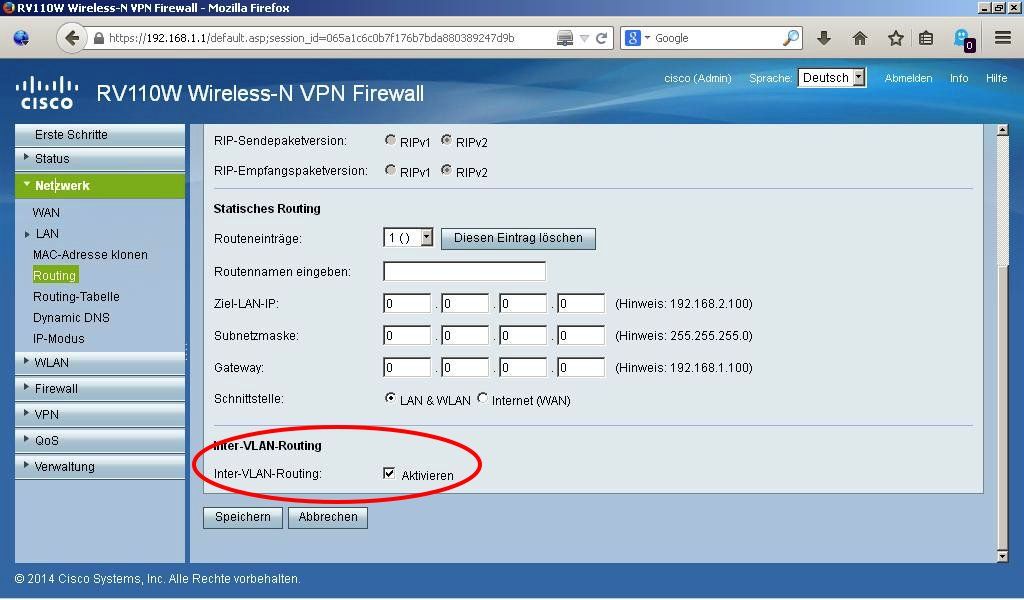

Routing zwischen den VLANs erlaubt:

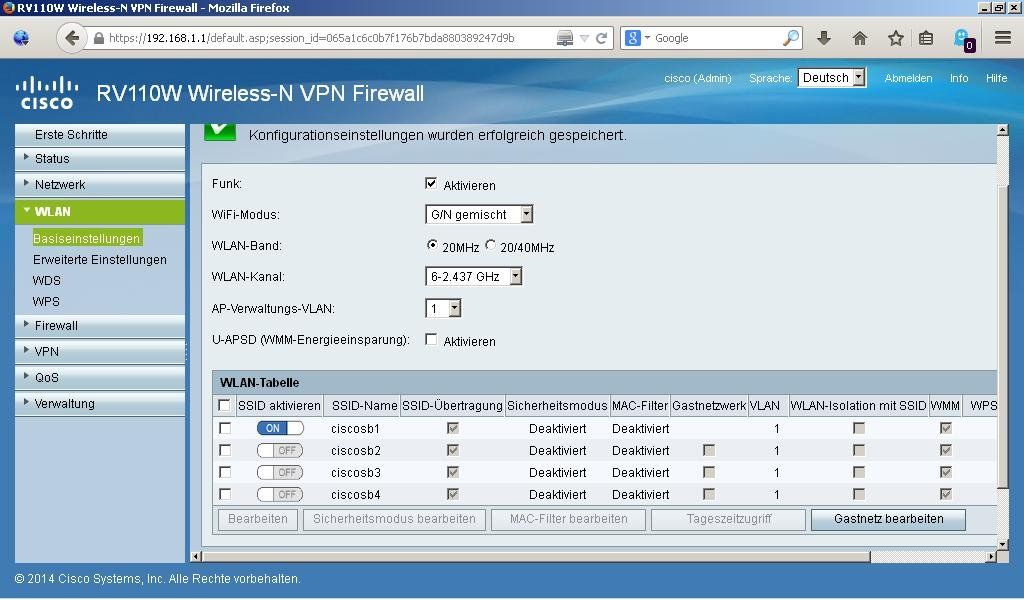

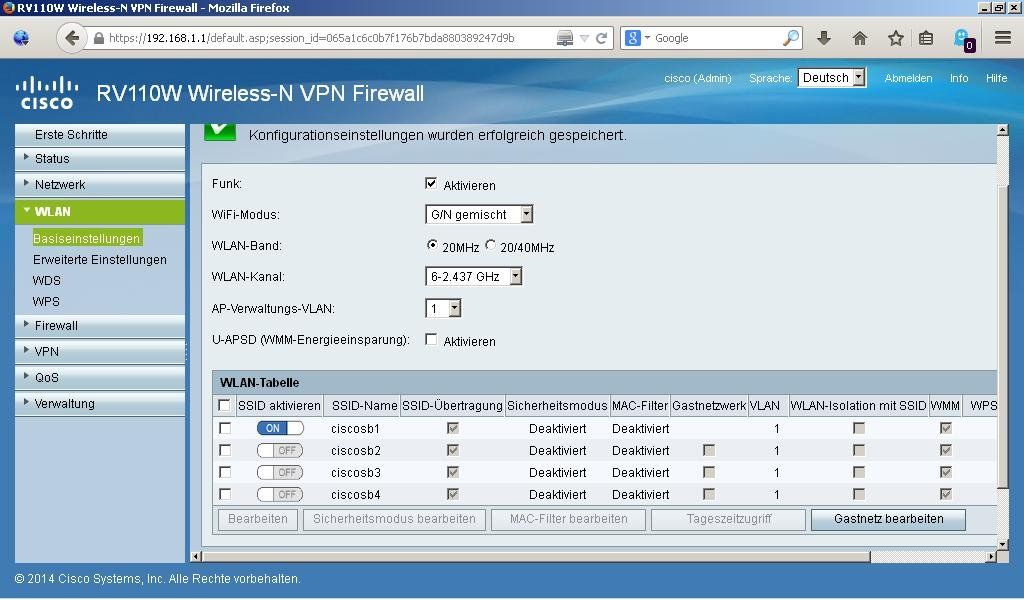

WLAN Konfig mit den mSSIDs pro VLAN

( Hier der Einfachheit halber deaktiviert gelassen)

LAN Switchkonfig für die VLANs:

interface FastEthernet0/14

description Tagged Uplink auf Router Port 4

switchport mode trunk

switchport trunk allow vlan all

!

interface FastEthernet0/15

description LAN Port VLAN 1

switchport mode access

spanning-tree portfast

!

interface FastEthernet0/16

description LAN Port VLAN 10

switchport access vlan 10

switchport mode access

spanning-tree portfast

!

interface FastEthernet0/17

description LAN Port VLAN 20

switchport access vlan 20

spanning-tree portfast

!

interface FastEthernet0/18

description LAN Port VLAN 30

switchport access vlan 30

spanning-tree portfast

!

Fertisch und funktioniert fehlerlos !

Fazit: All works as designed !

Wo ist denn nun wirklich dein Problem ??!!

Verifiziert im Laboraufbau (Internet)-----(WAN=CiscoRV110=LAN)===Tagged Link Port 4===(14-SWITCH)---VLANs.

Leider ist hier keine D-Link Gurke vorhanden aber ein kleiner Cisco tuts ja auch ?!

Hier die einzelnen Settings:

VLAN Setup und Port Mitgliedschaft:

Port 4 des Routers ist tagged für alle VLANs außer dem Default VLAN 1 und geht als tagged Uplink auf den Switch Port 14 (Catalyst 2960)

IP Adress Setting in der LAN Konfig:

Hier musst du pro VLAN die RV110 Router IP einstellen. (Der Einfachheit hier im Default VID1: .1.1/24, VID10: .2.1 /24, VID20: .3.1 /24 und VID30: .4.1 /24 belassen !)

Routing zwischen den VLANs erlaubt:

WLAN Konfig mit den mSSIDs pro VLAN

( Hier der Einfachheit halber deaktiviert gelassen)

LAN Switchkonfig für die VLANs:

interface FastEthernet0/14

description Tagged Uplink auf Router Port 4

switchport mode trunk

switchport trunk allow vlan all

!

interface FastEthernet0/15

description LAN Port VLAN 1

switchport mode access

spanning-tree portfast

!

interface FastEthernet0/16

description LAN Port VLAN 10

switchport access vlan 10

switchport mode access

spanning-tree portfast

!

interface FastEthernet0/17

description LAN Port VLAN 20

switchport access vlan 20

spanning-tree portfast

!

interface FastEthernet0/18

description LAN Port VLAN 30

switchport access vlan 30

spanning-tree portfast

!

Fertisch und funktioniert fehlerlos !

Fazit: All works as designed !

Wo ist denn nun wirklich dein Problem ??!!

Bei eBay gibts zuhauf Catalysten zum D-Link Preis

Verglichen mit Premium Herstellern wie Cisco, Extreme, Brocade usw. ist "Gurke" noch viel zu gnädig. Aber kann man auch nicht vergleichen....ist halt eine ganz andere Liga und das muss man auch so sehen !

Hier im Thread ist das auch vollkommen irrelevant, denn es geht um die Funktion und da spielt der verwendete Switch bzw. dessen Hersteller und Level keine Rolle sofern er nur 802.1q VLANs versteht

.

Verglichen mit Premium Herstellern wie Cisco, Extreme, Brocade usw. ist "Gurke" noch viel zu gnädig. Aber kann man auch nicht vergleichen....ist halt eine ganz andere Liga und das muss man auch so sehen !

Hier im Thread ist das auch vollkommen irrelevant, denn es geht um die Funktion und da spielt der verwendete Switch bzw. dessen Hersteller und Level keine Rolle sofern er nur 802.1q VLANs versteht

.

Igitt... trotzdem kauft man kein D-Link !

Zurück zum Thread...

Das Grundproblem hast du aber noch gar nicht geschildert hier: WO ist denn das Netz angeschlossen wo der NTP Server ist ???

Das Netz 10.46.1.0 /24 ist ja nirgendwo angeschlossen in deinem Setup ! Weder in deinen VLANs noch sonstwo.

Ist ja dann auch logisch, das der Router dieses Netz nicht finden kann und damit das Ziel den NTP Server in diesem Netz !

Dabei ist es völlig egal WO dieses Netz angeschlossen ist. Dieses Netz ist ja nicht direkt am Router dran sonden "irgendwo". Folglich musst du dem RV110 also auch mit einer statischen Route beibringen WO dieses Netz ist bzw. WIE er es erreichen kann. Sonst schmeisst er Pakete dessen Ziel er nicht kennt oder wo er keinen Default Route hat einfach weg !

Das hast du oben mit keiner Silbe oder Kommando gemacht

Folglich kann es also nicht funktionieren....

Fazit: WO und WIE ist das 10.46.1.0 /24 Netz angesachlossen an das ganze Konstrukt ??

Zurück zum Thread...

Das Grundproblem hast du aber noch gar nicht geschildert hier: WO ist denn das Netz angeschlossen wo der NTP Server ist ???

Das Netz 10.46.1.0 /24 ist ja nirgendwo angeschlossen in deinem Setup ! Weder in deinen VLANs noch sonstwo.

Ist ja dann auch logisch, das der Router dieses Netz nicht finden kann und damit das Ziel den NTP Server in diesem Netz !

Dabei ist es völlig egal WO dieses Netz angeschlossen ist. Dieses Netz ist ja nicht direkt am Router dran sonden "irgendwo". Folglich musst du dem RV110 also auch mit einer statischen Route beibringen WO dieses Netz ist bzw. WIE er es erreichen kann. Sonst schmeisst er Pakete dessen Ziel er nicht kennt oder wo er keinen Default Route hat einfach weg !

Das hast du oben mit keiner Silbe oder Kommando gemacht

Folglich kann es also nicht funktionieren....

Fazit: WO und WIE ist das 10.46.1.0 /24 Netz angesachlossen an das ganze Konstrukt ??

Das das NTP Netz anliegen muss ist mir schon bewusst

Nöö, muss nicht unbedingt direkt anliegen aber der Router muss wissen wie er es erreicht !obwohl in diesem mittlerweile recht umfangreichen Thread, mal die Aussage fiel, das der Router immer über das Default VLAN geht, wenn er das Netz nicht kennt.

Das wäre Blödsinn und hast du sicher im Kontext falsch verstanden !Richtig ist: Dienste die der Router für sich selber bedienen muss also selber aussendet wie z.B. eine Zeitsynchronisierung seiner Systemuhr NTP, oder Radius Authentisierung, Syslog Meldungen, SMTP usw. usw. sendet er immer mit seiner eigenen IP Adresse aus dem Default VLAN als Absender IP ab und das natürloch auch in dem VLAN...klar !

Theoretisch hast du Recht, könnte er natürlich alle IPs nehmen dafür aber alle ausser seiner im Default VLAN sind immer Konfigurations bezogen, können sich also verändern oder gar nicht da sein sollte das VLAN entfernt werden. Damit würde man Management Funktionen des Systems gefährden.

Nie aber das VLAN 1. In der Regel ist das Default VLAN nicht löschbar auf solchen Systemen.

Der Hersteller tut also gut daran immer das VLAN 1 für eigene Dienste Management Kommunikation zu verwenden.

In der Praxis machen das auch 99% aller Hersteller.

Das sollte also diese Bemerkung nochmal klarstellen !

Im übrigen hindert dich keiner daran mal schnell einen Sniffer an den Router zu klemmen und mal nachzumessen mit welcher Absender IP das NTP Request Paket wirklich kommt. Glaub es aber, es ist die IP im Default VLAN 1 !

Das dein NTP Server Problem anbetrifft raten wir mal zu 90% das der kein NTP spricht oder nicht die Version die der Router gerne hätte.

Vermutlich kann er nur eins der zahllosen anderen Time Protokolle aber nicht NTP.

Sniffer das oder check das mit einem separaten Client.

Andere Möglichkeit:

Der NTP Request wird mit Sicherheit mit der Absender IP 10.46.99.x (Router IP) an den NTP Server abgesendet.

Jetzt raten wir mal das das eine Winblows Gurke ist und das da eine lokale Firewall unter Windows werkelt.

Die aber wird für NTP keine Pakete von außen zulassen die aus einem fremden IP Netz kommen. Es sei denn...

Du erlaubst es mit einer entsprechende Regel !

Eins der beiden Optionen sollte die Lösung bringen. Netztechnisch ist ja alles richtig.

Übrigens klappte im Labortest oben ein NTP Zugriff des Routers auf einen öffentlichen NTP Server fehlerlos !

heise.de/ct/hotline/Oeffentliche-Zeitquellen-322978.html

aber ca. 15 Geräte holen sich die Zeit erfolgreich

Wenn das 15 Winblows Geräte sind nutzen die ein anderes Protokoll !! OK, nicht wenn der NTP Server ein Linux ist wie HIER beschrieben.Wenn ich in der GUI des Cisco den NTP Speichere geht, mal abgesehen von den TCP Paketen für die GUI, kein einziges Paket in Richtung NTP.

Ich teste das hier sicherheitshalber auch noch ein 2tes mal in dem Laboraufbau inkl. Kabelhai. Infos dazu folgen....!und bei Dir war am WAN-Port tatsächlich keine Verbindung angelegt ?

Jau...reines LAN, WAN nicht angeschlossen.ob ich zwei Links an den Cisco lege oder ich mir eine Alternative suche

Warte mal den Test ab...

Du hast Recht ! Sorry, ich hatte im Test am WAN Port ein LAN Segment mit Internet Access.

Ein Wireshark Trace sagt das der Cisco die NTP Pakete nur einzig über den WAN Port sendet. Es wird kein NTP auf dem LAN Ports oder auch VLANs gemacht.

Das kann man ganz einfach verifizieren auch in den Factory Defaults Settings. Laptop am Router LAN anschliessen und den NTP Server auf die Laptop IP setzen. Wireshark dort starten...keinerlei NTP Pakete

Am WAN Port kommen die sofort

Sicher ein Bug in der aktuellen Firmware. Normal darf das so nicht sein !

Dann lass halt die Uhr manuell mitlaufen. Die Sommerzeit umstellung kann man auch manuell setzen. Ist aktuell der einzige Workaround erstmal.

Fraglich ob Cisco das noch korrigiert, da schon der Nachfolger RV130 auf dem Markt ist.

Ein Wireshark Trace sagt das der Cisco die NTP Pakete nur einzig über den WAN Port sendet. Es wird kein NTP auf dem LAN Ports oder auch VLANs gemacht.

Das kann man ganz einfach verifizieren auch in den Factory Defaults Settings. Laptop am Router LAN anschliessen und den NTP Server auf die Laptop IP setzen. Wireshark dort starten...keinerlei NTP Pakete

Am WAN Port kommen die sofort

Sicher ein Bug in der aktuellen Firmware. Normal darf das so nicht sein !

Dann lass halt die Uhr manuell mitlaufen. Die Sommerzeit umstellung kann man auch manuell setzen. Ist aktuell der einzige Workaround erstmal.

Fraglich ob Cisco das noch korrigiert, da schon der Nachfolger RV130 auf dem Markt ist.

Na ja das mit dem "Fan" lassen wir mal lieber. Andere Väter haben auch schöne Töchter !!

Du darfst nicht vergessen das das ein Consumer Billigprodukt ist und ein Hersteller der auch das Midrange und Premium Segment erfolgreich bedient wird dieses nicht kanibalisieren. Leuchtet auch ein....

Ggf. Hilft mal ein Eintrag im offiziellen RV Forum das sich da mal einer erbarmt eine Aussage dazu zu tätigen warum das so ist.

Gehe dann besser auf Mikrotik Router wie z.B. Den RB750 da stimmt dann Preis Leistung und der fragt NTP und Syslog auch korrekt ab über ALLE Schnittstellen

Du darfst nicht vergessen das das ein Consumer Billigprodukt ist und ein Hersteller der auch das Midrange und Premium Segment erfolgreich bedient wird dieses nicht kanibalisieren. Leuchtet auch ein....

Ggf. Hilft mal ein Eintrag im offiziellen RV Forum das sich da mal einer erbarmt eine Aussage dazu zu tätigen warum das so ist.

Gehe dann besser auf Mikrotik Router wie z.B. Den RB750 da stimmt dann Preis Leistung und der fragt NTP und Syslog auch korrekt ab über ALLE Schnittstellen