Digitalisierungsbox Premium und ipsec IKEv2 Routing

Hallo zusammen,

ich habe leider ein VPN Problem mit der Digitalisierungsbox und hoffe ihr könnt mir helfen.

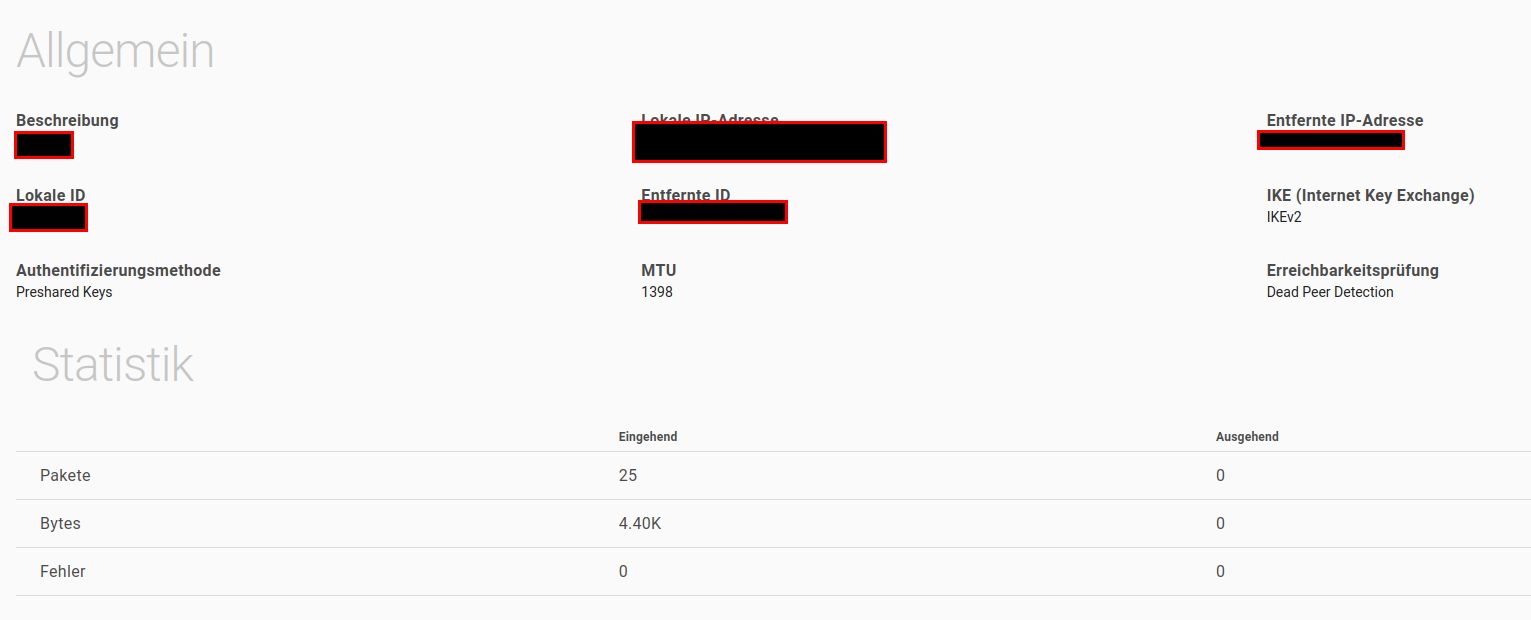

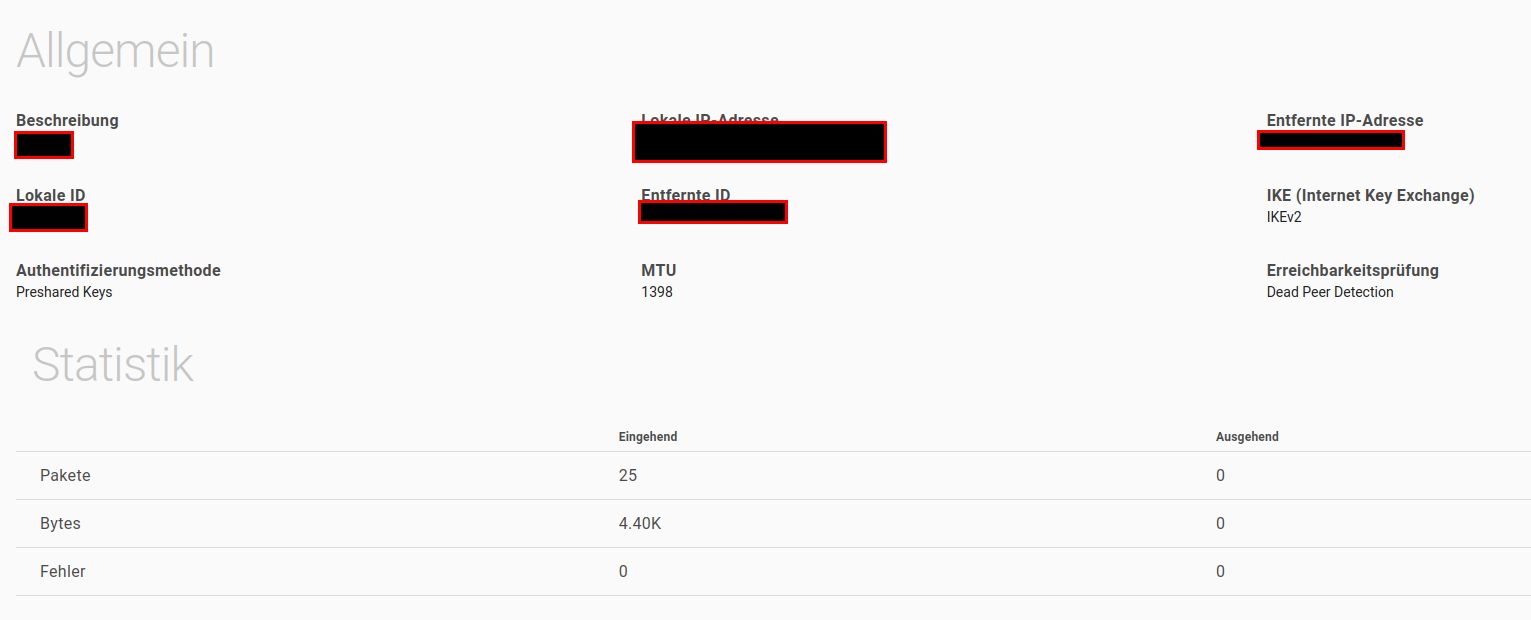

Ich habe ein ipsec VPN über ikev2 aufgesetzt, das VPN baut sich auch sauber auf, aber die Digitalisierungsbox lässt keinen Traffic hindurch. Auf der Gegenseite kann ich einen Ping starten und sehe den Traffic im VPN. Ich sehe auch in der Digitalisierungsbox in der ipsec Statistik die eingehenden Pakete - der Zielhost hinter der Digitalisierungsbox wird allerdings nicht erreicht (tcpdump auf dem Zielhost, keine eingehenden Pakete).

Andersherum erreicht ein Host hinter der Digitalisierungsbox mit einem Ping auch das Remote-Netz nicht. Der Traffic-Counter in der Digitalisierungsbox für ausgehende Pakete erhöht sich auch nicht und auf der Gegenseite habe ich gar keinen eingehenden Traffic.

Es scheint für mich als wäre das Routing des Netzwerks auf die Schnittstelle nicht in Ordnung, verstehe aber auch nicht wirklich wie die Digitalisierungsbox das korrekt erwartet.

Netzwerk der Digitalisierungsbox: 192.168.100.0/24

Remote Netzwerk: 172.18.0.0/16

Remote VPN Software: Strongswan 5.7

VPN Setup: IKEv2, PSK

Status der Verbindung auf Digibox Seite:

Status der Verbindung auf Strongswan-Seite:

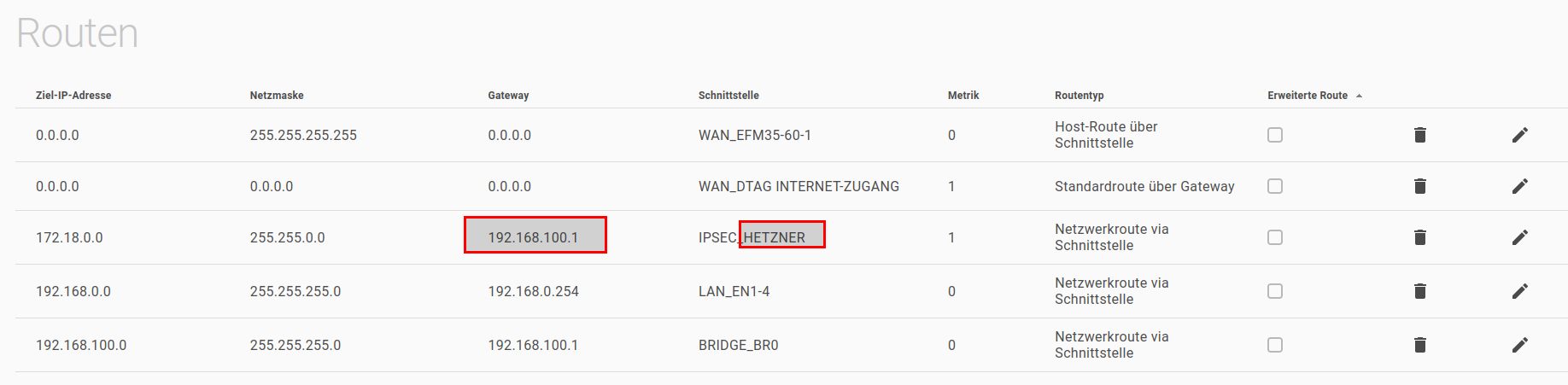

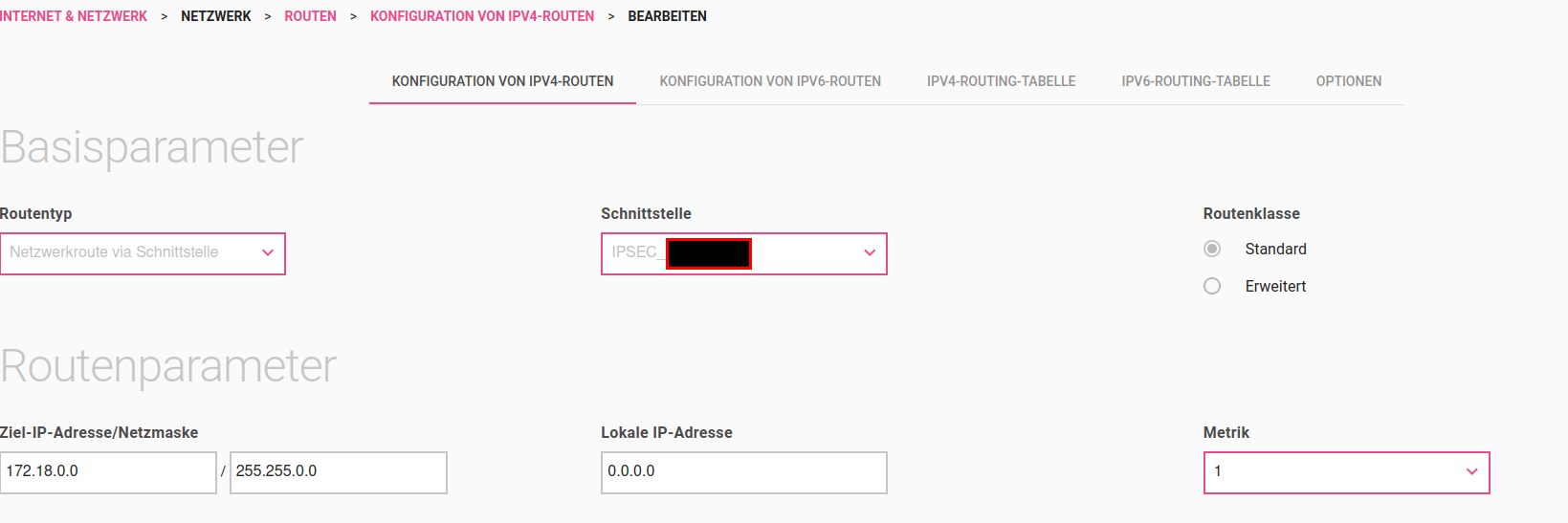

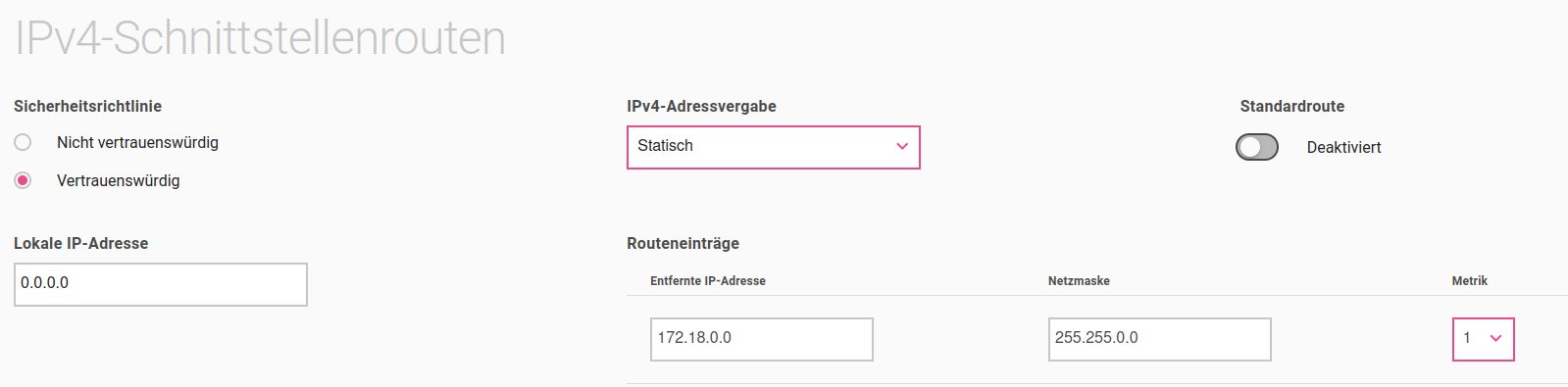

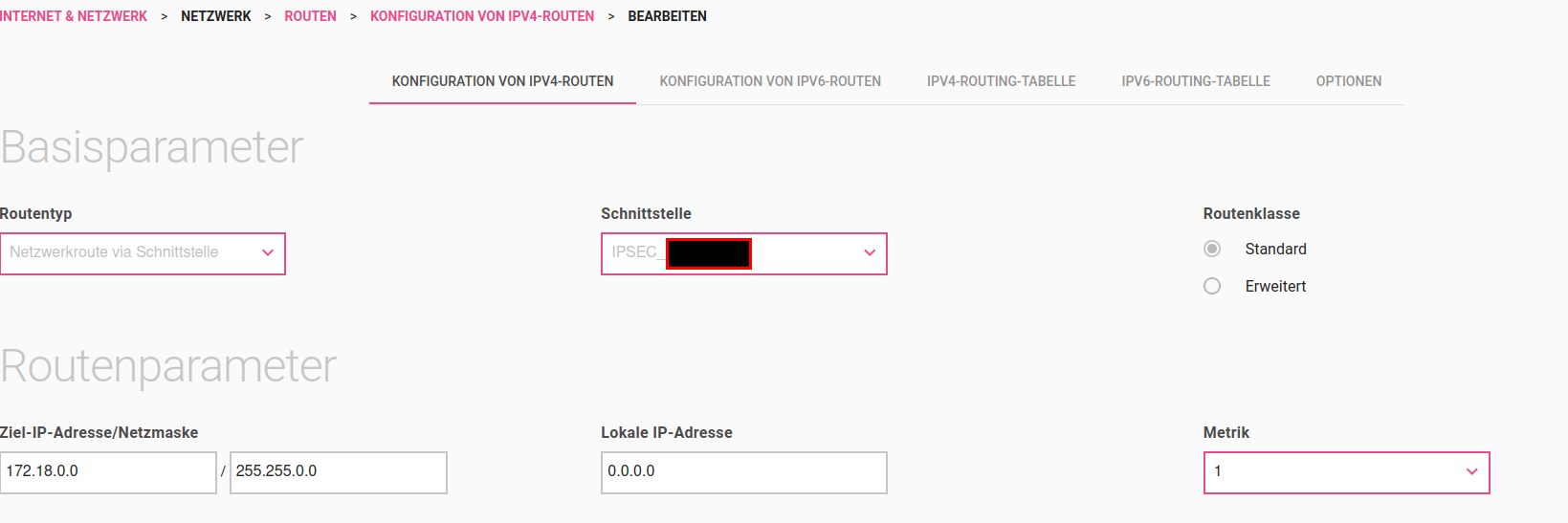

Automatisch installierte Routen:

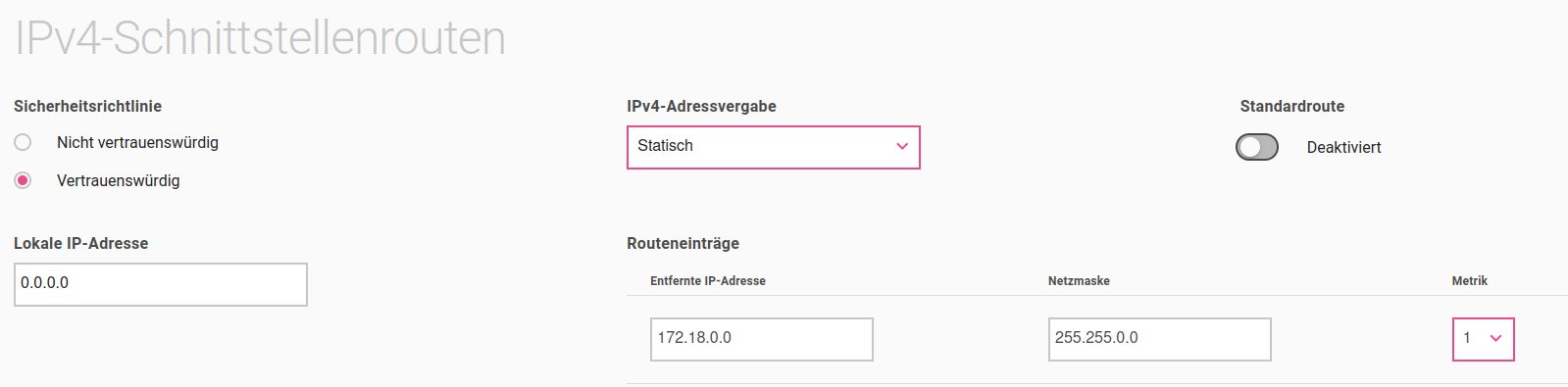

Im VPN-Setup der Digitalisierungsbox gibt es diesen Punkt "Lokale IP-Adresse" der mich etwas irritiert. Normalerweise erwarte ich eigentlich, dass ich in einem ipsec Setup Subnets für die lokale Seite und Subnets für die Remote Seite angeben kann, das scheint hier nicht der Fall zu sein, das Feld Lokale IP-Adresse nimmt keine Angabe wie 192.168.100.0/24 - Standard war hier die 0.0.0.0 - aber auch die lokale IP der Digitalisierungsbox zu nutzen hat keine Änderung gebracht.

Ich denke irgendwas grundlegendes am Setup in der Digitalisierungsbox verstehe ich hier nicht - vielleicht kann mir jemand helfen?

Wenn Euch noch etwas an Infos fehlt, liefere ich es gerne nach

Danke!

ich habe leider ein VPN Problem mit der Digitalisierungsbox und hoffe ihr könnt mir helfen.

Ich habe ein ipsec VPN über ikev2 aufgesetzt, das VPN baut sich auch sauber auf, aber die Digitalisierungsbox lässt keinen Traffic hindurch. Auf der Gegenseite kann ich einen Ping starten und sehe den Traffic im VPN. Ich sehe auch in der Digitalisierungsbox in der ipsec Statistik die eingehenden Pakete - der Zielhost hinter der Digitalisierungsbox wird allerdings nicht erreicht (tcpdump auf dem Zielhost, keine eingehenden Pakete).

Andersherum erreicht ein Host hinter der Digitalisierungsbox mit einem Ping auch das Remote-Netz nicht. Der Traffic-Counter in der Digitalisierungsbox für ausgehende Pakete erhöht sich auch nicht und auf der Gegenseite habe ich gar keinen eingehenden Traffic.

Es scheint für mich als wäre das Routing des Netzwerks auf die Schnittstelle nicht in Ordnung, verstehe aber auch nicht wirklich wie die Digitalisierungsbox das korrekt erwartet.

Netzwerk der Digitalisierungsbox: 192.168.100.0/24

Remote Netzwerk: 172.18.0.0/16

Remote VPN Software: Strongswan 5.7

VPN Setup: IKEv2, PSK

Status der Verbindung auf Digibox Seite:

Status der Verbindung auf Strongswan-Seite:

ipsec statusall xxx-office

Status of IKE charon daemon (strongSwan 5.7.2, Linux 4.19.0-17-amd64, x86_64):

uptime: 70 minutes, since Aug 28 14:39:36 2021

malloc: sbrk 2945024, mmap 0, used 1287840, free 1657184

worker threads: 11 of 16 idle, 5/0/0/0 working, job queue: 0/0/0/0, scheduled: 18

loaded plugins: charon test-vectors ldap pkcs11 tpm aes rc2 sha2 sha1 md5 mgf1 random nonce x509 revocation constraints pubkey pkcs1 pkcs7 pkcs8 pkcs12 pgp dnskey sshkey pem openssl gcrypt af-alg fips-prf gmp curve25519 agent chapoly xcbc cmac hmac ctr ccm gcm curl attr kernel-netlink resolve socket-default connmark farp stroke vici updown eap-identity eap-aka eap-md5 eap-gtc eap-mschapv2 eap-radius eap-tls eap-ttls eap-tnc xauth-generic xauth-eap xauth-pam tnc-tnccs dhcp lookip error-notify certexpire led addrblock unity counters

Listening IP addresses:

xxx

Connections:

xxx-office: xxx...%any6,0.0.0.0/0,::/0 IKEv2

xxx-office: local: [xxx] uses pre-shared key authentication

xxx-office: remote: uses pre-shared key authentication

xxx-office: child: 172.18.0.0/16 === 192.168.100.0/24 TUNNEL

Security Associations (2 up, 0 connecting):

xxx-office[10]: ESTABLISHED 11 minutes ago, xxx[ID1]...xxx[ID2]

xxx-office[10]: IKEv2 SPIs: bb82601532924eee_i b01ea32c07cb2ced_r*, pre-shared key reauthentication in 23 hours

xxx-office[10]: IKE proposal: AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_2048

xxx-office{9}: INSTALLED, TUNNEL, reqid 8, ESP SPIs: cd61b543_i 20dad766_o

xxx-office{9}: AES_CBC_256/HMAC_SHA2_256_128, 0 bytes_i, 84 bytes_o (1 pkt, 587s ago), rekeying in 32 minutes

xxx-office{9}: 172.18.0.0/16 === 192.168.100.0/24Automatisch installierte Routen:

Im VPN-Setup der Digitalisierungsbox gibt es diesen Punkt "Lokale IP-Adresse" der mich etwas irritiert. Normalerweise erwarte ich eigentlich, dass ich in einem ipsec Setup Subnets für die lokale Seite und Subnets für die Remote Seite angeben kann, das scheint hier nicht der Fall zu sein, das Feld Lokale IP-Adresse nimmt keine Angabe wie 192.168.100.0/24 - Standard war hier die 0.0.0.0 - aber auch die lokale IP der Digitalisierungsbox zu nutzen hat keine Änderung gebracht.

Ich denke irgendwas grundlegendes am Setup in der Digitalisierungsbox verstehe ich hier nicht - vielleicht kann mir jemand helfen?

Wenn Euch noch etwas an Infos fehlt, liefere ich es gerne nach

Danke!

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 1205288600

Url: https://administrator.de/forum/digitalisierungsbox-premium-und-ipsec-ikev2-routing-1205288600.html

Ausgedruckt am: 14.07.2025 um 02:07 Uhr

12 Kommentare

Neuester Kommentar

faq.bintec-elmeg.com/index.php?title=bintec_Router-Serien_und_be ...

Aber das nutzt wohl noch ein älteres GUI...

Das mit der lokalen IP ist in der Tat unlogisch. Normal versteht man darunter ja die Phase 2 Konfig und dort sollte lokales und remotes Netz stehen wie du schon richtig gesagt hast. Es könnte die Netzadresse gemeint sein "192.168.100.0" aber das ist nur geraten.

Interessant wäre von der Strongswan Seite nochmal ein ip route Output bei aktivem Tunnel um zu sehen ob die Phase 2 injiziert wurde in die Routing Tabelle.

Aber das nutzt wohl noch ein älteres GUI...

Das mit der lokalen IP ist in der Tat unlogisch. Normal versteht man darunter ja die Phase 2 Konfig und dort sollte lokales und remotes Netz stehen wie du schon richtig gesagt hast. Es könnte die Netzadresse gemeint sein "192.168.100.0" aber das ist nur geraten.

ich habe Schwierigkeiten das Firewall Log auf der Digibox zu finden

Laut o.a. Bintec HowTo geht das mit SSH oder Telnet Zugang.Interessant wäre von der Strongswan Seite nochmal ein ip route Output bei aktivem Tunnel um zu sehen ob die Phase 2 injiziert wurde in die Routing Tabelle.

Entschuldige, da hab jetzt grad nochmal geschaut. Die Lokale-IP muss bei der Route auch die der Digi-Box sein.

Ich hab bei der IPSec-Konfiguration mehre Remote-Netze angegeben, die weiteren Remote-Netze werden im Routing mit 0.0.0.0 als Lokale IP geführt.

Starte auch mal die DigiBox durch (Konfiguration Speichern vorher nicht vergessen), hatte auch mal das Problem, dass nichts durch den Tunnel ging, nach einem Neustart war der Fehler weg.

Grüße

n4426

Ich hab bei der IPSec-Konfiguration mehre Remote-Netze angegeben, die weiteren Remote-Netze werden im Routing mit 0.0.0.0 als Lokale IP geführt.

Starte auch mal die DigiBox durch (Konfiguration Speichern vorher nicht vergessen), hatte auch mal das Problem, dass nichts durch den Tunnel ging, nach einem Neustart war der Fehler weg.

Grüße

n4426

Reboot tut gut ! 😉

Interessant wäre für die Community hier sicher noch einmal die Konfig deiner Strongswan Seite. Hilft sicher auch anderen die Linux nutzen und würde dann ins hiesige IKEv2 Tutorial eingepflegt werden. (Dein Einverständnis vorausgesetzt ?!)

IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

Die Strongswan IPsec Client VPN Variante zeigt ebenfalls ein hiesiges Tutorial:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Interessant wäre für die Community hier sicher noch einmal die Konfig deiner Strongswan Seite. Hilft sicher auch anderen die Linux nutzen und würde dann ins hiesige IKEv2 Tutorial eingepflegt werden. (Dein Einverständnis vorausgesetzt ?!)

IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

Die Strongswan IPsec Client VPN Variante zeigt ebenfalls ein hiesiges Tutorial:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten