Einrichtung eines Firmennetzwerks

Hallo,

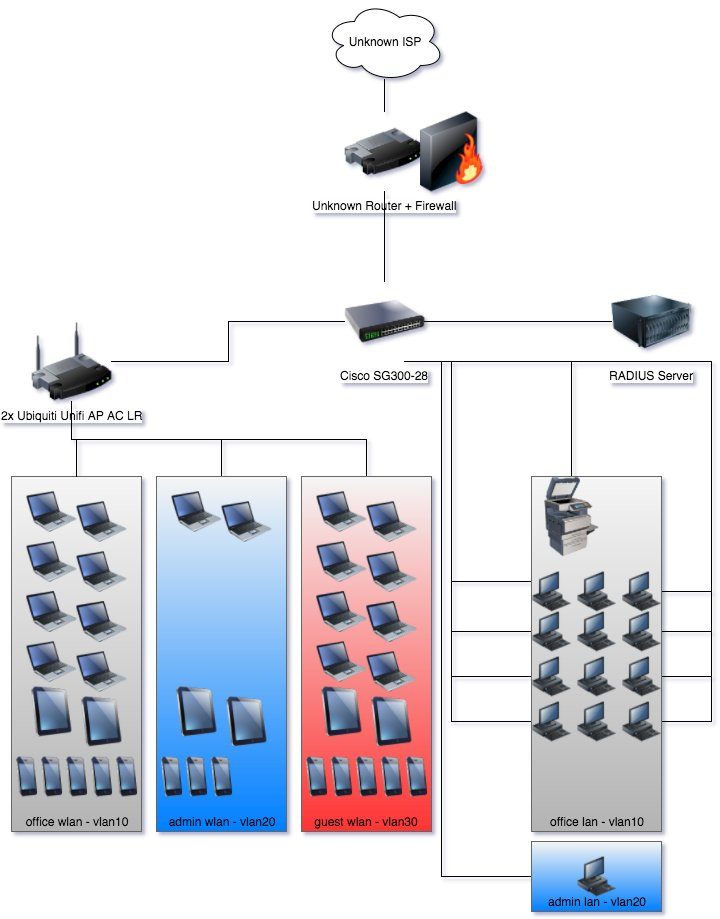

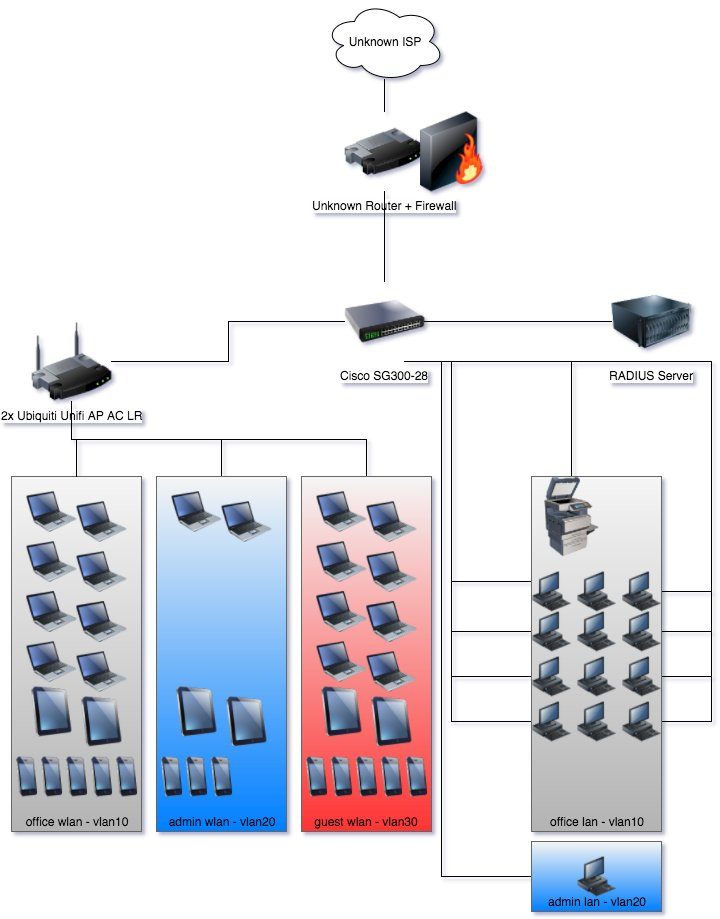

ich bin momentan dabei ein Netzwerk für eine kleine Firma (~15 Mitarbeiter, werden aber mehr) zu planen. Die Firma wurde erst gegründet und bezieht bald erst das neue Büro, deshalb gibt es noch keine Informationen zum ISP und ob dieser einen Router zur Verfügung stellt oder nicht. An jedem Arbeitsplatz gibt es eine LAN Buchse (die aber nur bei Bedarf genutzt wird), im normalfall greift jeder Client per WLAN auf das Netz zu. Interne IT/Server/NAS soll es am Anfang abgesehen von einem RADIUS Server und einem Drucker (der für vlan10 und vlan20 erreichbar sein soll) nicht geben. Ich habe mal versucht das ganze zu skizzieren:

Nun zu meinen Fragen:

Danke schonmal für eure Hilfe Bei Fragen oder Anmerkungen bitte einfach kommentieren.

Bei Fragen oder Anmerkungen bitte einfach kommentieren.

ich bin momentan dabei ein Netzwerk für eine kleine Firma (~15 Mitarbeiter, werden aber mehr) zu planen. Die Firma wurde erst gegründet und bezieht bald erst das neue Büro, deshalb gibt es noch keine Informationen zum ISP und ob dieser einen Router zur Verfügung stellt oder nicht. An jedem Arbeitsplatz gibt es eine LAN Buchse (die aber nur bei Bedarf genutzt wird), im normalfall greift jeder Client per WLAN auf das Netz zu. Interne IT/Server/NAS soll es am Anfang abgesehen von einem RADIUS Server und einem Drucker (der für vlan10 und vlan20 erreichbar sein soll) nicht geben. Ich habe mal versucht das ganze zu skizzieren:

Nun zu meinen Fragen:

- Macht das ganze so überhaupt Sinn?

- Aufteilung der VLANs sinnvoll?

- Ist die Hardware so passend? Irgendwelche Empfehlungen? Bisher ist noch nichts gekauft und alles offen. Wichtig ist beim Switch nur dass er 20+ Ports, GigaBit hat und dynamische VLAN Vergabe kann)

- Bald sollen noch Konferenztelefone dazu kommen die ihren Strom per POE ziehen. Hierfür einen weiteren POE Switch kaufen oder gleich die POE Version des großen?

- Die VLANs sollen unterschiedliche Subnetze haben. Was würdet ihr hier zum Routen zwischen den Subnetzen empfehlen? EDIT: Die Layer3 funktion des Switches oder ein extra Router?

Danke schonmal für eure Hilfe

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 305605

Url: https://administrator.de/forum/einrichtung-eines-firmennetzwerks-305605.html

Ausgedruckt am: 14.07.2025 um 03:07 Uhr

8 Kommentare

Neuester Kommentar

Ansonsten würde ich die Switches mit und ohne PoE trennen. Erstens, weil sonst entweder die Power nicht reicht oder das Ding richtig teuer wird und zweitens, weil die Ausfallsicherheit verbessert wird. Geht einer nicht mehr, funtioniert der andere im Idealfall immer noch.

Generell würde ich die Switches lieber eine Nummer zu groß als zu klein wählen, die Ports sind schneller belegt als einem lieb ist. (Link Aggregation, etc.)

Und ein zusätzliches Sicherheitsrisiko.

NAS würde ich gleich mit anschaffen, weil es enorm praktisch ist und gleichzeitig als Radius-Server dienen kann.

Router würde ich als extra Geräte wählen, hier werden gerne die MikroTik RouterBoards empfohlen. Gibt´s in verschiedenen Dimensionierungen. Ich persönlich habe einen EdgeRouter Pro und bin sehr zufrieden, einige raten davon aber ab. Zum Router Thema gibt´s viele Threads.

Alternativ auch eine Sophos UTM mit entsprechenden Subscriptions, wenn benötigt und das Budget es her gibt. Hier habe ich allerdinge keine Erfahrungen.

Switches würde ich trotzdem bei den SG300 bleiben, habe damit sehr gute Erfahrungen gemacht.

Bitte auch bein Einsatz eines separaten Router bei der SG300 Serie bleiben (SG200 supportet meines Wissens kein dymanic VLan).

Je nach Provider ein entsprechendes Modem vorne hin und fertig. Für DSL/VDSL ohne Notwendigkeit einer ISDN-Schnitstelle für alte Telefonanlagen beispielsweise ein Draytek Vigor130.

Generell würde ich die Switches lieber eine Nummer zu groß als zu klein wählen, die Ports sind schneller belegt als einem lieb ist. (Link Aggregation, etc.)

Und ein zusätzliches Sicherheitsrisiko.

NAS würde ich gleich mit anschaffen, weil es enorm praktisch ist und gleichzeitig als Radius-Server dienen kann.

Router würde ich als extra Geräte wählen, hier werden gerne die MikroTik RouterBoards empfohlen. Gibt´s in verschiedenen Dimensionierungen. Ich persönlich habe einen EdgeRouter Pro und bin sehr zufrieden, einige raten davon aber ab. Zum Router Thema gibt´s viele Threads.

Alternativ auch eine Sophos UTM mit entsprechenden Subscriptions, wenn benötigt und das Budget es her gibt. Hier habe ich allerdinge keine Erfahrungen.

Switches würde ich trotzdem bei den SG300 bleiben, habe damit sehr gute Erfahrungen gemacht.

Bitte auch bein Einsatz eines separaten Router bei der SG300 Serie bleiben (SG200 supportet meines Wissens kein dymanic VLan).

Je nach Provider ein entsprechendes Modem vorne hin und fertig. Für DSL/VDSL ohne Notwendigkeit einer ISDN-Schnitstelle für alte Telefonanlagen beispielsweise ein Draytek Vigor130.

Hallo,

ich würde von vorne herein schon einmal gleich einen kleinen Server als AD/DC und ein NAS als

Fileserver im Unternehmen aufstellen, denn wenn jetzt schon klar ist das die Struktur wächst und

noch mehr Mitarbeiter dazu kommen ist dann sonst später so oder so fällig. Und dann kann man

auch gleich alles gleich ganz und "richtig" aufziehen, denn mittels des Servers kann man dann die

Kabel gebundenen Klienten (LAN) per LDAP absichern und die Kabel losen Klienten (WLAN) per

Radius Server und Zertifikaten absichern, dann passt das ganze auch von der Sicherheit her und

für ein Gast WLAN kann man immer noch ein kleines APU2C4 in die Ecke stellen und dann entweder

"nur" das Captive Portal nutzen oder aber gleich als Firewall am WAN einsetzen um auch eventuell

noch die Pakete Squid oder Snort oder pfBlockerNG zu benutzen. in der Regel ist das VLAN1 das so

genannte default VLAN und alle Geräte sind darin Mitglied und es wird deswegen auch gerne von den

Administratoren zum Admin VLAN gemacht.

VLAN1 Admin und default VLAN mit allen Geräten als Mitglied für den Admin zum administrieren

VLAN10 Server, NAS und Drucker

VLAN20 LAN Klienten

VLAN30 WLAN intern (Mitarbeiter)

VLAN40 WLAN extern (Gäste)

VLAN50 VOIP Klienten

VLAN60 Drucker VLAN (eventuell später bei mehr Druckern)

Cisco SG300-28 Layer3

Cisco SG200-28P Layer2 (PoE)

oder

Cisco SG500-24 Layer3

Cisco SG500-24MP Layer3 (PoE)

Beide stackable

oder

Cisco SG500-52MP Layer3 (PoE)

und wenn es mehr Klienten werden noch einen Cisco SG500-24/52 Layer3 dazu kaufen

oder alternativ einen bzw. zwei

D-Link DGS1510-24 Layer3 kaufen

D-Link DGS1510-24P Layer3 (PoE)

Haben beide zwei SFP+ Ports für Server und NAS mit an Board, auch stapelbar

in welchem Zeitraum wird, dann kann man dazu genaueres sagen und raten bzw. etwas was besser

oder genau passt und/oder besser mitwächst.

Telefone. Zwei Switche eine Layer2 normal und einen Layer2 (PoE) oder gleich SG500er die man

stapeln und erweitern kann.

pfSense APU2C4 mit einer 120 GB mSATA

Squid, Snort, SARG, pfBlockerNG, VPN

Supermicro C2758 Board

Supermicro mini-ITX Gehäuse mit PSU

2 x 8 GB ECC RAM

1 x SSD 120 GB

DGS1510 zuzulegen denn die bringen gleich eine 10 GBit/s Schnittstelle mit.

Firma wächst wäre hier interessant zu erfahren.

VLAN10 = 192.168.2.0/24

usw....

Einen Layer3 Switch und einen Layer3 (PoE) Switch im Stapel

und wenn der Router ausfällt kann zumindest weiter gearbeitet werden, nur halt ohne Internetverbindung.

Gruß

Dobby

ich würde von vorne herein schon einmal gleich einen kleinen Server als AD/DC und ein NAS als

Fileserver im Unternehmen aufstellen, denn wenn jetzt schon klar ist das die Struktur wächst und

noch mehr Mitarbeiter dazu kommen ist dann sonst später so oder so fällig. Und dann kann man

auch gleich alles gleich ganz und "richtig" aufziehen, denn mittels des Servers kann man dann die

Kabel gebundenen Klienten (LAN) per LDAP absichern und die Kabel losen Klienten (WLAN) per

Radius Server und Zertifikaten absichern, dann passt das ganze auch von der Sicherheit her und

für ein Gast WLAN kann man immer noch ein kleines APU2C4 in die Ecke stellen und dann entweder

"nur" das Captive Portal nutzen oder aber gleich als Firewall am WAN einsetzen um auch eventuell

noch die Pakete Squid oder Snort oder pfBlockerNG zu benutzen. in der Regel ist das VLAN1 das so

genannte default VLAN und alle Geräte sind darin Mitglied und es wird deswegen auch gerne von den

Administratoren zum Admin VLAN gemacht.

VLAN1 Admin und default VLAN mit allen Geräten als Mitglied für den Admin zum administrieren

VLAN10 Server, NAS und Drucker

VLAN20 LAN Klienten

VLAN30 WLAN intern (Mitarbeiter)

VLAN40 WLAN extern (Gäste)

VLAN50 VOIP Klienten

VLAN60 Drucker VLAN (eventuell später bei mehr Druckern)

Cisco SG300-28 Layer3

Cisco SG200-28P Layer2 (PoE)

oder

Cisco SG500-24 Layer3

Cisco SG500-24MP Layer3 (PoE)

Beide stackable

oder

Cisco SG500-52MP Layer3 (PoE)

und wenn es mehr Klienten werden noch einen Cisco SG500-24/52 Layer3 dazu kaufen

oder alternativ einen bzw. zwei

D-Link DGS1510-24 Layer3 kaufen

D-Link DGS1510-24P Layer3 (PoE)

Haben beide zwei SFP+ Ports für Server und NAS mit an Board, auch stapelbar

Macht das ganze so überhaupt Sinn?

Ich würde es anders aufteilen und anfangen, auch gleich mit anderen Geräten.Aufteilung der VLANs sinnvoll?

Nein.Ist die Hardware so passend?

Für mich auch nicht nur man muss schon zumindest in etwa abschätzen können wie groß die Firmain welchem Zeitraum wird, dann kann man dazu genaueres sagen und raten bzw. etwas was besser

oder genau passt und/oder besser mitwächst.

Irgendwelche Empfehlungen?

Neuen LANCOM Router für All-IP-Anschluss VOIP wenn der von der Telekom ist und eventuell VOIPTelefone. Zwei Switche eine Layer2 normal und einen Layer2 (PoE) oder gleich SG500er die man

stapeln und erweitern kann.

pfSense APU2C4 mit einer 120 GB mSATA

Squid, Snort, SARG, pfBlockerNG, VPN

Supermicro C2758 Board

Supermicro mini-ITX Gehäuse mit PSU

2 x 8 GB ECC RAM

1 x SSD 120 GB

Bisher ist noch nichts gekauft und alles offen. Wichtig ist beim Switch nur dass er 20+ Ports,

GigaBit hat und dynamische VLAN Vergabe kann)

Wenn gleich Server und NAS mit im Spiel sind, überlege Dir eventuell einen SG500 oder einenGigaBit hat und dynamische VLAN Vergabe kann)

DGS1510 zuzulegen denn die bringen gleich eine 10 GBit/s Schnittstelle mit.

Bald sollen noch Konferenztelefone dazu kommen die ihren Strom per POE ziehen.

Hierfür einen weiteren POE Switch kaufen oder gleich die POE Version des großen?

Kommt drauf an, siehe weiter oben. Je nachdem wie schnell und um wie viele Mitarbeiter dieHierfür einen weiteren POE Switch kaufen oder gleich die POE Version des großen?

Firma wächst wäre hier interessant zu erfahren.

Die VLANs sollen unterschiedliche Subnetze haben.

VLAN1 = 192.168.1.0/24 (255.255.255.0)VLAN10 = 192.168.2.0/24

usw....

Was würdet ihr hier zum Routen zwischen den Subnetzen empfehlen?

Einen Layer3 und eine Layer2 Switch oderEinen Layer3 Switch und einen Layer3 (PoE) Switch im Stapel

EDIT: Die Layer3 funktion des Switches oder ein extra Router?

Ich würde immer den Switch bevorzugen wollen, denn dann hat man zwei Routingpunkte im Netzwerkund wenn der Router ausfällt kann zumindest weiter gearbeitet werden, nur halt ohne Internetverbindung.

Gruß

Dobby

Hallo,

- Es wächst entweder mit oder hat ausreichend Reserven (Xeon E3 & RAM)

- Es lässt sich in der Regel auch mehr RAM nachrüsten

- Man kann sehr oft eine 10 GbE Karte nachrüsten

- Man kann eine Erweiterungseinheit kaufen und mittels SAS Expander-Karte schnell und

einfach erweitern!!!! Hier mal ein Beispiel von Synology und QNAP dazu.

Synology

DS1815+ direkt an DX513-Expansionseinheit

QNAP

TVS-EC880 & REXP-1000 Pro Erweiterungseinheit

DGS1510 von D-Link.

sollte bzw. kann man dafür auch ein eigenes VLAN wählen.

Layer3 Switche, wäre es schon nett wenn die gestapelt (Switch Stack) werden, denn dann

kann man sie nicht nur einfacher verwalten, sie reagieren auch intern schneller und das

wirkt sich auch unmittelbar auf die Netzwerkgeschwindigkeit und Latenz aus, aber der

wichtigste Aspekt ist doch das wenn einmal ein Switch ausfällt der nächste dann das

Routing im LAN übernimmt und das vollautomatisch.

lohnen, denn dann hat man;

- AD/DC

- LADP

- Radius

- GPO Verwaltung und Steuerung

- Server gestützte administrierte AV Scanner

- WSUS (Bei MS Windows OSen)

Einen kleine Server den man aufrüsten kann und ein performantes NAS was sich mit 10 GbE

und SAS Expander erweitern lässt ist ja jetzt auch nicht so der Hammer an Hardware, oder?

Und wenn dann noch zwei Switche dazu kommen die auch erweitert (Switch Stack) werden

können und durch eine oder zwei USVs abgesichert sind ist das auch noch kein Beinbruch

bzw. ein Grund gleich in Panik zu verfallen, oder sehe ich das jetzt für überzogen? Ich denke

nicht und sehr viele Leidensbeiträge hier im Forum geben mir da auch leider recht.

auf der pfSense kann man noch mehr installieren und je nach dem wie das Unternehmen

wächst ist es dann eben von Vorteil Upgraden zu können und zwar nicht nur im Hinblick auf

die Funktionen sondern auch im Hinblick auf die Hardware und das ist bei dem EdgeRouter

eben beides nicht gegeben.

Gruß

Dobby

Es besteht der wunsch nach möglichst wenig inhouse it, deshalb ist ein dickes nas nicht unbedingt

erwünscht.

Ein "dickes" NAS hat aber folgende Vorteile gegenüber einem kleinen;erwünscht.

- Es wächst entweder mit oder hat ausreichend Reserven (Xeon E3 & RAM)

- Es lässt sich in der Regel auch mehr RAM nachrüsten

- Man kann sehr oft eine 10 GbE Karte nachrüsten

- Man kann eine Erweiterungseinheit kaufen und mittels SAS Expander-Karte schnell und

einfach erweitern!!!! Hier mal ein Beispiel von Synology und QNAP dazu.

Synology

DS1815+ direkt an DX513-Expansionseinheit

QNAP

TVS-EC880 & REXP-1000 Pro Erweiterungseinheit

Wäre jedoch sicherlich sinnvoll und werde ich auch nochmal vorschlagen. Dann aber auch gleich in

Verbindung mit switch mit 10gbe port.

Und das sind dann die Cisco SG500 die man auch stapeln (Switch Stack) kann oder aber derVerbindung mit switch mit 10gbe port.

DGS1510 von D-Link.

warum nicht einfach die drucker aus VLAN60 auch einfach in VLAN10?

Das soll auch so sein nur wenn die Firma wächst und mehr Drucker im Spiel sindsollte bzw. kann man dafür auch ein eigenes VLAN wählen.

auf die 200er serie möchte ich nicht zurückgreifen, die hat zb. kein dynamisches vlan tagging.

OK, dann hast Du aber hinterher auch zwei Layer3 Switche einzeln am laufen.hat die stacking funktion soviele vorteile gegenüber 2x SG300-28 switches?

Ja und erst recht wenn die Firma wächst und neue Switche hinzu kommen!ich könnte doch auch einfach beide getrennt administrieren

Klar kann man das nur wenn die Firma wächst und dann hat man auf einmal drei solcherLayer3 Switche, wäre es schon nett wenn die gestapelt (Switch Stack) werden, denn dann

kann man sie nicht nur einfacher verwalten, sie reagieren auch intern schneller und das

wirkt sich auch unmittelbar auf die Netzwerkgeschwindigkeit und Latenz aus, aber der

wichtigste Aspekt ist doch das wenn einmal ein Switch ausfällt der nächste dann das

Routing im LAN übernimmt und das vollautomatisch.

Ist momentan noch schwer abzuschätzen, aber man kann von einer verdoppelung innerhalb

eines Jahres ausgehen.

Dann reden wir hier von etwa ~30 Mitarbeitern. Also dann würde sich der kleine Server auch schoneines Jahres ausgehen.

lohnen, denn dann hat man;

- AD/DC

- LADP

- Radius

- GPO Verwaltung und Steuerung

- Server gestützte administrierte AV Scanner

- WSUS (Bei MS Windows OSen)

Einen kleine Server den man aufrüsten kann und ein performantes NAS was sich mit 10 GbE

und SAS Expander erweitern lässt ist ja jetzt auch nicht so der Hammer an Hardware, oder?

Und wenn dann noch zwei Switche dazu kommen die auch erweitert (Switch Stack) werden

können und durch eine oder zwei USVs abgesichert sind ist das auch noch kein Beinbruch

bzw. ein Grund gleich in Panik zu verfallen, oder sehe ich das jetzt für überzogen? Ich denke

nicht und sehr viele Leidensbeiträge hier im Forum geben mir da auch leider recht.

Auf sowas in der Art wird es wohl rauslaufen. Alternativ nen EdgeRouter.

Auf dem Edge Router kann man sicherlich auch einen Radius Server installieren, nurauf der pfSense kann man noch mehr installieren und je nach dem wie das Unternehmen

wächst ist es dann eben von Vorteil Upgraden zu können und zwar nicht nur im Hinblick auf

die Funktionen sondern auch im Hinblick auf die Hardware und das ist bei dem EdgeRouter

eben beides nicht gegeben.

Gruß

Dobby

Macht das ganze so überhaupt Sinn?

Ja. Wenn du generell gleich eine kleine Firewall mit einem VLAN fähigen Switch verwendest ist auch die Segmentierung mit einem L3 Switch und deren Sicherheit (Produktiv WLAN, Gast WLAN, VPN usw.) kein Problem mehr:Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Aufteilung der VLANs sinnvoll?

In jedem Fall !WLAN und Voice (Telefonie) erfordert zwingend eine Segmentierung, allein schon as rechtlichen Gründen.

Ist die Hardware so passend? Irgendwelche Empfehlungen? Bisher ist noch nichts gekauft und alles offen. Wichtig ist beim Switch nur dass er 20+ Ports, GigaBit hat und dynamische VLAN Vergabe kann)

Alles passend... Mit der FW und z.B. einem Cisco SG300 mit 48 Ports idealerweise gleich PoE bist du auf der sicheren Seite was die Netzwerkinfrastruktur anbetrifft.Bald sollen noch Konferenztelefone dazu kommen die ihren Strom per POE ziehen. Hierfür einen weiteren POE Switch kaufen oder gleich die POE Version des großen?

Siehe oben... Gleich die PoE Version beschaffen ! Alles andere wäre Blödsinn.Die VLANs sollen unterschiedliche Subnetze haben.

Das haben VLANs ja so nun mal an sich wie jeder Netzwerker weiß ! VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Was würdet ihr hier zum Routen zwischen den Subnetzen empfehlen? EDIT: Die Layer3 funktion des Switches oder ein extra Router?

Immer einen Layer 3 Switch !! Externen Router nur wenn man eine bestehende L2 VLAN Infrastruktur schon hat und routen muss.Da du eine grüne Wiese hast also immer ein L3 Switch der die Routing Funktion integriert hat !

Der o.a. Cisco SG-300 macht das mit Links.