Einrichtung von mindestens 20 Vlan

Hallo,

habe mich gerade registriert und benötige Hilfe für die Einrichtung von 20 getrennten Räumen auf einen DSL Zugang.

Die jeweiligen "Räume" sollen alle auf den DSL Anschluss zugreifen können aber im Netzwerk getrennt sein. Sich also nicht "sehen".

Da Netzwerke in der Größe nicht zu meinem Feld gehören meine Frage an euch.

Ich habe versucht hier Antworten zu finden ist aber alles sehr Umfangreich...

Für eure Mühe möchte ich mich im Voraus bedanken..

habe mich gerade registriert und benötige Hilfe für die Einrichtung von 20 getrennten Räumen auf einen DSL Zugang.

Die jeweiligen "Räume" sollen alle auf den DSL Anschluss zugreifen können aber im Netzwerk getrennt sein. Sich also nicht "sehen".

Da Netzwerke in der Größe nicht zu meinem Feld gehören meine Frage an euch.

Ich habe versucht hier Antworten zu finden ist aber alles sehr Umfangreich...

Für eure Mühe möchte ich mich im Voraus bedanken..

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 565520

Url: https://administrator.de/forum/einrichtung-von-mindestens-20-vlan-565520.html

Ausgedruckt am: 30.07.2025 um 11:07 Uhr

28 Kommentare

Neuester Kommentar

Hallo,

Um große Diskussion zu vermeiden könntest du doch mal erklären wo genau du hängst und wie weit du gekommen bist.

Übrigens hier schom mal nach Anleitung gesucht?

Die von @aqui sind echt gut

Um große Diskussion zu vermeiden könntest du doch mal erklären wo genau du hängst und wie weit du gekommen bist.

Übrigens hier schom mal nach Anleitung gesucht?

Die von @aqui sind echt gut

Zitat von @Pcpoint:

Hallo,

habe mich gerade registriert und benötige Hilfe für die Einrichtung von 20 getrennten Räumen auf einen DSL Zugang.

Die jeweiligen "Räume" sollen alle auf den DSL Anschluss zugreifen können aber im Netzwerk getrennt sein. Sich also nicht "sehen".

Da Netzwerke in der Größe nicht zu meinem Feld gehören meine Frage an euch.

Ich habe versucht hier Antworten zu finden ist aber alles sehr Umfangreich...

Für eure Mühe möchte ich mich im Voraus bedanken..

Ja,Hallo,

habe mich gerade registriert und benötige Hilfe für die Einrichtung von 20 getrennten Räumen auf einen DSL Zugang.

Die jeweiligen "Räume" sollen alle auf den DSL Anschluss zugreifen können aber im Netzwerk getrennt sein. Sich also nicht "sehen".

Da Netzwerke in der Größe nicht zu meinem Feld gehören meine Frage an euch.

Ich habe versucht hier Antworten zu finden ist aber alles sehr Umfangreich...

Für eure Mühe möchte ich mich im Voraus bedanken..

was hast Du denn überhaupt an HW zur Verfügung!?

Oder soll das hier eine komplette Beratung mit HW Empfehlung und Einrichtungsassistent werden?

WLAN, Kabel, Wie viele Clients, usw.

Dazu müsstet du dein Szenario genauer beschreiben.

Was genau meinst du mit "nicht sehen"? Gehören die 20 Räume zu einer Firma? Sind hier verschiedene Abteilungen z.B. Chef-Etage, Technik, Buchhaltung die voneinander getrennt werden sollen oder sind das alles eigenständige Firmen/Betriebe (jede Firma hat seinen eigenen Server) wo tatsächlich eine "strikte" Trennung notwendig ist.

Du kannst entweder ein eigenes LAN für jeden Raum, ein LAN mit mehreren VLAN's realisieren (entsprechend Firewall Regeln setzen) - das wäre dann für den ersten Fall (eine Firma). Für zweiteren Fall wäre eventuell eine Firewall pro Raum/Firma empfehlenswert.

Es gibt viele Möglichkeiten, aber dafür bräuchte man mehr Infos

Was genau meinst du mit "nicht sehen"? Gehören die 20 Räume zu einer Firma? Sind hier verschiedene Abteilungen z.B. Chef-Etage, Technik, Buchhaltung die voneinander getrennt werden sollen oder sind das alles eigenständige Firmen/Betriebe (jede Firma hat seinen eigenen Server) wo tatsächlich eine "strikte" Trennung notwendig ist.

Du kannst entweder ein eigenes LAN für jeden Raum, ein LAN mit mehreren VLAN's realisieren (entsprechend Firewall Regeln setzen) - das wäre dann für den ersten Fall (eine Firma). Für zweiteren Fall wäre eventuell eine Firewall pro Raum/Firma empfehlenswert.

Es gibt viele Möglichkeiten, aber dafür bräuchte man mehr Infos

Zitat von @Pcpoint:

Hallo,

habe mich gerade registriert und benötige Hilfe für die Einrichtung von 20 getrennten Räumen auf einen DSL Zugang.

Die jeweiligen "Räume" sollen alle auf den DSL Anschluss zugreifen können aber im Netzwerk getrennt sein. Sich also nicht "sehen".

Da Netzwerke in der Größe nicht zu meinem Feld gehören meine Frage an euch.

Ich habe versucht hier Antworten zu finden ist aber alles sehr Umfangreich...

Für eure Mühe möchte ich mich im Voraus bedanken..

Hallo,

habe mich gerade registriert und benötige Hilfe für die Einrichtung von 20 getrennten Räumen auf einen DSL Zugang.

Die jeweiligen "Räume" sollen alle auf den DSL Anschluss zugreifen können aber im Netzwerk getrennt sein. Sich also nicht "sehen".

Da Netzwerke in der Größe nicht zu meinem Feld gehören meine Frage an euch.

Ich habe versucht hier Antworten zu finden ist aber alles sehr Umfangreich...

Für eure Mühe möchte ich mich im Voraus bedanken..

Und was ist jetzt die Frage?

In der Tat ist das ein recht oberflächlicher, laienhafter und zugleich wirrer Thread ohne Tiefgang so das man nicht mal in der Lage ist die eigentliche Fragestellung zu erkennen.

Im Grunde ist das ja eine kinderleichte Geschichte:

Die Kardinalsfrage ist hier ob der TO schon irgendwelche Hardware zur Verfügung hat oder noch auf der grünen Wiese steht ?

Bei Ersterem ist eine sinnvolle Konfig immer von der HW abhängig. Was soll man also hier antworten ohne jegliche Information ?!

An all diesen Punkten ist der TO bis jetzt gescheitert und man kann hier nur raten das er sich Hilfe holt von jemandem der wirklich weiss was er da tut.

Im Grunde ist das ja eine kinderleichte Geschichte:

- Layer 3 fähiger VLAN Switch

- 20 VLANs einrichten

- VLANs per Access Liste abschotten

- FritzBox ins Internet

- Fertisch

Die Kardinalsfrage ist hier ob der TO schon irgendwelche Hardware zur Verfügung hat oder noch auf der grünen Wiese steht ?

Bei Ersterem ist eine sinnvolle Konfig immer von der HW abhängig. Was soll man also hier antworten ohne jegliche Information ?!

An all diesen Punkten ist der TO bis jetzt gescheitert und man kann hier nur raten das er sich Hilfe holt von jemandem der wirklich weiss was er da tut.

Du bist auf alle Fälle auf dem richtigen Weg mit dem VLAN Ansatz !

Der Hardware Aufwand ist sehr überschaubar. Du benötigst lediglich einen Layer 3 VLAN Switch und eine FritzBox mehr nicht. Das ist alles...

Wichtig ist das der Switch IP Access Listen supportet, damit du die 20 Nutzer VLANs gegeneinander abschotten kannst !

Wie man sowas genau macht erklärt dir dieser Thread am Beispiel von 3 User VLANs:

Verständnissproblem Routing mit SG300-28

Du konfigurierst eben noch 17 dazu mit einem Mausklick und gut iss.

Switch Hardware nimmst du am besten einen Cisco SG-350

cisco.com/c/en/us/products/switches/350-series-managed-switches/ ...

Entweder als 28 Port oder als 48 Port Modell. Sprich den 350-28 oder 350-48 je nachdem wieviele Endgeräte Ports du nutzt. Die "P" Modelle stellen auch PoE zur Verfügung wenn die 20 Kunden z.B. WLAN Accesspoints oder Telefone betreiben.

Damit machst du nichts falsch und dein Setup ist in 30-40 Minuten mit ein paar Mausklicks im Switch GUI aufgesetzt und online.

Der Hardware Aufwand ist sehr überschaubar. Du benötigst lediglich einen Layer 3 VLAN Switch und eine FritzBox mehr nicht. Das ist alles...

Wichtig ist das der Switch IP Access Listen supportet, damit du die 20 Nutzer VLANs gegeneinander abschotten kannst !

Wie man sowas genau macht erklärt dir dieser Thread am Beispiel von 3 User VLANs:

Verständnissproblem Routing mit SG300-28

Du konfigurierst eben noch 17 dazu mit einem Mausklick und gut iss.

Switch Hardware nimmst du am besten einen Cisco SG-350

cisco.com/c/en/us/products/switches/350-series-managed-switches/ ...

Entweder als 28 Port oder als 48 Port Modell. Sprich den 350-28 oder 350-48 je nachdem wieviele Endgeräte Ports du nutzt. Die "P" Modelle stellen auch PoE zur Verfügung wenn die 20 Kunden z.B. WLAN Accesspoints oder Telefone betreiben.

Damit machst du nichts falsch und dein Setup ist in 30-40 Minuten mit ein paar Mausklicks im Switch GUI aufgesetzt und online.

ich habe mir den Cisco SG350 zugelegt

Das ist gut, denn damit hast du genau die richtige HW für dein Setup beschafft !Hier findest du eine detailierte Anleitung wie das genau zu machen ist:

Verständnissproblem Routing mit SG300-28

Die groben ToDo Schritte nochmal einzeln:

- 21 VLANs (20 plus das Transfer VLAN zu FritzBox, siehe Tutorial oben !) und VLAN ID im Switch einrichten

- Die Ports 1 bis 20 diesen 20 VLAN IDs als Untagged Port (Access Port) zuweisen

- Dem Port 24 das 21te VLAN sprich das Transfer VLAN (z.B. mit der ID 99) Untagged als Access Port zuweisen

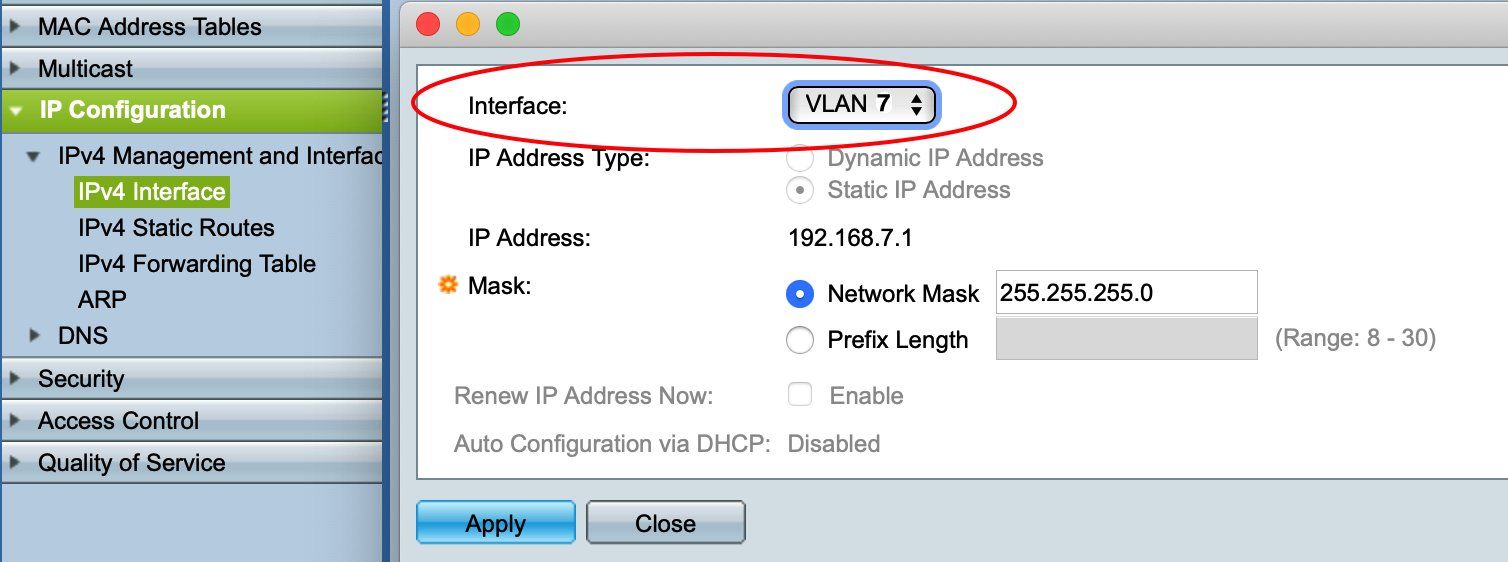

- In allen VLANs eine Switch VLAN IP Adresse setzen. Z.B.:

172.16.2.1 /24 = VLAN 2 IP Adresse

172.16.3.1 /24 = VLAN 3 IP Adresse

...

172.16.20.1 /24 = VLAN 20 IP Adresse

und VLAN 99 Transfer VLAN zur FritzBox:

192.168.178.254 /24 = VLAN 99 IP Adresse (Hier Switch IP =.178.254 da in der Regel die FritzBox .178.1 hat.)

Ein Client PC in VLAN 10 (an Port 10) hat dann z.B: die folgende Client IP Adressierung:

IP: 172.16.10.100

Maske: 255.255.255.0

Gateway: 172.16.10.1 (VLAN Switch IP)

DNS: 192.168.178.1(Adresse der FritzBox die DNS Server ist !)

Dann...

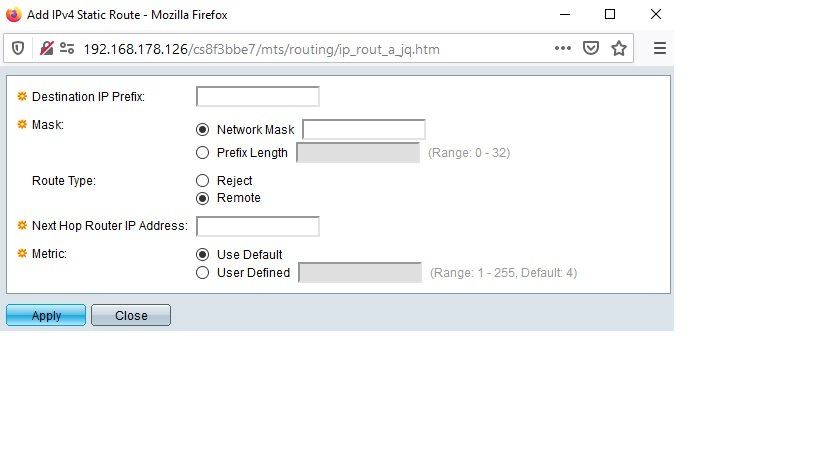

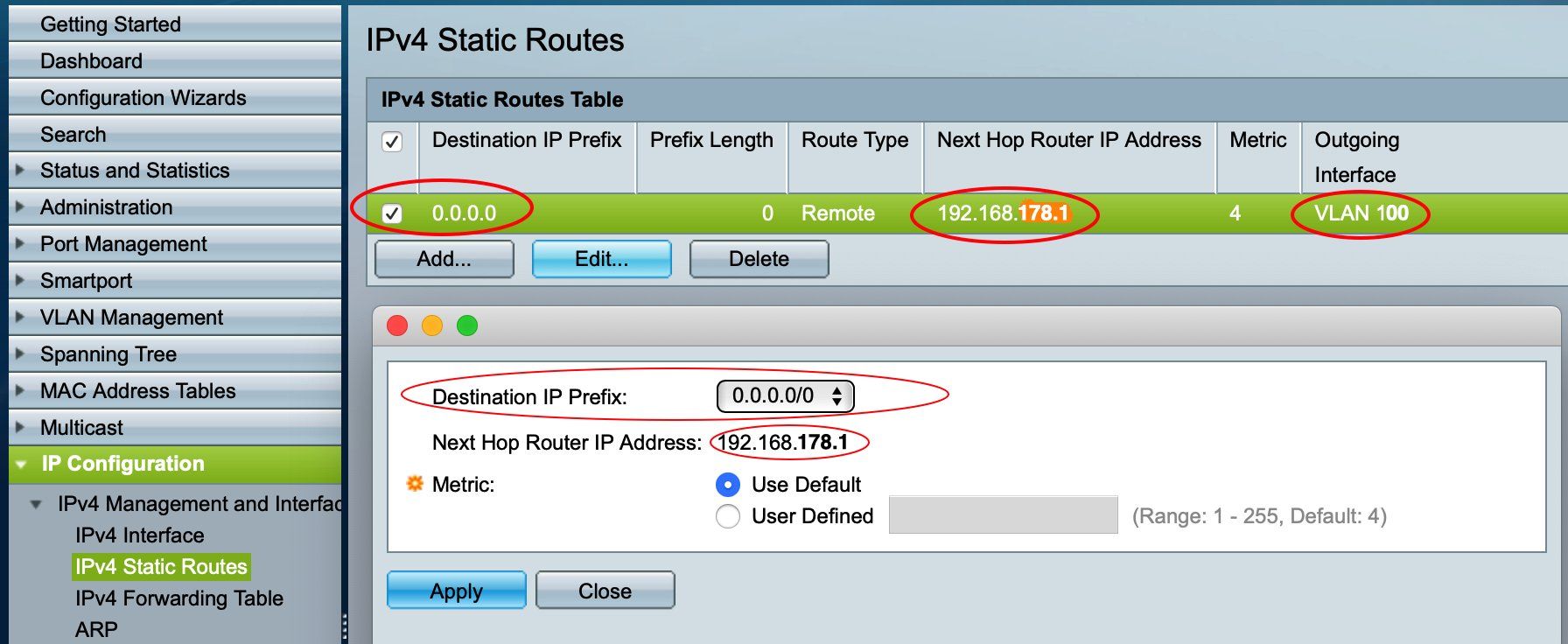

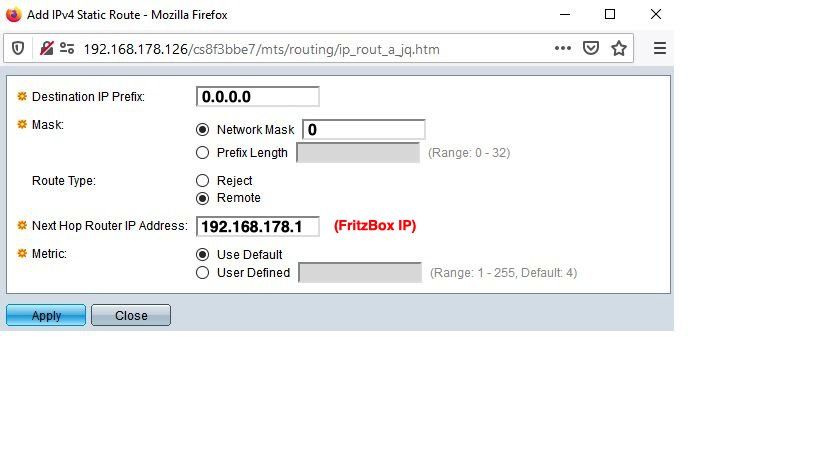

- Default Route auf dem Switch eintragen: 0.0.0.0/0 Gateway: 192.168.178.1 (IP Adresse FritzBox)

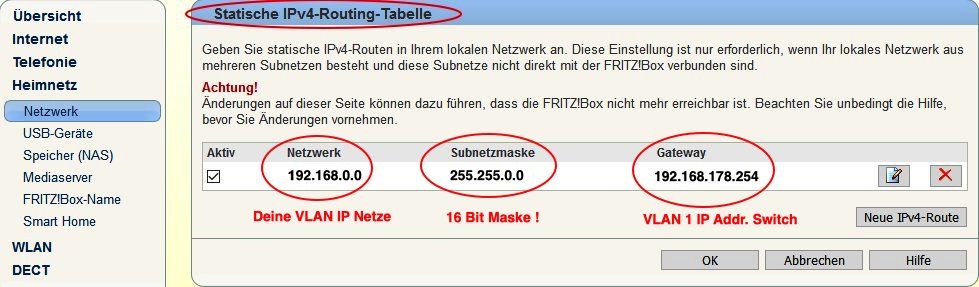

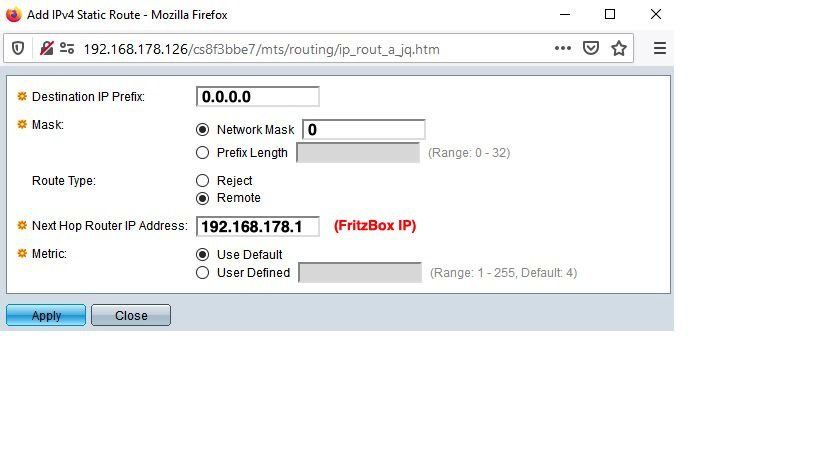

- Auf der FritzBox statische Route auf die VLAN IP Netze eintragen:

- Fertisch....

Das wars eigentlich... Ein in der Tat sehr simples Layer 3 Setup was in 30 Minuten erledigt sein sollte.

Halte dich an das Tutorial oben dann klappt das auch sofort.

Ansonsten definiere hier genau WO spezifisch deine Probleme liegen. Screenshots deines bisherigen Switch Setups helfen hier !

Nochwas....

Achte darauf das der Cisco Switch mit dem aktuellsten Firmware Image geflasht ist BEVOR du produktiv gehst:

Cisco Security Warnung für SoHo Switches der SG Serie

Die Vlan habe ich eingerichtet und fast alle Ports auf Layer 3 eingestellt.

Das ist doch schonmal sehr gut und auch richtig !PC zum Testen an Port 2-zu Vlan 2 (192.168.2.254) an stöpsle bekomme ich keine IP

Zeigt das dein DHCP Server auf dem Switch nicht richtig konfiguriert ist ! Vermutlich fehlt hier das Mapping auf das VLAN IP Netz an Port 2 ?!

Vergebe ich meiner Netzwerkkarte die IP 192.168.2.100, 255.255.255.0 komme ich auch nicht auf die Kiste mit der 192.168.2.254

Das zeigt das du schon grundsätzlich einen Fehler bei der VLAN IP Einrichtung gemacht hast !!!Zu 98% hast du die VLAN IP Adresse fäschlicherweise auf den Port gebunden und NICHT wie hier immer und immer wieder betont auf das VLAN. Sprich also das VLAN 2 bei dir.

Das wird immer und immer wieder falsch gemacht...

Es würde einfach reichen wenn du hier mal einen Screenshot eines VLANs, dessen Port Settings, DHCP und dessen IP Einrichtung postest.

Das sind 3 popelige Screenshots.

Wenn du ein VLAN zum Fliegen bekommst bekommst du auch die anderen 19 sofort zum Fliegen.

Das ist dann eine Sache von max. 15 Minuten und eher ne Klicknummer...

Alternativ (geht schneller und einfacher) kannst du einmal mit einem CLI Terminal Programm wie PuTTY via Telnet oder SSH auf den Switch zugreifen und die gesamte CLI Konfig als Text abziehen. das geht mit dem Kommando show run !

Diese Konfig Textdatei postest du dann hier in Code Tags und dann kann man dir diese dann dann in 10 Minuten kostenlos entsprechend lauffähig anpassen und du musst sie dann nur auf den Switch zurückladen und.. et voila... schon rennt alles.

Einfacher gehts nicht und das alles ohne Geld !

Kannst du damit etwas anfangen?

Ja, das ist identisch zum CLI Konfig File. Du brauchst aber das Kabel um den Konfig File wieder zurückzuspielen. Ggf. klappt das aber auch mit der edittierten und korrigierten Konfig Datei.Ein paar Anmerkungen dazu:

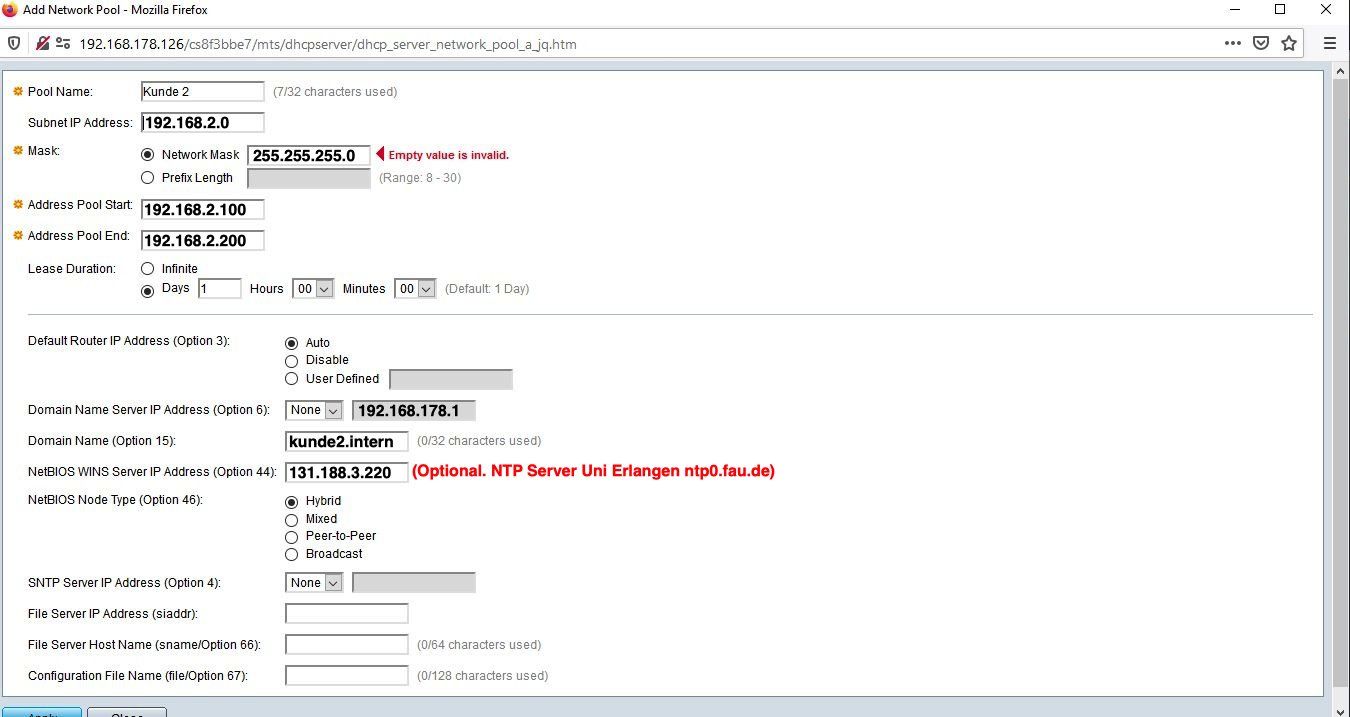

- Es ist völlig sinnfrei dem VLAN den ganzen IP Bereich als DHCP Range zuzuteilen. Unsinn, denn so beraubst du dich der Möglichkeit feste statische IPs zu vergeben. Hier solltest du also immer eine feste Range angeben die die Enden des IP Adressbereichs bei einem /24er Prefix freilässt ! Z.B. .100 bis .200 !

- Was man schon gleich sehen kann ist das deine Default Route ip route 0.0.0.0/0 <lan_ip_fritzbox> komplett fehlt !! Die Subnetze können also so nie ins Internet !

- Der DNS Server fehlt in allen DHCP Servern der Subnetze. Das ist immer die FritzBox. Dort sollte auch ein Gateway Eintrag sein der immer die Switch IP Adresse des lokalen VLANs haben sollte !!

Die unwichtigen Kommandos mal weggelassen sähe die Konfig so aus:

!

config-file-header

switchf90f2f

file SSD indicator plaintext

!

vlan database

vlan 2-4,100

exit

ip dhcp server

(ip dhcp pool network 100 FEHLER !!!: Niemals darf der Switch auf dem Koppelnetz zur FritzBox DHCP machen !! Das macht schon die FritzBox und so kommt es zum Adress Chaos !! Dieser DHCP Server im Koppelnetz 100 MUSS entfernt werden !!

address low 192.168.178.2 high 192.168.178.254 255.255.255.0

lease infinite

exit)

ip dhcp pool network "Kunde 2"

address low 192.168.2.100 high 192.168.2.200 255.255.255.0

lease infinite

dns-server 192.168.178.1

exit

ip dhcp pool network "Kunde 3"

address low 192.168.3.100 high 192.168.3.200 255.255.255.0

lease infinite

dns-server 192.168.178.1

exit

ip dhcp pool network "Kunde 4"

address low 192.168.4.100 high 192.168.4.200 255.255.255.0

lease infinite

dns-server 192.168.178.1

exit

bonjour interface range vlan 1

hostname switchf90f2f

username admin password encrypted 5c2cf1ba2b536b95a42f40af7fddecac96388f6c privilege 15

clock timezone J +1

clock summer-time web recurring eu

ip domain name netzwerk.intern

ip name-server 192.168.178.1

!

interface vlan 1

name "Intern-FritzBox"

ip address 192.168.178.254 255.255.255.0

no ip address dhcp

!

interface vlan 2

name "Kunde 2"

ip address 192.168.2.254 255.255.255.0

!

interface vlan 3

name "Kunde 3"

ip address 192.168.3.254 255.255.255.0

!

interface vlan 4

name "Kunde 4"

ip address 192.168.4.254 255.255.255.0

!

interface vlan 100 ==>> VLAN 100 der Einfachheit halber entfernen !

name Intern

ip address 192.168.178.254 255.255.255.0

ip route 0.0.0.0/0 192.168.178.1

!

interface GigabitEthernet1

no switchport

switchport access vlan 2

switchport general pvid 2

switchport trunk native vlan 2

!

interface GigabitEthernet2

no switchport

switchport access vlan 2

switchport general pvid 2

switchport trunk native vlan 2

!

interface GigabitEthernet3

no switchport

switchport access vlan 3

switchport general pvid 3

switchport trunk native vlan 3

!

interface GigabitEthernet4

no switchport

switchport access vlan 4

switchport general pvid 4

switchport trunk native vlan 4

!

!

!

interface GigabitEthernet25 ==>> In VLAN 1 der Einfachheit halber ändern !

switchport access vlan 100

switchport general pvid 100

switchport trunk native vlan 100

!

interface GigabitEthernet26 ==>> In VLAN 1 der Einfachheit halber ändern !

no switchport

switchport access vlan 100

switchport general pvid 100

switchport trunk native vlan 100

!

exit

Da ich nicht weiss wie die Default Route im CLI aussieht das Kommando oben nur unter Vorbehalt !

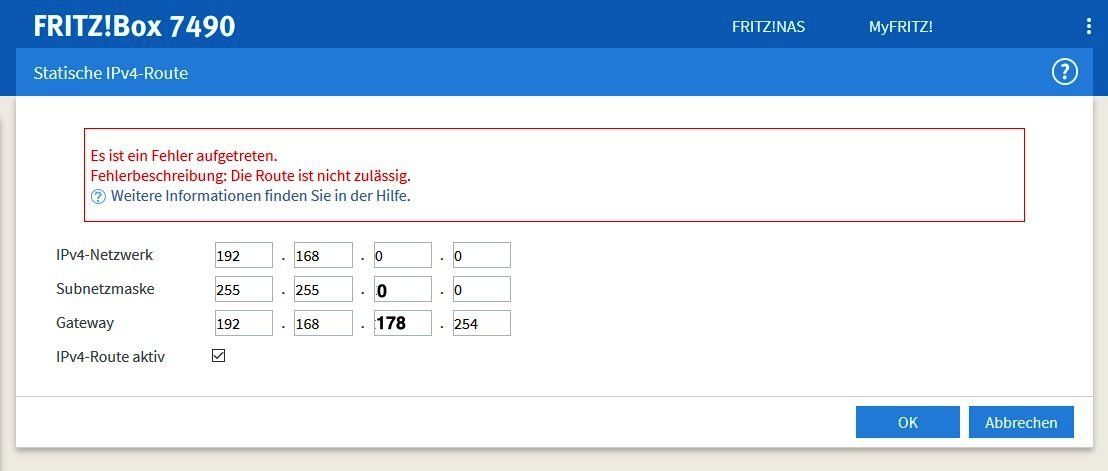

So sähe der richtige Eintrag im GUI aus:

2 Dinge sind essentiell wichtig ohne die du nicht weitermachen musst:

- Du musst in den entsprechenden VLAN Ports IMMER eine gültige VLAN IP vom Switch DHCP bekommen. Check auf einem Windows Testclient immer mit ipconfig in der Eingabeaufforderung oder Powershell !

- Hast du eine gültige IP dort bekommen checke bitte die Gateway IP ! Die muss immer auf die jeweilige Switch VLAN IP zeigen ! Die DNS IP zeigt immer auf die FritzBox IP .178.1 im VLAN 100

- Ist das der Fall, dann mache immer einen Ping Check zuerst im Switch auf die Fritzbox IP

Der wichtigste Ping ist erstmal der vom Switch, VLAN 100 auf die FritzBox IP .178.1 über das VLAN 100. Sprich die FritzBox also an einem der Ports 25 oder 26 angeschlossen !

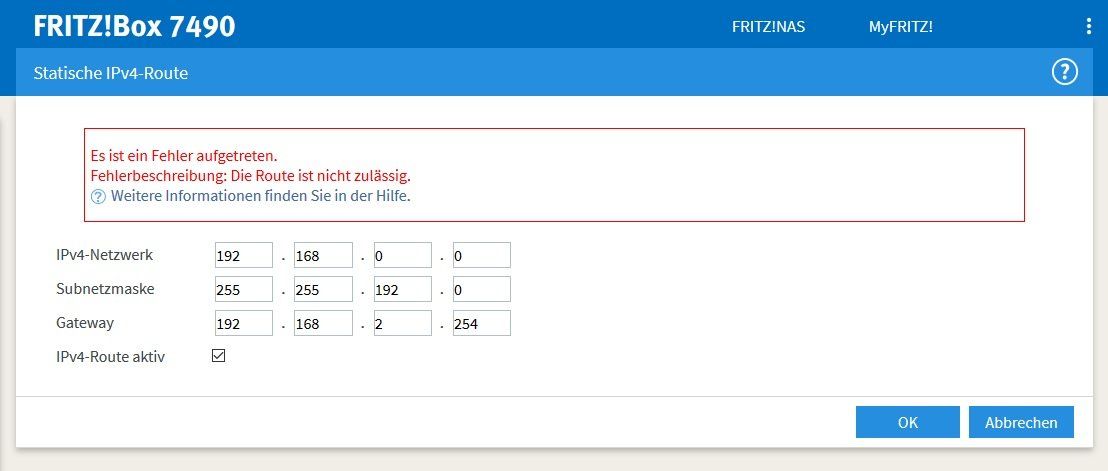

Es ist essentiell wichtig das

- dir auf den VLAN Ports die richtigen IPs vergeben werden

- Die statische Default Route auf dem Switch via VLAN 100 definiert ist

- Die statische VLAN Route auf der FritzBox definiert ist !! Hier muss stehen:

Maske: 255.255.192.0 (Hier auf die richtige Maske achten !!! .192.0 routet alle VLAN Netze von .0.0 bis .63.0 !)

Gateway: 192.168.7.254 (Die .254 ist das VLAN IP Interface das Switches im VLAN 100 dem Transfernetz zur FritzBox !)

Noch ein Tip um dir das Leben zu erleichtern.

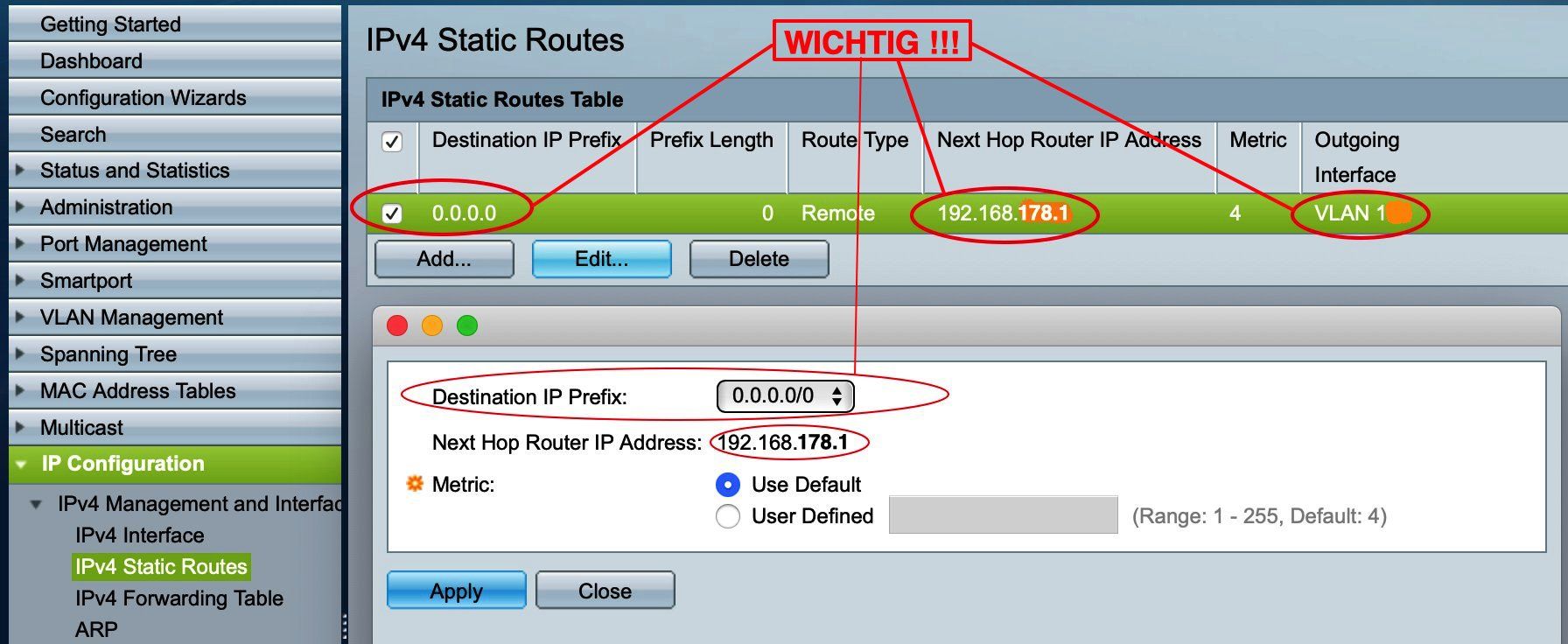

Lösche das VLAN 100 erstmal weg und schliesse den Switch über das Default VLAN 1 mit der FritzBox zusammen.

Du kannst statt des VLAN 100 besser das Default VLAN 1 dafür nehmen.

Das vereinfacht die Sache für dich sehr, denn so hast du die Management IP Adressen des Switches und der FritzBox in einem gemeinsamen Default Netz. Ändere also die VLAN 1 Switch IP in 192.168.178.254 und stecke die FritzBox in einen VLAN 1 Port z.B. 26. Es macht immer Sinn einen der äußersten Ports für den Router zu nehmen also 1 oder 26.

Denke auch hier wieder daran:

KEINEN Switch DHCP Server im VLAN 1 der FritzBox, denn dort ist diese selber schon DHCP Server und es darf niemals 2 DHCPs in einem IP Netz geben !

Gib dem Switch dort die Management IP 192.168.7.254 wie auch auf den anderen VLAN Ports !!

In einigen Fenstern sind mir die Einstellungen unklar siehe unten.

Du meinst in den fenstern der FritzBox, oder ?hier mein Stand der Einrichtung

Das sieht schon ganz gut aus !Du schreibst das du den Switch mit einem Werksresett zurückgesetzt hast, was erstmal der richtige Schritt ist.

Trotzdem stehen in der Konfig noch so unsinnige Dinge drin wie

interface vlan 100

name "Fritz DHCP"

Obowohl es das VLAN 100 eigentlich gar nicht mehr gibt und das jetzt richtigerweise das VLAN 1 ist.

Warum also diese dann sinnfreien Konfigs.

Generell bist du aber auf dem richtigen Weg und erstmal nur mit 10 VLANs anzufangen ist OK.

Einen grundsätzlichen Fehler hast du aber begangen !

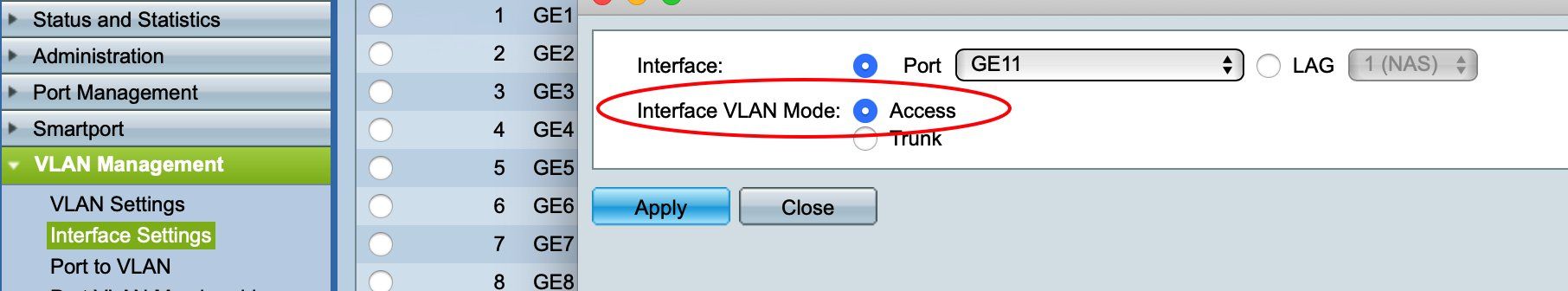

Die Endgeräte Ports sollten immer als Untagged Access Ports gesetzt sein in den VLAN Interface Modes ! Das hast du nicht gemacht und solltest du korrigieren !

In der VLAN Port Definition sollte das dann so aussehen:

Was weiterhin fehlt ist der extrem wichtige Default Routing Eintrag auf dem Switch zur FritzBox !!! Der ist essentiell wichtig und fehlt weiterhin ! Den musst du zwingend nachtragen !

Der 3te Kardinalsfehler ist das du leider WIEDER einen DHCP Server auf dem Switch im VLAN 1 also dem FritzBox VLAN eingerichtet hats. Das ist FALSCH !

Das VLAN 1 darf KEIN DHCP Server Pool auf dem Switch haben denn hier in dem VLAN ist die FritzBox DHCP Server !! Wenn 2 DHCP Server aktiv sind gibt es ein Adress Chaos im VLAN 1 !! Also weg damit !

Bitte halte dich an die oben schon mehrfach gemachten Aussagen !!

Es ist sehr frustrierend hier wenn du diese schon mehrfach genannten Fehler immer und immer wieder neu machst !

Das gilt übrigens auch für die VLAN IP Adresse des Switches. Warum setzt du diese nicht auch auf die .254 so das es konsistent ist mit den anderen VLAN IP Adressen. Das vereinfacht dir doch das Management. Außerdem kann man so relativ sicher sein das diese IP nicht mit dem DHCP Pool der FritzBox kollidiert !

Also bitte mit:

interface vlan 1

name FritzBox

ip address 192.168.178.254 255.255.255.0

no ip address dhcp

auch so setzen.

Nicht zu vergessen die erforderliche statische Route auf der FritzBox zu deinen Switch VLAN IP Netzen:

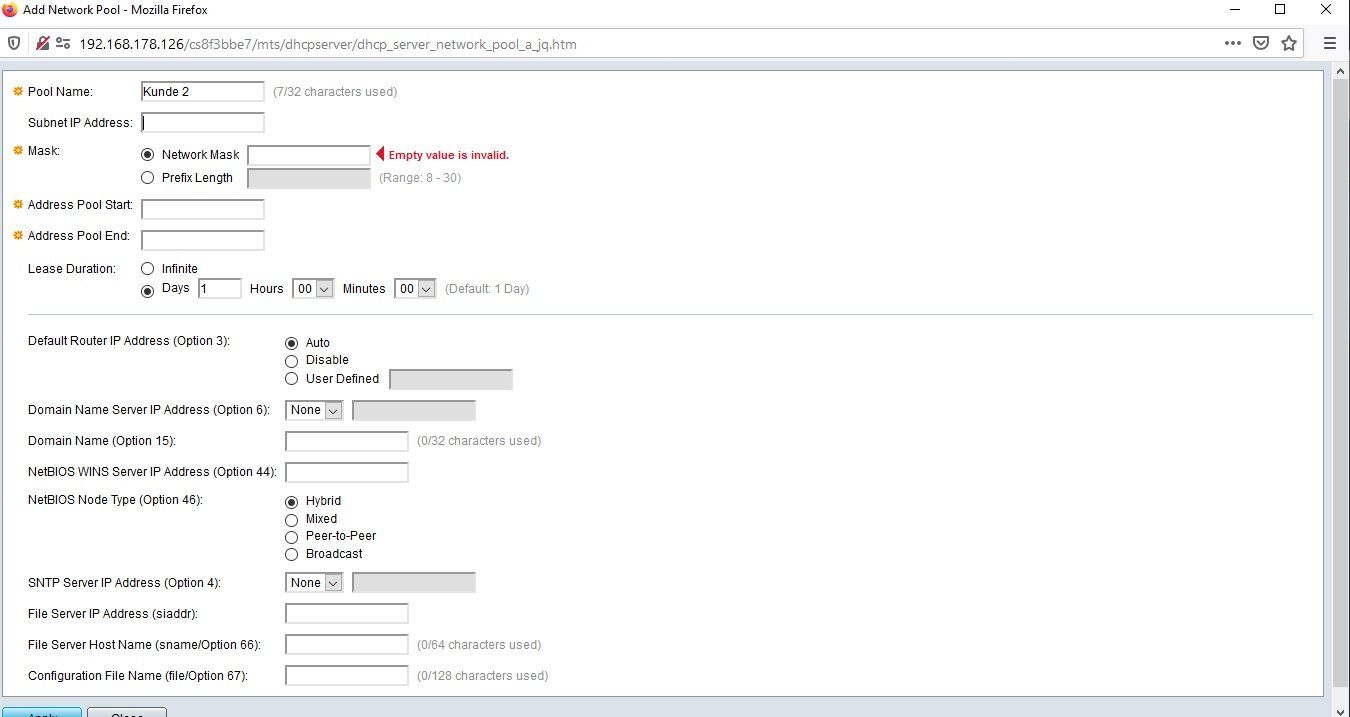

Was dein DHCP Server Setup GUI anbetrifft am Beispiel "Kunde 2" hat der ja folgende Kundennetz Adressierung:

IP Netz Adresse: 192.168.2.0

Maske: 255.255.255.0 --> (24 Bit)

Gateway: 192.168.2.254 --> (Switch IP, wird mit Klick auf "Auto" automatisch an die "Kunde 2" Rechner vergeben !!)

Domain Name Server: 192.168.178.1 --> (Ist immer die IP der FritzBox die als DNS Server agiert !!)

Domain Name: kunde2.intern --> (hier kannst frei wählen was private Domain Namen anbetrifft ! kunde3.intern usw.)

Alles andere lässt du so wie es im Default ist.

Ggf kannst du noch einen Time Server definieren heise.de/ct/hotline/Oeffentliche-Zeitquellen-322978.html ist aber lediglich kosmetisch und muss nicht zwingend sein und kann auch auf "None" bleiben !

Fertisch !!

Das machst du so für alle Kunden VLANs.

Statisches Routing GUI der FritzBox:

Den Blödsinn den du da selber verzapft hast siehst du hoffentlich schon von allein, oder ??

Dein Koppelnetz FritzBox Switch ist das IP Netz: 192.168.178.0 !!!

Wieso gibst du dort eine Gateway IP aus dem Kundennetz 2 an was gar nicht an der FritzBox anliegt und zudem noch völlig falsch ist, denn die FritzBox kennt diese Gateway IP ja gar nicht !!

Das der Unsinn niemals klappen kann ist doch klar.

So ist es richtig (Siehe auch Screenshot oben !):

Statisches Routing GUI Switch:

Siehe auch Screenshot oben !

Denk dran....! Zum Check nicht vergessen:

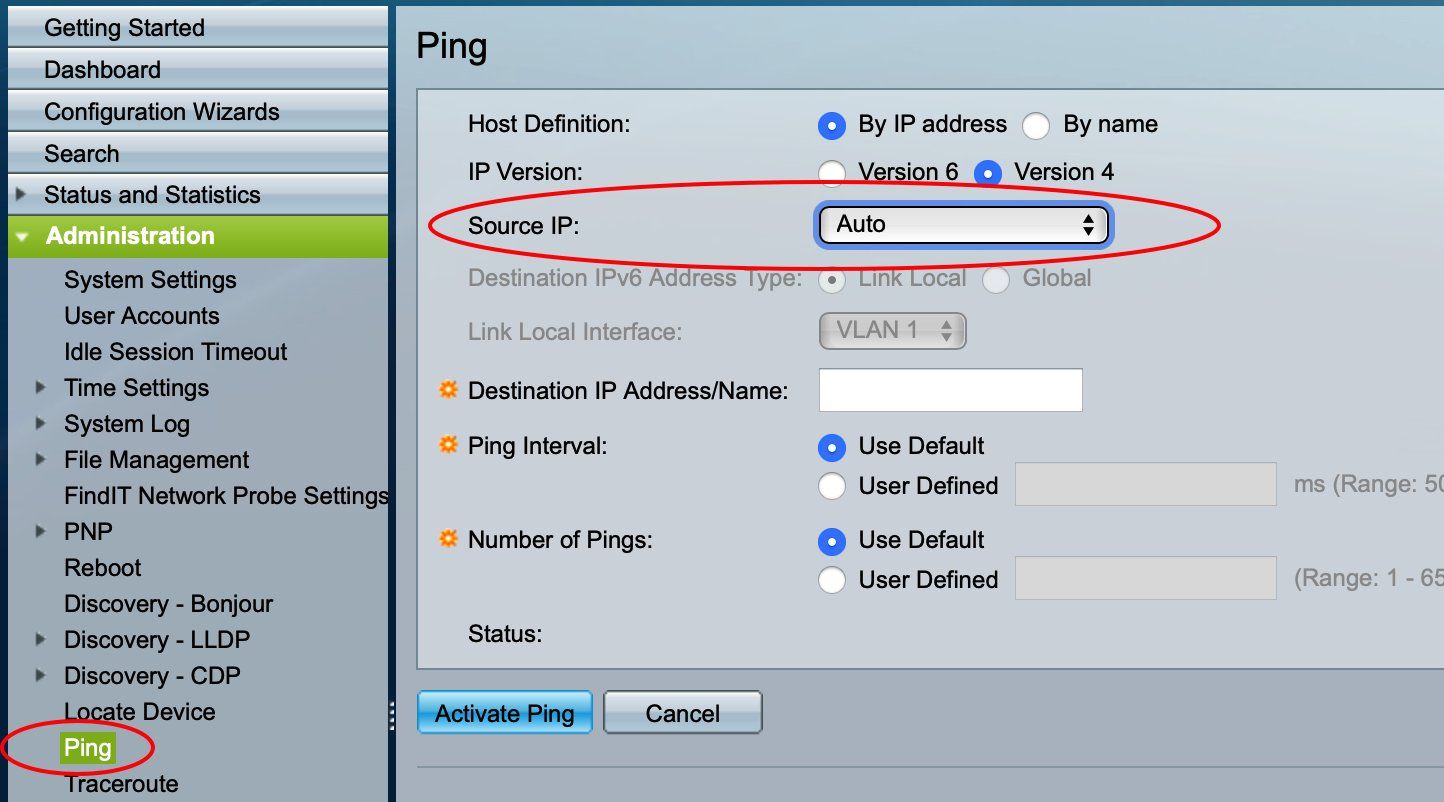

- Ping Tool auf dem Switch und FritzBox IP pingen und Internet IP wie 8.8.8.8 pingen

- Test PC in Kundennetz 2 und mit ipconfig -all checken ob er richtige IP, Gateway und DNS bekommen hat

- Wenn ja Ping Check auf Switch IP Kundennetz 2, FritzBox IP, Internet IP und Internet Hostname wie www.heise.de

Dieser Thread hier hilft dir ggf. auch mit dem einen oder anderen Detail:

!!!HILFE!!! VLAN-Planung erledigt, komme mit nur einem VLAN-Bereich ins Internet, mit allen anderen nicht

!!!HILFE!!! VLAN-Planung erledigt, komme mit nur einem VLAN-Bereich ins Internet, mit allen anderen nicht

Gibt es zu dem Thema eigentlich noch ein irgendwie geartetes Feedback. Klappt, klappt nicht ?? Wäre ja nochmal ganz spannend so zum Abschluss ?!

Ansonsten bitte den Thread schliessen:

Wie kann ich einen Beitrag als gelöst markieren?

Ansonsten bitte den Thread schliessen:

Wie kann ich einen Beitrag als gelöst markieren?

Wie ist das nun eigentlich mit der Layer 3 Einstellung?

Der Switch braucht lediglich eine Default Route auf die IP Adresse des FritzBox Internet Routers. Das ist alles. Siehe Screenshot oben.OK, die VLANs müssen natürlich auch alle eine IP Adresse haben, denn du routest ja mit dem Switch und jedes VLAN hat ja ein eigenes IP Netz nach deiner Planung und Vorgabe !

Deine Konfig ist absolut korrekt so wie sie oben ist. (Port Konfig bis Gigabit 10)

Einen sehr wichtigen Punkt gibt es aber noch:

Es fehlt weiterhin die Default Route auf die FritzBox IP !!!

Deshalb wirst du vermutlich zwar aus allen IP Kundennetzen auf die FritzBox pingen können aber nicht ins Internt, richtig ??

Fazit: Du musst zwingend dei Default Route nachtragen !!

Immer gerne wieder...!

Bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !

Bitte dann auch

Wie kann ich einen Beitrag als gelöst markieren?

nicht vergessen !