Experte für VPN - VPN-Verbindung herstellen

Hallo

Ich bin am sammeln von ersten VPN Erfahrungen und habe paar Fragen.

Ausgangslage:

Ich habe einen Windows Server 2012 R2 und habe dort die Rolle RRAS installiert, damit ich vom Computer meiner Mutter (liegt in einem anderen Netzwerk) verbinden kann und meine IP-Adresse nutzen kann etc. Das funktioniert nun alles soweit der Haken dahinter ist leider, dass ich jedes mal die Firewall vom Router deaktivieren muss damit eine Verbindung zum VPN-Server hergestellt werden kann.

Problem:

Nach langer Recherche und das Auslesen von Logs fand ich heraus, dass das GRE das Problem verursacht und die Firewall diese Pakete verwirft.

Was ich nun komisch finde ist dass, der RRAS-Dienst auf Windows Server 2012 R2 als VPN-Protokoll SSTP verwendet welches auf dem TCP/IP-Modell Anwendung stattfindet und die darunterliegenden Protokolle wie SSL/TLS verwendet. Das obwohl GRE, PPTP und SSTP zwei ganz unterschiedliche Arten sind um eine Verbindung mit VPN herzustellen. Ich habe ich mich schlau gemacht und habe herausgefunden das es da noch andere Protokolle fürs Herstellen von VPN-Verbindung gibt:

1.) L2TP darunterliegenden Protokoll IPsec

2.) PPTP darunterliegenden GRE-Protokoll

3.) SSTP darunterliegenden TLS-Protokoll (habe ich oben ja bereits erwähnt)

Nun wenn ich über den Client eine VPN-Verbindung herstellen zu versuche, versucht er mit "WAN Miniport SSTP" und "L2TP" eine Verbindung herzustellen. Wieso mit unterschiedlichen Methoden (SSTP und L2TP)? Der VPN-Server arbeitet doch mit dem SSTP-Protokoll und weiter habe ich auf dem NAT-Router den PPTP Port 1789 freigegeben. Wieso kann eine VPN-Verbindung über diesen Port 1789 hergestellt werden wenn mein VPN-Server über SSTP (443) arbeitet? Weiter kommt ja auch noch hinzu das der Router GRE ständig blockiert wenn ich Firewall deaktiviert ist.

Ziel:

Mein Ziel wäre nur noch SSTP zu verwenden bei Google steht ja immerhin das damit NAT-Router und Firewall Probleme umgangen sollen. Weiter müsste ich nicht die Firewall deaktivieren. Wie erreiche ich das? Kann mir da jemand helfen dieses Wirrwar von Netzwerkprotokollen zu lösen?

Liebe Grüsse

Nicolas

Ich bin am sammeln von ersten VPN Erfahrungen und habe paar Fragen.

Ausgangslage:

Ich habe einen Windows Server 2012 R2 und habe dort die Rolle RRAS installiert, damit ich vom Computer meiner Mutter (liegt in einem anderen Netzwerk) verbinden kann und meine IP-Adresse nutzen kann etc. Das funktioniert nun alles soweit der Haken dahinter ist leider, dass ich jedes mal die Firewall vom Router deaktivieren muss damit eine Verbindung zum VPN-Server hergestellt werden kann.

Problem:

Nach langer Recherche und das Auslesen von Logs fand ich heraus, dass das GRE das Problem verursacht und die Firewall diese Pakete verwirft.

Was ich nun komisch finde ist dass, der RRAS-Dienst auf Windows Server 2012 R2 als VPN-Protokoll SSTP verwendet welches auf dem TCP/IP-Modell Anwendung stattfindet und die darunterliegenden Protokolle wie SSL/TLS verwendet. Das obwohl GRE, PPTP und SSTP zwei ganz unterschiedliche Arten sind um eine Verbindung mit VPN herzustellen. Ich habe ich mich schlau gemacht und habe herausgefunden das es da noch andere Protokolle fürs Herstellen von VPN-Verbindung gibt:

1.) L2TP darunterliegenden Protokoll IPsec

2.) PPTP darunterliegenden GRE-Protokoll

3.) SSTP darunterliegenden TLS-Protokoll (habe ich oben ja bereits erwähnt)

Nun wenn ich über den Client eine VPN-Verbindung herstellen zu versuche, versucht er mit "WAN Miniport SSTP" und "L2TP" eine Verbindung herzustellen. Wieso mit unterschiedlichen Methoden (SSTP und L2TP)? Der VPN-Server arbeitet doch mit dem SSTP-Protokoll und weiter habe ich auf dem NAT-Router den PPTP Port 1789 freigegeben. Wieso kann eine VPN-Verbindung über diesen Port 1789 hergestellt werden wenn mein VPN-Server über SSTP (443) arbeitet? Weiter kommt ja auch noch hinzu das der Router GRE ständig blockiert wenn ich Firewall deaktiviert ist.

Ziel:

Mein Ziel wäre nur noch SSTP zu verwenden bei Google steht ja immerhin das damit NAT-Router und Firewall Probleme umgangen sollen. Weiter müsste ich nicht die Firewall deaktivieren. Wie erreiche ich das? Kann mir da jemand helfen dieses Wirrwar von Netzwerkprotokollen zu lösen?

Liebe Grüsse

Nicolas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 268663

Url: https://administrator.de/forum/experte-fuer-vpn-vpn-verbindung-herstellen-268663.html

Ausgedruckt am: 28.07.2025 um 07:07 Uhr

151 Kommentare

Neuester Kommentar

Die entsprechenden Foren Tutorials zum Themnnkomplex VPN Grundlagen und Installation hast du dir mal alle gründlich durchgelesen ??

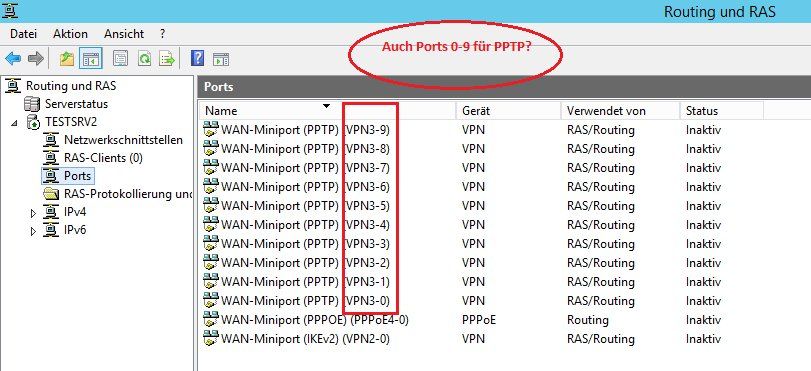

PPTP:

VPNs einrichten mit PPTP

OpenVPN:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

IPsec:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Das wäre der erste wichtige Schritt damit du wenigstesn die Basics im Hinterkopf hast !

Nur kurz vorab zu den Fragen:

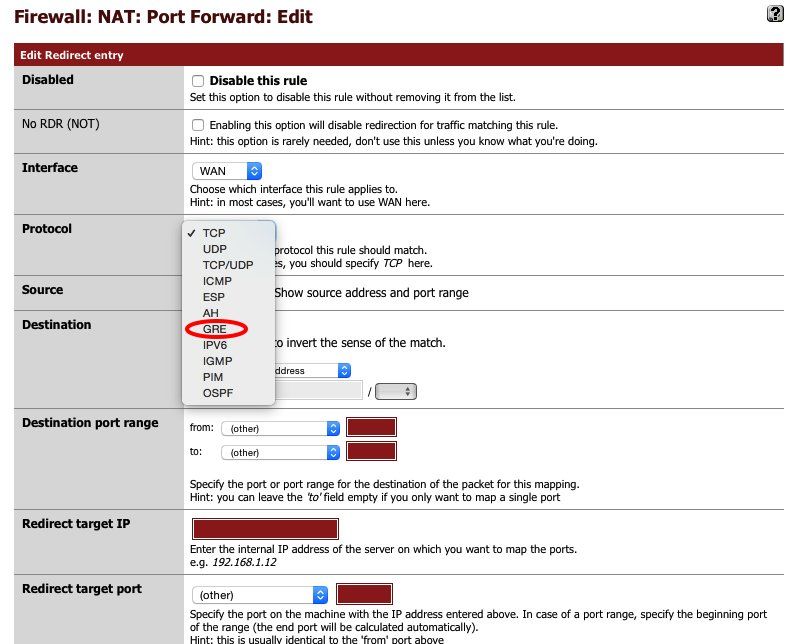

Jeder Netzwerker weiss das PPTP aus den Protokoll Komponenten TCP 1723 und dem GRE Protokoll (IP Nummer 47) besteht:

de.wikipedia.org/wiki/Point-to-Point_Tunneling_Protocol

TCP 1789 ist völlig falsch, kein VPN Protokoll nutzt diesen Port ! Mal ganz abgesehen davon ist der ofiziell keinerlei VPN Funktion zugeordnet:

iana.org/assignments/service-names-port-numbers/service-names-po ...

Wie kommst du also auf so einen Unsinn ?!

Vermutlich liegt das aber nur schlicht und einfach daran das du für PPTP den falschen Port benutzt hast. Wenn du TCP 1723 einträgst forwarden intelligente Router das GRE Protokoll gleich mit.

Bei anderen wie der FritzBox (siehe Screenshot im o.a. PPTP Tutorial !) musst du das GRE Protokoll noch zusätzlich eintragen damit es klappt !

PPTP:

VPNs einrichten mit PPTP

OpenVPN:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

IPsec:

IPsec VPNs einrichten mit Cisco, Mikrotik, pfSense Firewall, FritzBox, Smartphone sowie Shrew Client Software

Das wäre der erste wichtige Schritt damit du wenigstesn die Basics im Hinterkopf hast !

Nur kurz vorab zu den Fragen:

Wieso mit unterschiedlichen Methoden (SSTP und L2TP)?

Das ist ein Default Setting des Clients (siehe PPTP Tutorial). Wenn man nix macht und nicht dediziert das VPN Protokoll wählt wie es sich gehört macht der Winblows Client erstmal der Reihe nach alles... Andere Clients fragen sowas sinnigerweise vorher ab im Setup.auf dem NAT-Router den PPTP Port 1789 freigegeben.

Völliger Blödsinn und kann man eher deiner totalen Unkenntniss der VPN Protokolle zuschreiben. Deshalb auch der dringende Apell an dich wenigstens das kleinen Einmaleins des VPNs zu lernen und zu recherchieren !Jeder Netzwerker weiss das PPTP aus den Protokoll Komponenten TCP 1723 und dem GRE Protokoll (IP Nummer 47) besteht:

de.wikipedia.org/wiki/Point-to-Point_Tunneling_Protocol

TCP 1789 ist völlig falsch, kein VPN Protokoll nutzt diesen Port ! Mal ganz abgesehen davon ist der ofiziell keinerlei VPN Funktion zugeordnet:

iana.org/assignments/service-names-port-numbers/service-names-po ...

Wie kommst du also auf so einen Unsinn ?!

Weiter kommt ja auch noch hinzu das der Router GRE ständig blockiert wenn ich Firewall deaktiviert ist.

Das liegt aber an deinem Router wenn du solch üble HW hast die nichtmal sowas supportet was jeder 20 Euro Baumarkt Router kann !Vermutlich liegt das aber nur schlicht und einfach daran das du für PPTP den falschen Port benutzt hast. Wenn du TCP 1723 einträgst forwarden intelligente Router das GRE Protokoll gleich mit.

Bei anderen wie der FritzBox (siehe Screenshot im o.a. PPTP Tutorial !) musst du das GRE Protokoll noch zusätzlich eintragen damit es klappt !

Trotzdem ist es komisch wieso verwendet der Router PPTP und der Server SSTP zwei unterschiedliche Modelle..

Das liegt doch rein nur an DIR !!DU bestimmst doch WAS für ein VPN Protokoll du einsetzt.

Wenn du den VPN Server mit SSTP konfigurierst die Infrastruktur aber mit PPTP konfigurierst wird auch jedem Azubi im ersten Lehrjahr klar das das in die Hose gehen kann.

Das ist so als wenn du in einen Diesel KFZ Super tankst...macht auch kein normal denkender Mensch !

Wenn du also SSTP als VPN Protokoll einrichtest, dann musst du auch auf der Infrastruktur, sprich dem Router die SSTP Protokollkomponenten im Port Forwarding einrichten, logisch.

Wenn du PPTP benutzt dann passend eben PPTP mit seinen Komponenten ! So einfach ist das !

Das eine Mischung NICHT funktionieren kann sagt einem ja schon der gesunde Menschenverstand ohne das man IT Ahnung haben muss, sorry !

Ich habe keine Fritzbox. Ich habe einen ZyXEL-Router.

Das tut rein gar nix zur Sache.Zyxel ist ja nun auch ein renomierter Mittelklasse Hersteller. Da kann man davon ausgehen das all dieses simplen Standardfunktionen wie Port Forwarding und VPN Passthough fehlerlos funktionieren.

Das du natürlich deinen Zyxel Router mit der aktuellsten Firmware geflasht haben solltest, sollte ebenfalls klar sein !!

technet.microsoft.com/en-us/library/dd458965.aspx

Hier steht eigentlich alles beschrieben.

Gruß

Hallo osze90,

ich würde mal sagen das Du Dir einfach eine AVM Fritz!Box in der Bucht (eBay) schießt und

dann einfach mittels IPSec VPN von überall auf das gesamte Netzwerk Deiner Mutter zugreifen

kannst, das ist das einfachste und vor allem das sicherste!! Denn mit geöffneten Ports vorne am

WAN Interface kann natürlich auch jeder andere in das Netzwerk rein und an dem Server herum

spielen, klar oder? Und für Android und iPhone, ebenso wie für Windows Laptops gibt es dazu

Apps von AVM und in deutscher Sprache gehaltene gut bebilderte Anleitungen dazu.

Gruß

Dobby

ich würde mal sagen das Du Dir einfach eine AVM Fritz!Box in der Bucht (eBay) schießt und

dann einfach mittels IPSec VPN von überall auf das gesamte Netzwerk Deiner Mutter zugreifen

kannst, das ist das einfachste und vor allem das sicherste!! Denn mit geöffneten Ports vorne am

WAN Interface kann natürlich auch jeder andere in das Netzwerk rein und an dem Server herum

spielen, klar oder? Und für Android und iPhone, ebenso wie für Windows Laptops gibt es dazu

Apps von AVM und in deutscher Sprache gehaltene gut bebilderte Anleitungen dazu.

Gruß

Dobby

Kann mir bitte jemand diese Frage beantworten?

Was SSTP betrifft, ist es ein von Microsoft eingeführter "Standard". Bei Windows basierten Clients kannst du das also mit Boardmitteln erledigen.

TTPT habe ich noch nie gehört, aber ich bin auch ein Noob was das angeht.

Gruß

Edit: TO, bitte unterlasse es private Nachrichten zu schicken NUR um eine Antwort in einem von dir erstellten Thread zu bitten.

Wir machen das hier alle für lau und in unserer Frei- bzw. Arbeitszeit. Wenn wir Zeit finden, dann antworten wir. Da finde ich es etwas unverschämt auch noch zusätzlich PMs zu schicken mit der Bitte um Antwort auf den Thread. Wenn du möchtest, dass das ganze schnell und sicher funktioniert, dann engagiere einen Dienstleister und bezahle ihn dafür. Nix für ungut, aber sowas mag ich gar nicht.

Ich meine PPTP nicht TTPT. Mein Fehler.

PPTP ist von so gut wie allen OSs unterstützt. Allerdings wird PPTP aus gutem Grund nicht mehr als sicher bezeichnet.Man sieht nicht immer wenn hier jemand schreibt auch nicht wenn ich einen Beitrag zitiere. Deshalb habe ich dich über PM angeschrieben. Soll nicht den Eindruck erwecken dass ich dich hetzen wollte.

Du kannst aber einstellen, dass jedesmal wenn jemand etwas in einem Thread kommentiert (an dem du beteiligt bist) du eine E-Mail erhältst.Und wenn du auf der Forumsseite bist wird dir auch ein "Counter" neben deinem Usernamen angezeigt wenn das passiert.

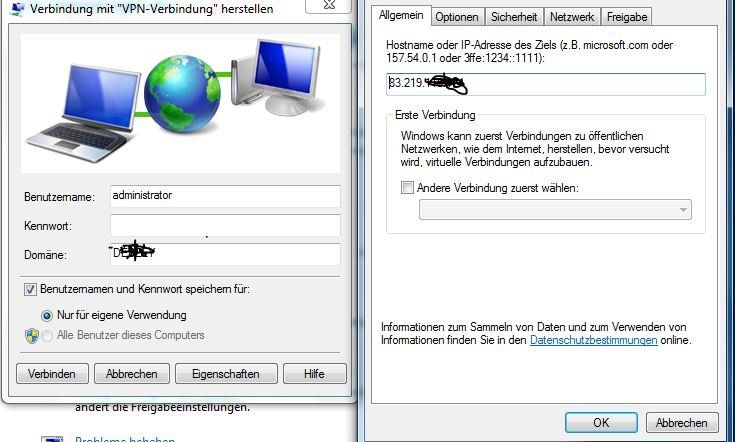

Also wenn ich mittels SSTP auf den VPN-Server zugreifen will bei NAT ist 433 konfiguriert

Wenn das wirklich der Fall ist, hast du dem Client den geänderten Port bei der Hostadresse mitgegeben?Wie wärs wenn du mal einen Screenshot deiner Client Einstellungen hier mitpostest?

Edit: ich bin wirkich kein Windows Server Experte aber hier wäre noch ein nettes Tutorial.

1. Bitte keine externen Bildhoster verwenden. Man kann hier einfach Bilder einfügen, auch im Nachhinein. Einfach einen neuen "fake" Thread eröffnen, dann auf Bilder Upload klicken, das Bild hochladen und den erstellten Link kopieren und hier einfügen.

2. Wenn ich das richtig verstanden habe, muss man bei SSTP zwingend (kann auch eine Fehlinfo sein von mir, bitte um Nachsicht) einen DNS Namen verwenden und keine IP Adresse.

2. Wenn ich das richtig verstanden habe, muss man bei SSTP zwingend (kann auch eine Fehlinfo sein von mir, bitte um Nachsicht) einen DNS Namen verwenden und keine IP Adresse.

Hoffentlich liesst das noch jemand wo das bestätigen kann sonst muss ich halt über IPsec versuchen eine VPN-Verbindung herzustellen.

Was spricht denn dagegen? Auch L2TP/IPsec kann mittlerweile jedes OS ohne third-party-software.

Anleitungen gibts ja zu Hauf im Internet.

Oh man das ist doch ein SCh*** nicht mal Prbleme kein einziges vernünftiges Protokoll welches funktioniert.... Frage mich wieso nicht aqui sagte das es nur über einen DNS-Namen geht.

Wie gesagt, es MUSS ja nicht sein, sagte ich doch dazu. Ich habe aber 2 Tutorials gesehen wo darauf hingewiesen wurde.

Funktionieren tuen übrigens ALLE Protokolle wenn man sie korrekt einsetzt ;)

Vertan und daneben gelegen!

Gruß

Dobby

Gruß

Dobby

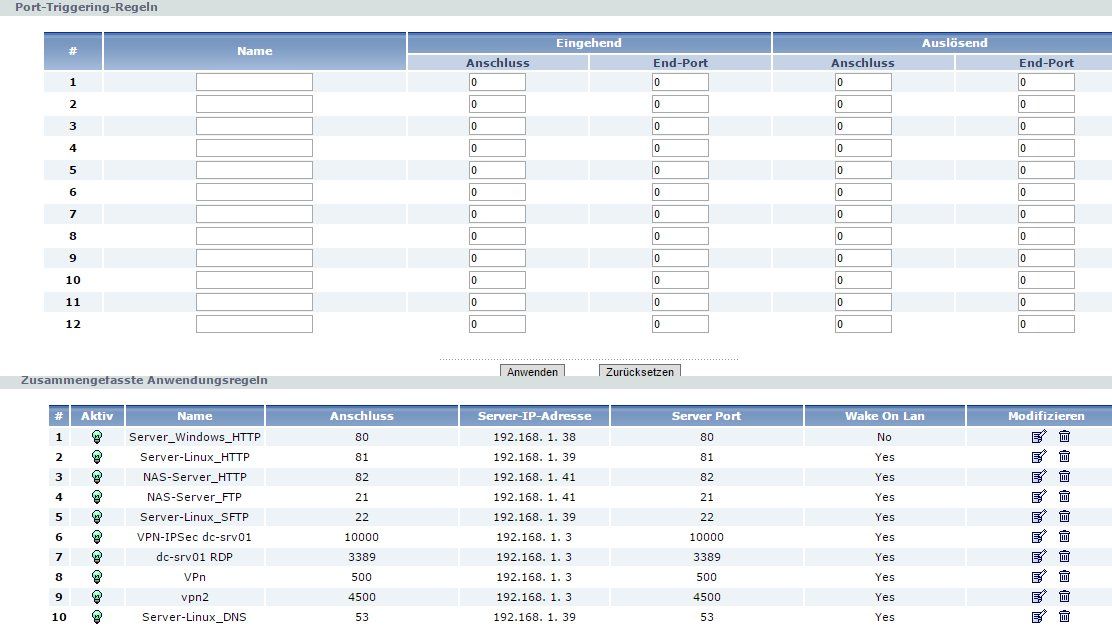

Ports habe ich alle drei " UDP500, UDP4500 und TCP10.000" im NAT- Freigegeben. Auch auf dem VPN-Server sind genügend Ports frei.

Für eine L2TP/IPsec Verbindung benötigst du UDP 500, UDP 4500 und UDP 1701, zudem noch ESP 50Versteh ich nicht wie kommst du noch auf Port 50 in der Anleitung IPSEC Protokoll - Einsatz, Aufbau, benötigte Ports und Begriffserläuterungen steht davon nichts.

Aus deiner Anleitung:ESP (Encapsulating Security Payload). (Protokoll-Type 50 auf Layer 3), welches verschlüsselt Daten zwischen zwei VPN Partnern überträgt. ESP hat mit NAT keine Probleme - mit PAT allerdings schon. ESP ist das Transportmedium, das letztendlich die Daten zwischen den VPN Partnern transportiert, basierend auf den in IKE Phase2 ausgehandelten Verschlüsselungs- und Hashparametern. Die aus der IKE Phase2-Aushandlung resultierenden SAs werden im SPI (Security Parameter Index) in jedem ESP Paket mitgesendet.

Versteh nicht was Protokoll-Typ 50 heissen solll...

Protokoll Type 50 = ESPVersteh ich nun jetzt nicht michi1983 sagt ESP benutzt Port ESP 50

Nein ESP ist das Protokoll Type 50und du sagst es existiert kein Port für ESP?

"Was meinst du mit ESP ist das IP Protokoll Nummer 50?"

Das es ein Protokoll ist und kein Port."Was meinst du mit ESP ist das IP Protokoll Nummer 50?"

Gruß

Dobby

Versteh ich nun jetzt nicht michi1983 sagt ESP benutzt Port ESP 50 und du sagst es existiert kein Port für ESP?

Bitte tue uns allen den Gefallen und lese die Threads genau !!Die 50 bedeitet bei ESP Das das das IP Protokoll Nummer 50 ist !!! Es wird auch schlicht und einfach nur als ESP bezeichnet ohne die 50.

Es ist KEINE Port Angabe, da ESP wie bereits gesagt portlos ist als Protokoll !

Siehe auch hier:

de.wikipedia.org/wiki/IPsec#Encapsulating_Security_Payload_.28ES ...

und

networksorcery.com/enp/protocol/esp.htm

So schwer kann das doch nicht sein....?!

Ich möchte weiter auf der schiene VPN mittels IPsec bleiben

Okund habe mir da ein kostenloses Zertifikat von startssl.com besorgt.

OkTaugt dieses etwas kann IPsec damit funktionieren?

??? Man kann sicherlich eine VPN mittels Zertifikaten absichernund auch mittels eines Radius Servers wenn man denn möchte

nur dazu braucht man kein SSL Zertifikat, das wäre dann wohl eher

der Fall wenn man SSL VPN macht!

Gruß

Dobby

Zitat von @osze90:

Ich habe mich entschieden keine Zertifikate verwenden zu wollen ich will lieber mit einem Pre-Shared-Key arbeiten.

Wenn der lang ist und nicht 12345... sollte dem nichts entgegensprechen.Ich habe mich entschieden keine Zertifikate verwenden zu wollen ich will lieber mit einem Pre-Shared-Key arbeiten.

Nun dieser Router (digitec.ch/de/s1/product/asus-rt-ac66u-ac1300n450-router-330197? ..) ist bisjetzt mein Favorit

da ich damit auch einen RADIUS-Server betreiben könnte.

Nun bietet der Router IPsec an was ja schonmal gut ist. Der Router bietet allerdings IPsec Passthrough an ich habe mich informiert

und es ist mal wieder nicht ganz einfach, als Laie zuverstehen was dieses zu bedeuten hat.

Mit diesem Router kannst du nur per PPTP ein VPN aufbauen.da ich damit auch einen RADIUS-Server betreiben könnte.

Nun bietet der Router IPsec an was ja schonmal gut ist. Der Router bietet allerdings IPsec Passthrough an ich habe mich informiert

und es ist mal wieder nicht ganz einfach, als Laie zuverstehen was dieses zu bedeuten hat.

Die anderen beschriebenen VPN-Protokoll kann er durchlassen (Passthrough), zu anderen VPN-Gegenstellen.

Asus RTAC66U specifications

Zum Thema Sicherheit bei PPTP hat aqui bestimmt schon diesen Beitrag verlinkt.

Zitat von @osze90:

> Zitat von @goscho:

>

> > Zitat von @osze90:

> > Ich habe mich entschieden keine Zertifikate verwenden zu wollen ich will lieber mit einem Pre-Shared-Key arbeiten.

Höchstwahrscheinlich werde ich nicht 12345 nehmen

> Wenn der lang ist und nicht 12345... sollte dem nichts entgegensprechen.

> > Nun dieser Router (digitec.ch/de/s1/product/asus-rt-ac66u-ac1300n450-router-330197? ..) ist bisjetzt

mein

> Favorit

> > da ich damit auch einen RADIUS-Server betreiben könnte.

> >

> > Nun bietet der Router IPsec an was ja schonmal gut ist. Der Router bietet allerdings IPsec Passthrough an ich habe mich

> informiert

> > und es ist mal wieder nicht ganz einfach, als Laie zuverstehen was dieses zu bedeuten hat.

> Mit diesem Router kannst du nur per PPTP ein VPN aufbauen.

> Die anderen beschriebenen VPN-Protokoll kann er durchlassen (Passthrough), zu anderen VPN-Gegenstellen.

> Asus RTAC66U specifications

>

Na toll klappt das auch nicht. Kann ich damit nur eine IPsec Verbindung zu einem anderen Router herstellen welcher IPsec auch

anbietet so wie ich dich verstehe? Muss ich also einen Router kaufen der IPsec als Server Dienst anbietet? Mein alter Zyxel Router

bietet VPN Passthrough an dort lassen sich im Menupunkt VPN zahlreiche Einstellungen konfigurieren wieso geht das nicht? Was

brauche ich den einen VPN IPsec Server welcher den VPN Client in das Netzwerk des IPsec Server holt?

> Zum Thema Sicherheit bei PPTP hat aqui bestimmt schon

[http://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.html

> diesen Beitrag] verlinkt.

PPTP habe ich bereits benutzt und will weiterhin auf der Schiene von IPsec bleiben.

> Zitat von @goscho:

>

> > Zitat von @osze90:

> > Ich habe mich entschieden keine Zertifikate verwenden zu wollen ich will lieber mit einem Pre-Shared-Key arbeiten.

Höchstwahrscheinlich werde ich nicht 12345 nehmen

> Wenn der lang ist und nicht 12345... sollte dem nichts entgegensprechen.

> > Nun dieser Router (digitec.ch/de/s1/product/asus-rt-ac66u-ac1300n450-router-330197? ..) ist bisjetzt

mein

> Favorit

> > da ich damit auch einen RADIUS-Server betreiben könnte.

> >

> > Nun bietet der Router IPsec an was ja schonmal gut ist. Der Router bietet allerdings IPsec Passthrough an ich habe mich

> informiert

> > und es ist mal wieder nicht ganz einfach, als Laie zuverstehen was dieses zu bedeuten hat.

> Mit diesem Router kannst du nur per PPTP ein VPN aufbauen.

> Die anderen beschriebenen VPN-Protokoll kann er durchlassen (Passthrough), zu anderen VPN-Gegenstellen.

> Asus RTAC66U specifications

>

Na toll klappt das auch nicht. Kann ich damit nur eine IPsec Verbindung zu einem anderen Router herstellen welcher IPsec auch

anbietet so wie ich dich verstehe? Muss ich also einen Router kaufen der IPsec als Server Dienst anbietet? Mein alter Zyxel Router

bietet VPN Passthrough an dort lassen sich im Menupunkt VPN zahlreiche Einstellungen konfigurieren wieso geht das nicht? Was

brauche ich den einen VPN IPsec Server welcher den VPN Client in das Netzwerk des IPsec Server holt?

> Zum Thema Sicherheit bei PPTP hat aqui bestimmt schon

[http://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.html

> diesen Beitrag] verlinkt.

PPTP habe ich bereits benutzt und will weiterhin auf der Schiene von IPsec bleiben.

Kauf dir eine pfSense und du hast alles was dein Herz begehrt

Dazu muss ich ja extra einen neuen Computer kaufen? Das Kostet ja 10 Mal soviel wie ein normaler Router.

Wie immer laienhafter Blödsinn und zeugt von Unkenntniss der Materie !Guckst du hier:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Das Gerät sieht ja spannend aus jedoch kenne ich das überhaupt nicht wie die Leistung des WLAN sein wird.

Das WLAN sollterst du immer mit einem externen AP oder mit einem zum reinen AP gemachten WLAN Router dort anschliessen.Das bietet eine bessere Performance als das integrierte und die zudem flexibler was die Position des WLAN APs und die Einschätzung der Leistungsfähigkeit anbetrifft !

Was die IPsec Funktionen anbetrifft trifft das zu was du oben zu alternativer Firmware sagst !

Zitat von @osze90:

Da komme ich wieder zum Punkt IPsec

Passthough was hat es damit auf sich, die Frage bitte ich noch zu beantworten damit ich weiterkomme.

Da komme ich wieder zum Punkt IPsec

Passthough was hat es damit auf sich, die Frage bitte ich noch zu beantworten damit ich weiterkomme.

Also wenn ich ipsec passthrough richtig verstehe, ist es ein veraltetes Protokoll (heute von NAT Traversal abgelöst).

ipsec passthrough ermöglicht es dir eine VPN Verbindung zu exakt einem Client aufzubauen, da die Port Zuordnung nicht geändert werden kann.

Gruß

Sollte die Default installierte Firmware kein IPsec unterstützten brauch ich eine Firmware aus offener Quelle die diese Funktion von IPsec anbietet.

Na ja wenn man einen VPN Router beschafft sollte die default Firmware das logischerweise auch supporten !Hier empfiehlt sich allerdings IMMER der Blick in Kleingedruckte !!! Viele Hersteller supporten lediglich nur ein einziges VPN Protokoll.

Wenn du dann einen Router beschaffst der einzig nur PPTP kann bist du gekniffen.

Fazit: Achte darauf das im VPN Protokollsupport "IPsec" im Datenblatt steht ! Mehr ist nicht zu machen.

Die pfSense supportet natürlich von sich aus schon IPsec vollständig. Wie auch diverse andere VPN Protokolle wie SSL und PPTP.

Passthrough ist KEIN aktiver VPN Support ! Auch hier Vorsicht was in der Werbund steht.

Das bedeutet lediglich das der Router IPsec Packet nicht blockt sondern einfach nur an Clients durchreichen kann wie andere Traffic auch.

Das ist KEIN VPN bzw. was man unter VPN versteht !

Mehrere Verbindungen sind ja soviel ich weiss nicht möglich.

Falsch ! Bessere Router können auch ein sauberes Session Handling bei multiplen IPsec oder PPTP Clients mit Passthrough. Die Grenezn sind da aber fliessen.Durchreiben meint das der Router kein VPN Router ist der aktiv am VPN teilnimmt also z.B. VPN Server ist in der regel.

Passthrough bedeutet nur das dieses System IPsec wie ganz normalen IP Traffic routet.

IPsec nutzt mit ESP und Protokollnummer 50 ein eigenständiges IP Protokoll was einige Billigrouter einfach ignorieren also wegschmeissen und nicht weiterleiten.

Das soll Passthrough ausdrücken.

Hier erfährst du z.B. mehr:

tp-link.us/FAQ-558.html

Kopplung von 2 Routern am DSL Port

Googel einfach nach "VPN Passthrough"

eventuell ist es so einfacher erklärt:

Nimm an, du hast einen Router mit 3 Schnittstellen.

1 davon ist das WAN, 1 ist dein LAN und am 3. hängt ein AP welcher WLAN bereitstellt.

Wenn der Router nun ein VPN Router ist ist er im Stande zu einer Gegenstelle (welche auch VPN beherrscht) einen Tunnel aufzubauen.

Des Weiteren ist er im Stande jeglichen Verkehr der über diesen VPN Tunnel reinkommt auch dementsprechend zu routen.

Das heißt:

Wenn von der Gegenstelle auf einen Netzwerkdrucker - der z.B. mittels WLAN mit dem AP an Schnittstelle 3 verbunden ist - zugegriffen werden möchte, weiß der Router genau wohin er die Pakete schicken muss.

Wenn der Router aber nur IPSEC-Passthrough unterstützt weiß er das eben nicht.

Da kann ich dem Router nur sagen, dass Pakete die auf einem gewissen Port reinkommen an eine fixe statische IP durchgereicht werden sollen und dort muss dann der Tunnel aufgebaut werden.

Ich hoffe ich erzähle jetzt keinen Blödsinn und habe es verständlich beschrieben.

Falls doch Blödsinn wird mich aqui schon wieder zurecht stutzen

Gruß

Nimm an, du hast einen Router mit 3 Schnittstellen.

1 davon ist das WAN, 1 ist dein LAN und am 3. hängt ein AP welcher WLAN bereitstellt.

Wenn der Router nun ein VPN Router ist ist er im Stande zu einer Gegenstelle (welche auch VPN beherrscht) einen Tunnel aufzubauen.

Des Weiteren ist er im Stande jeglichen Verkehr der über diesen VPN Tunnel reinkommt auch dementsprechend zu routen.

Das heißt:

Wenn von der Gegenstelle auf einen Netzwerkdrucker - der z.B. mittels WLAN mit dem AP an Schnittstelle 3 verbunden ist - zugegriffen werden möchte, weiß der Router genau wohin er die Pakete schicken muss.

Wenn der Router aber nur IPSEC-Passthrough unterstützt weiß er das eben nicht.

Da kann ich dem Router nur sagen, dass Pakete die auf einem gewissen Port reinkommen an eine fixe statische IP durchgereicht werden sollen und dort muss dann der Tunnel aufgebaut werden.

Ich hoffe ich erzähle jetzt keinen Blödsinn und habe es verständlich beschrieben.

Falls doch Blödsinn wird mich aqui schon wieder zurecht stutzen

Gruß

Ok ist mir neu.

Na ja, ist ja auch verständlich wenn dir der Horizont im Bereich professioneller Router fehlt und du nur billiges Consumer Equipemnt kennst.es gibt spezielle Router die mit VPN umgehen können und normale Router die halt nur Daten durchreichen können?

Ja so könnte man es sagen. Nur die Router die einfach nur den Traffic durchreichen sind genau genommen keine VPN Router !Als VPN Router bezeichnet man eigentlich nur solche die AKTIV am VPN Traffic teilnehmen, die also selber eins oder mehrere der diversen VPN Protokolle wie IPsec, L2TP, SSL oder PPTP sprechen und so als aktive VPN Server dienen können.

Passthrough heisst wie der Name schon sagt nur "durchlassen". Das ist ein Router mit einem Feature aber kein VPN Router !

Übrigens ist nicht jeder VPN Router ein professioneller Router.

Billige Consumer Plastik Kisten wie die FritzBox oder die Cisco RV Serie oder andere sind vollwertige VPN Router da sie ja aktiv wenigstens ein VPN protokoll sprechen.

Billige Speedports oder Vodafone Easy Boxen können das nicht sind also keine VPN Router sondern "nur" Router und das auch noch sehr schlechte weil ihnen oft auch noch die simple Passthrough Funktion fehlt und sie ESP (Teil von IPsec) deshalb nicht forwarden weil dieses Pakete im Ethernet Paket ein anderes Type Field haben als IP (0x800).

Ist aber verständlich, denn das sind Give Away Router an provider und die dürfen eben nix kosten denn man will seine Kunden nicht beschenken sondern will nur ihr Geld und das zu möglichst den geringsten Unkosten. Ökonomie funktioniert eben so !

Ich habe doch bereits Gegoogelt verstehe nur nicht was die Funktionsweise ist da es ziemlich kompliziert geschrieben ist.

Genau deshalb gibts ja Administrator.de Was heisst den dieses Durchreichen?

Das bedeutet das IP Pakete mit ESP 51 Protokollnummer wie Standard IP Pakete (IP hat Protokollnummer 80) geroutet werden. Manche Router schmeissen nicht IP Protokoll 80 Pakete manchmal schlicht und einfach weg...Macht er das, kommt keinerlei IPsec (ESP) oder z.B. PPTP (GRE) Protokollsession zustande.

Dieser Passthough Router kann höchwahrscheinlich schonmal im gegensatz zu einem VPN Router keine Verschlüsselungsverfahren, Methoden

Absolut richtig, das fehlt dem völlig !Wenn nun ein Client aus Netz A auf den File-Server bei Netz B zugreifen möchte wird der Router aus Netz A das Paket zu Netz B routen und von dort gelangt es zum File-Server.

Ja, ganz genau richtig !Aus Client Sicht ist der zwischen beiden Routern A und B aufgebaute VPN Tunnel wie eine Standleitung zu sehen die beide Netze A und B fest verbindet.

Benötigt es hierfür nun einen oder zwei VPN Router?

Na ja, das kannst du dir ja selber benatworten. Es muss ja einen geben der den Tunnel aufbaut (z.B. A) und einen der den Tunnel terminiert (z.B. B)Folglich ist also "2" die richtige Antwort wenn du 2 Lokaltionen hast. Bei 3 Lokationen sind es 3 Router bei 4 dann 4 usw.

Was würde passieren wenn nun anstelle von Netz B ein normales Passthough verwende würde

Gar nichts.... der Router an B der nur passthrough kann würde das VPN Paket versuchen zu seiner Ziel IP Adresse, sprich dem Tunnelendpunkt weiterzurouten wenn er denn Passthrough kann.Wäre er selber das Ziel schmeisst er diese Paket weg, da er mit dem VPN Protokoll selber nichts anfangen kann. Die Folge davon ist das die VPN Verbindung niemals zustande kommt....logisch !

Könnte er noch nichteinmal passthrough würde er nichtmal diese VPN Pakete weiterrouten sondern sie schlicht ignorieren und wäre damit sogar ein Filter für diesen Traffic. Dahinter käme keinerlei VPN mehr an da nicht geroutet.... Eigentlich ganz einfach

Jede Anfrage an den File-Server

Dazu kommt es logischerweise gar nicht erst. Kein VPN Tunnelendpunkt oder nicht erreichbar, kein VPN und damit kein File Server...klar !Somit brauchts meiner Meinung nach 2 VPN Router?

Bingo ! Du hast es erfasst. Oder eben einen Client mit einem VPN Client drauf der den Router connecten kann. Das wäre dann aber immer nur ein Einzelrechner.Für eine LAN zu LAN Kopplung braucht es immer 2 Router. Wie gesagt Tunneleingang und Tunnelausgang....

Wozu dient den nun Pasthrough

Wenn zwischen Internetrouter (der z.B. nur NAT mit Passthrough kann) und dem Tunnelrouter ein Router dazwischen ist, dann MUSS dieser ja die VPN Protokolle "durchreichen" (sprich passthrough) an den Tunnelrouter.Klassiker z.B. einen Routerkaskade mit einem billigen Provider Zwangsrouter der kein VPN kann der Kunde direkt dahinter aber einen VPN Router kaskadiert hat.

Dann muss der Billigrouter Passthrough über sein NAT supporten, sonst kein VPN !

Du verstehst vermutlich die "Passthrough" Logik nun, oder ?

Also kann ein normaler Router mit Passthough zwar einge Pakete von VPN Protokollen lesen aber nicht alle?

Fast...ohne Passthrough kann er sie nicht lesen und schmeisst sie weg.weshalb den über Passthough nur eine Verbindung mittels VPN hergestellt werden kann

Das kann man pauschal nicht so sagen. Manche Router verstehen ein GRE oder ESP Session Handling und können mehrere Sessions. Die meisten Billigrouter aber nicht, die supporten nur eine. Sieht man meist daran das ein VPN Client im Netz einen Tunnel aufbauen kann andere aber nicht.Bootet man dann den Router können es wieder andere aber immer nur einer zur Zeit.

Als ich VPN mittels PPTP machte hat mir die Firewall ständig Pakete von GRE gedrop dadurch konnte der Tunnel nicht hergestellt werden

Richtig...das ist dann das was passiert.Du hättest aber die Firewall nicht deaktivieren müssen, denn das ist meist kontraproduktiv aus Sicherheitsgründen. Es hätte Gereicht GRE (Prot. 47) passieren zu lassen

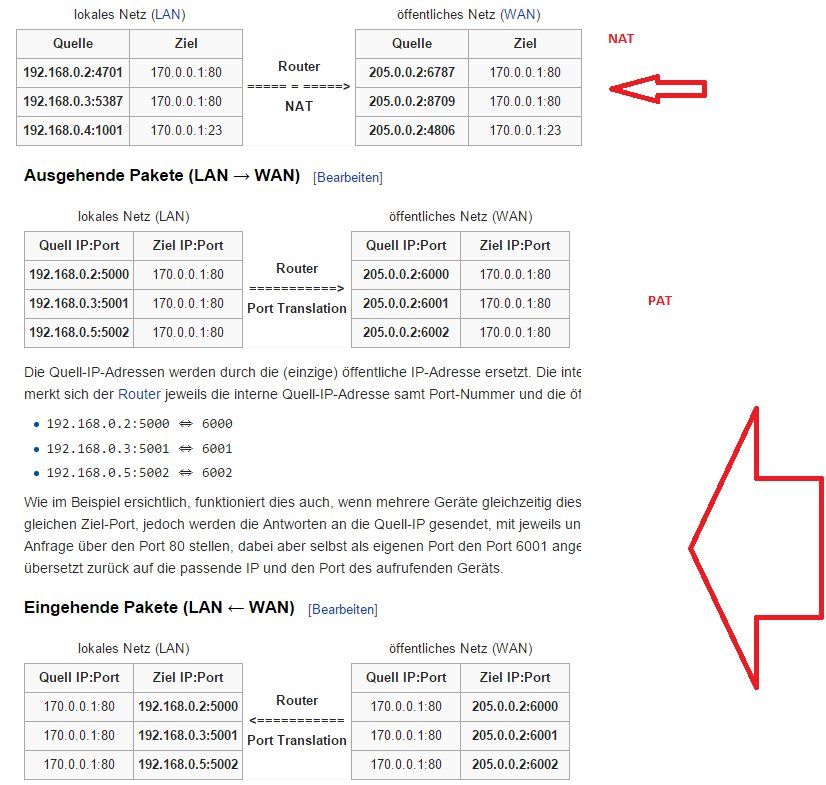

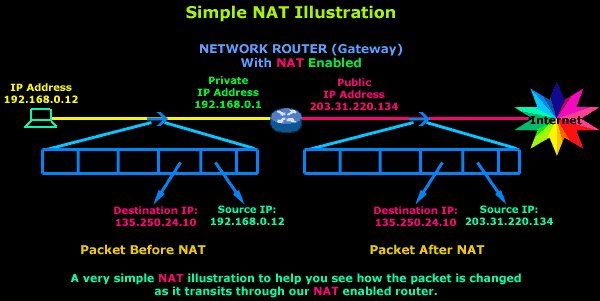

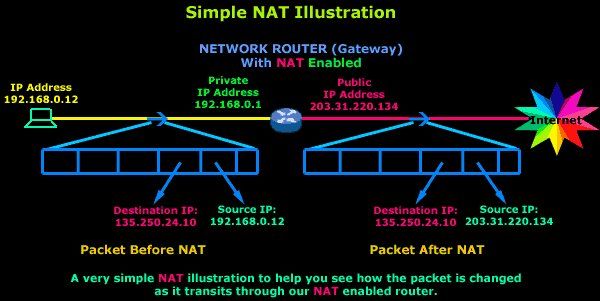

Hat das mit NAT oder PAT zu tun?

Ja ! GRE und ESP hat keine Ports wie TCP und UDP deshalb ist NAT damit problembehaftet. mit RRAS-Server dieser RRAS kann ja Routen und auch diverse VPN-Protokolle verwenden?

Wenn der Router Pakete mit anderen Protokoll IDs forwarden kann dann ja ...Ich denke der Passthrough Router wird wohl alle VPN Protokolle weiterleiten können.

Ja, richtig, das ist so.Wofür dient das Session Handling wenn Passthrough nur zum Durchlassen von VPN-Verbindungen dient

Du hast schon recht. Nur Passthrough kann nur eine einzige Session. Aber auch nur dann wenn der Router überhaupt GRE oder ESP Protokolle weiterleiten kann.Multiple VPN Sessions kann man nur mit intelligentem Session Handlich machen. GRE oder ESP haben keine Ports, deshalb muss der Router etwas tiefer in diese Pakete "reinsehen" um multiple Sessions zu handeln.

Das wiederum erfordert eine potente CPU. Voraussetzungen die billige Consumer Systeme oft nicht haben.

Der Router nicht unterscheiden kann welcher Port für welchen Client geöffnet ist?

Ja. Nur umso schwerer denn GRE und ESP haben keine Ports.Hat NAT und PAT überhaupt etwas zu tun mit dem erstellen einer Session

NAT nicht nur PAT. Bei NAT hast du ja eine statische Beziehung. Bei PAT nicht, da ist die Session Tabelle von Absender IP und Zielport abhängig.Also kann ein Passthrough Router keine Multiple Sessions machen, sondern nur richtige VPN Router?

Nein, es gibt auch gute Router die nur Passthrough können und dabei mit multiplen GRE oder ESP Sessions umgehen können. Es sind meust nur die Billigheimer die das nicht können oder billige Zwangsrouter die die Provider verschenken.Warum über Passthrough nur eine Verbindung möglich ist.

NAT bzw. PAT in den Standardroutern führt eine Session Tabelle nach Ports. GRE oder ESP sind eigene IP Protokolle die KEINE Ports haben, folglich scheitert dann eine statische Zuweisung bei mutliplen Sessions, weil der Router aufgrund der fehlenden Ports diese nicht mehr zuordnen kann.Folglich gilt bei den billigen Passthrough systemen dann First come, first serve.

Bei den besseren "sehen" diese in den Packet Header und erkennen GRE oder ESP Pakete und triggern dann einen internen Counter. Wird oft auch Application Gateway Funktion genannt.

Verstehe nicht den unterschied von PAT zu NAT und was die Funktionsweise davon ist.

Google ist dein Freund...!cisco.com/c/en/us/td/docs/security/asa/asa80/configuration/guide ...

cisco.com/c/en/us/td/docs/ios-xml/ios/ipaddr_nat/configuration/1 ...

usw.

Statische NAT oder Pool NAT setzt alles um egal welches Protokoll. PAT setzt multiple IPs auf eine IP um und ist voll Portabhängig. Bei Protokollen ohne Ports gibts dann die o.g. Probleme und dies scheitern dann logischerweise am NAT.

Aha ok und wozu dienen den Passthrough Router die Multiple Session können.

Stell dir ein Büro vor wo 10 Leute sitzen die zu unterschiedlichen Lokationen VPN Tunnel von ihren Arbeitsplatz PCs aufmachen müssen.Ohne Session Handling kann das nur der der morgens der Erste ist und alle anderen gucken in die Röhre und können nicht arbeiten.

Mit Session Handling können alle 10 arbeiten....

Kommt man mit etwas Nachdenken aber auch von selber drauf, oder ?

Liegts somit daran, dass ESP Portlos ist?

Jepp, Bingo ! Du hast es erfasst !weshalb dann überhaupt eine Verbindung hergestellt werden kann wenn es keine Ports gibt bei ESP?

Der Router sieht auf den Ethertype im header und erkennt GRE oder ESP anhand der Protokollnummer. Macht ein einziges Forwarding nur für die betreffende IP und schmeisst andere weg.Multiple Passthrough Router führen aus IP und Protokoll eine eigene Liste und können so mehrere Sessions verwalten.

Spielt NAT überhaupt bei einem Site-to-Site VPN eine Rolle?

Das kommt darauf an....Wenn die Endgeräte die NAT machen auch gleichzeitig die VPN Tunnelendpunkte sind dann nicht !

Befinden sich die Tunnelendpunkte allerdings HINTER dem NAT Router dann sehr wohl, denn dann muss man mit Passthrough die VPN Protokolle zu den Endgeräten hinter dem NAT Router per Port Forwarding weiterleiten.

Letzteres ist immer die allerschlechteste Lösung. Grund ist die schlechte Performance und die Frickelei mit Port Forwarding, was auch gleichzeitig ein Durchlöchern der Firewall mit sich bringt.

Besser also immer die erste Variante.

Aber leider ist es nicht so einfach zu verstehen da das alles andere als einfach zu verstehen ist.

Mmmmhhh. Das ist wie immer ein höchst relative Aussage. Meiner Meinung nach ist das sehr einfach zu verstehen und sehr gut dargestellt. Fast sogar ein bischen zu banal...Statische NAT = Die NAT welche ich im Router selber einstellen kann richtig?

Richtig, Router oder Firewall.Zu Pool NAT konnte ich keine hilfreichen Infos finden. Was ist das?

Dort wird aus einem Pool dynmaisch eine Adresse verwendet die nach einer Zeit der nichtbenutzung wieder in den Pool zurückgeht.Die Cisco Seite hat detailierte Infos dazu. Such einfach mal nach "NAT Pool".

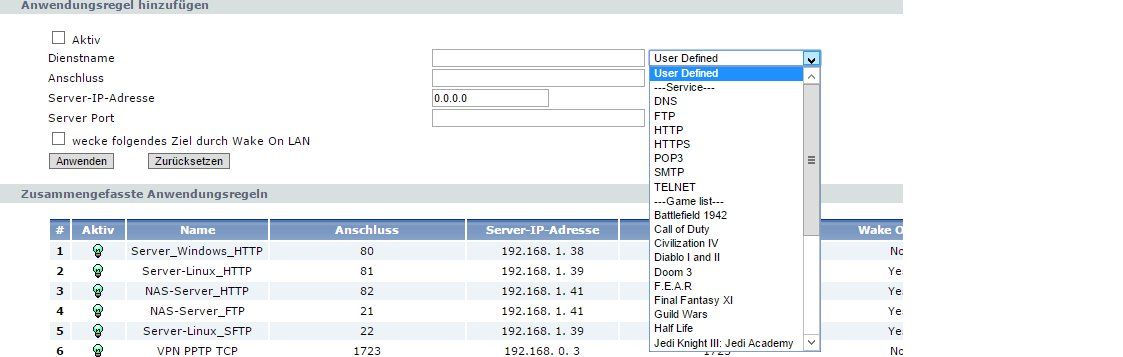

Das ist doch meine PAT Tabelle mit den verschiedenen Ports die man da konfigurieren kann:

Nein, bei PAT kann man nichts konfigurieren. PAT ist PAT.Was du da zeigst ist deine Port Forwarding Konfig Seite. Das hat mit PAT als solchem rein gar nichts zu tun ! Denkfehler !

Wie meinst du das mit "PAT

War vielleicht etwas konfus ausgedrückt.Pat setzt multiple IPs auf eine einzige IP um auf Basis der IP Adresse und Port.

tcp-ip-info.de/tcp_ip_und_internet/ip_masquerading.htm

de.wikipedia.org/wiki/Port_Address_Translation

Wie soll das gehen? Verstehe den Sinn unter Passthrough mit Multiplen Sessions nicht.

Wie bereits mehrfach gesagt kann Passthrouh KEIN VPN Terminieren, kann also NICHT aktiv einen Tunnel aufbauen usw. sprich also eine komplette VPN Session behanden wie ein VPN Server. Ein VPN Router ist ja quasi ein Router mit eingebautem VPN Server.Ein Passthrough Router kann sowas alles nicht. Er kann die VPN Pakete nur routen wie ein einfacher Router.

Gesetzt also du hast den Fall und hast einen solchen Billigrouter im Einsatz im Büro.

Dort soll Lieschen Müller remote per VPN etwas in SAP erfassen, Oma Grete sieht sich per VPN Bilder auf dem NAS des Enkels an und der Cheffe zieht sich via VPN ein Video von seinem NAS zuhause rein.

Der Passthrough Router kann nur eine Session handeln....

Oma Grete ist die Erste im Büro morgens, macht das VPN zum Enkel auf, der Passthrough Router hat seine Passthrough Session belegt und blockiert alle weiteren weil er ja nicht mehr kann.

Lieschen Müller dreht jetzt Däumchen und der Cheffe ruft wütend bei der IT an und verpasst dem Netzwerk Admin einen Einlauf weil nix geht bei ihm.

Du verstehst nun hoffentlich warum es sinnvoll sein kann multiple Sessions im Passthrough handeln zu können und wo der Nachteil von Billigroutern ist die nur eine einzige können ?!

Ist ja ne schwere Geburt mit dir....

Die Protokollnummer sagt also aus ob Protokoll Portlos ist und welches Protokoll es ist?

Nein, das tut sich nicht. Sie sagt lediglich was für ein Protokoll es ist nicht aber wie das strukturiert ist. Das beschreibt dann wie immer der zugehörige RFC zum Protokoll. Die Spezifikationen sind unterschiedlich.Bei einem Autokennzeichen kannst du auch nicht direkt erkennen ob die Stadt am Wasser liegt oder nicht.

Bei TCP konnte ich den Ethertyp nicht finden.

Ist auch logisch. Gehört zur IPv4 Famile mit dem Type 0x800Wie kommen diese verschiedenen Sessions den zustande wenns keine Ports gibt?

Lieschen Müller, Oma Grete, der Cheffe....das sind schon 3 Sessions und so kommen sie zustande.... Für den Router ja 3 mal ESP oder GRE Sessions, je nach VPN Protokoll.wie Anhand von einer IP-Adresse und einem Protokoll wie ESP unterschieden werden kann vom welcher Traffic kommt und an wen wieder gehen muss.

Genau DAS ist oben erklärt. Bessere Router "sehen" in höhere Layer (OSI) solcher Pakete und erkennen das.Das heisst also, die NAT-Tabelle kann ESP Pakete unterschiedlichen Clients zuordnen

Nein, das heist es nicht genrell. Hier muss man nun sehr fein zwischen NAT und PAT unterscheiden.Ja, lautet die Antwort für PAT, denn das ist Port basierend und ohne Ports funktioniert das nicht. Bei statischem NAT ist das anders. Da zahlt nur die IP mehr nicht. Deshalb funktioniert ESP und GRE mit statischem NAT fehlerfrei.

Was bringt den NAT POOL?

Das du quasi wie mit 1:1 NAT arbeiten kannst mit einem Verhalten wie PAT aber kein PAT machst. Das hat Riesenvorteile für große statische NAT Szenarien mit begrenztem IP Adress Space. Ein Aspekt zum Beispiel...es gibt zig mehr würde aber hier den Rahmen sprengen.Und was ist den Port Forwarding? Was mache ich dort? Etwas mit Ports wie weitergeleitet werden?

Ja, das bezieht sich nur auf PAT. Sofern ein Paket von außen kommt was keinen gültigen Eintrag in der PAT Sessiontabelle hat wird dieses gedropt (weggeschmissen). Fazit: Man kommt von außen nicht durch eine NAT Firewall.Viele Protokolle nutzen dynmaische Ports wie PPTP, SIP, RTP usw. die scheitern ohne STUN an NAT oder genauer gesagt PAT.

Beispiel GRE mit PPTP VPN. Der Client öffnet outbound die PPTP Session über TCP 1723 und der PPTP VPN Server antwortet mit einer GRE Session. Zu dieser gibt es keinen PAT Session Eintrag, der GRE Tunnel scheitert also am NAT / PAT...Ergebnis: Kein VPN.

Mit Port Forwarding für GRE kommt er aber durch... Gleichzeitig hat man aber ein Loch in der Firewall.

Wenn ja basiert also PAT auf den Einstellung in meiner Statischen NAT-Tabelle?

Oha...nein ! Hier musst du unterscheiden zwischen PAT und NAT...das sind 2 unterschieldiche Baustellen. Satisches NAT arbeitet NICHT mit Ports wie PAT !Also liege ich wohl doch nicht so falsch. NAT = IP-Adressen basiertes übersetzten und PAT = Port basiert.

Jepp...genau richtig !Mein Router ist also ein PAT-Router

Ja, das sind 99% aller billigen Consumer DSL, Kabel, Sat und LTE Router. Die nutzen immer PAT und niemals bis sehr selten statisches NAT. Das gibts meistens nur im Business und Provider Bereich.den ich über NAT konfiguriert habe

Nein, das sicher nicht. Das könne die meisten Billigrouter gar nicht.NAT-Router sind wohl nur für den Firmen Einsatz gedacht, da man mehrere öffentliche IP-Adresse haben muss was als private Person kaum möglich ist.

So könnte man es sagen... Es git aber noch zig andere Einsatzmöglichkeiten.Denk an den dummen Admin der 2 Lokationen hat mit den gleichen dümmlichen 192.168.1.0 /24 IP Netzen die er im Rahmen einer Fusion per VPN zusammenbringen muss.

Ohne eine IP Adress änderung kann er das nur mit statischem oder Pool NAT realisieren....

Die Liste der Anwendung liesse sich belibig fortführen...

@michi1983

Man muss aber fairerweise schon zw. NAT und PAT dann unterscheiden. Ja...PAT können 99% der billigen Consumer Router aber static NAT oder NAT Pooling nur Business Router oder etwas professionellere Systeme wie der Mikrotik z.B.

Wozu dann Passthrough mit multiplen Sessions?

Das wird Dir erst klar wenn man hinter dem ersten Router keinen zweiten Routersondern einen VPN Server stehen hat und mehrere Sessions aufgebaut werden

müssen!

Gruß

Dobby

aber nicht wie der Einsatzort dafür ist.

Willentlich wird wohl auch keiner solch eine HW einsetzen. Es sollte dir nur mal mit Oma Grete vor Augen führen das viele unwissentlich solche Systeme einsetzen und sich dann wundern das das nicht klappt.Meist sind das Firmen die aus Unwisseneheit billige Consumer Hardware einsetzen.

Kein normaler Netzwerker kauft natürlich willentlich so einen Schrott. In der Beziehung ist die Frage des "Einsatzortes" natürlich obsolet.

Wozu sollte man den einen Passthrough Router kaufen, der mehreren Sessions aufbauen kann, wenn es richtige VPN-Router gibt?

Na ja...sehr viele betreiben den VPN Server auf einem Server hinter dem NAT Router im lokalen Netz und nicht auf dem Router.Damit hast du dann den klassischen und weut verbreiteten Einsatzfall eines VPN Passthrough Routers.

Letztlich ein schlechtes Design aber leider sehr weit verbreitet.

Verstehen tu ich nicht, wenn benötige ich den einen Passthrough Router der mehrere Sessions kann und wenn einen richtigen VPN Router?

Siehe oben !! Einmal wenn man es richtig macht und das VPN direkt auf dem Router oder Firewall terminiert. Einmal wenn man es hinter dem NAT Router terminiert !werden kann ja nicht mehr unterschieden werden von welchem Client das Paket kam?

Das ist richtig wenn ein Client mehrere Sessions aufbaut. Kommt selten vor aber solche Router "sehen" tiefer in so ein ESP Paket Header rein um einen wasserdichte Sessiontabelle zu führen. Sie werten also weitaus mehr aus als nur IP und Protokollnummer.Aber das ist doch nur dann der Fall wenn ein Protokoll einen Port hat wie z. B HTTP,

Nein ! Das klappt auch für portlose Protokolle.Also die NAT Pool ist also ein NAT Router der auch gleichzeitig PAT kann?

Ja und nein. Wenn du kein PAT machst dann macht er aber nur NAT Pooling. Ist immer ne Frage was du konfigurierst auf dem System und was nicht.PPTP scheitert an PAT weil in der PAT-Sessiontabelle ein anderer Port steht, dass weil PPTP dynamische Ports nutzt und somit bei jeder Verbindung einen anderen Port hat?

Nein, das ist komplett falsch oder du hast es falsch verstanden.Der Client (hinter PAT Router) triggert per TCP 1723 den VPN Server. Der antwortet und will aber gleich einen GRE Tunnel aufbauen zum Client. Der Client hat aber keine gültige Outbound GRE Session, deshalb wird die inbound GRE geblockt.

Identisch zu active FTP über PAT. Geht auch nicht weil der FTP Server eine inbound Data Port Session aufbauen will zu der es keine Session ID gibt. Folglich scheitert auch active FTP über NAT.

Hier siehst du einen schönen Paket Flow der das erklärt:

slacksite.com/other/ftp.html --> "Active FTP"

Was hat STUN und NAT mit Port Fordwarding für ein Problem?

Gar keins ! Im Gegenteil...Genau das ist es ja, das mit STUN das NAT bzw. PAT Problem mit dynmischen inbound Sessions umgangen wird !

mein Router alle GRE gedropt, ich musste jedesmal die Firewall deaktivieren, dass ein Tunnel zustande kam

Der typische Klassiker bei der Fehlkonfiguration des Routers bei PPTP !! Siehe hier:VPNs einrichten mit PPTP

Kapitel "hinter NAT Firewall".

Wie konfiguriere ich das?

Guckst du PPTP-Tutorial !GRE Forwarding auf die lokale IP des VPN Clients. Das Tutorial hat eine Beispielkonfig für eine FritzBox. Bei allen anderen Routern ist das vollkommen identisch.

Gibt also PAT-Sessiontabellen die statische sind und dynamische? Genauso wie bei NAT?

Nee, bei PAT ist das immer dynmaisch. Bei NAT kann es dynamisch sein (NAT Pooling) oder statisch (Static 1:1 NAT)Habe ich das richtig aus deinem Beispiel interpretiert?

Ja, alles richtig !Verstehe ich nicht. Wieso VPN Router hinter einem NAT-Router betreiben statt hinter dem richtigen Router? Gibts Router die nur NAT machen und Routen?

Leider ja ! Das sind z.B. alle Provider Kunden die vom provider einen Zwangsrouter bekommen und nicht selber über ihre HW bestimmen können.Solche billigen Zwangsrouter vom Provider ist sehr oft der allerbilligste Schrott der nur NAT und routen kann. Durch den Zwang dann zu kaskadieren kommt es zu soclehn Konstellation...und es gibt nicht gerade sehr wenige Zwangsrouter Opfer.

Glücklicherweise ist das durch die geplante Gesetzänderung bald vorbei:

heise.de/netze/meldung/Wirtschaftsministerium-legt-Gesetzesentwu ...

Wie meinst du das mit vor oder nach dem NAT Router?

Stell dir die Router Kaskade vor mit einem Zwangsrouter...das solltest auch du verstehen ?!Kopplung von 2 Routern am DSL Port

Ja aber wie soll den das gehen. Jetzt wo ich das Prinzip von NAT verstanden habe.

Solche Router können bei diesen Protokollen in höhere Schichten des Pakets "sehen" (OSI Schicht 4-7) und Informationen dort auswerten die eine Session bestimmen. Welche Informationen das sind sind dann Protokoll abhängig.Das können aber nur "bessere" Router.

Verstehe nicht. Also NAT Pool heisst er kann beides also PAT und NAT

Nein ! Bei NAT Pooling ist das ein dynmaisches 1:1 NAT. D.h. die 1:1 NAT Beziehungen werden nicht statisch definiert in der Konfig sondern nur ein Template. Das nimmt sich dann aus einem IP Adresspool eine freie IP für eigehende Client Sessions nach dem prizip first come first serve und macht dann 1:1 NAT. Pooling macht man wenn man wenige NAT Adressen hat und dafpür ein 1:1 NAT für sehr viele Clients machen muss. Es ist kein PAT !PAT kann aber mit 1:1 NAT oder auch NAT Pooling zusammen immer koexistieren auf einem Router auf unterschiedlichen Interfaces !

Also besteht GRE wie bei FTP aus zwei verschiedenen Ports?

Nein, GRE selber nicht. aber PPTP ! PPTP nutzt immer GRE und TCP 1723 zusammen. Wie L2TP was IPsec mit ESP, UDP 500 und TCP 1701 benutzt zusammen.Mit Port Forwarding lässt sich also das verhindern, dass aufgrund dieser Problematik keine Verbindung hergestellt werden kann?

Nein, das hast du vollkommen falsch verstanden !!!PAT verhindert soclhe Verbindungen und mit Port Forwarding bekommt man sie zum Laufen, da mit Port Forwarding die relevanten Protokolle wie GRE oder ESP durch die NAT(PAT) Firewall passieren können.

Andersrum wird also ein Schuh draus !

nur komisch, dass ich auf meinen NAS-Server über FTP zugreifen kann

Generell kann man das mit PAT und active FTP de facto NICHT !!! Warum ist ja ganz klar. FTP nutzt 2 Ports TCP 20 und 21 und kann damit niemals einen PAT Router passieren.Die meisten Router sind aber intelliegent und wenn sie eine outgoing TCP 20 Session "sehen" dann öffnen sie gleichzeitig inbound den Port TCP 21 für die Daten. Das sind dann "mitdenkende" Router und das nennt man Application aware Firewall.

Ist aber alles obsolet wenn man PASSIVE FTP benutzt, also FTP im Passive Modus, dann stellt sich die problematik gar nicht erst. Die meisten FTP Clients machen das per Default oder werden vom FTP Server per Kommandoport in diesen Mode gezwungen, deshalb klappt es wohl auch bei dir.

Auch möglich das dein NAS z.B. per UPnP automatisch mit dem Router spricht und sich die Firewall selber öffnet mit UPnP.

Ein sehr wichtiger Grund warum man UPnP immer zwingend deaktivieren sollte, da fast alle Trojaner und Viren UPnP nutzen um soclhce Router für den Zugriff von außen frei zu machen !

Es gibt da mehrere Wege. Leider hat man das alles gemacht damit auch der letzte DAU möglichst einfach von außen auf sein Heimnetz zugreifen kann. Was aber immer fatale Folgen hat....

Wieso heisst das überhaupt NAT Firewall?

Du hast recht. Ist technisch falsch und müsste richtig eigentlich PAT Firewall heissen. Hat sich halt leider so eingebürgert die Schreibweise. Genau so unsäglich wie Modem und Router...Also reicht das Eintragen von Server IP-Adresse des VPN Server und Port nicht aus damit PPTP geht.

Nein, normal nicht ! Der Screenshot der FritzBox zeigt dir ja klar das da GRE und TCP 1723 steht !!Einige Router interpretieren aber sowei man "TCP 1723" ins PFW einträgt das da nur PPTP mit gemeint sein kann und geben still und heimlich gleich GRE mit frei. Meistens fehlt diesen Routern dann auch die Option GRE dediziert auch freizugeben.

Wenn man Pech hat hat man aber einen doofen Router der das nicht macht und dann ist das der Tod vom PPTP.

Zitat von @aqui:

Glücklicherweise ist das durch die geplante Gesetzänderung bald vorbei:

heise.de/netze/meldung/Wirtschaftsministerium-legt-Gesetzesentwu ...

Najaaaaaaaa Glücklicherweise ist das durch die geplante Gesetzänderung bald vorbei:

heise.de/netze/meldung/Wirtschaftsministerium-legt-Gesetzesentwu ...

heise.de/newsticker/meldung/Gesetz-gegen-Router-Zwang-droht-doch ...

Bei ESP oder GRE beide sind portlos wie kann anhand dieser Protokolle entschieden werden von wem die Session ist?

Indem man ins datenfeld des Pakets sieht und dort Session relevante Infos auswertet.Wie kann ich sowas realisieren? Was geschieht in der NAT vom meinem Router? Wie verhält sich das mit dem Unterscheiden der Sessions auf dem NAT Router?

Bei einem PAT Router sind das 3 Punkte:- Gar nicht wenn du einen dummen Router hast der kein Session Handling hat für GRE

- Mit nur einem User zur Zeit inkl. Timeout Wartezeit wenn du einen dummen Router hast der PFW kann aber nur für eine einzige Session

- Mit einem guten Router der multiples Session Handling kann bei GRE

- Statisches 1:1 NAT einrichten

- Du hast 5 IP Adressen im NAT Pool und gibst jedem deiner 5 Kumpel eine

st damit gemeint die IP-Adresse eines Client der eine Verbindung herstellen will?

Ja, ganz genau. Ein lokaler Clinet mit lokaler IP bekommt eine 1:1 NAT IP für die Outbound Session, die nach einer gewissen Inaktivitätszeit wieder in den Pool zurückfällt.Wie soll ich das verstehen? Also können NAT-Router gleichzeitig PAT machen

Ja, klar. Stell dir nicht immer billige Dummrouter für DSL vor. Es gint auch professionelle Router die 20 oder mehr Interfaces haben ! Pro Interface kannst dudann das NAT machen was du willst.Oh oh...nun machst du aber freien Fall....

Würfel bitte nicht alle protokolle durcheinander. JEDES Protokoll hat andere Verhaltensweisen beim NAT !!Ordne erstmal deinen Gedanken und sieh dir das Sessionhandling hier im FTP Diagram an dann wird dir das sofort klar:

slacksite.com/other/ftp.html

Wie muss ich das mit Outgoing TCP 20 Session und Inbound TCP 21 verstehen?

Bitte sieh dir dzu das Diagram unter "Active FTP" und "Passive FTP" an !! das erklärt alles !Also können NAT-Router gleichzeitig PAT machen

Ja, wenn man multiple IP Adressen auf dem Interface hat oder der Router mit sog. secondary IP Adressen arbeiten kann !Wieso den PAT Firewall? Was hat eine Firewall mit PAT oder NAT zu tun?

Nicht wirklich was, da hast du Recht. Eine PAT verhält sich aber in einer Richtung genau wie eine Firewall daher der landläufige Ausdruck. Technisch sind das aber 2 Paar Schuhe.Was heisst PFW?

Port ForwardingZyXEL kann ich sowie es aussieht keinen GRE oder ESP freigeben

Tja...häufig so bei Billigen Chinaböllern STUN erkennt auf irgendeine unbekannte weise welchen NAT-Art verwendet wird

Das ist natürlich Blödsinn...weisst du selber. In der IT ist nix "unbekannt" !de.wikipedia.org/wiki/Session_Traversal_Utilities_for_NAT

Ich verstehe immer noch nicht wie der Router mit PAT diese verschiedenen Session unterscheiden kann wenn es gar keine Ports gibt.

Der Router identifiziert diese Pakte an seiner IP Protokoll Nummer und sieht tiefer in die Pakete rein und verwendet dort Session spezifische Informationen aus dem Dateninhalt.Wie gesagt, das erfordert erheblich CPU Performance. Ein Grund warum billige SoC Router sowas nicht können.

Static NAT: Ist das so gemeint?

Ja, genau so.Und beim Pooling

Nein, das ist schlciht falsch, denne s hat spzifisch mit PPTP und anderen protokollen nicht das Geringste zutun. NAT ist NAT und PPTP ist PPTP. NAT arebeitet rein nur auf Layer 3. Das im Paket transportiert wird ist NAT vollkommen egal.Um bei deinem Beispiel zu bleiben....

192.168.1.112 inbound soll outbound 83.123.123.12 haben, das wäre statisches NAT. Braucht für jede inbound IP einen zugewiesene Outbound IP.

Jetzt hast du aber nur 4 Outbound IPs aber ein /24 Netz intern. Da kann man dann Pooling machen.

Sessions aus dem 192.168.1.0 /24 Netz schnappen sich eine IP aus dem 83.123.123.12-15 Pool und agieren nach first come first serve wie statisches NAT.

Setzt natürlich voraus das nicht mehr als 4 User gleichzeitig irgendwohin NAT müssen, klar.

Was bringt mir das Pooling den im Unterschied zwischen ohne Pooling?

Den Vorteil einer "Mangelverwaltung" das du quasi statisches NAT auch bei sehr limitierten IP Adressen über ein Pool Profile machen kanst.Ich meinte PAT hat dann Probleme wenn zwei Ports verwendet werden

Nein, nicht gernell.Was aber bei FTP passiert ist das ein inbound Client per TCP 21 rausgeht an einen Server hinterm NAT und eine FTP Session requested. Der FTP Server bestätigt das öffnet dann aber von sich aus eine TCP 20 Session auf die NAT outbound IP am Router.

Da dieser aber keine gültige inbound TCP 20 Session hat der er das zuordnen kann blockt er diesen Zugriff mit dem Ergebnis das normales FTP nicht funktioniert ! Logisch und versteht jeder wenn man sich mal die Mühe macht und in der zitierten Webseite den Paket Flow ansieht ! :-o

Also öffnet PAT diese Ports.

Nein, auch wieder falsch weil du den Paket Flow nicht angesehen hast. Client sagt dem Server über TCP 21 Command Port das er den passive Mode will. Server sagt ACK und öffnet keinen TCP 20 Port und wartet von sich aus auf den Client der dann TCP 20 öffnet. Nun gibt es auch eine gültige inbound NAT TCP 20 Session und alles ist gut.

Der Server wartet passiv, deshalb auch der Name passive Mode ! Groschen gefallen...??

Hätte mein Router mehrere WAN-Schnittstellen und auf jeder Schnittstelle habe ich eine andere WAN-IP-Adresse meinst du das so?

Jau, genau so !Was ist mit secondary IP-Adresse gemeint?

Wenn ein Router mehrere unterschiedliche IP Netze bzw. Adressen auf einem Port supportet:cisco.com/c/en/us/td/docs/ios/12_2/ip/configuration/guide/fipr_c ...

Ist nicht Standard konform aber manche Hersteller supporten das um IP Adress Migrationen einfacher zu machen.

Also bleibt mir somit nichts anders übrig als Firewall deaktivieren?

Wenn du so einen billigen Schrottrouter hast dann ja. Ohne Firewall ist das aber ein Himmelfahrtskommando ! Kein normaler Mensch arbeitet so ungeschützt direkt am Internet !Zyxel kann mit Sicherheit passthrough. Ob Multisession oder nicht ist wieder einen andere Frage aber passthrough macht er mit Sicherheit. Das machen heutzutage sogar 12 Euro Router von TP-Link aus China.

Wie verhält sich das wenn ich anstelle der statischen NAT Weiterleitung von TCP 1123 für einen PPTP mit Port Forwarding auf GRE weiterleite?

Das geht gar nicht....Zuerstmal benutzt PPTP TCP 1723 und nicht 1123. Und du musst zwingend beide Protokollkomponenten weiterleiten, denn sonst kann PPTP logischerweise nicht funktionieren...klar !

Wie gesagt. Manche Dummrouter sind wenigstens so intelligent das sie, sofern du TCP 1723 weiterleitest, sie automatisch auch GRE auch weiterleiten. Ob das bei dir der Fall ist sagt dir das Handbuch oder...Versuch macht klug...

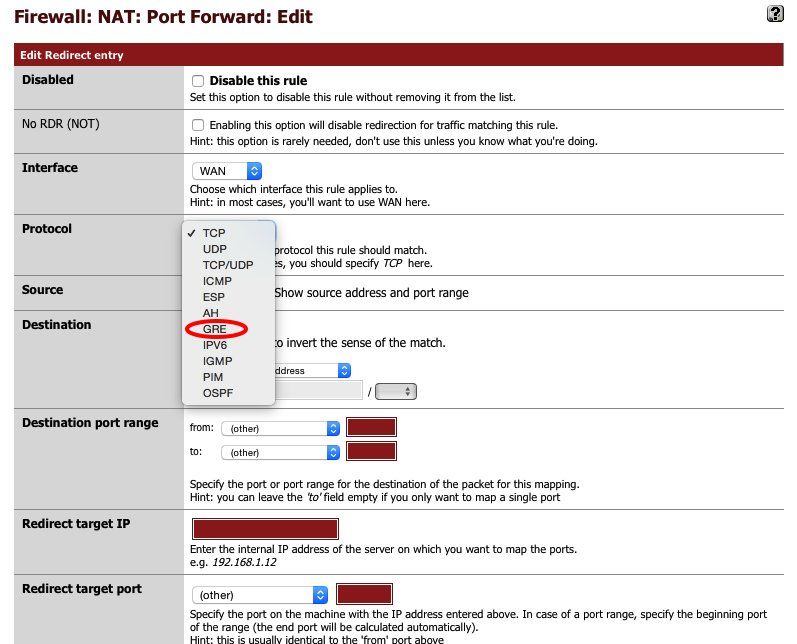

GRE ist wie gesagt ein eigenes Protokoll was man beim Port Forwarding entsprechend auswählen kann statt UDP oder TCP.

Hier mal ein Screenshot von der Einrichtung des Port Forwarding bei einer pfSense Firewall an der du sehen kannst welche Protokolle zur Auswahl stehen:

Jeder Router der das kann hat immer auch genau diese Auswahl Optionen !

was ist mit NAT-ART gemeint?

Damit ist PAT oder NAT gemeint. Anderes wäre unsinnig.Da hat aber dann mit NAT nichts zu tun im Gegensatz zu Protokollen die eine Portnummer besitzen dort geht alles über NAT bzw. PAT. Als Beispiel HTTP

Per se richtig wenn du einzig nur die Outbound Richtung betrachtest.Inbound bleibt das Paket aber genauso an einem PAT Router hängen wie alle anderen auch.

Wie gesagt das betrifft natürlich nur die Passthrough Option wenn du mit Port Forwarding dursch NAT bzw. PAT Inbound durch willst, klar !

Steht den in diesem Dateninhalt z. B die IP-Adresse des Clients an welche die Session zugeteilt ist

Nein, nicht im Datenfeld aber im IP (L3) Header.die Chance erhält eine dieser 4 WAN-IP-Adressen zu erhalten?

Jepp...du hast es richtig erfasst !Aber was bringt das

Wenn z.B. 253 Mitarbeiter im Büro sitzen und jeder braucht hie und da mal ne 1:1 NAT Session aus welchem Grund auch immer.Man verhindert so lediglich ein Nailing dieser NAT Adressen wenn man derer nur wenige hat und die z.B. öffentlich sind.

Sowas kommt so gut wie immer nur bei sehr begrenzten öffentlichen IPs zum Einsatz.

Achso so funktioniert das.

Hättest du nur ein einziges Mal auf das Session Diagramm gesehen wären die Romane hier überflüssig gewesen und dann erst TCP 20 öffnen was wiederrum der Client bestätigen muss. Wieso "kein gültiger inbound TCP 20 Session"? Der Server bestätigt doch dies

Oh man...du bist aber schwer von KaPe...Er bestätigt das logischerweise auf dem Kommando Port 21 wo er auch das Kommando erhalten hat. Dann öffnet er den TCP 20 Datenport zum Client der dann an der PAT Firewall scheitert....siehe ==> Sessiondiagramm !!!

Richtig muss also bei NAT eigentlich PAT zwei Session pro Verbindung existieren:

Nein, das ist nur eine Besonderheit des FTP Protokolls. Protokolle die nur eine Session benutzen haben auch nur eine PAT Session.Guckst du hier:

kohnlehome.de/netz/Masquerading.swf

Es ist gaaanz einfach die Sache mit den 2 Ports bei FTP. Nur FTP (oder andere Protokolle die 2 Ports benutzen wie PPTP, IPsec, L2TP) kommt deshalb nicht über PAT wenn man denn den active Mode (FTP) nutzt. Eigentlich kinderleicht...

Für alle "normalen" Protokollen mit einem Port gilt das logischerweise nicht !Du sagst der Server öffnet keinen TCP 20 Port aber damit ist der Router gemeint,

Nein, Unsinn ! Siehe ==> Sessiondiagramm passive !!Client sagt dem Server das er den Datenport auf 2024 öffnent und initiert die Session (nicht der Server !) Da das ja wieder PAT Outbound ist..kein Problem.

Server akzeptiert eingehende Data Session auf 2024... Datentransfer beginnt...alles gut !

Wie gesagt....ganz einfach !

Bisher habe ich halt nur um PPTP VPN zu machen die Firewall deaktiviert...

Uuuuhhhh gruselig ! Da kann als normaler Internet User aber nicht mehr schlafen. Da machst du ja allen Hackern und Skript Kiddies Tür und Tor auf...sogar noch mit Einladung !Wie gesagt es muss nicht sein, es reicht wenn man in der FW einfach nur GRE Inbound zulässt und dem PAT zusätzlich ein Port Forwarding auf den PPTP Client konfiguriert.

2 ganz simple Konfig Schritte die in 1 Minute erledigt sind und PPTP MIT Firewall zum Fliegen bringen. Das GRE Forwarding kann man sich sogar ersparen wenn der Router bzw. die Firewall eben GRE Passthrough supportet was heute jeder Baumarkt Router kann.

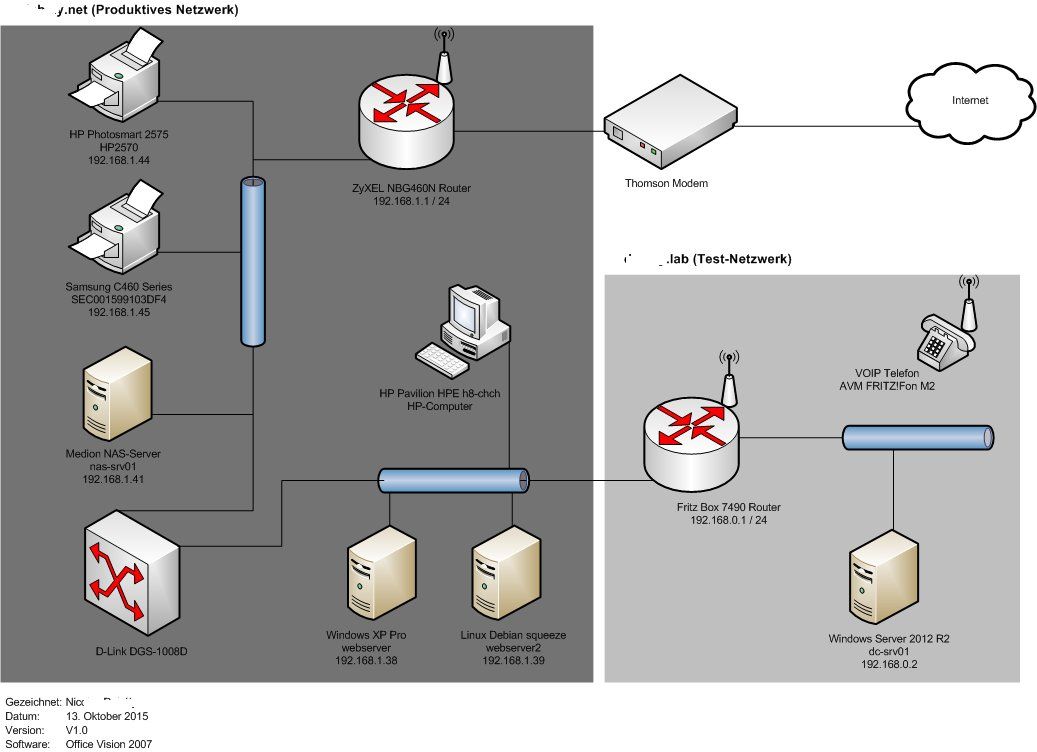

erster Zyxel Router der kein GRE kann und dann die Fritz.Box der kann das. Mein Windows-Server mit PPTP VPN

Oha...das ist aber recht krank mit einer Router Kaskade.Logisch das du da 2mal GRE erlauben und Forwarden musst auf den Winblows Server.

Fragt man sich warum du so einen Unsinn machst und nicht gleich ein VPN auf deiner FritzBox einrichtest.

Die kann doch wunderbar VPN:

avm.de/service/vpn/uebersicht/

Bei dir hört sich das so ein bischen nach "Warum einfach machen wenns megaumständlich auch geht.." an ?!

Wenn du auch noch die überflüssige Kaskade entsorgst (was soll der tiefere Sinn davon sein ?) kann das ja ein gutes Netzwerk werden

Wie richte ich den dieses Passthrough ein?

Bei der FB ist das Kinderleicht: (siehe Screenshot hierVPNs einrichten mit PPTP

Beim Zyxel müsstest du mal das Modell posten, damit wir dann für dich das Handbuch lesen können

Naja bei meinem Port Forwarding kann ich nur von Port zu Port

Dann bist du Opfer einen Billigrouters...da kann dann auch ein noch so tolles Forum nix mehr machen.Wie bereits gesagt: Warum der Unsinn und nicht VPN auf die FB und alles ist gut ! Keep it simple stupid !

den TCP Port 1723 geöffnet gehabt um PPTP VPN zu machen mit aktivierter Firewall stand im Logfile immer droped GRE

Klarer Fall von billigem Dummrouter... Besser schnell entsorgen sowas.Als ich die Firewall deaktivierte klappte der Tunnel problemlos.

Welch Wunder... !! Wenn du bei der Burg die Klappbrücke runterlässt kann auch jeder passieren !! Nachdenken...! Customize die Firewall und dann klappt das. Kannst du sie nicht customizen Firmware Update. Hilft das nix Router wegschmeissen.

Eigentlich doch einfach, oder ?!

Bei mir im Port Forwarding steht weder TCP noch UDP

Klarer Fall von ganz billigem Dummrouter... ==> Sofort entsorgen.Fazit: Du hast ja als Vorbild die FB. Die kanns ja als einfacher Plaste Elaste Consumerrouter auch und das sollte immer der Maßstab für gute andere System sein.

"Customize" heist sie richtig und sicher EINRICHTEN sprich konfigurieren !

Wäre dem nicht so könnte ja jeder Hansel von außen alle deinen lokalen Geräte erreichen !

Nur wenn du von innen was initiert hast kann auch was zurückkommen. Von außen kann man nichts initiieren...das bleibt hängen..ganz einfach

Keine Session, keine Kekse...

Andere Dienste wie Telnet, SSH, HTTP usw. haben nur einen TCP Port.

Baut der Server aber ohne Inbound Session die Session selber auf, bleibt er an der NAT Firewall hängen da ja keine bestehende Client Session besteht...schon mehrfach gesagt oben.

Sprich überall wo von außen FTP Zugriff über das NAT gemacht werden soll.

Aber...es gibt ja noch OpenVPN. Nutzt nur einen Port UDP 1194 und ist ein SSL Protokoll was alle diese Probleme von PPTP nicht hat !!!

Du sagst ich könnte mit PPTP VPN Traffic auch weiterleiten? Aber das klappt ja nicht wenn der ZYXEL kein Port Forwarding für GRE akzeptiert

Dann hast du die falsche HW gekauft !! Dein Fehler !eine eingehende Verbindung von der NAT-Firewall abgelehnt wird. Wieso ist das so?

Ist doch logisch. Zu der eingehenden TCP 20 Session gibt es keine korrespondierende Outbound Session mit gesetztem ACK Bit. Deshalb sagt der PAT Prozess: Njet...du kommst hier nicht rein.Wäre dem nicht so könnte ja jeder Hansel von außen alle deinen lokalen Geräte erreichen !

Nur wenn du von innen was initiert hast kann auch was zurückkommen. Von außen kann man nichts initiieren...das bleibt hängen..ganz einfach

Keine Session, keine Kekse...

Verstehe ich dich richtig, dass nur FTP in der PAT 2 Sessions Einträge haben alle anderen z.B Verbindung mit PPTP VPN nicht? Obwohl dort auch GRE und TCP zum Einsatz kommt?

Ja, FTP besteht ja aus 2 Ports TCP 20 und 21. PPTP nur aus einem TCP 1723 und dem sessionlosen GRE Protokoll.Andere Dienste wie Telnet, SSH, HTTP usw. haben nur einen TCP Port.

wieso die Verbindung klappt wenn der Client die Daten-Verbindung zum Server initalisiert also (passiv Mode)

Ist doch klar.... Baut der Client auf gibt es eine valide Session im PAT und der Server der antwortet wird durchgelassen.Baut der Server aber ohne Inbound Session die Session selber auf, bleibt er an der NAT Firewall hängen da ja keine bestehende Client Session besteht...schon mehrfach gesagt oben.

Ja, ich kenne die Auswirkungen einer deaktivierten Firewall bei einem Router nicht.

Willst du wohl auch besser nie kennenlernen...?!Port Forwarding wird bei FTP eingesetzt wo kommt den das zum Einsatz?

Z.B. wenn Oma Grete bei Enkel Willi die Fotos vom Geburtstag von Willis NAS runterladen will von außen.Sprich überall wo von außen FTP Zugriff über das NAT gemacht werden soll.

VPN von Server ZyXel zu Fritz.Box ist auch eine Idee. Wieso klappt das den nicht mit zwei normalen Router die hintereinander geschallten sind das ist doch schnell erledigt wieso soviele Probleme? Ist mir einfach unverständlich...

Weil wie mehrfach oben gesagt viele Router Schritt sind und GRE nicht forwarden könne, damit scheitert dann PPTP sofort.Aber...es gibt ja noch OpenVPN. Nutzt nur einen Port UDP 1194 und ist ein SSL Protokoll was alle diese Probleme von PPTP nicht hat !!!

Du schlägst vor intern im Netzwerk VPN zu benutzten?

Igitt...nee das wäre ja Blödsinn. Da hast du was missverstanden.Wozu dann die Unterscheidung zwischen NAT oder PAT und Sessionhandling bei Portlosen Protokollen? Versteh einfach nicht wie das funktionieren soll....

Es gibt dort die Unterscheidung auch nicht. PAT kann ja logischerweise niemals mit portlosen Protokollen funktionieren, denn es basiert ja selber auf Ports. Da klappt also nur NAT.Also das verstehe ich schon das NAT und PPTP nicht das Gleiche ist.

Puuhhh, jetzt schwadronierst du im freien Fall !! Das eine hat mit dem anderen nicht das Geringste zu tun. Eine verfahren und ein Protokoll ist so wie Fisch und Fahrrad...Du meinst mit Passthrough die eigentliche Router konfiguration für PPTP VPN? Also das geht ja nur bei einem Router der auch Port Forwarding kann oder die richtigen Ports bei PAT (NAT) durchreichen?!

Exakt richtig !Verstehe ich nicht, wie meinst du das mit "zu der eingehenden TCP 20 Session gibt es keine korrespondierende Outbound Session"...?

Ohh mann du bist aber auch schwer von Kapee !!- Client öffnet auf TCP 21 (Kommando Port) eine Session zum Server. Da outbound geht die sauber durchs PAT und hat einen Session Table eintrag.

- Das ACK Paket des Servers kommt so auch zurück zum Client (TCP 21)

- Nun sagt der Client über TCP 21 der Server soll ihm eine Datei schicken (GET Kommando)

- Der Server bestätigt das wieder über den Kommando Port 21

- Jetzt sendet der Server die Datei über eine TCP 20 Session die ER zum Client eröffnet.

- Da der Client aber niemals eine TCP 20 Session eröffnet hat gibts auch logischerweise kein in der PAT Session Table. Folglich weist der PAT Prozess diese TCP 20 inbound Session ab. Aus die Maus.. Wie auch ALLE anderen Sessions die von außen initiiert werden.

Also muss immer erst eine eingehende Verbindung existieren bevor es eine ausgehende gibt?

Aus Sichtweise lokales LAN nach WAN/Internet ja, genau so ist es. Siehe oben...Anhand meiner Konfig wie würde ich Port Forwarding einstellen?

Frage kann man nicht beantworten wenn du nicht sagst für WAS (Protokoll der Anwendung) !bevor ich diese Kaskade hatte konnte ich per RDP auf meinen Windows-Server zugreifen seit ich diese Router Kaskade habe geht nix mehr.

Klar weil du vermutlich das Port Forwarding falsch eingestellt hast.Du sagtest ja ich müsste bei der Fritz.Box NAT deaktivieren dann würde alles wieder gehen oder?

Nein, Unsinn, muss man nicht und geht bei der FB auch gar nicht weil nicht supportet dort.Ohne VPN geht das so:

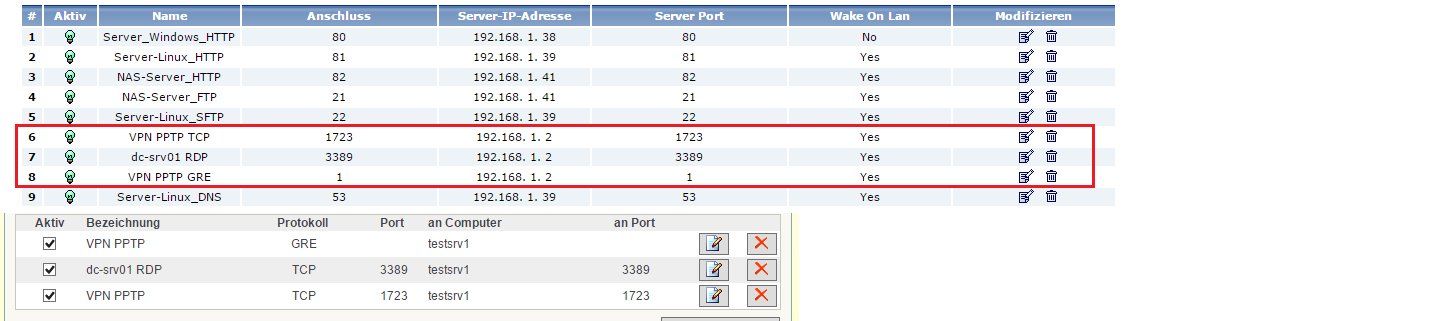

- Port Forwarding an der Fritzbox eingehend (Internet) Port TCP 3389 auf die WAN IP des Zyxels forwarden (diese sollte statisch sein)

- Port Forwarding am Zyxel eingehend WAN Port TCP 3389 auf die IP des Servers forwarden.

- Firewall im Server so einstellen das die fremde IPs für TCP 3389 passieren lässt

- Fertisch

- Port Forwarding an der Fritzbox eingehend (Internet) Port TCP 1723 und GRE Protokoll 47 auf die WAN IP des Zyxels forwarden (diese sollte statisch sein)

- Port Forwarding am Zyxel eingehend WAN Port TCP 1723 und GRE Protokoll 47 auf die IP des Servers forwarden.

- Firewall im Server so einstellen das die fremde IPs für TCP 1723 und GRE Protokoll 47 passieren lässt

- Fertisch

- Besser: VPN per Port Forwarding durch die FB schleifen und auf dem Zyxel terminieren wenn der VPNs terminieren kann wie die FB. Auf der FB terminieren geht auch aber dann musst du wieder Port Forwarden auf dem Zyxel...zu umständlich.

Hat NAT die gleiche Funktionsweise wie PAT anstatt Ports halt nur externe IP-Adressen?

Nein ! NAT ist NICHT Portbezogen wie PAT:cisco.com/c/en/us/td/docs/ios-xml/ios/ipaddr_nat/configuration/1 ...

Die Cisco Seiten erklären auch das NAT Pooling etc.

Ich verstehe immernoch nicht wie Portlose Protokollen mit Sessionhandling durch eine PAT-Router können

Das ist auch Blödsinn was du schreibst. Portlose Protokolle haben keine Sessions.Hier wird einfach dem PAT mit Port Forwatding gesagt: "Wenn hier IP Protokoll 47 reinkommt forwarde das auf die interne IP.

Somit kann ich das doch auch gleich als statisches NAT also ohne Pooling realisieren? Die vier Server haben ja eine statische IP-Adresse somit wird auch die Zuordnung der Sessions immer gleich bleiben wie beim statischen NAT?

Ja, da hast du Recht ! Pooling macht nur Sinn wenn du weniger WAN Adressen hast als interne die darauf mappen. Dann kannst du diese 2 im Pooling für alle freigeben es können aber immer nur 2 zur Zeit benutzt werden. Das macht natürlich nur Sinn wenn die NAT Anforderungen nicht permanent auf eine interne IP gebunden sein muss...klar !um das zu umgehen, stellt der Client eine Verbindung zum Server über TCP 20 her.

Ja, genau richtig. Das ist passive FTP. Groschen endlich gefallen LAN nach WAN / Internet, Also es muss zuerst eine eingehende Verbindung aus dem WAN existieren

Nein, das wäre ja Blödsinn. Aus dem WAN (Internet) kann niemals eine Session initiiert werden nach intern. Das verhindert die PAT Firewall. Keinen gültige Outbound Session...gleiches Thema wie oben beim FTP.Es muss IMMER eine LAN nach WAN Session bestehen damit Traffic auch in die andere Richtung fliessen kann.

Wäre es anders wäre jeglicher Zugriff vom Internet ins lokale LAN möglich was ja logischerweise keiner will !

Port Forwarding wird bei FTP nur im aktivem FTP eingesetzt beim passiven geht ja das ohne Umwege oder?

Nein ! Port Forwarding braucht man NUR wenn man von außen aufs interne Netz will ohne VPN. Dann ist ein Port Forwarding immer zwingend für jegliches Protokoll ! Ohne Port Forwrding blockiert es der PAT Prozess.Wie meine Port Forwarding aussieht:

OK das gar kein Port Forwarding ! Ich habe zurzeit kein Port Forwarding eingestellt weil ich nicht weiss was es ist und wie es funktioniert.

Nach sage und schreibe 88 Antworten solltest du das aber langsam endlich mal wissen.Mit Port Forwarding bohrst du ein Loch in die PAT Firewall und sagst (Beispiel RDP):

"Wenn hier irgendwas reinkommt, egal woher (Absender IP) und das den Port TCP 3389 hat dann ignoriere das PAT und die Firewall und forwarde das direkt an die interne IP Adresse 1.2.3.4 !"

Du machst also dein Burgtor einen Spalt weit auf....

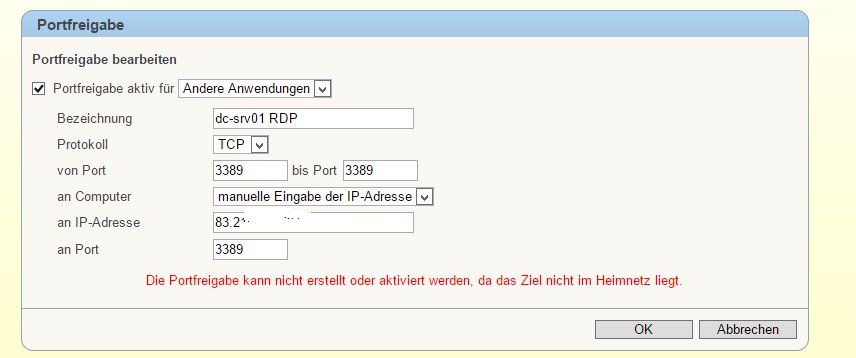

ch wollte bei der Fritz.Box unter Freigaben -> Port Forwarding die WAN-IP der des ZyXEL-Router eingeben. Laut der Fehlermeldung kann ich dort nur IP-Adressen eingeben die im 192.168.0.X Netz liegen (FritzBox).

Ohhh Mann....denk doch bitte mal logisch !!!Deine FB hängt direkt am Internet...am internen LAN Netz der FB hängt der WAN Port des Zyxel und daran dann final dein internes LAN.

Folglich musst also ein RDP Paket aus dem Internet auf das lokale LAN genau die lokale LAN IP Adresse des Zyxel WAN Ports im FB LAN geforwardet werden !

Dann kommt dieses TCP Paket am WAN Port des Zyxels an und auch hier muss dieses TCP 3389 Paket dann wieder final auf die IP Adresse des Servers im finalen loaklen LAN geforwardet werden.

Diese Logik erschliesst sich doch jedem Erstklässler wenn man mal nachdenkt...sorry !

Also alles richtig mit der FB und dem Port Forwarding Setup da !

Oder.....ist das bei dir andersrum ??? Der Zyxel hängt im Internet und dahinter die FB und dann dein lokales LAN ??

Ist aber auch egal...das Port Forwarding Setting ist gleich...immer Hop für Hop !!

Zitat von @osze90:

1. Frage

Ich verstehe noch nicht wie NAT funktioniert. Anhand dieser Grafik kohnlehome.de/netz/Masquerading.swf habe ich verstanden wie PAT funktioniert. Kennst du auch so eine Grafik für NAT? Wie funktioniert den NAT?

computer.howstuffworks.com/nat.htmZitat von @aqui:

Fass die am besten nochmal kurz knapp und präzise zusammen. Langsam verliert man hier den Überblick

Fass die am besten nochmal kurz knapp und präzise zusammen. Langsam verliert man hier den Überblick

1. Frage

Ich verstehe noch nicht wie NAT funktioniert. Anhand dieser Grafik kohnlehome.de/netz/Masquerading.swf habe ich verstanden wie PAT funktioniert. Kennst du auch so eine Grafik für NAT? Wie funktioniert den NAT?

4. Frage

Wieso gibt es aktives und passives FTP. Es gibt ja nur einen kleinen Unterschied.

Weil früher alles egal war und nicht so auf Sicherheit geschaut wurde vielleicht?!Wieso gibt es aktives und passives FTP. Es gibt ja nur einen kleinen Unterschied.

Das aktive FTP verursacht ja nur Probleme weil aus dem WAN zu LAN eine Verbindung versucht wird herzustellen oder?

Nicht ganz richtig, der Client stellt eine Verbindung zum Server her und sagt ihm auf welchem Port er lauscht.Der Server versucht nur auf diesem Port zu antworten, die Firewall des Clients verwirft diese Pakete aber sofort.

Was ich weiter nicht verstehe diese beiden Grafiken mit aktivem und passivem FTP unter slacksite.com/other/ftp.html dort die Datenübertragungs-Session. Einmal stellt der Server die Anfrage um Daten zusenden zu dürfen (aktives FTP). Das klappt nicht wie du sagst weil keine gültige Session zustande kommt.

Beim passivem FTP initiiert der Client auf einem anderen Port "2024" die Verbindung dort klappt dann die Kommunikation. Lag es an diesem 2024 Port oder wieso klappt im passivem Mode die Kommunikation?

Es klappt jetzt weil der Client dem Server sagt, mach bitte noch einen Port zwischen 1024 und 5000 auf und wir wickeln den rest über diesen Port ab. Der Server erlaubt die Anfragen dann auch auf diesem Port vom Client.Beim passivem FTP initiiert der Client auf einem anderen Port "2024" die Verbindung dort klappt dann die Kommunikation. Lag es an diesem 2024 Port oder wieso klappt im passivem Mode die Kommunikation?

Weiter im passivem Mode stellt auch ein Client im LAN zu WAN (Server) eine Verbindung obwohl es dazu keine Session gibt und trotzdem klappt die Verbindung. Du hast gesagt die Kommunikation muss immer vom LAN ausgehend zu WAN sein. Genau das Gegenteil macht doch der passive Mode aus Sicht des Servers.

Nein, auch hier startet der Client die Kommunikation auf Port 21. Nur sagt er dem Server eben zusätzlich: Mach bitte noch einen anderen Port auf damit wir die Daten austauschen können weil wenn ich einen aufmachen muss, bleibst du an meiner Firewall hängen.5. Frage

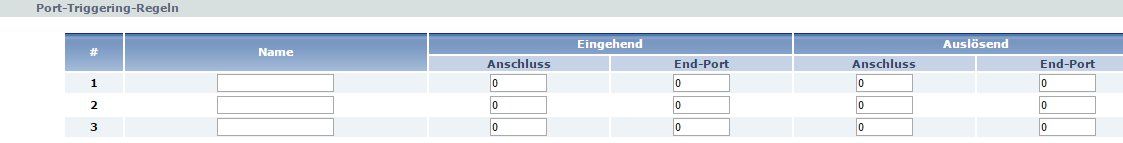

Ich möchte gerne wissen was dieses "Port-Triggering-Regeln" bedeutet.

de.wikipedia.org/wiki/Portweiterleitung#Port_TriggeringIch möchte gerne wissen was dieses "Port-Triggering-Regeln" bedeutet.

Ist etwas sicherer als reines Port Forwarding. Beim Port-Forwarding ist der Port immer offen, beim Port-Triggering erst wenn auch von Innen nach Außen eine Anfrage stattgefunden hat.

Danke michi Besser hätte man es nicht erklären können.... !

Kleine Ergänzung:

Kleine Ergänzung:

die Firewall des Clients verwirft diese Pakete aber sofort.

Das ist bei active FTP dann aber meist die NAT Firewall des Routers davor die das schon voher verwirft, da der die Datensession des Servers eine inbound Session ist zu der im PAT kein Session Eintrag besteht. Damit geht die dann in den Datenmülleimer.

Der URL computer.howstuffworks.com/nat.htm ist eigentlich der originale Cisco Artikel zur NAT Funktion !