Zertifikat für RADIUS Authentifizierung per WLAN

Guten Tag

Ich habe anhand dieser Anleitung "http://www.heise.de/netze/artikel/Radius-mit-Windows-Server-2087800.html?artikelseite=2" versucht eine RADIUS basierte Authentifizierung über meinen Access Points zu konfigurieren. Nun komme ich bei der 2. Seite -> Zertifikatvorlagen nicht mehr weiter.

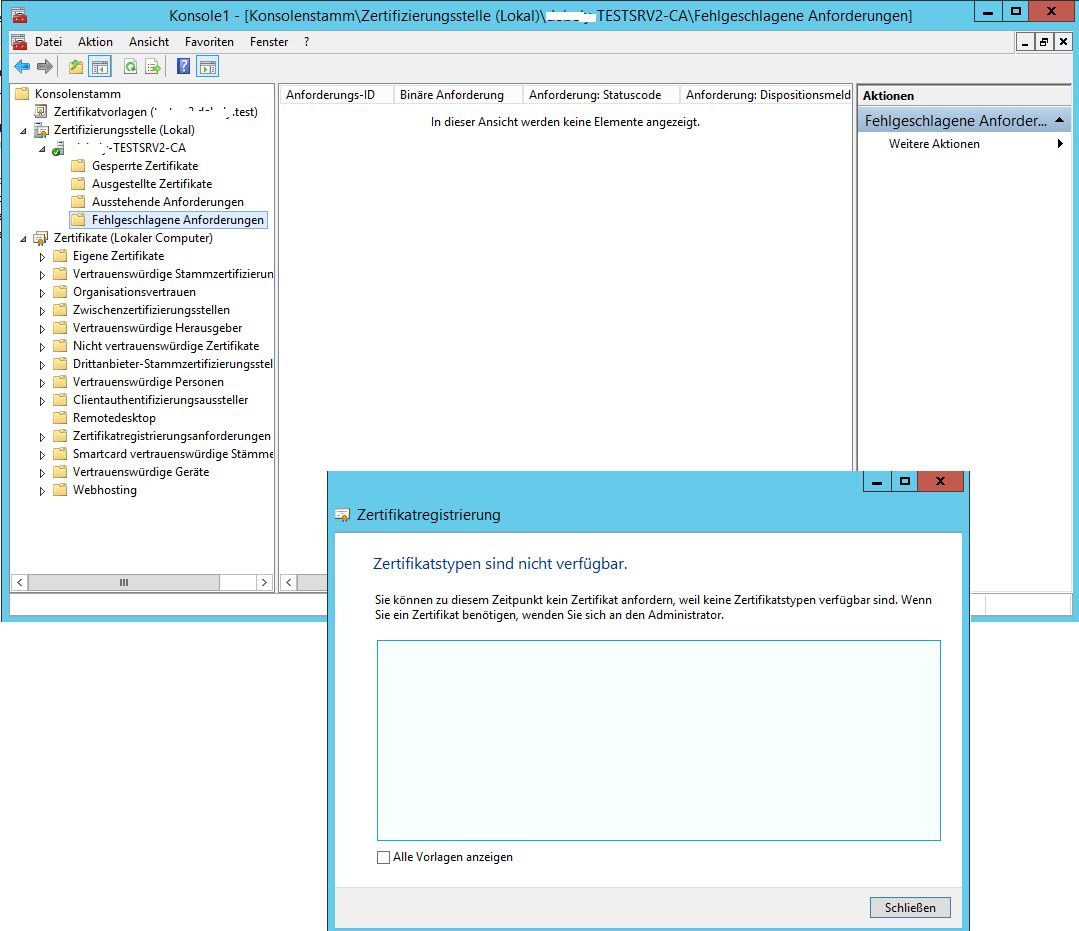

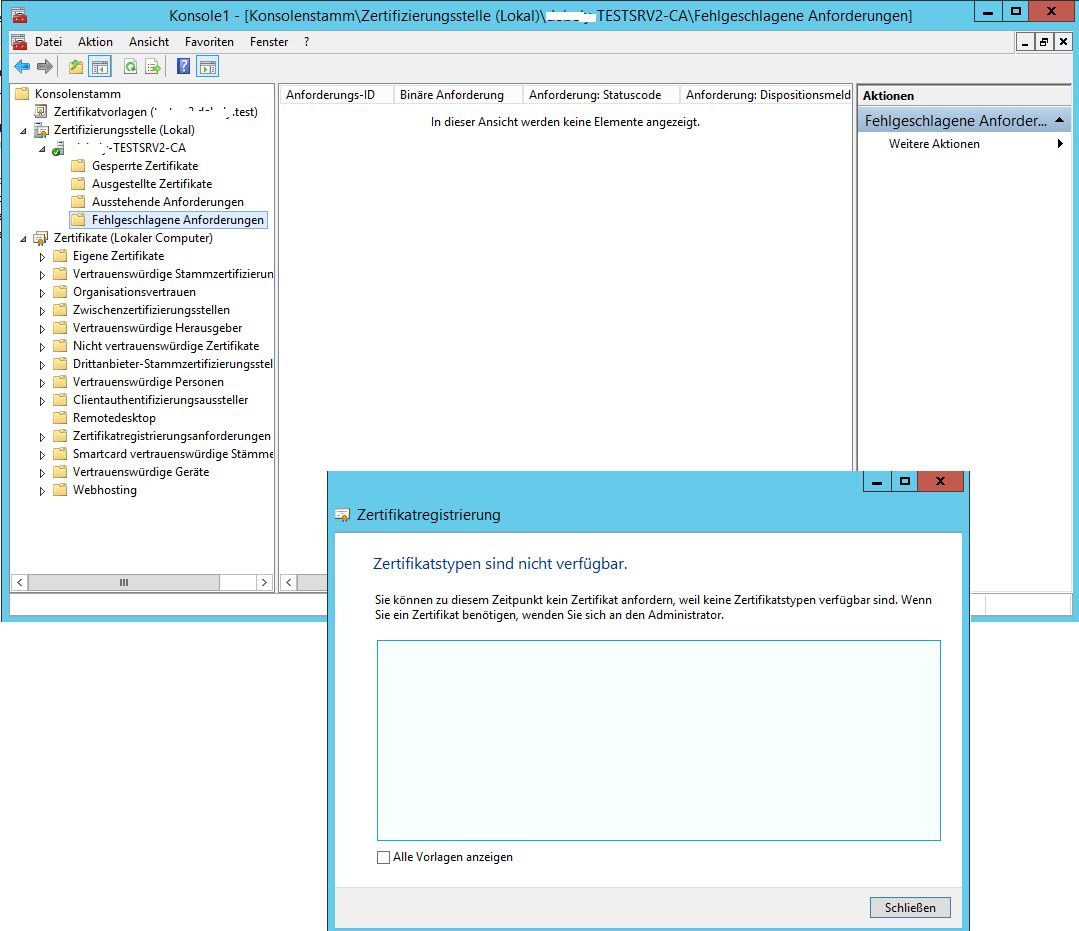

Weshalb sind keine Zertifikattypen verfügbar? In der Anleitung steht das Zertifikate abhängig von AD ist und dieser AD installiert sein muss das ist ja gegeben.

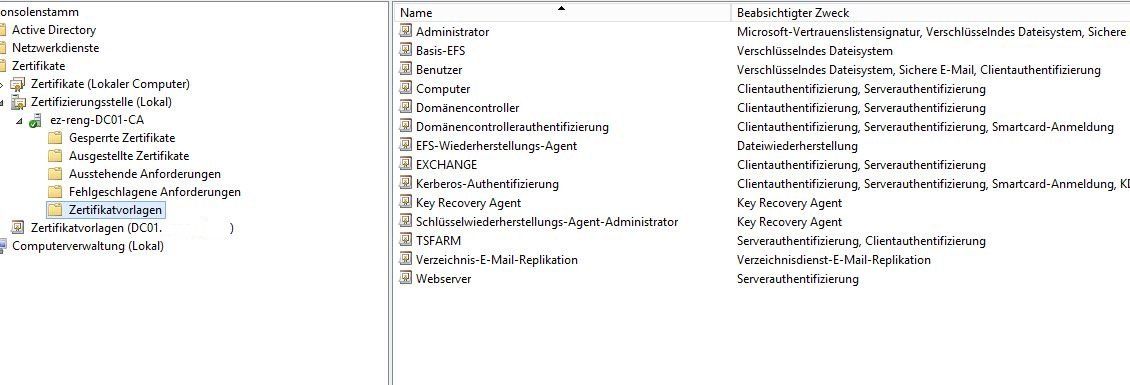

Eine Zertifizierungsstelle habe ich gemacht. Nun müsste ich unter Zertifikatvorlagen die Domänencontrollerauthentifizierung registieren aber diese finde ich nicht in der Übersicht der Vorlagen für Zertifikate. Das Zertifikat ist auch dem gleichen Server erstellt worden wo sich auch AD befindet. Google half mir leider auch nicht weiter. Wieso fehlt der

Freundliche Grüsse

Nicolas

Ich habe anhand dieser Anleitung "http://www.heise.de/netze/artikel/Radius-mit-Windows-Server-2087800.html?artikelseite=2" versucht eine RADIUS basierte Authentifizierung über meinen Access Points zu konfigurieren. Nun komme ich bei der 2. Seite -> Zertifikatvorlagen nicht mehr weiter.

Weshalb sind keine Zertifikattypen verfügbar? In der Anleitung steht das Zertifikate abhängig von AD ist und dieser AD installiert sein muss das ist ja gegeben.

Eine Zertifizierungsstelle habe ich gemacht. Nun müsste ich unter Zertifikatvorlagen die Domänencontrollerauthentifizierung registieren aber diese finde ich nicht in der Übersicht der Vorlagen für Zertifikate. Das Zertifikat ist auch dem gleichen Server erstellt worden wo sich auch AD befindet. Google half mir leider auch nicht weiter. Wieso fehlt der

Freundliche Grüsse

Nicolas

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 291404

Url: https://administrator.de/forum/zertifikat-fuer-radius-authentifizierung-per-wlan-291404.html

Ausgedruckt am: 19.07.2025 um 18:07 Uhr

34 Kommentare

Neuester Kommentar

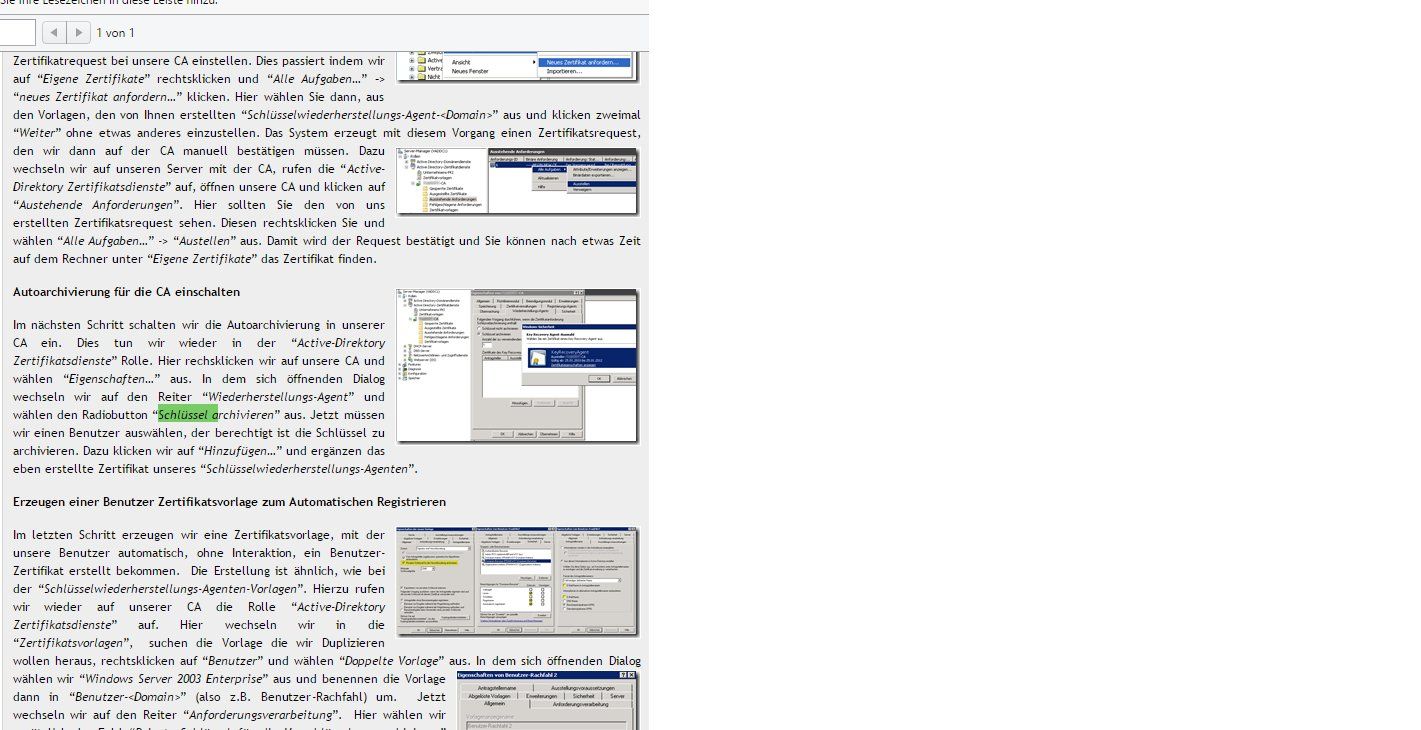

Kuck dir mal die Anleitung an, die ist zwar für 2008 R2 aber ein wenig detaillierter und auch analog auf 2012 R2 anwendbar.

technikblog.rachfahl.de/technik/einrichten-einer-microsoft-pki-m ...

technikblog.rachfahl.de/technik/einrichten-einer-microsoft-pki-m ...

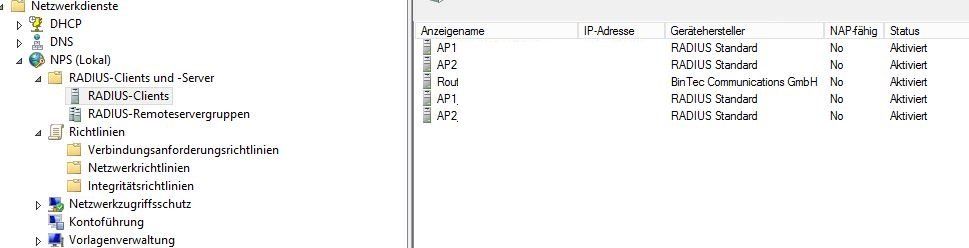

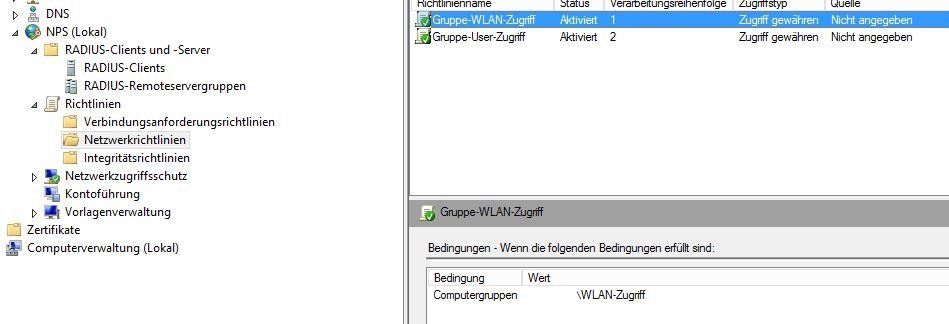

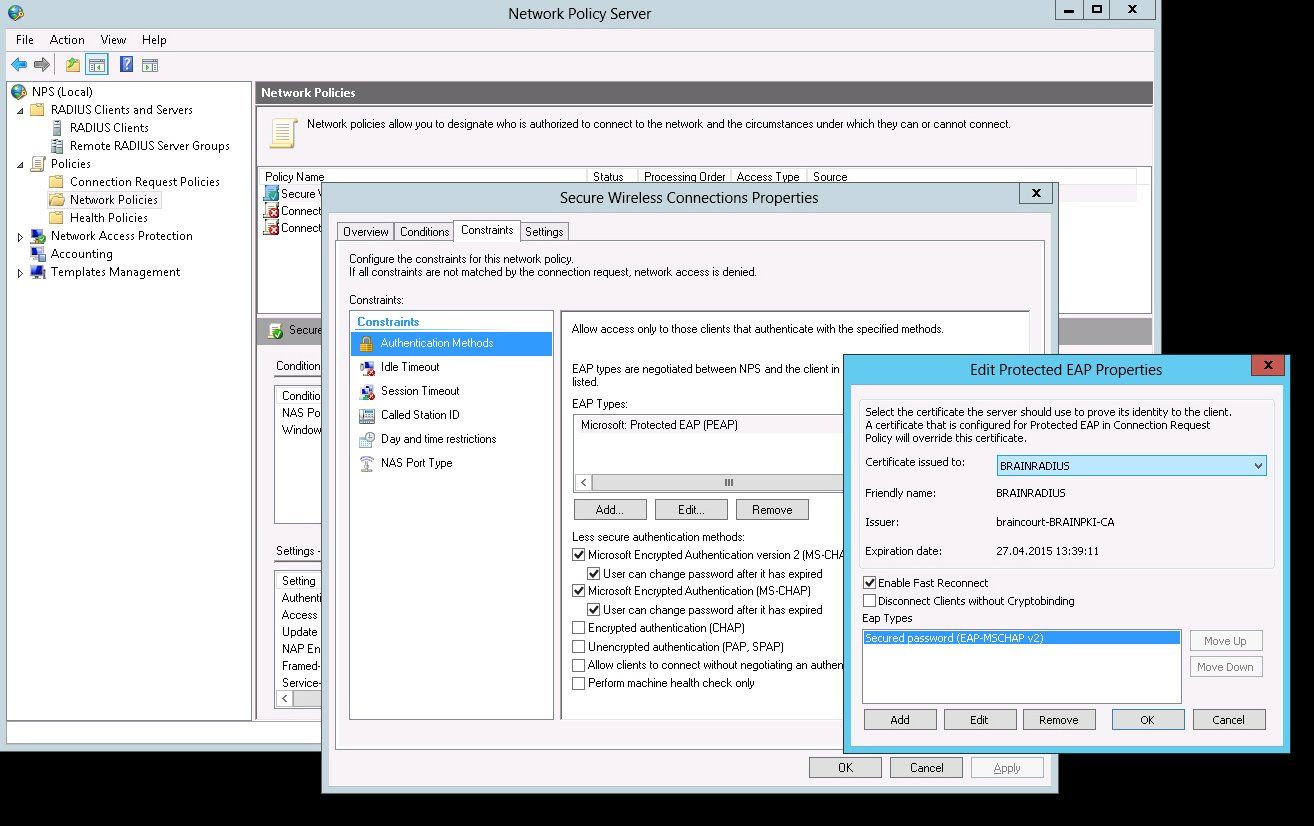

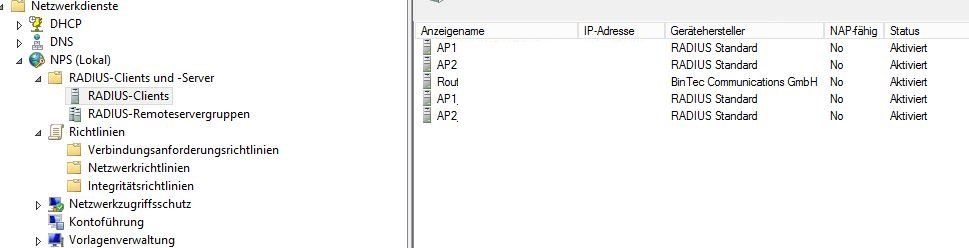

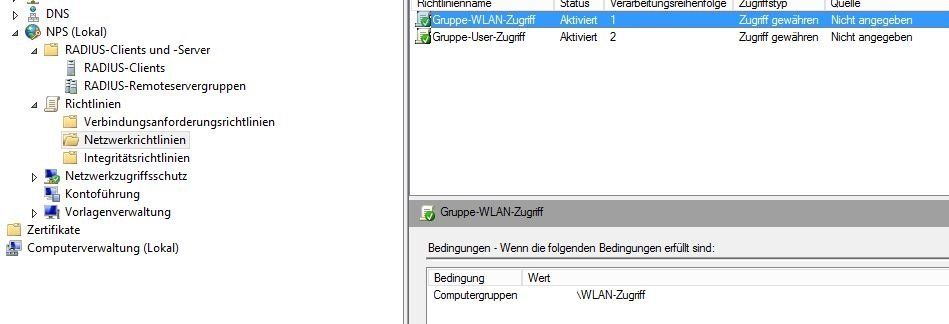

Ich habe auch noch den NPS-Server konfiguriert

Wieso "noch" ???Einzig nur der NPS macht die Authentisierung !! Der NPS ist doch der Radius Server der einzig für die 802.1x Authentisierung zuständig ist...nichts anderes !

"Es konnte keine Verbindung mit hergestellt werden."

Ganz wichtig:Hast du geprüft ob du vom AP den Radius pingen kannst UND auch vom Radius den AP ??

Außerdem wichtig: Die lokale Firewall des Radius MUSS zwingend diese Radius Pakete passierne lassen.

Prüfe das genau das das klappt nicht das es schon an solchen Banalitäten scheitert....!

Es scheint wohl komplizierter zu sein so einen RADIUS authentifizierung einzurichten als gedacht...

Nein...natürlich ist das laienhafter Blödsinn, aber das weisst du auch selber.Du solltest ggf. erstmal mit einem Ubuntu oder Debian in einer VirtualBox starten und den FreeRadius verwenden.

Damit ist ein Start in die 802.1x Welt erheblich einfacher und logischer und auch schneller zu verstehen weil man erheblich besser Debugging Möglichkeiten hat und sich nicht durch zig überfrachtete und unlogische GUIs klicken muss.

Ein Raspberry Pi tuts natürlich auch mit den gleichen Komponenten.

Tutorials für alles findest du wie immer hier im Forum:

Sichere 802.1x WLAN-Benutzer Authentisierung über Radius

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Netzwerk Management Server mit Raspberry Pi

Zitat von @aqui:

Du solltest ggf. erstmal mit einem Ubuntu oder Debian in einer VirtualBox starten und den FreeRadius verwenden.

Damit ist ein Start in die 802.1x Welt erheblich einfacher und logischer und auch schneller zu verstehen weil man erheblich besser Debugging Möglichkeiten hat und sich nicht durch zig überfrachtete und unlogische GUIs klicken muss.

Du solltest ggf. erstmal mit einem Ubuntu oder Debian in einer VirtualBox starten und den FreeRadius verwenden.

Damit ist ein Start in die 802.1x Welt erheblich einfacher und logischer und auch schneller zu verstehen weil man erheblich besser Debugging Möglichkeiten hat und sich nicht durch zig überfrachtete und unlogische GUIs klicken muss.

Ubuntu ist für einen Windows User überhaupt nicht einfach und logisch und ausserdem ist es wieder ein zusätzliches System wo ich nochmal extra Hand anlegen muss wenn einem Rechner der WLAN Zugriff gesperrt werden soll, bei Windows Server brauch ich nur das Computerkonto deaktivieren, fertig, kein Zugriff mehr auf WLAN.

Server 2012 setzt während der Installation der Rollen fast alle nötigen Einstellungen automatisch. Wenn man das tut was einem der Bildschirm vorgibt dann braucht man nicht recht viel mehr zu tun ausser Klick Klick Weiter Weiter, einfacher gehts nun wirklich nicht.

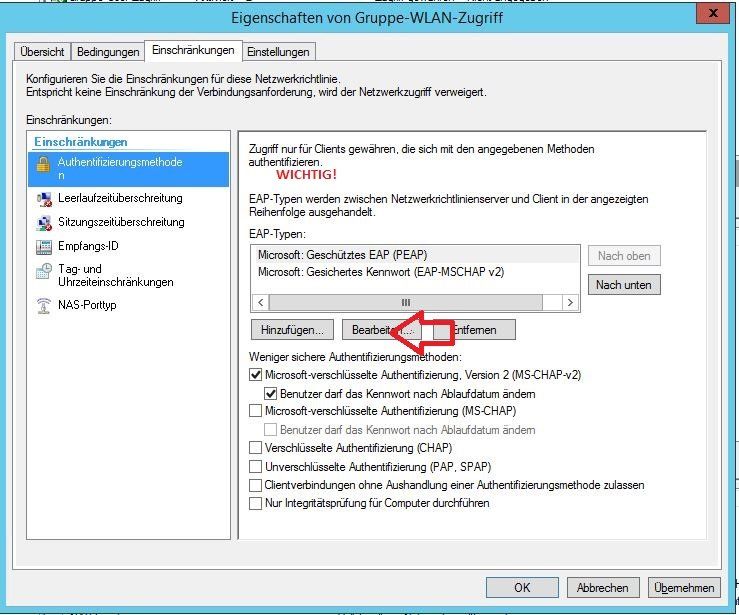

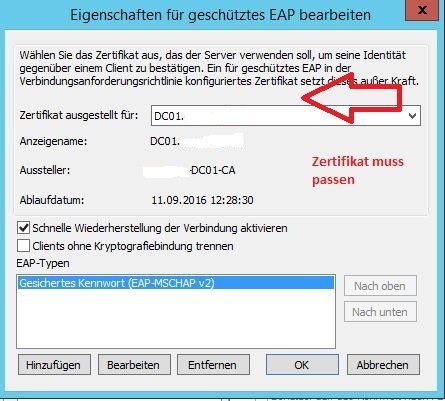

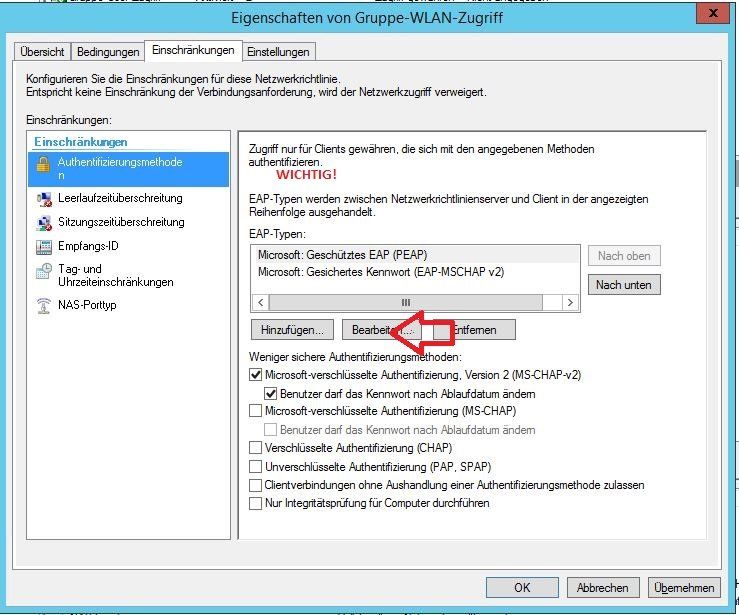

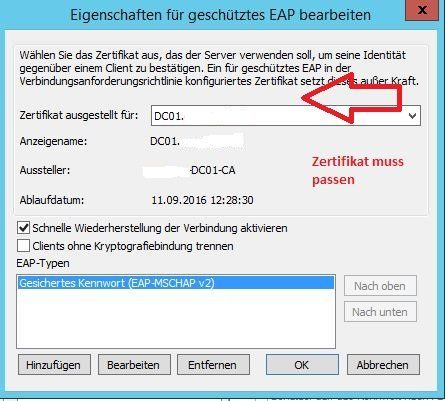

Man benötigt lediglich ein gültiges Computerzertifikat für den Authentication Server und eins für den Client der sich authentifizieren will von der Domain Registrierungsstelle.

Der Fehler liegt hier offensichtlich schon bei der Zertifizierungsstelle.

Ich habe eigentlich bei uns das selbe Tutorial benutzt wie du und es hat auf Anhieb funktioniert.

Wichtig:

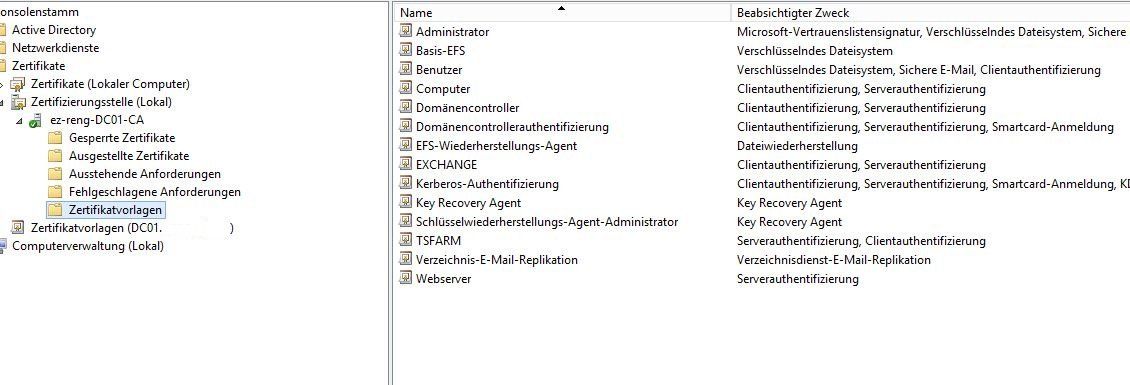

- Du brauchst eine Zertifikatvorlage für Computer die Clientauthentifizierung und Serverauthentifizierung unterstützt.

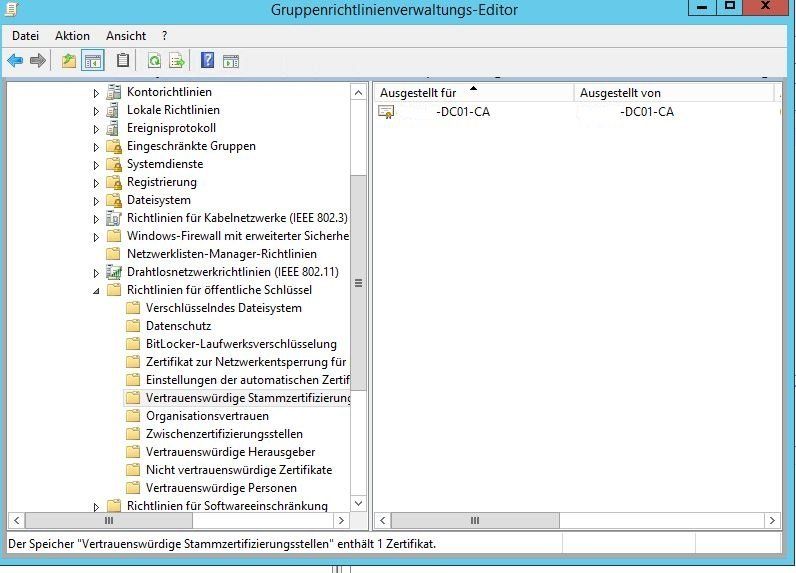

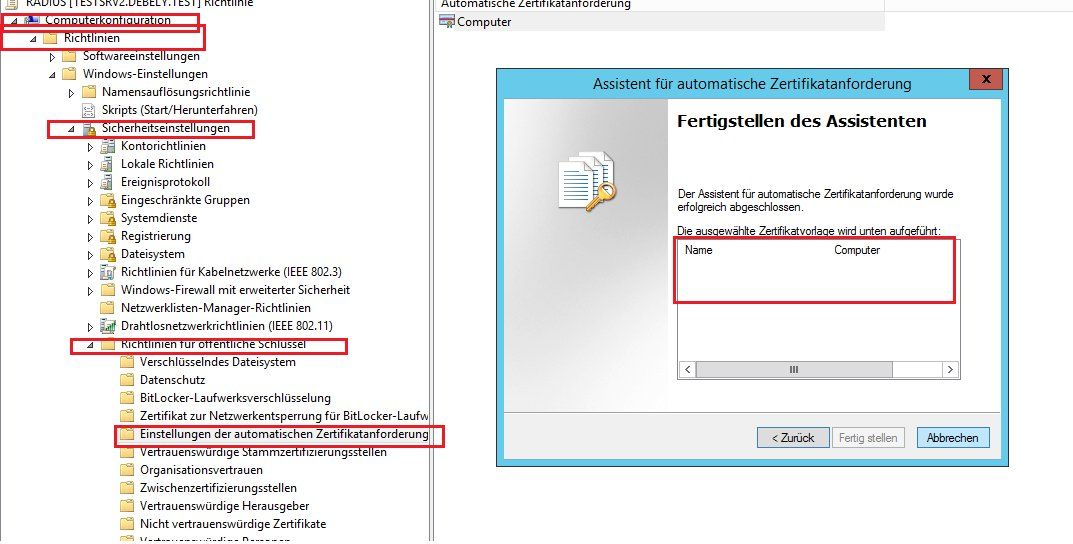

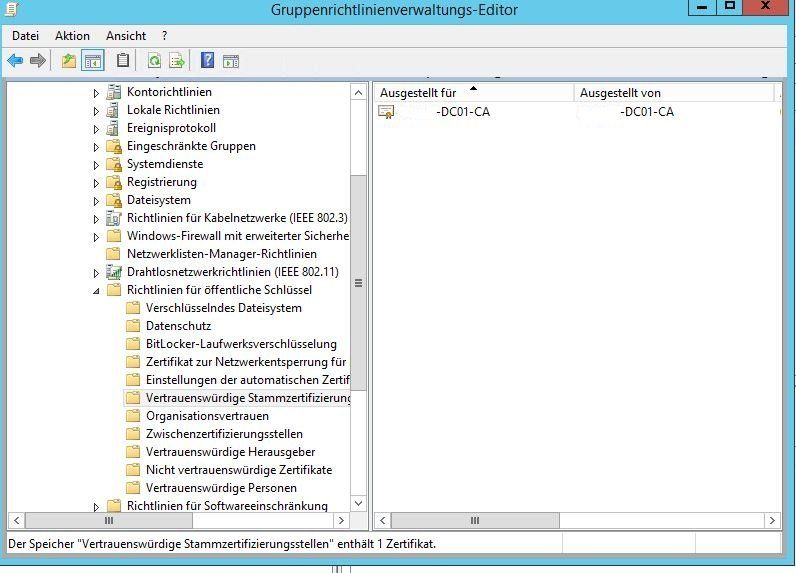

- Du musst das Zertifikat deiner Zertifizierungsstelle bei deinen Clients per GPO in die Vertrauenswürdigen Stammzertifizierungsstellen einfügen

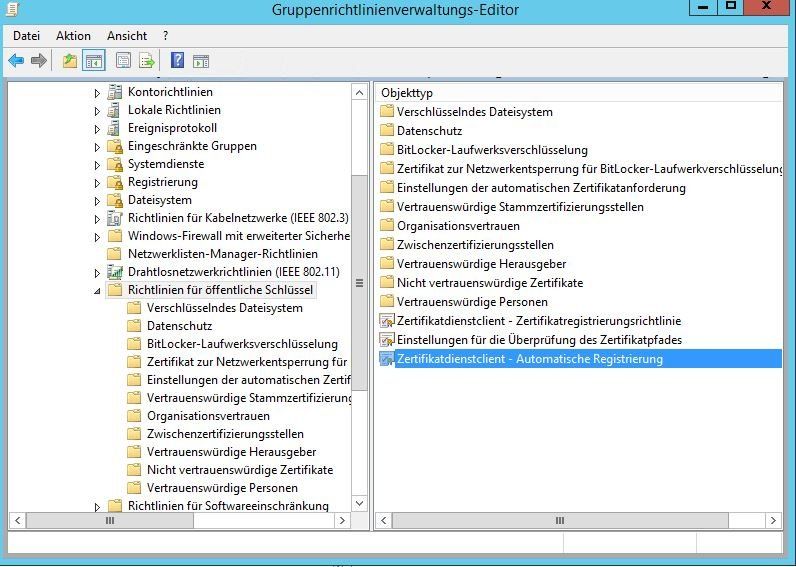

- Du solltes die automatische Verteilung von Computerzertifikaten per GPO für deine Clientcomputer aktivieren.

- Per MMC kannst du in deiner Stammzertifizierungsstelle prüfen ob du die richtigen Zertifikatsvorlagen benutzt, du brauchst mal mindestens das Standardcomputerzertifikat dafür.

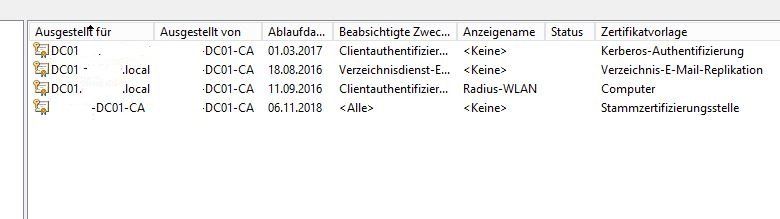

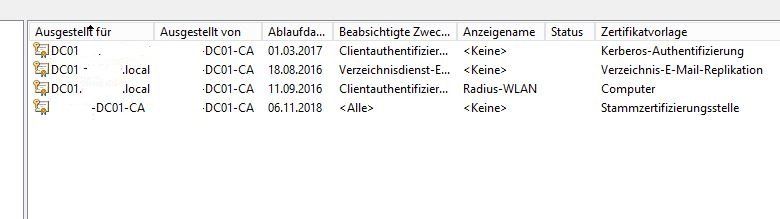

Bis alle Clients ein Computerzertifikat haben kann es etwas dauern. Ich hab dir ein paar Screenshots angehängt.

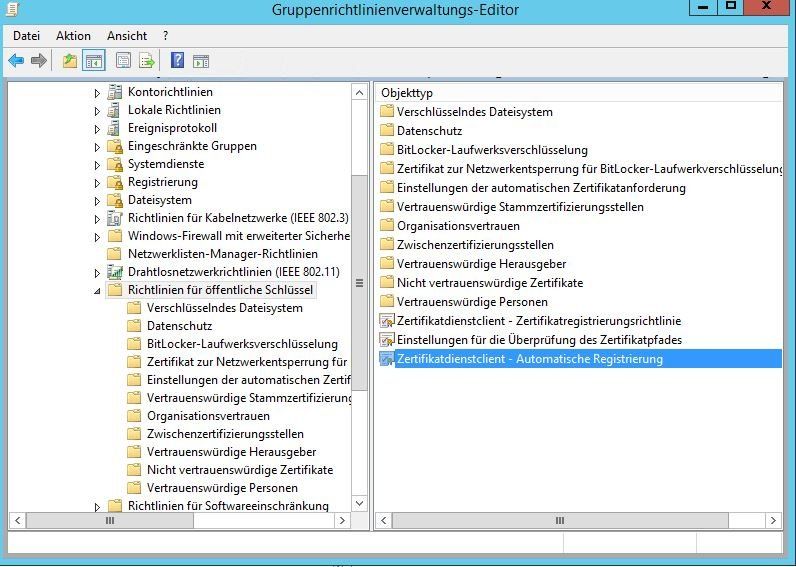

Gruppenrichtlinien:

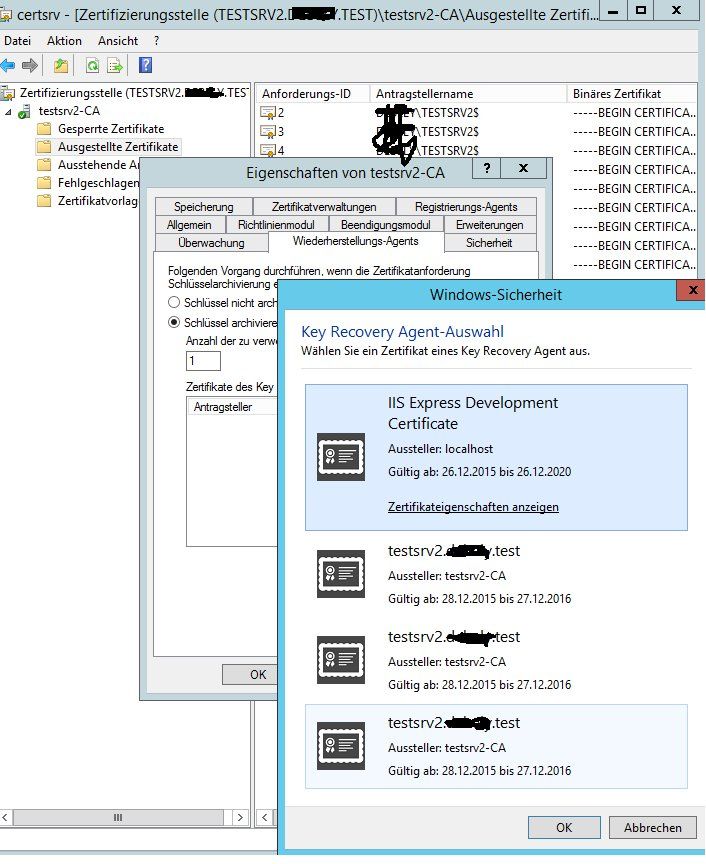

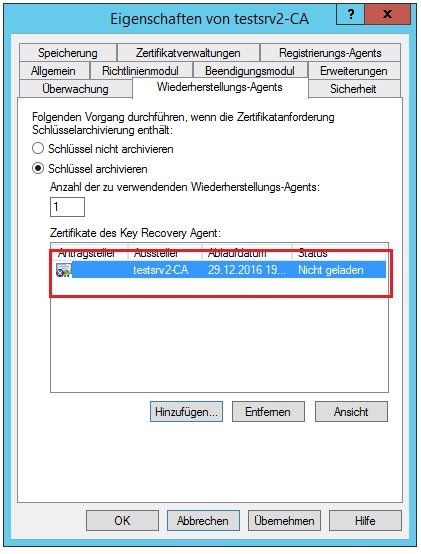

Der Wiederherstellungs-Agent ist ein User. Bei uns macht das der User Administrator.

Meld dich mal als Administrator an deinem CA Server an, füge bei der MMC den Zertifikatsspeicher des lokalen Benutzers hinzu und versuche dir für den ein Zertifikat zu registrieren, er müsste normalerweise die Vorlage für Key-Recovery-Agents registrieren können.

Ich glaube allerdings nicht das das dein Problem ist, ich hab grad auf unserem Server nachgeschaut und gesehen das unser Agent Zertifikat schon einen Monat abgelaufen war.

Meld dich mal als Administrator an deinem CA Server an, füge bei der MMC den Zertifikatsspeicher des lokalen Benutzers hinzu und versuche dir für den ein Zertifikat zu registrieren, er müsste normalerweise die Vorlage für Key-Recovery-Agents registrieren können.

Ich glaube allerdings nicht das das dein Problem ist, ich hab grad auf unserem Server nachgeschaut und gesehen das unser Agent Zertifikat schon einen Monat abgelaufen war.

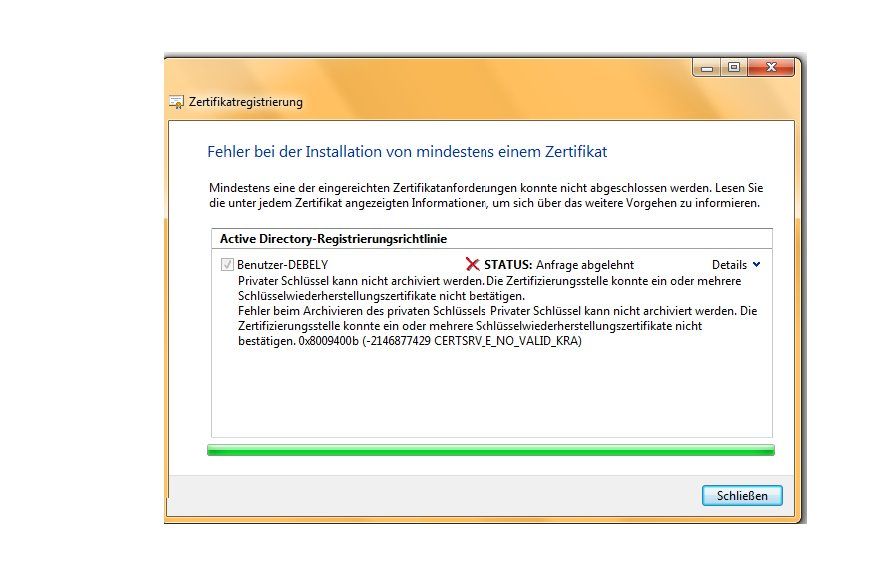

Zitat von @osze90:

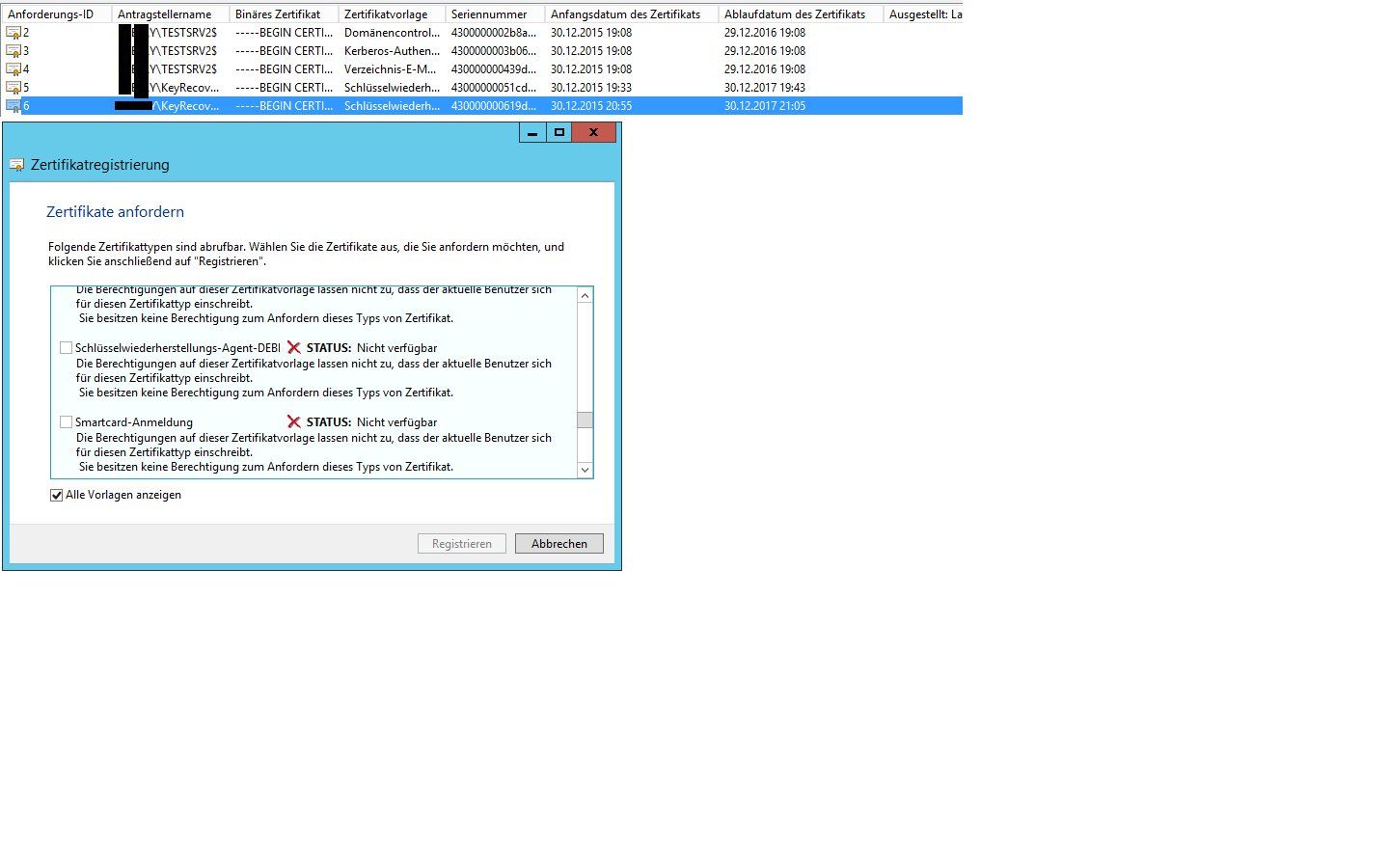

Das glaube ich auch nicht, ich habe die Anleitung 2 mal durchgespielt mit den identischen Fehlermeldungen die Fehlermeldungen sind im Screenshot im letzten Beitrag bereits dokumentiert.

Das glaube ich auch nicht, ich habe die Anleitung 2 mal durchgespielt mit den identischen Fehlermeldungen die Fehlermeldungen sind im Screenshot im letzten Beitrag bereits dokumentiert.

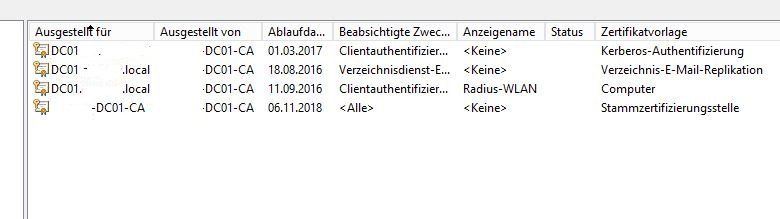

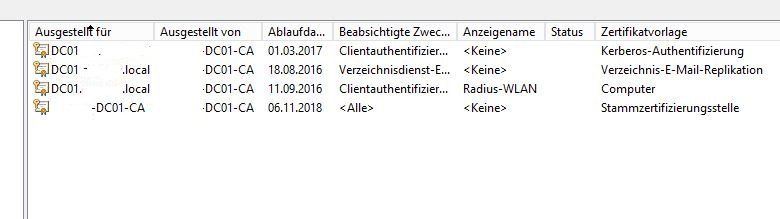

Hast du denn ein gültiges Computerzertifikat auf dem Server der Radius machen soll?

Ich dachte dir gehts um Radius, damit hat diese Autoarchivierung erst mal nix zu tun.

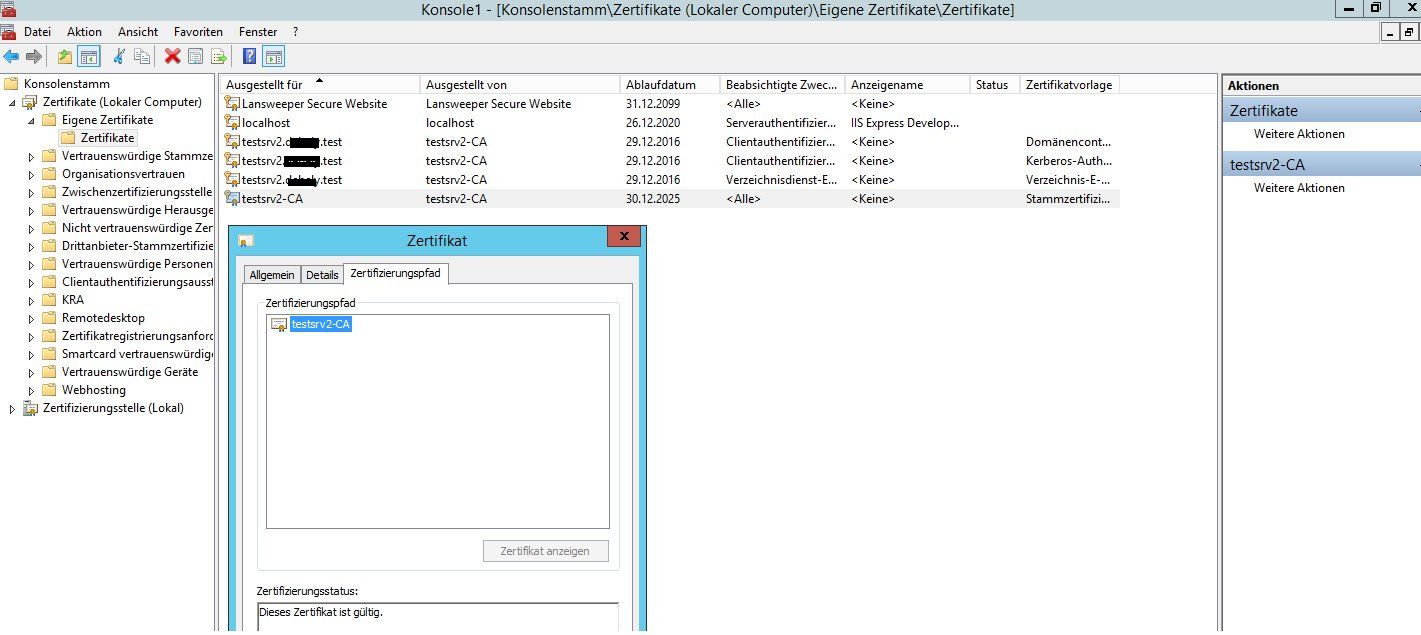

Für Radius brauchst du ein Zertifikat mit der Vorlage "Computer" oder einer Kopie der Standardvorlage Computer mit deinen eigenen Angaben z.B. verlängerter Zeitraum. So eins seh ich in deinem Screenshot nicht.

Dein Stammzertifizierungsstellen Zertifikat dient nur der Identifizierung der PKI und muss bei allen Client Rechnern und Servern im Speicher der vertrauenswürdigen Stammzertifizierungsstellen abgelegt werden damit sie von diesem Server Zertifikate akzeptieren.

Für Radius brauchst du ein Zertifikat mit der Vorlage "Computer" oder einer Kopie der Standardvorlage Computer mit deinen eigenen Angaben z.B. verlängerter Zeitraum. So eins seh ich in deinem Screenshot nicht.

Dein Stammzertifizierungsstellen Zertifikat dient nur der Identifizierung der PKI und muss bei allen Client Rechnern und Servern im Speicher der vertrauenswürdigen Stammzertifizierungsstellen abgelegt werden damit sie von diesem Server Zertifikate akzeptieren.

In der Anleitung lese ich nichts vom Key Recovery Agent. Den brauchst du nur zur Wiederherstellung von privaten Schlüsseln falls ein Benutzer seinen Schlüssel verliert. Also z.B. wenn Informationen verschlüsselt wurden und man nicht mehr drankommt. Hab ich selbst noch nicht benutzen müssen bisher.

technet.microsoft.com/de-de/library/cc730721.aspx

Du musst nicht alles neu einstellen, du brauchst einfach nur ein gültiges Computerzertifikat auf deinem Radius Server, damit die Clients wissen das das ein vertrauenswürdiger Server ist. Ich würd mir die Standardvorlage "Computer" kopieren und ein eigenes Zert verwenden mit einer höheren Laufzeit. Dann hast du ein paar Jahre Ruhe wenns läuft.

technet.microsoft.com/de-de/library/cc730721.aspx

Du musst nicht alles neu einstellen, du brauchst einfach nur ein gültiges Computerzertifikat auf deinem Radius Server, damit die Clients wissen das das ein vertrauenswürdiger Server ist. Ich würd mir die Standardvorlage "Computer" kopieren und ein eigenes Zert verwenden mit einer höheren Laufzeit. Dann hast du ein paar Jahre Ruhe wenns läuft.

Zitat von @osze90:

Aha ok davon seht ja nichts in der Anleitung... Und was muss in der Zertifikatvorlage "Computer" noch alles konfiguriert werden? Damit dann hoffentlich alles funktioniert?

Aha ok davon seht ja nichts in der Anleitung... Und was muss in der Zertifikatvorlage "Computer" noch alles konfiguriert werden? Damit dann hoffentlich alles funktioniert?

Sonst nichts. Probier das doch einfach mal.

Wo versuchst du denn das Zert zu registrieren?

Ich mache das über Start > Ausführen > mmc, Snap-In hinzufügen, Zertifikate lokaler Computer, Gruppe Eigene Zertifikate, dann Rechtsklick neues Zertifikat anfordern. Dort findest du auch alle Zertifikate die dein Computer bereits hat und kannst sie löschen.

Ich mache das über Start > Ausführen > mmc, Snap-In hinzufügen, Zertifikate lokaler Computer, Gruppe Eigene Zertifikate, dann Rechtsklick neues Zertifikat anfordern. Dort findest du auch alle Zertifikate die dein Computer bereits hat und kannst sie löschen.

Das gleiche meldet mein Home Laptop wenn ich nicht im Netz bin. Hört sich für mich an als ob dein Client den DC gar nicht richtig erreicht.

Du solltest erst mal die Ereignis Anzeige am DC und am Client durchforsten und sämtliche gemeldeten Fehler beseitigen, auf eventid.net findest du Fehlerbeschreibungen dazu. Ohne funktionierende Verbindung kann die Zertifikatsregistrierung auf diese Art und Weise nicht klappen.

Evtl. hilft auch Client aus der Domäne entfernen und unter anderem Namen wieder registrieren.

Du solltest erst mal die Ereignis Anzeige am DC und am Client durchforsten und sämtliche gemeldeten Fehler beseitigen, auf eventid.net findest du Fehlerbeschreibungen dazu. Ohne funktionierende Verbindung kann die Zertifikatsregistrierung auf diese Art und Weise nicht klappen.

Evtl. hilft auch Client aus der Domäne entfernen und unter anderem Namen wieder registrieren.