Falsche MAC-Adresse für das Default-Gateway im ARP-Cache

Hallo Leute,

ich brauche mal einen Tipp von euch.

Habe hier ein Netzwerk, in welchem mehrere PCs sporadisch keinen Internetzugang haben.

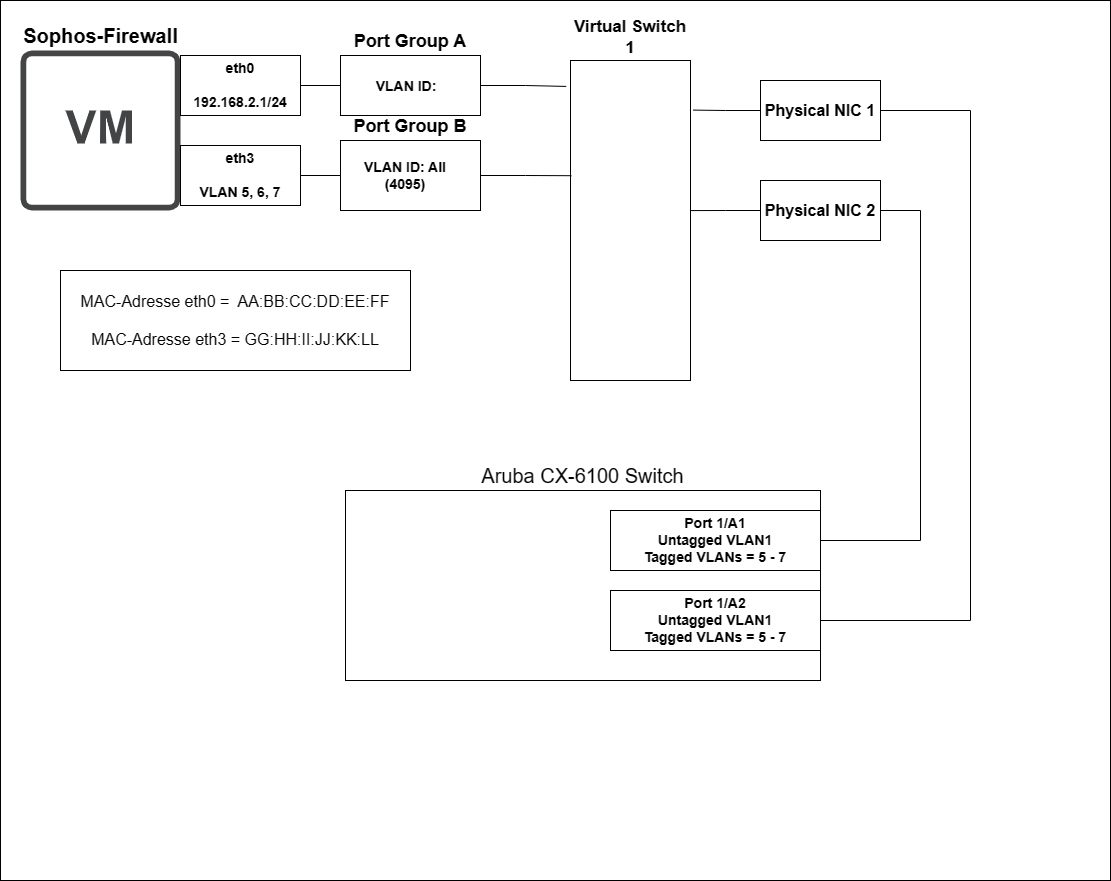

Habe bereits rausgefunden, dass im Fehlerfall (Internetzugang funktioniert nicht) im ARP-Cache eines der betroffenen PCs eine falsche MAC-Adresse für das Default-Gateway eingetragen ist. Die IP-Adresse für das Default-Gateway ist die 192.168.2.1.

Mal angenommen, dass die MAC-Adresse AA:BB:CC:DD:EE:FF die richtige MAC-Adresse

und GG:HH:II:JJ:KK:LL die falsche MAC-Adresse für die 192.168.2.1 ist.

Im Fehlerfall sieht also der ARP-Eintrag für das Default-Gateway so aus:

192.168.2.1 GG:HH:II:JJ:KK:LL (falsche MAC-Adresse)

Wenn der Internetzugang funktioniert, sieht der ARP-Eintrag so aus:

192.168.2.1 AA:BB:CC:DD:EE:FF (richtige MAC-Adresse)

Was ich bereits rausfinden konnte, ist, dass die falsche MAC-Adresse (also die GG:HH:II:JJ:KK:LL, um beim Beispiel zu bleiben) zur "eth3"-Netzwerkkarte der Sophos-Firewall im besagten Netzwerk gehört.

Die richtige MAC-Adresse für die 192.168.2.1 (also die AA:BB:CC:DD:EE:FF) gehört

zur "eth1"-Netzwerkkarte der Sophos-Firewall. Auf der Netzwerkkarte "eth1" ist also

die IP-Adresse 192.168.2.1/24 konfiguriert.

Für mich stellt sich die Frage wie es passieren kann,

dass für die 192.168.2.1 ein ARP-Eintrag entstehen kann, der die MAC-Adresse

einer Netzwerkkarte enthält, die gar nicht die IP-Adresse 192.168.2.1 konfiguriert hat.

Hat jemand einen Tipp für mich wie ich bei Suche nach der Ursache vorgehen kann?

Wie kann so ein fehlerhafter ARP-Eintrag zustande kommen?

Wie kann ich dafür sorgen, dass dauerhaft die richtige MAC-Adresse im ARP-Cache für die 192.168.2.1 eingetragen wird?

Der Fehler tritt sporadisch auf. Sprich, die vom besagten Fehler betroffenen PCs haben auch manchmal

die richtige MAC-Adresse für das Default-Gateway im ARP-Cache und können problemlos den Internetzugang nutzen.

Sporadisch wird dann wieder die falsche MAC-Adresse für die 192.168.2.1 "gelernt" und der Internetzugang fällt dann aus.

Datax

ich brauche mal einen Tipp von euch.

Habe hier ein Netzwerk, in welchem mehrere PCs sporadisch keinen Internetzugang haben.

Habe bereits rausgefunden, dass im Fehlerfall (Internetzugang funktioniert nicht) im ARP-Cache eines der betroffenen PCs eine falsche MAC-Adresse für das Default-Gateway eingetragen ist. Die IP-Adresse für das Default-Gateway ist die 192.168.2.1.

Mal angenommen, dass die MAC-Adresse AA:BB:CC:DD:EE:FF die richtige MAC-Adresse

und GG:HH:II:JJ:KK:LL die falsche MAC-Adresse für die 192.168.2.1 ist.

Im Fehlerfall sieht also der ARP-Eintrag für das Default-Gateway so aus:

192.168.2.1 GG:HH:II:JJ:KK:LL (falsche MAC-Adresse)

Wenn der Internetzugang funktioniert, sieht der ARP-Eintrag so aus:

192.168.2.1 AA:BB:CC:DD:EE:FF (richtige MAC-Adresse)

Was ich bereits rausfinden konnte, ist, dass die falsche MAC-Adresse (also die GG:HH:II:JJ:KK:LL, um beim Beispiel zu bleiben) zur "eth3"-Netzwerkkarte der Sophos-Firewall im besagten Netzwerk gehört.

Die richtige MAC-Adresse für die 192.168.2.1 (also die AA:BB:CC:DD:EE:FF) gehört

zur "eth1"-Netzwerkkarte der Sophos-Firewall. Auf der Netzwerkkarte "eth1" ist also

die IP-Adresse 192.168.2.1/24 konfiguriert.

Für mich stellt sich die Frage wie es passieren kann,

dass für die 192.168.2.1 ein ARP-Eintrag entstehen kann, der die MAC-Adresse

einer Netzwerkkarte enthält, die gar nicht die IP-Adresse 192.168.2.1 konfiguriert hat.

Hat jemand einen Tipp für mich wie ich bei Suche nach der Ursache vorgehen kann?

Wie kann so ein fehlerhafter ARP-Eintrag zustande kommen?

Wie kann ich dafür sorgen, dass dauerhaft die richtige MAC-Adresse im ARP-Cache für die 192.168.2.1 eingetragen wird?

Der Fehler tritt sporadisch auf. Sprich, die vom besagten Fehler betroffenen PCs haben auch manchmal

die richtige MAC-Adresse für das Default-Gateway im ARP-Cache und können problemlos den Internetzugang nutzen.

Sporadisch wird dann wieder die falsche MAC-Adresse für die 192.168.2.1 "gelernt" und der Internetzugang fällt dann aus.

Datax

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-ID: 61798357126

Url: https://administrator.de/forum/falsche-mac-adresse-fuer-das-default-gateway-im-arp-cache-61798357126.html

Ausgedruckt am: 13.07.2025 um 12:07 Uhr

14 Kommentare

Neuester Kommentar

Da "die beste Route" je nach Einstellung über entsprechende Protokolle den jeweiligen Nachbarn mitgeteilt wird ...

... würde ich von einer Fehlkonfiguration ausgehen ... mutmaßlich in der Sopjos-Firewall ...

... oder im nächsten routenden Switch/Router

Sind ETH1 und ETH3 am selben Switch angeschlossen, deutet das auf eine fehlerhafte VLAN-Konfiguration hin ...

Genaueres werden dir sicher unsere Spezis hier schreiben, evtl. solltest du ein Netzwerkdiagram posten ...

... würde ich von einer Fehlkonfiguration ausgehen ... mutmaßlich in der Sopjos-Firewall ...

... oder im nächsten routenden Switch/Router

Sind ETH1 und ETH3 am selben Switch angeschlossen, deutet das auf eine fehlerhafte VLAN-Konfiguration hin ...

Genaueres werden dir sicher unsere Spezis hier schreiben, evtl. solltest du ein Netzwerkdiagram posten ...

Es ist sehr wahrscheinlich kein grundsätzlicher Fehler der Firewall selber sondern deiner Layer 2 Infrastruktur wie ein ähnlicher Thread in der Sophos Knowledgebase zeigt:

community.sophos.com/utm-firewall/f/management-networking-loggin ...

Vermutlich ist irgendwo in deinem Netzwerk ein Fehler bei der Trennung der Layer 2 Broadcasts Domains zwischen eth1 und eth3 Interface passiert.

Häufig liegt das in einem Patching Fehler das eine Layer 2 Domain über eine irgendwie geartete Bridge oder falsches VLAN versehentlich zusammengesteckt wurde. Außer Patching Fehler kann es auch andere Gründe haben wie einen unsauberer Link Aggregation Trunk der zyklisch solche Broadcasts in andere L2 Segmente forwardet. Das kann man aber jetzt nur raten, da du nicht genauer beschreibst was an diesen Interfaces liegt.

Vermutlich sorgen dann durch diesen Effekt irrtümlich geflutete Spanning Tree BPDUs dafür das intermittierend hie und da mal Ports in den Blocking Mode gehen was dann auch die wechselnde Funktion erklären würde das es mal geht und mal nicht.

Da musst du also nochmal im L2 Setup genau hinsehen...

community.sophos.com/utm-firewall/f/management-networking-loggin ...

Vermutlich ist irgendwo in deinem Netzwerk ein Fehler bei der Trennung der Layer 2 Broadcasts Domains zwischen eth1 und eth3 Interface passiert.

Häufig liegt das in einem Patching Fehler das eine Layer 2 Domain über eine irgendwie geartete Bridge oder falsches VLAN versehentlich zusammengesteckt wurde. Außer Patching Fehler kann es auch andere Gründe haben wie einen unsauberer Link Aggregation Trunk der zyklisch solche Broadcasts in andere L2 Segmente forwardet. Das kann man aber jetzt nur raten, da du nicht genauer beschreibst was an diesen Interfaces liegt.

Vermutlich sorgen dann durch diesen Effekt irrtümlich geflutete Spanning Tree BPDUs dafür das intermittierend hie und da mal Ports in den Blocking Mode gehen was dann auch die wechselnde Funktion erklären würde das es mal geht und mal nicht.

Da musst du also nochmal im L2 Setup genau hinsehen...

Toben in deinem Netzwerk zufällig irgendwelche Stürme? Auch wellenartig?

ART Stürme?

Broadcast Stürme?

Ist die Sophos ein HA-Mitglied?

ART Stürme?

Broadcast Stürme?

Ist die Sophos ein HA-Mitglied?

ART Stürme??? 🤔

Ist das Kunst oder kann das weg...?! Heute ist ja Freitag... 🐟

Liegen eth1 und eth3 fälschlicherweise in einer gemeinsamen L2 Domain antwortet die Sophos mit beiden Interfaces/Macs auf einen ARP Requests. Dann kommt es zu einer Race Condition und der Letzte oder Schnellste gewinnt.

Deine Option mit dem Empfang über 2 NICs wäre auch eine denkbare Möglichkeit. Letztlich aber, wie du auch sagst, wieder ein Indiz für eine unsaubere Layer 2 Trennung irgendwo im Netz.

Interessant wäre es sicher einmal wenn man an einem dieser betroffenen Clients einmal einen Wireshark Trace so eines fehlgelaufenen ARP Requests mitsniffen könnte. Sicherlich kein leichtes Unterfangen wenn es nur sporadisch auftritt und nicht reproduzierbar ist.

Vielleicht könntest du es versuchen zu provozieren indem du zyklisch den ARP Cache mit arp -d löschst und z.B. neu pingst.

Ist das Kunst oder kann das weg...?! Heute ist ja Freitag... 🐟

eine falsche MAC-Adresse "gelernt" wird.

Wenn du den Sophos KB Artikel gelesen hättest steht es da. Liegen eth1 und eth3 fälschlicherweise in einer gemeinsamen L2 Domain antwortet die Sophos mit beiden Interfaces/Macs auf einen ARP Requests. Dann kommt es zu einer Race Condition und der Letzte oder Schnellste gewinnt.

Deine Option mit dem Empfang über 2 NICs wäre auch eine denkbare Möglichkeit. Letztlich aber, wie du auch sagst, wieder ein Indiz für eine unsaubere Layer 2 Trennung irgendwo im Netz.

Interessant wäre es sicher einmal wenn man an einem dieser betroffenen Clients einmal einen Wireshark Trace so eines fehlgelaufenen ARP Requests mitsniffen könnte. Sicherlich kein leichtes Unterfangen wenn es nur sporadisch auftritt und nicht reproduzierbar ist.

Vielleicht könntest du es versuchen zu provozieren indem du zyklisch den ARP Cache mit arp -d löschst und z.B. neu pingst.

ARP Stürme.

Du Clown.

Du Clown.

Wenn es das war bitte nicht vergessen deinen Thread hier als erledigt zu markieren!

Falls dir aufgefallen ist, dass Multi-Interface-Router in verschiedenen Vlans die selbe Mac haben, dann ist das nicht ungewöhnlich.

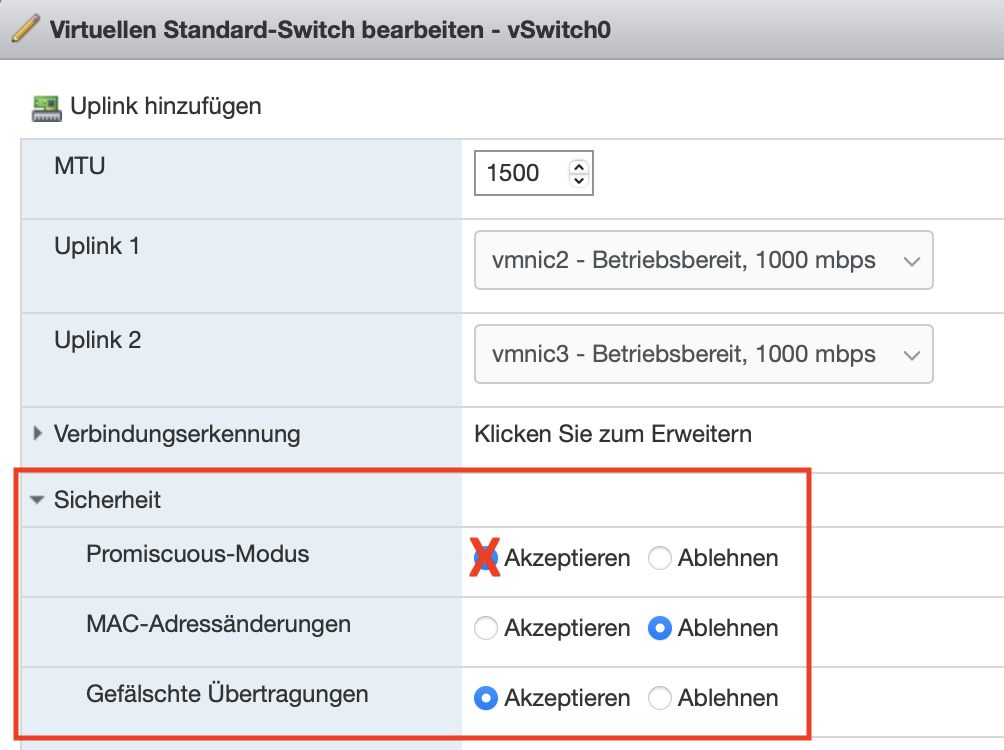

Der böse Buhmann ist sehr wahrscheinlich der vSwitch mit einer fehlerhaften Einstellung des Promiscous Mode oder Mac Isolation.

kb.vmware.com/s/article/1002934

Geraten sieht das nach ESXi aus.

Es wäre zudem besser von der Konfig den vSwitch immer mit dedizierten VLAN Tags für die VMs zu konfigurieren als mit 4095 zu arbeiten!

Siehe dazu HIER und auch HIER.

kb.vmware.com/s/article/1002934

Geraten sieht das nach ESXi aus.

Es wäre zudem besser von der Konfig den vSwitch immer mit dedizierten VLAN Tags für die VMs zu konfigurieren als mit 4095 zu arbeiten!

Siehe dazu HIER und auch HIER.