Fehlgeschlagene RDP Anmeldungen bei einem DC loggen

Moin,

ich würde gerne in einer AD umgebung die fehlgeschlagenen RDP anmeldeversuche an einem DC aus dem win eventlog ziehen.

Es geht tatsächlich nur um RDP Anmeldeversuche, sonst nichts.

Versuch 1:

Scheinbar kann ich das nicht im RDP Log direkt sehen da vorher der Request via NLA abgewiesen wird (NLA ist auf dem zu überwachenden DC aktiv).

Versuch 2:

Okay, dann schaue ich mal nach ID 4625 + Typ 3 - hier gibts aber "alles mögliche" an fehlgeschlagenen Logins bei einem größeren Netzwerk geloggt, d.h. da müsste man sehr mühselig die false-positives aussortieren

Was ist denn der einfachste Weg sowas zu finden? Es gäbe wohl noch die ID 529, aber die wird hier scheinbar nicht geloggt, was müsste man im audit anmachen damit die 529 kommt

MFG

N-Dude

ich würde gerne in einer AD umgebung die fehlgeschlagenen RDP anmeldeversuche an einem DC aus dem win eventlog ziehen.

Es geht tatsächlich nur um RDP Anmeldeversuche, sonst nichts.

Versuch 1:

Scheinbar kann ich das nicht im RDP Log direkt sehen da vorher der Request via NLA abgewiesen wird (NLA ist auf dem zu überwachenden DC aktiv).

Versuch 2:

Okay, dann schaue ich mal nach ID 4625 + Typ 3 - hier gibts aber "alles mögliche" an fehlgeschlagenen Logins bei einem größeren Netzwerk geloggt, d.h. da müsste man sehr mühselig die false-positives aussortieren

Was ist denn der einfachste Weg sowas zu finden? Es gäbe wohl noch die ID 529, aber die wird hier scheinbar nicht geloggt, was müsste man im audit anmachen damit die 529 kommt

MFG

N-Dude

Bitte markiere auch die Kommentare, die zur Lösung des Beitrags beigetragen haben

Content-Key: 1684982301

Url: https://administrator.de/contentid/1684982301

Ausgedruckt am: 26.04.2024 um 08:04 Uhr

30 Kommentare

Neuester Kommentar

Ich hoffte auf eine Antwort "wir wollen das loggen, um..."

Gut, was ich tun würde, hat mir Logging nur am Rande zu tun.

Ich würde auf den DCs Firewallregeln erlassen, die IPSec benutzen, um RDP nicht nur auf IPs, sondern auf Computer- bzw. Benutzeridentitäten zu beschränken. Somit könntest Du den RDP-Login auf Domänenadmins beschränken, anderen steht nicht einmal mehr der port offen. Natürlich bedeutet das nicht, das versuchte Anmeldungen auch auffallen - vermutlich ist es das, was du willst, darum fragte ich.

Gut, was ich tun würde, hat mir Logging nur am Rande zu tun.

Ich würde auf den DCs Firewallregeln erlassen, die IPSec benutzen, um RDP nicht nur auf IPs, sondern auf Computer- bzw. Benutzeridentitäten zu beschränken. Somit könntest Du den RDP-Login auf Domänenadmins beschränken, anderen steht nicht einmal mehr der port offen. Natürlich bedeutet das nicht, das versuchte Anmeldungen auch auffallen - vermutlich ist es das, was du willst, darum fragte ich.

Servus,

Grüße Uwe

ich würde gerne in einer AD umgebung die fehlgeschlagenen RDP anmeldeversuche an einem DC aus dem win eventlog ziehen.

Es geht tatsächlich nur um RDP Anmeldeversuche, sonst nichts.

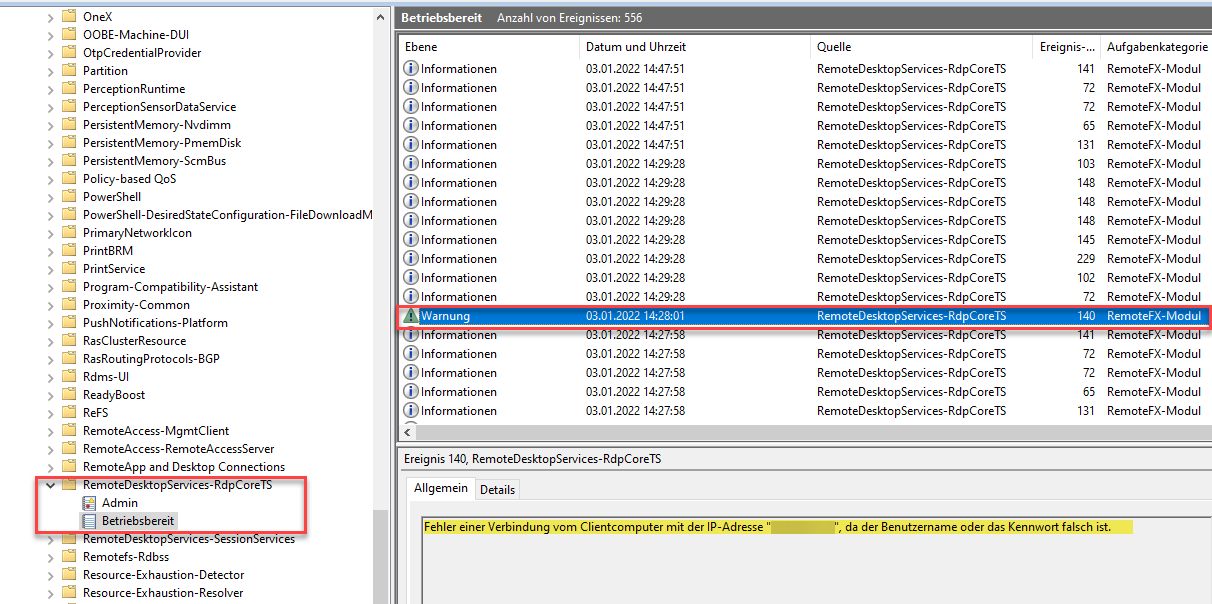

nimm doch das Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational Log, da steht dann auch von welcher Station aus der fehlerhafte Login stattgefunden hat.Es geht tatsächlich nur um RDP Anmeldeversuche, sonst nichts.

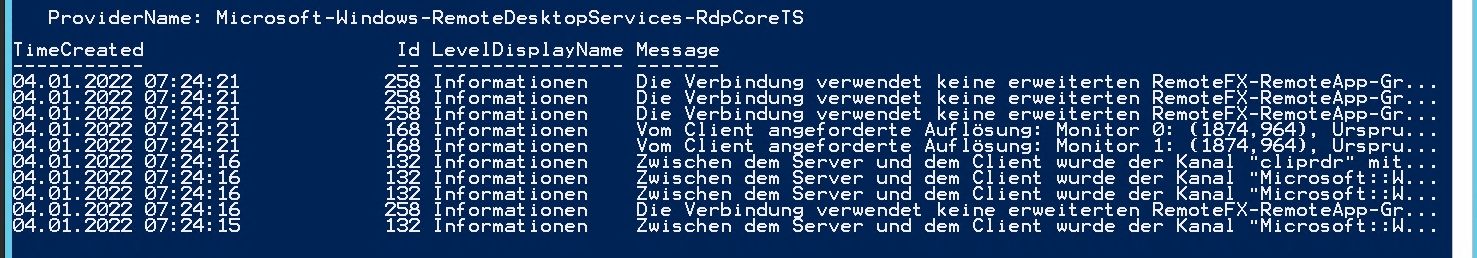

Get-WinEvent -LogName "Microsoft-Windows-RemoteDesktopServices-RdpCoreTS/Operational" -FilterXPath 'Event[System[EventID=140 and Task=4]]'

Musst du auch nicht generieren, die System-Events werden automatisch in den oben genannten Application-Log erzeugt, auch bei aktiver NLA!

Hier der Auszug aus einem Windows Server 2022 und dem genannten Log bei aktiver NLA und einem testweise forciertem Login mit fehlerhaften Credentials

muss man einen Audit Policy erstmal einschalten um das zu bekommen?

Nein.Hier der Auszug aus einem Windows Server 2022 und dem genannten Log bei aktiver NLA und einem testweise forciertem Login mit fehlerhaften Credentials

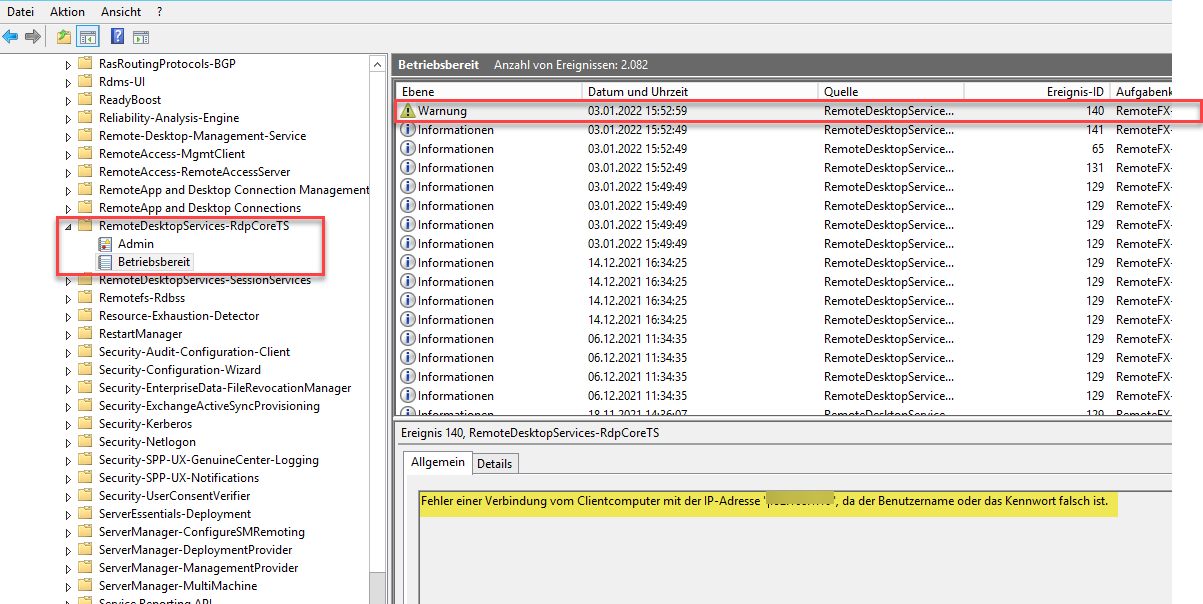

Macht keinen Unterschied, auch hier das selbe Spiel auf einem Server 2012R2 mit aktiver NLA und einem fehlerhaften Login:

Also entweder das Log ist bei dir deaktiviert (mal Kontextmenü auf Betriebsbereit öffnen und schauen ob es dort einen Eintrag "aktivieren" gibt), oder du schaust an der falschen Stelle, oder beschreibst dein RDP-Login Szenario missverständlich. Zur Info: Das ist nicht das Security Eventlog!

Wie findet der Login statt? Auf dem DC selbst oder auf einem anderen TS, über Remote-Desktop Gateway, usw. ? Das alles schreibst du hier nicht, ist aber essentiell.

Also entweder das Log ist bei dir deaktiviert (mal Kontextmenü auf Betriebsbereit öffnen und schauen ob es dort einen Eintrag "aktivieren" gibt), oder du schaust an der falschen Stelle, oder beschreibst dein RDP-Login Szenario missverständlich. Zur Info: Das ist nicht das Security Eventlog!

Wie findet der Login statt? Auf dem DC selbst oder auf einem anderen TS, über Remote-Desktop Gateway, usw. ? Das alles schreibst du hier nicht, ist aber essentiell.

Es liegt wohl daran das Event 140 nur geloggt wird wenn auch der Benutzername falsch ist.

https://purerds.org/remote-desktop-security/auditing-remote-desktop-serv ...

In dem Fall musst du eben das Event 131 (bedeutet nicht unbedingt Success!) im RDP Log zusätzlich zeitlich mit dem Security-Eventlog (4625) und der geloggten IP abgleichen, findet sich dort ein Denied Eintrag mit der gleichen IP zur selben Zeit hast du deinen Login-Error.

https://purerds.org/remote-desktop-security/auditing-remote-desktop-serv ...

In dem Fall musst du eben das Event 131 (bedeutet nicht unbedingt Success!) im RDP Log zusätzlich zeitlich mit dem Security-Eventlog (4625) und der geloggten IP abgleichen, findet sich dort ein Denied Eintrag mit der gleichen IP zur selben Zeit hast du deinen Login-Error.

Zitat von @colinardo:

Es liegt wohl daran das Event 140 nur geloggt wird wenn auch der Benutzername falsch ist.

https://purerds.org/remote-desktop-security/auditing-remote-desktop-serv ...

In dem Fall musst du eben das Event 131 (bedeutet nicht unbedingt Success!) im RDP Log zusätzlich zeitlich mit dem Security-Eventlog (4625) und der geloggten IP abgleichen, findet sich dort ein Denied Eintrag mit der gleichen IP zur selben Zeit hast du deinen Login-Error.

Es liegt wohl daran das Event 140 nur geloggt wird wenn auch der Benutzername falsch ist.

https://purerds.org/remote-desktop-security/auditing-remote-desktop-serv ...

In dem Fall musst du eben das Event 131 (bedeutet nicht unbedingt Success!) im RDP Log zusätzlich zeitlich mit dem Security-Eventlog (4625) und der geloggten IP abgleichen, findet sich dort ein Denied Eintrag mit der gleichen IP zur selben Zeit hast du deinen Login-Error.

Habe das hier nochmal auf einem Server 2012R2 überprüft, entgegen der Aussage aus dem oben verlinkten Artikel wird hier egal ob der Benutzername im AD existiert oder nicht bei falschen Credentials immer das Event 140 geloggt! Konnte das auf einem weiteren DC einer anderen Domäne ebenfalls verifizieren, dort ist das Verhalten gleich. Vermutlich wurde das Verhalten mit einem Update mittlerweile gepatcht.

Was da auf deinem System verändert wurde oder ob da Patches fehlen kann ich zur Zeit leider nicht sagen.

Zitat von @NetzwerkDude:

Noch ein Hinweis: Interessant das der verlinkte Typ ein Szenario beschreibt "140 nur bei unbekannten usernames", du ein anderes "140 immer, egal ob bekannter name oder nicht" und ich wiederrum was anderes sehe mit "nie 140, sondern immer 131+success"

Noch ein Hinweis: Interessant das der verlinkte Typ ein Szenario beschreibt "140 nur bei unbekannten usernames", du ein anderes "140 immer, egal ob bekannter name oder nicht" und ich wiederrum was anderes sehe mit "nie 140, sondern immer 131+success"

Im Artikel steht das, konnte das hier aber hier nicht bestätigen das ID 140 nur geloggt wird wenn ein falscher Benutzername verwendet wird.

Ich könnte dir zwar ein Skript schreiben was die 131 Einträge vom RDP Log und 4625 Security-Eventlog korreliert, aber das wird einige Zeit laufen denn die Abfragen in den Eventlogs sind nicht gerade schnell.

Das die Einträge bei dir nicht erscheinen ist kurios, habe aber momentan keinen Ansatz warum das bei dir so ist. Irgendeine GPO bezüglich RDP/RemoteFX-Modul, mal schauen ...

Ja hätte ich ähnlich gemacht, ein Zeitfenster definieren und auf diese Events filtern, da ja keine wirklich identischen Merkmale in beiden Logs vorhanden sind. Selbst die ProcessID und ThreadID aus den XML-Daten kann man hier ebenfalls nicht heranziehen da die Daten zwei getrennte Prozesse ins Log schreiben.

Aber mal ehrlich, ich würde Port 3389 auf dem DC schon auf Transport-Ebene mit IPSec absichern (lässt sich in der erweiterten Firewall schon so angeben (Verbindungssicherheitsregeln)) so kommen die Bösewichte im internen Netz erst gar nicht an den Port.

Ich hoffe ja auch ebenfalls nicht das du den Port auf einen DC direkt aus dem Internet verfügbar machst .

.

die Frage ist wie "robust" das dann ist bei einem real-world pw-try ist.

Die Frage ist ob es was ausmacht, ein Angreifer wird es wohl selten nur einmal probieren.Aber mal ehrlich, ich würde Port 3389 auf dem DC schon auf Transport-Ebene mit IPSec absichern (lässt sich in der erweiterten Firewall schon so angeben (Verbindungssicherheitsregeln)) so kommen die Bösewichte im internen Netz erst gar nicht an den Port.

Ich hoffe ja auch ebenfalls nicht das du den Port auf einen DC direkt aus dem Internet verfügbar machst

Also wenn du der Meinung bist das das der Normalzustand ist das ein DC mit nacktem A. im Internet steht will ich den Rest des Netzes nicht sehen ...  .

.

Am besten gleich noch als Terminalserver missbrauchen und die Fibu und Datenbank drauf laufen lassen so das der Angreifer gleich alles an einer Stelle an die Hand bekommt .

.

Am besten gleich noch als Terminalserver missbrauchen und die Fibu und Datenbank drauf laufen lassen so das der Angreifer gleich alles an einer Stelle an die Hand bekommt